Gebruik Microsoft Sentinel functies, opgeslagen query's en aangepaste regels

Functies gebruiken

Als u een functie uit Microsoft Sentinel wilt gebruiken, gaat u naar het tabblad Functies en schuift u totdat u de gewenste functie hebt gevonden. Dubbelklik op de naam van de functie om de functie in te voegen in de queryeditor.

U kunt ook het verticale beletselteken (  ) rechts van de functie selecteren en Invoegen selecteren om de functie in te voegen in een query in de query-editor.

) rechts van de functie selecteren en Invoegen selecteren om de functie in te voegen in een query in de query-editor.

Andere opties zijn:

- Details weergeven : hiermee opent u het deelvenster aan de zijkant van de functie met de bijbehorende details.

- Functiecode laden : hiermee opent u een nieuw tabblad met de functiecode.

Voor bewerkbare functies zijn er meer opties beschikbaar wanneer u het verticale beletselteken selecteert:

- Details bewerken: hiermee opent u het deelvenster aan de functiezijde, zodat u details over de functie kunt bewerken (met uitzondering van mapnamen voor Sentinel functies).

- Verwijderen : hiermee verwijdert u de functie.

De operator adx() gebruiken voor Azure Data Explorer-query's (preview)

Gebruik de adx() operator om query's uit te voeren op tabellen die zijn opgeslagen in Azure Data Explorer. Lees Wat is Azure Data Explorer? voor meer informatie.

Deze functie was voorheen alleen beschikbaar in log analytics in Microsoft Sentinel. Gebruikers kunnen de operator nu gebruiken in geavanceerde opsporing in de geïntegreerde Microsoft Defender-portal zonder dat ze handmatig een Microsoft Sentinel-venster hoeven te openen.

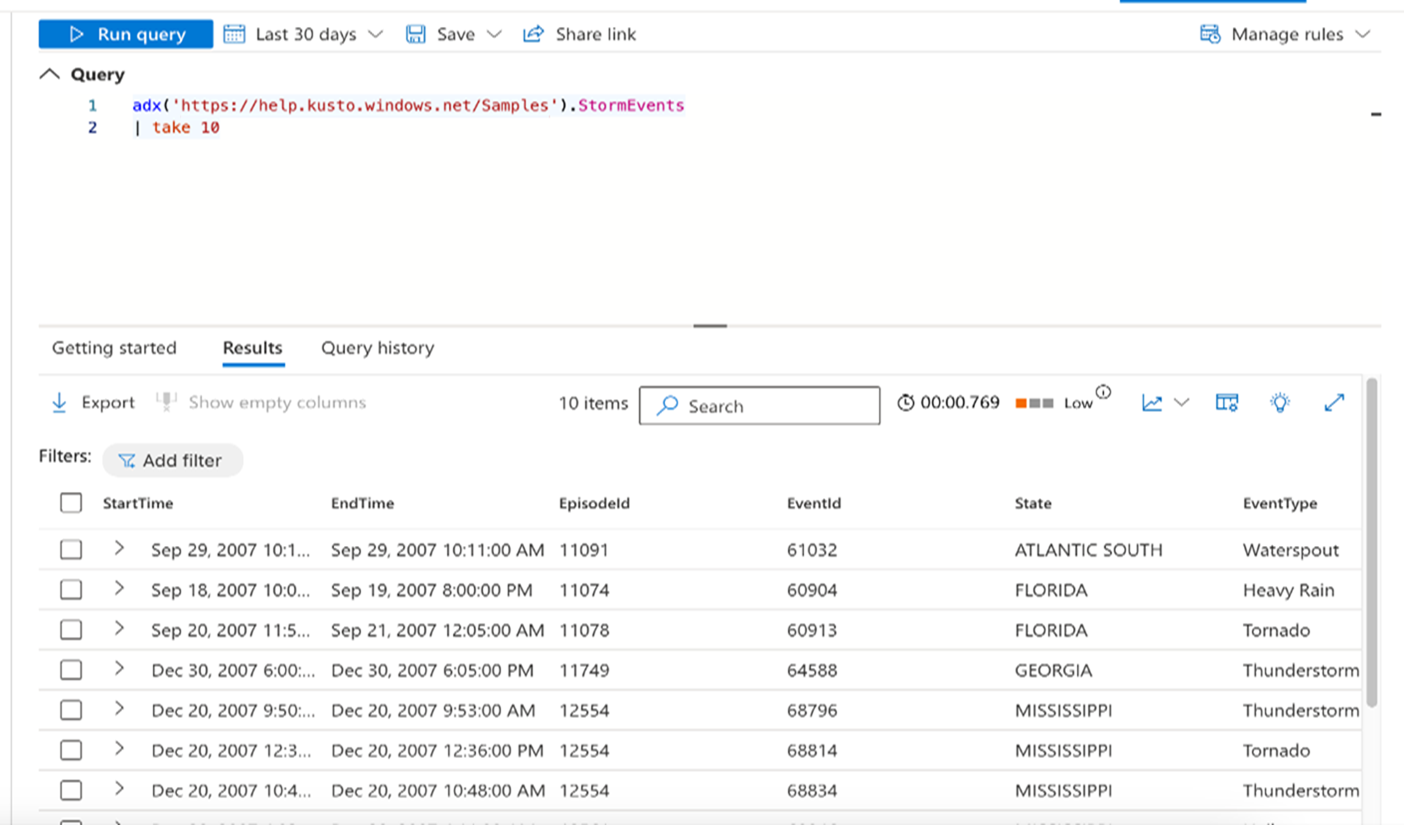

Voer in de queryeditor de query in de volgende indeling in:

adx('<Cluster URI>/<Database Name>').<Table Name>

Als u bijvoorbeeld de eerste 10 rijen met gegevens uit de StormEvents tabel wilt ophalen die zijn opgeslagen in een bepaalde URI:

Opmerking

De adx() operator wordt niet ondersteund voor aangepaste detecties.

De operator arg() gebruiken voor Azure Resource Graph-query's

De arg() operator kan worden gebruikt om query's uit te voeren op geïmplementeerde Azure-resources, zoals abonnementen, virtuele machines, CPU, opslag en dergelijke.

Deze functie was voorheen alleen beschikbaar in log analytics in Microsoft Sentinel. In de Microsoft Defender-portal werkt de arg() operator met Microsoft Sentinel gegevens (Defender XDR tabellen worden niet ondersteund). Hierdoor kunnen gebruikers de operator gebruiken in geavanceerde opsporing zonder handmatig een Microsoft Sentinel-venster te hoeven openen.

Houd er rekening mee dat query's met behulp van de arg() operator alleen de eerste 1000 records retourneren. Lees Querygegevens in Azure Resource Graph met behulp van arg() voor meer informatie.

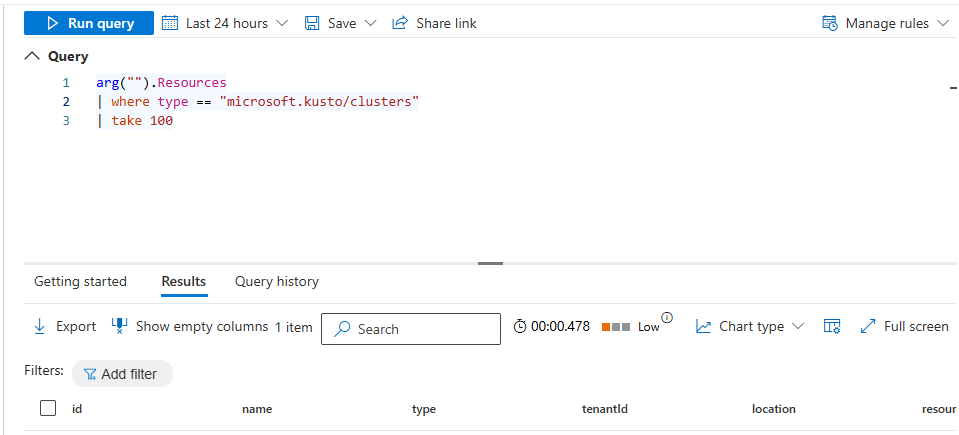

Voer in de queryeditor arg("") in. gevolgd door de tabelnaam azure Resource Graph.

Bijvoorbeeld:

U kunt bijvoorbeeld ook een query filteren die Microsoft Sentinel gegevens doorzoekt op basis van de resultaten van een Azure Resource Graph-query:

arg("").Resources

| where type == "microsoft.compute/virtualmachines" and properties.hardwareProfile.vmSize startswith "Standard_D"

| join (

Heartbeat

| where TimeGenerated > ago(1d)

| distinct Computer

)

on $left.name == $right.Computer

Opgeslagen query's gebruiken

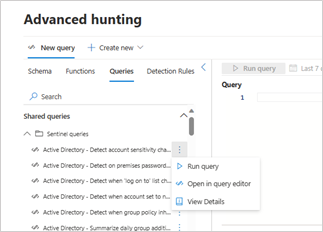

Als u een opgeslagen query uit Microsoft Sentinel wilt gebruiken, gaat u naar het tabblad Query's en schuift u totdat u de gewenste query hebt gevonden. Dubbelklik op de naam van de query om de query te laden in de query-editor. Selecteer voor meer opties het verticale beletselteken (  ) rechts van de query. Hier kunt u de volgende acties uitvoeren:

) rechts van de query. Hier kunt u de volgende acties uitvoeren:

Query uitvoeren : laadt de query in de query-editor en voert deze automatisch uit.

Openen in queryeditor : laadt de query in de query-editor.

Details weergeven : hiermee opent u het zijvenster met querydetails, waar u de query kunt inspecteren, de query kunt uitvoeren of de query kunt openen in de editor.

Voor bewerkbare query's zijn meer opties beschikbaar:

- Details bewerken: hiermee opent u het zijvenster van de querydetails met de optie om de details te bewerken, zoals de beschrijving (indien van toepassing) en de query zelf; alleen de mapnamen (locatie) van Microsoft Sentinel query's kunnen niet worden bewerkt.

- Verwijderen : hiermee verwijdert u de query.

- Naam wijzigen : hiermee kunt u de naam van de query wijzigen.

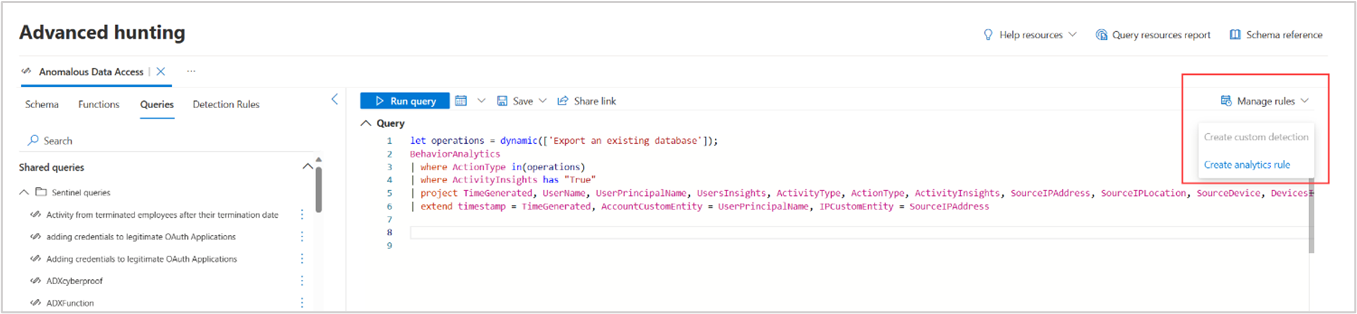

Aangepaste analyse- en detectieregels maken

U kunt aangepaste detectieregels maken om bedreigingen en afwijkend gedrag in uw omgeving te detecteren.

Voor analyseregels die van toepassing zijn op gegevens die worden opgenomen via de verbonden Microsoft Sentinel werkruimte, selecteert u Regels > beheren Analyseregel maken.

De wizard Analyseregel wordt weergegeven. Vul de vereiste gegevens in, zoals beschreven in de wizard Analyseregel: tabblad Algemeen.

U kunt ook aangepaste detectieregels maken waarmee gegevens uit zowel Microsoft Sentinel- als Defender XDR tabellen worden opgevraagd. Selecteer Regels > beheren Aangepaste detectie maken. Lees Aangepaste detectieregels maken en beheren voor meer informatie.

Bij het maken van een aangepaste detectieregel kunt u alleen query's uitvoeren op gegevens die zijn opgenomen als analyselogboeken (dat wil gezegd, niet als basislogboeken of hulplogboeken, zie logboekbeheerplannen om de verschillende lagen te controleren), anders wordt het maken van de regel niet voortgezet.

Als uw Defender XDR gegevens worden opgenomen in Microsoft Sentinel, kunt u kiezen tussen Aangepaste detectie maken en Analyseregel maken.