Geverifieerde scan voor Windows

Van toepassing op:

- Microsoft Defender Vulnerability Management

- Microsoft Defender XDR

- Microsoft Defender voor servers, abonnement 2

Belangrijk

Deze functie wordt eind november 2025 afgeschaft en wordt na die datum niet meer ondersteund. Meer informatie over deze wijziging vindt u in de veelgestelde vragen over het afschaffen van door Windows geverifieerde scan.

Geverifieerde scan voor Windows biedt de mogelijkheid om scans uit te voeren op onbeheerde Windows-apparaten. U kunt zich op afstand richten op IP-bereiken of hostnamen en Windows-services scannen door Microsoft Defender Vulnerability Management referenties op te geven voor externe toegang tot de apparaten. Zodra de configuratie is uitgevoerd, worden de beoogde onbeheerde apparaten regelmatig gescand op softwareproblemen. Standaard wordt de scan elke vier uur uitgevoerd met opties om dit interval te wijzigen of slechts één keer uit te voeren.

Opmerking

Als u deze functie wilt gebruiken, is Microsoft Defender Vulnerability Management standalone vereist. Als u al een klant van Microsoft Defender voor Eindpunt Abonnement 2 bent, is de Defender Vulnerability Management-invoegtoepassing vereist.

Beveiligingsbeheerders kunnen vervolgens de meest recente beveiligingsaanbeveling bekijken en onlangs gedetecteerde beveiligingsproblemen voor het doelapparaat bekijken in de Microsoft Defender-portal.

Tip

Wist u dat u alle functies in Microsoft Defender Vulnerability Management gratis kunt uitproberen? Meer informatie over hoe u zich kunt aanmelden voor een gratis proefversie.

Scannerinstallatie

Net als bij een door het netwerkapparaat geverifieerde scan, hebt u een scanapparaat nodig waarop de scanner is geïnstalleerd. Als u de scanner nog niet hebt geïnstalleerd, raadpleegt u De scanner installeren voor stappen voor het downloaden en installeren ervan.

Opmerking

Er zijn geen wijzigingen vereist voor bestaande geïnstalleerde scanners.

Vereisten

In de volgende sectie vindt u de vereisten die u moet configureren voor het gebruik van geverifieerde scan voor Windows.

Account scannen

Een scanaccount is vereist voor externe toegang tot de apparaten. Het account moet een door de groep beheerd serviceaccount (gMsa) zijn.

Opmerking

Het gMSA-account wordt aangeraden een minst bevoegde account te zijn met alleen de vereiste scanmachtigingen en is ingesteld om het wachtwoord regelmatig te laten verlopen.

Een gMsa-account maken:

Voer het volgende uit op uw domeincontroller in een PowerShell-venster:

New-ADServiceAccount -Name gmsa1 -PrincipalsAllowedToRetrieveManagedPassword scanner-win11-i$ -KerberosEncryptionType RC4, AES128, AES256 -Verbose- gmsa1 staat voor de naam van het account dat u maakt en scanner-win11-I$ staat voor de computernaam waarop de scanneragent wordt uitgevoerd. Alleen deze computer kan het accountwachtwoord ophalen. U kunt een door komma's gescheiden lijst met computers opgeven.

- Het wijzigen van een bestaand account kan worden uitgevoerd met Get-ADServiceAccount en Set-ADServiceAccount

Als u het AD-serviceaccount wilt installeren, voert u het volgende uit op de computer waarop de scanneragent wordt uitgevoerd met behulp van een PowerShell-venster met verhoogde bevoegdheid:

Install-ADServiceAccount -Identity gmsa1

Als uw PowerShell deze opdrachten niet herkent, betekent dit waarschijnlijk dat u een vereiste PowerShell-module mist. Instructies voor het installeren van de module variëren afhankelijk van uw besturingssysteem. Zie Aan de slag met door groep beheerde serviceaccounts voor meer informatie.

Apparaten die moeten worden gescand

Gebruik de volgende tabel voor richtlijnen voor de vereiste configuraties, samen met de machtigingen die nodig zijn voor het scanaccount, op elk apparaat dat moet worden gescand:

Opmerking

De onderstaande stappen zijn slechts één aanbevolen manier om de machtigingen te configureren op elk apparaat dat moet worden gescand en maakt gebruik van de groep Gebruikers van prestatiemeter. U kunt de machtigingen ook op de volgende manieren configureren:

- Voeg het account toe aan een andere gebruikersgroep en geef alle vereiste machtigingen voor die groep.

- Geef deze machtigingen expliciet aan het scanaccount.

Zie Een groep apparaten configureren met groepsbeleid als u de machtiging wilt configureren en toepassen op een groep apparaten die moeten worden gescand met behulp van een groepsbeleid.

| Vereisten voor te scannen apparaten | Beschrijving |

|---|---|

| Windows Management Instrumentation (WMI) is ingeschakeld | Externe Windows Management Instrumentation (WMI) inschakelen:

|

| Het scanaccount is lid van de groep Gebruikers van prestatiemeter | Het scanaccount moet lid zijn van de groep Prestatiemetergebruikers op het apparaat dat moet worden gescand. |

| De groep Gebruikers van prestatiemeter heeft de machtigingen Account inschakelen en Extern inschakelen voor de hoofd-/CIMV2 WMI-naamruimte | Ga als volgt te werk om deze machtigingen te controleren of in te schakelen:

|

| De groep Gebruikers van prestatiemeter moet machtigingen hebben voor DCOM-bewerkingen | Ga als volgt te werk om deze machtigingen te controleren of in te schakelen:

|

Een groep apparaten met groepsbeleid configureren

Met een groepsbeleid kunt u de vereiste configuraties en de vereiste machtigingen voor het scanaccount bulksgewijs toepassen op een groep apparaten die moeten worden gescand.

Volg deze stappen op een domeincontroller om tegelijkertijd een groep apparaten te configureren:

| Stap | Omschrijving |

|---|---|

| Een nieuw groepsbeleid-object maken |

|

| Windows Management Instrumentation (WMI) inschakelen | Externe Windows Management Instrumentation (WMI) inschakelen:

|

| WMI via de firewall toestaan | Windows Management Instrumentation (WMI) via de firewall toestaan:

|

| Machtigingen verlenen om DCOM-bewerkingen uit te voeren | Machtigingen verlenen om DCOM-bewerkingen uit te voeren:

|

| Verleen machtigingen aan de WMI-naamruimte Root\CIMV2 door een PowerShell-script uit te voeren via groepsbeleid: |

|

Voorbeeld van PowerShell-script

Gebruik het volgende PowerShell-script als uitgangspunt om machtigingen te verlenen aan de WMI-naamruimte Root\CIMV2 via groepsbeleid:

Param ()

Process {

$ErrorActionPreference = "Stop"

$accountSID = "S-1-5-32-558" # Performance Monitor Users built-in group, please change or pass parameter as you wish

$computerName = "."

$remoteparams = @{ComputerName=$computerName}

$invokeparams = @{Namespace="root\cimv2";Path="__systemsecurity=@"} + $remoteParams

$output = Invoke-WmiMethod @invokeparams -Name GetSecurityDescriptor

if ($output.ReturnValue -ne 0) {

throw "GetSecurityDescriptor failed: $($output.ReturnValue)"

}

$acl = $output.Descriptor

$CONTAINER_INHERIT_ACE_FLAG = 0x2

$ACCESS_MASK = 0x21 # Enable Account + Remote Enable

$ace = (New-Object System.Management.ManagementClass("win32_Ace")).CreateInstance()

$ace.AccessMask = $ACCESS_MASK

$ace.AceFlags = $CONTAINER_INHERIT_ACE_FLAG

$trustee = (New-Object System.Management.ManagementClass("win32_Trustee")).CreateInstance()

$trustee.SidString = $accountSID

$ace.Trustee = $trustee

$ACCESS_ALLOWED_ACE_TYPE = 0x0

$ace.AceType = $ACCESS_ALLOWED_ACE_TYPE

$acl.DACL += $ace.psobject.immediateBaseObject

$setparams = @{Name="SetSecurityDescriptor";ArgumentList=$acl.psobject.immediateBaseObject} + $invokeParams

$output = Invoke-WmiMethod @setparams

if ($output.ReturnValue -ne 0) {

throw "SetSecurityDescriptor failed: $($output.ReturnValue)"

}

}

Zodra het GPO-beleid is toegepast op een apparaat, worden alle vereiste instellingen toegepast en kan uw gMSA-account het apparaat openen en scannen.

Een nieuwe geverifieerde scan configureren

Een nieuwe geverifieerde scan configureren:

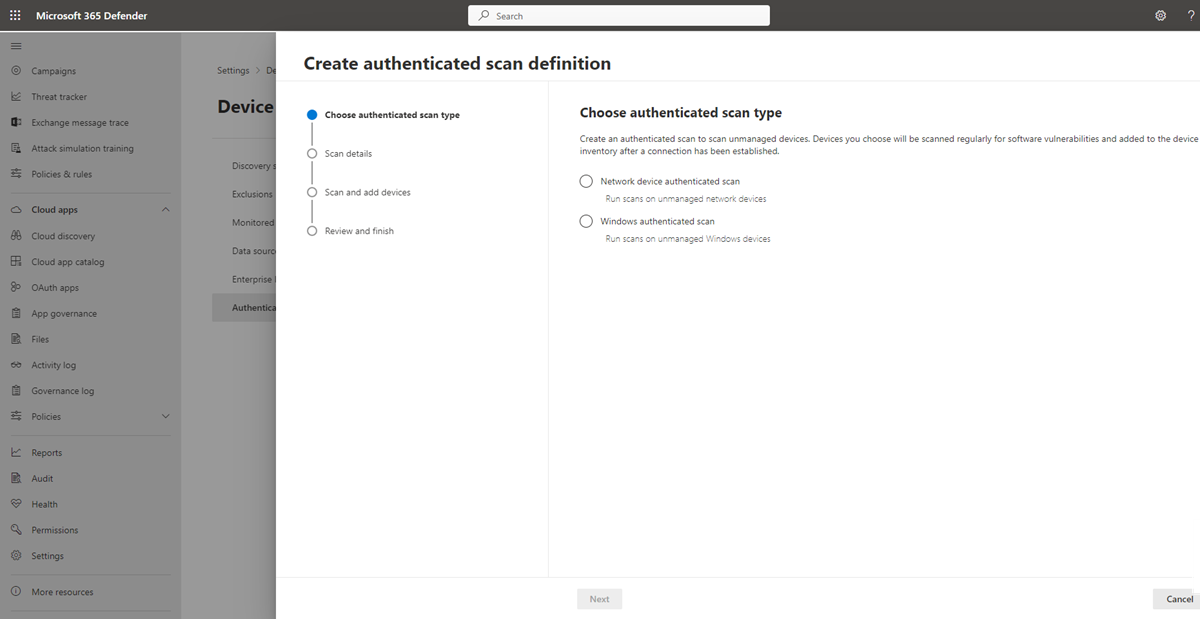

Ga naar Instellingen>Apparaatdetectie>Geverifieerde scans in de Microsoft Defender-portal.

Selecteer Nieuwe scan toevoegen , kies Door Windows geverifieerde scan en selecteer Volgende.

Voer een scannaam in.

Selecteer het scanapparaat: het onboarded apparaat dat u gebruikt om de niet-beheerde apparaten te scannen.

Voer het doel (bereik) in: de IP-adresbereiken of hostnamen die u wilt scannen. U kunt de adressen invoeren of een CSV-bestand importeren. Als u een bestand importeert, worden handmatig toegevoegde adressen overschreven.

Selecteer het scaninterval: de scan wordt standaard elke vier uur uitgevoerd. U kunt het scaninterval wijzigen of het slechts één keer laten uitvoeren door 'Niet herhalen' te selecteren.

Kies uw verificatiemethode : er zijn twee opties waaruit u kunt kiezen:

- Kerberos (voorkeur)

- Onderhandelen

Opmerking

De onderhandelingsoptie valt terug op NTLM in gevallen waarin Kerberos mislukt. Het gebruik van NTLM wordt afgeraden omdat het geen beveiligd protocol is.

Voer de referenties in die Microsoft Defender Vulnerability Management gebruikt voor externe toegang tot de apparaten:

- Azure KeyVault gebruiken: Als u uw referenties beheert in Azure KeyVault, kunt u de Azure KeyVault-URL en de naam van het Azure KeyVault-geheim invoeren die toegankelijk zijn voor het scanapparaat om referenties op te geven

- Voor de waarde van het Azure KeyVault-geheim gebruikt u gMSA-accountdetails in de indeling Domein; Gebruikersnaam

Selecteer Volgende om de testscan uit te voeren of over te slaan. Zie Netwerkapparaten scannen en toevoegen voor meer informatie over testscans.

Selecteer Volgende om de instellingen te controleren en selecteer vervolgens Verzenden om uw nieuwe geverifieerde scan te maken.

Opmerking

Omdat de geverifieerde scanner momenteel gebruikmaakt van een versleutelingsalgoritme dat niet compatibel is met Federal Information Processing Standards (FIPS), kan de scanner niet werken wanneer een organisatie het gebruik van FIPS-compatibele algoritmen afdwingt.

Als u algoritmen wilt toestaan die niet compatibel zijn met FIPS, stelt u de volgende waarde in het register in voor de apparaten waarop de scanner wordt uitgevoerd: Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy met een DWORD-waarde met de naam Ingeschakeld en de waarde van 0x0

FIPS-compatibele algoritmen worden alleen gebruikt met betrekking tot afdelingen en instanties van de Verenigde Staten federale overheid.

Geverifieerde scan voor Windows-API's

U kunt API's gebruiken om een nieuwe scan te maken en alle bestaande geconfigureerde scans in uw organisatie weer te geven. Zie voor meer informatie:

- Alle scandefinities ophalen

- Een scandefinitie toevoegen, verwijderen of bijwerken

- Alle scanagents ophalen

- Scanagent ophalen op id

- Scangeschiedenis per definitie ophalen

- Scangeschiedenis per sessie ophalen