Meer informatie over het beheren van het Log4Shell-beveiligingsprobleem in Microsoft Defender voor Eindpunt

Het Log4Shell-beveiligingsprobleem is een rce-beveiligingsprobleem (remote code execution) in de logboekbibliotheek van Apache Log4j 2. Omdat Apache Log4j 2 vaak wordt gebruikt door veel softwaretoepassingen en online services, vertegenwoordigt het een complexe en risicovolle situatie voor bedrijven over de hele wereld. Aangeduid als 'Log4Shell' (CVE-2021-44228, CVE-2021-45046) introduceert het een nieuwe aanvalsvector die aanvallers kunnen misbruiken om gegevens te extraheren en ransomware in een organisatie te implementeren.

Opmerking

Raadpleeg de blogs Richtlijnen voor het voorkomen, detecteren en opsporen van misbruik van het Log4j 2-beveiligingsprobleem enMicrosoft Security Response Center voor richtlijnen en technische informatie over de aanbevelingen voor beveiligingsproblemen en productspecifieke risicobeperking om uw organisatie te beschermen.

Overzicht van detectie-, bewakings- en risicobeperkingsmogelijkheden

Defender Vulnerability Management biedt u de volgende mogelijkheden om u te helpen bij het identificeren, bewaken en beperken van de blootstelling van uw organisatie aan het Log4Shell-beveiligingsprobleem:

- Detectie: detectie van blootgestelde apparaten, zowel onboarded apparaten van Microsoft Defender voor Eindpunt als apparaten die zijn gedetecteerd maar nog niet zijn onboarded, is gebaseerd op kwetsbare software en kwetsbare bestanden die op de schijf zijn gedetecteerd.

- Bedreigingsbewustzijn: Een geconsolideerde weergave om de blootstelling van uw organisatie te beoordelen. Deze weergave toont uw blootstelling op apparaat- en softwareniveau en biedt toegang tot details over kwetsbare bestanden, zoals de laatste keer dat deze is gezien, de laatste keer dat deze is uitgevoerd en de laatste keer dat deze is uitgevoerd met open poorten. U kunt deze informatie gebruiken om prioriteit te geven aan uw herstelacties. Het kan tot 24 uur duren voordat gegevens met betrekking tot blootgestelde apparaten op het dashboard worden weergegeven.

- Risicobeperkingsopties: Pas risicobeperkingsopties toe om uw blootstellingsrisico te verlagen.

- Geavanceerde opsporing: Gebruik geavanceerde opsporing om details te retourneren voor kwetsbare log4j-bestanden die op schijf zijn geïdentificeerd.

Opmerking

Deze mogelijkheden worden ondersteund in Windows 10 & Windows 11, Windows Server, Linux en macOS.

Voor ondersteuning op Linux is Microsoft Defender voor Eindpunt Linux-client versie 101.52.57 (30.121092.15257.0) of hoger vereist.

Voor ondersteuning op macOS is Microsoft Defender voor Eindpunt macOS-client versie 20.121111.15416.0 of hoger vereist.

Zie Ondersteunde besturingssystemen en mogelijkheden voor meer informatie over ondersteunde versies.

Detectie van blootgestelde apparaten

Ingesloten mogelijkheden voor beheer van beveiligingsproblemen van Defender, samen met het inschakelen van Log4j-detectie, in de Microsoft Defender-portal, helpen u apparaten te detecteren die zijn blootgesteld aan het Log4Shell-beveiligingsprobleem.

Onboarded apparaten worden beoordeeld met behulp van bestaande ingesloten Defender Vulnerability Management-mogelijkheden waarmee kwetsbare software en bestanden kunnen worden gedetecteerd.

Voor detectie op gedetecteerde maar nog niet onboarded apparaten moet Log4j-detectie zijn ingeschakeld. Hiermee initieert u tests op dezelfde manier waarop apparaatdetectie uw netwerk actief test. Testen omvat meerdere onboarding-eindpunten (Windows 10+ en Windows Server 2019+-apparaten) en alleen testen binnen subnetten om apparaten te detecteren die kwetsbaar zijn en op afstand beschikbaar zijn voor CVE-2021-44228.

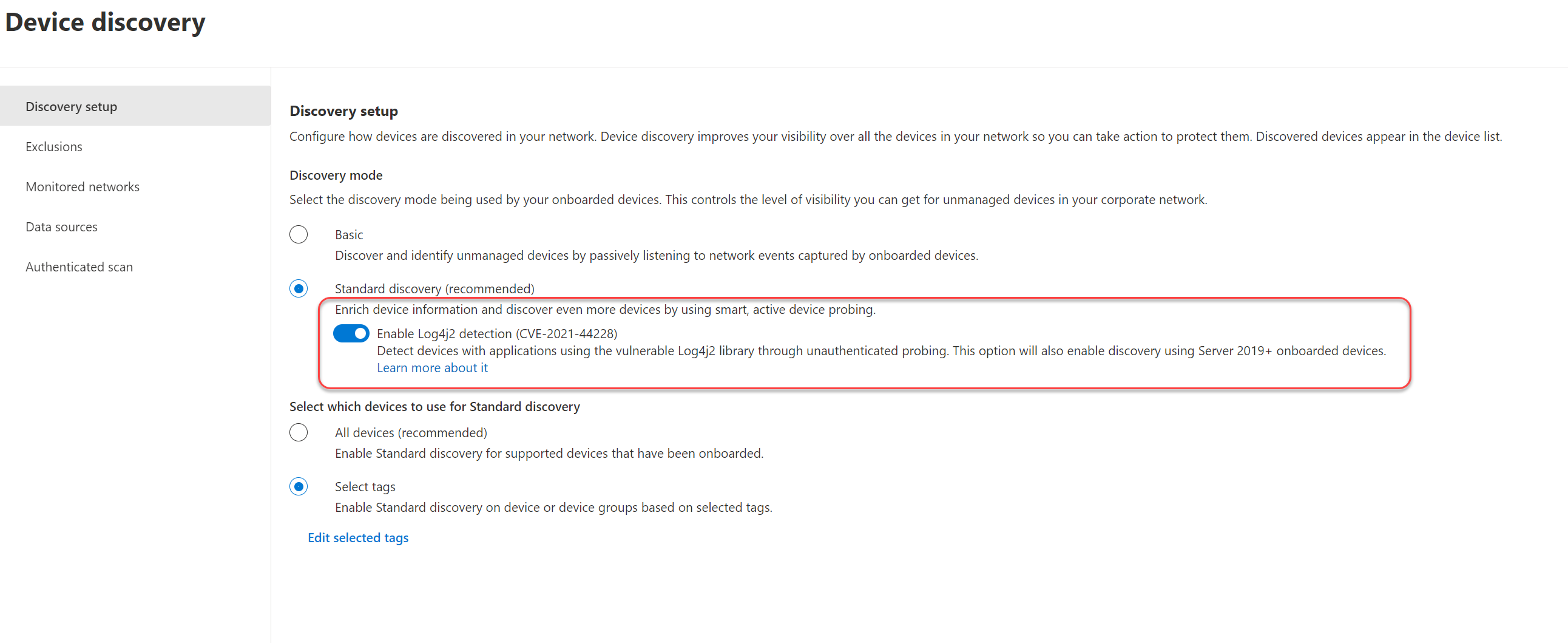

Log4-detectie inschakelen:

Ga naar Instellingen>Detectie van> apparaatdetectieinstellen.

Selecteer Log4j2-detectie inschakelen (CVE-2021-44228).

Klik op Opslaan.

Het uitvoeren van deze tests activeert de standaard Log4j-stroom zonder schadelijke gevolgen te hebben voor het apparaat dat wordt onderzocht of het testapparaat. De test zelf wordt uitgevoerd door meerdere HTTP-aanvragen te verzenden naar gedetecteerde apparaten, gericht op algemene webtoepassingspoorten (bijvoorbeeld 80.8000.8080.443.8443) en URL's. De aanvraag bevat HTTP-headers met een JNDI-nettolading die een DNS-aanvraag activeert vanaf de testcomputer.

Bijvoorbeeld User-Agent: ${jndi:dns://192.168.1.3:5353/MDEDiscoveryUser-Agent} waarbij 192.168.1.3 het IP-adres is van de testcomputer.

Opmerking

Het inschakelen van Log4j2-detectie betekent ook dat onboarding-apparaten zelfproken gebruiken om lokale beveiligingsproblemen te detecteren.

Detectie van kwetsbare software en bestanden

Defender Vulnerability Management biedt detectielagen om u te helpen het volgende te detecteren:

Kwetsbare software: Detectie is gebaseerd op geïnstalleerde cpe (Common Platform Enumerations) van de toepassing die kwetsbaar is voor het uitvoeren van externe Log4j-code.

Kwetsbare bestanden: Zowel bestanden in het geheugen als bestanden in het bestandssysteem worden beoordeeld. Deze bestanden kunnen Log4j-core JAR-bestanden zijn met de bekende kwetsbare versie of een Uber-JAR die een kwetsbare jndi-opzoekklasse of een kwetsbaar log4j-core-bestand bevat. In het bijzonder:

- bepaalt of een JAR-bestand een kwetsbaar Log4j-bestand bevat door JAR-bestanden te onderzoeken en te zoeken naar het volgende bestand: \META-INF\maven\org.apache.logging.log4j\log4j-core\pom.properties. Als dit bestand bestaat, wordt de Log4j-versie gelezen en geëxtraheerd.

- zoekt naar het bestand JndiLookup.class in het JAR-bestand door te zoeken naar paden die de tekenreeks '/log4j/core/lookup/JndiLookup.class' bevatten. Als het bestand JndiLookup.class bestaat, bepaalt Defender Vulnerability Management of dit JAR een Log4j-bestand bevat met de versie die is gedefinieerd in pom.properties.

- zoekt naar kwetsbare Log4j-core JAR-bestanden die zijn ingesloten in een geneste JAR door te zoeken naar paden die een van deze tekenreeksen bevatten:

- lib/log4j-core-

- WEB-INF/lib/log4j-core-

- App-INF/lib/log4j-core-

In deze tabel worden de zoekmogelijkheden beschreven die worden ondersteund voor platforms en versies:

| Functie | Bestandstype | Windows 10+, server2019+ |

Server 2012R2, server2016 |

Server 2008R2 | Linux + macOS |

|---|---|---|---|---|---|

| Zoeken in geheugen | Log4j-core | Ja | Ja[1] | - | Ja |

| Uber-JARs | Ja | Ja[1] | - | Ja | |

| Zoeken in alle bestanden op schijf | Log4j-core | Ja | Ja[1] | Ja | - |

| Uber-JARs | Ja | Ja[1] | - | - |

(1) Mogelijkheden zijn beschikbaar wanneer KB5005292 is geïnstalleerd op Windows Server 2012 R2 en 2016.

Meer informatie over uw opties voor blootstelling en risicobeperking in Log4Shell

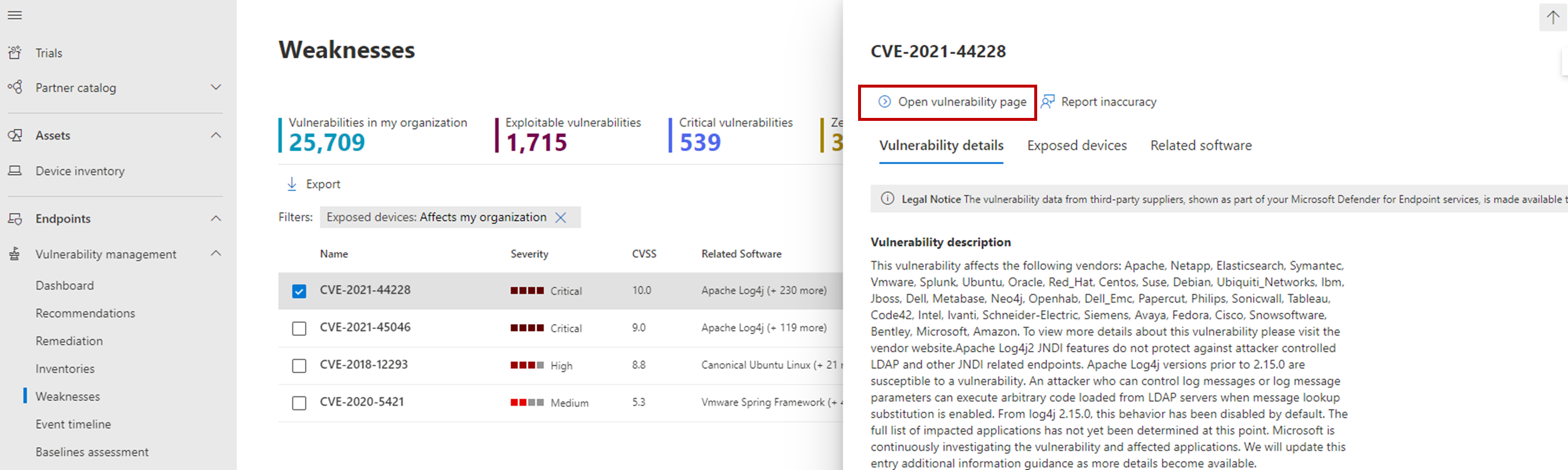

Ga in de Microsoft Defender-portal naarZwakke puntenvoor beveiligingsbeheer>.

Selecteer CVE-2021-44228.

Selecteer De pagina Beveiligingsprobleem openen.

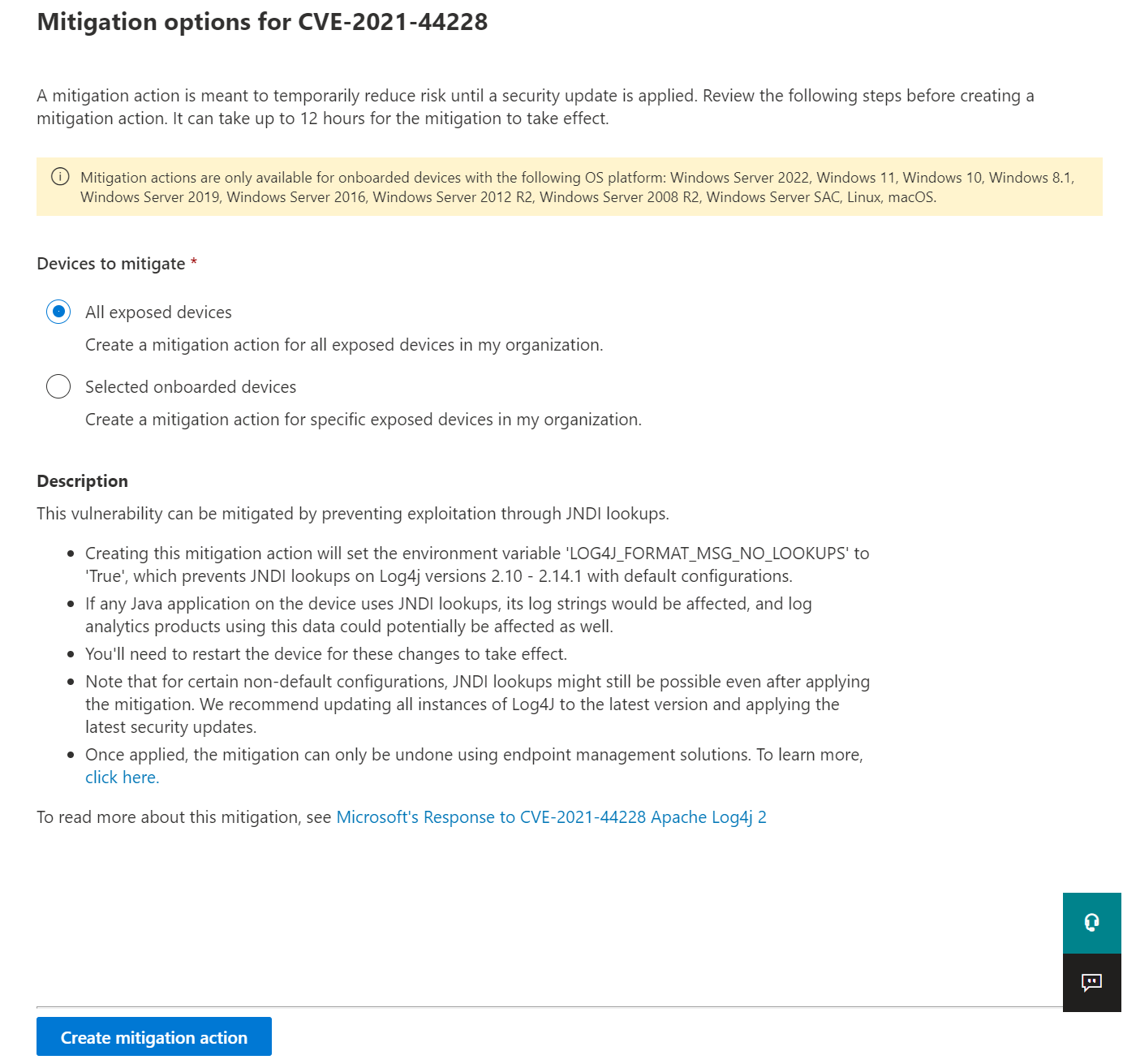

Beperking van beveiligingsproblemen in Log4Shell

Het log4Shell-beveiligingsprobleem kan worden opgelost door JNDI-zoekopdrachten te voorkomen in Log4j-versies 2.10 - 2.14.1 met standaardconfiguraties. Ga als volgt te werk om deze beperkingsactie te maken vanuit het dashboard Bedreigingsbewustzijn:

Selecteer Details van beveiligingsproblemen weergeven.

Selecteer Risicobeperkingsopties.

U kunt ervoor kiezen om de beperking toe te passen op alle blootgestelde apparaten of specifieke onboarded apparaten te selecteren. Als u het proces wilt voltooien en de beperking wilt toepassen op apparaten, selecteert u Risicobeperkingsactie maken.

Beperkingsstatus

De beperkingsstatus geeft aan of de tijdelijke oplossing voor het uitschakelen van JDNI-zoekopdrachten is toegepast op het apparaat. U kunt de risicobeperkingsstatus voor elk betrokken apparaat bekijken op de tabbladen Blootgestelde apparaten. Dit kan helpen bij het prioriteren van risicobeperking en/of patching van apparaten op basis van hun beperkingsstatus.

De volgende tabel bevat de mogelijke risicobeperkingsstatussen:

| Beperkingsstatus | Beschrijving |

|---|---|

| Tijdelijke oplossing toegepast |

Windows: de omgevingsvariabele LOG4J_FORMAT_MSG_NO_LOOKUPS is waargenomen voordat het apparaat opnieuw is opgestart. Linux + macOS: alle actieve processen hebben LOG4J_FORMAT_MSG_NO_LOOKUPS=true in de omgevingsvariabelen. |

| Tijdelijke oplossing in afwachting van opnieuw opstarten | De omgevingsvariabele LOG4J_FORMAT_MSG_NO_LOOKUPS is ingesteld, maar er is geen herstart gedetecteerd. |

| Niet toegepast |

Windows: de omgevingsvariabele LOG4J_FORMAT_MSG_NO_LOOKUPS is niet waargenomen. Linux en macOS: niet alle actieve processen hebben LOG4J_FORMAT_MSG_NO_LOOKUPS=true in de omgevingsvariabelen en er is geen beperkingsactie toegepast op het apparaat. |

| Gedeeltelijk verzacht | Linux + macOS: hoewel de beperkingsactie is toegepast op het apparaat, hebben niet alle actieve processen LOG4J_FORMAT_MSG_NO_LOOKUPS=true in de omgevingsvariabelen. |

| Niet van toepassing | Apparaten met kwetsbare bestanden die zich niet in het versiebereik van de beperking bevinden. |

| Unknown | De beperkingsstatus kan momenteel niet worden bepaald. |

Opmerking

Het kan enkele uren duren voordat de bijgewerkte beperkingsstatus van een apparaat wordt weergegeven.

Beperking van herstel die is toegepast op het Log4Shell-beveiligingsprobleem

In gevallen waarin de beperking moet worden teruggedraaid, volgt u deze stappen:

Voor Windows:

Open een verhoogd PowerShell-venster.

Voer de volgende opdracht uit:

[Environment]::SetEnvironmentVariable("LOG4J\_FORMAT\_MSG\_NO\_LOOKUPS", $null,[EnvironmentVariableTarget]::Machine)

De wijziging wordt van kracht nadat het apparaat opnieuw is opgestart.

Voor Linux:

Open het bestand /etc/environment en verwijder de regel LOG4J_FORMAT_MSG_NO_LOOKUPS=true

Het bestand /etc/systemd/system.conf.d/log4j_disable_jndi_lookups.conf verwijderen

Het bestand /etc/systemd/user.conf.d/log4j_disable_jndi_lookups.conf verwijderen

De wijziging wordt van kracht nadat het apparaat opnieuw is opgestart.

Voor macOS:

Verwijder de bestandssetenv. LOG4J_FORMAT_MSG_NO_LOOKUPS.plist uit de volgende mappen:

- /Library/LaunchDaemons/

- /Library/LaunchAgents/

- /Users/[username]/Library/LaunchAgents/ - voor alle gebruikers

De wijziging wordt van kracht nadat het apparaat opnieuw is opgestart.

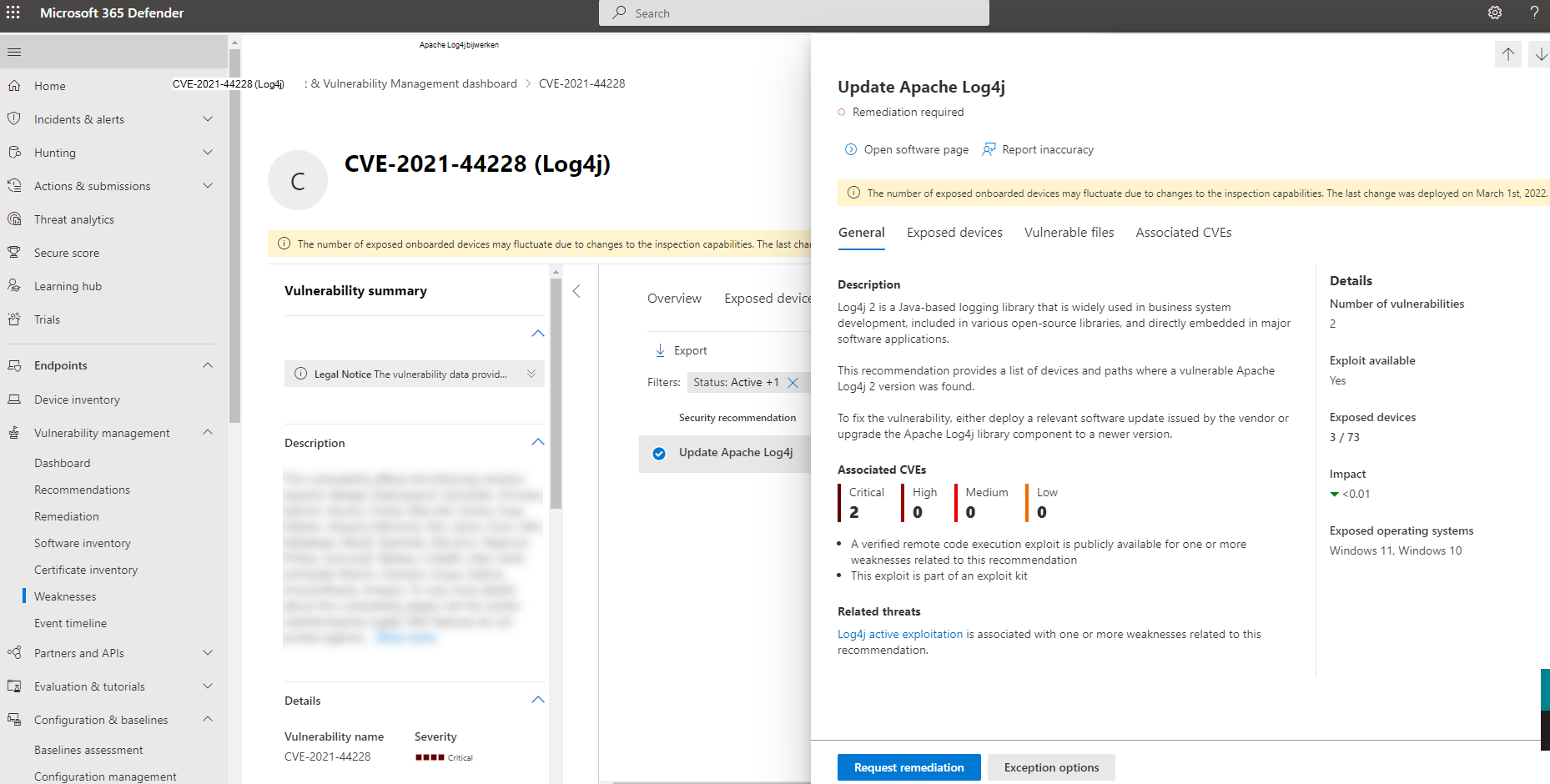

Aanbevelingen voor Apache Log4j-beveiliging

Als u actieve beveiligingsaanbeveling met betrekking tot Apache log4j wilt zien, selecteert u het tabblad Beveiligingsaanbeveling op de pagina met details van beveiligingsproblemen. Als u in dit voorbeeld Apache Log4j bijwerken selecteert, ziet u een andere flyout met meer informatie:

Selecteer Herstel aanvragen om een herstelaanvraag te maken.

Het beveiligingsprobleem verkennen in de Microsoft Defender-portal

Zodra de apparaten, bestanden en software zijn gevonden, wordt relevante informatie overgebracht via de volgende ervaringen in de Microsoft Defender-portal:

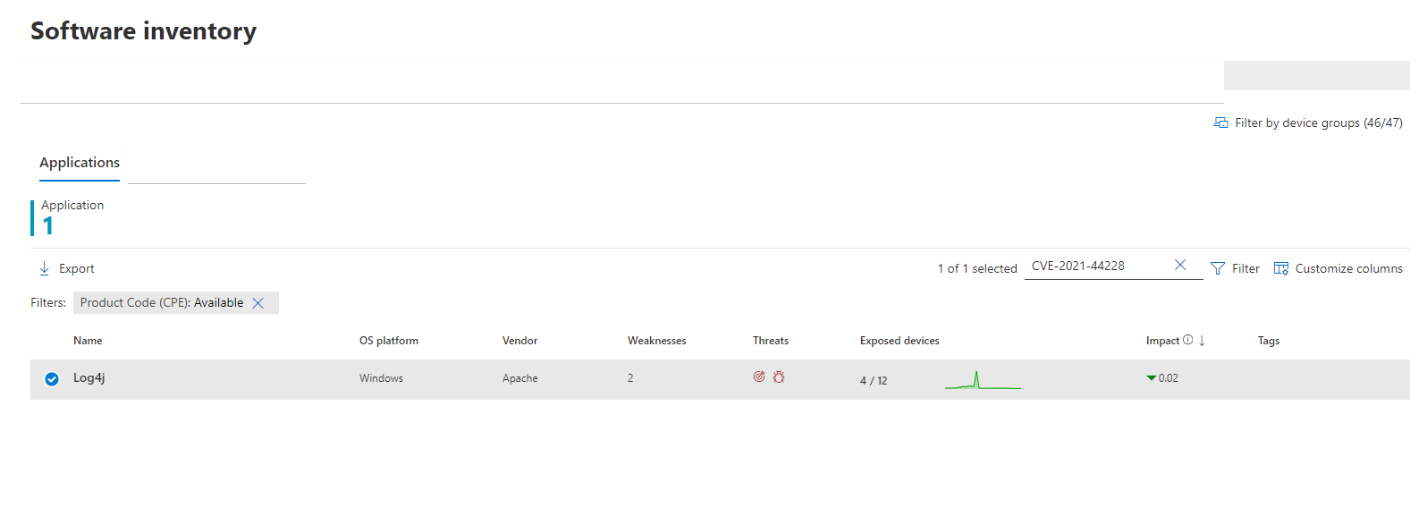

Software-inventaris

Zoek op de pagina software-inventarisatie naar CVE-2021-44228 voor meer informatie over de Log4j-software-installaties en -blootstelling:

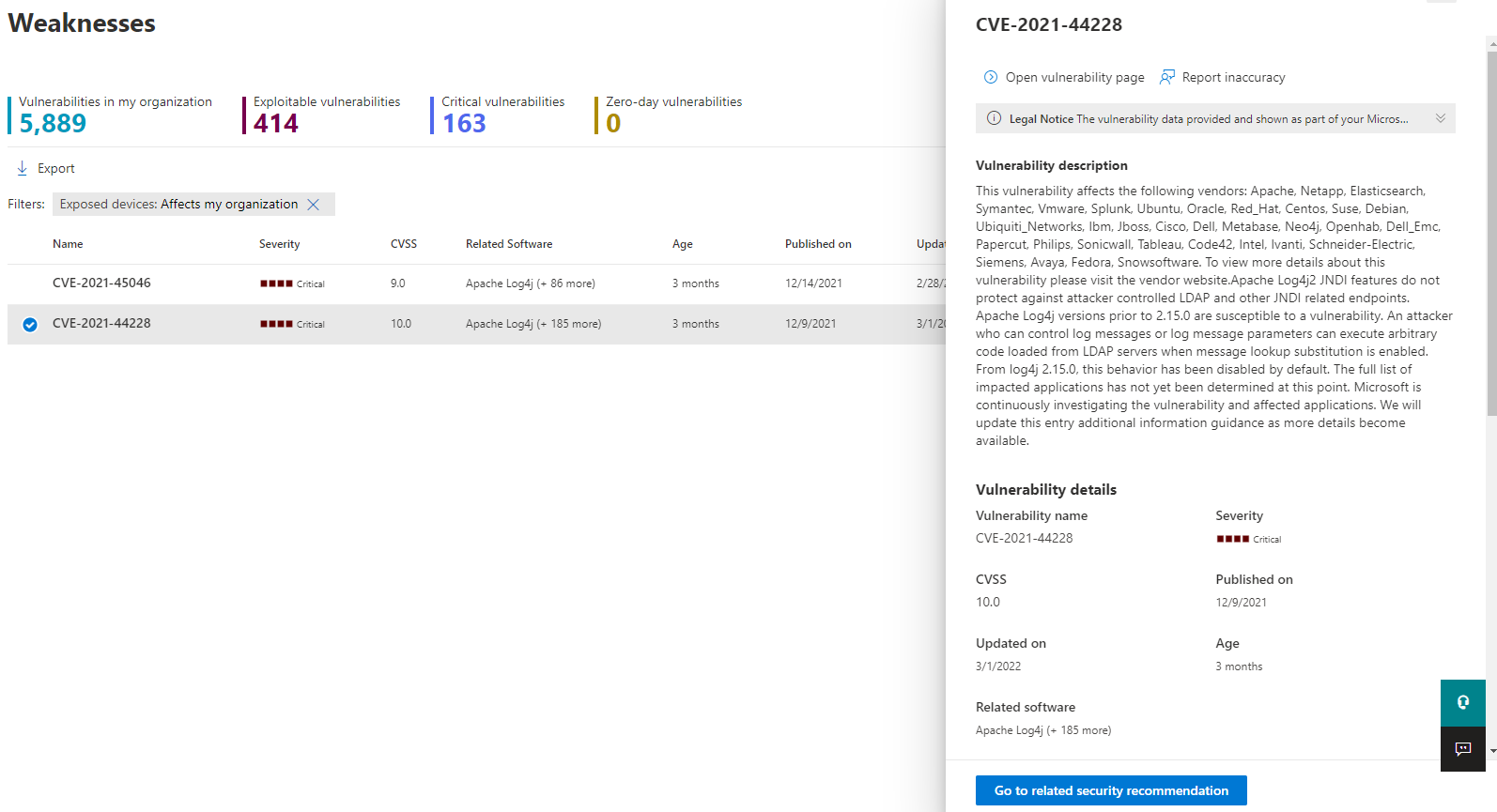

Zwakke punten

Zoek op de pagina zwakke punten naar CVE-2021-44228 om informatie te bekijken over het Log4Shell-beveiligingsprobleem:

Geavanceerde opsporing gebruiken

U kunt de volgende geavanceerde opsporingsquery gebruiken om beveiligingsproblemen in geïnstalleerde software op apparaten te identificeren:

DeviceTvmSoftwareVulnerabilities

| where CveId in ("CVE-2021-44228", "CVE-2021-45046")

U kunt de volgende geavanceerde opsporingsquery gebruiken om beveiligingsproblemen in geïnstalleerde software op apparaten te identificeren om resultaten op bestandsniveau van de schijf te verkrijgen:

DeviceTvmSoftwareEvidenceBeta

| mv-expand DiskPaths

| where DiskPaths contains "log4j"

| project DeviceId, SoftwareName, SoftwareVendor, SoftwareVersion, DiskPaths