Beveiligingsevaluatie: onnodige replicatiemachtigingen verwijderen voor Microsoft Entra Ad DS Connector-account van Connect

In dit artikel worden de onnodige replicatiemachtigingen van Microsoft Defender for Identity beschreven voor Microsoft Entra Connect(ook wel bekend als Azure AD Connect) ad DS Connector-accountbeoordelingsrapport beveiligingspostuur.

Opmerking

Deze beveiligingsevaluatie is alleen beschikbaar als Microsoft Defender for Identity sensor is geïnstalleerd op servers waarop Microsoft Entra Connect-services worden uitgevoerd.

Als de aanmeldingsmethode voor wachtwoord-hashsynchronisatie (PHS) is ingesteld, worden AD DS Connector-accounts met replicatiemachtigingen niet beïnvloed omdat deze machtigingen nodig zijn.

Waarom kan het Microsoft Entra Connect AD DS Connector-account met onnodige replicatiemachtigingen een risico zijn?

Slimme aanvallers richten zich waarschijnlijk op Microsoft Entra Connect in on-premises omgevingen, en om een goede reden. De Microsoft Entra Connect-server kan een belangrijk doel zijn, met name op basis van de machtigingen die zijn toegewezen aan het AD DS Connector-account (gemaakt in on-premises AD met het MSOL_ voorvoegsel). In de standaard 'express'-installatie van Microsoft Entra Connect krijgt het serviceaccount van de connector onder andere replicatiemachtigingen om de juiste synchronisatie te garanderen. Als Wachtwoord-hashsynchronisatie niet is geconfigureerd, is het belangrijk om onnodige machtigingen te verwijderen om de potentiële kwetsbaarheid voor aanvallen te minimaliseren.

Hoe kan ik deze beveiligingsevaluatie gebruiken om mijn hybride organisatiebeveiligingspostuur te verbeteren?

Bekijk de aanbevolen actie op https://security.microsoft.com/securescore?viewid=actions voor Overbodige replicatiemachtigingen verwijderen voor Microsoft Entra Ad DS Connector-account verbinden.

Bekijk de lijst met weergegeven entiteiten om te ontdekken welke van uw AD DS Connector-accounts onnodige replicatiemachtigingen hebben.

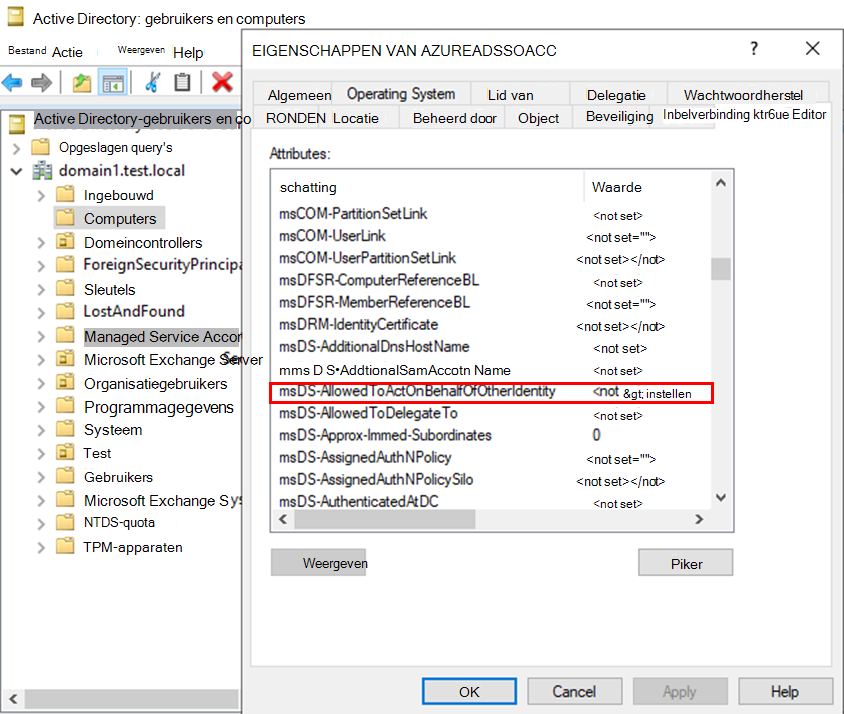

Neem de juiste actie op deze accounts en verwijder de machtigingen 'Wijzigingen in replicatiemap' en 'Replicatiemapwijzigingen alle' door de volgende machtigingen uit te schakelen:

Belangrijk

Voor omgevingen met meerdere Microsoft Entra Connect-servers is het van cruciaal belang om sensoren op elke server te installeren om ervoor te zorgen Microsoft Defender for Identity uw installatie volledig kunt bewaken. Er is vastgesteld dat uw Microsoft Entra Connect-configuratie geen gebruik maakt van Wachtwoord-hashsynchronisatie, wat betekent dat replicatiemachtigingen niet nodig zijn voor de accounts in de lijst Beschikbare entiteiten. Daarnaast is het belangrijk om ervoor te zorgen dat elk beschikbaar MSOL-account niet is vereist voor replicatiemachtigingen door andere toepassingen.

Opmerking

Terwijl evaluaties in bijna realtime worden bijgewerkt, worden scores en statussen elke 24 uur bijgewerkt. Hoewel de lijst met betrokken entiteiten binnen enkele minuten na het implementeren van de aanbevelingen wordt bijgewerkt, kan de status nog steeds enige tijd duren totdat deze is gemarkeerd als Voltooid.