Beveiligingsevaluatie: ervoor zorgen dat bevoegde accounts niet worden gedelegeerd

In deze aanbeveling worden alle bevoegde accounts vermeld waarvoor de instelling 'niet gedelegeerd' niet is ingeschakeld, waarbij de accounts die mogelijk worden blootgesteld aan delegeringsrisico's worden gemarkeerd. Bevoegde accounts zijn accounts die lid zijn van een bevoorrechte groep, zoals domeinbeheerders, schemabeheerders, enzovoort.

Organisatierisico

Als de gevoelige vlag is uitgeschakeld, kunnen aanvallers kerberos-delegatie misbruiken om bevoegde accountreferenties te misbruiken, wat leidt tot onbevoegde toegang, laterale verplaatsing en mogelijke netwerkbrede beveiligingsschendingen. Het instellen van de gevoelige vlag op bevoegde gebruikersaccounts voorkomt dat gebruikers toegang krijgen tot het account en het bewerken van systeeminstellingen.

Voor apparaataccounts is het belangrijk om ze in te stellen op 'niet gedelegeerd' om te voorkomen dat deze wordt gebruikt in een delegeringsscenario, zodat referenties op deze computer niet kunnen worden doorgestuurd voor toegang tot andere services.

Herstelstappen

Bekijk de lijst met beschikbare entiteiten om te ontdekken welke van uw bevoegde accounts niet de configuratievlag 'dit account is gevoelig en kan niet worden gedelegeerd'.

Neem de juiste actie op deze accounts:

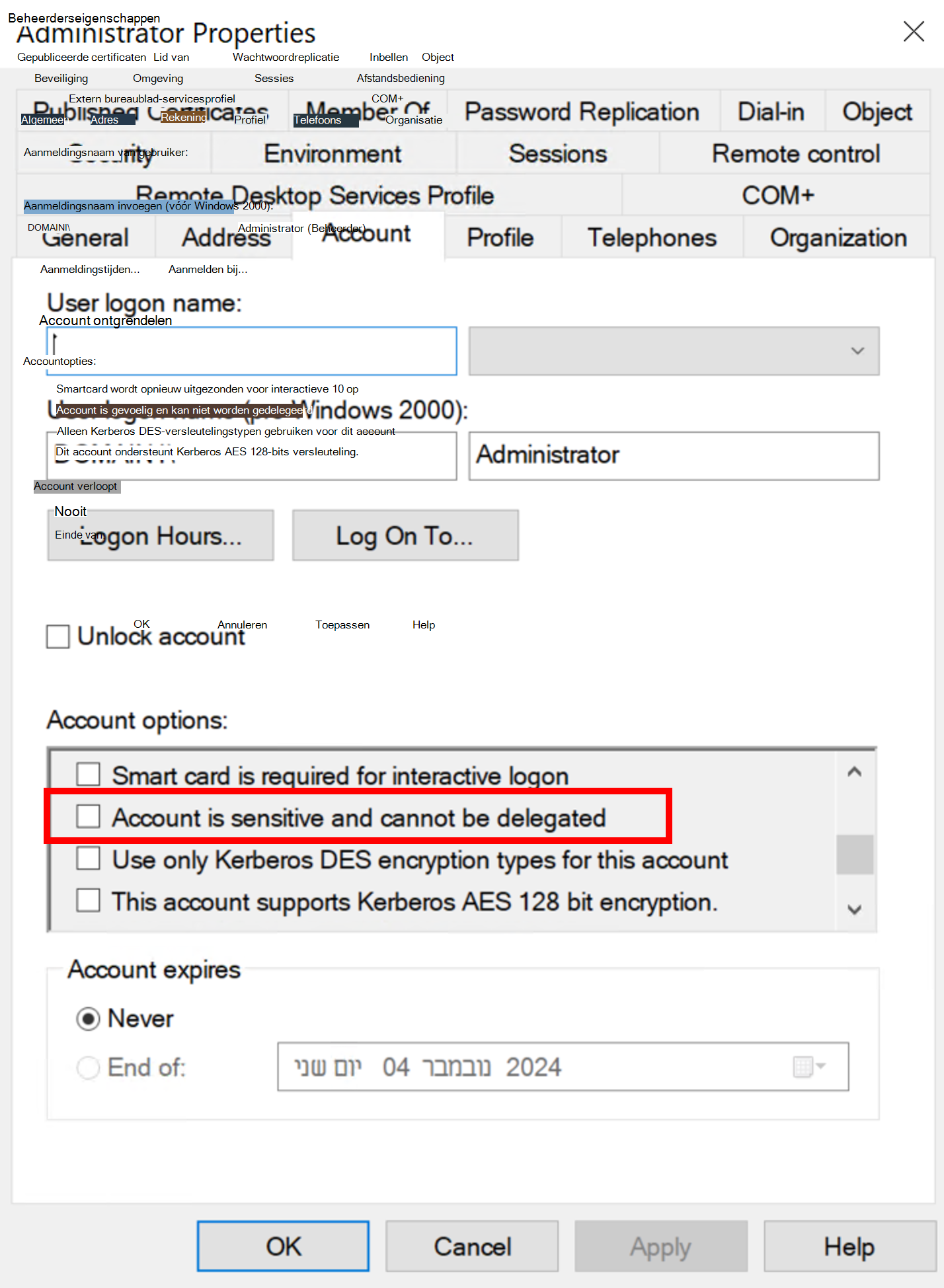

Voor gebruikersaccounts: door de controlevlagmen van het account in te stellen op 'dit account is gevoelig en kan niet worden gedelegeerd'. Schakel op het tabblad Account het selectievakje voor deze vlag in de sectie Accountopties in. Dit voorkomt dat gebruikers toegang krijgen tot het account en systeeminstellingen bewerken.

Voor apparaataccounts:

De veiligste benadering is om een PowerShell-script te gebruiken om het apparaat te configureren om te voorkomen dat het wordt gebruikt in een delegeringsscenario, zodat referenties op deze computer niet kunnen worden doorgestuurd voor toegang tot andere services.$name = "ComputerA" Get-ADComputer -Identity $name | Set-ADAccountControl -AccountNotDelegated:$trueEen andere optie is om het

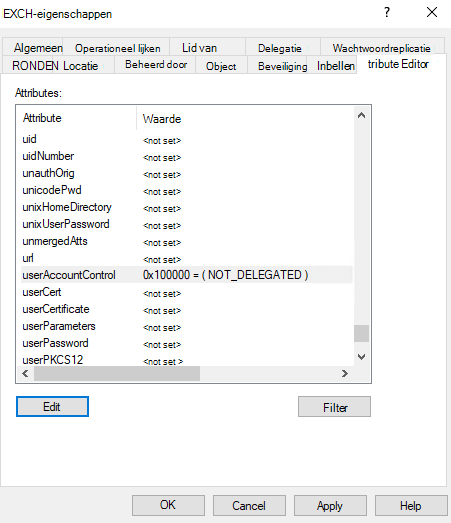

UserAccountControlkenmerk in teNOT_DELEGATED = 0x100000stellen op onder het tabblad Kenmerk Editor voor het blootgestelde apparaat.Bijvoorbeeld: