Onboarding met behulp van Microsoft Configuration Manager

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Wilt u Microsoft Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Dit artikel fungeert als een voorbeeld van de onboardingmethode.

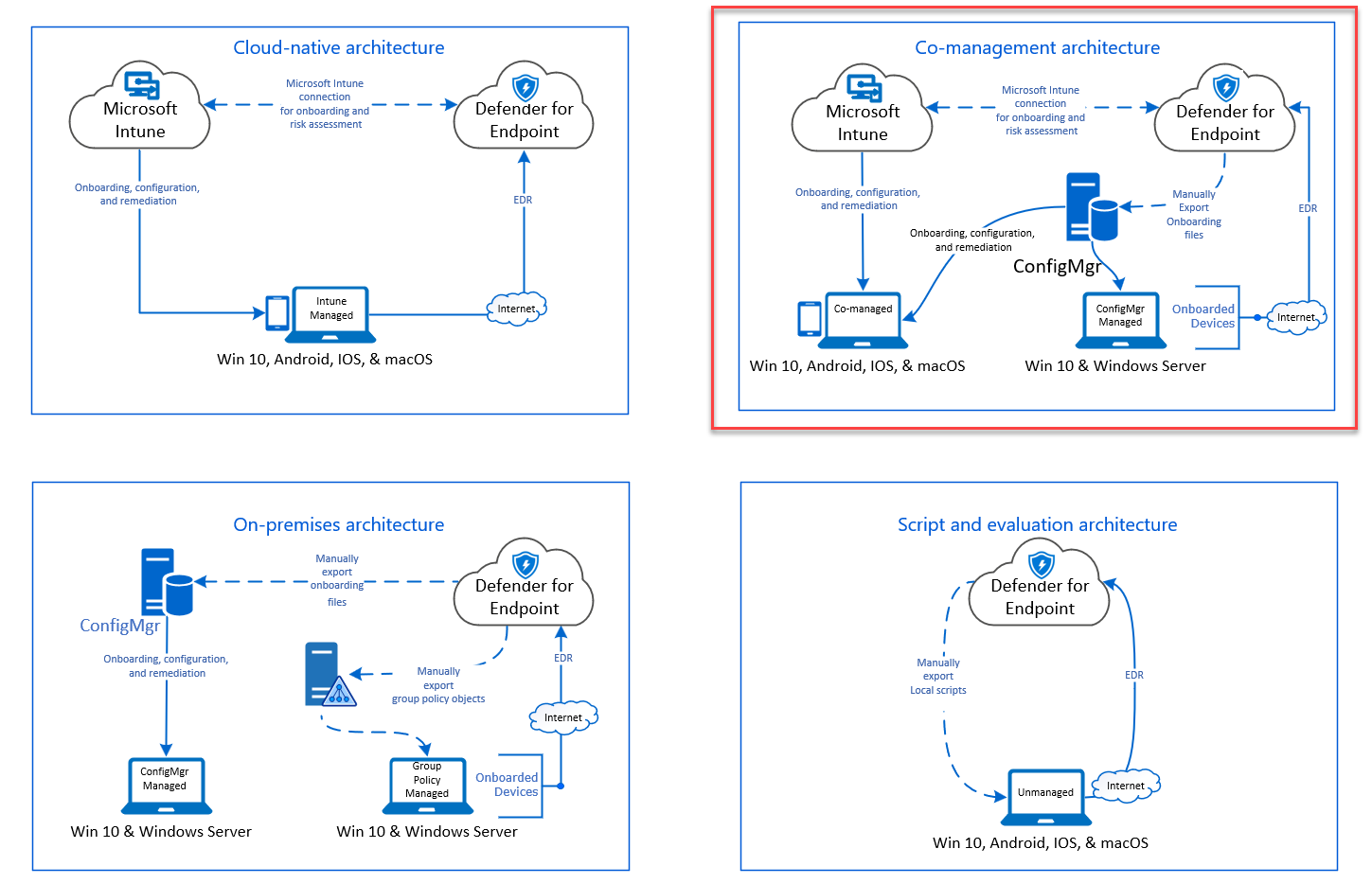

In het artikel Planning zijn er verschillende methoden beschikbaar voor het onboarden van apparaten voor de service. In dit artikel wordt de architectuur voor co-beheer besproken.

Hoewel Defender voor Eindpunt onboarding van verschillende eindpunten en hulpprogramma's ondersteunt, worden deze in dit artikel niet behandeld. Zie Overzicht van onboarding voor informatie over algemene onboarding met behulp van andere ondersteunde implementatiehulpprogramma's en -methoden.

In dit artikel worden gebruikers begeleid in:

- Stap 1: Windows-apparaten onboarden voor de service

- Stap 2: Mogelijkheden van Defender voor Eindpunt configureren

Deze onboarding-richtlijnen helpen u bij de volgende basisstappen die u moet uitvoeren bij het gebruik van Microsoft Configuration Manager:

- Een verzameling maken in Microsoft Configuration Manager

- Microsoft Defender voor Eindpunt mogelijkheden configureren met behulp van Microsoft Configuration Manager

Opmerking

In dit voorbeeld worden alleen Windows-apparaten behandeld.

Stap 1: Windows-apparaten onboarden met behulp van Microsoft Configuration Manager

Verzameling maken

Als u Windows-apparaten wilt onboarden met Microsoft Configuration Manager, kan de implementatie gericht zijn op een bestaande verzameling of kan een nieuwe verzameling worden gemaakt om te worden getest.

Onboarding met behulp van hulpprogramma's zoals groepsbeleid of handmatige methode installeert geen agent op het systeem.

In de Microsoft Configuration Manager wordt het onboardingproces geconfigureerd als onderdeel van de nalevingsinstellingen in de console.

Elk systeem dat deze vereiste configuratie ontvangt, behoudt die configuratie zolang de Configuration Manager client dit beleid van het beheerpunt blijft ontvangen.

Volg de onderstaande stappen om eindpunten te onboarden met behulp van Microsoft Configuration Manager.

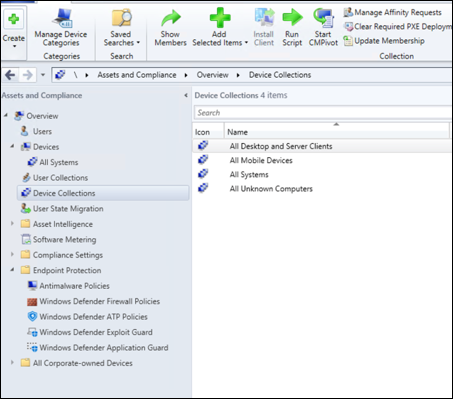

Navigeer in Microsoft Configuration Manager-console naar Apparaatverzamelingen met het overzicht > van assets en naleving>.

Selecteer met de rechtermuisknop Apparaatverzameling en selecteer Apparaatverzameling maken.

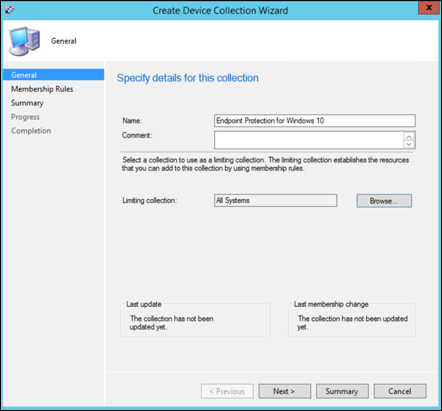

Geef een naam en verzameling beperken op en selecteer vervolgens Volgende.

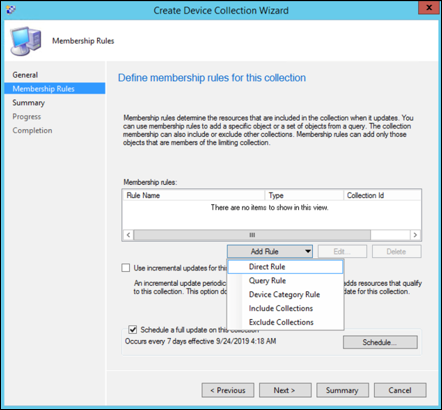

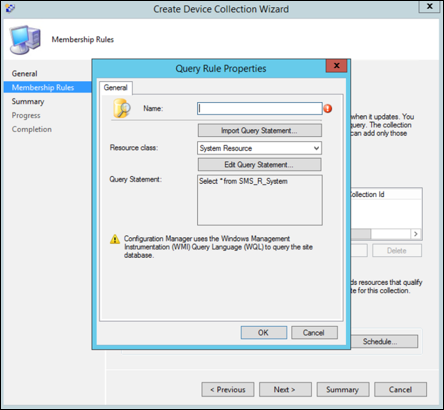

Selecteer Regel toevoegen en kies Queryregel.

Selecteer Volgende in de wizard Direct lidmaatschap en selecteer query-instructie bewerken.

Selecteer Criteria en kies vervolgens het pictogram star.

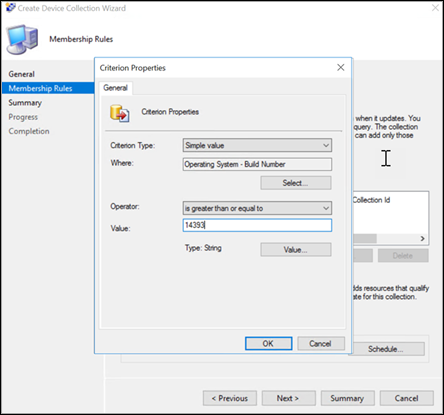

Houd criteriumtype als eenvoudige waarde, kies terwijl Besturingssysteem - buildnummer, operator als groter dan of gelijk is aan en waarde 14393 en selecteer op OK.

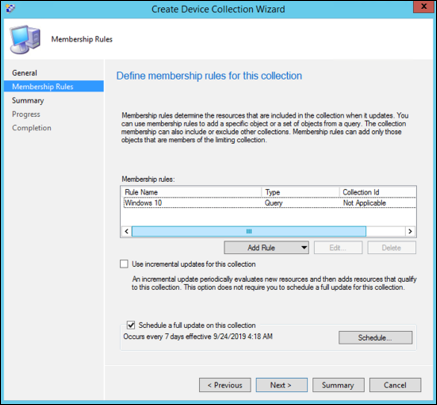

Selecteer Volgende en Sluiten.

Selecteer Volgende.

Nadat u deze taak hebt voltooid, hebt u nu een apparaatverzameling met alle Windows-eindpunten in de omgeving.

Stap 2: Microsoft Defender voor Eindpunt mogelijkheden configureren

In deze sectie wordt u begeleid bij het configureren van de volgende mogelijkheden met behulp van Microsoft Configuration Manager op Windows-apparaten:

- Eindpuntdetectie en -respons

- Beveiliging van de volgende generatie

- Kwetsbaarheid voor aanvallen verminderen

Detectie van en reactie op eindpunt

Windows 10 en Windows 11

Vanuit de Microsoft Defender portal is het mogelijk om het .onboarding beleid te downloaden dat kan worden gebruikt om het beleid te maken in System Center Configuration Manager en dat beleid te implementeren op Windows 10 en Windows 11 apparaten.

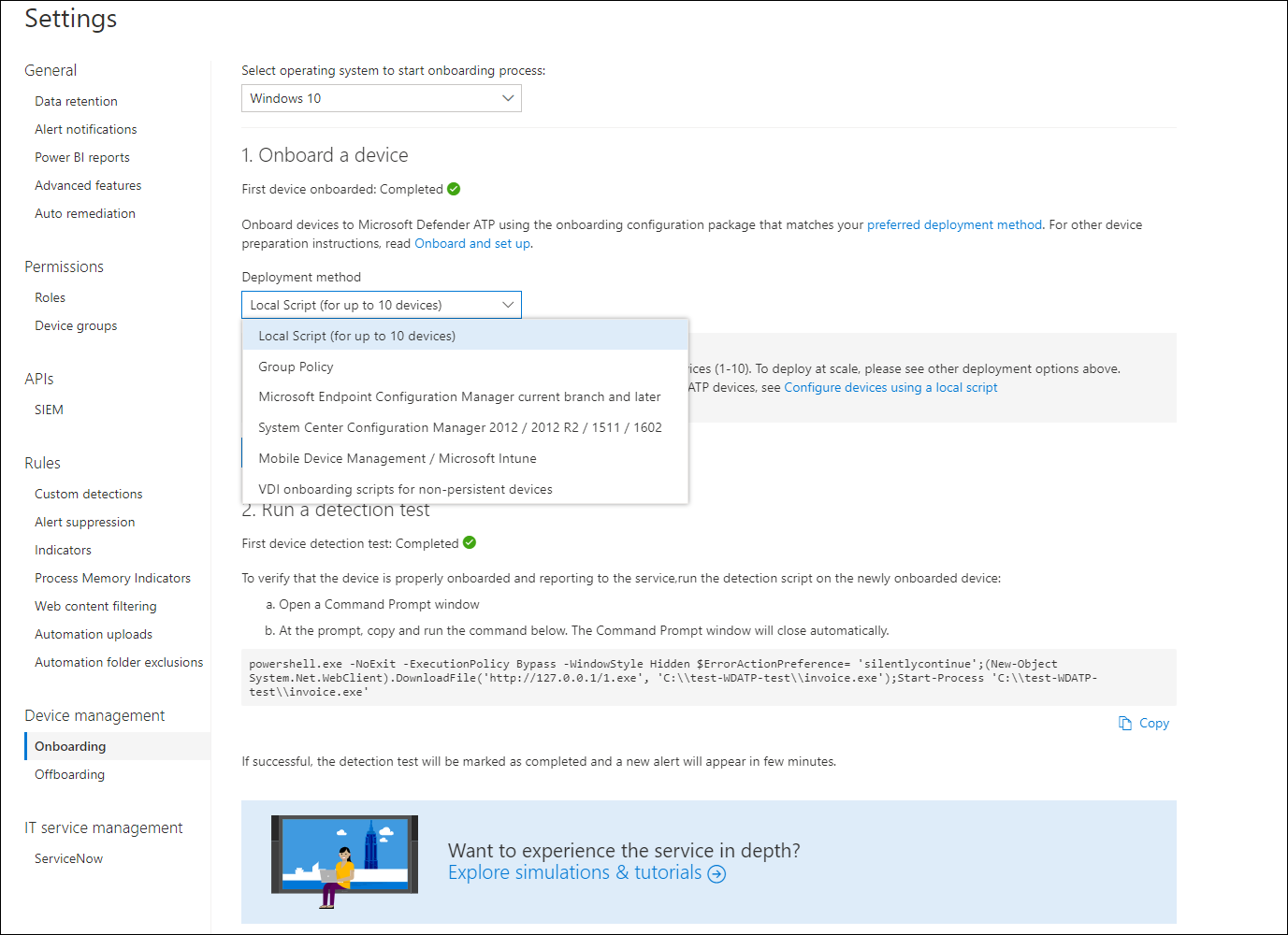

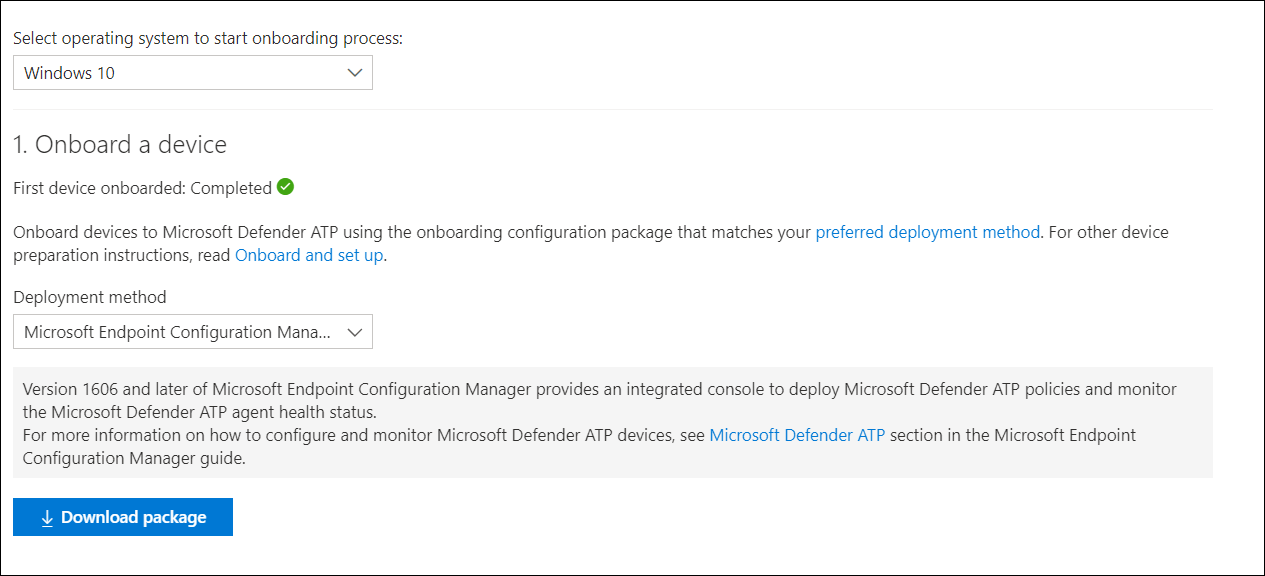

Selecteer in de Microsoft Defender-portalInstellingen en vervolgens Onboarding.

Selecteer onder Implementatiemethode de ondersteunde versie van Microsoft Configuration Manager.

Selecteer Pakket downloaden.

Sla het pakket op een toegankelijke locatie op.

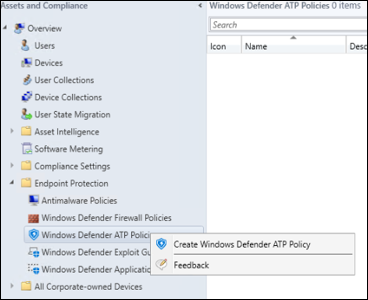

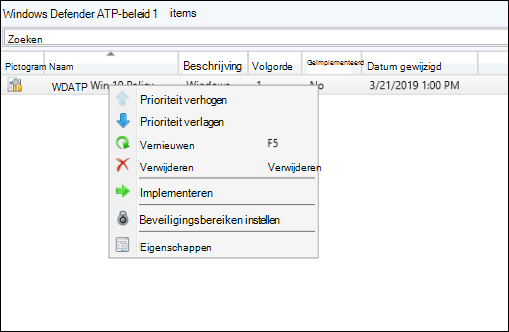

Navigeer in Microsoft Configuration Manager naar: Assets and Compliance > Overview > Endpoint Protection > Microsoft Defender ATP-beleid.

Klik met de rechtermuisknop op Microsoft Defender ATP-beleid en selecteer Microsoft Defender ATP-beleid maken.

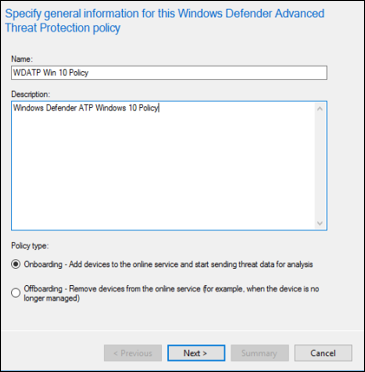

Voer de naam en beschrijving in, controleer of Onboarding is geselecteerd en selecteer vervolgens Volgende.

Selecteer Bladeren.

Navigeer naar de locatie van het gedownloade bestand uit stap 4 hierboven.

Selecteer Volgende.

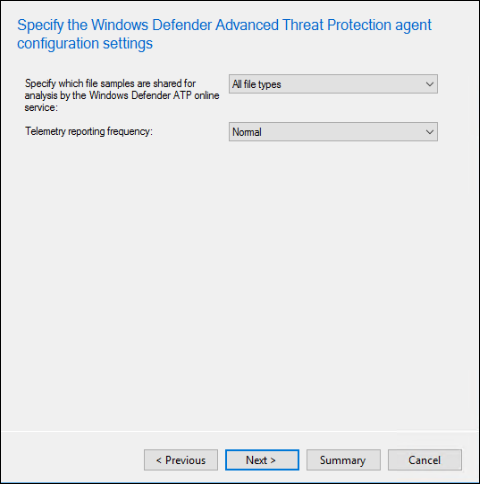

Configureer de agent met de juiste voorbeelden (Geen of Alle bestandstypen).

Selecteer de juiste telemetrie (Normaal of Versneld) en selecteer vervolgens Volgende.

Controleer de configuratie en selecteer volgende.

Selecteer Sluiten wanneer de wizard is voltooid.

Klik in de Microsoft Configuration Manager-console met de rechtermuisknop op het Defender for Endpoint-beleid dat u hebt gemaakt en selecteer Implementeren.

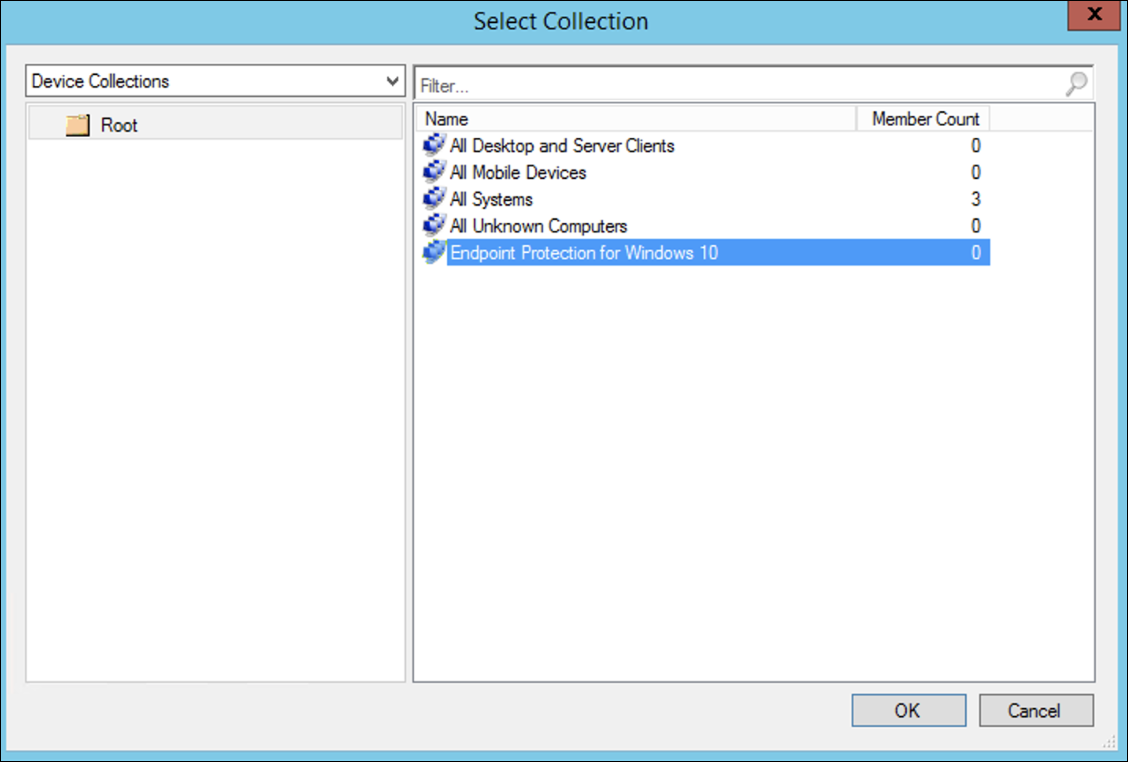

Selecteer in het rechterdeelvenster de eerder gemaakte verzameling en selecteer OK.

Eerdere versies van Windows Client (Windows 7 en Windows 8.1)

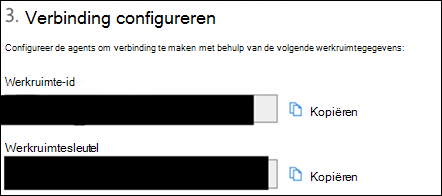

Volg de onderstaande stappen om de werkruimte-id en werkruimtesleutel van Defender voor Eindpunt te identificeren die vereist zijn voor de onboarding van eerdere versies van Windows.

Selecteer in de Microsoft Defender portalInstellingen>Eindpunten>Onboarding (onder Apparaatbeheer).

Kies onder besturingssysteem de optie Windows 7 SP1 en 8.1.

Kopieer de werkruimte-id en werkruimtesleutel en sla deze op. Ze worden later in het proces gebruikt.

Installeer de Microsoft Monitoring Agent (MMA).

MMA wordt momenteel (vanaf januari 2019) ondersteund op de volgende Windows-besturingssystemen:

- Server-SKU's: Windows Server 2008 SP1 of nieuwer

- Client-SKU's: Windows 7 SP1 en hoger

De MMA-agent moet worden geïnstalleerd op Windows-apparaten. Om de agent te installeren, moeten sommige systemen de update voor klantervaring en diagnostische telemetrie downloaden om de gegevens met MMA te verzamelen. Deze systeemversies omvatten, maar zijn mogelijk niet beperkt tot:

- Windows 8.1

- Windows 7

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2008 R2

Voor Windows 7 SP1 moeten de volgende patches worden geïnstalleerd:

- KB4074598 installeren

- Installeer .NET Framework 4.5 (of hoger) ofKB3154518. Installeer niet beide op hetzelfde systeem.

Als u een proxy gebruikt om verbinding te maken met internet, raadpleegt u de sectie Proxy-instellingen configureren.

Als u klaar bent, ziet u binnen een uur onboarding-eindpunten in de portal.

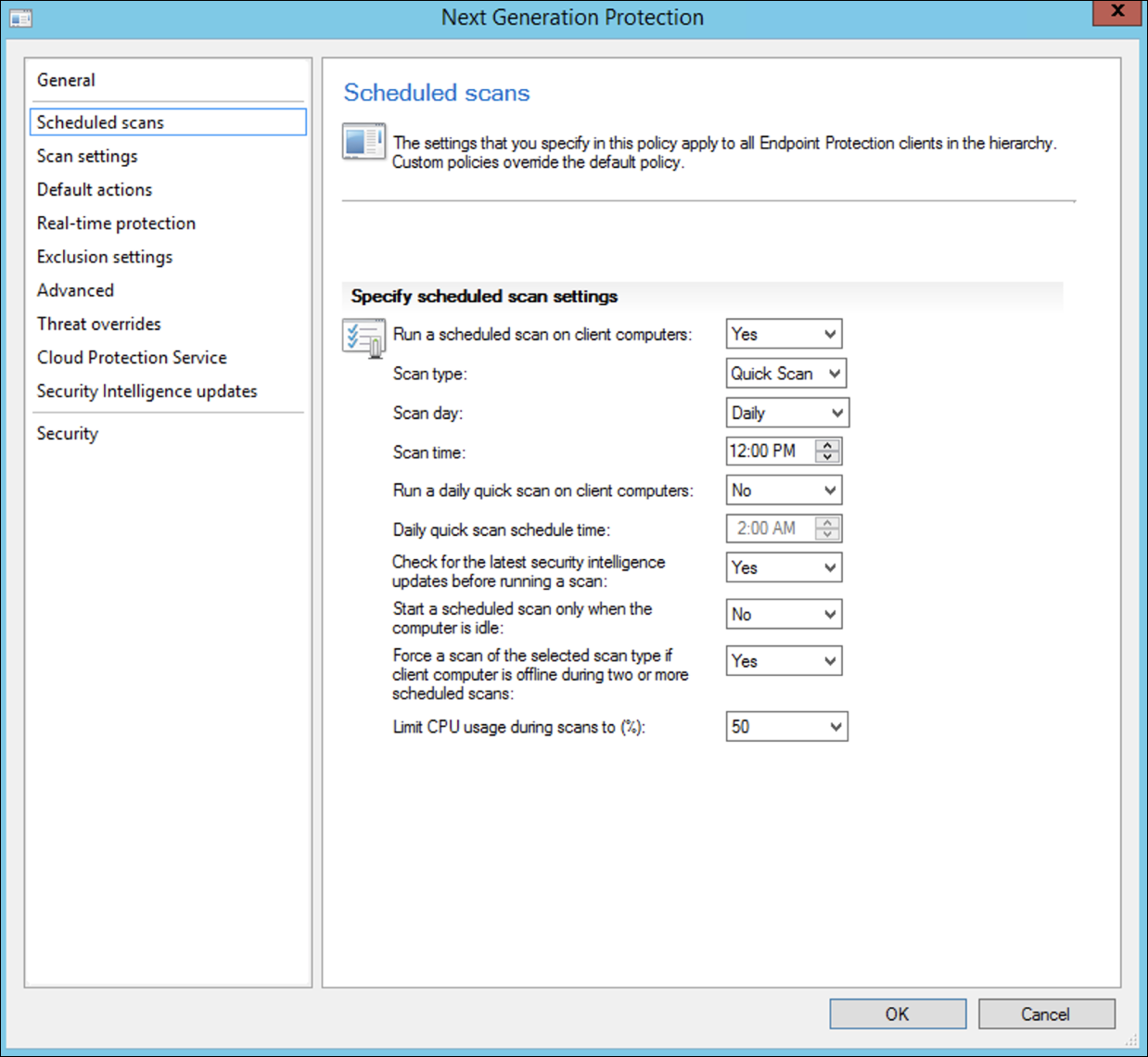

Beveiliging van de volgende generatie

Microsoft Defender Antivirus is een ingebouwde antimalwareoplossing die de volgende generatie bescherming biedt voor desktops, draagbare computers en servers.

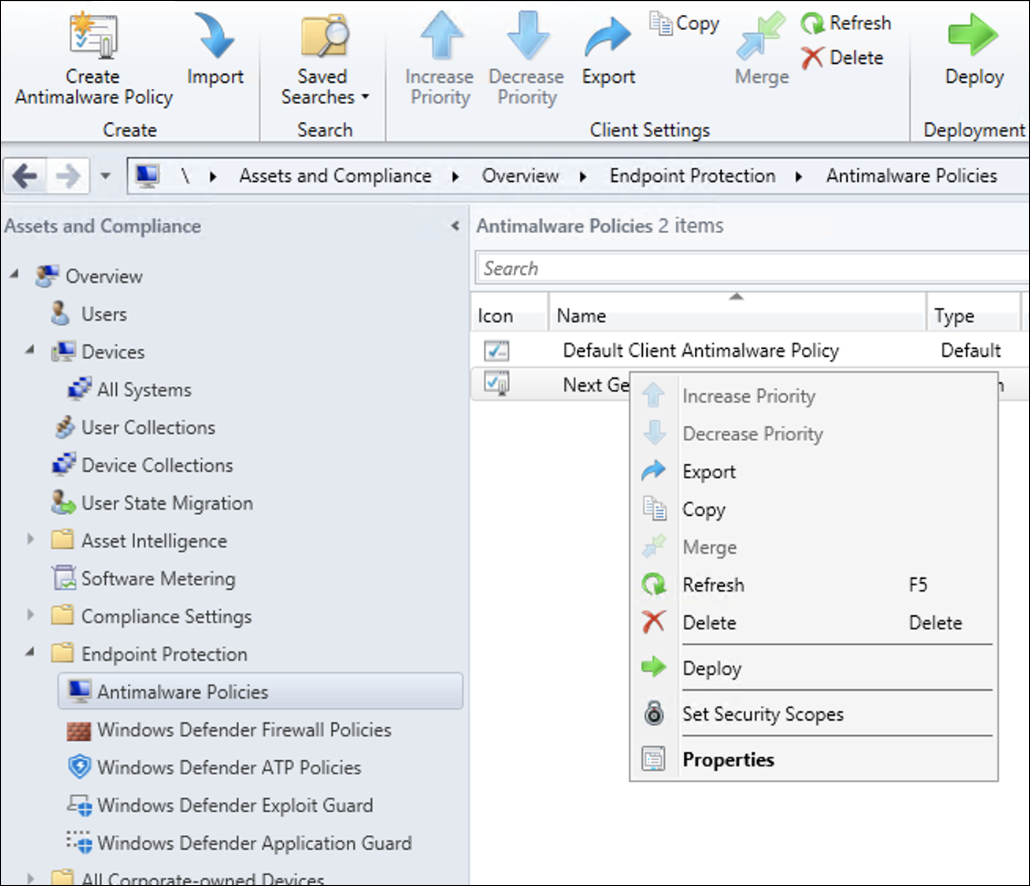

Navigeer in de Microsoft Configuration Manager-console naar Assets and Compliance > Overview > Endpoint Protection > Antimalware-beleid en kies Antimalwarebeleid maken.

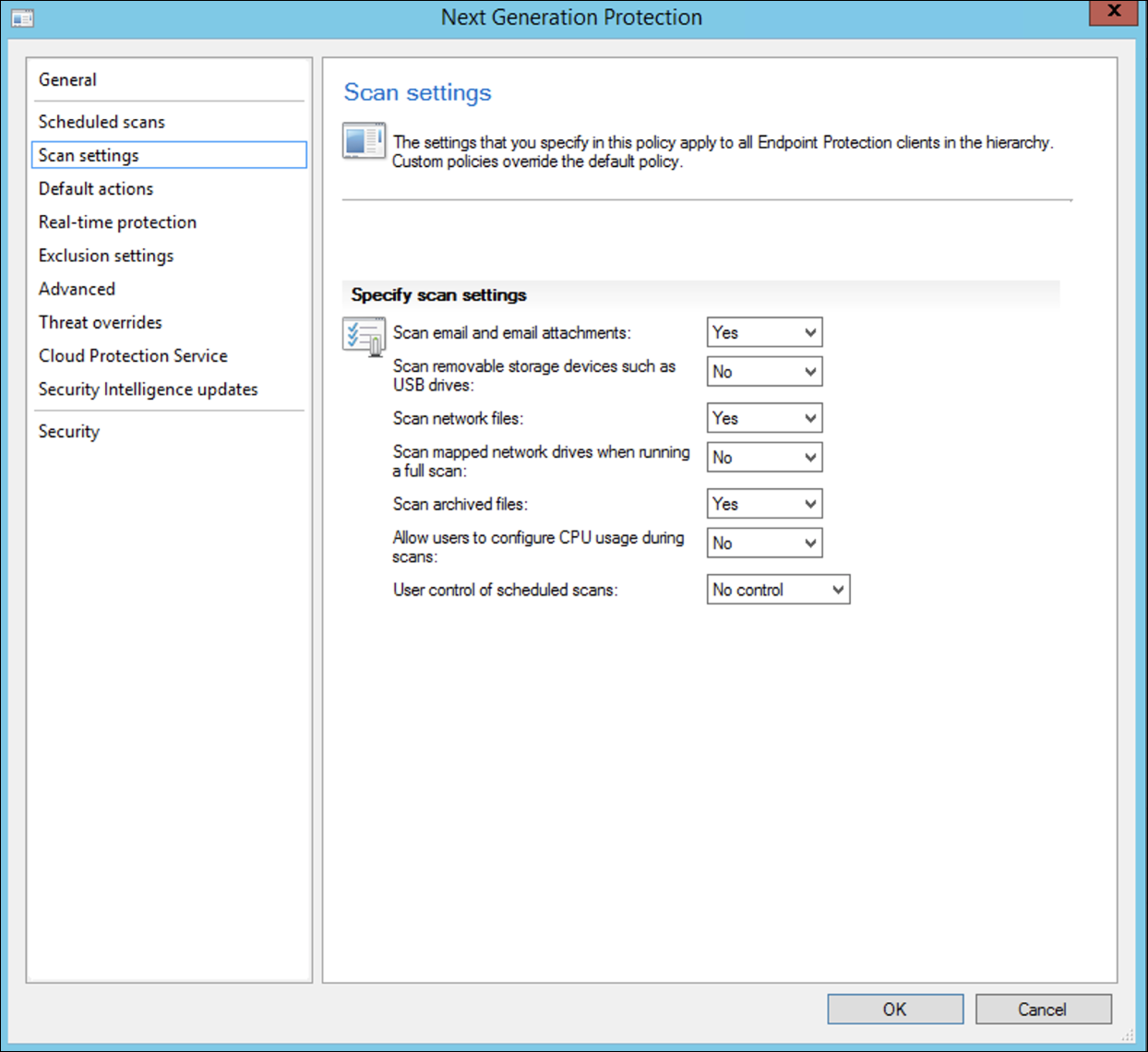

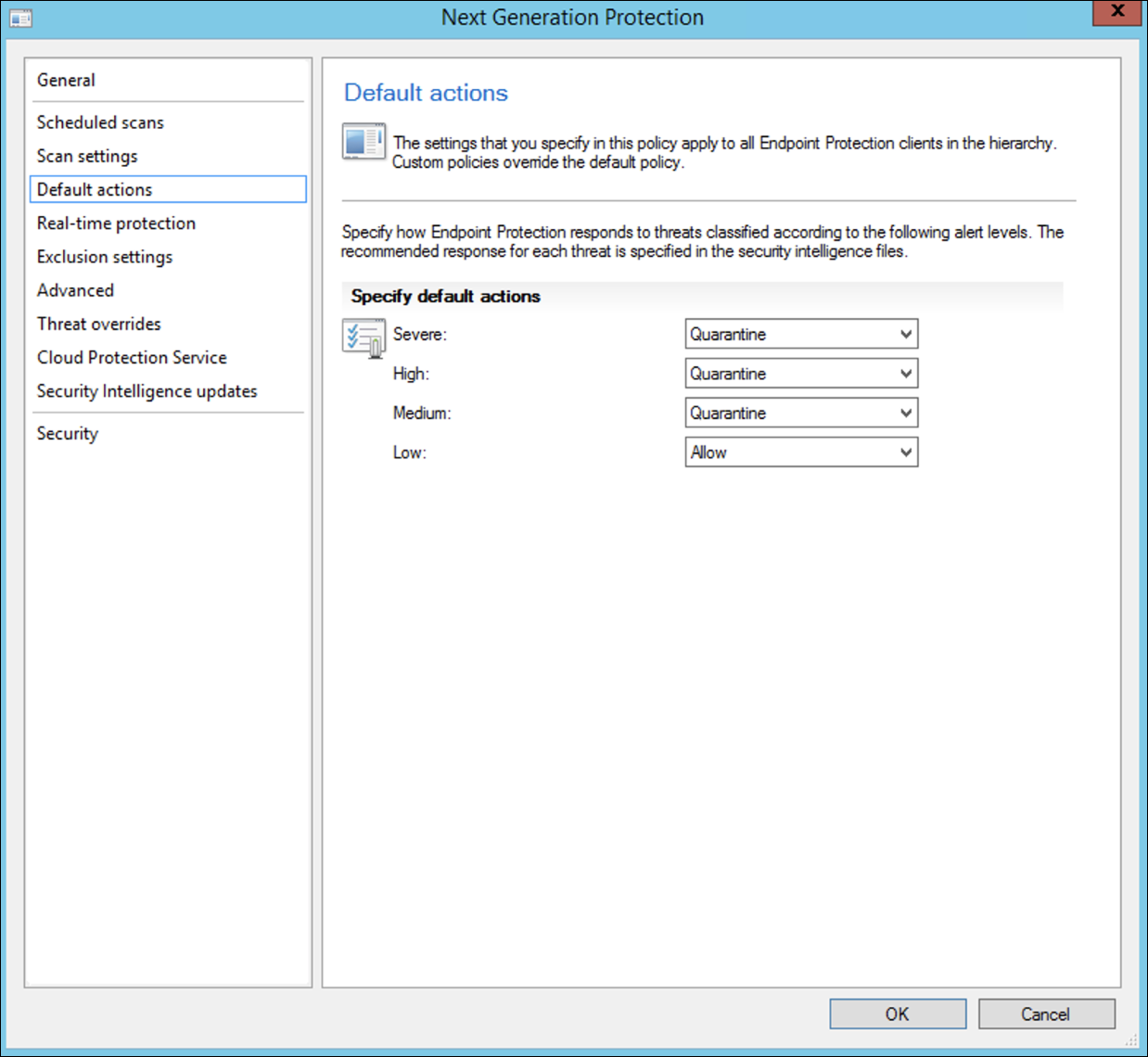

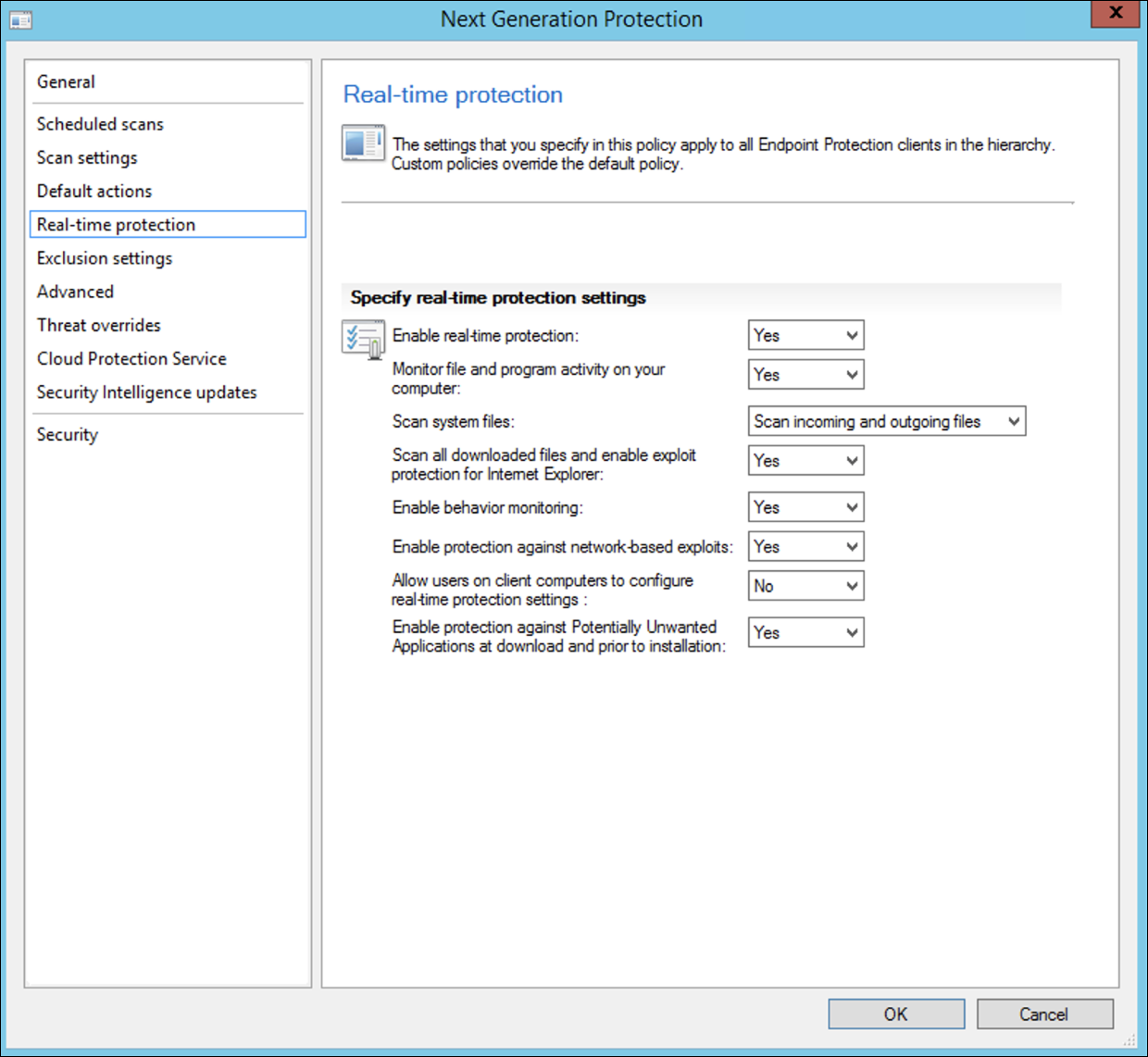

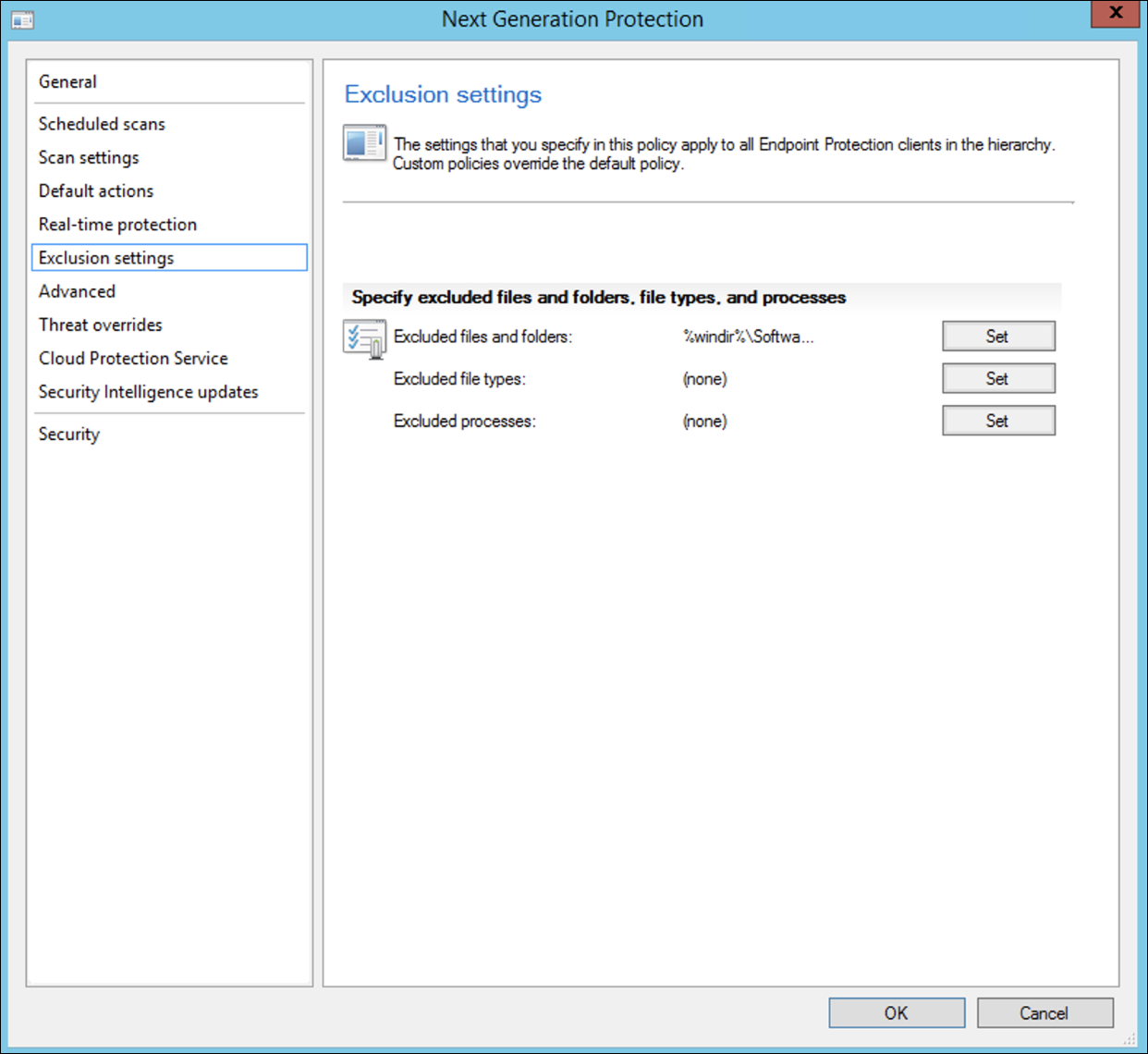

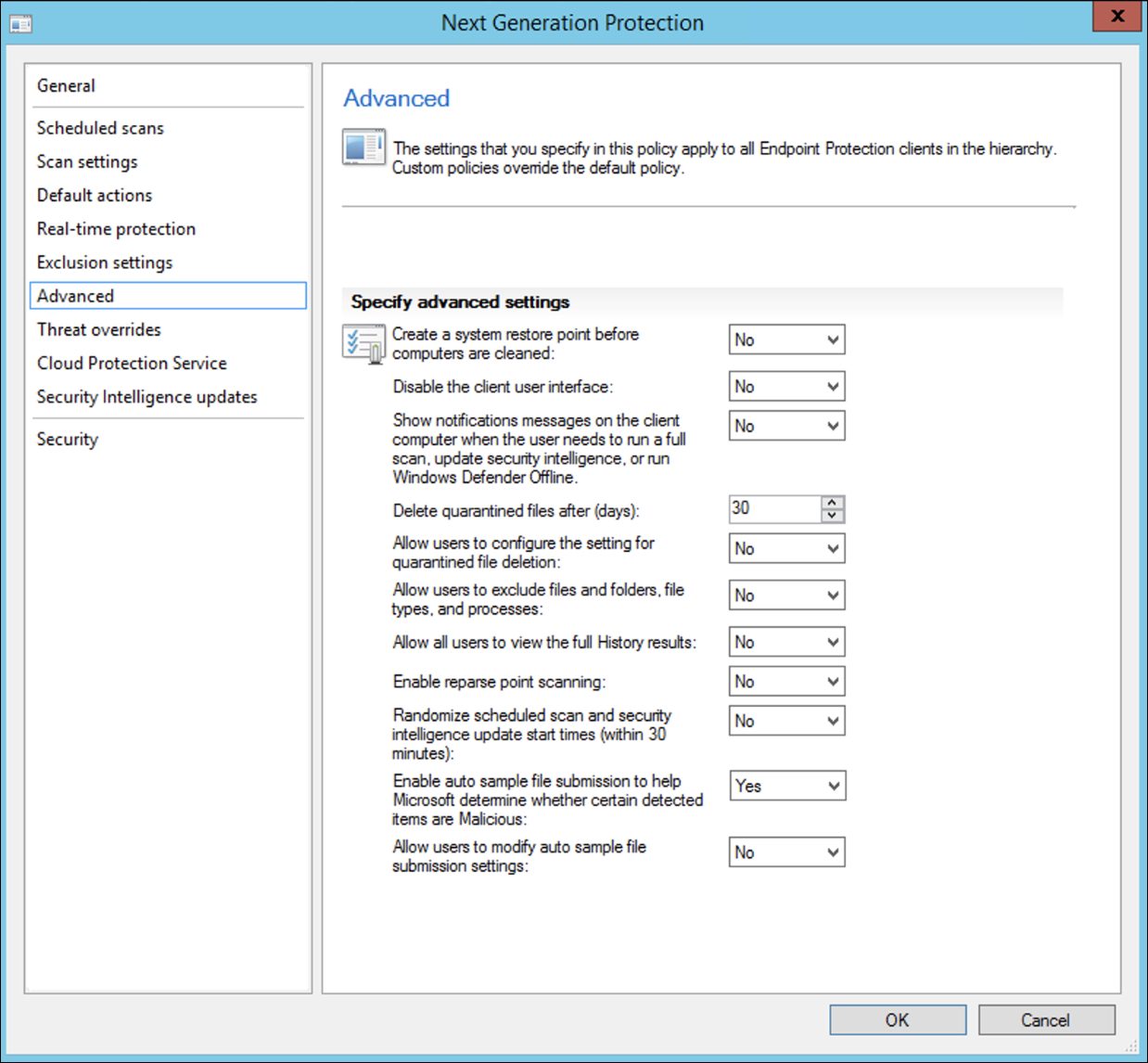

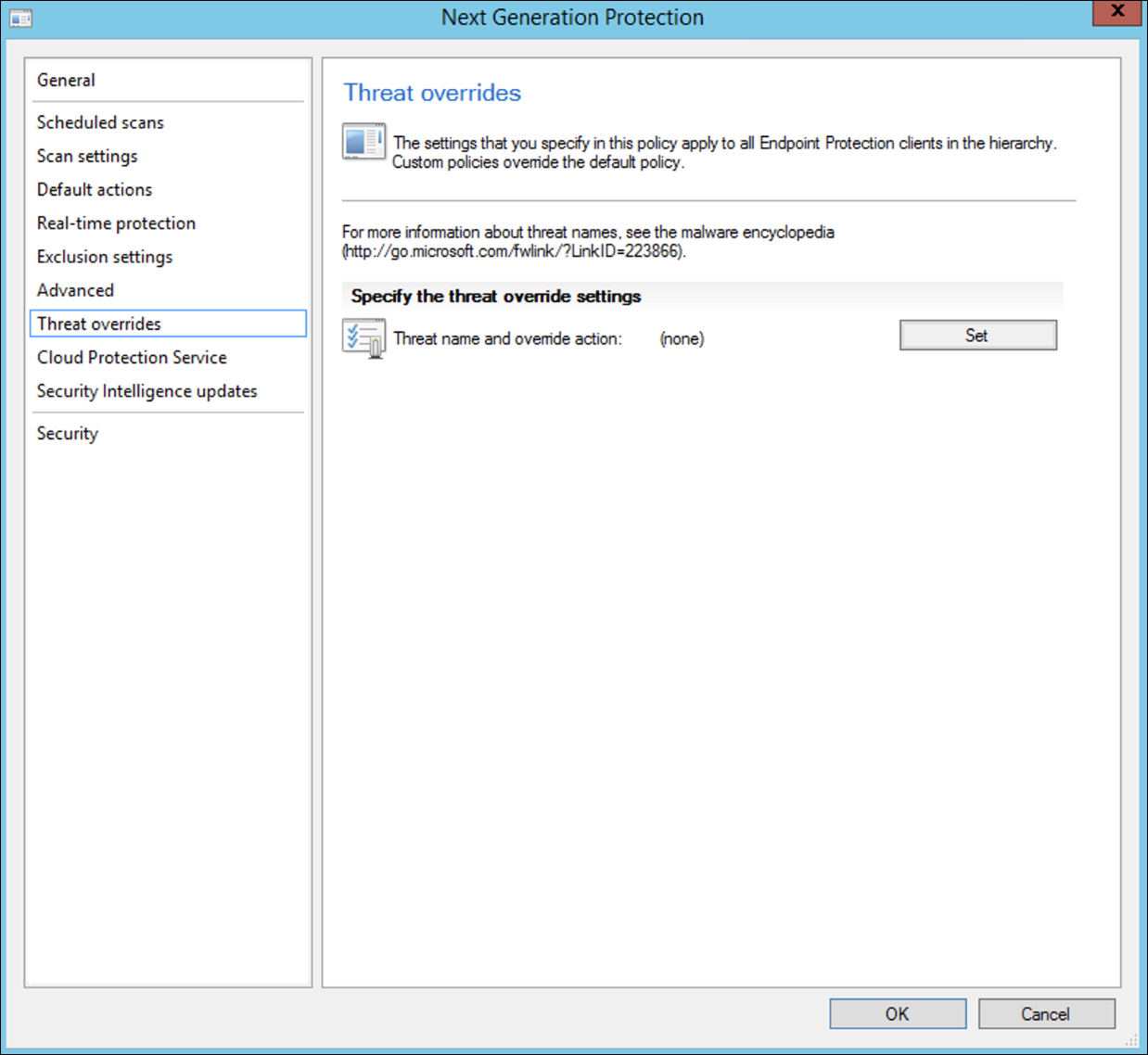

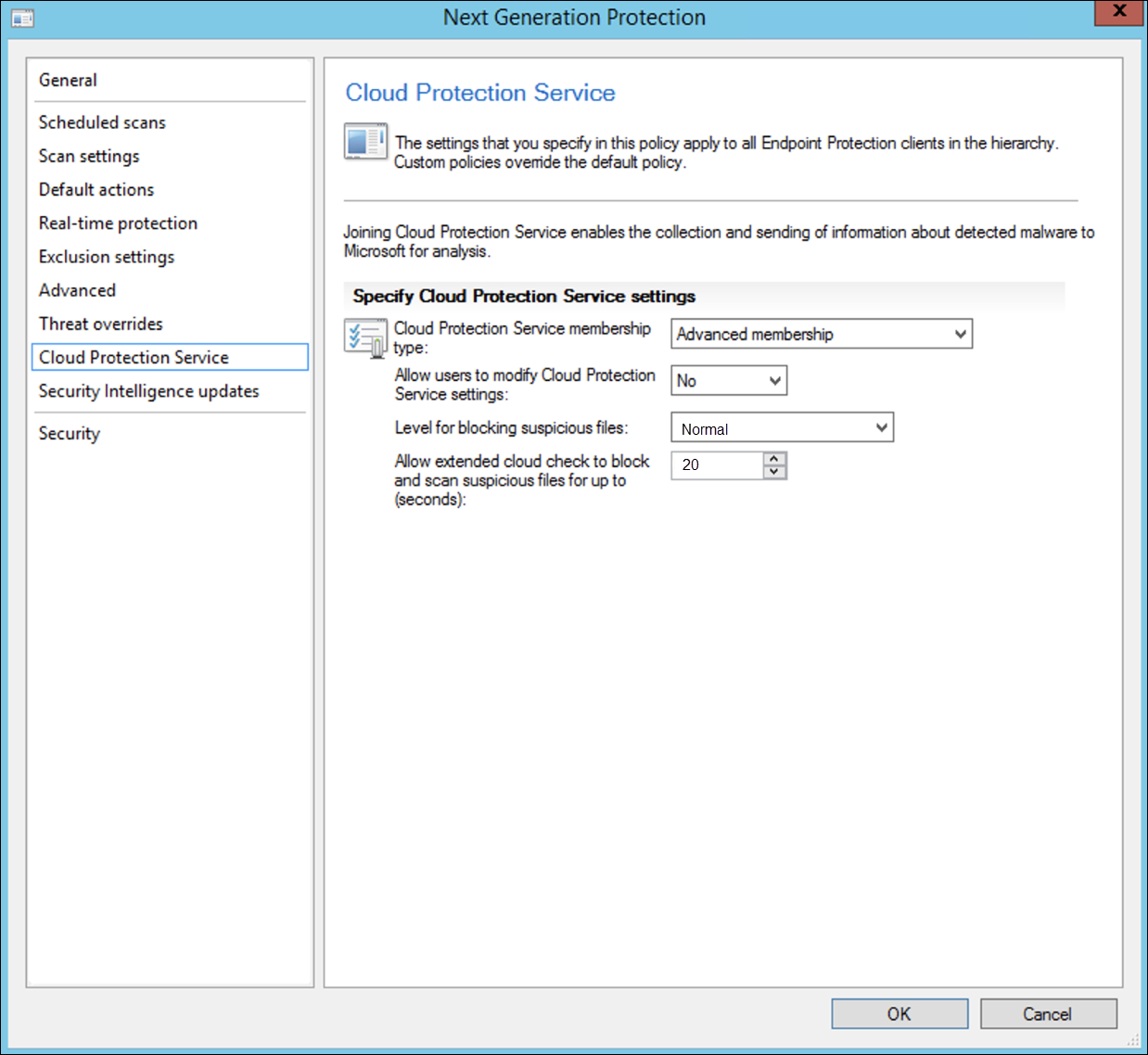

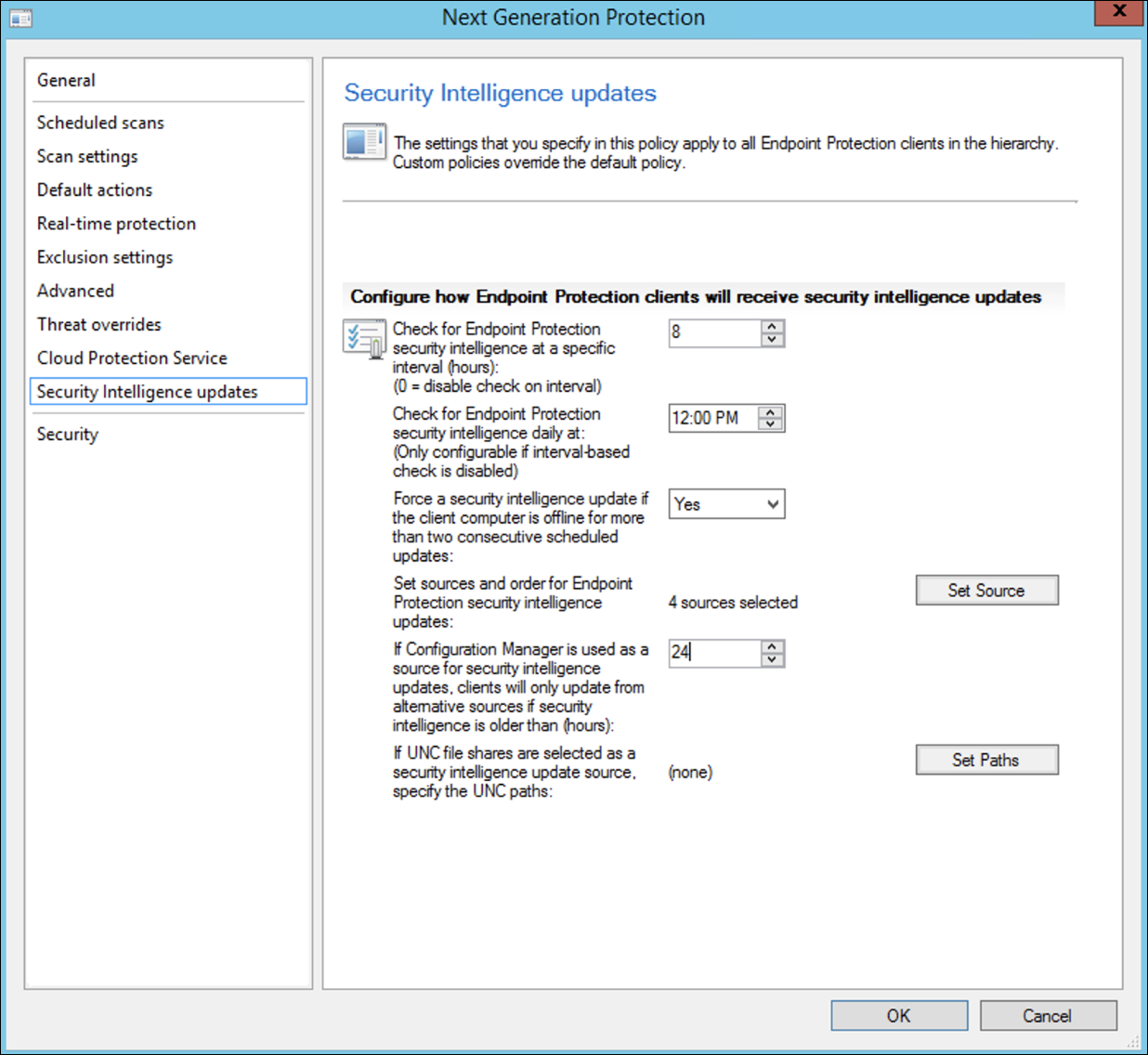

Selecteer Geplande scans, Scaninstellingen, Standaardacties, Realtime-beveiliging, Uitsluitingsinstellingen, Geavanceerd, Bedreigingsoverschrijvingen, Cloud Protection Service en Updates voor beveiligingsinformatie en kies OK.

In bepaalde branches of sommige geselecteerde zakelijke klanten kunnen specifieke behoeften hebben over de configuratie van antivirusprogramma's.

Snelle scan versus volledige scan en aangepaste scan

Zie Windows-beveiliging configuratieframework voor meer informatie.

Klik met de rechtermuisknop op het zojuist gemaakte antimalwarebeleid en selecteer Implementeren.

Richt het nieuwe antimalwarebeleid op uw Windows-verzameling en selecteer OK.

Nadat u deze taak hebt voltooid, hebt u Microsoft Defender Antivirus geconfigureerd.

Kwetsbaarheid voor aanvallen verminderen

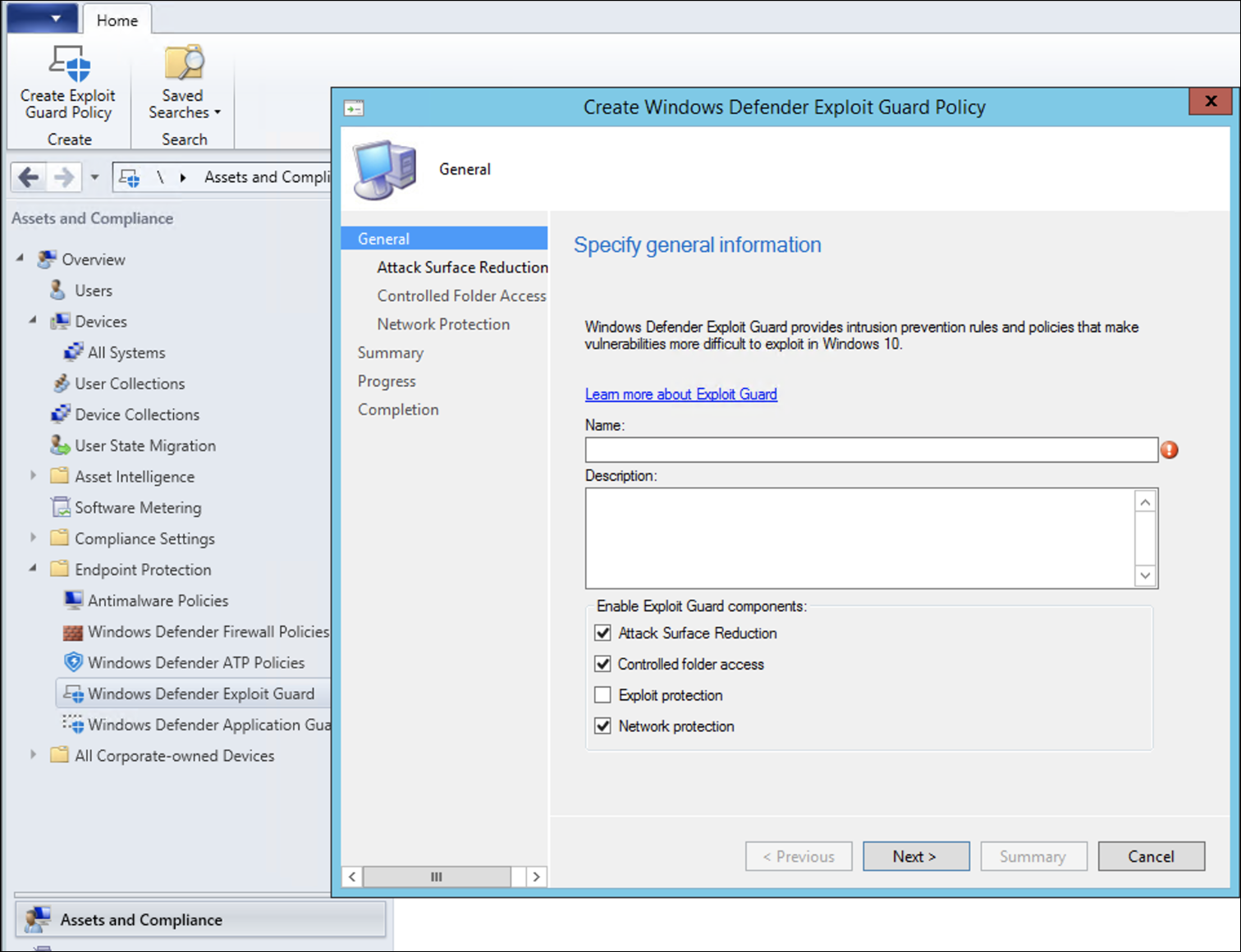

De pijler voor het verminderen van kwetsbaarheid voor aanvallen van Defender voor Eindpunt bevat de functieset die beschikbaar is onder Exploit Guard. Regels voor het verminderen van kwetsbaarheid voor aanvallen, Gecontroleerde maptoegang, Netwerkbeveiliging en Exploit Protection.

Al deze functies bieden een testmodus en een blokmodus. In de testmodus is er geen invloed op de eindgebruiker. Het enige dat u doet, is andere telemetrie verzamelen en deze beschikbaar maken in de Microsoft Defender-portal. Het doel van een implementatie is om beveiligingsbesturingselementen stapsgewijs te verplaatsen naar de blokmodus.

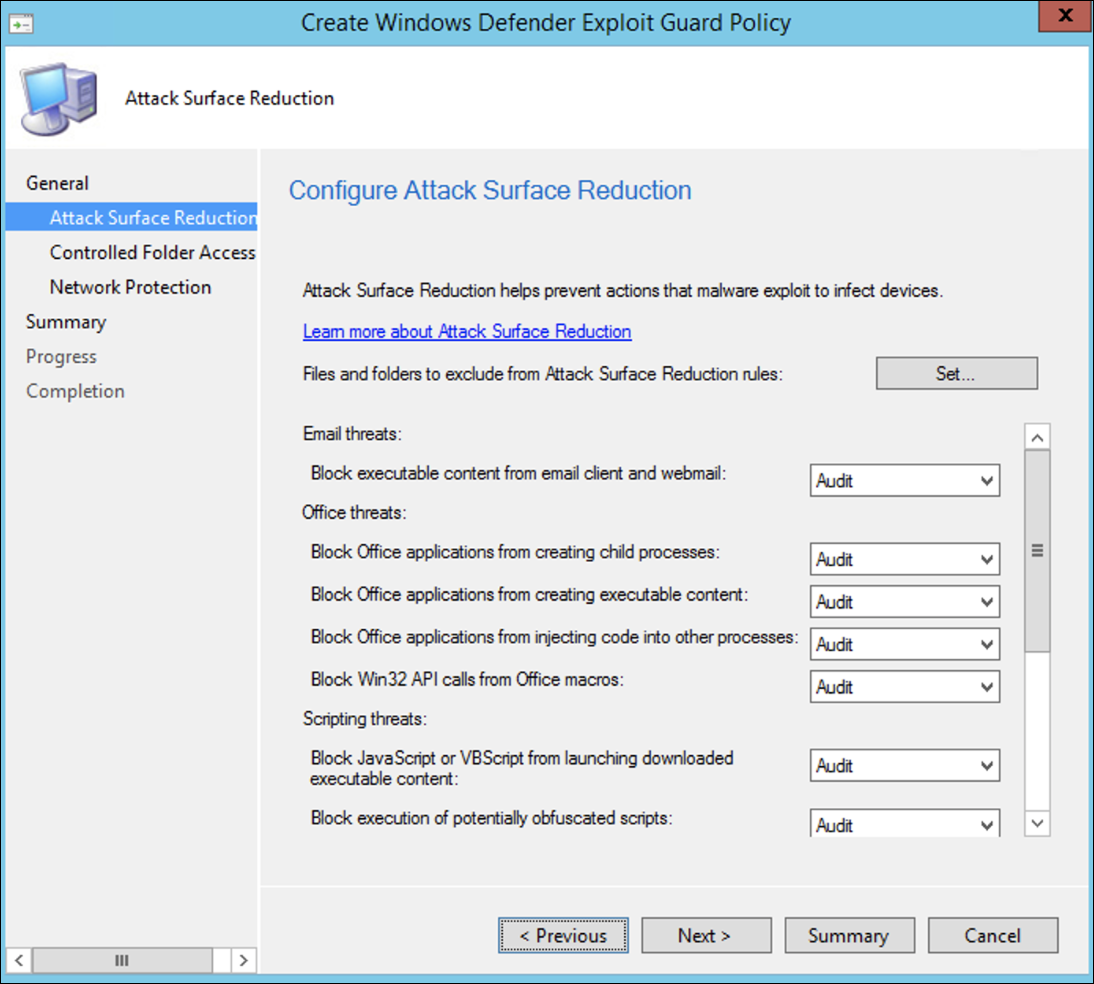

Regels voor het verminderen van kwetsbaarheid voor aanvallen instellen in de testmodus:

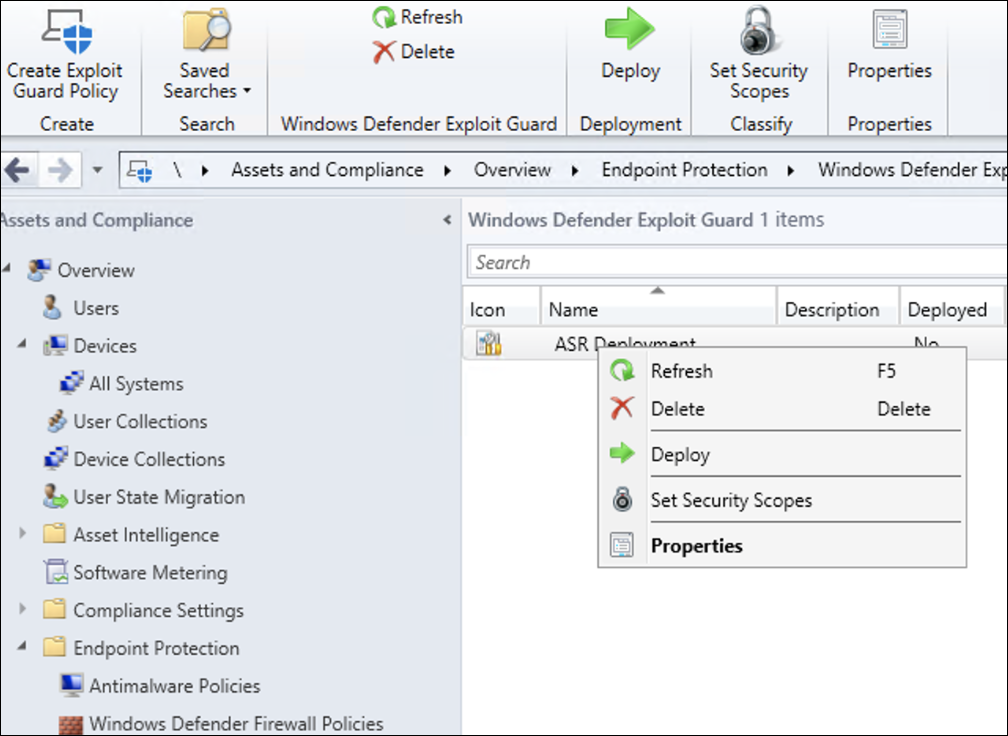

Ga in de Microsoft Configuration Manager-console naar Assets and Compliance > Overview > Endpoint Protection > Windows Defender Exploit Guard en kies Exploit Guard-beleid maken.

Selecteer Kwetsbaarheid voor aanvallen verminderen.

Stel regels in op Controleren en selecteer Volgende.

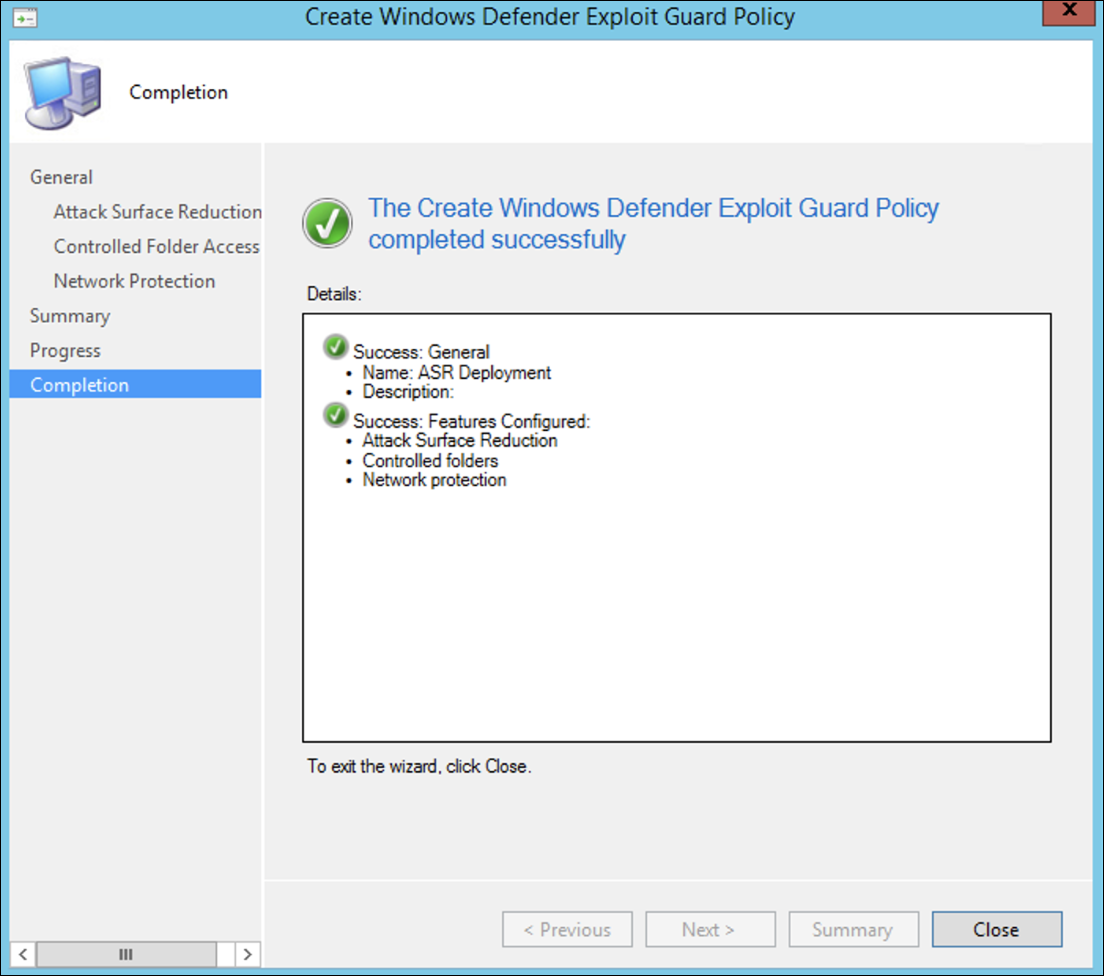

Bevestig het nieuwe Exploit Guard-beleid door Volgende te selecteren.

Zodra het beleid is gemaakt, selecteert u Sluiten.

Klik met de rechtermuisknop op het zojuist gemaakte beleid en kies Implementeren.

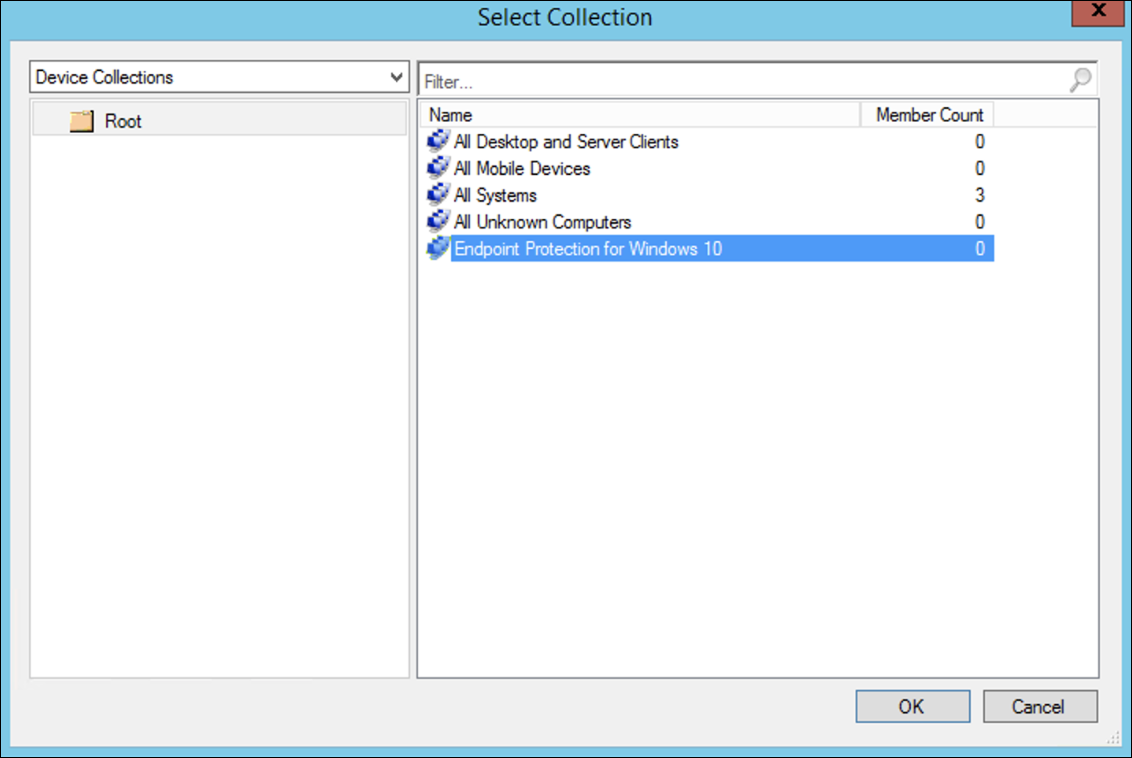

Richt het beleid op de zojuist gemaakte Windows-verzameling en selecteer OK.

Nadat u deze taak hebt voltooid, hebt u nu regels voor het verminderen van kwetsbaarheid voor aanvallen geconfigureerd in de testmodus.

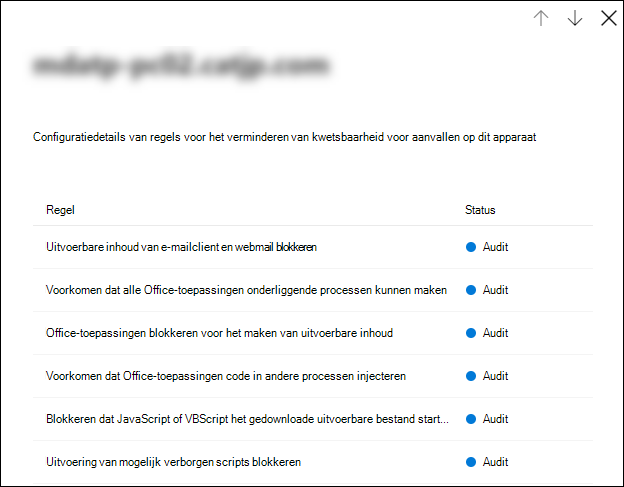

Hieronder volgen meer stappen om te controleren of regels voor het verminderen van kwetsbaarheid voor aanvallen correct worden toegepast op eindpunten. (Dit kan enkele minuten duren)

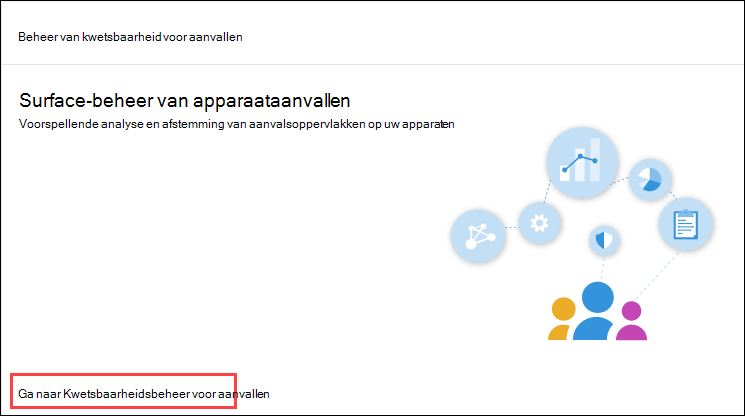

Ga vanuit een webbrowser naar Microsoft Defender XDR.

Selecteer Configuratiebeheer in het menu aan de linkerkant.

Selecteer Ga naar aanvalsoppervlakbeheer in het deelvenster Kwetsbaarheidsbeheer voor aanvallen.

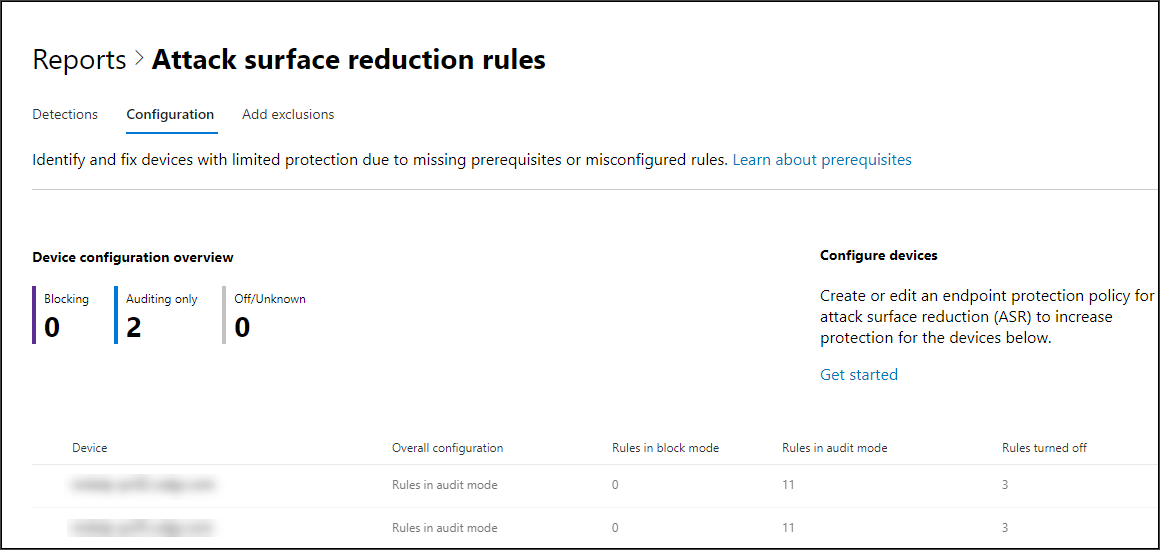

Selecteer het tabblad Configuratie in rapporten met regels voor het verminderen van kwetsbaarheid voor aanvallen. Het toont het configuratieoverzicht van regels voor het verminderen van kwetsbaarheid voor aanvallen en de status van regels voor het verminderen van kwetsbaarheid voor aanvallen op elk apparaat.

Selecteer elk apparaat toont configuratiedetails van regels voor het verminderen van kwetsbaarheid voor aanvallen.

Zie Implementatie en detecties van regels voor het verminderen van kwetsbaarheid voor aanvallen optimaliseren voor meer informatie.

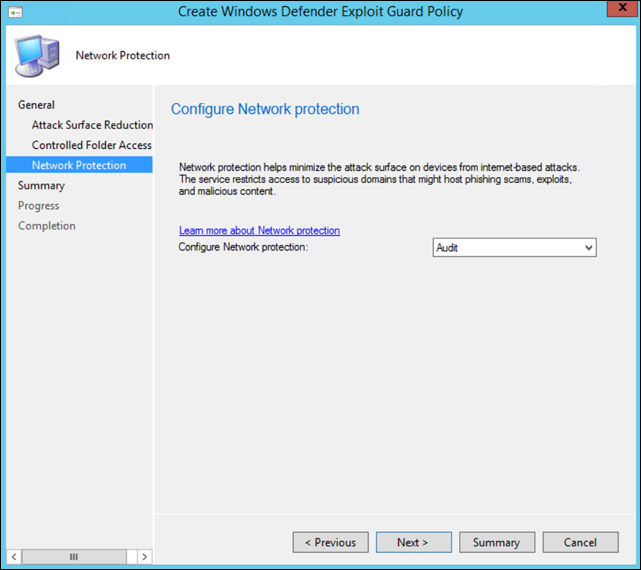

Netwerkbeveiligingsregels instellen in de testmodus

Ga in de Microsoft Configuration Manager-console naar Assets and Compliance > Overview > Endpoint Protection > Windows Defender Exploit Guard en kies Exploit Guard-beleid maken.

Selecteer Netwerkbeveiliging.

Stel de instelling in op Controleren en selecteer Volgende.

Bevestig het nieuwe Exploit Guard-beleid door Volgende te selecteren.

Zodra het beleid is gemaakt, selecteert u Sluiten.

Klik met de rechtermuisknop op het zojuist gemaakte beleid en kies Implementeren.

Selecteer het beleid voor de zojuist gemaakte Windows-verzameling en kies OK.

Nadat u deze taak hebt voltooid, hebt u netwerkbeveiliging geconfigureerd in de testmodus.

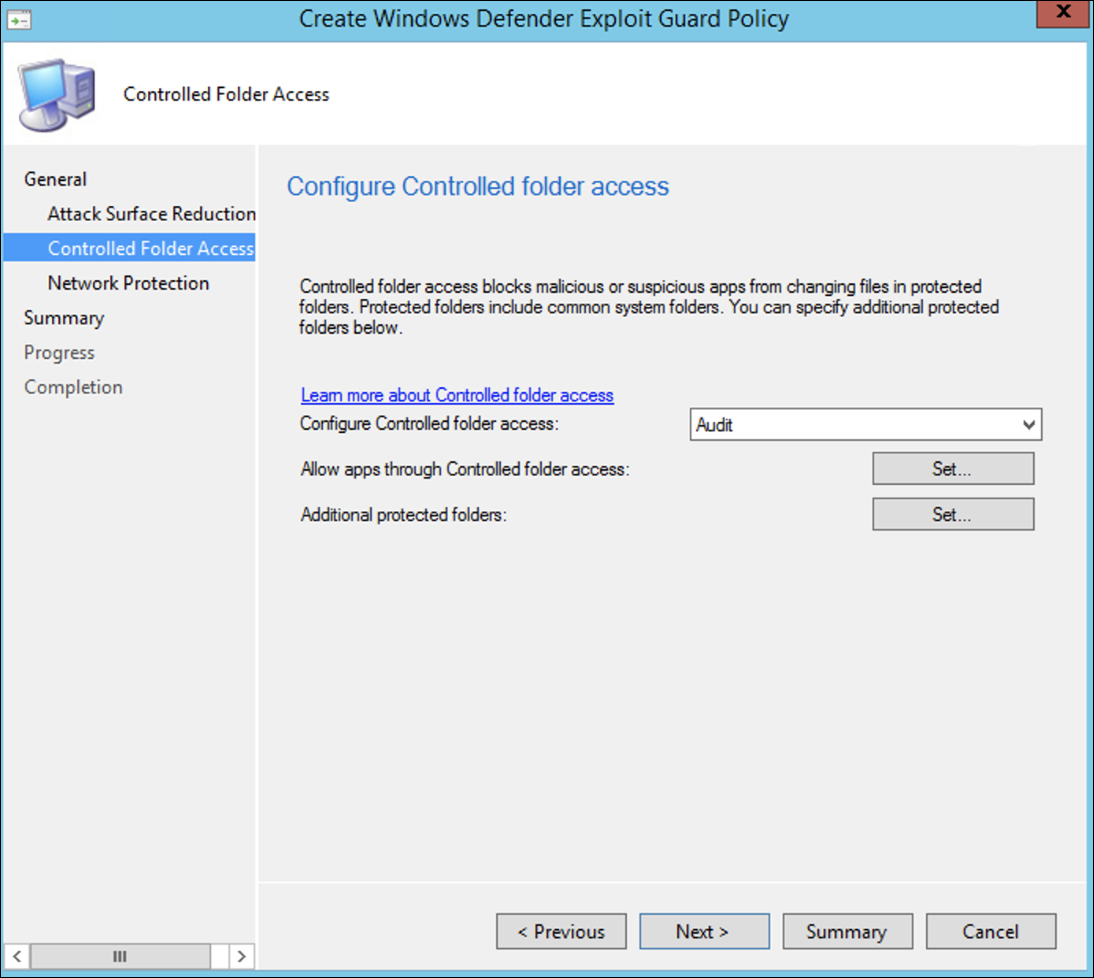

Regels voor gecontroleerde mappentoegang instellen in de testmodus

Ga in de Microsoft Configuration Manager-console naar Assets and Compliance>Overview>Endpoint Protection>Windows Defender Exploit Guard en kies Vervolgens Exploit Guard-beleid maken.

Selecteer Gecontroleerde maptoegang.

Stel de configuratie in op Audit en selecteer Volgende.

Bevestig het nieuwe Exploit Guard-beleid door Volgende te selecteren.

Zodra het beleid is gemaakt, selecteert u Sluiten.

Klik met de rechtermuisknop op het zojuist gemaakte beleid en kies Implementeren.

Richt het beleid op de zojuist gemaakte Windows-verzameling en selecteer OK.

U hebt nu gecontroleerde maptoegang geconfigureerd in de testmodus.

Gerelateerd artikel

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.