Microsoft Defender voor Eindpunt implementeren in Linux met Puppet

Van toepassing op:

- Microsoft Defender voor Eindpunt voor servers

- Microsoft Defender voor servers, abonnement 1 of abonnement 2

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

In dit artikel wordt beschreven hoe u Defender voor Eindpunt in Linux implementeert met behulp van Puppet.

Belangrijk

Dit artikel bevat informatie over hulpprogramma's van derden. Dit wordt verstrekt om integratiescenario's te voltooien, maar Microsoft biedt geen ondersteuning voor probleemoplossing voor hulpprogramma's van derden.

Neem contact op met de externe leverancier voor ondersteuning.

Vereisten en systeemvereisten

Zie Microsoft Defender voor Eindpunt op Linux voor een beschrijving van vereisten en systeemvereisten.

Daarnaast moet u voor Puppet-implementatie bekend zijn met Puppet-beheertaken, Puppet hebben geconfigureerd en weten hoe u pakketten moet implementeren. Puppet heeft veel manieren om dezelfde taak uit te voeren. In deze instructies wordt ervan uitgegaan dat ondersteunde Puppet-modules beschikbaar zijn, zoals geschikt om het pakket te implementeren. Uw organisatie kan een andere werkstroom gebruiken. Zie Puppet-documentatie voor meer informatie.

Het onboarding-pakket downloaden

Download het onboardingpakket vanuit Microsoft Defender portal.

Waarschuwing

Het opnieuw verpakken van het Defender voor Eindpunt-installatiepakket is geen ondersteund scenario. Dit kan een negatieve invloed hebben op de integriteit van het product en leiden tot negatieve resultaten, met inbegrip van maar niet beperkt tot het activeren van manipulatiewaarschuwingen en updates die niet van toepassing zijn.

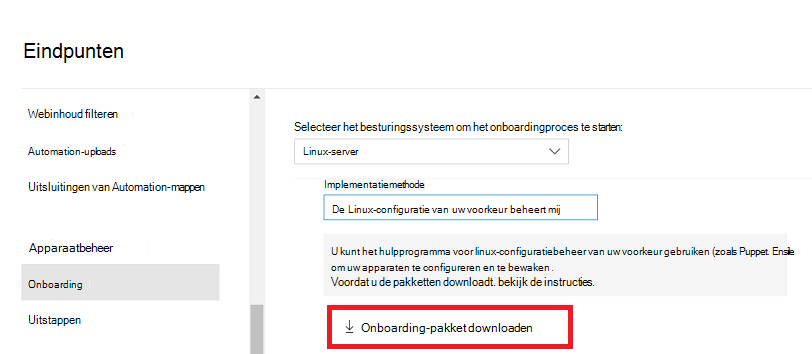

Ga in de Microsoft Defender-portal naar Instellingen>Eindpunten>Apparaatbeheer>Onboarding.

Selecteer in de eerste vervolgkeuzelijst Linux-server als besturingssysteem. Selecteer in de tweede vervolgkeuzelijst Het hulpprogramma voor linux-configuratiebeheer van uw voorkeur als implementatiemethode.

Selecteer Onboardingpakket downloaden. Sla het bestand op als

WindowsDefenderATPOnboardingPackage.zip.

Pak de inhoud van het archief uit.

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.json

Een mapstructuur maken

U moet een mapstructuur maken voor het implementeren van Defender voor Eindpunt in Linux op apparaten die worden beheerd door een Puppet-server. In dit voorbeeld wordt gebruikgemaakt van de apt modules en yumrepo die beschikbaar zijn van puppetlabsen wordt ervan uitgegaan dat de modules op uw Puppet-server zijn geïnstalleerd.

Maak onder de map modules als uw Puppet-installatie de mappen

install_mdatp/fileseninstall_mdatp/manifests. De map modules bevindt zich meestal op/etc/puppetlabs/code/environments/production/modulesuw Puppet-server.Kopieer het

mdatp_onboard.jsonbestand dat u eerder hebt gemaakt naar deinstall_mdatp/filesmap.Maak een

init.ppbestand met de implementatie-instructies:pwd/etc/puppetlabs/code/environments/production/modulestree install_mdatpinstall_mdatp ├── files │ └── mdatp_onboard.json └── manifests └── init.pp

Een Puppet-manifest maken

Er zijn twee manieren om een manifestbestand te maken:

- Een installatiescript gebruiken; of

- Configureer uw opslagplaatsen handmatig.

Een manifest maken om Defender voor Eindpunt te implementeren met behulp van een installatiescript

- Download het bash-script van het installatieprogramma. Haal het bash-script van het installatieprogramma op uit de Microsoft GitHub-opslagplaats of gebruik de volgende opdracht om het te downloaden.

wget https://raw.githubusercontent.com/microsoft/mdatp-xplat/refs/heads/master/linux/installation/mde_installer.sh /etc/puppetlabs/code/environments/production/modules/install_mdatp/files/

- Voeg de volgende inhoud toe aan het

install_mdatp/manifests/init.ppbestand. U kunt het bestand ook rechtstreeks downloaden vanuit GitHub

# Puppet manifest to install Microsoft Defender for Endpoint on Linux.

# @param channel The release channel based on your environment, insider-fast or prod.

class install_mdatp (

$channel = 'prod',

) {

# Ensure that the directory /tmp/mde_install exists

file { '/tmp/mde_install':

ensure => directory,

mode => '0755',

}

# Copy the installation script to the destination

file { '/tmp/mde_install/mde_installer.sh':

ensure => file,

source => 'puppet:///modules/install_mdatp/mde_installer.sh',

mode => '0777',

}

# Copy the onboarding script to the destination

file { '/tmp/mde_install/mdatp_onboard.json':

ensure => file,

source => 'puppet:///modules/install_mdatp/mdatp_onboard.json',

mode => '0777',

}

# Install MDE on the host using an external script

exec { 'install_mde':

command => "/tmp/mde_install/mde_installer.sh --install --channel ${channel} --onboard /tmp/mde_install/mdatp_onboard.json",

path => '/bin:/usr/bin',

user => 'root',

logoutput => true,

require => File['/tmp/mde_install/mde_installer.sh', '/tmp/mde_install/mdatp_onboard.json'], # Ensure the script is copied before running the installer

}

}

Opmerking

Het installatiescript ondersteunt ook andere parameters, zoals kanaal, realtime-beveiliging, versie, enzovoort. Als u een keuze wilt maken uit de lijst met beschikbare opties, raadpleegt u help.

./mde_installer.sh --help

Een manifest maken om Defender voor Eindpunt te implementeren door opslagplaatsen handmatig te configureren

Voeg de volgende inhoud toe aan het install_mdatp/manifests/init.pp bestand. U kunt deze ook downloaden van GitHub.

# Puppet manifest to install Microsoft Defender for Endpoint on Linux.

# @param channel The release channel based on your environment, insider-fast or prod.

class install_mdatp::configure_debian_repo (

String $channel,

String $distro,

String $version ) {

# Configure the APT repository for Debian-based systems

$release = $channel ? {

'prod' => $facts['os']['distro']['codename'],

default => $channel

}

apt::source { 'microsoftpackages':

location => "https://packages.microsoft.com/${distro}/${version}/prod",

release => $release,

repos => 'main',

key => {

'id' => 'BC528686B50D79E339D3721CEB3E94ADBE1229CF',

'server' => 'keyserver.ubuntu.com',

},

}

}

class install_mdatp::configure_redhat_repo (

String $channel,

String $distro,

String $version) {

# Configure the Yum repository for RedHat-based systems

yumrepo { 'microsoftpackages':

baseurl => "https://packages.microsoft.com/rhel/${version}/prod",

descr => 'packages-microsoft-com-prod',

enabled => 1,

gpgcheck => 1,

gpgkey => 'https://packages.microsoft.com/keys/microsoft.asc',

}

}

class install_mdatp::install {

# Common configurations for both Debian and RedHat

file { ['/etc/opt', '/etc/opt/microsoft', '/etc/opt/microsoft/mdatp']:

ensure => directory,

owner => 'root',

group => 'root',

mode => '0755',

}

file { '/etc/opt/microsoft/mdatp/mdatp_onboard.json':

source => 'puppet:///modules/install_mdatp/mdatp_onboard.json',

owner => 'root',

group => 'root',

mode => '0600',

require => File['/etc/opt/microsoft/mdatp'],

}

# Install mdatp package

package { 'mdatp':

ensure => installed,

require => [

File['/etc/opt/microsoft/mdatp/mdatp_onboard.json'],

],

}

}

class install_mdatp (

$channel = 'prod'

) {

# Include the appropriate class based on the OS family

$distro = downcase($facts['os']['name'])

$version = $facts['os']['release']['major']

case $facts['os']['family'] {

'Debian': {

class { 'install_mdatp::configure_debian_repo':

channel => 'prod',

distro => $distro,

version => $version

} -> class { 'install_mdatp::install': }

}

'RedHat': {

class { 'install_mdatp::configure_redhat_repo':

channel => 'prod',

distro => $distro,

version => $version,

} -> class { 'install_mdatp::install': }

}

default: { fail("${facts['os']['family']} is currently not supported.")}

}

}

Opmerking

Defender voor Eindpunt op Linux kan worden geïmplementeerd via een van de volgende kanalen: insiders-fast, insiders-slow, prod. Elk kanaal komt overeen met een Linux-softwareopslagplaats. De keuze van het kanaal bepaalt het type en de frequentie van de updates die op uw apparaat worden aangeboden. Apparaten in insiders-fast ontvangen als eerste updates en nieuwe functies in preview, gevolgd door insiders-slow, en ten slotte door prod.

Noteer uw distributie en versie en identificeer de dichtstbijzijnde vermelding hiervoor onder https://packages.microsoft.com/config/[distro]/[version].

Waarschuwing

Als u het kanaal na de eerste installatie overschakelt, moet het product opnieuw worden geïnstalleerd. Als u wilt schakelen tussen het productkanaal, verwijdert u het bestaande pakket, configureert u het apparaat opnieuw om het nieuwe kanaal te gebruiken en volgt u de stappen in dit document om het pakket vanaf de nieuwe locatie te installeren.

Het manifest opnemen in het bestand site.pp

Neem het manifest op dat eerder in dit artikel is beschreven in uw site.pp bestand:

cat /etc/puppetlabs/code/environments/production/manifests/site.pp

node "default" {

include install_mdatp

}

Geregistreerde agentapparaten peilen periodiek de Puppet Server en installeren nieuwe configuratieprofielen en beleidsregels zodra ze worden gedetecteerd.

Uw Puppet-implementatie bewaken

Op het agentapparaat kunt u ook de implementatiestatus controleren door de volgende opdracht uit te voeren:

mdatp health

...

healthy : true

health_issues : []

licensed : true

org_id : "[your organization identifier]"

...

-

healthy: Controleer of Defender voor Eindpunt is geïmplementeerd en operationeel is. -

health_issues: Geeft de problemen aan waardoor de status in orde onwaar is geworden. -

licensed: Bevestigt dat het apparaat is gekoppeld aan uw organisatie. -

orgId: uw Defender voor Eindpunt-organisatie-id.

Installatieproblemen oplossen

Als u installatieproblemen ondervindt, voert u de volgende stappen uit om zelf problemen op te lossen:

Zie Problemen met logboekinstallatie voor informatie over het vinden van het logboek dat automatisch wordt gegenereerd wanneer er een installatiefout optreedt.

Zie Installatieproblemen voor informatie over veelvoorkomende installatieproblemen.

Als de status van het apparaat is

false, raadpleegt u Statusproblemen met Defender voor Eindpunt-agent.Zie Prestatieproblemen oplossen voor problemen met productprestaties.

Zie Problemen met cloudconnectiviteit oplossen voor proxy- en connectiviteitsproblemen.

Als u ondersteuning van Microsoft wilt krijgen, opent u een ondersteuningsticket en geeft u de logboekbestanden op die zijn gemaakt met behulp van de clientanalyse.

Beleidsregels configureren voor Microsoft Defender in Linux

U kunt antivirus- en EDR-instellingen configureren op uw eindpunten. Zie de volgende artikelen voor meer informatie:

- Voorkeuren instellen voor Microsoft Defender voor Eindpunt in Linux beschrijft de beschikbare instellingen

- Beheer van beveiligingsinstellingen beschrijft hoe u instellingen configureert in de Microsoft Defender-portal.

Upgrades van het besturingssysteem

Wanneer u uw besturingssysteem upgradet naar een nieuwe primaire versie, moet u eerst Defender voor Eindpunt in Linux verwijderen, de upgrade installeren en vervolgens Defender voor Eindpunt op Linux op uw apparaat opnieuw configureren.

Verwijderen

Maak een module remove_mdatp die lijkt op install_mdatp de volgende inhoud in init.pp het bestand:

class remove_mdatp {

package { 'mdatp':

ensure => 'purged',

}

}

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.