Actie ondernemen voor fout-positieven/-negatieven in Microsoft Defender voor Eindpunt

Van toepassing op:

- Defender voor Eindpunt-abonnement 1

- Defender voor Eindpunt-abonnement 2

- Microsoft Defender Antivirus

Platforms

- Windows

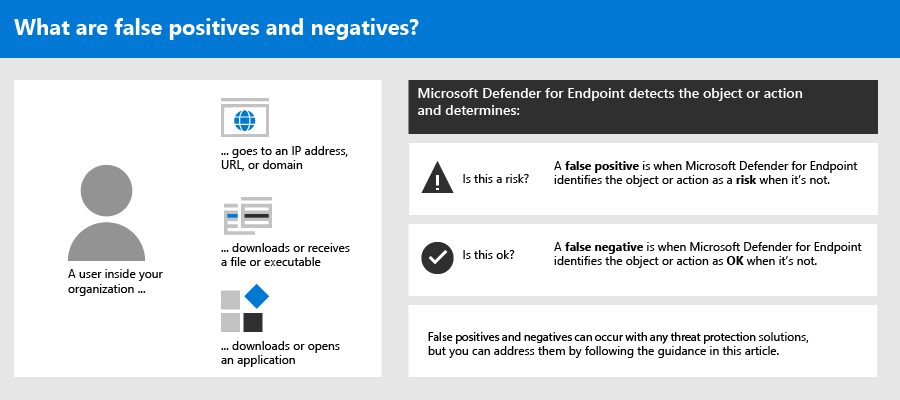

In oplossingen voor eindpuntbeveiliging is een fout-positief een entiteit, zoals een bestand of een proces dat is gedetecteerd en geïdentificeerd als schadelijk, ook al is de entiteit niet echt een bedreiging. Een fout-negatief is een entiteit die niet is gedetecteerd als een bedreiging, ook al is deze daadwerkelijk schadelijk. Fout-positieven/negatieven kunnen optreden bij elke bedreigingsbeveiligingsoplossing, inclusief Defender voor Eindpunt.

Als u Microsoft Defender XDR hebt, raadpleegt u de 'Waarschuwingsbronnen' zoals beschreven in Waarschuwingen onderzoeken in Microsoft Defender XDR. Als de waarschuwingsbron Defender voor Eindpunt is, gaat u verder met dit artikel.

De detectiebron identificeren

Wanneer u een fout-positief hebt, is het een goede eerste stap om te proberen de detectiebron te bepalen. De volgende tabel bevat detectiebronnen en mogelijke oplossingen.

| Detectiebron | Informatie |

|---|---|

| Eindpuntdetectie en -respons (EDR) | De waarschuwing is gerelateerd aan EDR in Defender voor Eindpunt - Oplossing: verzend de fout-positieve naar https://aka.ms/wdsi - Work-around: voeg een EDR-uitsluiting toe of stem de waarschuwingen af |

| Antivirus | De waarschuwing heeft betrekking op Microsoft Defender Antivirus in de actieve modus (primair) waar deze wordt geblokkeerd. - Oplossing: verzend de fout-positieve naar https://aka.ms/wdsi - Work-around: Indicatoren toevoegen - Bestands-hash - toestaan of een antivirusuitsluiting Als Microsoft Defender Antivirus zich in de passieve modus bevindt, kan EDR in de blokmodus alleen detecteren. |

| Aangepaste TI | Aangepaste indicatoren: - Bestands-hash - IP-adres of URL - Certificaten Oplossing: Indicatoren beheren. Als u ziet CustomEnterpriseBlock, kan uw detectiebron een van de volgende mogelijkheden in Defender voor Eindpunt zijn:1. Geautomatiseerd onderzoek en herstel -- Oplossing: verzend de fout-positieve naar https://aka.ms/wdsi -- Work-around: Automation-mapuitsluitingen 2. Aangepaste detectieregels die voortvloeien uit geavanceerde opsporing -- Oplossing: bestaande aangepaste detectieregels beheren 3. EDR in blokmodus -- Oplossing: verzend de fout-positieve naar https://aka.ms/wdsi -- Work-around: Indicatoren - Bestands-hash - toestaan of antivirusuitsluitingen 4. Live antwoord -- Oplossing: verzend de fout-positieve naar https://aka.ms/wdsi -- Work-around: Indicatoren - Bestands-hash - toestaan of antivirusuitsluitingen 5. PUA-beveiliging -- Oplossing: verzend de fout-positieve naar https://aka.ms/wdsi -- Work-around: Indicatoren - Bestands-hash - toestaan of antivirusuitsluitingen |

| Smartscreen | Smartscreen: U kunt een onveilige site melden of een netwerkbeveiligingsdetectie indienen |

Fout-positieven en hoe u deze kunt aanpakken

Gelukkig kunnen er stappen worden ondernomen om dit soort problemen op te lossen en te verminderen.

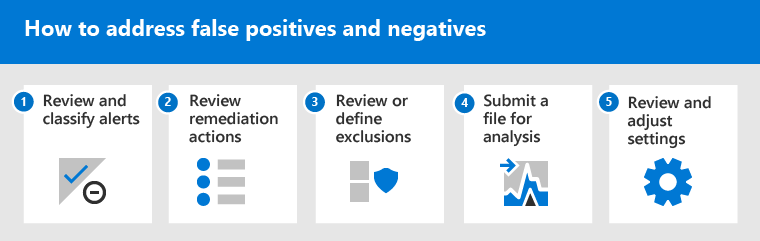

Deel 1: Waarschuwingen controleren en classificeren

Als u een waarschuwing ziet die is ontstaan omdat iets is gedetecteerd als schadelijk of verdacht en dit niet zou moeten zijn, kunt u de waarschuwing voor die entiteit onderdrukken. U kunt ook waarschuwingen onderdrukken die niet noodzakelijkerwijs fout-positief zijn, maar die niet belangrijk zijn. We raden u aan waarschuwingen ook te classificeren.

Het beheren van uw waarschuwingen en het classificeren van waar/fout-positieven helpt bij het trainen van uw oplossing voor bedreigingsbeveiliging en kan het aantal fout-positieven of fout-negatieven in de loop van de tijd verminderen. Als u deze stappen uitvoert, vermindert u ook de ruis in uw wachtrij, zodat uw beveiligingsteam zich kan richten op werkitems met een hogere prioriteit.

Bepalen of een waarschuwing nauwkeurig is

Voordat u een waarschuwing classificeert of onderdrukt, moet u bepalen of de waarschuwing juist, fout-positief of goedaardig is.

Kies in de Microsoft Defender-portal in het navigatiedeelvenster de optie Incidenten & waarschuwingen en selecteer vervolgens Waarschuwingen.

Selecteer een waarschuwing om er meer details over weer te geven. (Zie Waarschuwingen controleren in Defender voor Eindpunt voor hulp bij deze taak.)

Afhankelijk van de waarschuwingsstatus voert u de stappen uit die in de volgende tabel worden beschreven:

Waarschuwingsstatus Wat moet u doen? De waarschuwing is nauwkeurig Wijs de waarschuwing toe en onderzoek deze vervolgens verder. De waarschuwing is een fout-positief 1. Classificeer de waarschuwing als een fout-positief.

2. De waarschuwing onderdrukken.

3. Maak een indicator voor Microsoft Defender voor Eindpunt.

4. Dien een bestand in bij Microsoft voor analyse.De waarschuwing is nauwkeurig, maar goedaardig (niet belangrijk) Classificeer de waarschuwing als een waar-positief en onderdruk de waarschuwing.

Een waarschuwing classificeren

Waarschuwingen kunnen worden geclassificeerd als fout-positief of waar-positief in de Microsoft Defender portal. Als u waarschuwingen classificeert, kunt u Defender voor Eindpunt trainen, zodat u na verloop van tijd meer true-waarschuwingen en minder valse waarschuwingen ziet.

Kies in de Microsoft Defender portal in het navigatiedeelvenster de optie Incidenten & waarschuwingen, selecteer Waarschuwingen en selecteer vervolgens een waarschuwing.

Selecteer Waarschuwing beheren voor de geselecteerde waarschuwing. Er wordt een flyoutvenster geopend.

Classificeer in de sectie Waarschuwing beheren in het veld Classificatie de waarschuwing (Waar positief, Informatief, Verwachte activiteit of Fout-positief).

Tip

Zie Defender for Endpoint-waarschuwingen beheren voor meer informatie over het onderdrukken van waarschuwingen. En als uw organisatie gebruikmaakt van een SIEM-server (Security Information and Event Management), moet u daar ook een onderdrukkingsregel definiëren.

Een waarschuwing onderdrukken

Als u waarschuwingen hebt die fout-positief of waar-positief zijn, maar voor onbelangrijke gebeurtenissen, kunt u deze waarschuwingen onderdrukken in Microsoft Defender XDR. Het onderdrukken van waarschuwingen helpt ruis in uw wachtrij te verminderen.

Kies in de Microsoft Defender-portal in het navigatiedeelvenster de optie Incidenten & waarschuwingen en selecteer vervolgens Waarschuwingen.

Selecteer een waarschuwing die u wilt onderdrukken om het deelvenster Details te openen.

Kies in het deelvenster Details het beletselteken (...) en vervolgens Onderdrukkingsregel maken.

Geef alle instellingen voor de onderdrukkingsregel op en kies vervolgens Opslaan.

Tip

Hulp nodig bij onderdrukkingsregels? Zie Een waarschuwing onderdrukken en een nieuwe onderdrukkingsregel maken.

Deel 2: Herstelacties controleren

Herstelacties, zoals het verzenden van een bestand in quarantaine of het stoppen van een proces, worden uitgevoerd op entiteiten (zoals bestanden) die als bedreigingen worden gedetecteerd. Verschillende soorten herstelacties vinden automatisch plaats via geautomatiseerd onderzoek en Microsoft Defender Antivirus:

- Een bestand in quarantaine plaatsen

- Een registersleutel verwijderen

- Een proces beëindigen

- Een service stoppen

- Een stuurprogramma uitschakelen

- Een geplande taak verwijderen

Andere acties, zoals het starten van een antivirusscan of het verzamelen van een onderzoekspakket, worden handmatig of via Live Response uitgevoerd. Acties die zijn uitgevoerd via Live Response kunnen niet ongedaan worden gemaakt.

Nadat u uw waarschuwingen hebt bekeken, is de volgende stap het controleren van herstelacties. Als er acties zijn uitgevoerd als gevolg van fout-positieven, kunt u de meeste soorten herstelacties ongedaan maken. U kunt met name het volgende doen:

- Een bestand in quarantaine herstellen vanuit het Actiecentrum

- Meerdere acties tegelijk ongedaan maken

- Een bestand verwijderen uit quarantaine op meerdere apparaten. en

- Bestand in quarantaine herstellen

Wanneer u klaar bent met het controleren en ongedaan maken van acties die zijn uitgevoerd als gevolg van fout-positieven, gaat u verder met het controleren of definiëren van uitsluitingen.

Voltooide acties controleren

Selecteer in de Microsoft Defender-portalActies & inzendingen en selecteer vervolgens Actiecentrum.

Selecteer het tabblad Geschiedenis om een lijst met acties weer te geven die zijn uitgevoerd.

Selecteer een item om meer details weer te geven over de herstelactie die is uitgevoerd.

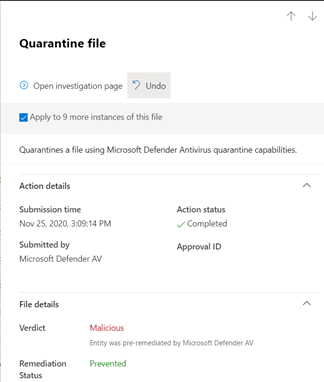

Een bestand in quarantaine herstellen vanuit het Actiecentrum

Selecteer in de Microsoft Defender-portalActies & inzendingen en selecteer vervolgens Actiecentrum.

Selecteer op het tabblad Geschiedenis een actie die u ongedaan wilt maken.

Selecteer Ongedaan maken in het flyoutvenster. Als de actie niet ongedaan kan worden gemaakt met deze methode, ziet u geen knop Ongedaan maken . (Zie Voltooide acties ongedaan maken voor meer informatie.)

Meerdere acties tegelijk ongedaan maken

Selecteer in de Microsoft Defender-portalActies & inzendingen en selecteer vervolgens Actiecentrum.

Selecteer op het tabblad Geschiedenis de acties die u ongedaan wilt maken.

Selecteer In het flyoutvenster aan de rechterkant van het scherm de optie Ongedaan maken.

Een bestand verwijderen uit quarantaine op meerdere apparaten

Selecteer in de Microsoft Defender-portalActies & inzendingen en selecteer vervolgens Actiecentrum.

Selecteer op het tabblad Geschiedenis een bestand met het actietype Quarantainebestand.

Selecteer in het deelvenster aan de rechterkant van het scherm De optie Toepassen op X meer exemplaren van dit bestand en selecteer vervolgens Ongedaan maken.

Berichten in quarantaine bekijken

Selecteer in de Microsoft Defender-portal in het navigatiedeelvenster onder Email & samenwerkingde optie Exchange-berichttracering.

Selecteer een bericht om de details weer te geven.

Bestand in quarantaine herstellen

U kunt een bestand terugdraaien en uit quarantaine verwijderen als u na een onderzoek vaststelt dat het bestand schoon is. Voer de volgende opdracht uit op elk apparaat waarop het bestand in quarantaine is geplaatst.

Open de opdrachtprompt als beheerder op het apparaat:

- Go to Start and type cmd.

- Klik met de rechtermuisknop op Opdrachtprompt en selecteer Als beheerder uitvoeren.

Typ de volgende opdracht en druk op Enter:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllBelangrijk

In sommige scenario's kan ThreatName worden weergegeven als

EUS:Win32/CustomEnterpriseBlock!cl. Defender voor Eindpunt herstelt alle aangepaste geblokkeerde bestanden die in de afgelopen 30 dagen in quarantaine zijn geplaatst op dit apparaat. Een bestand dat in quarantaine is geplaatst als een potentiële netwerkrisico, kan mogelijk niet worden hersteld. Als een gebruiker probeert het bestand te herstellen na quarantaine, is dat bestand mogelijk niet toegankelijk. Dit kan komen doordat het systeem geen netwerkreferenties meer heeft voor toegang tot het bestand. Dit is meestal het gevolg van een tijdelijke aanmelding in een systeem of gedeelde map en de toegangstokens zijn verlopen.Selecteer in het deelvenster aan de rechterkant van het scherm De optie Toepassen op X meer exemplaren van dit bestand en selecteer vervolgens Ongedaan maken.

Deel 3: Uitsluitingen controleren of definiëren

Voorzichtigheid

Voordat u een uitsluiting definieert, raadpleegt u de gedetailleerde informatie in Uitsluitingen beheren voor Microsoft Defender voor Eindpunt en Microsoft Defender Antivirus. Houd er rekening mee dat elke gedefinieerde uitsluiting uw beveiligingsniveau verlaagt.

Een uitsluiting is een entiteit, zoals een bestand of URL, die u opgeeft als uitzondering op herstelacties. De uitgesloten entiteit kan nog steeds worden gedetecteerd, maar er worden geen herstelacties uitgevoerd op die entiteit. Het gedetecteerde bestand of proces wordt niet gestopt, in quarantaine geplaatst, verwijderd of anderszins gewijzigd door Microsoft Defender voor Eindpunt.

Voer de volgende taken uit om uitsluitingen voor Microsoft Defender voor Eindpunt te definiëren:

- Indicatoren voor toestaan maken voor Microsoft Defender voor Eindpunt

- Uitsluitingen definiëren voor Microsoft Defender Antivirus

- Voor uitsluitingen van kwetsbaarheidsbeperkingsregel configureert u uitsluitingen voor kwetsbaarheid voor aanvallen per regel of u kunt alleen uitsluitingen van ASR-regels gebruiken

Opmerking

Microsoft Defender Antivirus-uitsluitingen zijn alleen van toepassing op antivirusbeveiliging, niet op andere Microsoft Defender voor Eindpunt mogelijkheden. Als u bestanden algemeen wilt uitsluiten, gebruikt u aangepaste indicatoren voor Microsoft Defender voor Eindpunt en uitsluitingen voor Microsoft Defender Antivirus. ASR-regels kunnen gebruikmaken van uitsluitingen van ASR-regels waarbij uitsluitingen van toepassing zijn op alle ASR-regels, ASR-uitsluitingen per regel, Microsoft Defender Antivirus-uitsluitingen en toegestane indicatoren die zijn gedefinieerd in Aangepaste indicatoren.

In de procedures in deze sectie wordt beschreven hoe u indicatoren en uitsluitingen definieert.

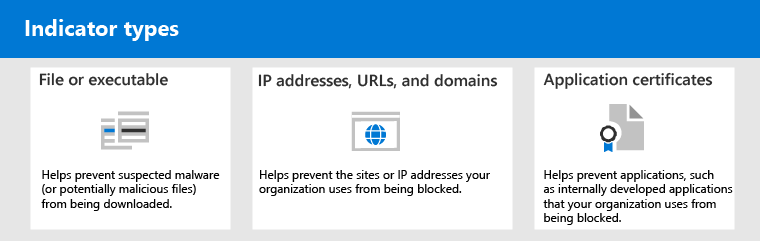

Indicatoren voor Defender voor Eindpunt

Met indicatoren (met name indicatoren van inbreuk of IOC's) kan uw beveiligingsteam de detectie, preventie en uitsluiting van entiteiten definiëren. U kunt bijvoorbeeld bepaalde bestanden opgeven die moeten worden weggelaten uit scans en herstelacties in Microsoft Defender voor Eindpunt. Of indicatoren kunnen worden gebruikt om waarschuwingen te genereren voor bepaalde bestanden, IP-adressen of URL's.

Als u entiteiten wilt opgeven als uitsluitingen voor Defender voor Eindpunt, maakt u 'toestaan'-indicatoren voor deze entiteiten. Dergelijke " toegestane " indicatoren zijn van toepassing op beveiliging van de volgende generatie en geautomatiseerd onderzoek & herstel.

Indicatoren 'Toestaan' kunnen worden gemaakt voor:

Indicatoren voor bestanden

Wanneer u een 'toestaan'-indicator maakt voor een bestand, zoals een uitvoerbaar bestand, helpt dit te voorkomen dat bestanden die uw organisatie gebruikt, worden geblokkeerd. Bestanden kunnen draagbare uitvoerbare bestanden (PE) bevatten, zoals .exe en .dll bestanden.

Voordat u indicatoren voor bestanden maakt, moet u ervoor zorgen dat aan de volgende vereisten wordt voldaan:

- Microsoft Defender Antivirus is geconfigureerd met cloudbeveiliging ingeschakeld (zie Cloudbeveiliging beheren)

- Versie van de antimalwareclient is 4.18.1901.x of hoger

- Clientapparaten moeten worden uitgevoerd op Windows 11 of Windows 10 versie 1703 of hoger

- Serverapparaten moeten worden uitgevoerd Windows Server 2025, Windows Server 2022, Windows Server 2019 of Windows Server 2016/Windows Server 2012 R2 met de moderne geïntegreerde oplossing in Defender voor Eindpunt

- De functie Blokkeren of toestaan is ingeschakeld

Indicatoren voor IP-adressen, URL's of domeinen

Wanneer u een 'toestaan'-indicator maakt voor een IP-adres, URL of domein, helpt dit voorkomen dat de sites of IP-adressen die uw organisatie gebruikt, worden geblokkeerd.

Voordat u indicatoren voor IP-adressen, URL's of domeinen maakt, moet u ervoor zorgen dat aan de volgende vereisten wordt voldaan:

- Netwerkbeveiliging in Defender voor Eindpunt is ingeschakeld in de blokmodus (zie Netwerkbeveiliging inschakelen)

- Versie van de antimalwareclient is 4.18.1906.x of hoger

- Op apparaten wordt Windows 10, versie 1709 of hoger of Windows 11

Aangepaste netwerkindicatoren zijn ingeschakeld in de Microsoft Defender XDR. Zie Geavanceerde functies voor meer informatie.

Indicatoren voor toepassingscertificaten

Wanneer u een 'toestaan'-indicator voor een toepassingscertificaat maakt, helpt dit te voorkomen dat toepassingen, zoals intern ontwikkelde toepassingen, die uw organisatie gebruikt, worden geblokkeerd.

.CER of .PEM bestandsextensies worden ondersteund.

Voordat u indicatoren voor toepassingscertificaten maakt, moet u ervoor zorgen dat aan de volgende vereisten wordt voldaan:

- Microsoft Defender Antivirus is geconfigureerd met cloudbeveiliging ingeschakeld (zie Cloudbeveiliging beheren

- Versie van de antimalwareclient is 4.18.1901.x of hoger

- Op apparaten wordt Windows 10, versie 1703 of hoger of Windows 11; Windows Server 2012 R2 en Windows Server 2016 met de moderne geïntegreerde oplossing in Defender voor Eindpunt, of Windows Server 2019 of Windows Server 2022

- Virus- en bedreigingsbeveiligingsdefinities zijn up-to-date

Tip

Wanneer u indicatoren maakt, kunt u deze één voor één definiëren of meerdere items tegelijk importeren. Houd er rekening mee dat er een limiet is van 15.000 indicatoren voor één tenant. En mogelijk moet u eerst bepaalde details verzamelen, zoals bestands-hashgegevens. Controleer de vereisten voordat u indicatoren maakt.

Uitsluitingen voor Microsoft Defender Antivirus

Over het algemeen hoeft u geen uitsluitingen te definiëren voor Microsoft Defender Antivirus. Zorg ervoor dat u uitsluitingen spaarzaam definieert en dat u alleen de bestanden, mappen, processen en proces geopende bestanden opneemt die resulteren in fout-positieven. Zorg er bovendien voor dat u uw gedefinieerde uitsluitingen regelmatig controleert. U wordt aangeraden Microsoft Intune te gebruiken om uw antivirusuitsluitingen te definiëren of te bewerken. U kunt echter andere methoden gebruiken, zoals groepsbeleid (zie Microsoft Defender voor Eindpunt beheren).

Tip

Hulp nodig bij antivirusuitsluitingen? Zie Uitsluitingen configureren en valideren voor Microsoft Defender Antivirus.

Gebruik Intune om antivirusuitsluitingen te beheren (voor bestaand beleid)

Kies in het Microsoft Intune-beheercentrumde optie Antivirus voor eindpuntbeveiliging> en selecteer vervolgens een bestaand beleid. (Als u geen bestaand beleid hebt of als u een nieuw beleid wilt maken, gaat u naar Intune gebruiken om een nieuw antivirusbeleid met uitsluitingen te maken.)

Kies Eigenschappen en kies naast Configuratie-instellingen de optie Bewerken.

Vouw Microsoft Defender Antivirusuitsluitingen uit en geef vervolgens uw uitsluitingen op.

-

Uitgesloten extensies zijn uitsluitingen die u definieert op bestandsextensie. Deze extensies zijn van toepassing op elke bestandsnaam met de gedefinieerde extensie zonder het bestandspad of de map. Elk bestandstype in de lijst moet worden gescheiden door een

|teken. Bijvoorbeeldlib|obj. Zie ExcludedExtensions voor meer informatie. -

Uitgesloten paden zijn uitsluitingen die u definieert op basis van hun locatie (pad). Deze typen uitsluitingen worden ook wel bestands- en mapuitsluitingen genoemd. Scheid elk pad in de lijst met een

|teken. BijvoorbeeldC:\Example|C:\Example1. Zie ExcludedPaths voor meer informatie. -

Uitgesloten processen zijn uitsluitingen voor bestanden die door bepaalde processen worden geopend. Scheid elk bestandstype in de lijst met een

|teken. BijvoorbeeldC:\Example. exe|C:\Example1.exe. Deze uitsluitingen zijn niet voor de werkelijke processen. Als u processen wilt uitsluiten, kunt u bestands- en mapuitsluitingen gebruiken. Zie ExcludedProcesses voor meer informatie.

-

Uitgesloten extensies zijn uitsluitingen die u definieert op bestandsextensie. Deze extensies zijn van toepassing op elke bestandsnaam met de gedefinieerde extensie zonder het bestandspad of de map. Elk bestandstype in de lijst moet worden gescheiden door een

Kies Beoordelen en opslaan en kies vervolgens Opslaan.

Gebruik Intune om een nieuw antivirusbeleid met uitsluitingen te maken

Kies in het Microsoft Intune-beheercentrumde optie Eindpuntbeveiliging>Antivirus>+ Beleid maken.

Selecteer een platform (zoals Windows 10, Windows 11 en Windows Server).

Selecteer bij ProfielMicrosoft Defender Antivirusuitsluitingen en kies vervolgens Maken.

Geef in de stap Profiel maken een naam en beschrijving op voor het profiel en kies volgende.

Geef op het tabblad Configuratie-instellingen uw antivirusuitsluitingen op en kies volgende.

-

Uitgesloten extensies zijn uitsluitingen die u definieert op bestandsextensie. Deze extensies zijn van toepassing op elke bestandsnaam met de gedefinieerde extensie zonder het bestandspad of de map. Scheid elk bestandstype in de lijst met een

|teken. Bijvoorbeeldlib|obj. Zie ExcludedExtensions voor meer informatie. -

Uitgesloten paden zijn uitsluitingen die u definieert op basis van hun locatie (pad). Deze typen uitsluitingen worden ook wel bestands- en mapuitsluitingen genoemd. Scheid elk pad in de lijst met een

|teken. BijvoorbeeldC:\Example|C:\Example1. Zie ExcludedPaths voor meer informatie. -

Uitgesloten processen zijn uitsluitingen voor bestanden die door bepaalde processen worden geopend. Scheid elk bestandstype in de lijst met een

|teken. BijvoorbeeldC:\Example. exe|C:\Example1.exe. Deze uitsluitingen zijn niet voor de werkelijke processen. Als u processen wilt uitsluiten, kunt u bestands- en mapuitsluitingen gebruiken. Zie ExcludedProcesses voor meer informatie.

-

Uitgesloten extensies zijn uitsluitingen die u definieert op bestandsextensie. Deze extensies zijn van toepassing op elke bestandsnaam met de gedefinieerde extensie zonder het bestandspad of de map. Scheid elk bestandstype in de lijst met een

Als u bereiktags gebruikt in uw organisatie, geeft u op het tabblad Bereiktags op voor het beleid dat u maakt. (Zie Bereiktags.)

Geef op het tabblad Toewijzingen de gebruikers en groepen op waarop het beleid moet worden toegepast en kies volgende. (Zie Gebruikers- en apparaatprofielen toewijzen in Microsoft Intune als u hulp nodig hebt bij toewijzingen.)

Controleer op het tabblad Controleren en maken de instellingen en kies vervolgens Maken.

Deel 4: Een bestand indienen voor analyse

U kunt entiteiten, zoals bestanden en bestandsloze detecties, verzenden naar Microsoft voor analyse. Microsoft-beveiligingsonderzoekers analyseren alle inzendingen en hun resultaten helpen Defender for Endpoint threat protection-mogelijkheden te informeren. Wanneer u zich aanmeldt bij de inzendingssite, kunt u uw inzendingen bijhouden.

Een bestand verzenden voor analyse

Als u een bestand hebt dat ten onrechte is gedetecteerd als schadelijk of is gemist, volgt u deze stappen om het bestand voor analyse in te dienen.

Bekijk de richtlijnen hier: Bestanden verzenden voor analyse.

Dien bestanden in Defender for Endpoint in of ga naar de Microsoft-beveiligingsinformatie inzendingssite en dien uw bestanden in.

Een bestandsloze detectie verzenden voor analyse

Als er iets is gedetecteerd als malware op basis van gedrag en u geen bestand hebt, kunt u uw Mpsupport.cab bestand indienen voor analyse. U kunt het .cab-bestand ophalen met het hulpprogramma Microsoft Malware Protection Command-Line Utility (MPCmdRun.exe) op Windows 10 of Windows 11.

Ga naar

C:\ProgramData\Microsoft\Windows Defender\Platform\<version>en voer uitMpCmdRun.exeals beheerder.Typ

mpcmdrun.exe -GetFilesen druk vervolgens op Enter.Er wordt een .cab-bestand gegenereerd dat verschillende diagnostische logboeken bevat. De locatie van het bestand wordt opgegeven in de uitvoer van de opdrachtprompt. Standaard is

C:\ProgramData\Microsoft\Microsoft Defender\Support\MpSupportFiles.cabde locatie .Bekijk de richtlijnen hier: Bestanden verzenden voor analyse.

Ga naar de Microsoft-beveiligingsinformatie inzendingssite en dien uw .cab bestanden in.

Wat gebeurt er nadat een bestand is verzonden?

Uw inzending wordt onmiddellijk gescand door onze systemen om u de meest recente bepaling te geven, zelfs voordat een analist begint met het afhandelen van uw zaak. Het is mogelijk dat een bestand al is ingediend en verwerkt door een analist. In die gevallen wordt snel een bepaling gemaakt.

Voor inzendingen die nog niet zijn verwerkt, krijgen deze als volgt prioriteit voor analyse:

- Veelvoorkomende bestanden die van invloed kunnen zijn op een groot aantal computers krijgen een hogere prioriteit.

- Geverifieerde klanten, met name zakelijke klanten met geldige Software Assurance-id's (SAID's) krijgen een hogere prioriteit.

- Inzendingen die door SAID-houders als hoge prioriteit worden gemarkeerd, krijgen onmiddellijk aandacht.

Als u wilt controleren op updates met betrekking tot uw inzending, meldt u zich aan bij de Microsoft-beveiligingsinformatie-inzendingssite.

Tip

Zie Bestanden verzenden voor analyse voor meer informatie.

Deel 5: Uw instellingen voor bedreigingsbeveiliging controleren en aanpassen

Defender voor Eindpunt biedt een breed scala aan opties, waaronder de mogelijkheid om instellingen voor verschillende functies en mogelijkheden nauwkeurig af te stemmen. Als u talloze fout-positieven krijgt, controleert u de instellingen voor bedreigingsbeveiliging van uw organisatie. Mogelijk moet u enkele aanpassingen aanbrengen in:

Cloudbeveiliging

Controleer uw cloudbeveiligingsniveau voor Microsoft Defender Antivirus. Cloudbeveiliging is standaard ingesteld op Niet geconfigureerd; We raden u echter aan deze functie in te schakelen. Zie Cloudbeveiliging inschakelen in Microsoft Defender Antivirus voor meer informatie over het configureren van uw cloudbeveiliging.

U kunt Intune of andere methoden, zoals groepsbeleid, gebruiken om uw cloudbeveiligingsinstellingen te bewerken of in te stellen.

Zie Cloudbeveiliging inschakelen in Microsoft Defender Antivirus.

Herstel voor mogelijk ongewenste toepassingen

Mogelijk ongewenste toepassingen (PUA) zijn een softwarecategorie die ertoe kan leiden dat apparaten traag worden uitgevoerd, onverwachte advertenties weergeven of andere software kunnen installeren die onverwacht of ongewenst is. Voorbeelden van PUA zijn reclamesoftware, bundelsoftware en ontwijkingssoftware die zich anders gedraagt met beveiligingsproducten. Hoewel PUA niet wordt beschouwd als malware, zijn sommige soorten software PUA op basis van hun gedrag en reputatie.

Zie Mogelijk ongewenste toepassingen detecteren en blokkeren voor meer informatie over PUA.

Afhankelijk van de apps die uw organisatie gebruikt, krijgt u mogelijk fout-positieven als gevolg van uw instellingen voor PUA-beveiliging. Indien nodig kunt u overwegen om PUA-beveiliging een tijdje in de controlemodus uit te voeren of PUA-beveiliging toe te passen op een subset van apparaten in uw organisatie. PUA-beveiliging kan worden geconfigureerd voor de Microsoft Edge-browser en voor Microsoft Defender Antivirus.

U wordt aangeraden Intune te gebruiken om instellingen voor PUA-beveiliging te bewerken of in te stellen. U kunt echter andere methoden gebruiken, zoals groepsbeleid.

Zie PUA-beveiliging configureren in Microsoft Defender Antivirus.

Geautomatiseerd onderzoek en herstel

Mogelijkheden voor geautomatiseerd onderzoek en herstel (AIR) zijn ontworpen om waarschuwingen te onderzoeken en onmiddellijk actie te ondernemen om schendingen op te lossen. Wanneer waarschuwingen worden geactiveerd en er een geautomatiseerd onderzoek wordt uitgevoerd, wordt er een oordeel gegenereerd voor elk onderzocht bewijs. Vonnissen kunnen Kwaadwillend, Verdacht of Geen bedreigingen gevonden zijn.

Afhankelijk van het automatiseringsniveau dat is ingesteld voor uw organisatie en andere beveiligingsinstellingen, worden herstelacties uitgevoerd op artefacten die als schadelijk of verdacht worden beschouwd. In sommige gevallen vinden herstelacties automatisch plaats; in andere gevallen worden herstelacties handmatig of alleen na goedkeuring door uw beveiligingsteam uitgevoerd.

- Meer informatie over automatiseringsniveaus; en vervolgens

- Air-mogelijkheden configureren in Defender voor Eindpunt.

Belangrijk

U wordt aangeraden volledige automatisering te gebruiken voor geautomatiseerd onderzoek en herstel. Schakel deze mogelijkheden niet uit vanwege een fout-positief. Gebruik in plaats daarvan indicatoren voor toestaan om uitzonderingen te definiëren en houd geautomatiseerd onderzoek en herstel ingesteld om automatisch de juiste acties te ondernemen. Als u deze richtlijnen volgt , kunt u het aantal waarschuwingen verminderen dat uw beveiligingsteam moet verwerken.

Meer hulp nodig?

Als u alle stappen in dit artikel hebt doorlopen en nog steeds hulp nodig hebt, neemt u contact op met de technische ondersteuning.

Selecteer in de Microsoft Defender portal in de rechterbovenhoek het vraagteken (?) en selecteer vervolgens Microsoft-ondersteuning.

Beschrijf uw probleem in het venster Ondersteuningsassistent en verzend vervolgens uw bericht. Hier kunt u een serviceaanvraag openen.

Zie ook

- Defender voor eindpunt beheren

- Uitsluitingen voor Microsoft Defender voor Eindpunt en Microsoft Defender Antivirus beheren

- Overzicht van Microsoft Defender portal

- Microsoft Defender voor Eindpunt op Mac

- Microsoft Defender voor Eindpunt op Linux

- Overzicht van Microsoft Defender voor Eindpunt op iOS

- Defender voor Eindpunt in Android-functies configureren

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.