Geaggregeerde rapportage in Microsoft Defender voor Eindpunt

Belangrijk

Sommige informatie is gerelateerd aan voorlopige productversies die mogelijk aanzienlijk gewijzigd worden voordat ze commercieel gepubliceerd worden. Microsoft geeft geen garantie, uitdrukkelijk of impliciet, met betrekking tot de informatie die hier wordt beschreven.

Geaggregeerde rapportage lost beperkingen op voor gebeurtenisrapportage in Microsoft Defender voor Eindpunt. Geaggregeerde rapportage breidt signaalrapportage-intervallen uit om de grootte van gerapporteerde gebeurtenissen aanzienlijk te verminderen met behoud van essentiële gebeurtenis-eigenschappen.

Defender voor Eindpunt vermindert ruis in verzamelde gegevens om de signaal-ruisverhouding te verbeteren en tegelijkertijd productprestaties en efficiëntie in balans te brengen. Het beperkt het verzamelen van gegevens om dit evenwicht te behouden.

Met geaggregeerde rapportage zorgt Defender voor Eindpunt ervoor dat alle essentiële gebeurtenis-eigenschappen die waardevol zijn voor onderzoek en opsporing van bedreigingen continu worden verzameld. Dit gebeurt door langere rapportage-intervallen van één uur, waardoor de grootte van gerapporteerde gebeurtenissen wordt verkleind en het efficiënt en toch waardevol verzamelen van gegevens mogelijk is.

Wanneer geaggregeerde rapportage is ingeschakeld, kunt u een query uitvoeren op een overzicht van alle ondersteunde gebeurtenistypen, inclusief telemetrie met een lage werkzaamheid, die u kunt gebruiken voor onderzoeks- en opsporingsactiviteiten.

Vereisten

Aan de volgende vereisten moet worden voldaan voordat geaggregeerde rapportage wordt ingeschakeld:

- Licentie voor Defender for Endpoint Plan 2

- Machtigingen voor het inschakelen van geavanceerde functies

Geaggregeerde rapportage ondersteunt het volgende:

- Clientversie: Windows versie 2411 en hoger

- Besturingssystemen: Windows 11 22H2, Windows Server 2022, Windows 11 Enterprise, Windows 10 20H2, 21H1, 21H2, Windows Server versie 20H2 en Windows Server 2019

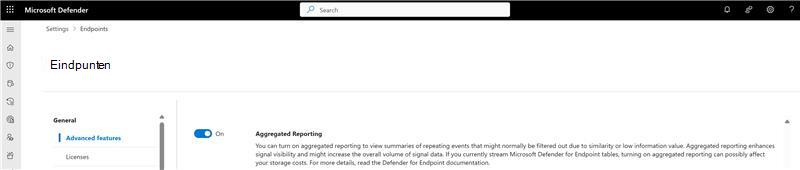

Geaggregeerde rapportage inschakelen

Als u geaggregeerde rapportage wilt inschakelen, gaat u naar Instellingen > Eindpunten > Geavanceerde functies. Schakel de functie voor samengevoegde rapportage in.

Zodra samengevoegde rapportage is ingeschakeld, kan het tot zeven dagen duren voordat samengevoegde rapporten beschikbaar zijn. U kunt vervolgens nieuwe gegevens opvragen nadat de functie is ingeschakeld.

Wanneer u geaggregeerde rapportage uitschakelt, duurt het enkele uren voordat de wijzigingen worden toegepast. Alle eerder verzamelde gegevens blijven behouden.

Query's uitvoeren op samengevoegde rapporten

Geaggregeerde rapportage ondersteunt de volgende gebeurtenistypen:

| Actietype | Geavanceerde opsporingstabel | Presentatie van apparaattijdlijn | Eigenschappen |

|---|---|---|---|

| FileCreatedAggregatedReport | DeviceFileEvents | {ProcessName} heeft {Occurrences} {FilePath} bestanden gemaakt | 1. Bestandspad 2. Bestandsextensie 3. Procesnaam |

| FileRenamedAggregatedReport | DeviceFileEvents | {ProcessName} heeft de naam {Occurrences} {FilePath} bestanden gewijzigd | 1. Bestandspad 2. Bestandsextensie 3. Procesnaam |

| FileModifiedAggregatedReport | DeviceFileEvents | {ProcessName} {Occurrences} {FilePath} bestanden gewijzigd | 1. Bestandspad 2. Bestandsextensie 3. Procesnaam |

| ProcessCreatedAggregatedReport | DeviceProcessEvents | {InitiatingProcessName} heeft {Occurrences} {ProcessName} processen gemaakt | 1. Initiëren proces opdrachtregel 2. Proces SHA1 initiëren 3. Pad naar procesbestand 4 initiëren. Opdrachtregel verwerken 5. Sha1 verwerken 6. Mappad |

| ConnectionSuccessAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} heeft {Occurrences} verbindingen tot stand gebracht met {RemoteIP}:{RemotePort} | 1. Naam van initiërend proces 2. Bron-IP 3. Extern IP-adres 4. Externe poort |

| ConnectionFailedAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} kan geen {Occurrences}-verbindingen tot stand brengen met {RemoteIP:RemotePort} | 1. Naam van initiërend proces 2. Bron-IP 3. Extern IP-adres 4. Externe poort |

| LogonSuccessAggregatedReport | DeviceLogonEvents | {Occurrences} {LogonType} aanmeldingen door {UserName}\{DomainName} | 1. Doelgebruikersnaam 2. Doelgebruiker SID 3. Doeldomeinnaam 4. Aanmeldingstype |

| LogonFailedAggregatedReport | DeviceLogonEvents | {Occurrences}{LogonType} aanmeldingen mislukt door {UserName}\{DomainName} | 1. Doelgebruikersnaam 2. Doelgebruiker SID 3. Doeldomeinnaam 4. Aanmeldingstype |

Opmerking

Het inschakelen van geaggregeerde rapportage verbetert de zichtbaarheid van het signaal. Dit kan hogere opslagkosten met zich meebrengen als u geavanceerde opsporingstabellen van Defender voor Eindpunt streamt naar uw SIEM- of opslagoplossingen.

Nieuwe gegevens opvragen met geaggregeerde rapporten:

- Ga naar Onderzoek & antwoord > Opsporing > Aangepaste detectieregels.

- Bekijk en wijzig bestaande regels en query's die mogelijk worden beïnvloed door geaggregeerde rapportage.

- Maak zo nodig nieuwe aangepaste regels om nieuwe actietypen op te nemen.

- Ga naar de pagina Geavanceerde opsporing en voer een query uit op de nieuwe gegevens.

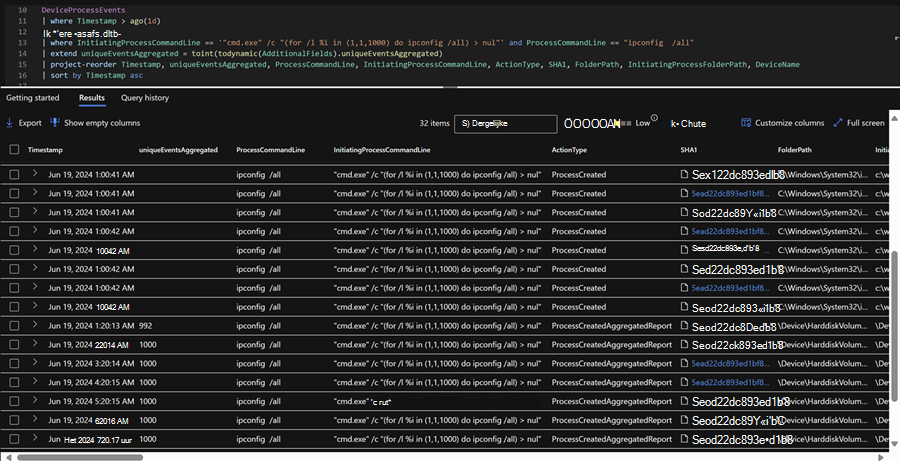

Hier volgt een voorbeeld van geavanceerde opsporingsqueryresultaten met geaggregeerde rapporten.

Voorbeeld van geavanceerde opsporingsquery's

U kunt de volgende KQL-query's gebruiken om specifieke informatie te verzamelen met behulp van geaggregeerde rapportage.

Query uitvoeren op lawaaierige procesactiviteit

De volgende query markeert ruisende procesactiviteit, die kan worden gecorreleerd met schadelijke signalen.

DeviceProcessEvents

| where Timestamp > ago(1h)

| where ActionType == "ProcessCreatedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| project-reorder Timestamp, uniqueEventsAggregated, ProcessCommandLine, InitiatingProcessCommandLine, ActionType, SHA1, FolderPath, InitiatingProcessFolderPath, DeviceName

| sort by uniqueEventsAggregated desc

Query uitvoeren op fouten bij herhaalde aanmeldingspogingen

De volgende query identificeert herhaalde mislukte aanmeldingspogingen.

DeviceLogonEvents

| where Timestamp > ago(30d)

| where ActionType == "LogonFailedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder Timestamp, DeviceId, uniqueEventsAggregated, LogonType, AccountName, AccountDomain, AccountSid

| sort by uniqueEventsAggregated desc

Query uitvoeren op verdachte RDP-verbindingen

De volgende query identificeert verdachte RDP-verbindingen, wat kan duiden op schadelijke activiteiten.

DeviceNetworkEvents

| where Timestamp > ago(1d)

| where ActionType endswith "AggregatedReport"

| where RemotePort == "3389"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder ActionType, Timestamp, uniqueEventsAggregated

| sort by uniqueEventsAggregated desc