App-beheer Defender for Cloud Apps voor voorwaardelijke toegang gebruiken

Dit artikel bevat een overzicht van het gebruik van Microsoft Defender for Cloud Apps app-beheer om toegangs- en sessiebeleid te maken. App-beheer voor voorwaardelijke toegang biedt realtime bewaking en controle over gebruikerstoegang tot cloud-apps.

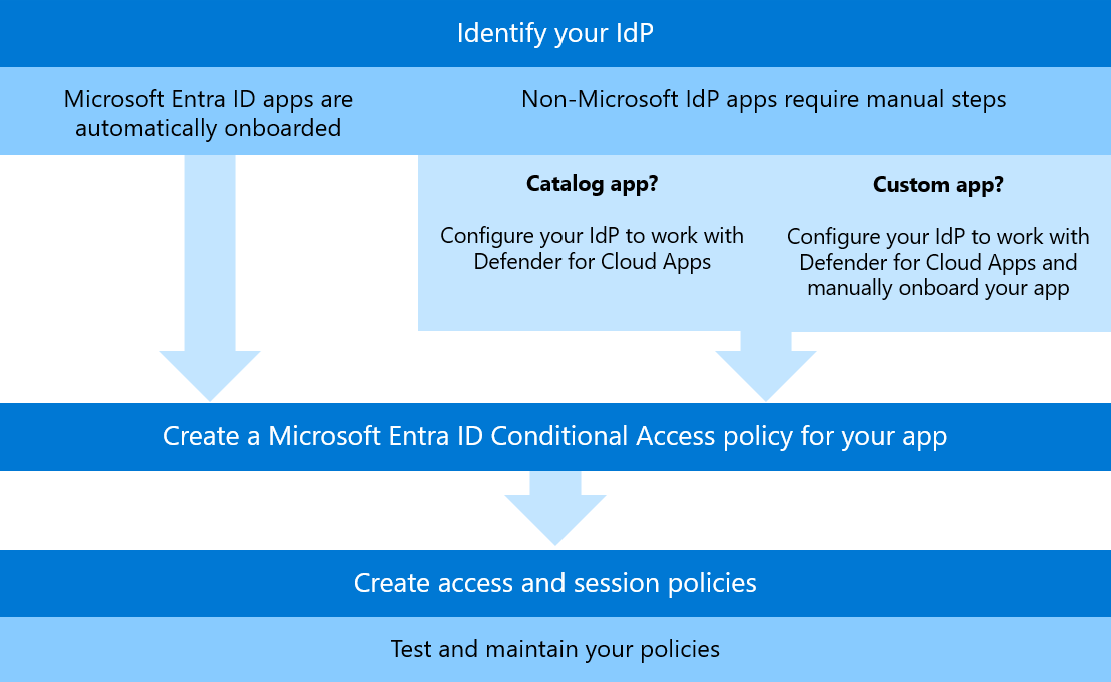

Gebruiksstroom voor app-beheer voor voorwaardelijke toegang (preview)

In de volgende afbeelding ziet u het proces op hoog niveau voor het configureren en implementeren van app-beheer voor voorwaardelijke toegang:

Welke id-provider gebruikt u?

Voordat u app-beheer voor voorwaardelijke toegang gaat gebruiken, moet u weten of uw apps worden beheerd door Microsoft Entra of een andere id-provider (IdP).

Microsoft Entra apps worden automatisch toegevoegd voor app-beheer voor voorwaardelijke toegang en zijn onmiddellijk beschikbaar voor gebruik in uw toegangs- en sessiebeleidsvoorwaarden (preview). Kan handmatig worden voorbereid voordat u ze kunt selecteren in uw toegangs- en sessiebeleidsvoorwaarden.

Apps die gebruikmaken van niet-Microsoft IDP's moeten handmatig worden onboarding uitgevoerd voordat u ze kunt selecteren in uw toegangs- en sessiebeleidsvoorwaarden.

Als u werkt met een catalogus-app van een niet-Microsoft IdP, configureert u de integratie tussen uw IdP en Defender for Cloud Apps om alle catalogus-apps te onboarden. Zie Niet-Microsoft IdP-catalogus-apps onboarden voor app-beheer voor voorwaardelijke toegang voor meer informatie.

Als u met aangepaste apps werkt, moet u zowel de integratie tussen uw IdP en Defender for Cloud Apps configureren als elke aangepaste app onboarden. Zie Aangepaste apps van niet-Microsoft IdP onboarden voor app-beheer voor voorwaardelijke toegang voor meer informatie.

Voorbeeldprocedures

De volgende artikelen bevatten voorbeeldprocessen voor het configureren van een niet-Microsoft IdP voor gebruik met Defender for Cloud Apps:

Vereisten:

- Zorg ervoor dat uw firewallconfiguraties verkeer toestaan van alle IP-adressen die worden vermeld in netwerkvereisten.

- Controleer of uw toepassing beschikt over een volledige certificaatketen. Onvolledige of gedeeltelijke certificaatketens kunnen leiden tot onverwacht gedrag in toepassingen wanneer ze worden bewaakt met beleid voor app-beheer voor voorwaardelijke toegang.

Een Microsoft Entra ID beleid voor voorwaardelijke toegang maken

Uw toegangs- of sessiebeleid werkt alleen als u ook Microsoft Entra ID beleid voor voorwaardelijke toegang hebt, waarmee de machtigingen worden gemaakt om verkeer te beheren.

We hebben een voorbeeld van dit proces opgenomen in de documentatie voor het maken van toegangs- en sessiebeleid .

Zie Beleid voor voorwaardelijke toegang en Een beleid voor voorwaardelijke toegang bouwen voor meer informatie.

Uw toegangs- en sessiebeleid maken

Nadat u hebt bevestigd dat uw apps zijn voorbereid, automatisch omdat ze worden Microsoft Entra ID apps, of handmatig, en u een Microsoft Entra ID beleid voor voorwaardelijke toegang klaar hebt, kunt u doorgaan met het maken van toegangs- en sessiebeleid voor elk scenario dat u nodig hebt.

Zie voor meer informatie:

Uw beleid testen

Zorg ervoor dat u uw beleid test en alle voorwaarden of instellingen indien nodig bijwerkt. Zie voor meer informatie:

Verwante onderwerpen

Zie Apps beveiligen met Microsoft Defender for Cloud Apps app-beheer voor voorwaardelijke toegang voor meer informatie.