Verbindingsparameters opgeven

Voordat u een connector gebruikt in Azure Logic Apps, Microsoft Power Automate of Microsoft Power Apps, moet u een verbinding maken door verificatie uit te voeren bij de back-endservice. Deze informatie over hoe de verificatie met de backend-service plaatsvindt, moet worden gedefinieerd tijdens het maken van de connector, als onderdeel van verbindingsparameters. Wanneer u een aangepaste connector maakt met de gebruikersinterface in de portal voor Power Automate of Power Apps, kunt u op het tabblad Beveiliging opgeven welk type verificatie u wilt gebruiken bij het maken van de verbinding.

Verificatietypen

De volgende soorten verificatie worden momenteel ondersteund:

- Geen verificatie

- Basisverificatie

- Op API-sleutel gebaseerde verificatie

- Oauth 2.0

Geen verificatie

De gebruiker heeft geen verificatie nodig om een verbinding met de connector te maken. Een anonieme gebruiker kan in dit geval uw connector gebruiken.

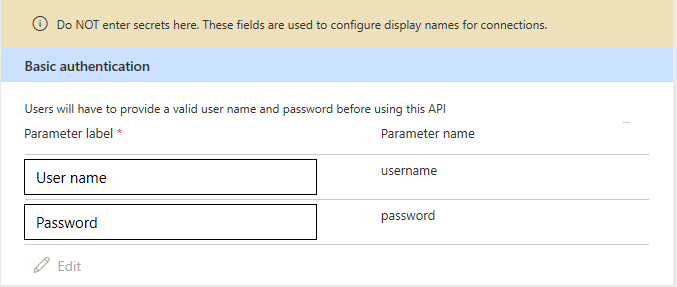

Basisverificatie

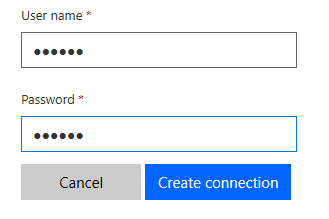

Dit is het eenvoudigste type verificatie. De gebruiker hoeft alleen een gebruikersnaam en wachtwoord op te geven om verbinding te maken.

De waarden die u invoert bij Parameterlabel zijn de namen voor de velden "gebruikersnaam" en "wachtwoord" die de gebruiker ziet tijdens het maken van de verbinding. Voor het voorgaande voorbeeld ziet de gebruiker het volgende als hij een verbinding maakt:

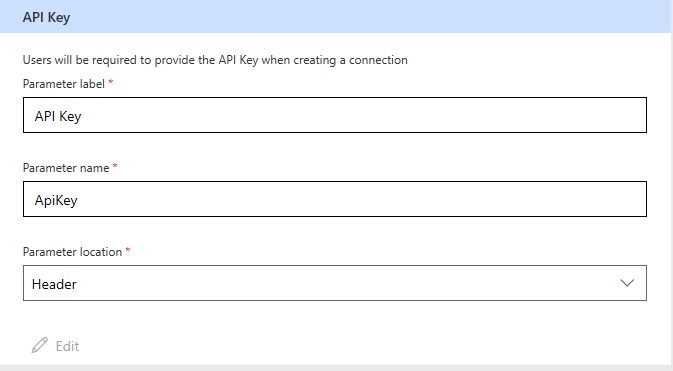

Op API-sleutel gebaseerde verificatie

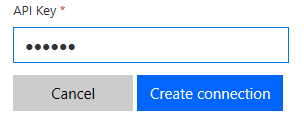

De gebruiker hoeft geen API-sleutel op te geven tijdens het maken van een verbinding. Het veld Parameterlocatie biedt u de optie om de API-sleutel naar uw service te verzenden in headers of een querytekenreeks wanneer de aanvraag wordt ingediend.

De waarde die u invoert onder Parameterlabel is de naam van het veld dat de gebruiker ziet. Zo wordt bijvoorbeeld de volgende afbeelding aan de gebruiker getoond tijdens het tot stand brengen van de verbinding. Wanneer er een aanvraag wordt ingediend bij uw service, wordt een header met de naam 'ApiKey' en waarde zoals ingevoerd door de gebruiker toegevoegd aan de aanvraag.

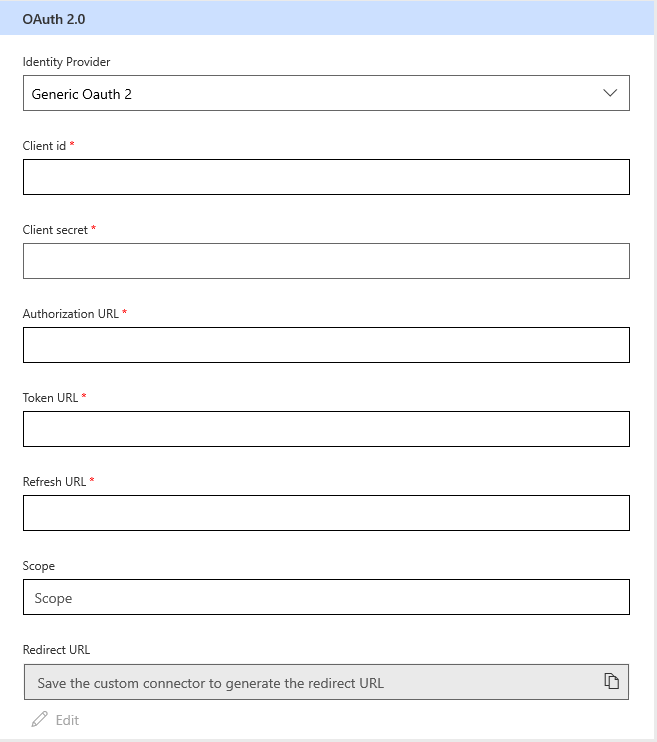

Oauth 2.0

Dit is het meest gebruikte type, dat het Oauth 2-verificatieframework gebruikt voor verificatie bij de service. Voordat u dit verificatietype kunt gebruiken, moet u de toepassing registreren bij de service, zodat deze toegangstokens voor de gebruikers kan ontvangen. Zo laat bijvoorbeeld De toepassing registreren in Microsoft Entra ID zien hoe u een toepassing registreert bij de Microsoft Entra ID-service. U moet de volgende informatie verstrekken:

Identiteitsprovider: de gebruikersinterface ondersteunt momenteel meerdere identiteitsproviders. De algemene zijn Generiek Oauth 2, die voor elke service kan worden gebruikt, en Microsoft Entra ID, die kan worden gebruikt voor alle Azure-services. Enkele specifieke id-providers, zoals Facebook, GitHub, Google enzovoort, worden eveneens ondersteund.

Client-id: de client-id van de toepassing die u bij de service hebt geregistreerd.

Clientgeheim: het clientgeheim van de toepassing die u bij de service hebt geregistreerd.

Autorisatie-URL: het API-autorisatie-eindpunt om te verifiëren met de service.

Token-URL: het API-eindpunt om de toegangstoken op te halen nadat de autorisatie is voltooid.

Vernieuwings-URL: het API-eindpunt om de toegangstoken te vernieuwen zodra deze is verlopen.

Notitie

Momenteel wordt het type toekenning van clientreferenties niet ondersteund door aangepaste connectoren.

Het volgende voorbeeld demonstreert het gebruik van de Generieke Oauth 2-identiteitsprovider voor verificatie bij de Microsoft Entra ID-service.

Tijdens het tot stand brengen van de verbinding wordt de gebruiker gevraagd om de aanmeldingsgegevens voor de service in te voeren. Deze gegevens worden door de toepassing gebruikt om een autorisatietoken op te halen. Voor elke aanvraag wordt dit autorisatietoken naar uw service verzonden via de autorisatie-header.

Feedback geven

We stellen feedback over problemen met ons connectorplatform of ideeën voor nieuwe functies zeer op prijs. Om feedback te geven, gaat u naar Problemen melden of hulp krijgen met connectoren en selecteer uw feedbacktype.