Een Azure Virtual Desktop-workload integreren met Azure-landingszones

Het migreren van het bureaublad van eindgebruikers in een organisatie naar de cloud is een veelvoorkomend scenario bij cloudmigraties. Dit helpt u de productiviteit van medewerkers te verbeteren en de migratie van verschillende werkbelasting te versnellen om de gebruikerservaring van de organisatie te ondersteunen. Elke organisatie beheert workloads en beheert de cloudomgeving op unieke wijze. De algemene operationele cloudmodellen zijn gedecentraliseerd, gecentraliseerd, enterprise en gedistribueerd.

Het belangrijkste verschil tussen de verschillende modellen is het eigendomsniveau. In het gedecentraliseerde model hebben eigenaren van workloads autonomie zonder centraal IT-toezicht voor governance. Ze beheren bijvoorbeeld hun eigen netwerk-, bewakings- en identiteitsvereisten. Aan de andere kant van het spectrum bevindt zich het gecentraliseerde model, waarbij de eigenaren van de workload voldoen aan de governancevereisten die centrale IT-teams stellen.

Zie Algemene operationele modellen voor de cloud controleren en vergelijken voor een gedetailleerde bespreking van de modellen.

Als eigenaar van een workload moet u het operationele model begrijpen dat uw organisatie gebruikt. Die keuze is van invloed op de technische beslissingen waarvoor u verantwoordelijk bent en de technische vereisten die u afdwingt voor uw centrale teams.

Als u optimaal wilt profiteren van de functies en mogelijkheden van Azure Virtual Desktop, moet u profiteren van best practices die van toepassing zijn op organisaties. Het platform biedt aanpassingsvermogen en flexibiliteit, waardoor uw Azure Virtual Desktop-omgeving kan voldoen aan toekomstige groei.

Belangrijk

Dit artikel maakt deel uit van de Azure Well-Architected Framework Azure Virtual Desktop-workloadreeks . Als u niet bekend bent met deze reeks, raden we u aan te beginnen met Wat is een Azure Virtual Desktop-workload? .

Azure-landingszones

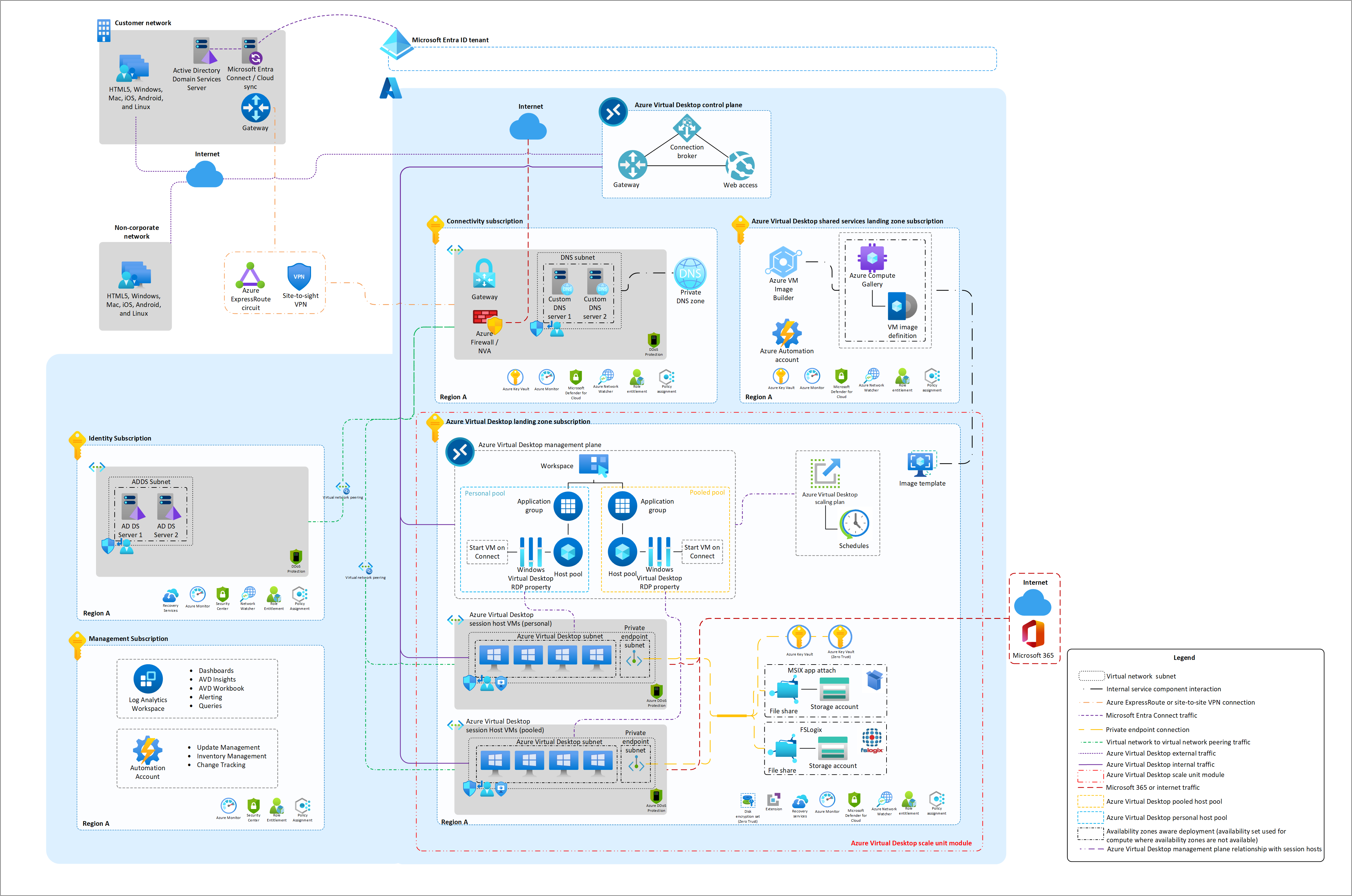

Een Azure-landingszone is een conceptuele architectuur die de algehele cloudvoetafdruk voor een organisatie weergeeft. Het heeft meerdere abonnementen, elk met een uniek doel. Centrale teams zijn eigenaar van een aantal abonnementen, zoals landingszones van het Azure-platform.

Zie Wat is een Azure-landingszone? om vertrouwd te raken met het concept van Azure-landingszones.

Belangrijk

Azure Virtual Desktop heeft specifieke overwegingen en vereisten, met name die betrekking hebben op integraties met Azure-services. De Azure Virtual Desktop-landingszoneversneller en de azure Well-Architected Framework-richtlijnen voor Azure Virtual Desktop zijn erop gericht deze noodzakelijke aanpassingen te markeren. Deze resources bevatten ook Cloud Adoption Framework perspectieven voor een holistische benadering van cloudgereedheid.

Een Visio-bestand van deze architectuur downloaden.

Platformlandingszones

Azure Virtual Desktop moet communiceren met meerdere externe services. Centrale teams kunnen eigenaar zijn van sommige van deze services als onderdeel van platformlandingszones. Voorbeelden van deze services zijn identiteitsservices, netwerkconnectiviteit en beveiligingsservices. Interactie met deze externe services is een fundamentele zorg. Om volledig functioneel te zijn, moet een Azure Virtual Desktop-workload het platformteam en het workloadteam dezelfde verantwoordelijkheidsinstelling delen.

Zie Azure-landingszone controleren voor Microsoft Azure Virtual Desktop voor een demonstratie van de platformlandingszones die u nodig hebt om een Azure Virtual Desktop-workload uit te voeren. In dit artikel wordt een solide platformbasis beschreven die de migratie van een on-premises omgeving naar een Azure Virtual Desktop-privécloud versnelt.

Landingszones voor toepassingen

Er is een afzonderlijk abonnement, ook wel een Azure-toepassingslandingszone genoemd, dat is bedoeld voor eigenaren van workloads. In deze landingszone van de toepassing implementeert u uw Azure Virtual Desktop-workload. Het heeft toegang tot platformlandingszones die de basisinfrastructuur bieden die u nodig hebt om uw workload uit te voeren. Voorbeelden zijn netwerken, identiteitstoegangsbeheer, beleid en bewakingsinfrastructuur.

Richtlijnen voor toepassingslandingszones zijn van toepassing op Azure Virtual Desktop-workloads. Zie Platformlandingszones versus landingszones voor toepassingen voor meer informatie. Deze richtlijnen bevatten aanbevelingen voor het efficiënt beheren en beheren van uw workload.

Zie de referentiearchitectuur voor de basislijn in Voorbeeldarchitecturen voor Azure Virtual Desktop voor een demonstratie van een toepassingslandingszone voor een Azure Virtual Desktop-workload.

Integratie van ontwerpgebied

In deze sectie wordt de solide basis van het platform belicht. De discussie heeft ook betrekking op de gebieden van gedeelde verantwoordelijkheid tussen het platformteam en het workloadteam.

Platformverantwoordelijkheden

Het Azure Virtual Desktop-platformteam zorgt ervoor dat de infrastructuur gereed is voor workloadteams. Enkele veelvoorkomende taken zijn:

- Capaciteit beheren door abonnementen en regionale quota in te stellen die voldoende zijn voor implementatie.

- De connectiviteit met on-premises systemen, Azure en internet beveiligen en optimaliseren. Deze taak omvat routering, het instellen van firewallvermeldingen en het beheren van gecentraliseerde netwerkapparaten.

- Azure-integraties beheren, zoals integraties met Azure Storage, Azure Monitor, Log Analytics, Microsoft Entra ID en Azure Key Vault.

Gedeelde verantwoordelijkheden

Het workloadteam en het platformteam hebben verschillende verantwoordelijkheden. Maar beide teams werken vaak nauw samen om de beschikbaarheid en herstelbaarheid van workloads te garanderen. De teams coördineren de inspanningen voor het algehele succes van de workloads die worden uitgevoerd in Azure Virtual Desktop. Effectieve samenwerking tussen het platform en de toepassingsteams is essentieel voor een succesvolle implementatie van Azure Virtual Desktop.

De ontwerpgebieden van het platform en de landingszones van toepassingen zijn nauw met elkaar verbonden.

- Zie Azure Virtual Desktop Azure-landingszone controleren voor een beschrijving van de wijzigingen in platformresources die nodig zijn voor een workload.

- Zie Wat zijn de belangrijkste ontwerpgebieden? voor een beschrijving van de technische specificatie van een workload.

Ontwerpgebied – Enterprise-inschrijving

Het cloudplatformteam moet inzicht hebben in bestaande enterprise-inschrijvings- of Microsoft Entra tenantbeslissingen.

Ontwerpgebied – Identiteits- en toegangsbeheer (IAM)

Identiteit is essentieel voor de functionaliteit van Azure Virtual Desktop, omdat gebruikers moeten worden geverifieerd om de service te kunnen gebruiken. Het platformteam is verantwoordelijk voor het ontwerpen van een identiteitsoplossing, waarbij mogelijk sprake is van Microsoft Entra ID, Microsoft Entra Domeinservices of Active Directory Domain Services (AD DS). Het platformteam zorgt er ook voor dat de Azure Virtual Desktop-omgeving identiteitsservices in het oog houdt.

| Verantwoordelijkheden van platformteam | Verantwoordelijkheden van workloadteam |

|---|---|

| - Identiteitsservices ontwerpen voor Microsoft Entra ID, Domeinservices, AD DS en Microsoft Entra Connect - Op rollen gebaseerd toegangsbeheer (RBAC) gebruiken om scheiding van taken te implementeren - Configureren van Microsoft Entra beleid voor voorwaardelijke toegang - Organisatie-eenheden en groepsbeleid van Active Directory beheren |

- RBAC-toewijzingen gebruiken om de toegang tot Azure Virtual Desktop-sessies en -infrastructuur te beheren voor beheerdoeleinden |

Ontwerpgebied - Netwerken en connectiviteit

Connectiviteit van platformservices is een belangrijk netwerkconcept. Het platformteam is verantwoordelijk om ervoor te zorgen dat de Azure Virtual Desktop-omgeving de juiste connectiviteit heeft met:

- Identiteitsservices voor verificatie.

- Het Domain Name System (DNS) voor de juiste omzetting.

- Andere workloads in een hybride omgeving.

De verantwoordelijkheden van het platformteam zijn onder andere:

- Privé-eindpunten en privé-DNS-zones configureren.

- Er wordt aandacht besteed aan overwegingen met betrekking tot bandbreedte, latentie en kwaliteit van de service.

- Netwerkbeveiligingsbeleid implementeren.

- Toegang tot vereiste internet-eindpunten garanderen.

- Planning voor bedrijfscontinuïteit en herstel na noodgevallen.

Ontwerpgebied – Resource-organisatie

De verantwoordelijkheden van het platformteam omvatten het structureren van beheergroepen en resourcegroepen om toegangsbeheer te vereenvoudigen. Deze verantwoordelijkheid omvat het definiëren van standaarden voor naamgeving en taggen. Het workloadteam zorgt ervoor dat deze standaarden worden nageleefd.

Ontwerpgebied – Beheer

| Verantwoordelijkheden van platformteam | Verantwoordelijkheden van workloadteam |

|---|---|

| - Plannen en ontwikkelen van een bewakingsstrategie - Het gebruik van Azure Policy om naleving op ondernemingsniveau af te dwingen - Ontwikkelen van een cost management strategie |

- De Azure Virtual Desktop-implementatie configureren voor bewaking - Gebruikerstoegang beheren - Azure Virtual Desktop bewaken en samenwerken met het platformteam aan bewakingsbehoeften - Budgetten en waarschuwingen instellen - De gebruikerservaring en ondersteuning beheren - Naleving van platform- en controlerichtlijnen garanderen |

Ontwerpgebied – Bedrijfscontinuïteit en herstel na noodgevallen

| Verantwoordelijkheden van platformteam | Verantwoordelijkheden van workloadteam |

|---|---|

| - Het ontwerpen van een strategie voor bedrijfscontinuïteit en herstel na noodgevallen, met inbegrip van het vaststellen van RPO-doelen (Recovery Point Objective) en RTO-doelen (Recovery Time Objective) - Coördinatie met het workloadteam om de bedrijfscontinuïteit en noodherstel uit te lijnen |

- De infrastructuur en onderdelen van Azure Virtual Desktop configureren om deze af te stemmen op de strategie voor bedrijfscontinuïteit en herstel na noodgevallen - Procedures voor herstel na noodgevallen implementeren - Gebruikers trainen over het juiste gebruik van Azure Virtual Desktop |

Ontwerpgebied – Beveiliging en governance

| Verantwoordelijkheden van platformteam | Verantwoordelijkheden van workloadteam |

|---|---|

| - Inzicht in wat de organisatie nodig heeft om te voldoen aan wettelijke vereisten, zoals de HIPAA (Health Insurance Portability and Accountability Act), NIST-standaarden (National Institute of Standards and Technology) en PCI-standaarden (Payment Card Industry), en het gebruik van Microsoft Defender voor cloud om nalevingsstandaarden toe te passen - Ervoor zorgen dat beheervlakresources in geografische gebieden worden geïmplementeerd op een manier die voldoet aan de vereisten voor gegevenslocatie - Het gebruik van Microsoft Entra beleid voor voorwaardelijke toegang en meervoudige verificatie om gebruikerstoegang te beveiligen - Ervoor zorgen dat een SIEM-hulpprogramma (Security Information and Event Management), zoals Microsoft Sentinel, wordt gebruikt voor het verzamelen en bewaken van activiteitsgegevens van gebruikers en beheerders - Het inschakelen van Threat and Vulnerability Management evaluaties, bijvoorbeeld door te integreren met Defender for Cloud of een oplossing voor het beheer van beveiligingsproblemen van derden - Een firewall configureren en servicetags en toepassingsbeveiligingsgroepen gebruiken om regels voor netwerktoegang te definiëren - Een toegewezen organisatie-eenheid maken in Active Directory voor Azure Virtual Desktop-sessiehosts - Het gebruik van Azure Policy gastconfiguraties om sessiehostbesturingssystemen te controleren en te beveiligen - Schijfversleuteling inschakelen - Netwerkverkeer bewaken en DDoS-beveiliging (Distributed Denial of Service) implementeren |

- Het principe van minimale toegangsrechten en Azure RBAC gebruiken om beheerders-, operationele en technische rollen in te stellen - Een toegewezen groepsbeleid toepassen op organisatie-eenheden van Azure Virtual Desktop - De patches en beveiliging van sessiehosts beheren - Bewaken en beheren van gebruikersactiviteit |

Ontwerpgebied : platformautomatisering en DevOps-overwegingen

| Verantwoordelijkheden van platformteam | Verantwoordelijkheden van workloadteam |

|---|---|

| - Ontwikkelen van infrastructuur als code (IaC) en DevOps-strategieën | - Afbeeldingen maken - Een build-pijplijn voor installatiekopieën onderhouden - Hostgroepen bijwerken - Toepassingen installeren - Taalimplementaties beheren |

Ontwerpgebied – Operationele procedures

Operationele procedures zorgen voor de beveiliging van toepassingen die worden uitgevoerd in Azure Virtual Desktop. Operationele procedures helpen ook op het gebied van toegangsbeheer.

| Verantwoordelijkheden van platformteam | Verantwoordelijkheden van workloadteam |

|---|---|

| Toegang tot het platform beheren door gebruikersrollen en machtigingen te definiëren in de Azure Virtual Desktop-omgeving | - Analyseren van de prestaties en latentie van Azure Virtual Desktop-implementaties voor inzichten over mogelijke gebieden van verbetering - Het besturingssysteem, toepassingen en FSLogix bijwerken - Sleutels beheren - FSLogix beheren en gegevens analyseren om te bepalen wanneer aanpassingen moeten worden aangebracht |

Volgende stappen

Gebruik het evaluatieprogramma om uw ontwerpkeuzen te evalueren.