Overzicht van Azure Web Application Firewall op Azure-toepassing Gateway-botbeveiliging

Ongeveer 20% van al het internetverkeer komt van slechte bots. Ze doen dingen zoals scraping, scannen en zoeken naar beveiligingsproblemen in uw webtoepassing. Wanneer deze bots zijn gestopt bij Web Application Firewall (WAF), kunnen ze u niet aanvallen. Ze kunnen ook geen gebruik maken van uw resources en services, zoals uw back-ends en andere onderliggende infrastructuur.

U kunt een beheerde regelset voor bescherming tegen bots inschakelen voor uw WAF, om aanvragen van bekende schadelijke IP-adressen te blokkeren of te registreren. De IP-adressen zijn afkomstig uit de feed Bedreigingsinformatie van Microsoft. Intelligent Security Graph maakt microsoft bedreigingsinformatie mogelijk en wordt gebruikt door meerdere services, waaronder Microsoft Defender voor Cloud.

Gebruiken met OWASP-regelsets

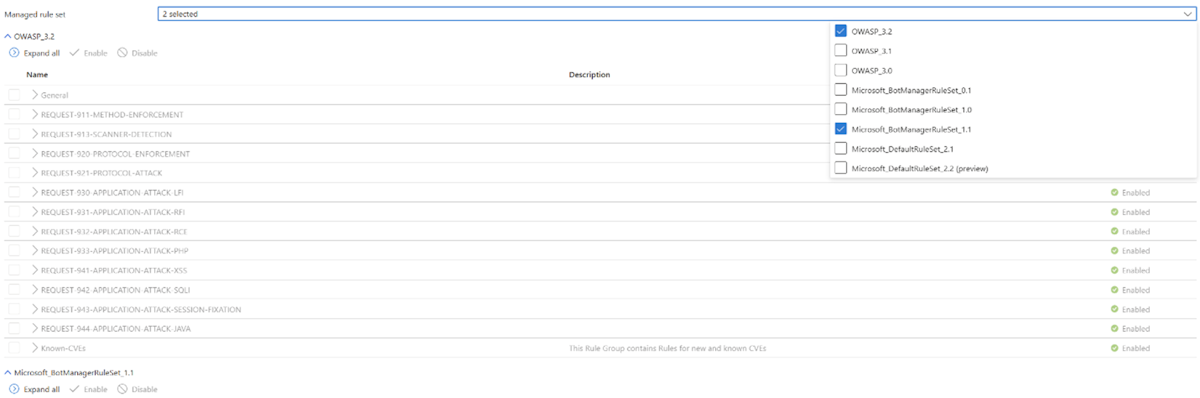

U kunt de botbeveiligingsregelset naast een van de OWASP-regelsets gebruiken met de Application Gateway WAF v2-SKU. Op elk gewenst moment kan slechts één OWASP-regelset worden gebruikt. De regelset voor botbeveiliging bevat een andere regel die wordt weergegeven in een eigen regelset. Het heet Microsoft_BotManagerRuleSet_1.1 en u kunt deze in- of uitschakelen, net als de andere OWASP-regels.

Update van regelset

De lijst van de regelset voor de beperking van bots met bekende schadelijke IP-adressen wordt meerdere keren per dag bijgewerkt vanuit de Microsoft Bedreigingsinformatie-feed, zodat deze gesynchroniseerd blijft met de bots. Uw webtoepassingen worden voortdurend beschermd, zelfs als de aanvalsvectoren van bots worden gewijzigd.

Logboekvoorbeeld

Hier volgt een voorbeeld van een logboekvermelding voor botbeveiliging:

{

"timeStamp": "0000-00-00T00:00:00+00:00",

"resourceId": "appgw",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "vm1",

"clientIp": "1.2.3.4",

"requestUri": "/hello.php?arg1=aaaaaaabccc",

"ruleSetType": "MicrosoftBotProtection",

"message": "IPReputationTriggered",

"action": "Blocked",

"hostname": "example.com",

"transactionId": "abc",

"policyId": "waf policy 1",

"policyScope": "Global",

"policyScopeName": "Default Policy",

"engine": "Azwaf"

}

}