Over point-to-site-VPN-routering

In dit artikel wordt uitgelegd hoe Azure Point-to-Site VPN-routering zich gedraagt. P2S VPN-routeringsgedrag is afhankelijk van het clientbesturingssysteem, het protocol dat wordt gebruikt voor de VPN-verbinding en hoe de virtuele netwerken (VNets) met elkaar zijn verbonden. Zie Over punt-naar-site-VPN voor meer informatie over punt-naar-site-VPN, inclusief ondersteunde protocollen.

Als u een wijziging aanbrengt in de topologie van uw netwerk en Windows VPN-clients hebt, moet het VPN-clientpakket voor Windows-clients worden gedownload en opnieuw geïnstalleerd om de wijzigingen op de client toe te passen.

Notitie

Dit artikel is alleen van toepassing op IKEv2 en OpenVPN.

Over de diagrammen

Dit artikel bevat een aantal verschillende diagrammen. Elke sectie bevat een andere topologie of configuratie. In dit artikel werken site-naar-site-verbindingen (S2S) en VNet-naar-VNet-verbindingen op dezelfde manier, omdat beide IPsec-tunnels zijn. Alle VPN-gateways in dit artikel zijn op route gebaseerd.

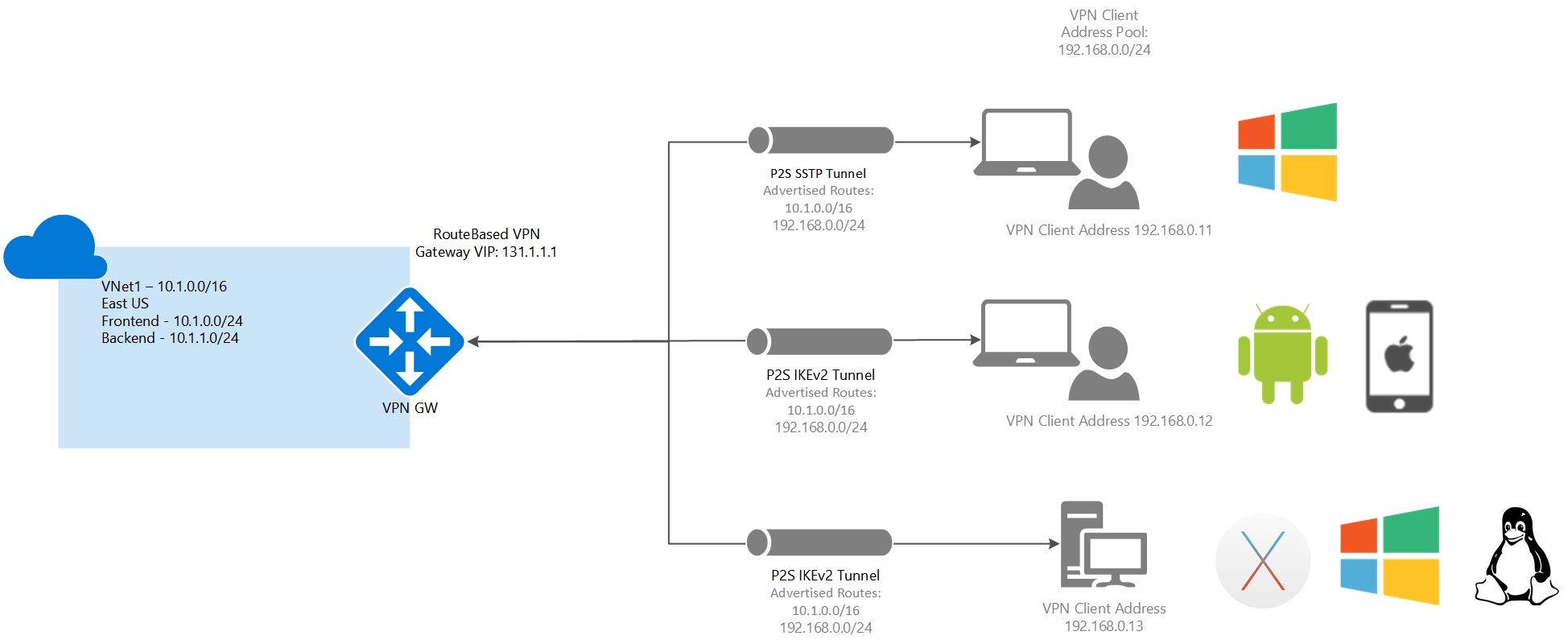

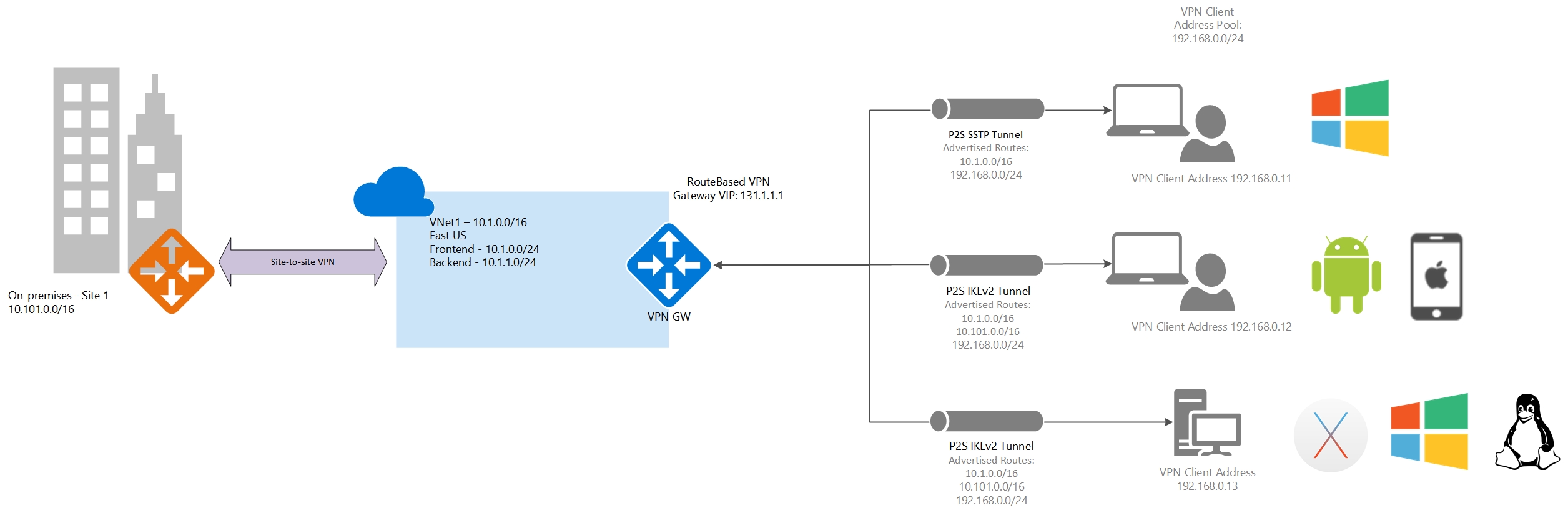

Eén geïsoleerd VNet

De punt-naar-site-VPN-gatewayverbinding in dit voorbeeld is bedoeld voor een VNet dat niet is verbonden met een ander virtueel netwerk (VNet1). In dit voorbeeld hebben clients toegang tot VNet1.

Adresruimte

- VNet1: 10.1.0.0/16

Routes toegevoegd

Routes toegevoegd aan Windows-clients: 10.1.0.0/16, 192.168.0.0/24

Routes toegevoegd aan niet-Windows-clients: 10.1.0.0/16, 192.168.0.0/24

Access

Windows-clients hebben toegang tot VNet1

Niet-Windows-clients hebben toegang tot VNet1

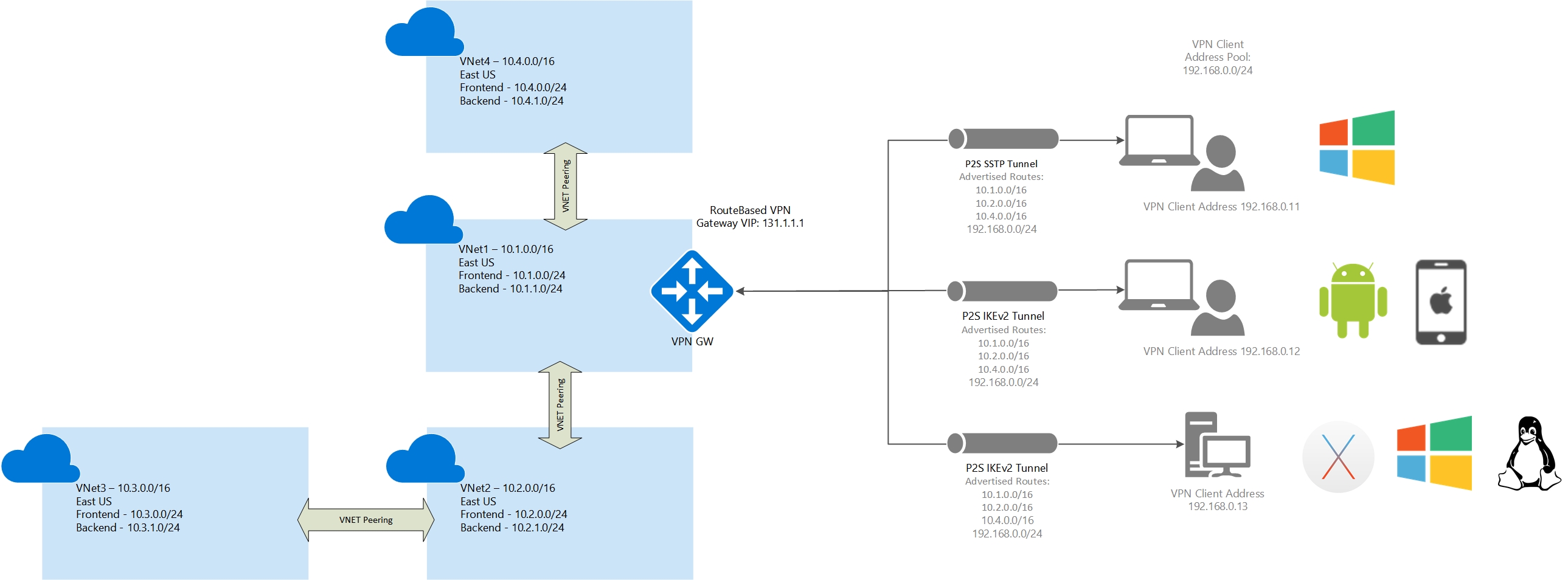

Meerdere gekoppelde VNets

In dit voorbeeld is de punt-naar-site-VPN-gatewayverbinding voor VNet1. VNet1 is gekoppeld aan VNet2. VNet 2 is gekoppeld aan VNet3. VNet1 is gekoppeld aan VNet4. Er is geen directe peering tussen VNet1 en VNet3. VNet1 heeft 'Gatewaydoorvoer toestaan' en VNet2 en VNet4 'Externe gateways gebruiken' ingeschakeld.

Clients die Windows gebruiken, hebben toegang tot rechtstreeks gekoppelde VNets, maar de VPN-client moet opnieuw worden gedownload als er wijzigingen worden aangebracht in VNet-peering of de netwerktopologie. Niet-Windows-clients hebben rechtstreeks toegang tot gekoppelde VNets. Toegang is niet transitief en is beperkt tot alleen rechtstreeks gekoppelde VNets.

Adresruimte:

VNet1: 10.1.0.0/16

VNet2: 10.2.0.0/16

VNet3: 10.3.0.0/16

VNet4: 10.4.0.0/16

Routes toegevoegd

Routes toegevoegd aan Windows-clients: 10.1.0.0/16, 10.2.0.0/16, 10.4.0.0/16, 192.168.0.0/24

Routes toegevoegd aan niet-Windows-clients: 10.1.0.0/16, 10.2.0.0/16, 10.4.0.0/16, 192.168.0.0/24

Access

Windows-clients hebben toegang tot VNet1, VNet2 en VNet4, maar de VPN-client moet opnieuw worden gedownload om wijzigingen in de topologie van kracht te laten worden.

Niet-Windows-clients hebben toegang tot VNet1, VNet2 en VNet4

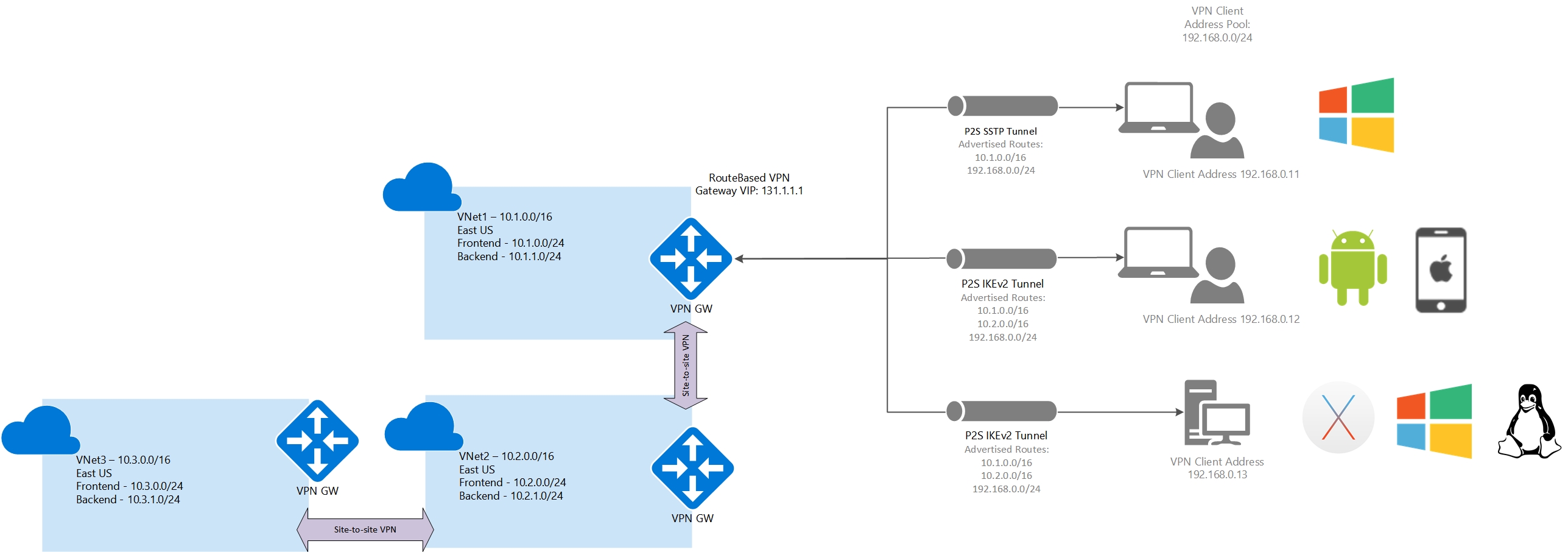

Meerdere VNets die zijn verbonden met een S2S VPN

In dit voorbeeld is de punt-naar-site-VPN-gatewayverbinding voor VNet1. VNet1 is verbonden met VNet2 via een site-naar-site-VPN-verbinding. VNet2 is verbonden met VNet3 met behulp van een site-naar-site-VPN-verbinding. Er is geen directe peering of site-naar-site-VPN-verbinding tussen VNet1 en VNet3. Alle site-naar-site-verbindingen voeren geen BGP uit voor routering.

Clients die Windows of een ander ondersteund besturingssysteem gebruiken, hebben alleen toegang tot VNet1. Voor toegang tot extra VNets moet BGP worden gebruikt.

Adresruimte

VNet1: 10.1.0.0/16

VNet2: 10.2.0.0/16

VNet3: 10.3.0.0/16

Routes toegevoegd

Routes toegevoegd aan Windows-clients: 10.1.0.0/16, 192.168.0.0/24

Routes toegevoegd aan niet-Windows-clients: 10.1.0.0/16, 10.2.0.0/16, 192.168.0.0/24

Access

Windows-clients hebben alleen toegang tot VNet1

Niet-Windows-clients hebben alleen toegang tot VNet1

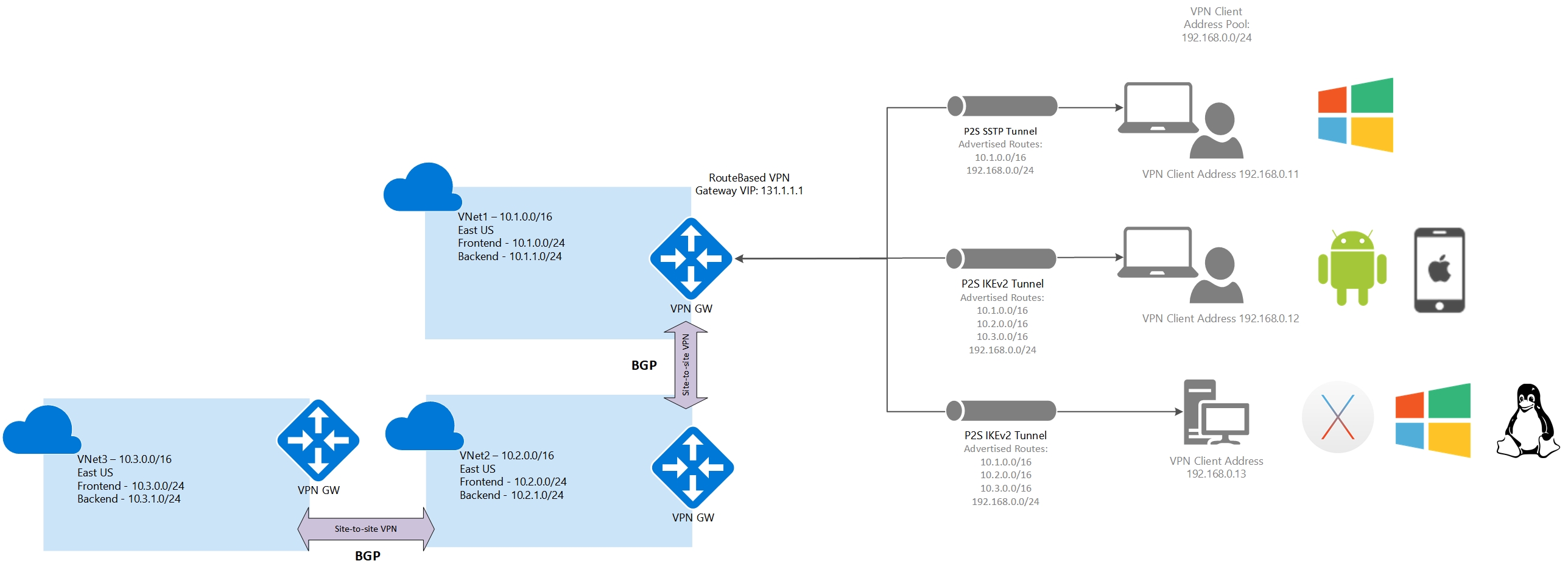

Meerdere VNets die zijn verbonden met een S2S VPN (BGP)

In dit voorbeeld is de punt-naar-site-VPN-gatewayverbinding voor VNet1. VNet1 is verbonden met VNet2 via een site-naar-site-VPN-verbinding. VNet2 is verbonden met VNet3 met behulp van een site-naar-site-VPN-verbinding. Er is geen directe peering of site-naar-site-VPN-verbinding tussen VNet1 en VNet3. Alle site-naar-site-verbindingen voeren BGP uit voor routering.

Clients die Windows of een ander ondersteund besturingssysteem gebruiken, hebben toegang tot alle VNets die zijn verbonden via een site-naar-site-VPN-verbinding, maar routes naar verbonden VNets moeten handmatig worden toegevoegd aan de Windows-clients.

Adresruimte

VNet1: 10.1.0.0/16

VNet2: 10.2.0.0/16

VNet3: 10.3.0.0/16

Routes toegevoegd

Routes toegevoegd aan Windows-clients: 10.1.0.0/16, 192.168.0.0/24

Routes toegevoegd aan niet-Windows-clients: 10.1.0.0/16, 10.2.0.0/16, 10.3.0.0/16, 192.168.0.0/24

Access

Windows-clients hebben toegang tot VNet1, VNet2 en VNet3, maar routes naar VNet2 en VNet3 moeten handmatig worden toegevoegd.

Niet-Windows-clients hebben toegang tot VNet1, VNet2 en VNet3

Eén VNet en een filiaal

In dit voorbeeld is de punt-naar-site-VPN-gatewayverbinding voor VNet1. VNet1 is niet verbonden/gekoppeld aan een ander virtueel netwerk, maar is verbonden met een on-premises site via een site-naar-site-VPN-verbinding waarop geen BGP wordt uitgevoerd.

Windows- en niet-Windows-clients hebben alleen toegang tot VNet1.

Adresruimte

VNet1: 10.1.0.0/16

Site1: 10.101.0.0/16

Routes toegevoegd

Routes toegevoegd aan Windows-clients: 10.1.0.0/16, 192.168.0.0/24

Routes toegevoegd aan niet-Windows-clients: 10.1.0.0/16, 192.168.0.0/24

Access

Windows-clients hebben alleen toegang tot VNet1

Niet-Windows-clients hebben alleen toegang tot VNet1

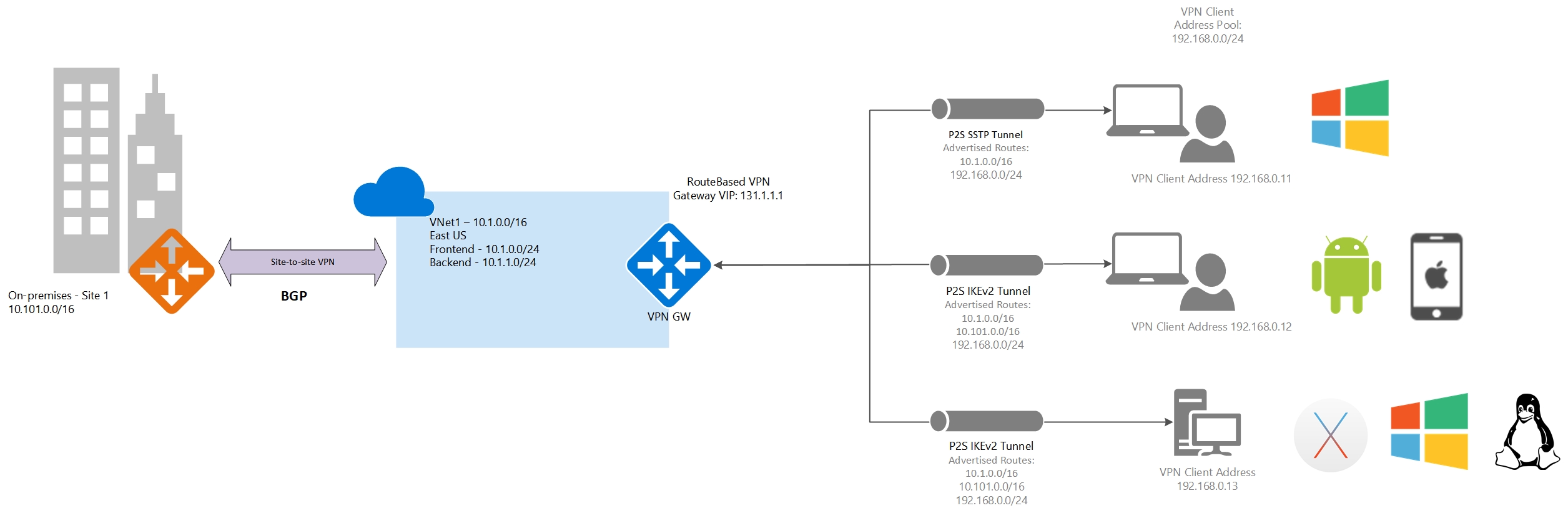

Eén VNet en een filiaal (BGP)

In dit voorbeeld is de punt-naar-site-VPN-gatewayverbinding voor VNet1. VNet1 is niet verbonden of gekoppeld aan een ander virtueel netwerk, maar is verbonden met een on-premises site (Site1) via een site-naar-site-VPN-verbinding waarop BGP wordt uitgevoerd.

Windows-clients hebben toegang tot het VNet en het filiaal (Site1), maar de routes naar Site1 moeten handmatig aan de client worden toegevoegd. Niet-Windows-clients hebben toegang tot het VNet en het on-premises filiaal.

Adresruimte

VNet1: 10.1.0.0/16

Site1: 10.101.0.0/16

Routes toegevoegd

Routes toegevoegd aan Windows-clients: 10.1.0.0/16, 192.168.0.0/24

Routes toegevoegd aan niet-Windows-clients: 10.1.0.0/16, 10.101.0.0/16, 192.168.0.0/24

Access

Windows-clients hebben toegang tot VNet1 en Site1, maar routes naar Site1 moeten handmatig worden toegevoegd.

Niet-Windows-clients hebben toegang tot VNet1 en Site1.

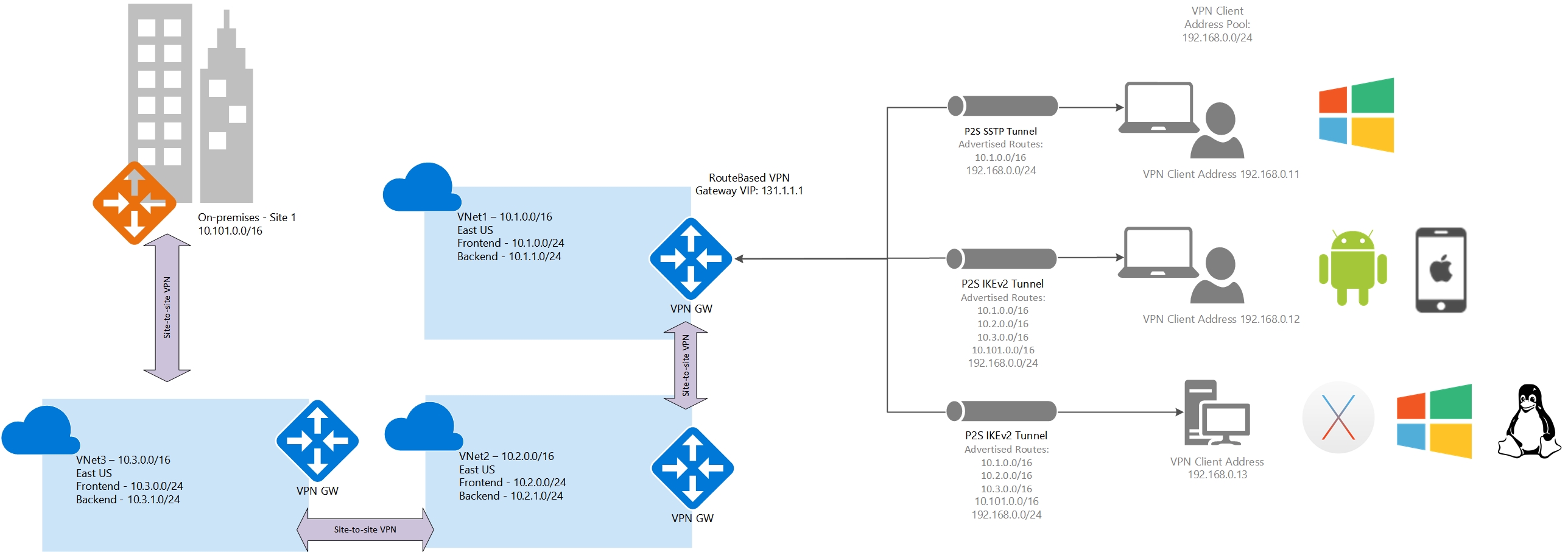

Meerdere VNets die zijn verbonden met S2S en een filiaal

In dit voorbeeld is de punt-naar-site-VPN-gatewayverbinding voor VNet1. VNet1 is verbonden met VNet2 via een site-naar-site-VPN-verbinding. VNet2 is verbonden met VNet3 met behulp van een site-naar-site-VPN-verbinding. Er is geen directe peering of site-naar-site-VPN-tunnel tussen de VNet1- en VNet3-netwerken. VNet3 is verbonden met een filiaal (Site1) met behulp van een site-naar-site-VPN-verbinding. Op alle VPN-verbindingen wordt geen BGP uitgevoerd.

Alle clients hebben alleen toegang tot VNet1.

Adresruimte

VNet1: 10.1.0.0/16

VNet2: 10.2.0.0/16

VNet3: 10.3.0.0/16

Site1: 10.101.0.0/16

Routes toegevoegd

Routes toegevoegd aan Windows-clients: 10.1.0.0/16, 192.168.0.0/24

Routes toegevoegd aan niet-Windows-clients: 10.1.0.0/16, 10.2.0.0/16, 10.3.0.0/16, 10.101.0.0/16, 192.168.0.0/24

Access

De Windows-clients hebben alleen toegang tot VNet1

Niet-Windows-clients hebben alleen toegang tot VNet1

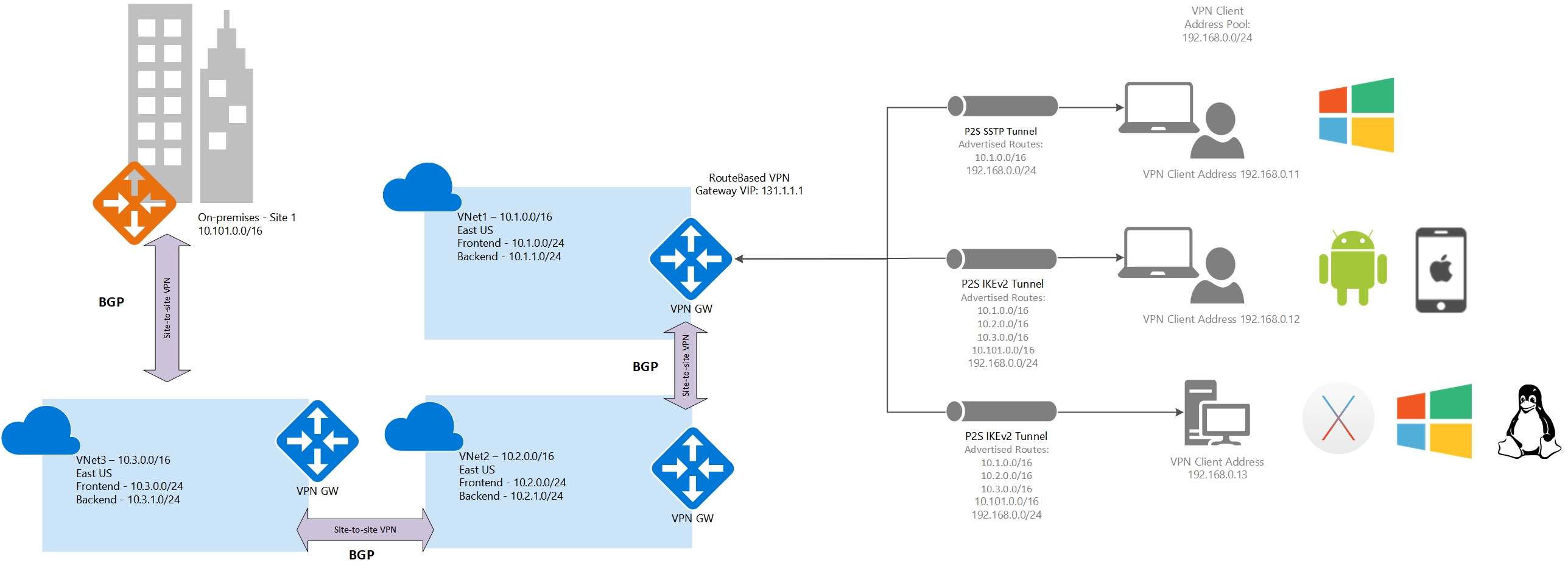

Meerdere VNets die zijn verbonden met S2S en een filiaal (BGP)

In dit voorbeeld is de punt-naar-site-VPN-gatewayverbinding voor VNet1. VNet1 is verbonden met VNet2 via een site-naar-site-VPN-verbinding. VNet2 is verbonden met VNet3 met behulp van een site-naar-site-VPN-verbinding. Er is geen directe peering of site-naar-site-VPN-tunnel tussen de VNet1- en VNet3-netwerken. VNet3 is verbonden met een filiaal (Site1) met behulp van een site-naar-site-VPN-verbinding. Alle VPN-verbindingen voeren BGP uit.

Clients die Windows gebruiken, hebben toegang tot VNets en sites die zijn verbonden met een site-naar-site-VPN-verbinding, maar de routes naar VNet2, VNet3 en Site1 moeten handmatig aan de client worden toegevoegd. Niet-Windows-clients hebben zonder handmatige tussenkomst toegang tot VNets en sites die zijn verbonden met een site-naar-site-VPN-verbinding. De toegang is transitief en clients hebben toegang tot resources in alle verbonden VNets en sites (on-premises).

Adresruimte

VNet1: 10.1.0.0/16

VNet2: 10.2.0.0/16

VNet3: 10.3.0.0/16

Site1: 10.101.0.0/16

Routes toegevoegd

Routes toegevoegd aan Windows-clients: 10.1.0.0/16, 192.168.0.0/24

Routes toegevoegd aan niet-Windows-clients: 10.1.0.0/16, 10.2.0.0/16, 10.3.0.0/16, 10.101.0.0/16, 192.168.0.0/24

Access

De Windows-clients hebben toegang tot VNet1, VNet2, VNet3 en Site1, maar routes naar VNet2, VNet3 en Site1 moeten handmatig aan de client worden toegevoegd.

Niet-Windows-clients hebben toegang tot VNet1, Vnet2, VNet3 en Site1.

Volgende stappen

Zie Een P2S VPN maken met behulp van Azure Portal om te beginnen met het maken van uw P2S VPN.