Geforceerde tunneling configureren met behulp van standaardsite voor site-naar-site-verbindingen

De stappen in dit artikel helpen u bij het configureren van geforceerde tunneling voor site-naar-site-IPsec-verbindingen (S2S) door een standaardsite op te geven. Zie Over geforceerde tunneling voor VPN Gateway voor meer informatie over configuratiemethoden voor geforceerde tunneling, waaronder het configureren van geforceerde tunneling via BGP.

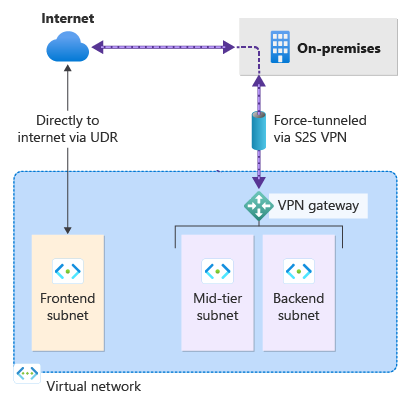

Standaard gaat internetverkeer van uw VM's rechtstreeks naar internet. Als u al het internetverkeer via de VPN-gateway wilt afdwingen naar een on-premises site voor inspectie en controle, kunt u dit doen door geforceerde tunneling te configureren. Nadat u geforceerde tunneling hebt geconfigureerd, kunt u, indien gewenst, internetverkeer rechtstreeks naar internet routeren voor opgegeven subnetten met behulp van aangepaste door de gebruiker gedefinieerde routes (UDR's).

Met de volgende stappen kunt u een scenario voor geforceerde tunneling configureren door een standaardsite op te geven. U kunt eventueel met behulp van aangepaste UDR verkeer routeren door op te geven dat internetverkeer van het front-endsubnet rechtstreeks naar internet gaat in plaats van naar de on-premises site.

- Het VNet dat u maakt, heeft drie subnetten: Front-end, Mid-tier en Backend met vier cross-premises verbindingen: DefaultSiteHQ en drie vertakkingen.

- U geeft de standaardsite voor uw VPN-gateway op met behulp van PowerShell, waardoor al het internetverkeer terug wordt naar de on-premises locatie. De standaardsite kan niet worden geconfigureerd met behulp van Azure Portal.

- Aan het front-endsubnet wordt een UDR toegewezen om internetverkeer rechtstreeks naar internet te verzenden, waardoor de VPN-gateway wordt overgeslagen. Ander verkeer wordt normaal gerouteerd.

- De subnetten Mid-tier en Back-end blijven internetverkeer geforceerd terug tunnelen naar de on-premises site via de VPN-gateway omdat er een standaardsite is opgegeven.

Een VNet en subnetten maken

Maak eerst de testomgeving. U kunt Azure Cloud Shell gebruiken of PowerShell lokaal uitvoeren. Zie Azure PowerShell installeren en configureren voor meer informatie.

Notitie

U ziet mogelijk waarschuwingen met de tekst 'Het uitvoerobjecttype van deze cmdlet wordt gewijzigd in een toekomstige release'. Dit is verwacht gedrag en u kunt deze waarschuwingen veilig negeren.

Maak een resourcegroep met New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Maak het virtuele netwerk met behulp van New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Maak subnetten met new-AzVirtualNetworkSubnetConfig. Maak front-end-, midlaag- en back-endsubnetten en een gatewaysubnet (dit moet de naam GatewaySubnet hebben).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigMid-tier = Add-AzVirtualNetworkSubnetConfig ` -Name Mid-tier ` -AddressPrefix 10.1.1.0/24 ` -VirtualNetwork $vnet $subnetConfigBackend = Add-AzVirtualNetworkSubnetConfig ` -Name Backend ` -AddressPrefix 10.1.2.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.200.0/27 ` -VirtualNetwork $vnetSchrijf de subnetconfiguraties naar het virtuele netwerk met Set-AzVirtualNetwork, waarmee de subnetten in het virtuele netwerk worden gemaakt:

$vnet | Set-AzVirtualNetwork

Lokale netwerkgateways maken

In deze sectie maakt u de lokale netwerkgateways voor de sites met behulp van New-AzLocalNetworkGateway. Er is een kleine pauze tussen elke opdracht, omdat elke lokale netwerkgateway wordt gemaakt. In dit voorbeeld zijn de -GatewayIpAddress waarden tijdelijke aanduidingen. Als u een verbinding wilt maken, moet u deze waarden later vervangen door de openbare IP-adressen van de respectieve on-premises VPN-apparaten.

$lng1 = New-AzLocalNetworkGateway -Name "DefaultSiteHQ" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.111" -AddressPrefix "192.168.1.0/24"

$lng2 = New-AzLocalNetworkGateway -Name "Branch1" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.112" -AddressPrefix "192.168.2.0/24"

$lng3 = New-AzLocalNetworkGateway -Name "Branch2" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.113" -AddressPrefix "192.168.3.0/24"

$lng4 = New-AzLocalNetworkGateway -Name "Branch3" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.114" -AddressPrefix "192.168.4.0/24"

Een VPN-gateway maken

In deze sectie vraagt u een openbaar IP-adres aan en maakt u een VPN-gateway die is gekoppeld aan het openbare IP-adresobject. Het openbare IP-adres wordt gebruikt wanneer u een on-premises of extern VPN-apparaat verbindt met de VPN-gateway voor cross-premises verbindingen.

Vraag een openbaar IP-adres aan voor uw VPN-gateway met behulp van New-AzPublicIpAddress.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardMaak de ip-adresconfiguratie van de gateway met behulp van New-AzVirtualNetworkGatewayIpConfig. Er wordt naar deze configuratie verwezen wanneer u de VPN-gateway maakt.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.IdMaak de virtuele netwerkgateway met het gatewaytype Vpn met behulp van New-AzVirtualNetworkGateway. Het maken van een gateway kan 45 minuten of langer duren, afhankelijk van de geselecteerde gateway-SKU die u selecteert.

In dit voorbeeld gebruiken we de VpnGw2- generatie 2-SKU. Als u ValidateSet-fouten ziet met betrekking tot de gatewaySKU-waarde, controleert u of u de nieuwste versie van de PowerShell-cmdlets hebt geïnstalleerd. De nieuwste versie bevat de nieuwe gevalideerde waarden voor de meest recente gateway-SKU's.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" -Location "EastUS" -IpConfigurations $gwipconfig -GatewayType "Vpn" -VpnType "RouteBased" -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Geforceerde tunneling configureren - Standaardsite

Configureer geforceerde tunneling door een standaardsite toe te wijzen aan de gateway van het virtuele netwerk. Als u geen standaardsite opgeeft, wordt internetverkeer niet geforceerd via de VPN-gateway en gaat in plaats daarvan rechtstreeks naar internet voor alle subnetten (standaard).

Als u een standaardsite voor de gateway wilt toewijzen, gebruikt u de parameter -GatewayDefaultSite . Zorg ervoor dat u dit correct toewijst.

Declareer eerst de variabelen die de gatewaygegevens van het virtuele netwerk en de lokale netwerkgateway voor de standaardsite opgeven, in dit geval DefaultSiteHQ.

$LocalGateway = Get-AzLocalNetworkGateway -Name "DefaultSiteHQ" -ResourceGroupName "TestRG1" $VirtualGateway = Get-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1"Stel vervolgens de standaardsite van de virtuele netwerkgateway in met Set-AzVirtualNetworkGatewayDefaultSite.

Set-AzVirtualNetworkGatewayDefaultSite -GatewayDefaultSite $LocalGateway -VirtualNetworkGateway $VirtualGateway

Op dit moment is al het internetverkeer geconfigureerd om geforceerd getunneld te worden naar DefaultSiteHQ. Het on-premises VPN-apparaat moet worden geconfigureerd met 0.0.0.0/0 als verkeerskiezers.

- Als u alleen geforceerde tunneling wilt configureren en internetverkeer niet rechtstreeks naar internet wilt routeren voor specifieke subnetten, kunt u doorgaan naar de sectie Verbinding maken ions van dit artikel om uw verbindingen te maken.

- Als u wilt dat specifieke subnetten internetverkeer rechtstreeks naar internet verzenden, gaat u verder met de volgende secties om aangepaste UDR's te configureren en routes toe te wijzen.

Internetverkeer routeren voor specifieke subnetten

Als u wilt dat internetverkeer rechtstreeks naar internet wordt verzonden voor specifieke subnetten (in plaats van naar uw on-premises netwerk), voert u de volgende stappen uit. Deze stappen zijn van toepassing op geforceerde tunneling die is geconfigureerd door een standaardsite op te geven of die is geconfigureerd via BGP.

Routetabellen en routes maken

Als u wilt opgeven dat internetverkeer rechtstreeks naar internet moet gaan, maakt u de benodigde routetabel en route. U wijst de routetabel later toe aan het front-endsubnet.

Maak de routetabellen met behulp van New-AzRouteTable.

$routeTable1 = New-AzRouteTable ` -Name 'RouteTable1' ` -ResourceGroupName "TestRG1" ` -location "EastUS"Maak routes met behulp van de volgende cmdlets: GetAzRouteTable, Add-AzRouteConfig en Set-AzRouteConfig. Maak de route voor het volgende hoptype 'Internet' in RouteTable1. Deze route wordt later toegewezen aan het front-endsubnet.

Get-AzRouteTable ` -ResourceGroupName "TestRG1" ` -Name "RouteTable1" ` | Add-AzRouteConfig ` -Name "ToInternet" ` -AddressPrefix 0.0.0.0/0 ` -NextHopType "Internet" ` | Set-AzRouteTable

Routes toewijzen

In deze sectie wijst u de routetabel en routes toe aan het Frontend-subnet met behulp van de volgende PowerShell-opdrachten: GetAzRouteTable, Set-AzRouteConfig en Set-AzVirtualNetwork.

Wijs het front-endsubnet toe aan routeTable1 met route 'ToInternet' die 0.0.0.0/0 opgeeft met het volgende hopinternet.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $routeTable1 = Get-AzRouteTable ` -ResourceGroupName "TestRG1" ` -Name "RouteTable1" Set-AzVirtualNetworkSubnetConfig ` -VirtualNetwork $vnet ` -Name 'Frontend' ` -AddressPrefix 10.1.0.0/24 ` -RouteTable $routeTable1 | ` Set-AzVirtualNetwork

S2S VPN-verbindingen tot stand brengen

Gebruik New-AzVirtualNetworkGateway Verbinding maken ion om de S2S-verbindingen tot stand te brengen.

Declareer uw variabelen.

$gateway = Get-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" $lng1 = Get-AzLocalNetworkGateway -Name "DefaultSiteHQ" -ResourceGroupName "TestRG1" $lng2 = Get-AzLocalNetworkGateway -Name "Branch1" -ResourceGroupName "TestRG1" $lng3 = Get-AzLocalNetworkGateway -Name "Branch2" -ResourceGroupName "TestRG1" $lng4 = Get-AzLocalNetworkGateway -Name "Branch3" -ResourceGroupName "TestRG1"Maak de verbindingen.

New-AzVirtualNetworkGatewayConnection -Name "Connection1" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng1 -ConnectionType IPsec -SharedKey "preSharedKey" New-AzVirtualNetworkGatewayConnection -Name "Connection2" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng2 -ConnectionType IPsec -SharedKey "preSharedKey" New-AzVirtualNetworkGatewayConnection -Name "Connection3" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng3 -ConnectionType IPsec -SharedKey "preSharedKey" New-AzVirtualNetworkGatewayConnection -Name "Connection4" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng4 -ConnectionType IPsec -SharedKey "preSharedKey"Gebruik het volgende voorbeeld om een verbinding weer te geven. Wijzig de benodigde waarden om de verbinding op te geven die u wilt weergeven.

Get-AzVirtualNetworkGatewayConnection -Name "Connection1" -ResourceGroupName "TestRG1"

Volgende stappen

Zie de veelgestelde vragen over VPN Gateway voor meer informatie over VPN Gateway.