Serverinstellingen configureren voor RADIUS-verificatie van P2S VPN Gateway

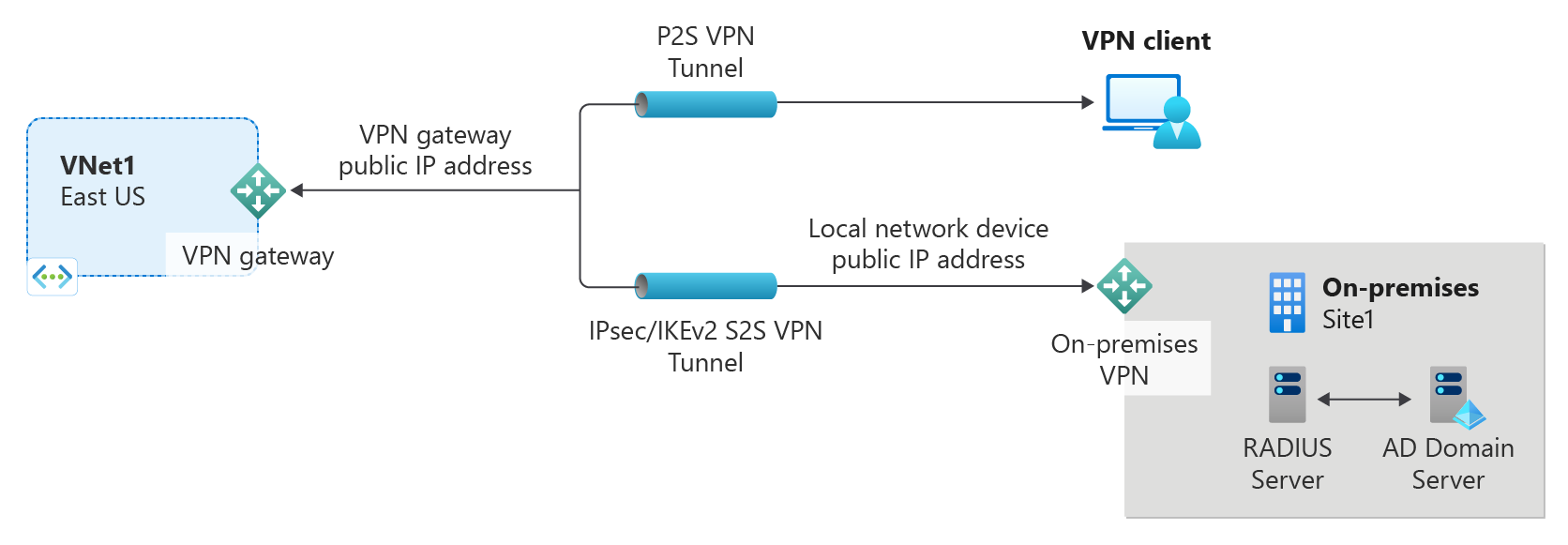

Dit artikel helpt u bij het maken van een punt-naar-site-verbinding (P2S) die GEBRUIKMAAKT van RADIUS-verificatie. U kunt deze configuratie maken met behulp van PowerShell of Azure Portal. De stappen in dit artikel werken voor VPN-gateways in de actief-actieve modus en VPN-gateways in de modus actief/stand-by.

P2S VPN-verbindingen zijn handig wanneer u vanaf een externe locatie verbinding wilt maken met uw virtuele netwerk, bijvoorbeeld wanneer u thuis of een vergadering thuis werkt. U kunt P2S ook gebruiken in plaats van een site-naar-site-VPN (S2S) wanneer u slechts een paar clients hebt die verbinding moeten maken met een virtueel netwerk. P2S-verbindingen vereisen geen VPN-apparaat of een openbaar IP-adres. Er zijn verschillende configuratieopties beschikbaar voor P2S. Zie Over punt-naar-site-VPN voor meer informatie over punt-naar-site-VPN.

Voor dit type verbinding is het volgende vereist:

- Een op route gebaseerde VPN-gateway met een andere VPN-gateway-SKU dan de Basic-SKU.

- Een RADIUS-server voor het afhandelen van gebruikersverificatie. De RADIUS-server kan on-premises of in het virtuele Azure-netwerk (VNet) worden geïmplementeerd. U kunt ook twee RADIUS-servers configureren voor hoge beschikbaarheid.

- Het configuratiepakket voor het VPN-clientprofiel. Het configuratiepakket voor het VPN-clientprofiel is een pakket dat u genereert. Het bevat de instellingen die vereist zijn voor een VPN-client om verbinding te maken via P2S.

Beperkingen:

- Als u IKEv2 met RADIUS gebruikt, wordt alleen verificatie op basis van EAP ondersteund.

- Een ExpressRoute-verbinding kan niet worden gebruikt om verbinding te maken met een on-premises RADIUS-server.

Over Active Directory-domeinverificatie (AD) voor P2S-VPN's

Met AD-domeinverificatie kunnen gebruikers zich aanmelden bij Azure met behulp van hun organisatiedomeinreferenties. Hiervoor is een RADIUS-server vereist die kan worden geïntegreerd met de AD-server. Organisaties kunnen ook hun bestaande RADIUS-implementatie gebruiken.

De RADIUS-server kan zich on-premises of in uw virtuele Azure-netwerk bevinden. Tijdens de verificatie fungeert de VPN-gateway als passthrough en stuurt deze verificatieberichten heen en weer tussen de RADIUS-server en het verbindingsapparaat door. Het is belangrijk dat de VPN-gateway de RADIUS-server kan bereiken. Als de RADIUS-server zich on-premises bevindt, is een VPN-site-naar-site-verbinding van Azure naar de on-premises site vereist.

Naast Active Directory kan een RADIUS-server ook worden geïntegreerd met andere externe identiteitssystemen. Hiermee opent u tal van verificatieopties voor P2S-VPN's, waaronder MFA-opties. Raadpleeg de documentatie van de leverancier van de RADIUS-server om de lijst met identiteitssystemen op te halen waarmee deze is geïntegreerd.

Uw RADIUS-server instellen

Voordat u de punt-naar-site-instellingen voor de gateway van het virtuele netwerk configureert, moet uw RADIUS-server correct zijn geconfigureerd voor verificatie.

- Als u geen RADIUS-server hebt geïmplementeerd, implementeert u er een. Raadpleeg de installatiehandleiding van uw RADIUS-leverancier voor implementatiestappen.

- Configureer de VPN-gateway als een RADIUS-client op de RADIUS. Wanneer u deze RADIUS-client toevoegt, geeft u het gatewaysubnet van het virtuele netwerk op dat u hebt gemaakt.

- Zodra de RADIUS-server is ingesteld, haalt u het IP-adres van de RADIUS-server en het gedeelde geheim op dat RADIUS-clients moeten gebruiken om met de RADIUS-server te communiceren. Als de RADIUS-server zich in het virtuele Azure-netwerk bevindt, gebruikt u het CA-IP-adres van de virtuele MACHINE van de RADIUS-server.

Het artikel Network Policy Server (NPS) bevat richtlijnen voor het configureren van een Windows RADIUS-server (NPS) voor AD-domeinverificatie.

Uw VPN-gateway verifiëren

U moet een op route gebaseerde VPN-gateway hebben die compatibel is met de P2S-configuratie die u wilt maken en de vpn-clients die verbinding maken. Zie de VPN-clienttabel om te bepalen welke P2S-configuratie u nodig hebt. Als uw gateway gebruikmaakt van de Basic-SKU, moet u begrijpen dat de Basic-SKU P2S-beperkingen heeft en geen ONDERSTEUNING biedt voor IKEv2- of RADIUS-verificatie. Zie Over gateway-SKU's voor meer informatie.

Als u nog geen werkende VPN-gateway hebt die compatibel is met de P2S-configuratie die u wilt maken, raadpleegt u Een VPN-gateway maken en beheren. Maak een compatibele VPN-gateway en ga vervolgens terug naar dit artikel om P2S-instellingen te configureren.

De VPN-clientadrespool toevoegen

De clientadrespool bestaat uit een privé-IP-adresbereik dat u opgeeft. De clients die verbinding maken via een punt-naar-site-VPN ontvangen dynamisch een IP-adres uit dit bereik. Gebruik een privé-IP-adresbereik dat niet overlapt met de on-premises locatie waaruit u verbinding maakt of het VNet waarmee u verbinding wilt maken. Als u meerdere protocollen configureert en SSTP een van de protocollen is, wordt de geconfigureerde adresgroep gelijk verdeeld tussen de geconfigureerde protocollen.

Ga in Azure Portal naar uw VPN-gateway.

Selecteer op de pagina voor uw gateway in het linkerdeelvenster punt-naar-site-configuratie.

Klik op Nu configureren om de configuratiepagina te openen.

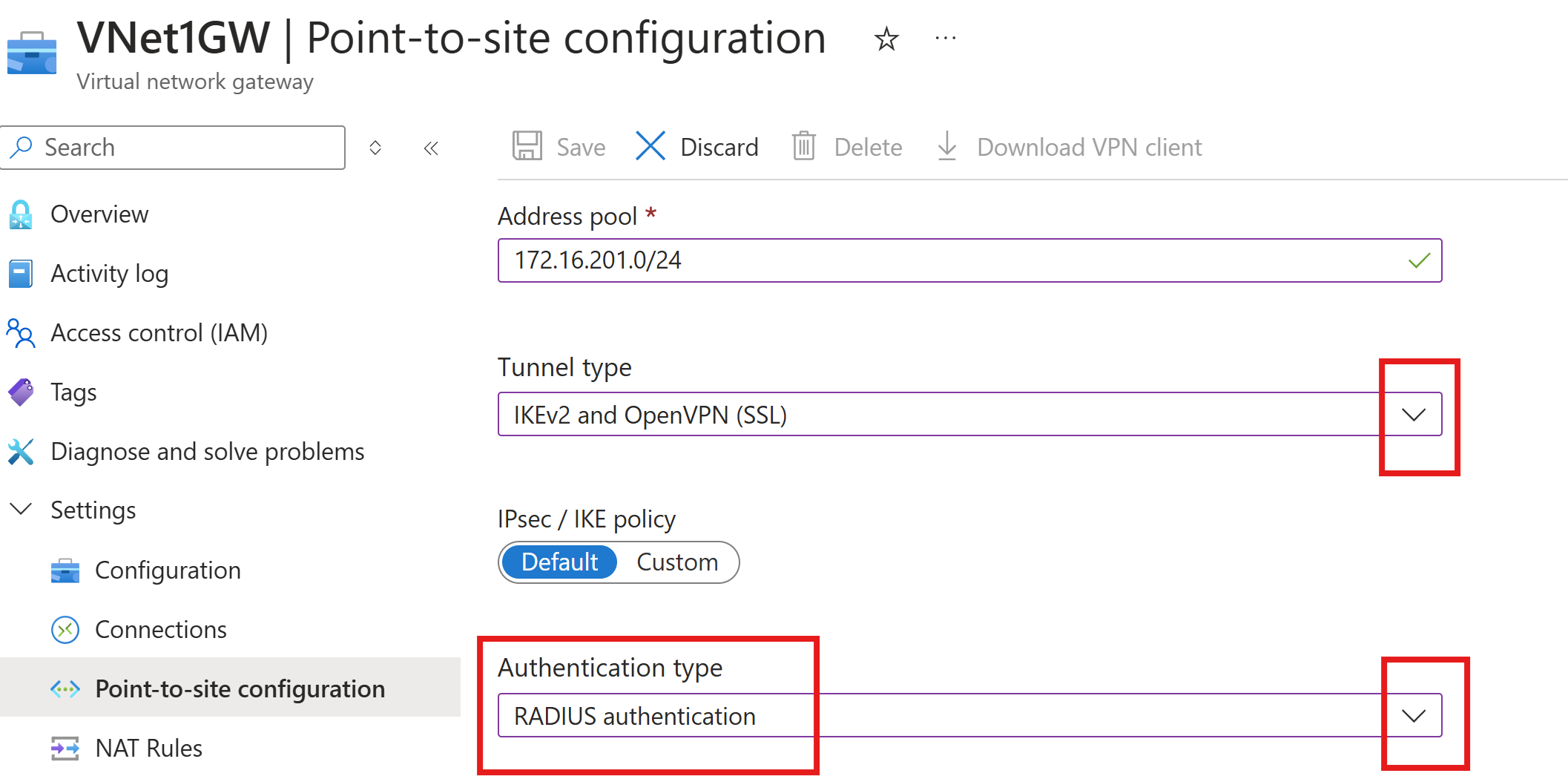

Op de pagina Punt-naar-site-configuratie kunt u in het vak Adresgroep het bereik met privé-IP-adressen toevoegen dat u wilt gebruiken. VPN-clients ontvangen dynamisch een IP-adres uit het bereik dat u opgeeft. Het minimale subnetmasker is 29 bits voor actief/passief en 28 bits voor actieve/actieve configuratie.

Ga door naar de volgende sectie om meer instellingen te configureren.

Geef het tunnel- en verificatietype op

In deze sectie geeft u het tunneltype en het verificatietype op. Deze instellingen kunnen complex worden. U kunt opties selecteren die meerdere tunneltypen bevatten in de vervolgkeuzelijst, zoals IKEv2 en OpenVPN(SSL) of IKEv2 en SSTP (SSL). Alleen bepaalde combinaties van tunneltypen en verificatietypen zijn beschikbaar.

Het tunneltype en het verificatietype moeten overeenkomen met de VPN-clientsoftware die u wilt gebruiken om verbinding te maken met Azure. Wanneer u verschillende VPN-clients hebt die verbinding maken vanuit verschillende besturingssystemen, is het plannen van het tunneltype en het verificatietype belangrijk.

Notitie

Als u geen tunneltype of verificatietype ziet op de configuratiepagina van punt-naar-site, gebruikt uw gateway de Basic-SKU. De basis-SKU ondersteunt geen IKEv2- of RADIUS-verificatie. Als u deze instellingen wilt gebruiken, moet u de gateway verwijderen en opnieuw maken met behulp van een andere gateway-SKU.

Selecteer bij Tunneltype het tunneltype dat u wilt gebruiken.

Selecteer RADIUS-verificatie in de vervolgkeuzelijst voor verificatietype.

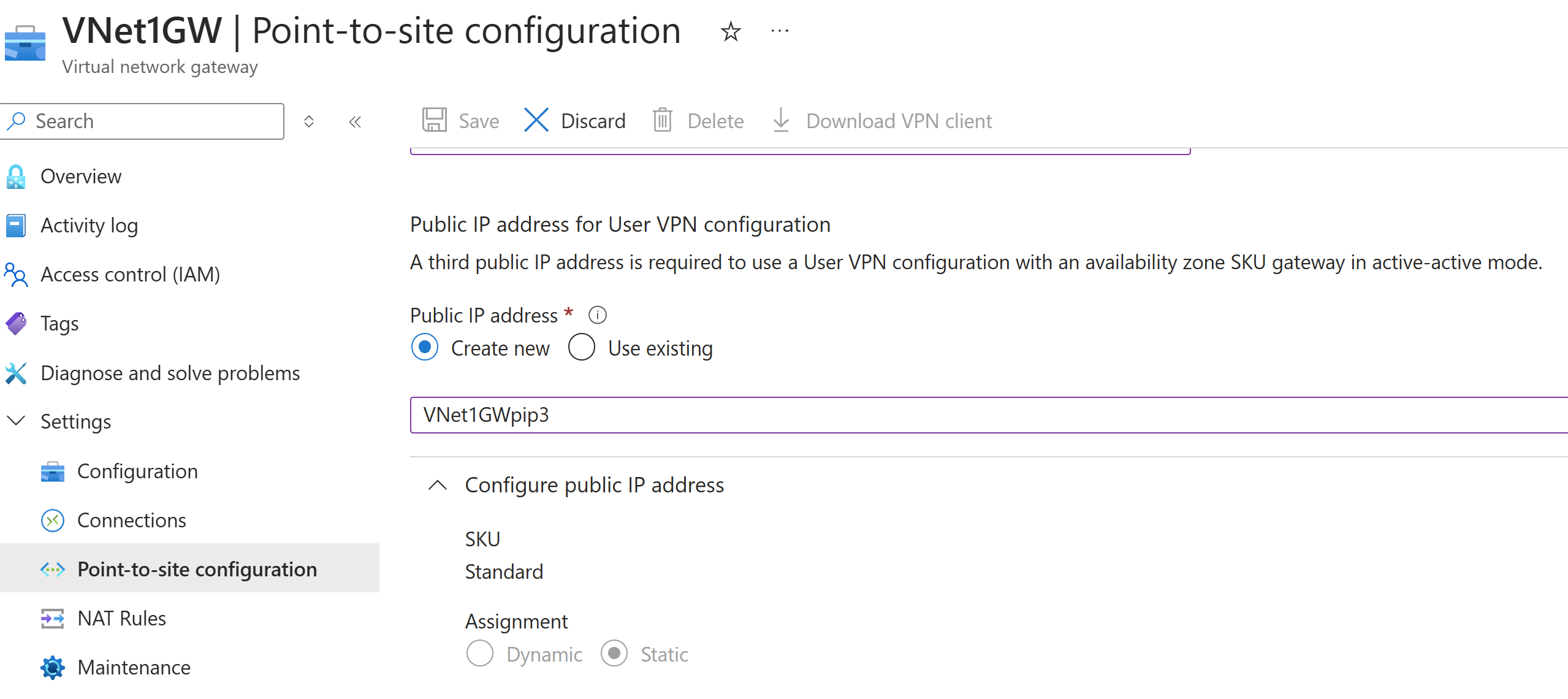

Nog een openbaar IP-adres toevoegen

Als u een gateway voor de actief-actieve modus hebt, moet u een derde openbaar IP-adres opgeven om punt-naar-site te configureren. In het voorbeeld maken we het derde openbare IP-adres met behulp van de voorbeeldwaarde VNet1GWpip3. Als uw gateway zich niet in de modus Actief-Actief bevindt, hoeft u geen ander openbaar IP-adres toe te voegen.

De RADIUS-server opgeven

Geef in de portal de volgende instellingen op:

- IP-adres van primaire server

- Primair servergeheim. Dit is het RADIUS-geheim en moet overeenkomen met wat is geconfigureerd op uw RADIUS-server.

Optionele instellingen:

- U kunt eventueel het IP-adres van de secundaire server en het secundaire servergeheim opgeven. Dit is handig voor scenario's met hoge beschikbaarheid.

- Aanvullende routes om te adverteren. Zie Aangepaste routes adverteren voor meer informatie over deze instelling.

Wanneer u klaar bent met het opgeven van de punt-naar-site-configuratie, selecteert u Opslaan boven aan de pagina.

De VPN-client configureren en verbinding maken

De configuratiepakketten voor het VPN-clientprofiel bevatten de instellingen waarmee u VPN-clientprofielen kunt configureren voor een verbinding met het virtuele Azure-netwerk.

Zie een van de volgende artikelen voor het genereren van een VPN-clientconfiguratiepakket en het configureren van een VPN-client:

- RADIUS - certificaatverificatie voor VPN-clients

- RADIUS - wachtwoordverificatie voor VPN-clients

- RADIUS : andere verificatiemethoden voor VPN-clients

Nadat u de VPN-client hebt geconfigureerd, maakt u verbinding met Azure.

De verbinding verifiëren

Als u wilt controleren of uw VPN-verbinding actief is, opent u op de clientcomputer een opdrachtprompt met verhoogde bevoegdheid en voert u ipconfig/all uit.

Bekijk de resultaten. U ziet dat het IP-adres dat u hebt ontvangen een van de adressen in de P2S VPN-clientadresgroep is die u hebt opgegeven in uw configuratie. De resultaten zijn vergelijkbaar met het volgende voorbeeld:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Zie Problemen met punt-naar-site-verbindingen in Azure oplossen om problemen met een P2S-verbinding op te lossen.

Veelgestelde vragen

Zie de sectie Point-to-site - RADIUS-verificatie van de veelgestelde vragen voor informatie over veelgestelde vragen.

Volgende stappen

Zie Over punt-naar-site-VPN voor meer informatie over punt-naar-site-VPN.