Scenario: Azure Firewall - aangepast

Wanneer u werkt met routering van virtuele WAN-hubs, zijn er vrij veel beschikbare scenario's. In dit scenario is het doel verkeer rechtstreeks tussen VNets te routeren, maar Azure Firewall te gebruiken voor VNet-naar-Internet/Branch- en Branch-to-VNet-verkeersstromen.

Ontwerpen

Als u wilt weten hoeveel routetabellen er nodig zijn, kunt u een connectiviteitsmatrix maken, waarbij elke cel aangeeft of een bron (rij) kan communiceren met een doel (kolom). De connectiviteitsmatrix in dit scenario is triviaal, maar is consistent met andere scenario's. We kunnen er nog steeds naar kijken.

Connectiviteitsmatrix

| Van | Aan: | VNets | Takken | Internet |

|---|---|---|---|---|

| VNets | → | Direct | AzFW | AzFW |

| Takken | → | AzFW | Direct | Direct |

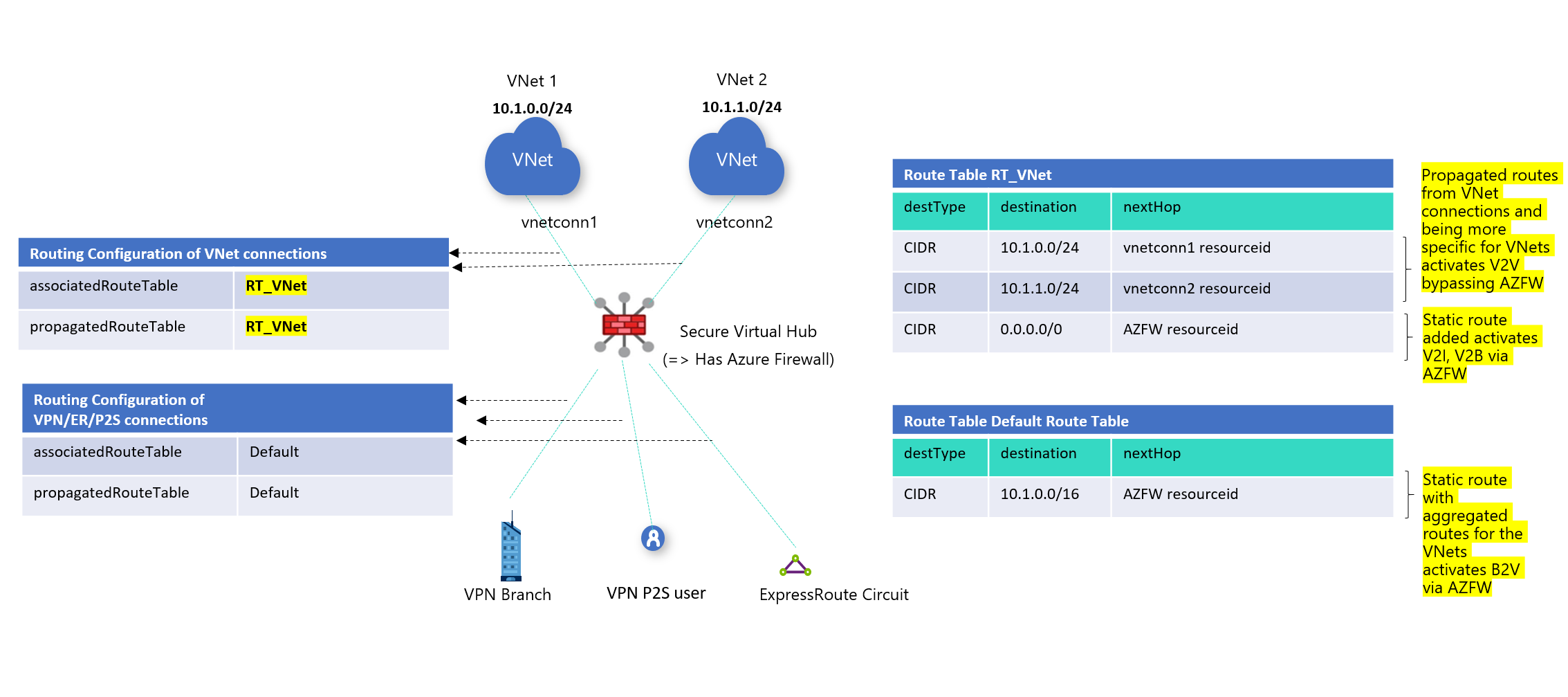

In de vorige tabel vertegenwoordigt 'Direct' directe connectiviteit tussen twee verbindingen zonder het verkeer dat de Azure Firewall in Virtual WAN doorkruist, en 'AzFW' geeft aan dat de stroom via de Azure Firewall gaat. Omdat er twee verschillende verbindingspatronen in de matrix zijn, hebben we twee routetabellen nodig die als volgt worden geconfigureerd:

- Virtuele netwerken:

- Gekoppelde routetabel: RT_VNet

- Doorgeven aan routetabellen: RT_VNet

- Takken:

- Gekoppelde routetabel: standaard

- Doorgeven aan routetabellen: standaard

Notitie

U kunt een afzonderlijk Virtual WAN-exemplaar maken met één beveiligde virtuele hub in elke regio en vervolgens kunt u elke Virtual WAN met elkaar verbinden via site-naar-site-VPN.

Zie Over routering van virtuele hubs voor meer informatie over routering van virtuele hubs.

Workflow

In dit scenario wilt u verkeer routeren via de Azure Firewall voor VNet-naar-Internet-, VNet-naar-Branch- of Branch-to-VNet-verkeer, maar wilt u direct gaan voor VNet-naar-VNet-verkeer. Als u Azure Firewall Manager hebt gebruikt, worden de route-instellingen automatisch ingevuld in de standaardroutetabel. Privéverkeer is van toepassing op VNet en vertakkingen, internetverkeer is van toepassing op 0.0.0.0/0.

VPN-, ExpressRoute- en Gebruikers-VPN-verbindingen worden gezamenlijk Vertakkingen genoemd en gekoppeld aan dezelfde (standaard) routetabel. Alle VPN-, ExpressRoute- en Gebruikers-VPN-verbindingen geven routes door aan dezelfde set routetabellen. Als u dit scenario wilt configureren, moet u rekening houden met de volgende stappen:

Maak een aangepaste routetabel RT_VNet.

Maak een route om VNet-naar-Internet en VNet-naar-Branch te activeren: 0.0.0.0/0 met de volgende hop die verwijst naar Azure Firewall. In de sectie Doorgifte zorgt u ervoor dat VNets zijn geselecteerd die specifiekere routes garanderen, waardoor VNet-naar-VNet-directe verkeersstroom mogelijk is.

- In koppeling: Selecteer VNets die impliceren dat VNets de bestemming bereiken op basis van de routes van deze routetabel.

- In doorgifte: selecteer VNets die impliceren dat de VNets worden doorgegeven aan deze routetabel. Met andere woorden, specifiekere routes worden doorgegeven aan deze routetabel, waardoor de directe verkeersstroom tussen VNet en VNet wordt gewaarborgd.

Voeg een geaggregeerde statische route voor VNets toe aan de standaardroutetabel om de stroom Branch-to-VNet te activeren via de Azure Firewall.

- Houd er rekening mee dat vertakkingen zijn gekoppeld aan en worden doorgegeven aan de standaardroutetabel.

- Vertakkingen worden niet doorgegeven aan RT_VNet routetabel. Dit zorgt ervoor dat het VNet-naar-Branch-verkeer via de Azure Firewall stroomt.

Dit resulteert in de wijzigingen in de routeringsconfiguratie, zoals weergegeven in afbeelding 1.

Afbeelding 1

Volgende stappen

- Zie de veelgestelde vragen voor meer informatie over Virtual WAN.

- Zie Over routering van virtuele hubs voor meer informatie over routering van virtuele hubs.

- Zie Routering van virtuele hubs configureren voor meer informatie over het configureren van routering van virtuele hubs.