Private Link gebruiken in Virtual WAN

Azure Private Link is een technologie waarmee u Azure Platform-as-a-Service-aanbiedingen kunt verbinden met behulp van privé-IP-adresconnectiviteit door privé-eindpunten weer te geven. Met Azure Virtual WAN kunt u een privé-eindpunt implementeren in een van de virtuele netwerken die zijn verbonden met elke virtuele hub. Deze privékoppeling biedt connectiviteit met elk ander virtueel netwerk of een andere vertakking die is verbonden met hetzelfde Virtual WAN.

Voordat u begint

In de stappen in dit artikel wordt ervan uitgegaan dat u een virtueel WAN hebt geïmplementeerd met een of meer hubs en ten minste twee virtuele netwerken die zijn verbonden met Virtual WAN.

Als u een nieuw virtueel WAN en een nieuwe hub wilt maken, gebruikt u de stappen in de volgende artikelen:

Overwegingen voor routering met Private Link in Virtual WAN

Privé-eindpuntconnectiviteit in Azure is stateful. Wanneer een verbinding met een privé-eindpunt tot stand wordt gebracht via Virtual WAN, wordt verkeer gerouteerd via een of meer verkeershops via verschillende Virtual WAN-onderdelen (bijvoorbeeld virtuele hubrouteroute, ExpressRoute-gateway, VPN-gateway, Azure Firewall of NVA). Het exacte hopsverkeer is gebaseerd op uw Virtual WAN-routeringsconfiguraties. Achter de schermen verzendt de software-gedefinieerde netwerklaag van Azure alle pakketten met betrekking tot één 5 tuple-stroom naar een van de back-endinstanties die verschillende Virtual WAN-onderdelen onderhouden. Asymmetrisch gerouteerd verkeer (bijvoorbeeld verkeer dat overeenkomt met één 5 tuple-stroom die naar verschillende back-endinstanties wordt gerouteerd) wordt niet ondersteund en wordt verwijderd door het Azure-platform.

Tijdens onderhoudsgebeurtenissen op de Virtual WAN-infrastructuur worden back-endexemplaren één voor één opnieuw opgestart, wat kan leiden tot onregelmatige verbindingsproblemen met het privé-eindpunt, omdat het exemplaar dat de stroom onderhoudt tijdelijk niet beschikbaar is. Het vergelijkbare probleem kan optreden wanneer de Router van Azure Firewall of virtuele hub wordt uitgeschaald. Dezelfde verkeersstroom kan worden verdeeld over een nieuw back-endexemplaren die anders zijn dan het exemplaar dat momenteel de stroom onderhoudt.

Houd rekening met de volgende aanbevolen procedures om de impact van onderhouds- en uitschaalgebeurtenissen op Private Link- of Privé-eindpuntverkeer te beperken:

- Configureer de TCP-time-outwaarde van uw on-premises toepassing om tussen 15 en 30 seconden te vallen. Met een kleinere TCP-time-outwaarde kan toepassingsverkeer sneller worden hersteld na onderhouds- en uitschaalgebeurtenissen. U kunt ook verschillende time-outwaarden voor toepassingen testen om een geschikte time-out te bepalen op basis van uw vereisten.

- Virtuele WAN-onderdelen vooraf schalen om verkeerspieken te verwerken om te voorkomen dat gebeurtenissen automatisch schalen optreden. Voor de virtuele hubrouter kunt u de minimale routeringsinfrastructuureenheden op uw hubrouter instellen om te voorkomen dat de schaal tijdens verkeerspieken wordt geschaald.

Als u ten slotte gebruikmaakt van on-premises connectiviteit tussen Azure en on-premises met VPN of ExpressRoute, moet u ervoor zorgen dat uw on-premises apparaat is geconfigureerd voor het gebruik van dezelfde VPN-tunnel of dezelfde Microsoft Enterprise Edge-router als de volgende hop voor elke vijf tuple die overeenkomt met privé-eindpuntverkeer.

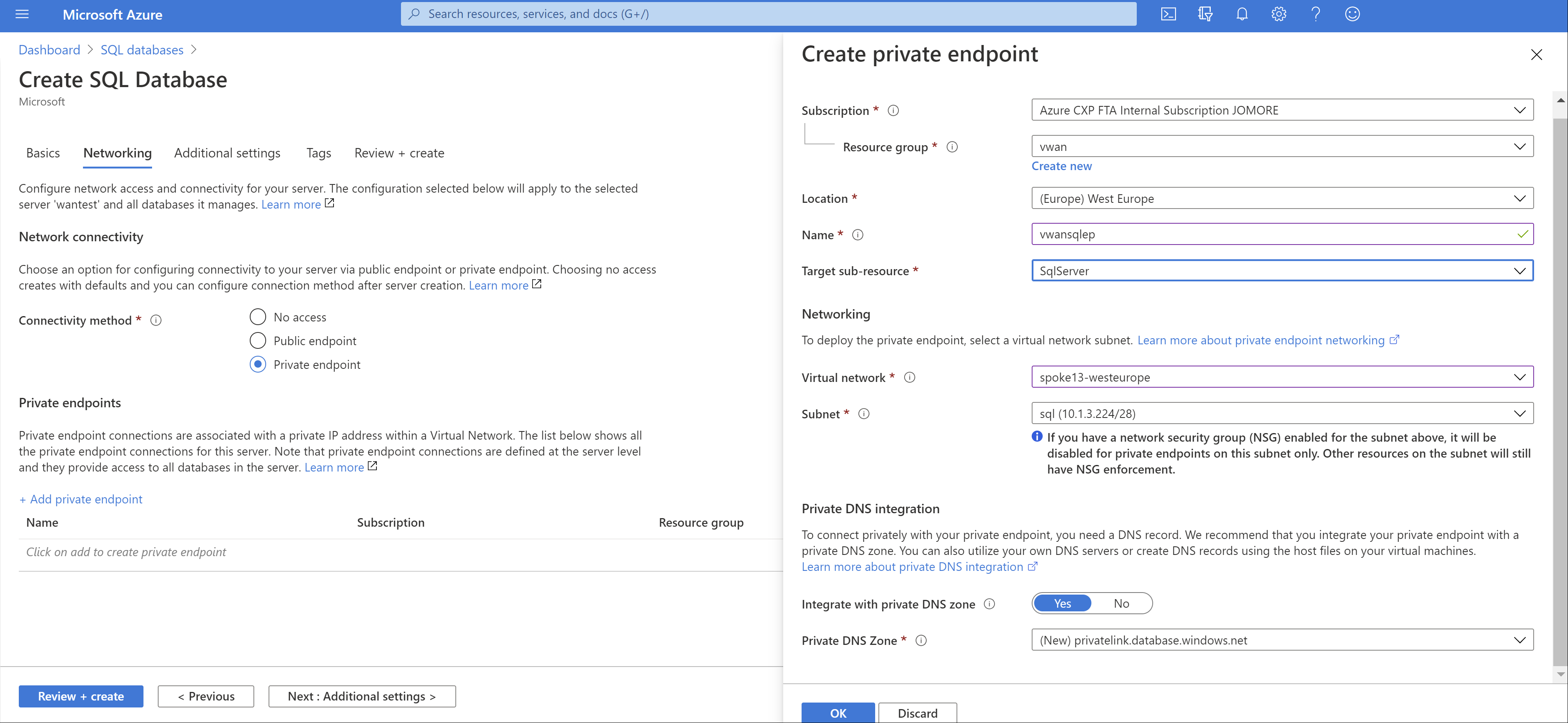

Een privékoppelingseindpunt maken

U kunt een privékoppelingseindpunt maken voor veel verschillende services. In dit voorbeeld gebruiken we Azure SQL Database. Meer informatie over het maken van een privé-eindpunt voor een Azure SQL Database vindt u in quickstart: Een privé-eindpunt maken met behulp van Azure Portal. In de volgende afbeelding ziet u de netwerkconfiguratie van de Azure SQL Database:

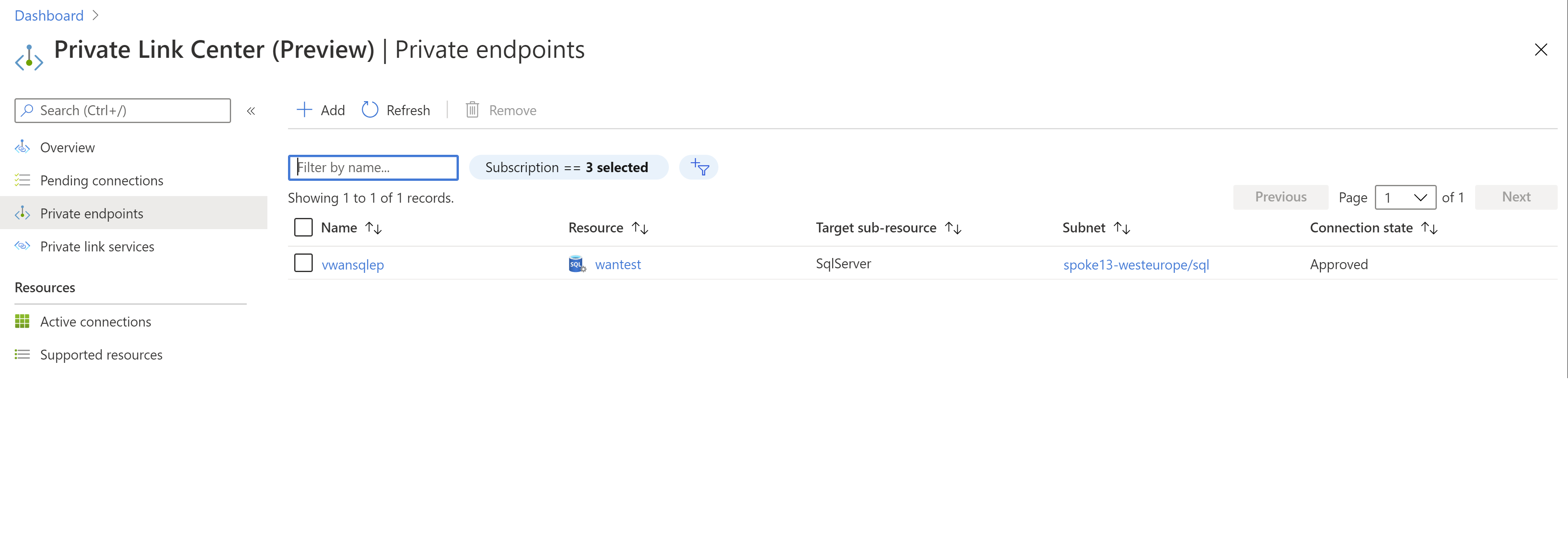

Nadat u de Azure SQL Database hebt gemaakt, kunt u het IP-adres van het privé-eindpunt controleren dat door uw privé-eindpunten bladert:

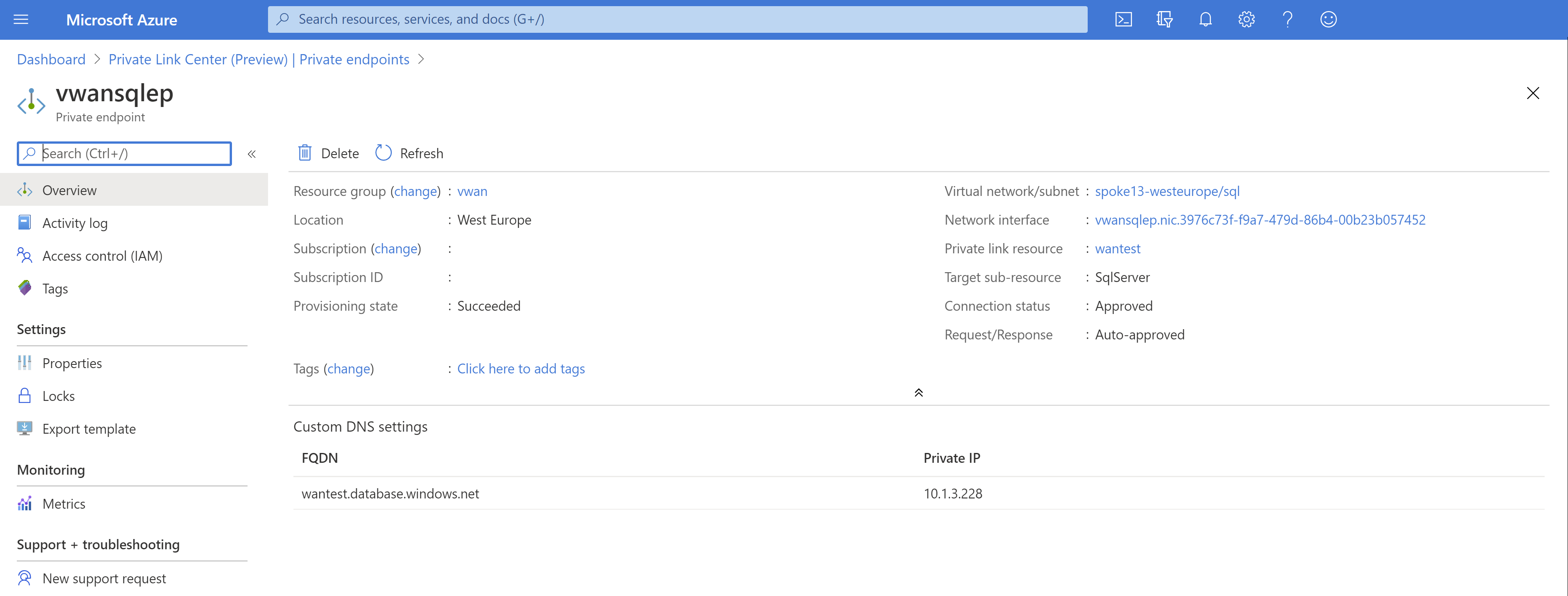

Als u op het privé-eindpunt klikt dat we hebben gemaakt, ziet u het privé-IP-adres en de FQDN (Fully Qualified Domain Name). Het privé-eindpunt moet een IP-adres hebben in het bereik van het VNet (10.1.3.0/24):

Connectiviteit van hetzelfde VNet controleren

In dit voorbeeld controleren we de connectiviteit met de Azure SQL Database vanaf een virtuele Linux-machine waarop de MS SQL-hulpprogramma's zijn geïnstalleerd. De eerste stap is controleren of DNS-omzetting werkt en de Fully Qualified Domain Name van Azure SQL Database wordt omgezet in een privé-IP-adres, in hetzelfde VNet waar het privé-eindpunt is geïmplementeerd (10.1.3.0/24):

nslookup wantest.database.windows.net

Server: 127.0.0.53

Address: 127.0.0.53#53

Non-authoritative answer:

wantest.database.windows.net canonical name = wantest.privatelink.database.windows.net.

Name: wantest.privatelink.database.windows.net

Address: 10.1.3.228

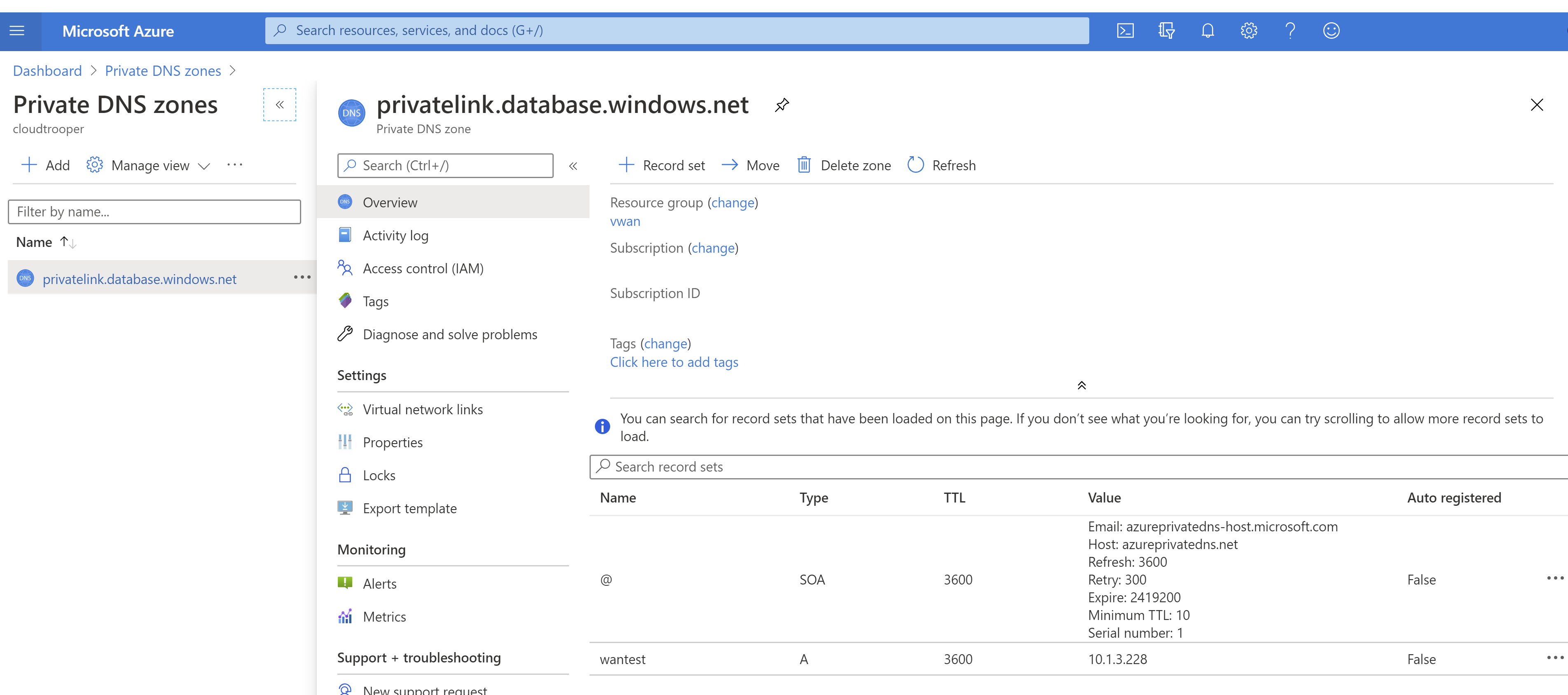

Zoals u in de vorige uitvoer kunt zien, wordt de FQDN wantest.database.windows.net toegewezen aan wantest.privatelink.database.windows.net, dat de privé-DNS-zone die langs het privé-eindpunt is gemaakt, wordt omgezet in het privé-IP-adres 10.1.3.228. Als u naar de privé-DNS-zone kijkt, wordt bevestigd dat er een A-record is voor het privé-eindpunt dat is toegewezen aan het privé-IP-adres:

Nadat de juiste DNS-omzetting is gecontroleerd, kunnen we proberen verbinding te maken met de database:

query="SELECT CONVERT(char(15), CONNECTIONPROPERTY('client_net_address'));"

sqlcmd -S wantest.database.windows.net -U $username -P $password -Q "$query"

10.1.3.75

Zoals u kunt zien, gebruiken we een speciale SQL-query die ons het bron-IP-adres geeft dat de SQL-server van de client ziet. In dit geval ziet de server de client met het privé-IP-adres (10.1.3.75), wat betekent dat het verkeer van het VNet rechtstreeks naar het privé-eindpunt gaat.

Stel de variabelen username in en password koppel de referenties die zijn gedefinieerd in de Azure SQL Database om de voorbeelden in deze handleiding te laten werken.

Verbinding maken vanuit een ander VNet

Nu één VNet in Azure Virtual WAN verbinding heeft met het privé-eindpunt, hebben alle andere VNets en vertakkingen die zijn verbonden met Virtual WAN ook toegang. U moet connectiviteit bieden via een van de modellen die worden ondersteund door Azure Virtual WAN, zoals het any-to-any-scenario of het VNet-scenario voor gedeelde services, om twee voorbeelden te noemen.

Zodra u verbinding hebt tussen het VNet of de vertakking naar het VNet waar het privé-eindpunt is geïmplementeerd, moet u DNS-omzetting configureren:

- Als u verbinding maakt met het privé-eindpunt vanuit een VNet, kunt u dezelfde privézone gebruiken die is gemaakt met de Azure SQL Database.

- Als u verbinding maakt met het privé-eindpunt vanuit een vertakking (site-naar-site-VPN, punt-naar-site-VPN of ExpressRoute), moet u on-premises DNS-omzetting gebruiken.

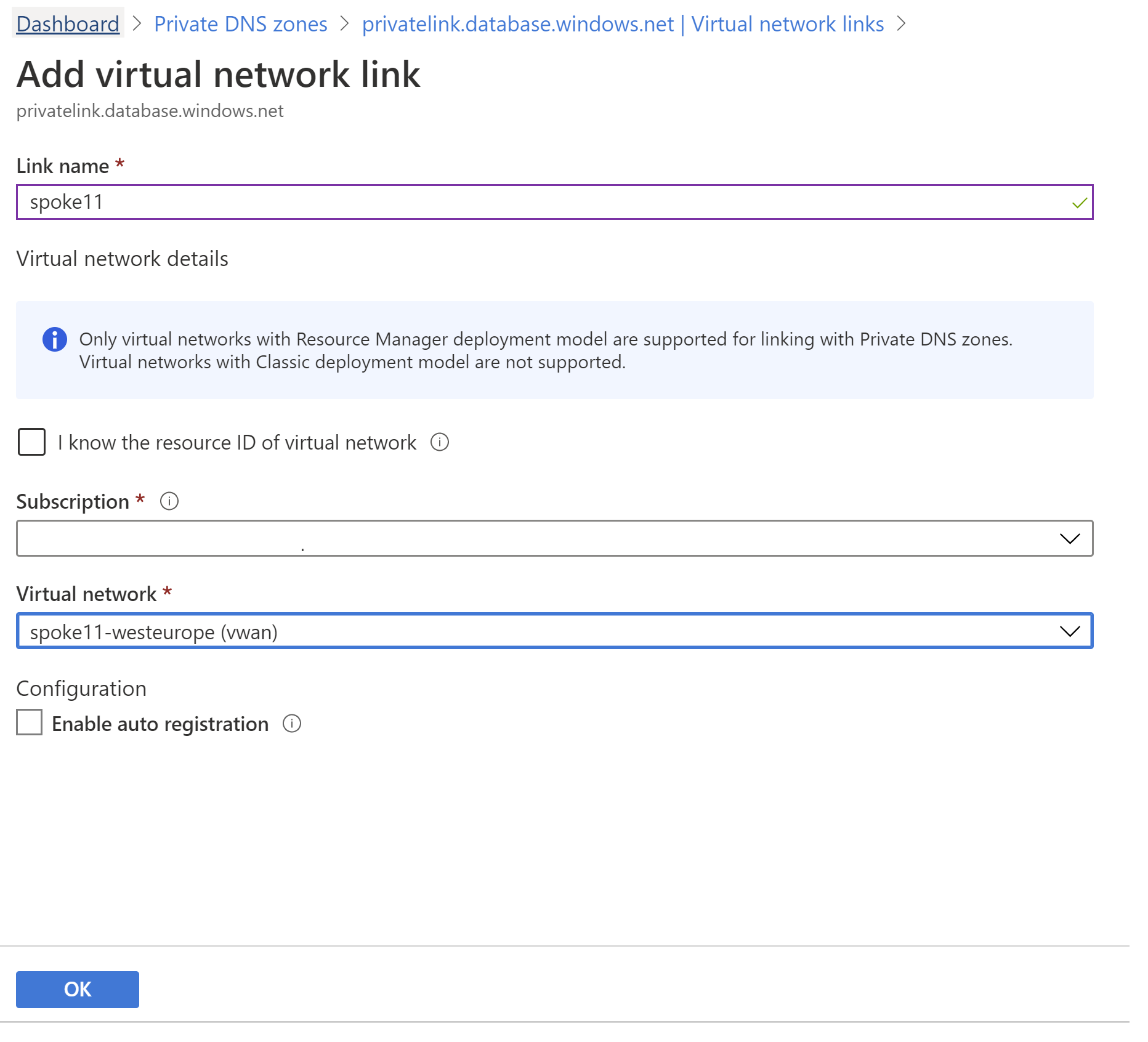

In dit voorbeeld maken we verbinding vanuit een ander VNet. Koppel eerst de privé-DNS-zone aan het nieuwe VNet, zodat de workloads de Fully Qualified Domain Name van Azure SQL Database kunnen omzetten in het privé-IP-adres. Dit wordt gedaan door de privé-DNS-zone te koppelen aan het nieuwe VNet:

Nu moet elke virtuele machine in het gekoppelde VNet de FQDN van Azure SQL Database correct omzetten in het privé-IP-adres van de private link:

nslookup wantest.database.windows.net

Server: 127.0.0.53

Address: 127.0.0.53#53

Non-authoritative answer:

wantest.database.windows.net canonical name = wantest.privatelink.database.windows.net.

Name: wantest.privatelink.database.windows.net

Address: 10.1.3.228

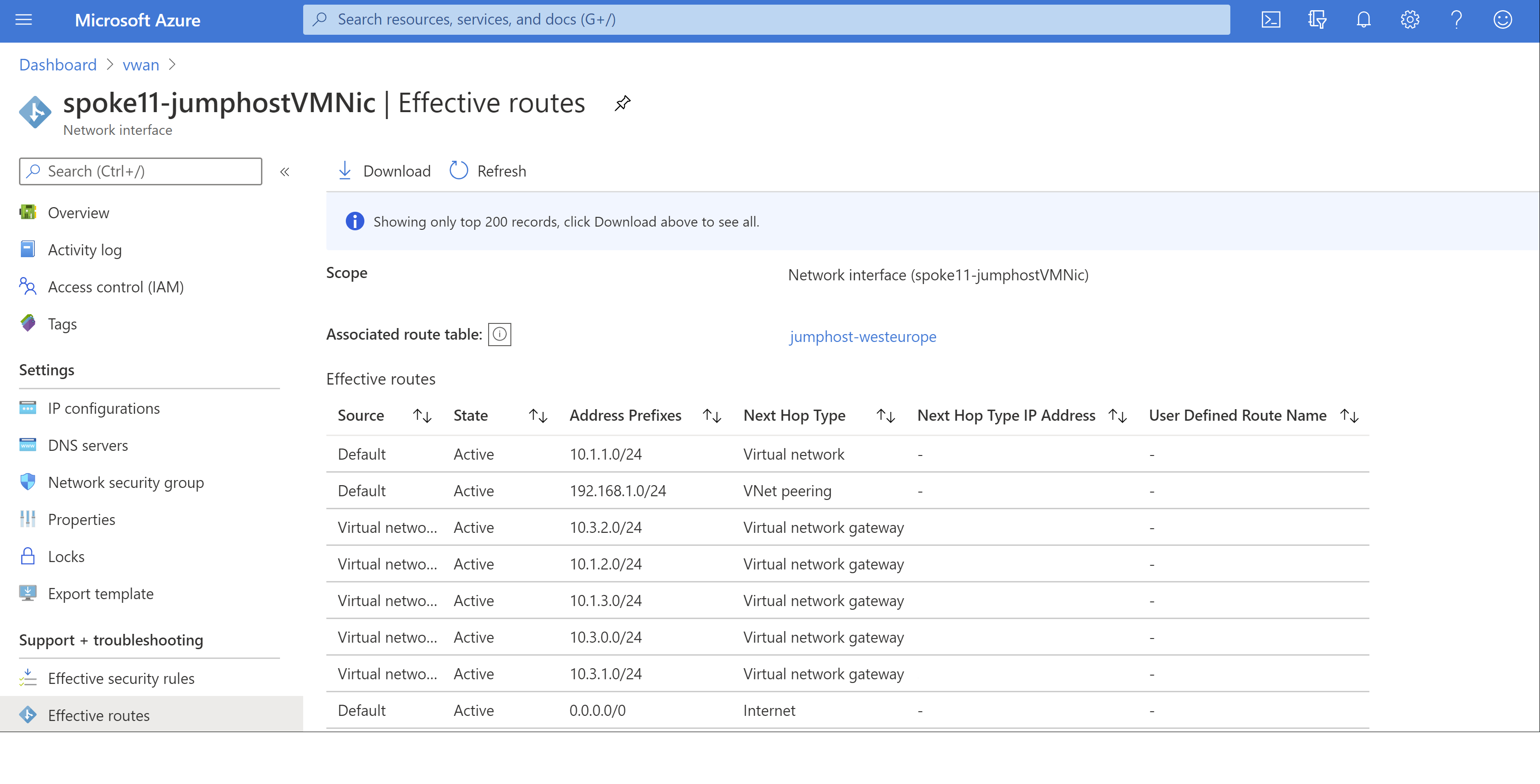

Als u wilt controleren of dit VNet (10.1.1.0/24) verbinding heeft met het oorspronkelijke VNet waar het privé-eindpunt is geconfigureerd (10.1.3.0/24), kunt u de effectieve routetabel controleren op elke virtuele machine in het VNet:

Zoals u ziet, is er een route die verwijst naar het VNet 10.1.3.0/24 dat is geïnjecteerd door de virtuele netwerkgateways in Azure Virtual WAN. Nu kunnen we de connectiviteit met de database testen:

query="SELECT CONVERT(char(15), CONNECTIONPROPERTY('client_net_address'));"

sqlcmd -S wantest.database.windows.net -U $username -P $password -Q "$query"

10.1.1.75

In dit voorbeeld hebben we gezien hoe het maken van een privé-eindpunt in een van de VNets die aan een Virtual WAN zijn gekoppeld, connectiviteit biedt met de rest van VNets en vertakkingen in virtual WAN.

Volgende stappen

Zie de veelgestelde vragen voor meer informatie over Virtual WAN.