Veelgestelde vragen over vertrouwde start

Let op

Dit artikel verwijst naar CentOS, een Linux-distributie die de end-of-life-status (EOL) nadert. Houd rekening met uw gebruik en plan dienovereenkomstig. Zie de Richtlijnen voor CentOS EOL voor meer informatie.

Veelgestelde vragen over azure Trusted Launch-functiegebruiksvoorbeelden, ondersteuning voor andere Azure-functies en oplossingen voor veelvoorkomende fouten.

Gebruiksgevallen

In deze sectie vindt u antwoorden op vragen over use cases voor Vertrouwd starten.

Waarom moet ik Vertrouwde start gebruiken? Wat beveiligt Trusted Launch tegen?

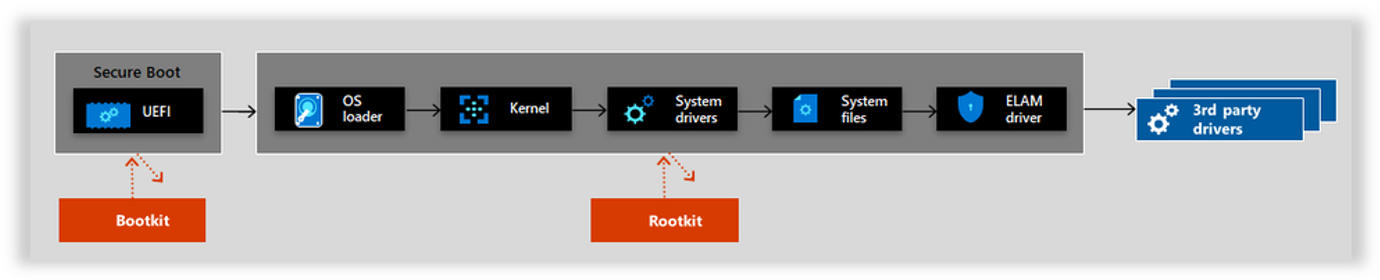

Trusted Launch beschermt tegen opstartkits, rootkits en malware op kernelniveau. Deze geavanceerde typen malware worden uitgevoerd in de kernelmodus en blijven verborgen voor gebruikers. Voorbeeld:

- Firmware-rootkits: deze kits overschrijven de firmware van het BIOS van de virtuele machine (VM), zodat de rootkit kan starten vóór het besturingssysteem (OS).

- Opstartkits: Deze kits vervangen het opstartlaadprogramma van het besturingssysteem, zodat de VM de opstartkit vóór het besturingssysteem laadt.

- Kernel-rootkits: Deze kits vervangen een deel van de besturingssysteemkernel, zodat de rootkit automatisch kan worden gestart wanneer het besturingssysteem wordt geladen.

- Rootkits van stuurprogramma's: deze kits doen zich voor als een van de vertrouwde stuurprogramma's die het besturingssysteem gebruikt om te communiceren met de onderdelen van de VIRTUELE machine.

Wat zijn de verschillen tussen Beveiligd opstarten en gemeten opstarten?

In een secure boot-keten controleert elke stap in het opstartproces een cryptografische handtekening van de volgende stappen. Het BIOS controleert bijvoorbeeld een handtekening op het laadprogramma en het laadprogramma controleert handtekeningen op alle kernelobjecten die worden geladen, enzovoort. Als een van de objecten is aangetast, komt de handtekening niet overeen en wordt de VIRTUELE machine niet opgestart. Zie voor meer informatie beveiligd opstarten.

Hoe vergelijkt Trusted Launch zich met de afgeschermde Hyper-V-VM?

Hyper-V Afgeschermde VM is momenteel alleen beschikbaar op Hyper-V. Hyper-V Afgeschermde VM wordt doorgaans geïmplementeerd met beveiligde infrastructuur. Een beveiligde infrastructuur bestaat uit een Host Guardian-service (HGS), een of meer beveiligde hosts en een set afgeschermde VM's. Afgeschermde Hyper-V-VM's worden gebruikt in fabrics waar de gegevens en status van de VIRTUELE machine moeten worden beschermd tegen verschillende actoren. Deze actoren zijn zowel infrastructuurbeheerders als niet-vertrouwde software die mogelijk wordt uitgevoerd op de Hyper-V-hosts.

Vertrouwde start kan daarentegen worden geïmplementeerd als een zelfstandige VM of als virtuele-machineschaalsets in Azure zonder andere implementatie en beheer van HGS. Alle functies van Trusted Launch kunnen worden ingeschakeld met een eenvoudige wijziging in de implementatiecode of een selectievakje in Azure Portal.

Wat is VM-gaststatus (VMGS)?

VM-gaststatus (VMGS) is specifiek voor VM's met vertrouwde start. Het is een blob die wordt beheerd door Azure en bevat de geïntegreerde UEFI(Extensible Firmware Interface) Secure Boot Signature-databases en andere beveiligingsgegevens. De levenscyclus van de VMGS-blob is gekoppeld aan die van de besturingssysteemschijf.

Kan ik Vertrouwde start uitschakelen voor een nieuwe VM-implementatie?

Vertrouwde start-VM's bieden u basisbeveiliging voor rekenkracht. U wordt aangeraden deze niet uit te schakelen voor implementaties van nieuwe VM's of virtuele-machineschaalsets, behalve als uw implementaties afhankelijk zijn van:

- Een VM-grootte wordt momenteel niet ondersteund

- Niet-ondersteunde functies met vertrouwde start

- Een besturingssysteem dat geen ondersteuning biedt voor vertrouwd starten

U kunt de securityType parameter met de Standard waarde gebruiken om Vertrouwde start uit te schakelen in nieuwe VM- of virtuele-machineschaalsetimplementaties met behulp van Azure PowerShell (v10.3.0+) en de Azure CLI (v2.53.0+).

Notitie

Het wordt afgeraden Beveiligd opstarten uit te schakelen, tenzij u aangepaste niet-ondertekende kernel of stuurprogramma's gebruikt.

Als u Beveiligd opstarten wilt uitschakelen, schakelt u onder de configuratie van de VIRTUELE machine de optie Beveiligd opstarten inschakelen uit.

az vm create -n MyVm -g MyResourceGroup --image Ubuntu2204 `

--security-type 'Standard'

Ondersteunde functies en implementaties

In deze sectie worden ondersteunde functies en implementaties van Trusted Launch besproken.

Wordt Azure Compute Gallery ondersteund door Trusted Launch?

Met Vertrouwde start kunnen nu installatiekopieën worden gemaakt en gedeeld via de Azure Compute Gallery (voorheen Shared Image Gallery). De bron van de installatiekopieën kan het volgende zijn:

- Een bestaande Azure-VM die gegeneraliseerd of gespecialiseerd is.

- Een bestaande beheerde schijf of een momentopname.

- Een VHD of een versie van een installatiekopieën uit een andere galerie.

Zie Vertrouwde start-VM's implementeren voor meer informatie over het implementeren van een VERTROUWDE start-VM met behulp van de Azure Compute Gallery.

Wordt Azure Backup ondersteund door Trusted Launch?

Trusted Launch ondersteunt nu Azure Backup. Zie ondersteuningsmatrix voor Back-up van Azure-VM's voor meer informatie.

Blijft Azure Backup werken nadat ik Vertrouwde start heb ingeschakeld?

Back-ups die zijn geconfigureerd met het verbeterde beleid , blijven back-ups van VM's maken nadat u Vertrouwde start hebt ingeschakeld.

Worden tijdelijke besturingssysteemschijven ondersteund door Trusted Launch?

Trusted Launch ondersteunt tijdelijke besturingssysteemschijven. Zie Trusted Launch voor tijdelijke besturingssysteemschijven voor meer informatie.

Notitie

Wanneer u kortstondige schijven gebruikt voor vm's met vertrouwde start, worden sleutels en geheimen die zijn gegenereerd of verzegeld door de virtuele Trusted Platform Module (vTPM) na het maken van de virtuele machine mogelijk niet behouden voor bewerkingen zoals opnieuw opstarten en platformgebeurtenissen, zoals serviceherstel.

Zijn er ook beveiligingsfuncties beschikbaar met vertrouwde lancering die van toepassing zijn op gegevensschijven?

Vertrouwde lancering biedt basisbeveiliging voor het besturingssysteem dat wordt gehost in een virtuele machine door de opstartintegriteit ervan te bevestigen. Beveiligingsfuncties voor vertrouwde lanceringen zijn alleen van toepassing op het uitvoeren van besturingssysteem- en besturingssysteemschijven. Ze zijn niet van toepassing op gegevensschijven of binaire bestanden van het besturingssysteem die zijn opgeslagen in gegevensschijven. Zie Overzicht van vertrouwd starten voor meer informatie

Kan een virtuele machine worden hersteld met behulp van back-ups die zijn gemaakt voordat Vertrouwde start is ingeschakeld?

Back-ups die zijn gemaakt voordat u een bestaande generatie 2-VM bijwerken naar Vertrouwd starten , kunnen worden gebruikt om de hele VIRTUELE machine of afzonderlijke gegevensschijven te herstellen. Ze kunnen niet alleen worden gebruikt om de besturingssysteemschijf te herstellen of te vervangen.

Hoe vind ik VM-grootten die ondersteuning bieden voor vertrouwd starten?

Zie de lijst met VM-grootten van de tweede generatie die ondersteuning bieden voor Vertrouwde lancering.

Gebruik de volgende opdrachten om te controleren of een VM-grootte van de tweede generatie geen ondersteuning biedt voor Vertrouwd starten.

subscription="<yourSubID>"

region="westus"

vmSize="Standard_NC12s_v3"

az vm list-skus --resource-type virtualMachines --location $region --query "[?name=='$vmSize'].capabilities" --subscription $subscription

Hoe kan ik valideren dat mijn installatiekopieën van het besturingssysteem ondersteuning bieden voor Vertrouwd starten?

Bekijk de lijst met ondersteunde besturingssysteemversies met Vertrouwde start.

Installatiekopieën van Marketplace-besturingssysteem

Gebruik de volgende opdrachten om te controleren of een Installatiekopieën van een Azure Marketplace-besturingssysteem ondersteuning biedt voor vertrouwd starten.

az vm image show --urn "MicrosoftWindowsServer:WindowsServer:2022-datacenter-azure-edition:latest"

Het antwoord is vergelijkbaar met het volgende formulier. Als hyperVGeneration dit het resultaat is v2 en SecurityType bevat TrustedLaunch , ondersteunt de installatiekopieën van het besturingssysteem van de tweede generatie vertrouwde start.

{

"architecture": "x64",

"automaticOsUpgradeProperties": {

"automaticOsUpgradeSupported": false

},

"dataDiskImages": [],

"disallowed": {

"vmDiskType": "Unmanaged"

},

"extendedLocation": null,

"features": [

{

"name": "SecurityType",

"value": "TrustedLaunchAndConfidentialVmSupported"

},

{

"name": "IsAcceleratedNetworkSupported",

"value": "True"

},

{

"name": "DiskControllerTypes",

"value": "SCSI, NVMe"

},

{

"name": "IsHibernateSupported",

"value": "True"

}

],

"hyperVGeneration": "V2",

"id": "/Subscriptions/00000000-0000-0000-0000-00000000000/Providers/Microsoft.Compute/Locations/westus/Publishers/MicrosoftWindowsServer/ArtifactTypes/VMImage/Offers/WindowsServer/Skus/2022-datacenter-azure-edition/Versions/20348.1906.230803",

"imageDeprecationStatus": {

"alternativeOption": null,

"imageState": "Active",

"scheduledDeprecationTime": null

},

"location": "westus",

"name": "20348.1906.230803",

"osDiskImage": {

"operatingSystem": "Windows",

"sizeInGb": 127

},

"plan": null,

"tags": null

}

Installatiekopieën van het besturingssysteem van de Azure Compute Gallery

Gebruik de volgende opdrachten om te controleren of een installatiekopieën van het besturingssysteem van de Azure Compute Gallery ondersteuning biedt voor Vertrouwd starten.

az sig image-definition show `

--gallery-image-definition myImageDefinition `

--gallery-name myImageGallery `

--resource-group myImageGalleryRg

Het antwoord is vergelijkbaar met het volgende formulier. Als hyperVGeneration dit het resultaat is v2 en SecurityType bevat TrustedLaunch , ondersteunt de installatiekopieën van het besturingssysteem van de tweede generatie vertrouwde start.

{

"architecture": "x64",

"features": [

{

"name": "SecurityType",

"value": "TrustedLaunchSupported"

}

],

"hyperVGeneration": "V2",

"id": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myImageGalleryRg/providers/Microsoft.Compute/galleries/myImageGallery/images/myImageDefinition",

"identifier": {

"offer": "myImageDefinition",

"publisher": "myImageDefinition",

"sku": "myImageDefinition"

},

"location": "westus3",

"name": "myImageDefinition",

"osState": "Generalized",

"osType": "Windows",

"provisioningState": "Succeeded",

"recommended": {

"memory": {

"max": 32,

"min": 1

},

"vCPUs": {

"max": 16,

"min": 1

}

},

"resourceGroup": "myImageGalleryRg",

"tags": {},

"type": "Microsoft.Compute/galleries/images"

}

Hoe werken externe communicatiestuurprogramma's met vertrouwde start-VM's?

Als u COM-poorten toevoegt, moet u Beveiligd opstarten uitschakelen. COM-poorten zijn standaard uitgeschakeld in VM's met vertrouwde start.

Problemen oplossen

In deze sectie vindt u antwoorden op vragen over specifieke statussen, opstarttypen en veelvoorkomende opstartproblemen.

Wat moet ik doen wanneer mijn vertrouwde start-VM implementatiefouten heeft?

In deze sectie vindt u aanvullende informatie over mislukte implementaties van vertrouwde start, zodat u de juiste actie kunt ondernemen om deze te voorkomen.

Virtual machine <vm name> failed to create from the selected snapshot because the virtual Trusted Platform Module (vTPM) state is locked.

To proceed with the VM creation, please select a different snapshot without a locked vTPM state.

For more assistance, please refer to “Troubleshooting locked vTPM state” in FAQ page at https://aka.ms/TrustedLaunch-FAQ.

Deze implementatiefout treedt op wanneer het opgegeven momentopname- of herstelpunt om de volgende redenen niet toegankelijk of onbruikbaar is:

- Beschadigde gaststatus van virtuele machine (VMGS)

- vTPM met een vergrendelde status

- Een of meer kritieke vTPM-indexen hebben een ongeldige status.

Het bovenstaande kan gebeuren als een gebruiker of workload die wordt uitgevoerd op de virtuele machine de vergrendeling op vTPM instelt of kritieke vTPM-indexen wijzigt die de vTPM in een ongeldige status laten staan.

Opnieuw proberen met hetzelfde momentopname/herstelpunt leidt tot dezelfde fout.

De oplossing:

- Op de bron-VM met vertrouwde start waarop de momentopname of het herstelpunt is gegenereerd, moeten de vTPM-fouten worden gecorrigeerd.

- Als de vTPM-status is gewijzigd door een workload op de virtuele machine, moet u hetzelfde gebruiken om de foutstatussen te controleren en de vTPM naar een niet-foutstatus te brengen.

- Als TPM-hulpprogramma's zijn gebruikt om de vTPM-status te wijzigen, moet u dezelfde hulpprogramma's gebruiken om de foutstatussen te controleren en de vTPM in een niet-foutstatus te brengen.

Zodra de momentopname of het herstelpunt vrij is van deze fouten, kunt u deze gebruiken om een nieuwe vertrouwde start-VM te maken.

Waarom wordt de vertrouwde start-VM niet correct opgestart?

Als niet-ondertekende onderdelen worden gedetecteerd vanuit de UEFI (gastfirmware), opstartlaadprogramma's, het besturingssysteem of opstartstuurprogramma's, wordt een vertrouwde start-VM niet opgestart. De instelling Beveiligd opstarten in de vertrouwde opstart-VM kan niet worden opgestart als er niet-ondertekende of niet-vertrouwde opstartonderdelen zijn opgetreden tijdens het opstartproces en rapporteert deze als een fout bij beveiligd opstarten.

Notitie

Vm's die rechtstreeks vanuit een Azure Marketplace-installatiekopie worden gemaakt, mogen geen beveiligd opstarten-fouten tegenkomen. Installatiekopieën van azure Compute Gallery met een oorspronkelijke installatiekopiebron van Azure Marketplace en momentopnamen die zijn gemaakt op basis van vertrouwde start-VM's, mogen deze fouten ook niet tegenkomen.

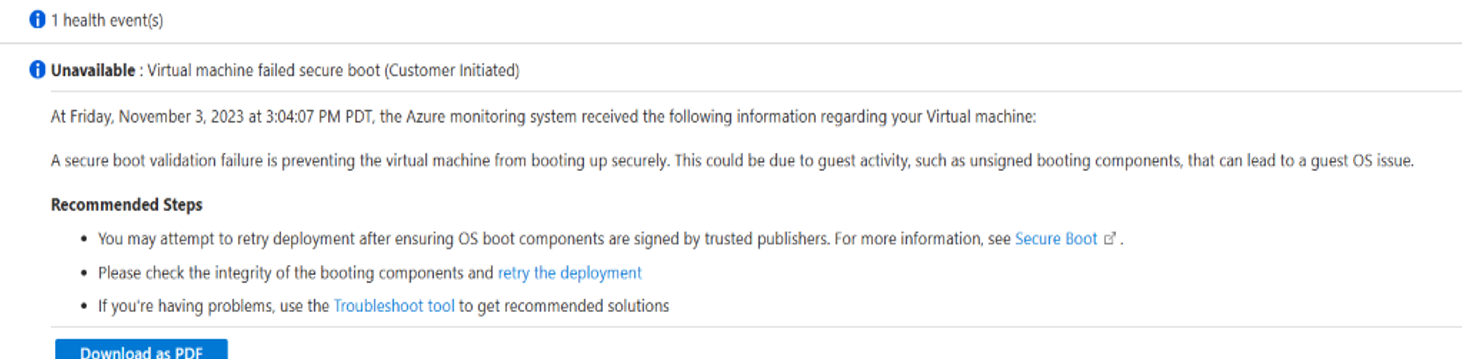

Hoe kan ik een scenario zonder opstarten verifiëren in Azure Portal?

Wanneer een VIRTUELE machine niet meer beschikbaar is bij een beveiligd opstarten, betekent 'no-boot' dat de VM een besturingssysteemonderdeel heeft dat is ondertekend door een vertrouwde instantie, waardoor het opstarten van een vertrouwde vm wordt geblokkeerd. Bij vm-implementatie ziet u mogelijk informatie uit de resourcestatus in Azure Portal met de mededeling dat er een validatiefout is in Beveiligd opstarten.

Als u toegang wilt krijgen tot de resourcestatus vanaf de vm-configuratiepagina, gaat u naar Resource Health in het Help-deelvenster .

Als u hebt gecontroleerd of het niet opstarten is veroorzaakt door een fout bij beveiligd opstarten:

- De installatiekopie die u gebruikt, is een oudere versie met een of meer niet-vertrouwde opstartonderdelen en bevindt zich op een afschaffingspad. Als u een verouderde installatiekopieën wilt verhelpen, werkt u bij naar een ondersteunde nieuwere versie van de installatiekopieën.

- De installatiekopie die u gebruikt, is mogelijk buiten een marketplace-bron gebouwd of de opstartonderdelen zijn gewijzigd en bevatten niet-ondertekende of niet-vertrouwde opstartonderdelen. Als u wilt controleren of uw installatiekopie niet-ondertekende of niet-vertrouwde opstartonderdelen heeft, raadpleegt u de volgende sectie: 'Secure Boot failures'.

- Als de voorgaande twee scenario's niet van toepassing zijn, is de VM mogelijk geïnfecteerd met malware (bootkit/rootkit). Overweeg om de VIRTUELE machine te verwijderen en een nieuwe VIRTUELE machine opnieuw te maken vanuit dezelfde broninstallatiekopieën terwijl u alle software evalueert die wordt geïnstalleerd.

Waarom geeft mijn vertrouwde start-VM 50 MB minder geheugen weer?

Met Vertrouwde start wordt een uitvoeringsomgeving gemaakt die bekend staat als 'de paravisor' en wordt deze uitgevoerd in de virtuele machine. Normaal gesproken wordt ongeveer 50 MB geheugen gebruikt door de paravisor en wordt deze weergegeven als 'gereserveerd' binnen het gastbesturingssysteem.

Mislukte beveiligde opstartbewerkingen controleren

Deze sectie helpt u bij het controleren van fouten bij beveiligd opstarten.

Virtuele Linux-machines

Als u wilt controleren welke opstartonderdelen verantwoordelijk zijn voor beveiligingsfouten binnen een Virtuele Linux-machine in Azure, kunt u het hulpprogramma SBInfo van het Linux-beveiligingspakket gebruiken.

- Schakel Beveiligd opstarten uit.

- Maak verbinding met de vertrouwde start-VM van Azure Linux.

- Installeer het hulpprogramma SBInfo voor de distributie die uw VIRTUELE machine uitvoert. Het bevindt zich in het Linux-beveiligingspakket.

Deze opdrachten zijn van toepassing op Ubuntu-, Debian- en andere Op Debian gebaseerde distributies.

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ trusty main" | sudo tee -a /etc/apt/sources.list.d/azure.list

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ xenial main" | sudo tee -a /etc/apt/sources.list.d/azure.list

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ bionic main" | sudo tee -a /etc/apt/sources.list.d/azure.list

wget https://packages.microsoft.com/keys/microsoft.asc

wget https://packages.microsoft.com/keys/msopentech.asc

sudo apt-key add microsoft.asc && sudo apt-key add msopentech.asc

sudo apt update && sudo apt install azure-security

Nadat u het Linux-beveiligingspakket voor uw distributie hebt geïnstalleerd, voert u de sbinfo opdracht uit om te controleren welke opstartonderdelen verantwoordelijk zijn voor beveiligd opstarten door alle niet-ondertekende modules, kernels en bootloaders weer te geven.

sudo sbinfo -u -m -k -b

Voor meer informatie over het diagnostische hulpprogramma SBInfo kunt u uitvoeren sudo sbinfo -help.

Waarom krijg ik een fout bij het bewaken van opstartintegriteit?

Vertrouwde lancering voor Azure-VM's wordt gecontroleerd op geavanceerde bedreigingen. Als dergelijke bedreigingen worden gedetecteerd, wordt er een waarschuwing geactiveerd. Waarschuwingen zijn alleen beschikbaar als verbeterde beveiligingsfuncties in Microsoft Defender voor Cloud zijn ingeschakeld.

Microsoft Defender voor Cloud voert regelmatig attestation uit. Als de attestation mislukt, wordt er een waarschuwing met gemiddelde ernst geactiveerd. Attestation voor vertrouwde start kan om de volgende redenen mislukken:

- De geteste informatie, die een logboek van de Trusted Computing Base (TCB) bevat, wijkt af van een vertrouwde basislijn (bijvoorbeeld wanneer Beveiligd opstarten is ingeschakeld). Elke afwijking geeft aan dat niet-vertrouwde modules zijn geladen en dat het besturingssysteem mogelijk is aangetast.

- De attestation-offerte kan niet worden geverifieerd om afkomstig te zijn van de vTPM van de geteste VM. De verificatiefout geeft aan dat malware aanwezig is en mogelijk verkeer naar de TPM onderschept.

- De attestation-extensie op de VIRTUELE machine reageert niet. Een niet-reagerende extensie geeft een denial-of-service-aanval aan door malware of een besturingssysteembeheerder.

Certificaten

Deze sectie bevat informatie over certificaten.

Hoe kan ik een vertrouwenshoofdmap met vertrouwde start-VM's tot stand brengen?

Het openbare TPM AK-certificaat biedt inzicht in informatie over de volledige certificaatketen (basis- en tussencertificaten) om u te helpen bij het valideren van de vertrouwensrelatie in het certificaat en de basisketen. Om ervoor te zorgen dat u voortdurend de hoogste beveiligingspostuur voor Vertrouwde lancering hebt, biedt het informatie over exemplaareigenschappen, zodat u terug kunt gaan naar de volledige keten.

Download de instructies

Pakketcertificaten, samengesteld uit .p7b (volledige certificeringsinstantie) en .cer (tussenliggende CA), onthullen de ondertekening en certificeringsinstantie. Kopieer de relevante inhoud en gebruik certificaathulpprogramma's om details van certificaten te controleren en te beoordelen.

Selecteer deze optie om het .crt te downloaden dat volgt voor de Azure Virtual TPM Root Certificate Authority 2023

Selecteren om de .p7b-inhoud weer te geven

Global Virtual TPM CA - 01:

-----BEGIN CERTIFICATE-----

MIIRKQYJKoZIhvcNAQcCoIIRGjCCERYCAQExADCCBbMGCSqGSIb3DQEHAaCCBaQE

ggWgMIIFnDCCA4SgAwIBAgITMwAAAALA0XtLj5ecNQAAAAAAAjANBgkqhkiG9w0B

AQwFADBpMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0

aW9uMTowOAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRl

IEF1dGhvcml0eSAyMDIzMB4XDTIzMDYwODE3NTMwNFoXDTI1MTEwMzE3NTMwNFow

JTEjMCEGA1UEAxMaR2xvYmFsIFZpcnR1YWwgVFBNIENBIC0gMDEwggEiMA0GCSqG

SIb3DQEBAQUAA4IBDwAwggEKAoIBAQC/NqouHGBovTadw1GLMQYNxWrEciPSh7gE

7VxsfbbPCE0SfTO80OF2raLdRYN2gEWE2Dr8+TDUuAb/WBFyczhU1aHFPssg8B3/

DT6pTXlDlohLLPWkjYU+OuT1/Ls7RzjQBe2se/MJyPaIJXI6KgCwePw7EcWFChe8

aCTUMHYBG0Ju4xNlMTUd/tcu6a53CXn6Nq48umwlaJelRh+i1f0vcwB2CY/v+Rli

wb/8DM5Ed9FUHZOKyp5Vnaw9GWloM46sLQT/fdHB0jmugfNZzafkkhQAYiNL3jYN

YFZH5/IgUfYJ/yybwnwoxOdV2NV0Q2i+P5Pcb0WNGaJY47aqOj8BAgMBAAGjggF/

MIIBezASBgNVHRMBAf8ECDAGAQH/AgEAMA4GA1UdDwEB/wQEAwICBDAXBgNVHSUE

EDAOBgVngQUIAQYFZ4EFCAMwHQYDVR0OBBYEFP/2zueowUhpKMuKS/LYgYG1bYCB

MB8GA1UdIwQYMBaAFEv+JlqUwfYzw4NIJt3z5bBksqqVMHYGA1UdHwRvMG0wa6Bp

oGeGZWh0dHA6Ly93d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY3JsL0F6dXJlJTIw

VmlydHVhbCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUy

MDIwMjMuY3JsMIGDBggrBgEFBQcBAQR3MHUwcwYIKwYBBQUHMAKGZ2h0dHA6Ly93

d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY2VydHMvQXp1cmUlMjBWaXJ0dWFsJTIw

VFBNJTIwUm9vdCUyMENlcnRpZmljYXRlJTIwQXV0aG9yaXR5JTIwMjAyMy5jcnQw

DQYJKoZIhvcNAQEMBQADggIBAEhTwx26W+Xap7zXExbAwnHYtN6kB4dIGXdgQIiQ

y5OQltsSj2jx7qZ/af5n5OnTBQ+gXM8siVipgaAIdBkbGgOjCb6b6MTe1YpFAH4f

Qv8eVwTVDziBMD0EKI30h0JbFKLdSdKe48O9Lw+T2b0PBXvMFJOSdZT7meGIkpNx

SqmAZ+RNyreLxil9knNjF5ymPT0RcGK52+MwGlElBb/jc+snhr+ZJZ1grjFky9Nz

jCTiE5SG+6H3YgiHCqfXr0L3NRt/QZ5IgkuGkNPeMvn4JjevFwAhXFxBqJYJ7mY6

1MJuWTdyhhoUJgzmZo1hS+GNyuMKaKBLreUwtc1y7LRH3YGGed57HbQ9bmyMdhO7

x8KZNrBDX2/cRLzrCmpSUldmKMu9G4dpzXpde4pFMObiVFrGRq8/9HMOJwZlQvzh

wQp0PUMY/gIU5rf23n1M1M36tM5g5CEzxQUGtVaG9ABTJQ2zijD5wDo840vbznyK

t3ihimrUs+LqpPDNXyxbwvibcZidwSdhu0QmUoyYsgSP2Zff5E8ks53h2xQSM3zz

2qaWVS1vVqG4zC0EfRnO65ogPPfrtK6ZiFmVHSWP9vPkFcUNYDnYQXW/TArO/JCe

2I++GClM7AcDQwWLxcopzskGQdHNM1zMsprRRwYaVpTJH67xeNda6+Y7IOPJYTvy

oXHPoIILVDCCBZwwggOEoAMCAQICEzMAAAACwNF7S4+XnDUAAAAAAAIwDQYJKoZI

hvcNAQEMBQAwaTELMAkGA1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jw

b3JhdGlvbjE6MDgGA1UEAxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZp

Y2F0ZSBBdXRob3JpdHkgMjAyMzAeFw0yMzA2MDgxNzUzMDRaFw0yNTExMDMxNzUz

MDRaMCUxIzAhBgNVBAMTGkdsb2JhbCBWaXJ0dWFsIFRQTSBDQSAtIDAxMIIBIjAN

BgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAvzaqLhxgaL02ncNRizEGDcVqxHIj

0oe4BO1cbH22zwhNEn0zvNDhdq2i3UWDdoBFhNg6/Pkw1LgG/1gRcnM4VNWhxT7L

IPAd/w0+qU15Q5aISyz1pI2FPjrk9fy7O0c40AXtrHvzCcj2iCVyOioAsHj8OxHF

hQoXvGgk1DB2ARtCbuMTZTE1Hf7XLumudwl5+jauPLpsJWiXpUYfotX9L3MAdgmP

7/kZYsG//AzORHfRVB2TisqeVZ2sPRlpaDOOrC0E/33RwdI5roHzWc2n5JIUAGIj

S942DWBWR+fyIFH2Cf8sm8J8KMTnVdjVdENovj+T3G9FjRmiWOO2qjo/AQIDAQAB

o4IBfzCCAXswEgYDVR0TAQH/BAgwBgEB/wIBADAOBgNVHQ8BAf8EBAMCAgQwFwYD

VR0lBBAwDgYFZ4EFCAEGBWeBBQgDMB0GA1UdDgQWBBT/9s7nqMFIaSjLikvy2IGB

tW2AgTAfBgNVHSMEGDAWgBRL/iZalMH2M8ODSCbd8+WwZLKqlTB2BgNVHR8EbzBt

MGugaaBnhmVodHRwOi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtpb3BzL2NybC9BenVy

ZSUyMFZpcnR1YWwlMjBUUE0lMjBSb290JTIwQ2VydGlmaWNhdGUlMjBBdXRob3Jp

dHklMjAyMDIzLmNybDCBgwYIKwYBBQUHAQEEdzB1MHMGCCsGAQUFBzAChmdodHRw

Oi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtpb3BzL2NlcnRzL0F6dXJlJTIwVmlydHVh

bCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUyMDIwMjMu

Y3J0MA0GCSqGSIb3DQEBDAUAA4ICAQBIU8Mdulvl2qe81xMWwMJx2LTepAeHSBl3

YECIkMuTkJbbEo9o8e6mf2n+Z+Tp0wUPoFzPLIlYqYGgCHQZGxoDowm+m+jE3tWK

RQB+H0L/HlcE1Q84gTA9BCiN9IdCWxSi3UnSnuPDvS8Pk9m9DwV7zBSTknWU+5nh

iJKTcUqpgGfkTcq3i8YpfZJzYxecpj09EXBiudvjMBpRJQW/43PrJ4a/mSWdYK4x

ZMvTc4wk4hOUhvuh92IIhwqn169C9zUbf0GeSIJLhpDT3jL5+CY3rxcAIVxcQaiW

Ce5mOtTCblk3coYaFCYM5maNYUvhjcrjCmigS63lMLXNcuy0R92Bhnneex20PW5s

jHYTu8fCmTawQ19v3ES86wpqUlJXZijLvRuHac16XXuKRTDm4lRaxkavP/RzDicG

ZUL84cEKdD1DGP4CFOa39t59TNTN+rTOYOQhM8UFBrVWhvQAUyUNs4ow+cA6PONL

2858ird4oYpq1LPi6qTwzV8sW8L4m3GYncEnYbtEJlKMmLIEj9mX3+RPJLOd4dsU

EjN889qmllUtb1ahuMwtBH0ZzuuaIDz367SumYhZlR0lj/bz5BXFDWA52EF1v0wK

zvyQntiPvhgpTOwHA0MFi8XKKc7JBkHRzTNczLKa0UcGGlaUyR+u8XjXWuvmOyDj

yWE78qFxzzCCBbAwggOYoAMCAQICEFH0MdoskgiKTing2SneSqcwDQYJKoZIhvcN

AQEMBQAwaTELMAkGA1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jwb3Jh

dGlvbjE6MDgGA1UEAxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZpY2F0

ZSBBdXRob3JpdHkgMjAyMzAeFw0yMzA2MDExODA4NTNaFw00ODA2MDExODE1NDFa

MGkxCzAJBgNVBAYTAlVTMR4wHAYDVQQKExVNaWNyb3NvZnQgQ29ycG9yYXRpb24x

OjA4BgNVBAMTMUF6dXJlIFZpcnR1YWwgVFBNIFJvb3QgQ2VydGlmaWNhdGUgQXV0

aG9yaXR5IDIwMjMwggIiMA0GCSqGSIb3DQEBAQUAA4ICDwAwggIKAoICAQC6DDML

3USe/m1tNGnShNVXpjaiUvtuvFK3vEHH2V1TrFTttvjy/VkaD51qNK+XVaKJmBm6

G4eBwu9rPbBmOgRkXvlItizMLlp4qwbTo2id+K9WYnjTHFTSU/3V1uRzfxy5Zv4E

ipVs6ghMeoBRQEE78mJf+Y2CODntOcye6I4Iyv+mR16RcrF58lCEyfaoI5+eOiCY

fxuTjAt5g3xVOwPxgIvi2Gjh0s14+vS5Nbwn7TavQ3EB7Qe6LTtFcRZES2lC3H7v

wGBzOxQv0qunCW/QLvCvyFIcP+ZSUl2WsCycB6XBGMxE5tm5WndFR7AAmizbnGS+

cAYvBhLrEPVqPFtada1AjKfPabn8WtwK/bGGb1niZbyoIFnEFVJYb7yGRJ0/n7Xh

L8E3aGo5eakr2Wwzxgj42/da0s56Ii6vF6oEAQRY5xIky/lYmmZsmT2FLAbwWN5S

lwdZdoYIGoXwSGoOI9MHIKpS/Nki+6QHRo6tBaLukioB55JK1eQjcVAQVTDQsFKI

+ZrxI3eZhe1z4HzPfKjQAW9gKrX5flbgpFPxtV7xaE6kvQJMGy0xhTEvfowhFNq8

OsJyrhr9U8fYrknTb7F7fLLceH5FXib5xaSXgCMAWVYCkUk2t8N9PfZNJlvKhojJ

8AiOUn3Wdkicg+LhJrM7J4nhOsAFndbSy4NY7wIDAQABo1QwUjAOBgNVHQ8BAf8E

BAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUS/4mWpTB9jPDg0gm3fPl

sGSyqpUwEAYJKwYBBAGCNxUBBAMCAQAwDQYJKoZIhvcNAQEMBQADggIBAC4DQMoP

CNADTTv/CNgYaUzrG8sDdmEpkoQJooOYeLArWiUjNXUV8APpHmOjwl0BLfz0QEAI

hzXDhec27jlNQcP2eWe5PaJLdOHrvArEtgaXPjzoPY7OpQbZooDOS1iQh9YKDA9J

CWKc5Ggs8dU3Q98o6NMUsYBoWm5OSLtbKA9zsYVMiBXMWpbocJIlSDbdyYcuxu1S

U5RMJJNtQKDq0MVLCR9H9hl42EoUta/aiz8y3+8pHDputoxxpi2VWbowcyyHTZNW

5Yz/VbhlvnCEgcM5DXhDDBbn3C9sYerP6IlJ14nBVrxuxOoqD52smF6x8t0YevFy

54X6c3gs728/yOMjFd/KhqP3AGNjiaV1Lrg/2WyOa0/pUQRJA1tZMRz/HKcJEcBq

KVfPoF9iklLnCCDeJfP66zQxF/E9G+VPgVKoju2eWJ8Qsmvx9GSMJkJ05S0U1Nn1

vjhhvsciK4zIv9Jev8lj1JCAJDbb0v8ju1EkVSz27RlZN0K3uh3KmnAl8xIyDXCY

RhFYPN2PJzPmPmvSdJVJx8rTEhWRPOYfPDrHkUtkMKo6M1KNo9Q6MJoUklL/TWuQ

HttsnHIgZBGUqvGuK0pcKrYWhCzaXqEy1JOolaFJCv4i72jL65HY/ciWNTv4L5Xz

dmojU0k/9m3fjwOEQU6Bva15+rzZFFnWy4m1MQA=

-----END CERTIFICATE-----

Full Certificate Authority Details

Thumbprint # cdb9bc34197a5355f652f1583fbd4e9a1d4801f0

Serial Number # 51f431da2c92088a4e29e0d929de4aa7

Valid Until # 01/Jun/2048

Selecteer deze optie om de .cert-inhoud voor het basiscertificaat weer te geven

Azure Virtual TPM Root Certificate Authority 2023

-----BEGIN CERTIFICATE-----

MIIFsDCCA5igAwIBAgIQUfQx2iySCIpOKeDZKd5KpzANBgkqhkiG9w0BAQwFADBp

MQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9uMTow

OAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRlIEF1dGhv

cml0eSAyMDIzMB4XDTIzMDYwMTE4MDg1M1oXDTQ4MDYwMTE4MTU0MVowaTELMAkG

A1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jwb3JhdGlvbjE6MDgGA1UE

AxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZpY2F0ZSBBdXRob3JpdHkg

MjAyMzCCAiIwDQYJKoZIhvcNAQEBBQADggIPADCCAgoCggIBALoMMwvdRJ7+bW00

adKE1VemNqJS+268Ure8QcfZXVOsVO22+PL9WRoPnWo0r5dVoomYGbobh4HC72s9

sGY6BGRe+Ui2LMwuWnirBtOjaJ34r1ZieNMcVNJT/dXW5HN/HLlm/gSKlWzqCEx6

gFFAQTvyYl/5jYI4Oe05zJ7ojgjK/6ZHXpFysXnyUITJ9qgjn546IJh/G5OMC3mD

fFU7A/GAi+LYaOHSzXj69Lk1vCftNq9DcQHtB7otO0VxFkRLaULcfu/AYHM7FC/S

q6cJb9Au8K/IUhw/5lJSXZawLJwHpcEYzETm2blad0VHsACaLNucZL5wBi8GEusQ

9Wo8W1p1rUCMp89pufxa3Ar9sYZvWeJlvKggWcQVUlhvvIZEnT+fteEvwTdoajl5

qSvZbDPGCPjb91rSznoiLq8XqgQBBFjnEiTL+ViaZmyZPYUsBvBY3lKXB1l2hgga

hfBIag4j0wcgqlL82SL7pAdGjq0Fou6SKgHnkkrV5CNxUBBVMNCwUoj5mvEjd5mF

7XPgfM98qNABb2Aqtfl+VuCkU/G1XvFoTqS9AkwbLTGFMS9+jCEU2rw6wnKuGv1T

x9iuSdNvsXt8stx4fkVeJvnFpJeAIwBZVgKRSTa3w3099k0mW8qGiMnwCI5SfdZ2

SJyD4uEmszsnieE6wAWd1tLLg1jvAgMBAAGjVDBSMA4GA1UdDwEB/wQEAwIBhjAP

BgNVHRMBAf8EBTADAQH/MB0GA1UdDgQWBBRL/iZalMH2M8ODSCbd8+WwZLKqlTAQ

BgkrBgEEAYI3FQEEAwIBADANBgkqhkiG9w0BAQwFAAOCAgEALgNAyg8I0ANNO/8I

2BhpTOsbywN2YSmShAmig5h4sCtaJSM1dRXwA+keY6PCXQEt/PRAQAiHNcOF5zbu

OU1Bw/Z5Z7k9okt04eu8CsS2Bpc+POg9js6lBtmigM5LWJCH1goMD0kJYpzkaCzx

1TdD3yjo0xSxgGhabk5Iu1soD3OxhUyIFcxaluhwkiVINt3Jhy7G7VJTlEwkk21A

oOrQxUsJH0f2GXjYShS1r9qLPzLf7ykcOm62jHGmLZVZujBzLIdNk1bljP9VuGW+

cISBwzkNeEMMFufcL2xh6s/oiUnXicFWvG7E6ioPnayYXrHy3Rh68XLnhfpzeCzv

bz/I4yMV38qGo/cAY2OJpXUuuD/ZbI5rT+lRBEkDW1kxHP8cpwkRwGopV8+gX2KS

UucIIN4l8/rrNDEX8T0b5U+BUqiO7Z5YnxCya/H0ZIwmQnTlLRTU2fW+OGG+xyIr

jMi/0l6/yWPUkIAkNtvS/yO7USRVLPbtGVk3Qre6HcqacCXzEjINcJhGEVg83Y8n

M+Y+a9J0lUnHytMSFZE85h88OseRS2QwqjozUo2j1DowmhSSUv9Na5Ae22ycciBk

EZSq8a4rSlwqthaELNpeoTLUk6iVoUkK/iLvaMvrkdj9yJY1O/gvlfN2aiNTST/2

bd+PA4RBToG9rXn6vNkUWdbLibU=

-----END CERTIFICATE-----

Selecteren om de tussenliggende CA-inhoud weer te geven

Tussenliggende certificeringsinstantie voor TPM-certificaat:

"Global Virtual TPM CA - XX" (intermediate CA) [.cer],

-----BEGIN CERTIFICATE-----

MIIFnDCCA4SgAwIBAgITMwAAAALA0XtLj5ecNQAAAAAAAjANBgkqhkiG9w0BAQwF

ADBpMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9u

MTowOAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRlIEF1

dGhvcml0eSAyMDIzMB4XDTIzMDYwODE3NTMwNFoXDTI1MTEwMzE3NTMwNFowJTEj

MCEGA1UEAxMaR2xvYmFsIFZpcnR1YWwgVFBNIENBIC0gMDEwggEiMA0GCSqGSIb3

DQEBAQUAA4IBDwAwggEKAoIBAQC/NqouHGBovTadw1GLMQYNxWrEciPSh7gE7Vxs

fbbPCE0SfTO80OF2raLdRYN2gEWE2Dr8+TDUuAb/WBFyczhU1aHFPssg8B3/DT6p

TXlDlohLLPWkjYU+OuT1/Ls7RzjQBe2se/MJyPaIJXI6KgCwePw7EcWFChe8aCTU

MHYBG0Ju4xNlMTUd/tcu6a53CXn6Nq48umwlaJelRh+i1f0vcwB2CY/v+Rliwb/8

DM5Ed9FUHZOKyp5Vnaw9GWloM46sLQT/fdHB0jmugfNZzafkkhQAYiNL3jYNYFZH

5/IgUfYJ/yybwnwoxOdV2NV0Q2i+P5Pcb0WNGaJY47aqOj8BAgMBAAGjggF/MIIB

ezASBgNVHRMBAf8ECDAGAQH/AgEAMA4GA1UdDwEB/wQEAwICBDAXBgNVHSUEEDAO

BgVngQUIAQYFZ4EFCAMwHQYDVR0OBBYEFP/2zueowUhpKMuKS/LYgYG1bYCBMB8G

A1UdIwQYMBaAFEv+JlqUwfYzw4NIJt3z5bBksqqVMHYGA1UdHwRvMG0wa6BpoGeG

ZWh0dHA6Ly93d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY3JsL0F6dXJlJTIwVmly

dHVhbCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUyMDIw

MjMuY3JsMIGDBggrBgEFBQcBAQR3MHUwcwYIKwYBBQUHMAKGZ2h0dHA6Ly93d3cu

bWljcm9zb2Z0LmNvbS9wa2lvcHMvY2VydHMvQXp1cmUlMjBWaXJ0dWFsJTIwVFBN

JTIwUm9vdCUyMENlcnRpZmljYXRlJTIwQXV0aG9yaXR5JTIwMjAyMy5jcnQwDQYJ

KoZIhvcNAQEMBQADggIBAEhTwx26W+Xap7zXExbAwnHYtN6kB4dIGXdgQIiQy5OQ

ltsSj2jx7qZ/af5n5OnTBQ+gXM8siVipgaAIdBkbGgOjCb6b6MTe1YpFAH4fQv8e

VwTVDziBMD0EKI30h0JbFKLdSdKe48O9Lw+T2b0PBXvMFJOSdZT7meGIkpNxSqmA

Z+RNyreLxil9knNjF5ymPT0RcGK52+MwGlElBb/jc+snhr+ZJZ1grjFky9NzjCTi

E5SG+6H3YgiHCqfXr0L3NRt/QZ5IgkuGkNPeMvn4JjevFwAhXFxBqJYJ7mY61MJu

WTdyhhoUJgzmZo1hS+GNyuMKaKBLreUwtc1y7LRH3YGGed57HbQ9bmyMdhO7x8KZ

NrBDX2/cRLzrCmpSUldmKMu9G4dpzXpde4pFMObiVFrGRq8/9HMOJwZlQvzhwQp0

PUMY/gIU5rf23n1M1M36tM5g5CEzxQUGtVaG9ABTJQ2zijD5wDo840vbznyKt3ih

imrUs+LqpPDNXyxbwvibcZidwSdhu0QmUoyYsgSP2Zff5E8ks53h2xQSM3zz2qaW

VS1vVqG4zC0EfRnO65ogPPfrtK6ZiFmVHSWP9vPkFcUNYDnYQXW/TArO/JCe2I++

GClM7AcDQwWLxcopzskGQdHNM1zMsprRRwYaVpTJH67xeNda6+Y7IOPJYTvyoXHP

-----END CERTIFICATE-----

Intermediate Certificate Authority

Thumbprint # db1f3959dcce7091f87c43446be1f4ab2d3415b7

Serial Number # 3300000002c0d17b4b8f979c35000000000002

Valid Until # November 3rd, 2025

Welke vertrouwde certificaten van Microsoft zijn ingebouwd in Azure-VM's?

Voor Windows-VM's is het Windows CA-certificaat ingebouwd in UEFI-firmware. Voor Linux-VM's is het Microsoft UEFI CA-certificaat ingebouwd in UEFI-firmware. Alleen voor Virtuele Linux-machines in Azure wordt een extra Certificaat voor Linux Kmod PCA toegevoegd in UEFI-firmware voor alle Linux-distributies. Linux Kmod PCA wordt gebruikt om kernelmodules van Microsoft te ondertekenen.

Linux Kmod PCA-certificaat wordt toegevoegd om de klantervaring soepeler te maken bij het gebruik van Microsoft-oplossingen zoals Azure Site Recovery (ASR) waarmee een kernelmodule wordt geïnstalleerd. De ASR-kernelmodule wordt geladen zonder actie van de klant om een sleutel op te geven als ASR-kernelmodule is ondertekend met behulp van het vertrouwde certificaat 'Linux Kmod PCA' van Azure Services.

Download de instructies

Pakketcertificaten, samengesteld uit .p7b en .cer de ondertekening en certificeringsinstantie onthullen. Kopieer de relevante inhoud en gebruik certificaathulpprogramma's om details van certificaten te controleren en te beoordelen.

Selecteer deze optie om het .crt te downloaden dat volgt voor de Microsoft Windows-CA

Selecteer deze optie om het .crt te downloaden dat volgt voor de Microsoft UEFI-CA

Selecteren om de .p7b-inhoud weer te geven

Azure Services Linux kmod PCA-certificaat:

-----BEGIN CERTIFICATE-----

MIIGrjCCBJagAwIBAgITMwAAAATCM9cMfybr0QAAAAAABDANBgkqhkiG9w0BAQwF

ADBbMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9u

MSwwKgYDVQQDEyNNaWNyb3NvZnQgUlNBIFNlcnZpY2VzIFJvb3QgQ0EgMjAyMTAe

Fw0yMzA4MDgxODE0NTVaFw0zODA4MDgxODI0NTVaMFUxCzAJBgNVBAYTAlVTMR4w

HAYDVQQKExVNaWNyb3NvZnQgQ29ycG9yYXRpb24xJjAkBgNVBAMTHUF6dXJlIFNl

cnZpY2VzIExpbnV4IEttb2QgUENBMIICIjANBgkqhkiG9w0BAQEFAAOCAg8AMIIC

CgKCAgEAwQAMp1T5lFW9RKdeuXVts2Wcim44ObsCNa4PVMfdpiPNOCPCYFBkyB2o

k/s/8Is5pYxNkjcvNdYPKW+8E8IC1HU6Vj+jR+sdtuFX1mbYV9I4LWNZEWHr/FHn

A2lk8QLGwj9HfElQxKNjEtgkJPfvtp5B3XlPkhMzxZCdzqWZk9qNd8l9PaccSidC

m/BB8dBbf7MirXAphT9FPn5gNAUqmc2Sz2/HcGPp0n1X3VMf/9gemri/MEKScO6r

byLT7rpLnVUNWfSVARM35e0cFkyGfYtDh4LgrNUnl2lpZg/nvCdeR4k4mgYbYGWQ

EppENAJ8Hh3gxKiG7phYShxxG+x5NZdIqhBa71VGgrlqys/9ybZNsqW5iBjleflQ

L7SWz4vbZGkVNDQ1tpWF/UrM4rHfmLiXhofDmN3/lYZ4veeyMkktvmLk9RUcO9X4

MzKVipZGr9a6gDIU5obNAuD5enny3ejD1ny6azSbRY6YYgJx/zgxg93wbVgVMljy

ke8y0QDtZfDi078AuOWhrUzw4t87NfdlZ/NmAJIcildRaICDes6/kW5AOyCfZqV4

vXVD7dokC8pbt7hvmTZeWrGBTSPvo8PiJvRdhQYE2lDiOjtXFElcDG6/xs4XLrUy

P/U1L2Q7F7GgA46KhQILqYkJhmEgrSVc4EsZ2xDFmdHRpSM5EjsCAwEAAaOCAW8w

ggFrMA4GA1UdDwEB/wQEAwIBhjAQBgkrBgEEAYI3FQEEAwIBADAdBgNVHQ4EFgQU

aXzE9BoiCaer0GBMHxlvTYxXNdkwGQYJKwYBBAGCNxQCBAweCgBTAHUAYgBDAEEw

DwYDVR0TAQH/BAUwAwEB/zAfBgNVHSMEGDAWgBQODLFkab0tsdVrJqZH6lZOgMPt

ijBmBgNVHR8EXzBdMFugWaBXhlVodHRwOi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtp

b3BzL2NybC9NaWNyb3NvZnQlMjBSU0ElMjBTZXJ2aWNlcyUyMFJvb3QlMjBDQSUy

MDIwMjEuY3JsMHMGCCsGAQUFBwEBBGcwZTBjBggrBgEFBQcwAoZXaHR0cDovL3d3

dy5taWNyb3NvZnQuY29tL3BraW9wcy9jZXJ0cy9NaWNyb3NvZnQlMjBSU0ElMjBT

ZXJ2aWNlcyUyMFJvb3QlMjBDQSUyMDIwMjEuY3J0MA0GCSqGSIb3DQEBDAUAA4IC

AQB2eZw8jfATH/wiLEpIA4Npc3+f6KhmsMlbC5o+ud3mkKMy7O3IgUP3nITvtFPV

ekyfGQZB3Hm0dOVCNaGZ6BLYD4iEXD6I1Z2XqUayKitGZaagOjAjr2piRpcwGSql

V8lVq1EfKH/iJYf/408D/hkH8M/6TQqZRSjpsmeX/PxYXKZrEKr6XQsUy1dGq7oR

UTc6WU0iy7WMagrqQAQlGpZpSehhoGvodwJoSGhPM9/GDIiEiwXT2hkswJX8/MQQ

T8O9Is0aLAgf+bwuk9Ng8TDNr/m8B2VXYrfcW2OTlJy7kXh8LmiQfxV7JtS8UKSx

OL+AXJtcAn3MBMscG+Lb3SGoQywGeNqCeeglIvMeOYhFrQ5WT3Ob04ZHAbt+aQ/r

psceMSMsE3RwcCANZhq98/6kh8cUsblmJbBgUV4pFJtEMjmUByZa8aRfABM7FUZ4

My/GJL6iPgcqzCTofkc7Z50Fa3NjXEyGzWMae3mS/djRePlr3RaTBTELCdtHVG/H

OFIyldD/wdlzvoOIkNc7UoIQPbjvxM0qCb6ruQiifCjvo8KFXjdmft/Dh3h60idH

g2Zz8q2u48vpBVBwxv5mJOF6ioYTpJpMtLfFgAOdTxIma89Ibja866Sr73Sg/J0b

KoeRpZWk8vqiJUl9PAk+JMqy8Fe/DoKq5OYT3zeZuVxGUQ==

-----END CERTIFICATE-----

Linux kmod PCA Details

Serial Number # 3300000004c233d70c7f26ebd1000000000004

Valid Until # 08/Aug/2038