Meervoudige Microsoft Entra-verificatie gebruiken met Synapse SQL (SSMS-ondersteuning voor MFA)

Synapse SQL biedt ondersteuning voor verbindingen vanuit SQL Server Management Studio (SSMS) met behulp van universele verificatie van Active Directory.

In dit artikel worden de verschillen beschreven tussen de verschillende verificatie-opties, evenals de beperkingen van universele verificatie.

Download de nieuwste versie van SSMS Download op de clientcomputer de meest recente versie van SSMS. Ga hiervoor naar de pagina Download SQL Server Management Studio (SSMS) (SQL Server Management Studio (SSMS) downloaden).

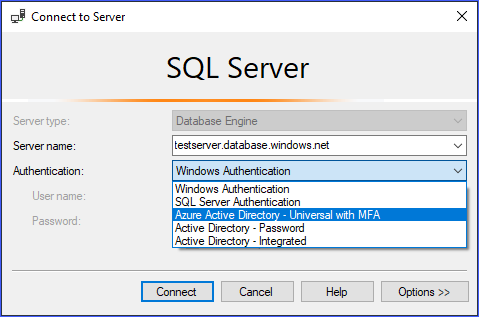

Voor alle functies die in dit artikel worden besproken, hebt u ten minste versie 17.2 van juli 2017 nodig. Het meest recente dialoogvenster Verbinding maken met server moet er ongeveer uitzien als in de volgende afbeelding:

De vijf verificatieopties

Universele verificatie van Active Directory ondersteunt de twee niet-interactieve verificatiemethoden: - verificatie - Active Directory - PasswordActive Directory - Integrated verificatie

Er zijn ook twee niet-interactieve verificatiemodellen, die kunnen worden gebruikt in veel verschillende toepassingen (ADO.NET, JDBC, ODC, enzovoort). Voor deze twee methoden worden nooit pop-upvensters weergegeven:

Active Directory - PasswordActive Directory - Integrated

De interactieve methode is dat ook ondersteuning biedt voor Meervoudige Verificatie (MFA) van Microsoft Entra:

Active Directory - Universal with MFA

Met meervoudige verificatie van Microsoft Entra kunt u de toegang tot gegevens en toepassingen beveiligen terwijl u voldoet aan de vraag van gebruikers voor een eenvoudig aanmeldingsproces. Azure MFA biedt krachtige verificatie met een scala aan gebruikersvriendelijke verificatieopties (zoals telefoonoproepen, sms-berichten, smartcards met pincode of melding in mobiele app), zodat gebruikers de gewenste methode kunnen kiezen. Bij interactieve MFA met Microsoft Entra kunnen er pop-upvensters worden weergegeven voor validatie.

Zie meervoudige verificatie voor een beschrijving van meervoudige verificatie.

Microsoft Entra-domeinnaam of tenant-id-parameter

Vanaf SSMS versie 17 kunnen gebruikers die als gastgebruikers worden geïmporteerd in de huidige Active Directory vanuit andere Azure Active Directory's, de Microsoft Entra-domeinnaam of tenant-id opgeven wanneer ze verbinding maken.

Gastgebruikers zijn gebruikers die zijn uitgenodigd bij andere Azure ADs, Microsoft-accounts zoals outlook.com, hotmail.com, live.com of andere accounts zoals gmail.com. Aan de hand van deze gegevens kan de verificatiemethode Active Directory Universeel met MFA de juiste verificatie-instantie identificeren. Deze optie is ook vereist voor de ondersteuning van Microsoft-accounts (MSA) zoals outlook.com, hotmail.com, live.com, of niet-MSA-accounts.

Al deze gebruikers die willen worden geverifieerd met universele verificatie, moeten hun Microsoft Entra-domeinnaam of tenant-id invoeren. Deze parameter vertegenwoordigt de huidige Microsoft Entra-domeinnaam/tenant-id waarmee de Azure Server is gekoppeld.

Als Azure Server bijvoorbeeld is gekoppeld aan het Microsoft Entra-domein contosotest.onmicrosoft.com waarin de gebruiker joe@contosodev.onmicrosoft.com wordt gehost als een geïmporteerde gebruiker uit het Microsoft Entra-domein contosodev.onmicrosoft.com, is de domeinnaam die vereist is contosotest.onmicrosoft.comom deze gebruiker te verifiëren.

Wanneer de gebruiker een systeemeigen gebruiker is van de Microsoft Entra-id die is gekoppeld aan Azure Server en geen MSA-account is, is er geen domeinnaam of tenant-id vereist.

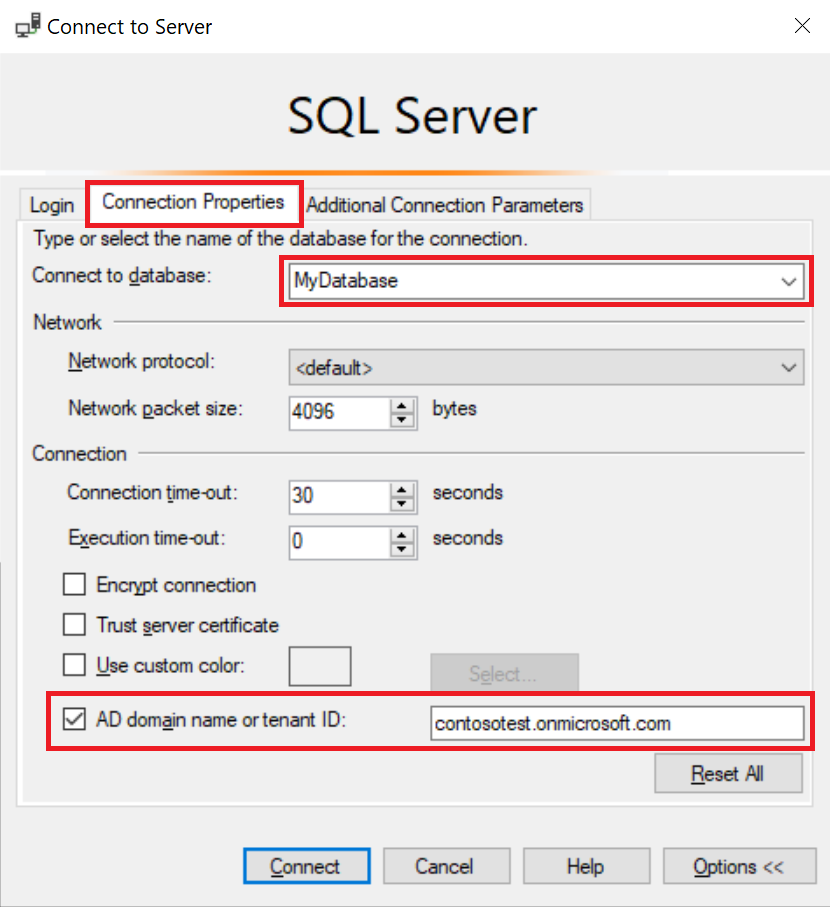

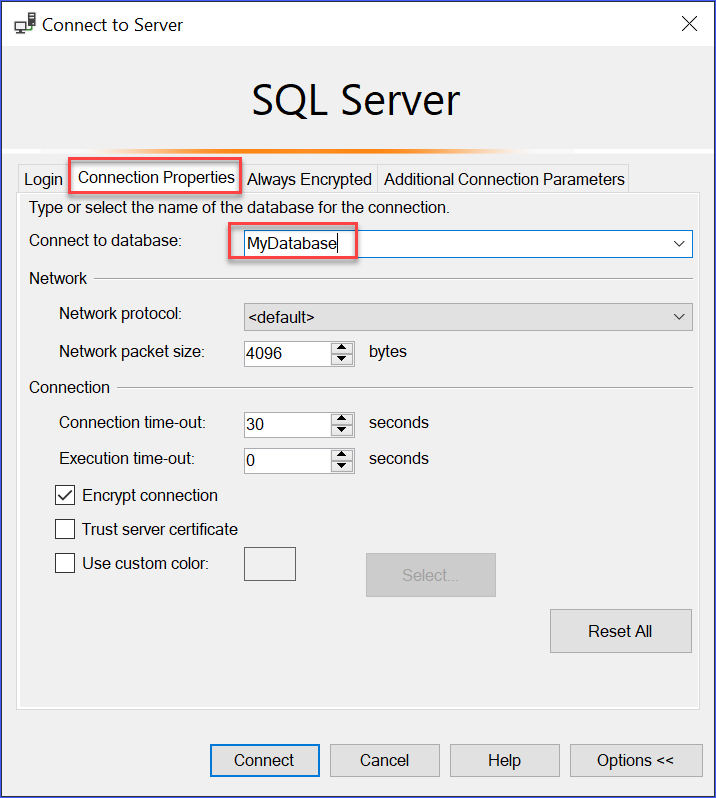

Als u de parameter wilt invoeren (vanaf SSMS versie 17.2), vult u het dialoogvenster Verbinding maken met database in, waarbij u de verificatiemethode Active Directory - Universeel met MFA selecteert. Selecteer Opties, vul het vak Gebruikersnaam in en selecteer het tabblad Verbindingseigenschappen.

Schakel het selectievakje AD-domeinnaam of tenant-id in en geef de gegevens van de verificatie-instantie op, zoals de domeinnaam (contosotest.onmicrosoft.com) of de GUID van de tenant-id.

Als u SSMS 18.x of hoger gebruikt, is de AD-domeinnaam of tenant-id niet meer nodig voor gastgebruikers omdat 18.x of hoger deze automatisch herkent.

Microsoft Entra business to business support

Microsoft Entra-gebruikers die worden ondersteund voor Microsoft Entra B2B-scenario's als gastgebruikers (zie Wat is Azure B2B-samenwerking kan alleen verbinding maken met Synapse SQL als onderdeel van leden van een groep die is gemaakt in de huidige Microsoft Entra-id en handmatig toegewezen met behulp van de Transact-SQL-instructie CREATE USER in een bepaalde database.

Als steve@gmail.com u bijvoorbeeld wordt uitgenodigd voor Azure AD contosotest (met het Microsoft Entra-domein contosotest.onmicrosoft.com), moet u een Microsoft Entra-groep maken, zoals usergroup moet worden gemaakt in de Microsoft Entra-id die het steve@gmail.com lid bevat. Vervolgens moet deze groep worden gemaakt voor een specifieke database (dat wil zeggen MyDatabase) door Microsoft Entra SQL-beheerder of Microsoft Entra DBO door een Transact-SQL-instructie CREATE USER [usergroup] FROM EXTERNAL PROVIDER uit te voeren.

Nadat de databasegebruiker is gemaakt, kan de gebruiker steve@gmail.com zich aanmelden bij MyDatabase met behulp van de SSMS-verificatieoptie Active Directory – Universal with MFA support.

De gebruikersgroep heeft standaard alleen de machtiging om verbinding te maken en alle verdere gegevenstoegang moet op de gebruikelijke manier worden verleend.

Als gastgebruiker moet steve@gmail.com het selectievakje inschakelen en de AD-domeinnaam contosotest.onmicrosoft.com toevoegen in het dialoogvenster Verbindingseigenschap van SSMS. De optie AD-domeinnaam of tenant-id wordt alleen ondersteund voor de verbindingsopties van Universeel met MFA; anders wordt deze grijs weergegeven.

Beperkingen van universele verificatie voor Synapse SQL

- SSMS en SqlPackage.exe zijn de enige hulpprogramma's die momenteel zijn ingeschakeld voor MFA via universele verificatie van Active Directory.

- SSMS versie 17.2 ondersteunt gelijktijdige toegang door meerdere gebruikers met behulp van universele verificatie met MFA. Versie 17.0 en 17.1 beperkt een aanmelding voor een exemplaar van SSMS met universele verificatie voor één Microsoft Entra-account. Als u zich wilt aanmelden als een ander Microsoft Entra-account, moet u een ander exemplaar van SSMS gebruiken. (Deze beperking geldt alleen voor universele verificatie met Active Directory. U kunt zich aanmelden bij verschillende servers met behulp van Active Directory-wachtwoordverificatie, geïntegreerde Active Directory-verificatie of SQL Server-verificatie).

- SSMS ondersteunt universele verificatie van Active Directory voor Objectverkenner, Query-editor en visualisatie van Query Store.

- SSMS versie 17.2 biedt ondersteuning voor de DacFx-wizard voor het exporteren/extraheren/implementeren van databases. Zodra een specifieke gebruiker is geverifieerd via het dialoogvenster voor initiële verificatie met behulp van universele verificatie, werkt de DacFx-wizard op dezelfde manier als voor alle andere verificatiemethoden.

- De tabelontwerpfunctie van SSMS biedt geen ondersteuning voor universele verificatie.

- Er zijn geen aanvullende softwarevereisten voor universele verificatie van Active Directory, behalve dat u een ondersteunde versie van SSMS moet gebruiken.

- De versie van Active Directory Authentication Library (ADAL) voor universele verificatie is bijgewerkt naar de nieuwste versie van ADAL.dll, te weten 3.13.9. Zie Active Directory Authentication Library 3.14.1 voor meer informatie.

Volgende stappen

Zie het artikel Connect to Azure Synapse Analytics with SQL Server Management Studio (SSMS) (Verbinding maken met Azure Synapse Analytics met SQL Server Management Studio (SSMS)) voor meer informatie.