Een werkruimte maken waarvoor gegevensexfiltratiebeveiliging is ingeschakeld

In dit artikel wordt beschreven hoe u een werkruimte maakt met gegevensexfiltratiebeveiliging ingeschakeld en hoe u de goedgekeurde Microsoft Entra-tenants voor deze werkruimte beheert.

Notitie

U kunt de werkruimteconfiguratie voor beheerde virtuele netwerken en gegevensexfiltratiebeveiliging niet wijzigen nadat de werkruimte is gemaakt.

Vereisten

- Machtigingen voor het maken van een werkruimteresource in Azure.

- Synapse-werkruimtemachtigingen voor het maken van beheerde privé-eindpunten.

- Abonnementen die zijn geregistreerd voor de netwerkresourceprovider. Meer informatie.

Volg de stappen in quickstart: Een Synapse-werkruimte maken om aan de slag te gaan met het maken van uw werkruimte. Voordat u uw werkruimte maakt, gebruikt u de onderstaande informatie om gegevensexfiltratiebeveiliging toe te voegen aan uw werkruimte.

Gegevensexfiltratiebeveiliging toevoegen bij het maken van uw werkruimte

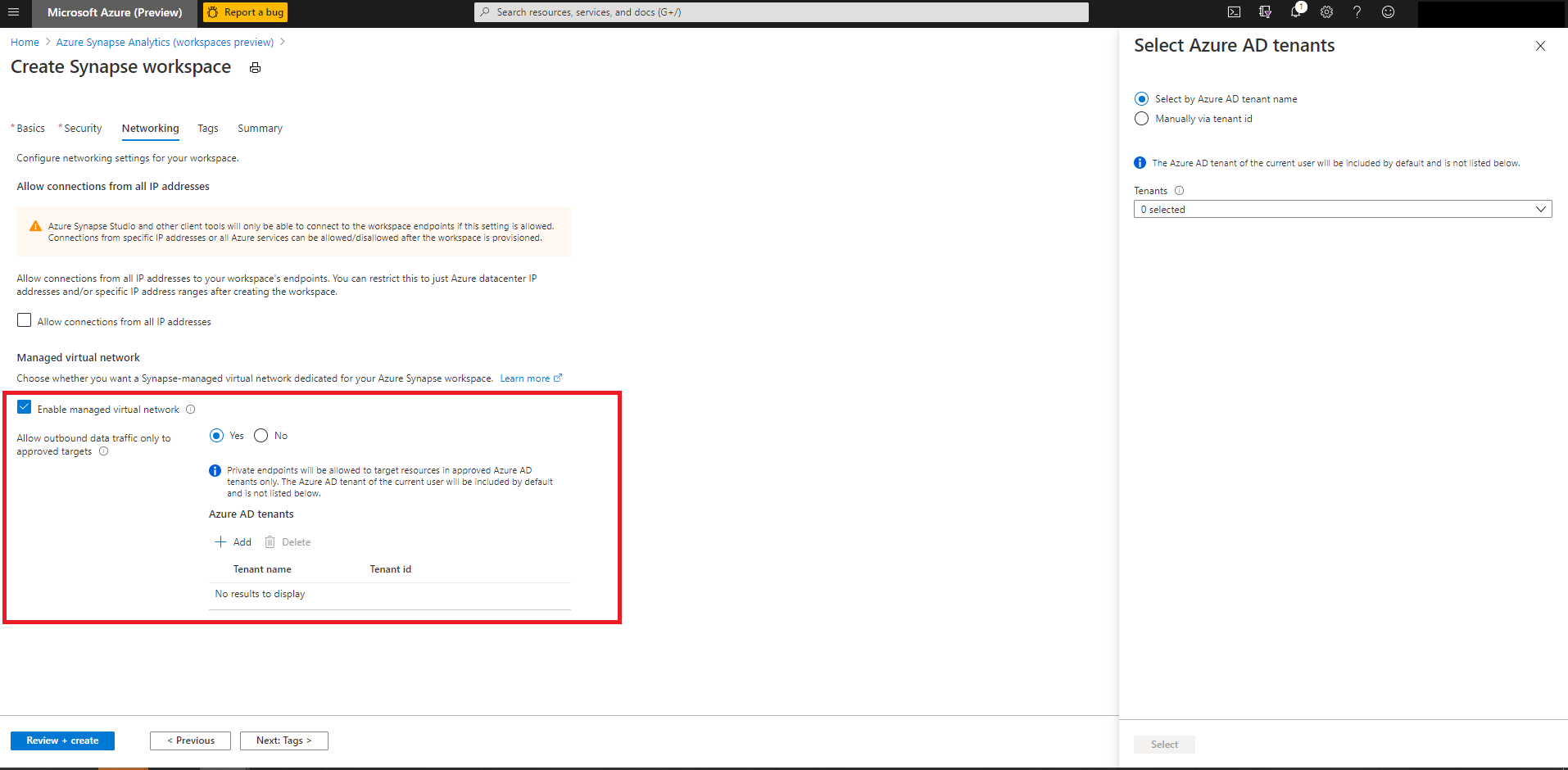

- Schakel op het tabblad Netwerken het selectievakje Beheerd virtueel netwerk inschakelen in.

- Selecteer Ja voor de optie Uitgaand gegevensverkeer alleen naar goedgekeurde doelen toestaan.

- Kies de goedgekeurde Microsoft Entra-tenants voor deze werkruimte.

- Controleer de configuratie en maak de werkruimte.

Goedgekeurde Microsoft Entra-tenants voor de werkruimte beheren

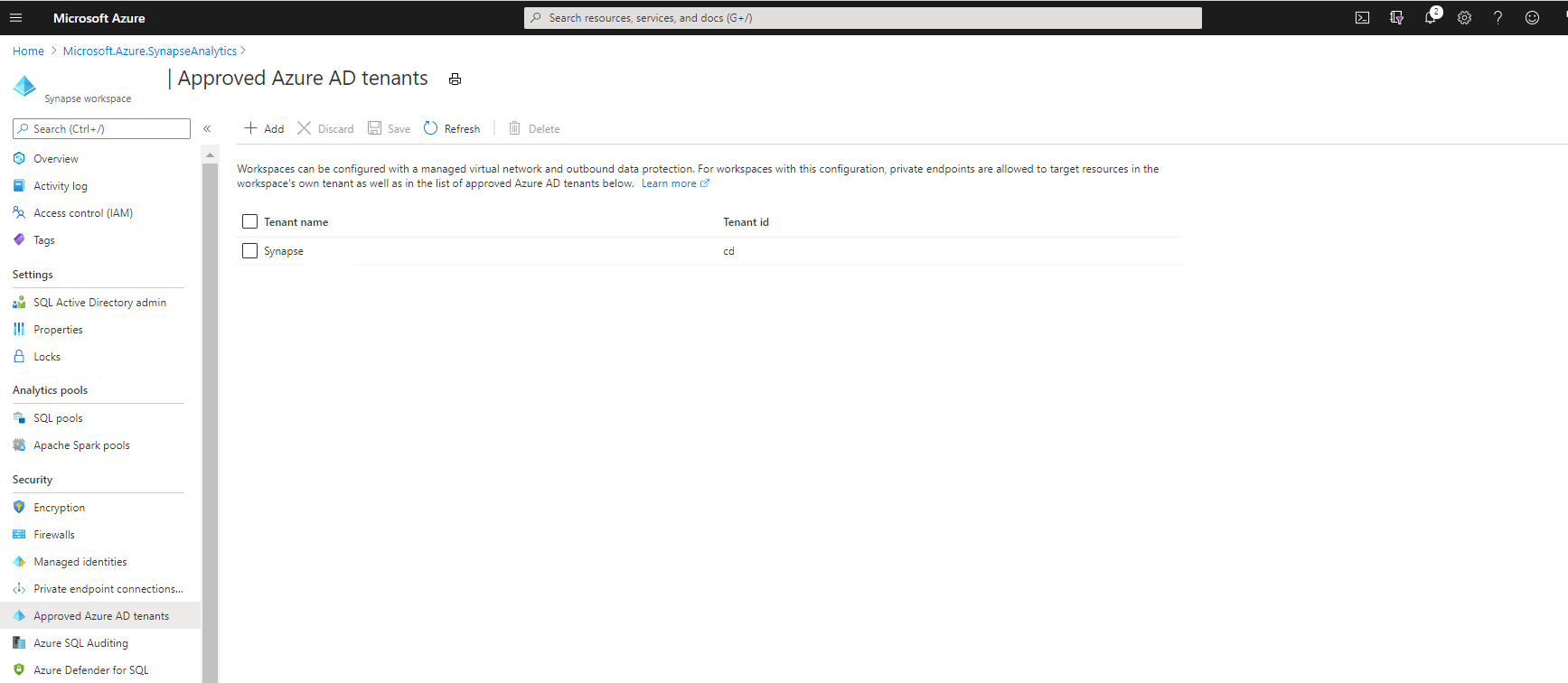

- Navigeer vanuit de Azure-portal van de werkruimte naar 'Goedgekeurde Microsoft Entra-tenants'. De lijst met goedgekeurde Microsoft Entra-tenants voor de werkruimte wordt hier vermeld. De tenant van de werkruimte is standaard opgenomen en wordt niet vermeld.

- Gebruik +Toevoegen om nieuwe tenants toe te voegen aan de goedgekeurde lijst.

- Als u een Microsoft Entra-tenant uit de goedgekeurde lijst wilt verwijderen, selecteert u de tenant en selecteert u 'Verwijderen' en vervolgens 'Opslaan'.

Verbinding maken naar Azure-resources in goedgekeurde Microsoft Entra-tenants

U kunt beheerde privé-eindpunten maken om verbinding te maken met Azure-resources die zich in Microsoft Entra-tenants bevinden, die zijn goedgekeurd voor een werkruimte. Volg de stappen in de handleiding voor het maken van beheerde privé-eindpunten.

Belangrijk

Resources in andere tenants dan de tenant van de werkruimte mogen geen firewallregels blokkeren voor de SQL-pools om er verbinding mee te maken. Resources in het beheerde virtuele netwerk van de werkruimte, zoals Spark-clusters, kunnen via beheerde privékoppelingen verbinding maken met door een firewall beveiligde resources.

Bekende beperkingen

Gebruikers kunnen een omgevingsconfiguratiebestand opgeven om Python-pakketten te installeren vanuit openbare opslagplaatsen zoals PyPI. In beveiligde werkruimten voor gegevensexfiltratie worden verbindingen met uitgaande opslagplaatsen geblokkeerd. Als gevolg hiervan worden Python-bibliotheken die zijn geïnstalleerd vanuit openbare opslagplaatsen, zoals PyPI, niet ondersteund.

Als alternatief kunnen gebruikers werkruimtepakketten uploaden of een privékanaal maken binnen hun primaire Azure Data Lake Storage-account. Ga naar Pakketbeheer in Azure Synapse Analytics voor meer informatie

Het opnemen van gegevens van een Event Hub in Data Explorer-pools werkt niet als uw Synapse-werkruimte gebruikmaakt van een beheerd virtueel netwerk met gegevensexfiltratiebeveiliging ingeschakeld.

Volgende stappen

- Meer informatie over gegevensexfiltratiebeveiliging in Synapse-werkruimten

- Meer informatie over het virtuele netwerk van een beheerde werkruimte

- Meer informatie over beheerde privé-eindpunten

- Create Managed private endpoint to your data sources (Beheerde privé-eindpunten naar uw gegevensbronnen maken)