Kiezen hoe u toegang tot wachtrijgegevens in Azure Portal autoriseert

Wanneer u wachtrijgegevens opent met behulp van Azure Portal, doet de portal aanvragen naar Azure Storage onder de dekking. Een aanvraag voor Azure Storage kan worden goedgekeurd met behulp van uw Microsoft Entra-account of de toegangssleutel voor het opslagaccount. In de portal wordt aangegeven welke methode u gebruikt en kunt u schakelen tussen de twee methoden als u de juiste machtigingen hebt.

Machtigingen die nodig zijn voor toegang tot wachtrijgegevens

Afhankelijk van hoe u toegang tot wachtrijgegevens in Azure Portal wilt autoriseren, hebt u specifieke machtigingen nodig. In de meeste gevallen worden deze machtigingen geleverd via op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC). Zie Wat is op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC)? voor meer informatie over Azure RBAC.

De toegangssleutel voor het account gebruiken

Als u toegang wilt krijgen tot wachtrijgegevens met de toegangssleutel voor het account, moet aan u een Azure-rol zijn toegewezen die de Azure RBAC-actie Microsoft.Storage/storageAccounts/listkeys/action bevat. Deze Azure-rol kan een ingebouwde of aangepaste rol zijn.

De volgende ingebouwde rollen, vermeld van minst tot grootste machtigingen, ondersteunen Microsoft.Storage/storageAccounts/listkeys/action:

- Lezer en gegevenstoegang

- Inzender voor opslagaccounts

- Inzender voor Azure Resource Manager

- Azure Resource Manager-eigenaar

Wanneer u probeert toegang te krijgen tot wachtrijgegevens in Azure Portal, controleert de portal eerst of u een rol hebt toegewezen aan Microsoft.Storage/storageAccounts/listkeys/action. Als u een rol met deze actie hebt toegewezen, gebruikt de portal de accountsleutel voor toegang tot wachtrijgegevens. Als u met deze actie geen rol hebt toegewezen, probeert de portal toegang te krijgen tot gegevens met behulp van uw Microsoft Entra-account.

Belangrijk

Wanneer een opslagaccount is vergrendeld met een Azure Resource Manager ReadOnly-vergrendeling , is de bewerking Lijstsleutels niet toegestaan voor dat opslagaccount. Lijstsleutels is een POST-bewerking en alle POST-bewerkingen worden voorkomen wanneer een ReadOnly-vergrendeling is geconfigureerd voor het account. Daarom moeten gebruikers, wanneer het account is vergrendeld met een ReadOnly-vergrendeling , Microsoft Entra-referenties gebruiken om toegang te krijgen tot wachtrijgegevens in de portal. Zie Uw Microsoft Entra-account gebruiken voor informatie over het openen van wachtrijgegevens in de portal met Microsoft Entra-id.

Notitie

De klassieke abonnementsbeheerdersrollen Servicebeheerder en Medebeheerder bevatten het equivalent van de Azure Resource Manager-rol Owner. De rol Eigenaar bevat alle acties, waaronder Microsoft.Storage /storageAccounts/listkeys/action, zodat een gebruiker met een van deze beheerdersrollen ook toegang heeft tot wachtrijgegevens met de accountsleutel. Zie Azure-rollen, Microsoft Entra-rollen en klassieke abonnementsbeheerdersrollen voor meer informatie.

Uw Microsoft Entra-account gebruiken

Als u toegang wilt krijgen tot wachtrijgegevens vanuit Azure Portal met uw Microsoft Entra-account, moeten beide van de volgende instructies waar voor u zijn:

- U hebt een ingebouwde of aangepaste rol toegewezen die toegang biedt tot wachtrijgegevens.

- U hebt de rol Lezer van Azure Resource Manager, minimaal, toegewezen aan het niveau van het opslagaccount of hoger. De rol Lezer verleent de meest beperkte machtigingen, maar een andere Azure Resource Manager-rol die toegang verleent tot resources voor het beheren van opslagaccounts is ook acceptabel.

Met de rol Lezer van Azure Resource Manager kunnen gebruikers opslagaccountresources weergeven, maar niet wijzigen. Het biedt geen leesmachtigingen voor gegevens in Azure Storage, maar alleen voor accountbeheerbronnen. De rol Lezer is nodig, zodat gebruikers naar wachtrijen in Azure Portal kunnen navigeren.

Zie Toegang tot wachtrijen autoriseren met behulp van Microsoft Entra ID voor informatie over de ingebouwde rollen die ondersteuning bieden voor toegang tot wachtrijgegevens.

Aangepaste rollen kunnen verschillende combinaties van dezelfde machtigingen ondersteunen die worden geboden door de ingebouwde rollen. Zie Aangepaste Azure-rollen en meer informatie over het maken van aangepaste Azure-rollen en Meer informatie over roldefinities voor Azure-resources.

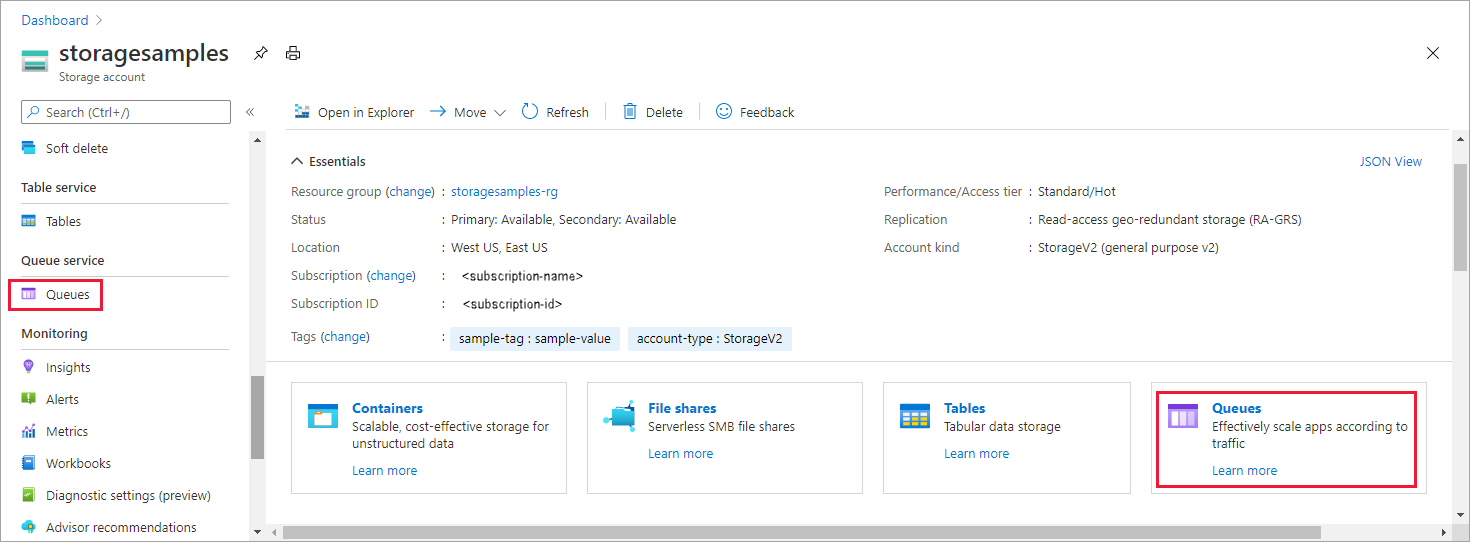

Navigeren naar wachtrijen in Azure Portal

Als u wachtrijgegevens in de portal wilt weergeven, gaat u naar het overzicht voor uw opslagaccount en selecteert u de koppelingen voor wachtrijen. U kunt ook navigeren naar de sectie Queue Service in het menu.

De huidige verificatiemethode bepalen

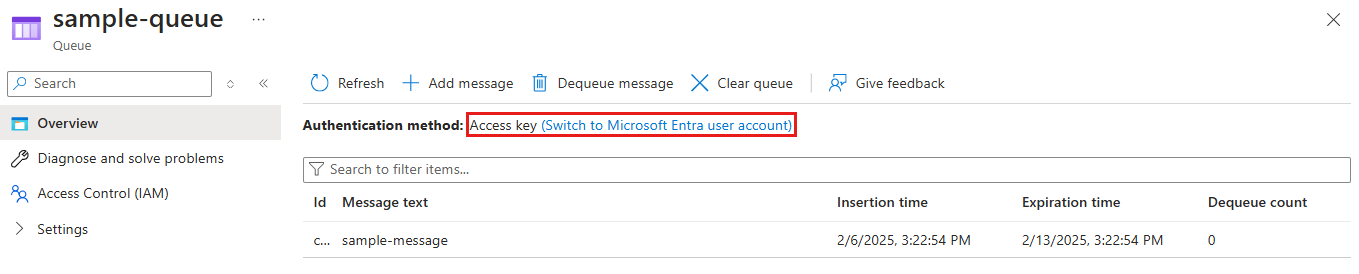

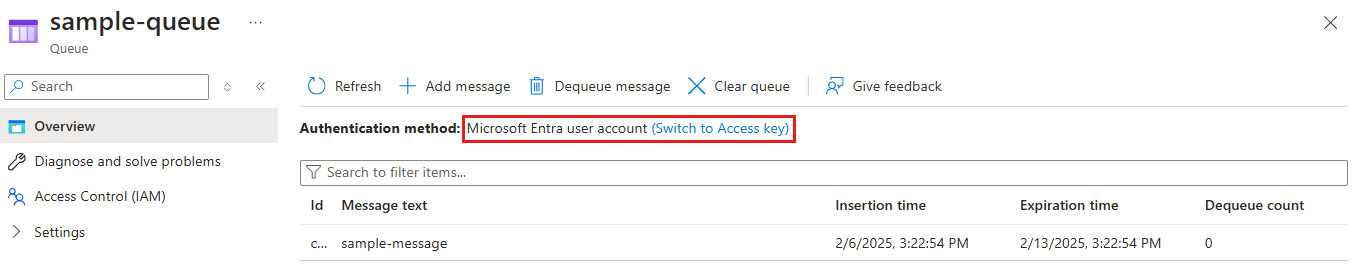

Wanneer u naar een wachtrij navigeert, geeft Azure Portal aan of u momenteel de toegangssleutel voor het account of uw Microsoft Entra-account gebruikt om te verifiëren.

Verifiëren met de accounttoegangssleutel

Als u verificatie uitvoert met behulp van de toegangssleutel voor het account, ziet u dat de toegangssleutel is opgegeven als verificatiemethode in de portal:

Als u wilt overschakelen naar het Microsoft Entra-account, selecteert u de koppeling die in de afbeelding is gemarkeerd. Als u de juiste machtigingen hebt via de Azure-rollen die aan u zijn toegewezen, kunt u doorgaan. Als u niet over de juiste machtigingen beschikt, ziet u een foutbericht en worden er geen blobs weergegeven in de lijst.

Selecteer de koppeling Overschakelen naar toegangssleutel om de toegangssleutel opnieuw te gebruiken voor verificatie.

Verifiëren met uw Microsoft Entra-account

Als u verificatie uitvoert met uw Microsoft Entra-account, ziet u het Microsoft Entra-gebruikersaccount dat is opgegeven als verificatiemethode in de portal:

Als u wilt overschakelen naar het gebruik van de toegangssleutel voor het account, selecteert u de koppeling die in de afbeelding is gemarkeerd. Als u toegang hebt tot de accountsleutel, kunt u doorgaan. Als u geen toegang hebt tot de accountsleutel, ziet u een foutbericht en worden er geen blobs weergegeven in de lijst.

Selecteer de koppeling Overschakelen naar Microsoft Entra-gebruikersaccount om uw Microsoft Entra-account opnieuw te gebruiken voor verificatie.

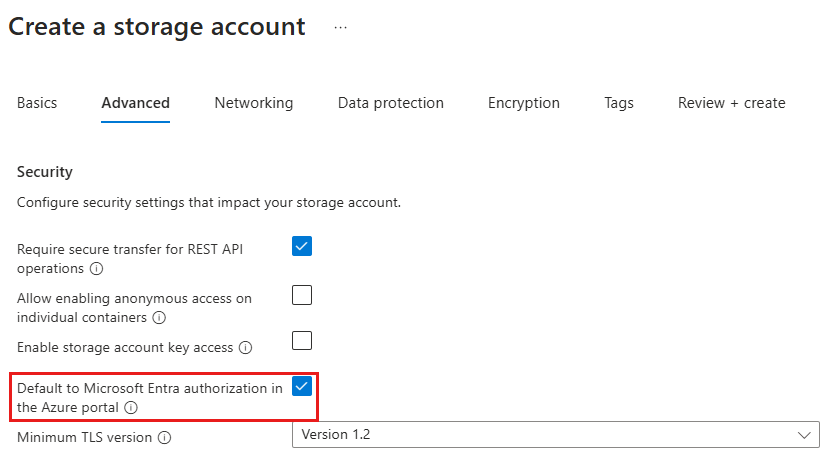

Standaard naar Microsoft Entra-autorisatie in Azure Portal

Wanneer u een nieuw opslagaccount maakt, kunt u opgeven dat azure Portal standaard wordt geautoriseerd met Microsoft Entra-id wanneer een gebruiker naar wachtrijgegevens navigeert. U kunt deze instelling ook configureren voor een bestaand opslagaccount. Met deze instelling wordt alleen de standaardautorisatiemethode opgegeven. Houd er dus rekening mee dat een gebruiker deze instelling kan overschrijven en ervoor kan kiezen om toegang tot gegevens te autoriseren met de accountsleutel.

Voer de volgende stappen uit om op te geven dat microsoft Entra-autorisatie standaard wordt gebruikt voor gegevenstoegang wanneer u een opslagaccount maakt:

Maak een nieuw opslagaccount met de instructies in Een opslagaccount maken.

Schakel op het tabblad Geavanceerd in de sectie Beveiliging het selectievakje in naast Standaard naar Microsoft Entra-autorisatie in Azure Portal.

Selecteer de knop Beoordelen en maken om validatie uit te voeren en het account te maken.

Voer de volgende stappen uit om deze instelling voor een bestaand opslagaccount bij te werken:

Navigeer naar het accountoverzicht in Azure Portal.

Selecteer onder Instellingen de optie Configuratie.

Stel standaard in op Microsoft Entra-autorisatie in Azure Portal op Ingeschakeld.