Overzicht: On-premises Active Directory-domein Services-verificatie via SMB voor Azure-bestandsshares

Azure Files ondersteunt verificatie op basis van identiteiten voor Windows-bestandsshares via Server Message Block (SMB) met behulp van het Kerberos-verificatieprotocol via de volgende methoden:

- On-premises Active Directory-domein Services (AD DS)

- Microsoft Entra Domain Services.

- Microsoft Entra Kerberos voor hybride gebruikersidentiteiten

We raden u ten zeerste aan de sectie Hoe het werkt te bekijken om de juiste AD-bron voor verificatie te selecteren. De installatie verschilt, afhankelijk van de domeinservice die u kiest. Dit artikel is gericht op het inschakelen en configureren van on-premises AD DS voor verificatie met Azure-bestandsshares.

Als u niet bekend bent met Azure Files, raden we u aan onze planningshandleiding te lezen.

Van toepassing op

| Bestands sharetype | SMB | NFS |

|---|---|---|

| Standaardbestandsshares (GPv2), LRS/ZRS | ||

| Standaardbestandsshares (GPv2), GRS/GZRS | ||

| Premium bestandsshares (FileStorage), LRS/ZRS |

Ondersteunde scenario's en beperkingen

- AD DS-identiteiten die worden gebruikt voor on-premises AD DS-verificatie van Azure Files, moeten worden gesynchroniseerd met Microsoft Entra-id of een standaardmachtiging op shareniveau gebruiken. Wachtwoord-hashsynchronisatie is optioneel.

- Ondersteunt Azure-bestandsshares die worden beheerd door Azure File Sync.

- Ondersteunt Kerberos-verificatie met AD met AES 256-versleuteling (aanbevolen) en RC4-HMAC. AES 128 Kerberos-versleuteling wordt nog niet ondersteund.

- Biedt ondersteuning voor eenmalige aanmelding.

- Alleen ondersteund op Windows-clients met besturingssysteemversies Windows 8/Windows Server 2012 of hoger, of Linux-VM's (Ubuntu 18.04+ of een equivalente RHEL- of SLES-VM).

- Alleen ondersteund voor het AD-forest waarvoor het opslagaccount is geregistreerd. Gebruikers die tot verschillende domeinen binnen hetzelfde forest behoren, moeten toegang hebben tot de bestandsshare en onderliggende mappen/bestanden zolang ze over de juiste machtigingen beschikken.

- U hebt standaard alleen toegang tot Azure-bestandsshares met de AD DS-aanmeldingsgegevens van één forest. Als u toegang nodig hebt tot uw Azure-bestandsshare vanuit een ander forest, moet u ervoor zorgen dat de juiste forestvertrouwensrelatie is geconfigureerd. Zie Azure Files gebruiken met meerdere Active Directory-forests voor meer informatie.

- Biedt geen ondersteuning voor het toewijzen van machtigingen op shareniveau aan computeraccounts (computeraccounts) met behulp van Azure RBAC. U kunt een standaardmachtiging op shareniveau gebruiken om computeraccounts toegang te geven tot de share of om in plaats daarvan een serviceaanmeldingsaccount te gebruiken.

- Biedt geen ondersteuning voor verificatie op basis van NFS-bestandsshares (Network File System).

Wanneer u AD DS inschakelt voor Azure-bestandsshares via SMB, kunnen uw AD DS-gekoppelde machines Azure-bestandsshares koppelen met behulp van uw bestaande AD DS-referenties. Deze mogelijkheid kan worden ingeschakeld met een AD DS-omgeving die wordt gehost op on-premises machines of gehost op een virtuele machine (VM) in Azure.

Video's

Om u te helpen bij het instellen van verificatie op basis van identiteiten voor enkele veelvoorkomende use cases, hebben we twee video's gepubliceerd met stapsgewijze richtlijnen voor de volgende scenario's. Houd er rekening mee dat Azure Active Directory nu Microsoft Entra ID is. Zie Nieuwe naam voor Azure AD voor meer informatie.

Vereisten

Voordat u AD DS-verificatie inschakelt voor Azure-bestandsshares, moet u ervoor zorgen dat u aan de volgende vereisten voldoet:

Selecteer of maak uw AD DS-omgeving en synchroniseer deze met Microsoft Entra ID met behulp van de on-premises Microsoft Entra Connect Sync-toepassing of Microsoft Entra Connect-cloudsynchronisatie, een lichtgewicht agent die kan worden geïnstalleerd vanuit het Microsoft Entra-beheercentrum.

U kunt de functie inschakelen in een nieuwe of bestaande on-premises AD DS-omgeving. Identiteiten die worden gebruikt voor toegang, moeten worden gesynchroniseerd met Microsoft Entra-id of een standaardmachtiging op shareniveau gebruiken. De Microsoft Entra-tenant en de bestandsshare waartoe u toegang hebt, moeten zijn gekoppeld aan hetzelfde abonnement.

Een on-premises machine of een Virtuele Azure-machine toevoegen aan een on-premises AD DS. Raadpleeg een computer toevoegen aan een domein voor informatie over het toevoegen van een domein.

Als een computer geen lid is van een domein, kunt u AD DS nog steeds gebruiken voor verificatie als de computer geen netwerkverbinding heeft met de on-premises AD-domeincontroller en de gebruiker expliciete referenties opgeeft. Zie De bestandsshare koppelen vanaf een vm die niet aan een domein is toegevoegd of een VM die is gekoppeld aan een ander AD-domein voor meer informatie.

Selecteer of maak een Azure-opslagaccount. Voor optimale prestaties raden we u aan om het opslagaccount in dezelfde regio te implementeren als de client van waaruit u toegang wilt krijgen tot de share. Koppel vervolgens de Azure-bestandsshare aan uw opslagaccountsleutel. Koppelen met de sleutel van het opslagaccount controleert de connectiviteit.

Zorg ervoor dat het opslagaccount met uw bestandsshares nog niet is geconfigureerd voor verificatie op basis van identiteit. Als een AD-bron al is ingeschakeld in het opslagaccount, moet u deze uitschakelen voordat u on-premises AD DS inschakelt.

Als u problemen ondervindt bij het maken van verbinding met Azure Files, raadpleegt u het hulpprogramma voor probleemoplossing dat is gepubliceerd voor koppelingsfouten in Azure Files in Windows.

Maak een relevante netwerkconfiguratie voordat u AD DS-verificatie inschakelt en configureert voor uw Azure-bestandsshares. Zie Azure Files-netwerkoverwegingen voor meer informatie.

Regionale beschikbaarheid

Azure Files-verificatie met AD DS is beschikbaar in alle openbare Azure-, China- en Gov-regio's.

Overzicht

Als u van plan bent om netwerkconfiguraties op uw bestandsshare in te schakelen, raden we u aan het artikel over netwerkoverwegingen te lezen en de gerelateerde configuratie te voltooien voordat u AD DS-verificatie inschakelt.

Als u AD DS-verificatie inschakelt voor uw Azure-bestandsshares, kunt u zich verifiëren bij uw Azure-bestandsshares met uw on-premises AD DS-referenties. Bovendien kunt u uw machtigingen beter beheren om gedetailleerd toegangsbeheer toe te staan. Hiervoor moeten identiteiten van on-premises AD DS worden gekoppeld aan Microsoft Entra ID met behulp van de on-premises Microsoft Entra Connect Sync-toepassing of Microsoft Entra Connect-cloudsynchronisatie, een lichtgewicht agent die kan worden geïnstalleerd vanuit het Microsoft Entra-beheercentrum. U wijst machtigingen op shareniveau toe aan hybride identiteiten die zijn gesynchroniseerd met Microsoft Entra-id tijdens het beheren van toegang op bestand-/directoryniveau met behulp van Windows ACL's.

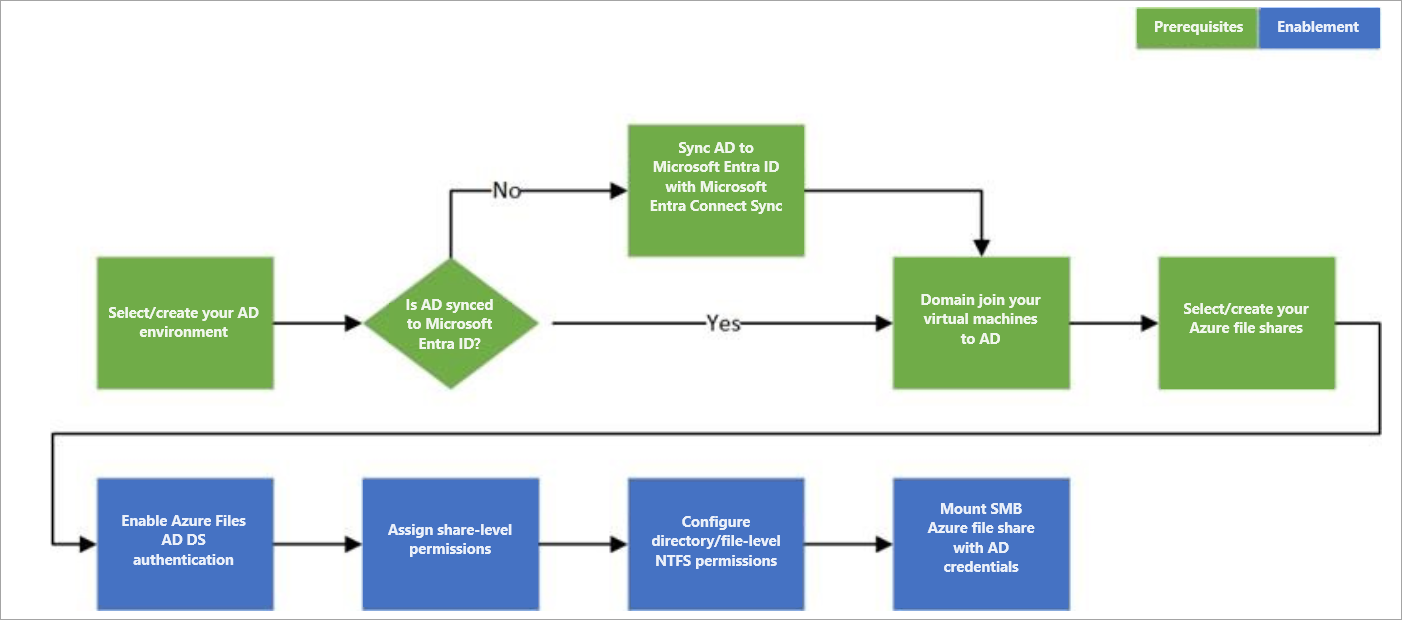

Volg deze stappen om Azure Files in te stellen voor AD DS-verificatie:

In het volgende diagram ziet u de end-to-end werkstroom voor het inschakelen van AD DS-verificatie via SMB voor Azure-bestandsshares.

Identiteiten die worden gebruikt voor toegang tot Azure-bestandsshares, moeten worden gesynchroniseerd met Microsoft Entra ID om bestandsmachtigingen op shareniveau af te dwingen via het Azure RBAC-model (op rollen gebaseerd toegangsbeheer). U kunt ook een standaardmachtiging op shareniveau gebruiken. Windows-achtige DACL's op bestanden/mappen die worden overgedragen van bestaande bestandsservers worden bewaard en afgedwongen. Dit biedt naadloze integratie met uw AD DS-omgeving voor ondernemingen. Wanneer u on-premises bestandsservers vervangt door Azure-bestandsshares, hebben bestaande gebruikers toegang tot Azure-bestandsshares vanaf hun huidige clients met een ervaring voor eenmalige aanmelding, zonder dat ze de referenties in gebruik hebben.

Volgende stap

Om aan de slag te gaan, moet u AD DS-verificatie inschakelen voor uw opslagaccount.