Machtigingen op shareniveau toewijzen voor Azure-bestandsshares

Zodra u een Active Directory-bron (AD) hebt ingeschakeld voor uw opslagaccount, moet u machtigingen op shareniveau configureren om toegang te krijgen tot uw bestandsshare. Er zijn twee manieren waarop u machtigingen op shareniveau kunt toewijzen. U kunt ze toewijzen aan specifieke Microsoft Entra-gebruikers/-groepen en u kunt ze toewijzen aan alle geverifieerde identiteiten als standaardmachtiging op shareniveau.

Belangrijk

Voor volledig beheer van een bestandsshare, inclusief de mogelijkheid om eigenaar te worden van een bestand, moet u de sleutel van het opslagaccount gebruiken. Volledig beheer wordt niet ondersteund met verificatie op basis van identiteiten.

Van toepassing op

| Bestands sharetype | SMB | NFS |

|---|---|---|

| Standaardbestandsshares (GPv2), LRS/ZRS | ||

| Standaardbestandsshares (GPv2), GRS/GZRS | ||

| Premium bestandsshares (FileStorage), LRS/ZRS |

Kiezen hoe u machtigingen op shareniveau toewijst

Machtigingen op shareniveau voor Azure-bestandsshares worden geconfigureerd voor Microsoft Entra-gebruikers, groepen of service-principals, terwijl machtigingen op map- en bestandsniveau worden afgedwongen met behulp van Windows-toegangsbeheerlijsten (ACL's). U moet machtigingen op shareniveau toewijzen aan de Microsoft Entra-identiteit die de gebruiker, groep of service-principal vertegenwoordigt die toegang moet hebben. Verificatie en autorisatie voor identiteiten die alleen aanwezig zijn in Microsoft Entra ID, zoals Azure Managed Identities (MSA's), worden niet ondersteund.

De meeste gebruikers moeten machtigingen op shareniveau toewijzen aan specifieke Microsoft Entra-gebruikers of -groepen en vervolgens Windows ACL's gebruiken voor gedetailleerd toegangsbeheer op map- en bestandsniveau. Dit is de strengste en veilige configuratie.

Er zijn drie scenario's waarbij we in plaats daarvan het gebruik van een standaardmachtiging op shareniveau aanbevelen om lezer, inzender, inzender met verhoogde bevoegdheid, of bevoegde lezer toegang te verlenen tot alle geverifieerde identiteiten:

- Als u uw on-premises AD DS niet kunt synchroniseren met Microsoft Entra ID, kunt u een standaardmachtiging op shareniveau gebruiken. Als u een standaardmachtiging op shareniveau toewijst, kunt u de synchronisatievereiste omzeilen, omdat u de machtiging voor identiteiten in Microsoft Entra-id niet hoeft op te geven. Vervolgens kunt u Windows ACL's gebruiken voor gedetailleerde afdwinging van machtigingen voor uw bestanden en mappen.

- Identiteiten die zijn gekoppeld aan een AD, maar die niet aan Microsoft Entra ID zijn gekoppeld, kunnen ook gebruikmaken van de standaardmachtiging op shareniveau. Dit kan bestaan uit zelfstandige beheerde serviceaccounts (sMSA), beheerde serviceaccounts (gMSA) en computeraccounts.

- De on-premises AD DS die u gebruikt, wordt gesynchroniseerd met een andere Microsoft Entra-id dan de Microsoft Entra-id waarin de bestandsshare is geïmplementeerd.

- Dit is gebruikelijk wanneer u omgevingen met meerdere tenants beheert. Met behulp van een standaardmachtiging op shareniveau kunt u de vereiste voor een hybride Identiteit van Microsoft Entra ID overslaan. U kunt nog steeds Windows ACL's voor uw bestanden en mappen gebruiken voor gedetailleerde afdwinging van machtigingen.

- U wilt verificatie liever alleen afdwingen met windows-ACL's op bestand- en mapniveau.

Azure RBAC-rollen voor Azure Files

Er zijn vijf ingebouwde RBAC-rollen (op rollen gebaseerd toegangsbeheer) van Azure Files, waarvan sommige machtigingen op shareniveau kunnen verlenen aan gebruikers en groepen. Als u Azure Storage Explorer gebruikt, hebt u ook de rol Lezer en Gegevenstoegang nodig om de Azure-bestandsshare te kunnen lezen/openen.

Notitie

Omdat computeraccounts geen identiteit hebben in Microsoft Entra ID, kunt u Azure RBAC niet voor hen configureren. Computeraccounts hebben echter toegang tot een bestandsshare met behulp van een standaardmachtiging op shareniveau.

| Ingebouwde Azure RBAC-rol | Beschrijving |

|---|---|

| SMB-sharelezer voor opslagbestandsgegevens | Hiermee kunt u leestoegang krijgen tot bestanden en mappen in Azure-bestandsshares. Deze rol is vergelijkbaar met een bestandsshare-ACL van lezen op Windows-bestandsservers. |

| Inzender voor SMB-share voor opslagbestandsgegevens | Hiermee kunt u toegang tot bestanden en mappen in Azure-bestandsshares lezen, schrijven en verwijderen. |

| Inzender met verhoogde bevoegdheden voor SMB-share voor opslagbestandsgegevens | Hiermee kunt u ACL's lezen, schrijven, verwijderen en wijzigen voor bestanden en mappen in Azure-bestandsshares. Deze rol is vergelijkbaar met een bestandsshare-ACL van wijziging op Windows-bestandsservers. |

| Inzender met bevoegdheden voor opslagbestandsgegevens | Staat lees-, schrijf-, verwijder- en wijzigings-ACL's toe in Azure-bestandsshares door bestaande ACL's te overschrijven. |

| Lezer met bevoegdheden voor opslagbestandsgegevens | Hiermee staat u leestoegang in Azure-bestandsshares toe door bestaande ACL's te overschrijven. |

Machtigingen op shareniveau voor specifieke Microsoft Entra-gebruikers of -groepen

Als u van plan bent om een specifieke Microsoft Entra-gebruiker of -groep te gebruiken voor toegang tot Azure-bestandssharebronnen, moet die identiteit een hybride identiteit zijn die bestaat in zowel on-premises AD DS als Microsoft Entra-id. Stel dat u een gebruiker in uw AD hebt en user1@onprem.contoso.com dat u hebt gesynchroniseerd met Microsoft Entra ID als user1@contoso.com het gebruik van Microsoft Entra Connect Sync of Microsoft Entra Connect-cloudsynchronisatie. Als deze gebruiker toegang heeft tot Azure Files, moet u de machtigingen op shareniveau toewijzen aan user1@contoso.com. Hetzelfde concept is van toepassing op groepen en service-principals.

Belangrijk

Wijs machtigingen toe door expliciet acties en gegevensacties te declareren in plaats van een jokerteken (*) te gebruiken. Als een aangepaste roldefinitie voor een gegevensactie een jokerteken bevat, wordt aan alle identiteiten die aan die rol zijn toegewezen toegang verleend voor alle mogelijke gegevensacties. Dit betekent dat aan alle dergelijke identiteiten ook toegang wordt verleend voor nieuwe gegevensacties die aan het platform worden toegevoegd. De aanvullende toegang en machtigingen die worden verleend door nieuwe acties of gegevensacties bij klanten die jokertekens gebruiken, kunnen ongewenst zijn.

Als u machtigingen op shareniveau wilt laten werken, moet u het volgende doen:

- Als uw AD-bron AD DS of Microsoft Entra Kerberos is, moet u de gebruikers en de groepen van uw lokale AD synchroniseren met Microsoft Entra ID met behulp van de on-premises Microsoft Entra Connect Sync-toepassing of Microsoft Entra Connect-cloudsynchronisatie, een lichtgewicht agent die kan worden geïnstalleerd vanuit het Microsoft Entra-beheercentrum.

- Voeg ad-gesynchroniseerde groepen toe aan de RBAC-rol, zodat ze toegang hebben tot uw opslagaccount.

Tip

Optioneel: klanten die SMB-servermachtigingen op shareniveau willen migreren naar RBAC-machtigingen, kunnen de Move-OnPremSharePermissionsToAzureFileShare PowerShell-cmdlet gebruiken om map- en bestandsmachtigingen van on-premises naar Azure te migreren. Deze cmdlet evalueert de groepen van een bepaalde on-premises bestandsshare en schrijft vervolgens de juiste gebruikers en groepen naar de Azure-bestandsshare met behulp van de drie RBAC-rollen. U geeft de informatie op voor de on-premises share en de Azure-bestandsshare wanneer u de cmdlet aanroept.

U kunt Azure Portal, Azure PowerShell of Azure CLI gebruiken om de ingebouwde rollen toe te wijzen aan de Microsoft Entra-identiteit van een gebruiker voor het verlenen van machtigingen op shareniveau.

Belangrijk

Het kan na voltooiing tot drie uur duren voordat de machtigingen op shareniveau van kracht worden. Wacht totdat de machtigingen zijn gesynchroniseerd voordat u verbinding maakt met uw bestandsshare met behulp van uw referenties.

Voer de volgende stappen uit om een Azure-rol toe te wijzen aan een Microsoft Entra-identiteit met behulp van Azure Portal:

- Ga in Azure Portal naar uw bestandsshare of maak een SMB-bestandsshare.

- Selecteer Access Control (IAM).

- Selecteer Een roltoewijzing toevoegen

- Selecteer op de blade Roltoewijzing toevoegen de juiste ingebouwde rol in de lijst Rollen .

- Laat Toegang toewijzen op de standaardinstelling staan: Microsoft Entra-gebruiker, -groep of -service-principal. Selecteer de microsoft Entra-doelidentiteit op naam of e-mailadres. De geselecteerde Microsoft Entra-identiteit moet een hybride identiteit zijn en mag geen cloudidentiteit zijn. Dit betekent dat dezelfde identiteit ook wordt weergegeven in AD DS.

- Selecteer Opslaan om de roltoewijzingsbewerking te voltooien.

Machtigingen op shareniveau voor alle geverifieerde identiteiten

U kunt een standaardmachtiging op shareniveau toevoegen aan uw opslagaccount in plaats van machtigingen op shareniveau te configureren voor Microsoft Entra-gebruikers of -groepen. Een standaardmachtiging op shareniveau die is toegewezen aan uw opslagaccount, is van toepassing op alle bestandsshares in het opslagaccount.

Wanneer u een standaardmachtiging op shareniveau instelt, hebben alle geverifieerde gebruikers en groepen dezelfde machtiging. Geverifieerde gebruikers of groepen worden geïdentificeerd als de identiteit kan worden geverifieerd op basis van de on-premises AD DS waarmee het opslagaccount is gekoppeld. De standaardmachtiging op shareniveau is ingesteld op None bij initialisatie, wat impliceert dat er geen toegang is toegestaan tot bestanden of mappen in de Azure-bestandsshare.

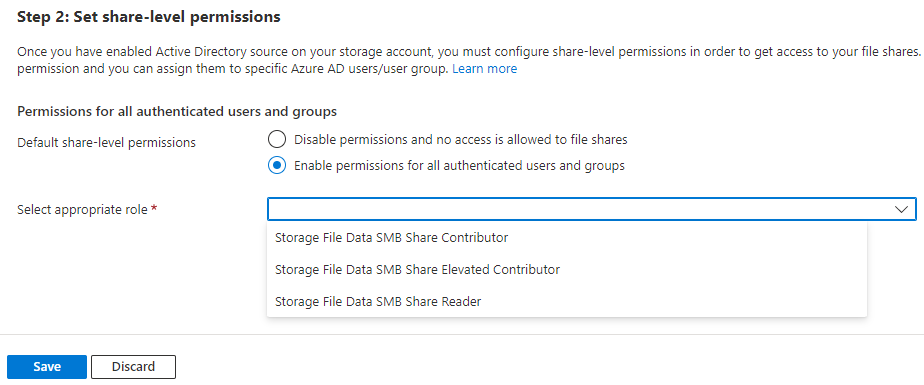

Volg deze stappen om standaardmachtigingen op shareniveau voor uw opslagaccount te configureren met behulp van Azure Portal.

Ga in Azure Portal naar het opslagaccount dat uw bestandsshares bevat en selecteer Bestandsshares voor gegevensopslag>.

U moet een AD-bron inschakelen voor uw opslagaccount voordat u standaardmachtigingen op shareniveau toewijst. Als u dit al hebt gedaan, selecteert u Active Directory en gaat u verder met de volgende stap. Anders selecteert u Active Directory: Niet geconfigureerd, selecteert u Instellen onder de gewenste AD-bron en schakelt u de AD-bron in.

Nadat u een AD-bron hebt ingeschakeld, is stap 2: Machtigingen op shareniveau instellen beschikbaar voor configuratie. Selecteer Machtigingen inschakelen voor alle geverifieerde gebruikers en groepen.

Selecteer de juiste rol die moet worden ingeschakeld als de standaardmachtiging voor delen in de vervolgkeuzelijst.

Selecteer Opslaan.

Wat gebeurt er als u beide configuraties gebruikt

U kunt ook machtigingen toewijzen aan alle geverifieerde Microsoft Entra-gebruikers en specifieke Microsoft Entra-gebruikers/-groepen. Met deze configuratie heeft een specifieke gebruiker of groep de machtiging op een hoger niveau van de standaardmachtiging op shareniveau en RBAC-toewijzing. Met andere woorden, stel dat u een gebruiker de rol Opslagbestandsgegevens SMB Reader op de doelbestandsshare hebt verleend. U hebt ook de standaardmachtiging voor opslagbestandsgegevens voor SMB Share met verhoogde bevoegdheid verleend aan alle geverifieerde gebruikers. Met deze configuratie heeft die specifieke gebruiker het niveau Opslagbestandsgegevens SMB-share verhoogde toegang tot de bestandsshare. Machtigingen op een hoger niveau hebben altijd voorrang.

Volgende stap

Nu u machtigingen op shareniveau hebt toegewezen, kunt u machtigingen op map- en bestandsniveau configureren. Het kan tot drie uur duren voordat machtigingen op shareniveau van kracht worden.