Een punt-naar-site-VPN (P2S) configureren in Windows voor gebruik met Azure Files

U kunt een punt-naar-site-VPN-verbinding (P2S) gebruiken om uw Azure-bestandsshares te koppelen via SMB van buiten Azure, zonder poort 445 te openen. Een punt-naar-site-VPN-verbinding is een VPN-verbinding tussen Azure en een afzonderlijke client. Als u een P2S VPN-verbinding met Azure Files wilt gebruiken, moet u een VPN-verbinding configureren voor elke client die verbinding wil maken. Als u veel clients hebt die verbinding moeten maken met uw Azure-bestandsshares vanuit uw on-premises netwerk, kunt u een site-naar-site-VPN-verbinding (S2S) gebruiken in plaats van een punt-naar-site-verbinding voor elke client. Zie Een site-naar-site-VPN configureren voor gebruik met Azure Files voor meer informatie.

We raden u ten zeerste aan netwerkoverwegingen te lezen voor directe toegang tot Azure-bestandsshares voordat u verdergaat met dit artikel voor een volledige bespreking van de beschikbare netwerkopties voor Azure Files.

In het artikel worden de stappen beschreven voor het configureren van een punt-naar-site-VPN in Windows (Windows-client en Windows Server) om Azure-bestandsshares rechtstreeks on-premises te koppelen. Als u Azure File Sync-verkeer via een VPN wilt routeren, raadpleegt u de configuratie van azure File Sync-proxy- en firewallinstellingen.

Van toepassing op

| Bestands sharetype | SMB | NFS |

|---|---|---|

| Standaardbestandsshares (GPv2), LRS/ZRS | ||

| Standaardbestandsshares (GPv2), GRS/GZRS | ||

| Premium bestandsshares (FileStorage), LRS/ZRS |

Vereisten

De meest recente versie van de Azure PowerShell-module. Zie De Azure PowerShell-module installeren.

Een Azure-bestandsshare die u on-premises wilt koppelen. Azure-bestandsshares worden geïmplementeerd binnen opslagaccounts. Dit zijn beheerconstructies die een gedeelde opslaggroep vertegenwoordigen waarin u meerdere bestandsshares en andere opslagbronnen kunt implementeren. Meer informatie over het implementeren van Azure-bestandsshares en opslagaccounts in Een Azure-bestandsshare maken.

Een virtueel netwerk met een privé-eindpunt voor het opslagaccount dat de Azure-bestandsshare bevat die u on-premises wilt koppelen. Zie Azure Files-netwerkeindpunten configureren voor meer informatie over het maken van een privé-eindpunt.

U moet een gatewaysubnet maken in het virtuele netwerk. Als u een gatewaysubnet wilt maken, meldt u zich aan bij Azure Portal, gaat u naar het virtuele netwerk, selecteert u Subnetten instellingen > en selecteert u vervolgens + Gatewaysubnet. Wanneer u het gatewaysubnet maakt, geeft u op hoeveel IP-adressen het subnet bevat. Hoeveel IP-adressen er nodig zijn, is afhankelijk van de configuratie van de VPN-gateway die u wilt maken. U kunt het beste /27 of groter opgeven (/26, /25 enzovoort) om voldoende IP-adressen toe te staan voor toekomstige wijzigingen, zoals het toevoegen van een ExpressRoute-gateway.

Omgevingsgegevens verzamelen

Voordat u het punt-naar-site-VPN instelt, moet u informatie over uw omgeving verzamelen.

Als u een punt-naar-site-VPN wilt instellen met behulp van Azure Portal, moet u de naam van uw resourcegroep, de naam van het virtuele netwerk, de naam van het gatewaysubnet en de naam van het opslagaccount weten.

Basiscertificaat maken voor VPN-verificatie

Als u wilt dat VPN-verbindingen van uw on-premises Windows-machines worden geverifieerd voor toegang tot uw virtuele netwerk, moet u twee certificaten maken:

- Een basiscertificaat dat wordt verstrekt aan de gateway van de virtuele machine

- Een clientcertificaat dat wordt ondertekend met het basiscertificaat

U kunt een basiscertificaat gebruiken dat is gegenereerd met een bedrijfsoplossing of u kunt een zelfondertekend certificaat genereren. Als u een bedrijfsoplossing gebruikt, verkrijgt u het .cer-bestand voor het basiscertificaat van uw IT-organisatie.

Als u geen bedrijfscertificaatoplossing gebruikt, maakt u een zelfondertekend basiscertificaat met behulp van dit PowerShell-script. U maakt het clientcertificaat nadat u de gateway van het virtuele netwerk hebt geïmplementeerd. Laat uw PowerShell-sessie indien mogelijk geopend, zodat u variabelen niet opnieuw hoeft te definiëren wanneer u het clientcertificaat verderop in dit artikel maakt.

Belangrijk

Voer dit PowerShell-script uit als beheerder vanaf een on-premises computer met Windows 10/Windows Server 2016 of hoger. Voer het script niet uit vanuit een Cloud Shell of VM in Azure.

$rootcertname = 'CN=P2SRootCert'

$certLocation = 'Cert:\CurrentUser\My'

$vpnTemp = 'C:\vpn-temp'

$exportedencodedrootcertpath = "$vpnTemp\P2SRootCertencoded.cer"

$exportedrootcertpath = "$vpnTemp\P2SRootCert.cer"

if (-Not (Test-Path -Path $vpnTemp -PathType Container)) {

New-Item -ItemType Directory -Force -Path $vpnTemp | Out-Null

}

if ($PSVersionTable.PSVersion.Major -ge 6) {

Import-Module -Name PKI -UseWindowsPowerShell

}

$selfSignedCertParams = @{

Type = 'Custom'

KeySpec = 'Signature'

Subject = $rootcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = '2048'

CertStoreLocation = $certLocation

KeyUsageProperty = 'Sign'

KeyUsage = 'CertSign'

}

$rootcert = New-SelfSignedCertificate @selfSignedCertParams

Export-Certificate -Cert $rootcert -FilePath $exportedencodedrootcertpath -NoClobber | Out-Null

certutil -encode $exportedencodedrootcertpath $exportedrootcertpath | Out-Null

$rawRootCertificate = Get-Content -Path $exportedrootcertpath

$rootCertificate = ''

foreach ($line in $rawRootCertificate) {

if ($line -notlike '*Certificate*') {

$rootCertificate += $line

}

}

Virtuele netwerkgateway implementeren

De gateway van het virtuele Azure-netwerk is de service waarmee uw on-premises Windows-machines verbinding maken. Als u dat nog niet hebt gedaan, moet u een gatewaysubnet in het virtuele netwerk maken voordat u de gateway van het virtuele netwerk implementeert.

Voor het implementeren van een virtuele netwerkgateway zijn twee basisonderdelen vereist:

- Een openbaar IP-adres waarmee de gateway naar uw clients wordt geïdentificeerd, waar ze zich ook ter wereld bevinden

- Het basiscertificaat dat u in de vorige stap hebt gemaakt, dat wordt gebruikt om uw clients te verifiëren

U kunt Azure Portal of Azure PowerShell gebruiken om de gateway van het virtuele netwerk te implementeren. Het kan tot 45 minuten duren voordat de implementatie is voltooid.

Volg deze instructies om een virtuele netwerkgateway te implementeren met behulp van Azure Portal.

Meld u aan bij het Azure-portaal.

Typ virtuele netwerkgateways in Resources, Services en documenten zoeken. Zoek virtuele netwerkgateways in de zoekresultaten van Marketplace en selecteer deze.

Selecteer + Maken om een nieuwe virtuele netwerkgateway te maken.

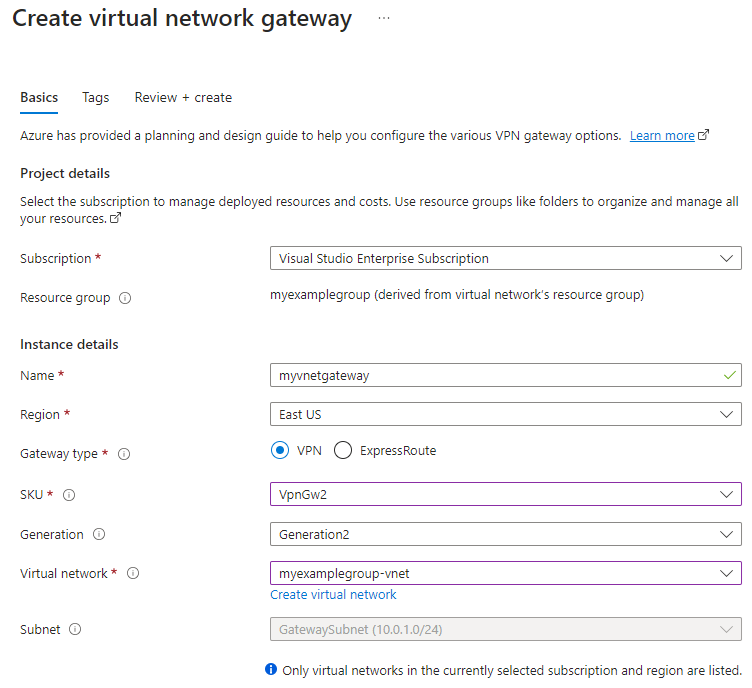

Vul op het tabblad Basisinformatie de waarden in voor projectdetails en instantiedetails.

- Abonnement: Selecteer het abonnement dat u wilt gebruiken in de vervolgkeuzelijst.

- Resourcegroep: deze instelling wordt automatisch ingevuld wanneer u uw virtuele netwerk op deze pagina selecteert.

- Naam: naam van uw gateway. Een naam opgeven voor een gateway is niet hetzelfde als een naam opgeven voor een gatewaysubnet. Hier gaat het om de naam van het gatewayobject dat u maakt.

- Regio: Selecteer de regio waarin u deze resource wilt maken. De regio voor de gateway moet hetzelfde zijn als die voor het virtuele netwerk.

- Gatewaytype: selecteer VPN. VPN-gateways maken gebruik van een gateway van het virtuele netwerk van het type VPN.

- SKU: Selecteer de gateway-SKU die ondersteuning biedt voor de functies die u in de vervolgkeuzelijst wilt gebruiken. Zie Gateway-SKU's. Gebruik de Basic-SKU niet omdat deze GEEN ONDERSTEUNING biedt voor IKEv2-verificatie.

- Generatie: selecteer de generatie die u wilt gebruiken. U wordt aangeraden een Generation2-SKU te gebruiken. Zie Gateway-SKU's voor meer informatie.

- Virtueel netwerk: Selecteer in de vervolgkeuzelijst het virtuele netwerk waaraan u deze gateway wilt toevoegen. Als u het virtuele netwerk waarvoor u een gateway wilt maken niet ziet, controleert u of u het juiste abonnement en de juiste regio hebt geselecteerd.

- Subnet: Dit veld moet grijs worden weergegeven en vermeld de naam van het gatewaysubnet dat u hebt gemaakt, samen met het IP-adresbereik. Als u in plaats daarvan een gatewaysubnetadresbereikveld met een tekstvak ziet, hebt u nog geen gatewaysubnet geconfigureerd (zie Vereisten.)

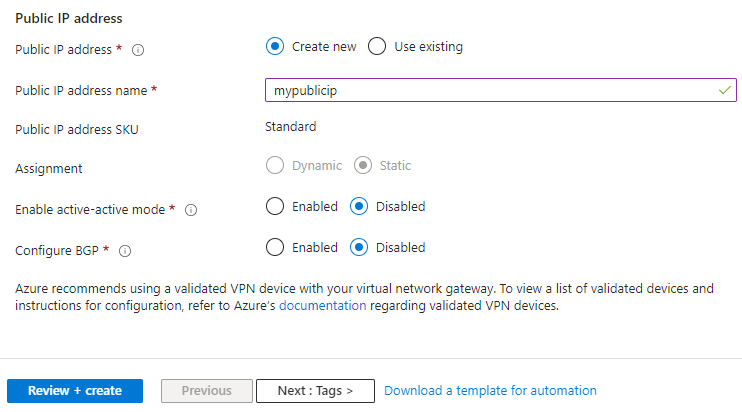

Geef de waarden op voor het openbare IP-adres dat wordt gekoppeld aan de gateway van het virtuele netwerk. Het openbare IP-adres wordt toegewezen aan dit object wanneer de gateway van het virtuele netwerk wordt gemaakt. De enige keer dat het primaire openbare IP-adres wordt gewijzigd, is wanneer de gateway wordt verwijderd en opnieuw wordt gemaakt. Het verandert niet bij het wijzigen van het formaat, het opnieuw instellen of andere interne onderhoud/upgrades.

- Openbaar IP-adres: Laat Nieuwe maken geselecteerd.

- Naam van openbaar IP-adres: Typ in het tekstvak een naam voor uw openbare IP-adresexemplaren.

- Openbare IP-adres-SKU: Instelling wordt automatisch geselecteerd.

- Toewijzing: De toewijzing wordt doorgaans automatisch geselecteerd en kan dynamisch of statisch zijn.

- Actief-actiefmodus inschakelen: Selecteer Uitgeschakeld. Schakel deze instelling alleen in als u een actief-actief-gatewayconfiguratie maakt.

- BGP configureren: Selecteer Uitgeschakeld, tenzij voor uw configuratie specifiek deze instelling is vereist. Als u deze instelling wel nodig hebt, is de standaard-ASN 65515, hoewel deze waarde kan worden gewijzigd.

Selecteer Beoordelen en maken om de validatie uit te voeren. Zodra de validatie is geslaagd, selecteert u Maken om de gateway van het virtuele netwerk te implementeren. Het kan tot 45 minuten duren voordat de implementatie is voltooid.

Wanneer de implementatie is voltooid, selecteert u Ga naar de resource.

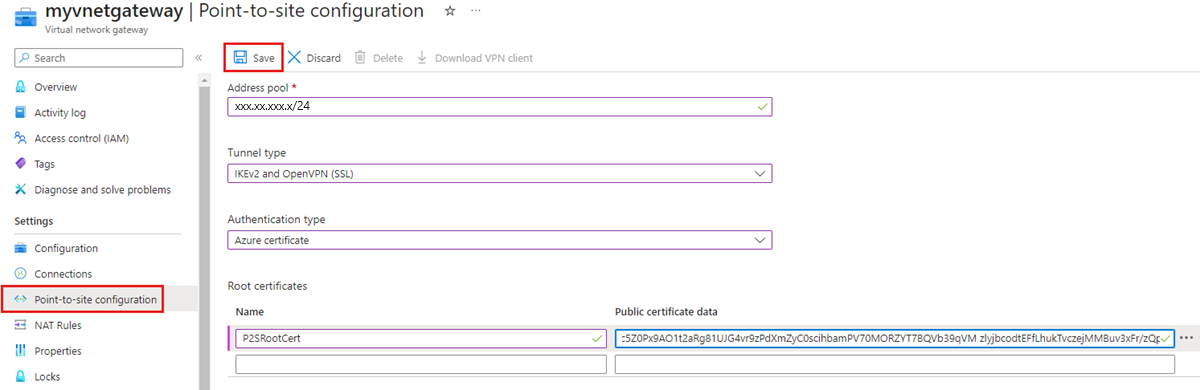

Selecteer in het servicemenu onder Instellingen de optie Punt-naar-site-configuratie en selecteer Nu configureren. U ziet nu de pagina punt-naar-site-configuratie.

- Adresgroep: voeg het privé-IP-adresbereik toe dat u wilt gebruiken. VPN-clients ontvangen dynamisch een IP-adres uit het bereik dat u opgeeft. Het minimale subnetmasker is 29 bits voor actief/passief en 28 bits voor actieve/actieve configuratie.

- Tunneltype: Geef het tunneltype op dat u wilt gebruiken. Computers die verbinding maken via de systeemeigen Windows VPN-client, proberen IKEv2 eerst. Als dat geen verbinding maakt, vallen ze terug op SSTP (als u zowel IKEv2 als SSTP selecteert in de vervolgkeuzelijst). Als u het Type OpenVPN-tunnel selecteert, kunt u verbinding maken met behulp van een OpenVPN-client of de Azure VPN-client.

- Verificatietype: geef het verificatietype op dat u wilt gebruiken (in dit geval kiest u Azure-certificaat).

- Basiscertificaatnaam: de bestandsnaam van het basiscertificaat (.cer bestand).

- Openbare certificaatgegevens: open het basiscertificaat met Kladblok en kopieer/plak de gegevens van het openbare certificaat in dit tekstveld. Als u het PowerShell-script in dit artikel hebt gebruikt om een zelfondertekend basiscertificaat te genereren, bevindt het zich in

C:\vpn-temp. Plak alleen de tekst tussen -----BEGIN CERTIFICATE----- en -----END CERTIFICATE-----. Voeg geen extra spaties of tekens toe.

Notitie

Als u geen tunneltype of verificatietype ziet, gebruikt uw gateway de Basic-SKU. De Basic-SKU biedt geen ondersteuning voor IKEv2-verificatie. Als u IKEv2 wilt gebruiken, moet u de gateway verwijderen en opnieuw maken met behulp van een andere gateway-SKU.

Selecteer Opslaan boven aan de pagina om alle configuratie-instellingen op te slaan en de openbare sleutelgegevens van het basiscertificaat te uploaden naar Azure.

Clientcertificaat maken

Op elke clientcomputer die u verbinding maakt met een virtueel netwerk met een punt-naar-site-verbinding, moet een clientcertificaat zijn geïnstalleerd. U genereert het clientcertificaat van het basiscertificaat en installeert het op elke clientcomputer. Als u geen geldig clientcertificaat installeert, mislukt de verificatie wanneer de client verbinding probeert te maken. U kunt een clientcertificaat maken op basis van een basiscertificaat dat is gegenereerd met een bedrijfsoplossing of u kunt een clientcertificaat maken op basis van een zelfondertekend basiscertificaat.

Clientcertificaat maken met behulp van een bedrijfsoplossing

Als u een commerciële certificeringsoplossing gebruikt, genereert u een clientcertificaat met de algemene waarde-indeling name@yourdomain.com. Gebruik deze indeling in plaats van de indeling domeinnaam\gebruikersnaam. Zorg ervoor dat het clientcertificaat dat u verleent, is gebaseerd op de certificaatsjabloon voor Gebruiker met Clientverificatie als het eerste item in de lijst. U kunt het certificaat controleren door op het clientcertificaat te dubbelklikken en Enhanced Key Usage (Uitgebreid sleutelgebruik) weer te geven op het tabblad Details.

Clientcertificaat maken op basis van een zelfondertekend basiscertificaat

Als u geen bedrijfscertificaatoplossing gebruikt, kunt u PowerShell gebruiken om een clientcertificaat te maken met de URI van de virtuele netwerkgateway. Dit certificaat wordt ondertekend met het basiscertificaat dat u eerder hebt gemaakt. Als u een clientcertificaat genereert op basis van een zelfondertekend basiscertificaat, wordt het certificaat automatisch geïnstalleerd op de computer die u hebt gebruikt om het certificaat te genereren.

Als u een clientcertificaat op een andere clientcomputer wilt installeren, exporteert u het certificaat als een PFX-bestand, samen met de hele certificaatketen. Hiermee maakt u een PFX-bestand met alle gegevens van het basiscertificaat die nodig zijn voor de verificatie van de client. Als u het zelfondertekende basiscertificaat als pfx wilt exporteren, selecteert u het basiscertificaat en gebruikt u dezelfde stappen als beschreven in Het clientcertificaat exporteren.

Het zelfondertekende basiscertificaat identificeren

Als u dezelfde PowerShell-sessie gebruikt die u hebt gebruikt om uw zelfondertekende basiscertificaat te maken, kunt u verdergaan met het genereren van een clientcertificaat.

Als dat niet het probleem is, gebruikt u de volgende stappen om het zelfondertekende basiscertificaat te identificeren dat op uw computer is geïnstalleerd.

Haal een lijst op met de certificaten die op uw computer zijn geïnstalleerd.

Get-ChildItem -Path 'Cert:\CurrentUser\My'Zoek de onderwerpnaam uit de geretourneerde lijst en kopieer de vingerafdruk die zich ernaast bevindt naar een tekstbestand. In het volgende voorbeeld zijn er twee certificaten. De CN-naam is de naam van het zelfondertekende basiscertificaat waaruit u een onderliggend certificaat wilt genereren. In dit geval heet dit P2SRootCert.

Thumbprint Subject ---------- ------- AED812AD883826FF76B4D1D5A77B3C08EFA79F3F CN=P2SChildCert4 7181AA8C1B4D34EEDB2F3D3BEC5839F3FE52D655 CN=P2SRootCertDeclareer een variabele voor het basiscertificaat met behulp van de vingerafdruk uit de vorige stap. Vervang VINGERAFDRUK door de vingerafdruk van het basiscertificaat waaruit u een clientcertificaat wilt genereren.

$rootcert = Get-ChildItem -Path 'Cert:\CurrentUser\My\<THUMBPRINT>'Als u bijvoorbeeld de vingerafdruk voor P2SRootCert in de vorige stap gebruikt, ziet de opdracht er als volgt uit:

$rootcert = Get-ChildItem -Path 'Cert:\CurrentUser\My\7181AA8C1B4D34EEDB2F3D3BEC5839F3FE52D655'

Een clientcertificaat genereren

Gebruik de New-AzVpnClientConfiguration PowerShell-cmdlet om een clientcertificaat te genereren. Als u niet dezelfde PowerShell-sessie gebruikt die u hebt gebruikt om uw zelfondertekende basiscertificaat te maken, moet u het zelfondertekende basiscertificaat identificeren, zoals beschreven in de vorige sectie. Voordat u het script uitvoert, vervangt <resource-group-name> u de naam van de resourcegroep en <vpn-gateway-name> door de naam van de gateway van het virtuele netwerk die u zojuist hebt geïmplementeerd.

Belangrijk

Voer dit PowerShell-script uit als beheerder vanaf de on-premises Windows-computer waarmee u verbinding wilt maken met de Azure-bestandsshare. Op de computer moet Windows 10/Windows Server 2016 of hoger worden uitgevoerd. Voer het script niet uit vanuit een Cloud Shell in Azure. Zorg ervoor dat u zich aanmeldt bij uw Azure-account voordat u het script (Connect-AzAccount) uitvoert.

$clientcertpassword = '<enter-your-password>'

$resourceGroupName = '<resource-group-name>'

$vpnName = '<vpn-gateway-name>'

$vpnTemp = 'C:\vpn-temp'

$certLocation = 'Cert:\CurrentUser\My'

$vpnClientConfigParams = @{

ResourceGroupName = $resourceGroupName

Name = $vpnName

AuthenticationMethod = 'EAPTLS'

}

$vpnClientConfiguration = New-AzVpnClientConfiguration @vpnClientConfigParams

$webRequestParams = @{

Uri = $vpnClientConfiguration.VpnProfileSASUrl

OutFile = "$vpnTemp\vpnclientconfiguration.zip"

}

Invoke-WebRequest @webRequestParams

$expandArchiveParams = @{

Path = "$vpnTemp\vpnclientconfiguration.zip"

DestinationPath = "$vpnTemp\vpnclientconfiguration"

}

Expand-Archive @expandArchiveParams

$vpnGeneric = "$vpnTemp\vpnclientconfiguration\Generic"

$vpnProfile = ([xml](Get-Content -Path "$vpnGeneric\VpnSettings.xml")).VpnProfile

$exportedclientcertpath = "$vpnTemp\P2SClientCert.pfx"

$clientcertname = "CN=$($vpnProfile.VpnServer)"

$selfSignedCertParams = @{

Type = 'Custom'

DnsName = $vpnProfile.VpnServer

KeySpec = 'Signature'

Subject = $clientcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = 2048

CertStoreLocation = $certLocation

Signer = $rootcert

TextExtension = @('2.5.29.37={text}1.3.6.1.5.5.7.3.2')

}

$clientcert = New-SelfSignedCertificate @selfSignedCertParams

$mypwd = ConvertTo-SecureString -String $clientcertpassword -Force -AsPlainText

Export-PfxCertificate -FilePath $exportedclientcertpath -Password $mypwd -Cert $clientcert |

Out-Null

De VPN-client configureren

De gateway van het virtuele Azure-netwerk maakt een downloadbaar pakket met configuratiebestanden die nodig zijn om de VPN-verbinding op uw on-premises Windows-computer te initialiseren. Het configuratiepakket bevat instellingen die specifiek zijn voor de VPN-gateway die u hebt gemaakt. Als u wijzigingen aanbrengt in de gateway, zoals het wijzigen van een tunneltype, certificaat of verificatietype, moet u een ander configuratiepakket voor vpn-clientprofielen genereren en installeren op elke client. Anders kunnen uw VPN-clients mogelijk geen verbinding maken.

U configureert de VPN-verbinding met behulp van de AlwaysOn VPN-functie die is geïntroduceerd in Windows 10/Windows Server 2016. Dit pakket bevat ook uitvoerbare bestanden waarmee de verouderde Windows VPN-client wordt geconfigureerd, indien gewenst. In deze handleiding wordt AlwaysOn VPN gebruikt in plaats van de verouderde Windows VPN-client, omdat u met de AlwaysOn VPN-client verbinding kunt maken/de verbinding met azure VPN kunt verbreken zonder beheerdersmachtigingen voor de computer.

Het clientcertificaat installeren

Volg deze stappen op de clientcomputer om het clientcertificaat te installeren dat is vereist voor verificatie op de gateway van het virtuele netwerk.

- Zodra het clientcertificaat is geëxporteerd, zoekt en kopieert u het PFX-bestand naar de clientcomputer.

- Dubbelklik op de clientcomputer op het PFX-bestand om het te installeren. Laat de opslaglocatie staan als huidige gebruiker en selecteer vervolgens Volgende.

- Laat de pagina Te exporteren bestand ongewijzigd. Selecteer Volgende.

- Voer op de pagina Persoonlijke sleutelbeveiliging het wachtwoord voor het certificaat in of controleer of de beveiligingsprincipaal juist is en selecteer vervolgens Volgende.

- Laat op de pagina Certificaatarchief de standaardlocatie staan en selecteer vervolgens Volgende.

- Selecteer Voltooien. Selecteer Ja in de beveiligingswaarschuwing voor de certificaatinstallatie. U kunt 'Ja' voor deze beveiligingswaarschuwing selecteren omdat u het certificaat hebt gegenereerd.

- Het certificaat wordt nu geïmporteerd.

De VPN-client installeren

Deze sectie helpt u bij het configureren van de systeemeigen VPN-client die deel uitmaakt van uw Windows-besturingssysteem om verbinding te maken met uw virtuele netwerk (IKEv2 en SSTP). Voor deze configuratie is geen extra clientsoftware vereist.

Configuratiebestanden weergeven

Navigeer op de clientcomputer naar C:\vpn-temp de map vpnclientconfiguration en open deze om de volgende submappen weer te geven:

- WindowsAmd64 en WindowsX86, die respectievelijk de windows 64-bits en 32-bits installatiepakketten bevatten. Het windowsAmd64-installatiepakket is voor alle ondersteunde 64-bits Windows-clients, niet alleen Amd.

- Algemeen, dat algemene informatie bevat die wordt gebruikt om uw eigen VPN-clientconfiguratie te maken. De algemene map wordt opgegeven als IKEv2 of SSTP+IKEv2 is geconfigureerd op de gateway. Als alleen SSTP is geconfigureerd, is de algemene map niet aanwezig.

VPN-clientprofiel configureren

U kunt hetzelfde VPN-clientconfiguratiepakket op elke Windows-clientcomputer gebruiken, zolang de versie overeenkomt met de architectuur voor de client.

Notitie

U moet beheerdersrechten hebben op de Windows-clientcomputer van waaruit u verbinding wilt maken om het installatiepakket uit te voeren.

Selecteer de VPN-clientconfiguratiebestanden die overeenkomen met de architectuur van de Windows-computer. Kies het

VpnClientSetupAmd64installatiepakket voor een 64-bits processorarchitectuur. Kies hetVpnClientSetupX86installatiepakket voor een 32-bits processorarchitectuur.Dubbelklik op het pakket om het te installeren. Selecteer Meer info en vervolgens Toch uitvoeren als u een SmartScreen-melding ziet.

Maak verbinding met uw VPN. Ga naar VPN-instellingen en zoek de VPN-verbinding die u hebt gemaakt. Dit is dezelfde naam als uw virtuele netwerk. Selecteer Verbinding maken. Er kan een pop-upbericht worden weergegeven. Selecteer Doorgaan om verhoogde bevoegdheden te gebruiken.

Selecteer op de pagina Verbindingsstatus de optie Verbinden om de verbinding te starten. Als het scherm Certificaat selecteren wordt geopend, controleert u of het weergegeven clientcertificaat het certificaat is dat u voor de verbinding wilt gebruiken. Als dat niet het probleem is, gebruikt u de vervolgkeuzepijl om het juiste certificaat te selecteren en selecteert u VERVOLGENS OK.

Azure-bestandsshare koppelen

Nu u uw punt-naar-site-VPN hebt ingesteld, kunt u deze gebruiken om de Azure-bestandsshare te koppelen aan een on-premises computer.

Als u de bestandsshare wilt koppelen met de sleutel van uw opslagaccount, opent u een Windows-opdrachtprompt en voert u de volgende opdracht uit. Vervang <YourStorageAccountName>, <FileShareName> en <YourStorageAccountKey> door uw eigen waarden. Als Z: al in gebruik is, vervangt u deze door een beschikbare stationsletter. U vindt de sleutel van uw opslagaccount in Azure Portal door naar het opslagaccount te navigeren en beveiligings- en netwerktoegangssleutels> te selecteren.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

VPN-basiscertificaat draaien

Als een basiscertificaat moet worden geroteerd vanwege de vervaldatum of nieuwe vereisten, kunt u een nieuw basiscertificaat toevoegen aan de bestaande virtuele netwerkgateway zonder de gateway van het virtuele netwerk opnieuw te implementeren. Nadat u het basiscertificaat hebt toegevoegd met behulp van het volgende script, moet u het VPN-clientcertificaat opnieuw maken.

Vervang <resource-group-name>, <desired-vpn-name-here>en <new-root-cert-name> door uw eigen waarden en voer het script uit.

#Creating the new Root Certificate

$ResourceGroupName = '<resource-group-name>'

$vpnName = '<desired-vpn-name-here>'

$NewRootCertName = '<new-root-cert-name>'

$rootcertname = "CN=$NewRootCertName"

$certLocation = 'Cert:\CurrentUser\My'

$date = Get-Date -Format 'MM_yyyy'

$vpnTemp = "C:\vpn-temp_$date"

$exportedencodedrootcertpath = "$vpnTemp\P2SRootCertencoded.cer"

$exportedrootcertpath = "$vpnTemp\P2SRootCert.cer"

if (-Not (Test-Path -Path $vpnTemp -PathType Container)) {

New-Item -ItemType Directory -Force -Path $vpnTemp | Out-Null

}

$selfSignedCertParams = @{

Type = 'Custom'

KeySpec = 'Signature'

Subject = $rootcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = 2048

CertStoreLocation = $certLocation

KeyUsageProperty = 'Sign'

KeyUsage = 'CertSign'

}

$rootcert = New-SelfSignedCertificate @selfSignedCertParams

$exportCertParams = @{

Cert = $rootcert

FilePath = $exportedencodedrootcertpath

NoClobber = $true

}

Export-Certificate @exportCertParams | Out-Null

certutil -encode $exportedencodedrootcertpath $exportedrootcertpath | Out-Null

$rawRootCertificate = Get-Content -Path $exportedrootcertpath

$rootCertificate = ''

foreach($line in $rawRootCertificate) {

if ($line -notlike '*Certificate*') {

$rootCertificate += $line

}

}

#Fetching gateway details and adding the newly created Root Certificate.

$gateway = Get-AzVirtualNetworkGateway -Name $vpnName -ResourceGroupName $ResourceGroupName

$vpnClientRootCertParams = @{

PublicCertData = $rootCertificate

ResourceGroupName = $ResourceGroupName

VirtualNetworkGatewayName = $gateway

VpnClientRootCertificateName = $NewRootCertName

}

Add-AzVpnClientRootCertificate @vpnClientRootCertParams