Meer informatie over versleuteling voor een elastisch Azure SAN

Azure Elastic SAN maakt gebruik van versleuteling aan de serverzijde (SSE) om gegevens die zijn opgeslagen in een elastisch SAN automatisch te versleutelen. SSE beschermt uw gegevens en helpt u te voldoen aan de beveiligings- en nalevingsvereisten van uw organisatie.

Gegevens in Elastische SAN-volumes van Azure worden transparant versleuteld en ontsleuteld met 256-bits AES-versleuteling, een van de sterkste blokcoderingen die beschikbaar zijn en voldoen aan FIPS 140-2. Zie Cryptografie-API: Volgende generatie voor meer informatie over de cryptografische modules die onderliggende Azure-gegevensversleuteling zijn.

SSE is standaard ingeschakeld en kan niet worden uitgeschakeld. SSE kan niet worden uitgeschakeld, heeft geen invloed op de prestaties van uw Elastische SAN en heeft geen extra kosten.

Over versleutelingssleutelbeheer

Er zijn twee soorten versleutelingssleutels beschikbaar: door het platform beheerde sleutels en door de klant beheerde sleutels. Gegevens die naar een elastisch SAN-volume worden geschreven, worden standaard versleuteld met door het platform beheerde sleutels (door Microsoft beheerde). Als u wilt, kunt u in plaats daarvan door de klant beheerde sleutels gebruiken als u specifieke beveiligings- en nalevingsvereisten voor de organisatie hebt.

Wanneer u een volumegroep configureert, kunt u ervoor kiezen om door het platform beheerde of door de klant beheerde sleutels te gebruiken. Alle volumes in een volumegroep nemen de configuratie van de volumegroep over. U kunt op elk gewenst moment schakelen tussen door de klant beheerde en platformbeheerde sleutels. Als u tussen deze sleuteltypen schakelt, versleutelt de Elastic SAN-service de gegevensversleutelingssleutel opnieuw met de nieuwe KEK. De beveiliging van de gegevensversleutelingssleutel verandert, maar de gegevens in uw Elastische SAN-volumes blijven altijd versleuteld. Er is geen extra actie vereist om ervoor te zorgen dat uw gegevens worden beveiligd.

Door klant beheerde sleutels

Als u door de klant beheerde sleutels gebruikt, moet u een Azure Key Vault gebruiken om deze op te slaan.

U kunt uw eigen RSA-sleutels maken en importeren en opslaan in uw Azure Key Vault, of u kunt nieuwe RSA-sleutels genereren met behulp van Azure Key Vault. U kunt de Azure Key Vault-API's of beheerinterfaces gebruiken om uw sleutels te genereren. De elastische SAN en de sleutelkluis kunnen zich in verschillende regio's en abonnementen bevinden, maar ze moeten zich in dezelfde Microsoft Entra ID-tenant bevinden.

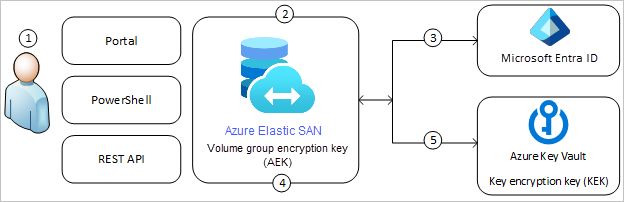

In het volgende diagram ziet u hoe Azure Elastic SAN gebruikmaakt van Microsoft Entra ID en een sleutelkluis om aanvragen te doen met behulp van de door de klant beheerde sleutel:

In de volgende lijst worden de genummerde stappen in het diagram uitgelegd:

- Een Azure Key Vault-beheerder verleent machtigingen aan een beheerde identiteit voor toegang tot de sleutelkluis die de versleutelingssleutels bevat. De beheerde identiteit kan een door de gebruiker toegewezen identiteit zijn die u maakt en beheert, of een door het systeem toegewezen identiteit die is gekoppeld aan de volumegroep.

- De eigenaar van een elastische SAN-volumegroep van Azure configureert versleuteling met een door de klant beheerde sleutel voor de volumegroep.

- Azure Elastic SAN maakt gebruik van de beheerde identiteit die in stap 1 machtigingen heeft verleend om toegang tot de sleutelkluis te verifiëren via Microsoft Entra-id.

- Azure Elastic SAN verpakt de gegevensversleutelingssleutel met de door de klant beheerde sleutel uit de sleutelkluis.

- Voor lees-/schrijfbewerkingen verzendt Azure Elastic SAN aanvragen naar Azure Key Vault om de versleutelingssleutel van het account uit te pakken om versleutelings- en ontsleutelingsbewerkingen uit te voeren.