On-premises machines repliceren met behulp van privé-eindpunten

Met Azure Site Recovery kunt u privé-eindpunten van Azure Private Link gebruiken om uw on-premises machines te repliceren naar een virtueel netwerk in Azure. Privé-eindpunttoegang tot een herstelkluis wordt ondersteund in alle Azure Commercial & Government-regio's.

Notitie

Automatische upgrades worden niet ondersteund voor privé-eindpunten. Meer informatie.

In deze zelfstudie leert u het volgende:

- Maak een Azure Backup Recovery Services-kluis om uw machines te beveiligen.

- Schakel een beheerde identiteit in voor de kluis. Verdeel de vereiste machtigingen voor toegang tot de opslagaccounts om replicatie van verkeer van on-premises naar Azure-doellocaties mogelijk te maken. Toegang tot beheerde identiteiten voor opslag is vereist voor Private Link-toegang tot de kluis.

- Dns-wijzigingen aanbrengen die vereist zijn voor privé-eindpunten.

- Privé-eindpunten maken en goedkeuren voor een kluis in een virtueel netwerk.

- Maak privé-eindpunten voor de opslagaccounts. U kunt zo nodig openbare of firewalltoegang voor opslag blijven toestaan. Het maken van een privé-eindpunt voor toegang tot opslag is niet vereist voor Azure Site Recovery.

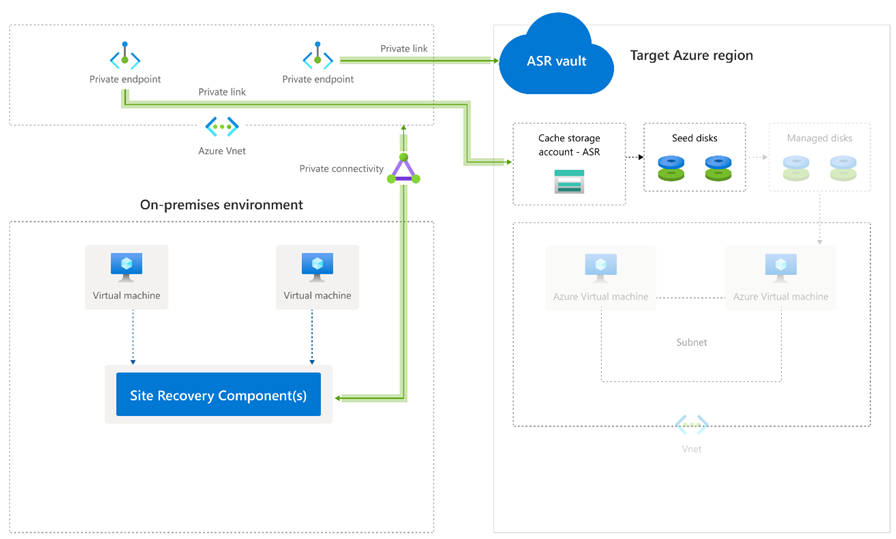

In het volgende diagram ziet u de replicatiewerkstroom voor hybride herstel na noodgevallen met privé-eindpunten. U kunt geen privé-eindpunten maken in uw on-premises netwerk. Als u privékoppelingen wilt gebruiken, moet u een virtueel Azure-netwerk (een bypassnetwerk genoemd in dit artikel) maken, privéconnectiviteit tot stand brengen tussen on-premises en het bypass-netwerk en vervolgens privé-eindpunten maken in het bypass-netwerk. U kunt elke vorm van privéconnectiviteit kiezen.

Vereisten en opmerkingen

Let op het volgende voordat u begint:

- Privékoppelingen worden ondersteund in Site Recovery 9.35 en hoger.

- U kunt alleen privé-eindpunten maken voor nieuwe Recovery Services-kluizen waarvoor geen items zijn geregistreerd. Daarom moet u privé-eindpunten maken voordat items aan de kluis worden toegevoegd. Zie prijzen voor Azure Private Link voor prijsinformatie.

- Wanneer u een privé-eindpunt voor een kluis maakt, wordt de kluis vergrendeld. Deze kan alleen worden geopend vanuit netwerken met privé-eindpunten.

- Microsoft Entra ID biedt momenteel geen ondersteuning voor privé-eindpunten. U moet dus uitgaande toegang vanuit het beveiligde virtuele Azure-netwerk toestaan naar IP-adressen en volledig gekwalificeerde domeinnamen die vereist zijn voor Microsoft Entra-id om in een regio te kunnen werken. Indien van toepassing, kunt u ook de netwerkbeveiligingsgroeptag 'Microsoft Entra ID' en Azure Firewall-tags gebruiken om toegang tot Microsoft Entra-id toe te staan.

- Er zijn vijf IP-adressen vereist in het bypass-netwerk waar u uw privé-eindpunt maakt. Wanneer u een privé-eindpunt voor de kluis maakt, maakt Site Recovery vijf privékoppelingen voor toegang tot de microservices.

- Een extra IP-adres is vereist in het bypass-netwerk voor privé-eindpuntconnectiviteit met een cacheopslagaccount. U kunt elke connectiviteitsmethode tussen on-premises en het eindpunt van uw opslagaccount gebruiken. U kunt bijvoorbeeld internet of Azure ExpressRoute gebruiken. Het tot stand brengen van een privékoppeling is optioneel. U kunt privé-eindpunten maken voor opslag alleen voor algemeen gebruik v2-accounts. Zie prijzen voor Azure Page Blobs voor informatie over prijzen voor gegevensoverdracht op v2-accounts voor algemeen gebruik.

Notitie

Tijdens het instellen van privé-eindpunten om VMware- en fysieke machines te beveiligen, moet u MySQL handmatig installeren op de configuratieserver. Volg de stappen hier om de handmatige installatie uit te voeren.

URL's zijn toegestaan

Wanneer u de privékoppeling gebruikt met een gemoderniseerde ervaring voor virtuele VMware-machines, is openbare toegang nodig voor enkele resources. Hieronder vindt u alle URL's die moeten worden opgenomen in de acceptatielijst. Als proxyconfiguratie wordt gebruikt, moet u ervoor zorgen dat de proxy CNAME-records die worden ontvangen, worden omgezet tijdens het opzoeken van de URL's.

| URL | DETAILS |

|---|---|

| portal.azure.com | Navigeer naar de Azure Portal. |

*.windows.net *.msftauth.net*.msauth.net*.microsoft.com*.live.com *.office.com |

Meld u aan bij uw Azure-abonnement. |

*.microsoftonline.com *.microsoftonline-p.com |

Maak Microsoft Entra-toepassingen voor het apparaat om te communiceren met Azure Site Recovery. |

management.azure.com |

Wordt gebruikt voor Azure Resource Manager-implementaties en -bewerkingen. |

*.siterecovery.windowsazure.com |

Wordt gebruikt om verbinding te maken met Site Recovery-services. |

Zorg ervoor dat de volgende URL's zijn toegestaan en bereikbaar zijn vanaf het Azure Site Recovery-replicatieapparaat voor continue connectiviteit bij het inschakelen van replicatie naar een overheidscloud:

| URL voor Fairfax | URL voor Mooncake | DETAILS |

|---|---|---|

login.microsoftonline.us/* graph.windows.net |

login.microsoftonline.cn graph.chinacloudapi.cn |

Meld u aan bij uw Azure-abonnement. |

*.portal.azure.us |

*.portal.azure.cn |

Navigeer naar de Azure Portal. |

management.usgovcloudapi.net |

management.chinacloudapi.cn |

Maak Microsoft Entra-toepassingen voor het apparaat om te communiceren met de Azure Site Recovery-service. |

Privé-eindpunten maken en gebruiken voor Site Recovery

In de volgende secties worden de stappen beschreven die u moet uitvoeren om privé-eindpunten te maken en te gebruiken voor siteherstel in uw virtuele netwerken.

Notitie

We raden u aan deze stappen uit te voeren in de weergegeven volgorde. Als u dat niet doet, kunt u mogelijk geen privé-eindpunten in de kluis gebruiken en moet u het proces mogelijk opnieuw starten met een nieuwe kluis.

Een Recovery Services-kluis maken

Een Recovery Services-kluis bevat de replicatiegegevens van de machines. Het wordt gebruikt om Site Recovery-bewerkingen te activeren. Zie Een Recovery Services-kluis maken voor informatie over het maken van een Recovery Services-kluis in de Azure-regio waar u een failover wilt uitvoeren als er een noodgeval is.

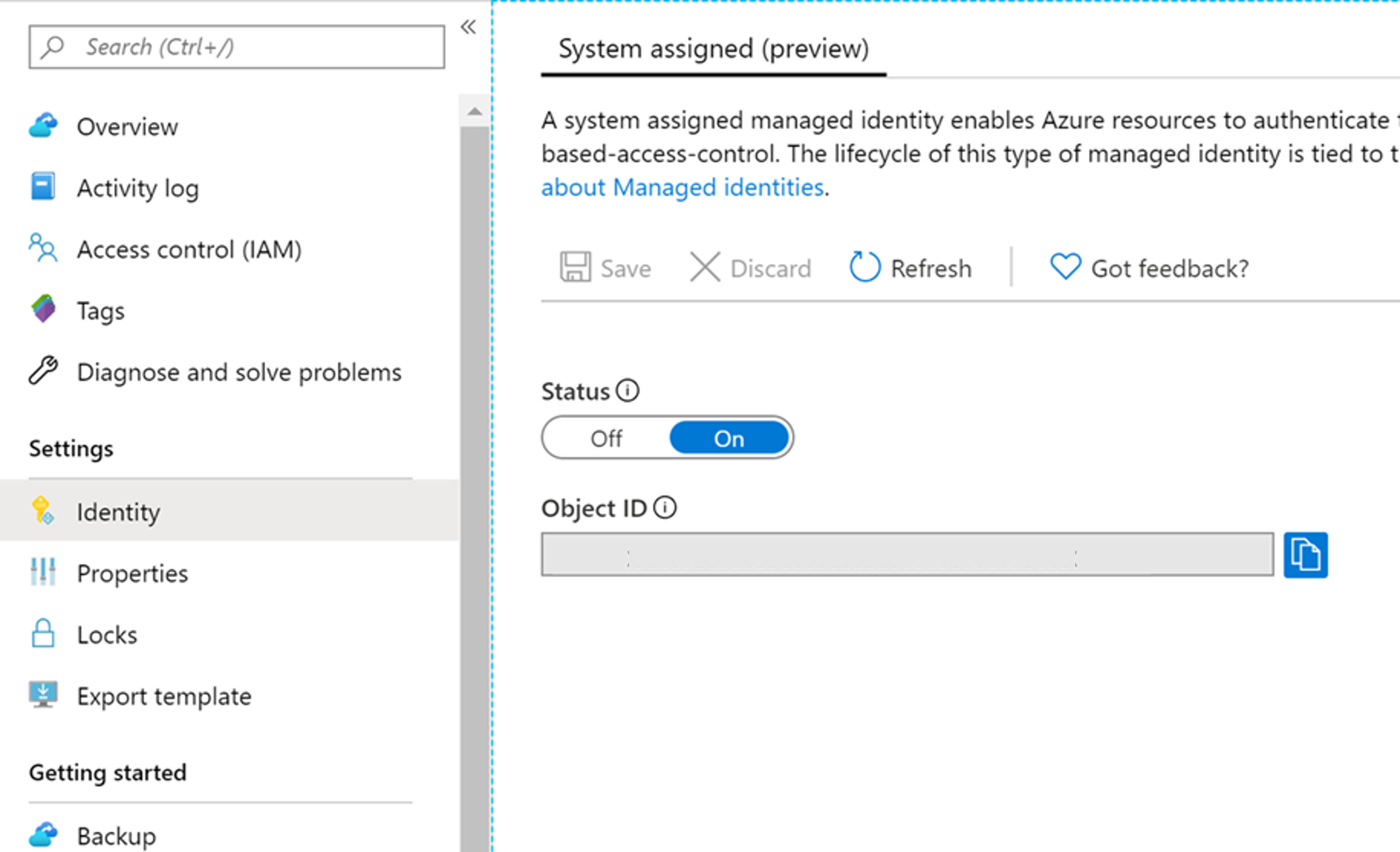

De beheerde identiteit voor de kluis inschakelen

Met een beheerde identiteit heeft de kluis toegang tot uw opslagaccounts. Site Recovery moet mogelijk toegang hebben tot de doelopslag- en cache-/logboekopslagaccounts, afhankelijk van uw vereisten. Beheerde identiteitstoegang is vereist wanneer u de Private Link-service voor de kluis gebruikt.

Ga naar uw Recovery Services-kluis. Selecteer Identiteit onder Instellingen:

Wijzig de status in Aan en selecteer Opslaan.

Er wordt een object-id gegenereerd. De kluis is nu geregistreerd bij Microsoft Entra-id.

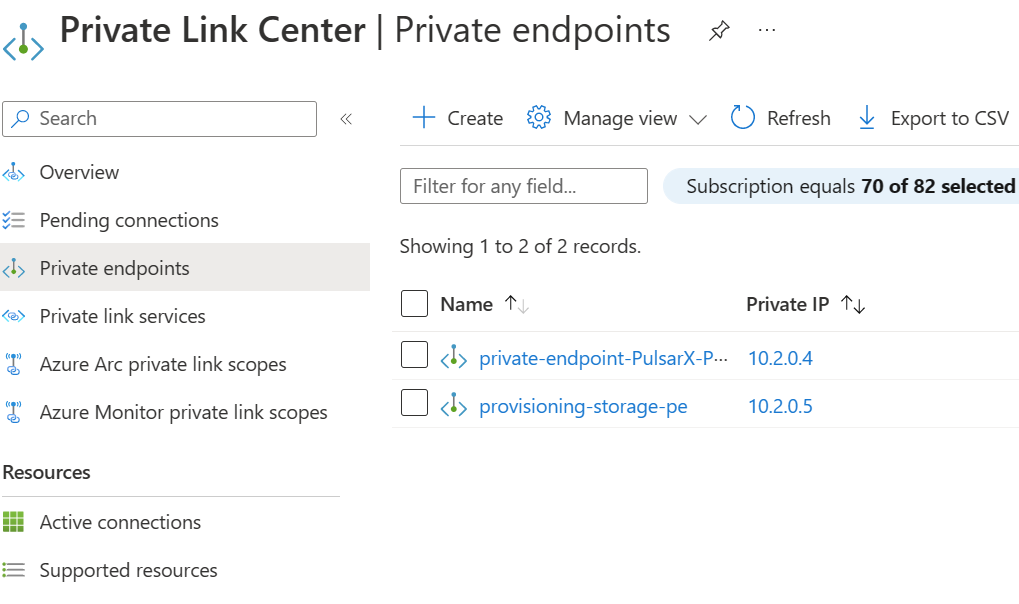

Privé-eindpunten maken voor de Recovery Services-kluis

Als u de computers in het on-premises bronnetwerk wilt beveiligen, hebt u één privé-eindpunt nodig voor de kluis in het bypass-netwerk. U kunt het privé-eindpunt maken met behulp van Private Link Center in Azure Portal of met behulp van Azure PowerShell.

Voer de volgende stappen uit om een privé-eindpunt te maken:

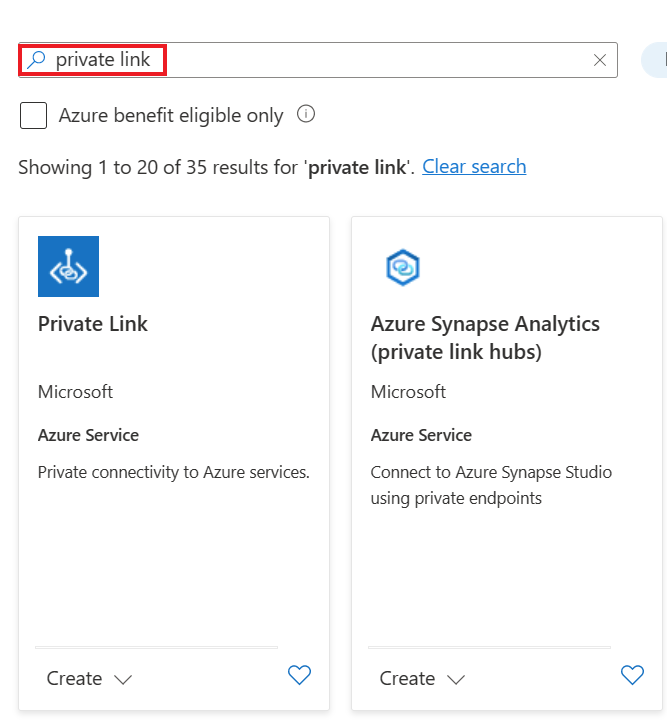

Selecteer in Azure PortalEen resource maken.

Zoek in de Azure Marketplace naar een privékoppeling.

Selecteer Private Link in de zoekresultaten en selecteer Op de pagina Back-up en Site Recovery maken de optie Maken.

Selecteer privé-eindpunten in het linkerdeelvenster. Selecteer Op de pagina Privé-eindpunten Maken om te beginnen met het maken van een privé-eindpunt voor uw kluis:

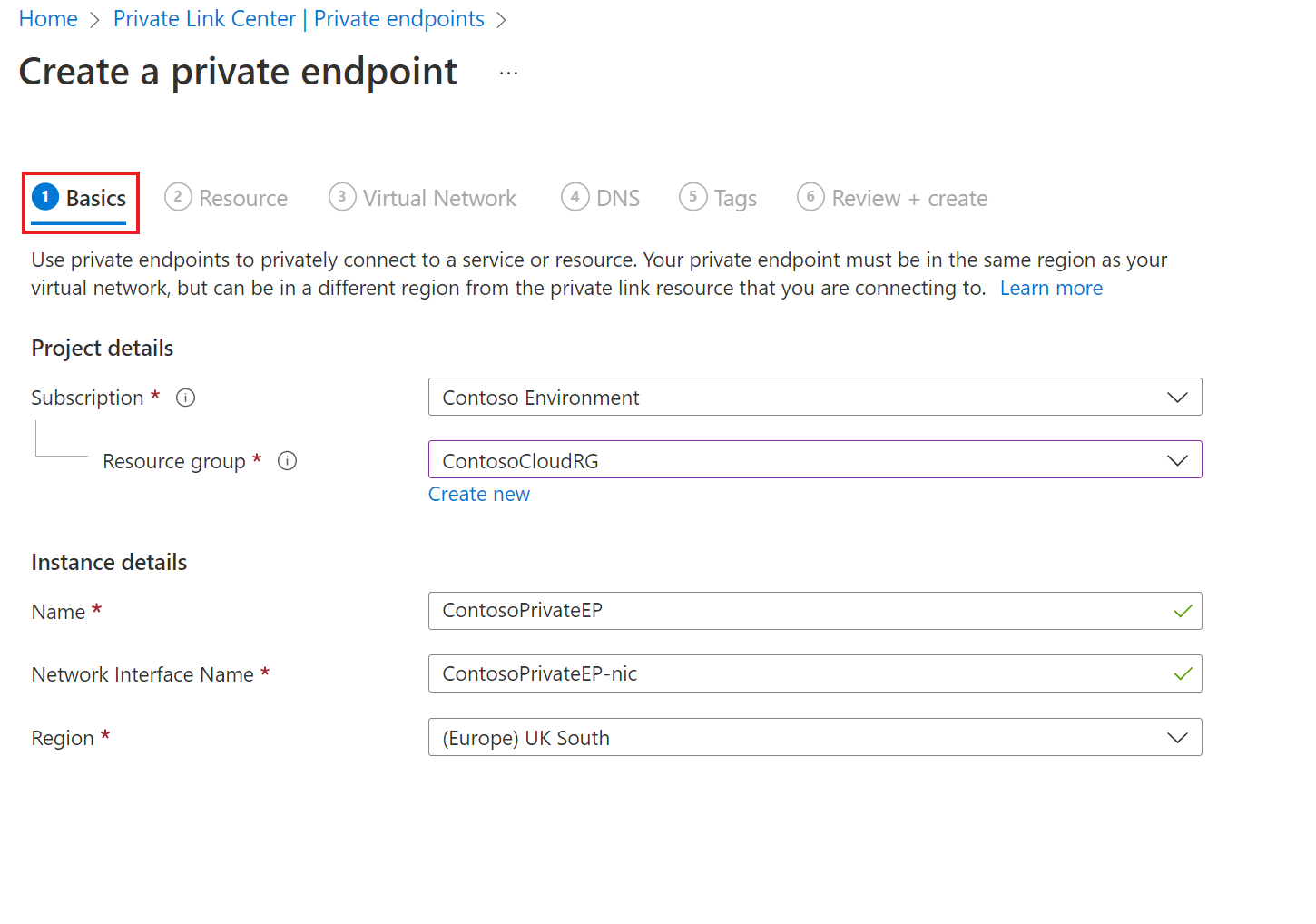

Ga op de pagina Een privé-eindpunt maken onder de sectie Basisprojectdetails> als volgt te werk:

- Selecteer Contoso Environment onder Abonnement.

- Selecteer bij Resourcegroep een bestaande resourcegroep of maak een nieuwe. Bijvoorbeeld ContosoCloudRG.

Ga als volgt te werk op de pagina Een privé-eindpunt maken, onder de sectie Details van basisexemplaren>:

- Voer in Naam een beschrijvende naam in om de kluis aan te duiden. Bijvoorbeeld ContosoPrivateEP.

- De netwerkinterfacenaam wordt automatisch ingevuld op basis van uw naamselectie in de vorige stap.

- Gebruik in Regio de regio die u hebt gebruikt voor het bypass-netwerk. Bijvoorbeeld ( Europa) VK - zuid.

- Selecteer Volgende.

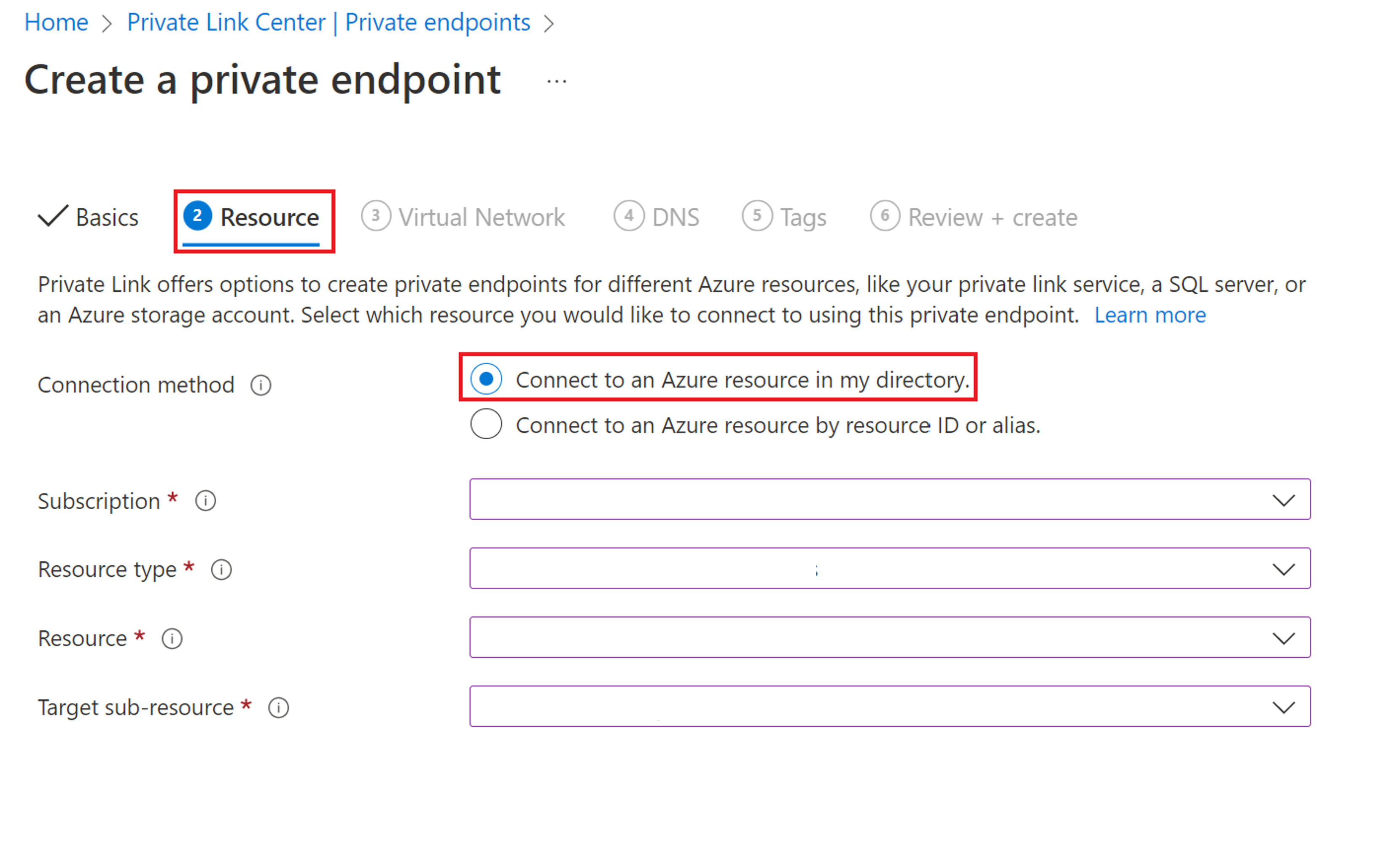

Ga als volgt te werk in de sectie Resource :

- Selecteer in de verbindingsmethode de verbinding maken met een Azure-resource in mijn directory.

- Selecteer Contoso Environment in Subscription.

- Selecteer Microsoft.RecoveryServices/kluizen in resourcetype voor uw geselecteerde abonnement.

- Kies de naam van uw Recovery Services-kluis onder Resource.

- Selecteer AzureSiteRecovery als de doelsubresource.

- Selecteer Volgende.

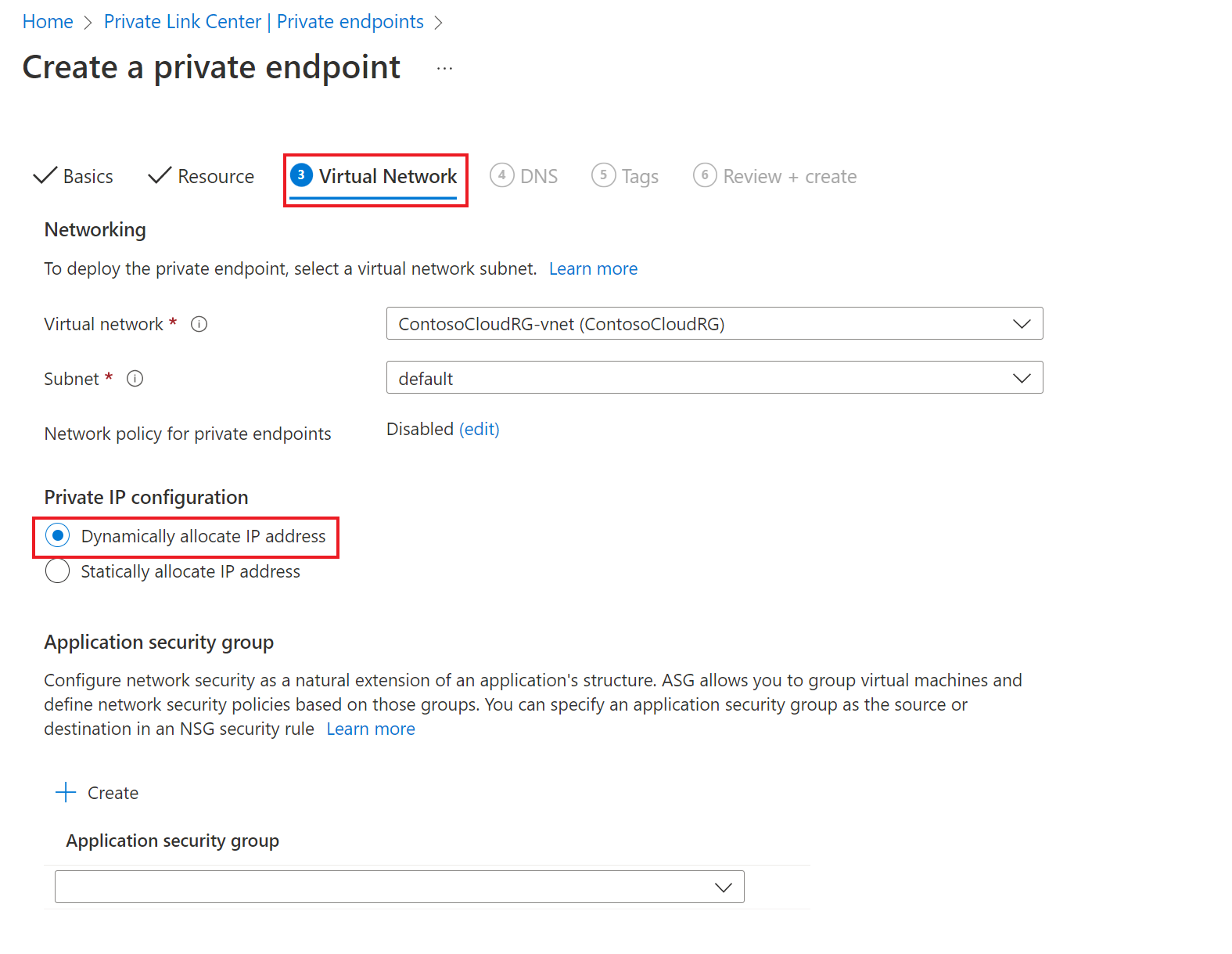

Ga als volgt te werk in de sectie Virtueel netwerk :

- Selecteer onder Virtueel netwerk een bypass-netwerk.

- Geef onder Subnet het subnet op waar u het privé-eindpunt wilt maken.

- Behoud onder Privé-IP-configuratie de standaardselectie.

- Selecteer Volgende.

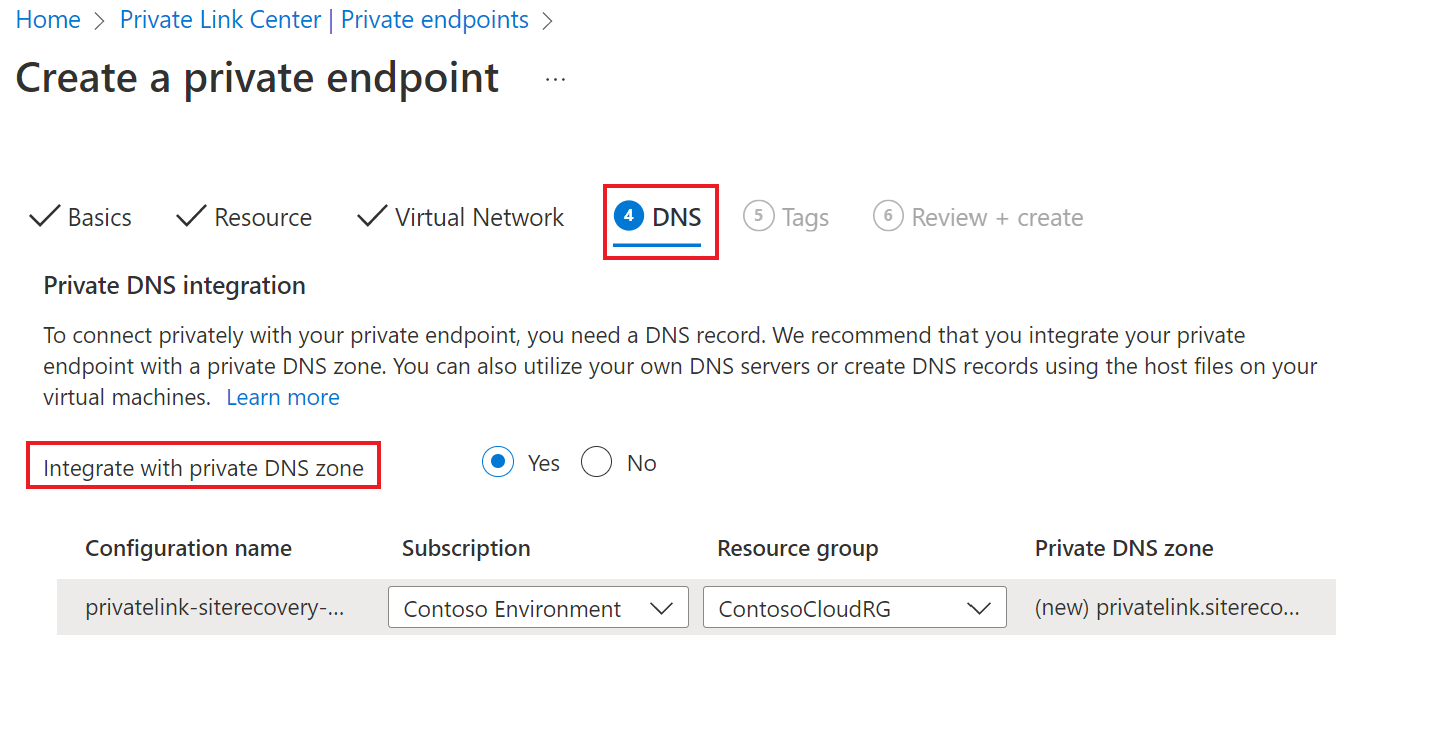

Ga als volgt te werk in de sectie DNS :

- Schakel integratie met een privé-DNS-zone in door Ja te selecteren.

Notitie

Als u Ja selecteert, wordt de zone automatisch gekoppeld aan het bypass-netwerk. Met deze actie worden ook de DNS-records toegevoegd die vereist zijn voor DNS-omzetting van nieuwe IP-adressen en volledig gekwalificeerde domeinnamen die zijn gemaakt voor het privé-eindpunt.

- Kies een bestaande DNS-zone of maak een nieuwe zone.

Zorg ervoor dat u ervoor kiest om een nieuwe DNS-zone te maken voor elk nieuw privé-eindpunt dat verbinding maakt met dezelfde kluis. Als u een bestaande privé-DNS-zone kiest, worden de vorige CNAME-records overschreven. Zie de richtlijnen voor privé-eindpunten voordat u doorgaat.

Als uw omgeving een hub- en spoke-model heeft, hebt u slechts één privé-eindpunt en slechts één privé-DNS-zone nodig voor de volledige installatie. Dit komt doordat al uw virtuele netwerken peering tussen deze netwerken hebben ingeschakeld. Zie DNS-integratie van privé-eindpunten voor meer informatie.

Als u de privé-DNS-zone handmatig wilt maken, volgt u de stappen in Privé-DNS-zones maken en voegt u handmatig DNS-records toe.

- Schakel integratie met een privé-DNS-zone in door Ja te selecteren.

In de sectie Tags kunt u tags toevoegen voor uw privé-eindpunt.

Beoordelen en maken. Wanneer de validatie is voltooid, selecteert u Maken om het privé-eindpunt te maken.

Wanneer het privé-eindpunt wordt gemaakt, worden er vijf FQDN's (Fully Qualified Domain Names) toegevoegd aan het privé-eindpunt. Met deze koppelingen kunnen de machines in het on-premises netwerk toegang krijgen tot alle vereiste Site Recovery-microservices in de context van de kluis. U kunt hetzelfde privé-eindpunt gebruiken voor de beveiliging van elke Azure-machine in het bypass-netwerk en alle gekoppelde netwerken.

De vijf domeinnamen worden in dit patroon opgemaakt:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

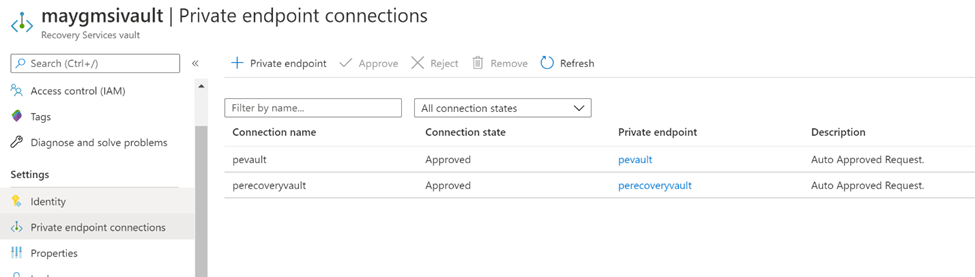

Privé-eindpunten goedkeuren voor Site Recovery

Als u het privé-eindpunt maakt en u ook de eigenaar bent van de Recovery Services-kluis, wordt het privé-eindpunt dat u eerder hebt gemaakt, binnen enkele minuten automatisch goedgekeurd. Anders moet de eigenaar van de kluis het privé-eindpunt goedkeuren voordat u het kunt gebruiken. Als u een aangevraagde privé-eindpuntverbinding wilt goedkeuren of afwijzen, gaat u naar Privé-eindpuntverbindingen onder Instellingen op de pagina herstelkluis.

U kunt naar de privé-eindpuntresource gaan om de status van de verbinding te controleren voordat u doorgaat:

(Optioneel) Privé-eindpunten maken voor het cacheopslagaccount

U kunt een privé-eindpunt gebruiken voor Azure Storage. Het maken van privé-eindpunten voor opslagtoegang is optioneel voor Azure Site Recovery-replicatie. Als u een privé-eindpunt voor opslag maakt, hebt u een privé-eindpunt nodig voor het cache-/logboekopslagaccount in uw virtuele netwerk omzeilen.

Notitie

Als privé-eindpunten niet zijn ingeschakeld voor het opslagaccount, is de beveiliging nog steeds geslaagd. Replicatieverkeer gaat echter via internet naar openbare Azure Site Recovery-eindpunten. Om ervoor te zorgen dat replicatieverkeer via privékoppelingen stroomt, moet het opslagaccount zijn ingeschakeld met privé-eindpunten.

Notitie

Privé-eindpunten voor opslag kunnen alleen worden gemaakt voor opslagaccounts voor algemeen gebruik v2. Zie prijzen voor Azure Page Blobs voor informatie over prijzen.

Volg de richtlijnen voor het maken van privéopslag om een opslagaccount te maken met een privé-eindpunt. Zorg ervoor dat u Ja selecteert onder Integreren met privé-DNS-zone. Selecteer een bestaande DNS-zone of maak een nieuwe.

Vereiste machtigingen verlenen aan de kluis

Afhankelijk van uw installatie hebt u mogelijk een of meer opslagaccounts nodig in de Azure-doelregio. Geef vervolgens de beheerde identiteit machtigingen voor alle cache-/logboekopslagaccounts die vereist zijn voor Site Recovery. In dit geval moet u vooraf de vereiste opslagaccounts maken.

Voordat u replicatie van virtuele machines inschakelt, moet de beheerde identiteit van de kluis de volgende rolmachtigingen hebben, afhankelijk van het type opslagaccount.

- Op Resource Manager gebaseerde opslagaccounts (standaardtype):

- Op Resource Manager gebaseerde opslagaccounts (Premium-type):

- Klassieke opslagaccounts:

In de volgende stappen wordt beschreven hoe u een roltoewijzing toevoegt aan uw opslagaccount. Raadpleeg Azure-rollen toewijzen met Azure Portal voor informatie over het toewijzen van rollen.

Ga naar het opslagaccount.

Klik op Toegangsbeheer (IAM) .

Selecteer Roltoewijzing toevoegen.>

Selecteer op het tabblad Rol een van de rollen die in het begin van deze sectie worden vermeld.

Selecteer op het tabblad Leden, Beheerde identiteit en selecteer vervolgens Leden selecteren.

Selecteer uw Azure-abonnement.

Selecteer Door het systeem toegewezen beheerde identiteit, zoek naar een kluis en selecteer deze.

Selecteer op het tabblad Beoordelen en toewijzen de optie Beoordelen en toewijzen om de rol toe te wijzen.

Naast deze machtigingen moet u toegang tot vertrouwde Microsoft-services toestaan. Dit doet u als volgt:

- Ga naar Firewalls en virtuele netwerken.

- Selecteer in Uitzonderingen de optie Vertrouwde Microsoft-services toegang geven tot dit opslagaccount.

Uw virtuele machines beveiligen

Nadat u de voorgaande taken hebt voltooid, gaat u verder met de installatie van uw on-premises infrastructuur. Ga door met het voltooien van een van de volgende taken:

- Een configuratieserver implementeren voor VMware en fysieke machines

- De Hyper-V-omgeving instellen voor replicatie

Nadat de installatie is voltooid, schakelt u replicatie in voor uw bronmachines. Stel de infrastructuur pas in nadat de privé-eindpunten voor de kluis zijn gemaakt in het bypass-netwerk.

Privé-DNS-zones maken en DNS-records handmatig toevoegen

Als u de optie voor integratie met een privé-DNS-zone niet hebt geselecteerd toen u het privé-eindpunt voor de kluis maakte, volgt u de stappen in deze sectie.

Maak één privé-DNS-zone om de Site Recovery-provider (voor Hyper-V-machines) of de processerver (voor VMware/fysieke machines) toe te staan om privé-FQDN's om te zetten in privé-IP-adressen.

Maak een privé-DNS-zone.

Zoek naar privé-DNS-zone in het zoekvak Alle services en selecteer vervolgens Privé-DNS zone in de resultaten:

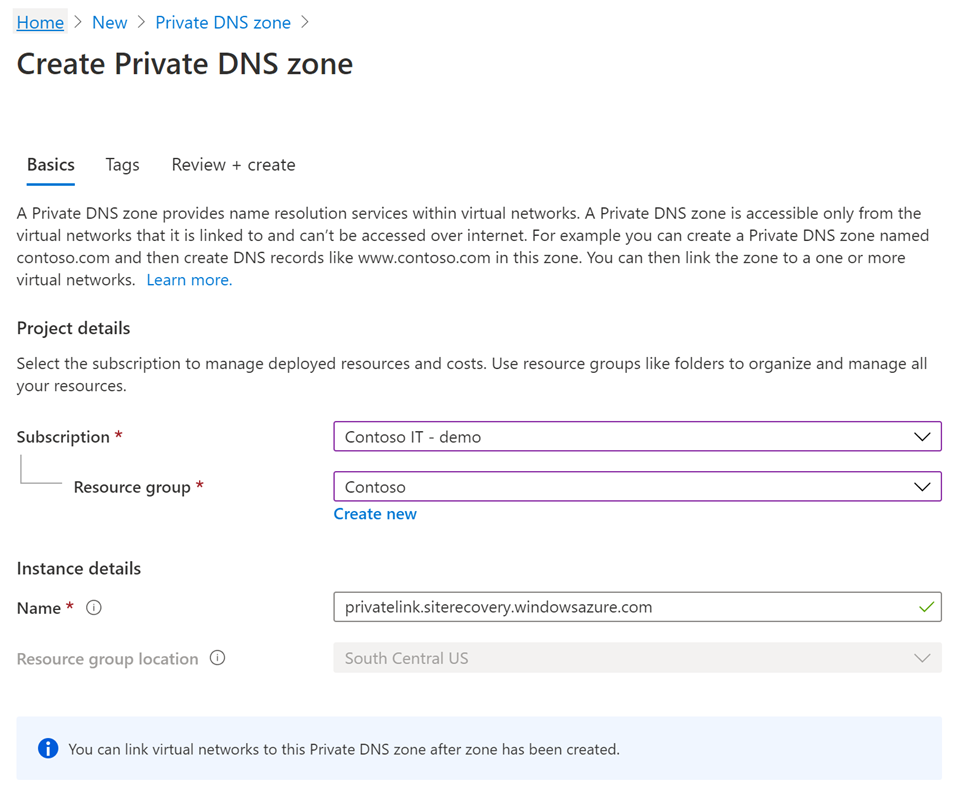

Selecteer op de pagina Privé-DNS zones de knop Toevoegen om een nieuwe zone te maken.

Voer op de pagina Privé-DNS-zone maken de vereiste gegevens in. Voer privatelink.siterecovery.windowsazure.com in voor de naam van de privé-DNS-zone. U kunt elke resourcegroep en elk abonnement kiezen.

Ga door naar het tabblad Controleren en maken om de DNS-zone te controleren en te maken.

Als u een gemoderniseerde architectuur gebruikt voor de beveiliging van VMware- of fysieke machines, moet u ervoor zorgen dat u een andere privé-DNS-zone voor privatelink.prod.migration.windowsazure.com maakt. Dit eindpunt wordt door Site Recovery gebruikt om de detectie van on-premises omgevingen uit te voeren.

Belangrijk

Voeg voor Azure GOV-gebruikers de DNS-zone toe

privatelink.prod.migration.windowsazure.us.

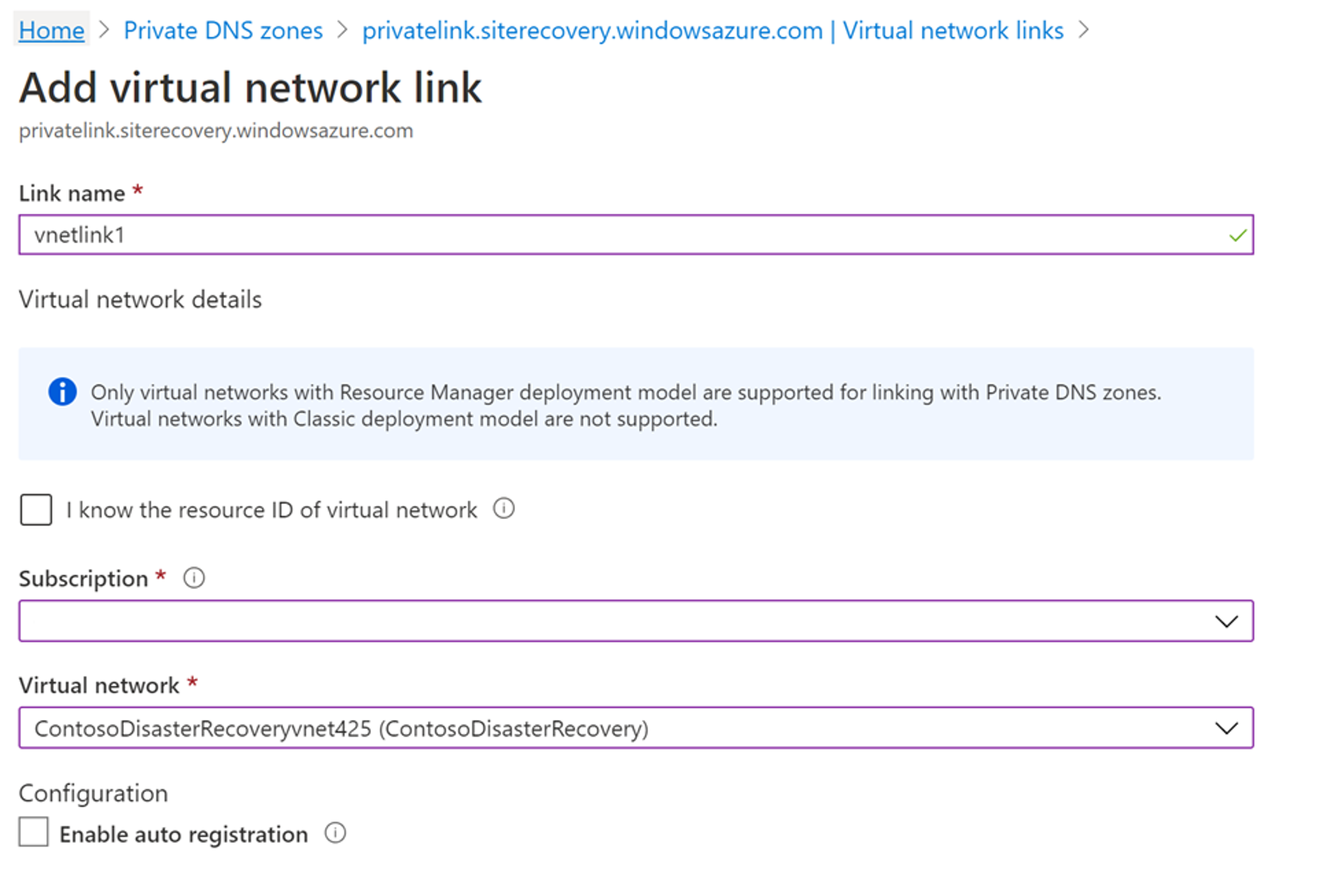

Volg deze stappen om de privé-DNS-zone aan uw virtuele netwerk te koppelen:

Ga naar de privé-DNS-zone die u in de vorige stap hebt gemaakt en ga vervolgens naar koppelingen naar het virtuele netwerk in het linkerdeelvenster. Selecteer Toevoegen.

Voer de vereiste gegevens in. Selecteer in de lijsten Abonnement en Virtueel netwerk details die overeenkomen met het bypass-netwerk. Laat de standaardwaarden in de andere velden staan.

VOEG DNS-records toe.

Nu u de vereiste privé-DNS-zone en het privé-eindpunt hebt gemaakt, moet u DNS-records toevoegen aan uw DNS-zone.

Notitie

Als u een aangepaste privé-DNS-zone gebruikt, moet u vergelijkbare vermeldingen maken, zoals beschreven in de volgende stap.

In deze stap moet u vermeldingen maken voor elke FQDN in uw privé-eindpunt in uw privé-DNS-zone.

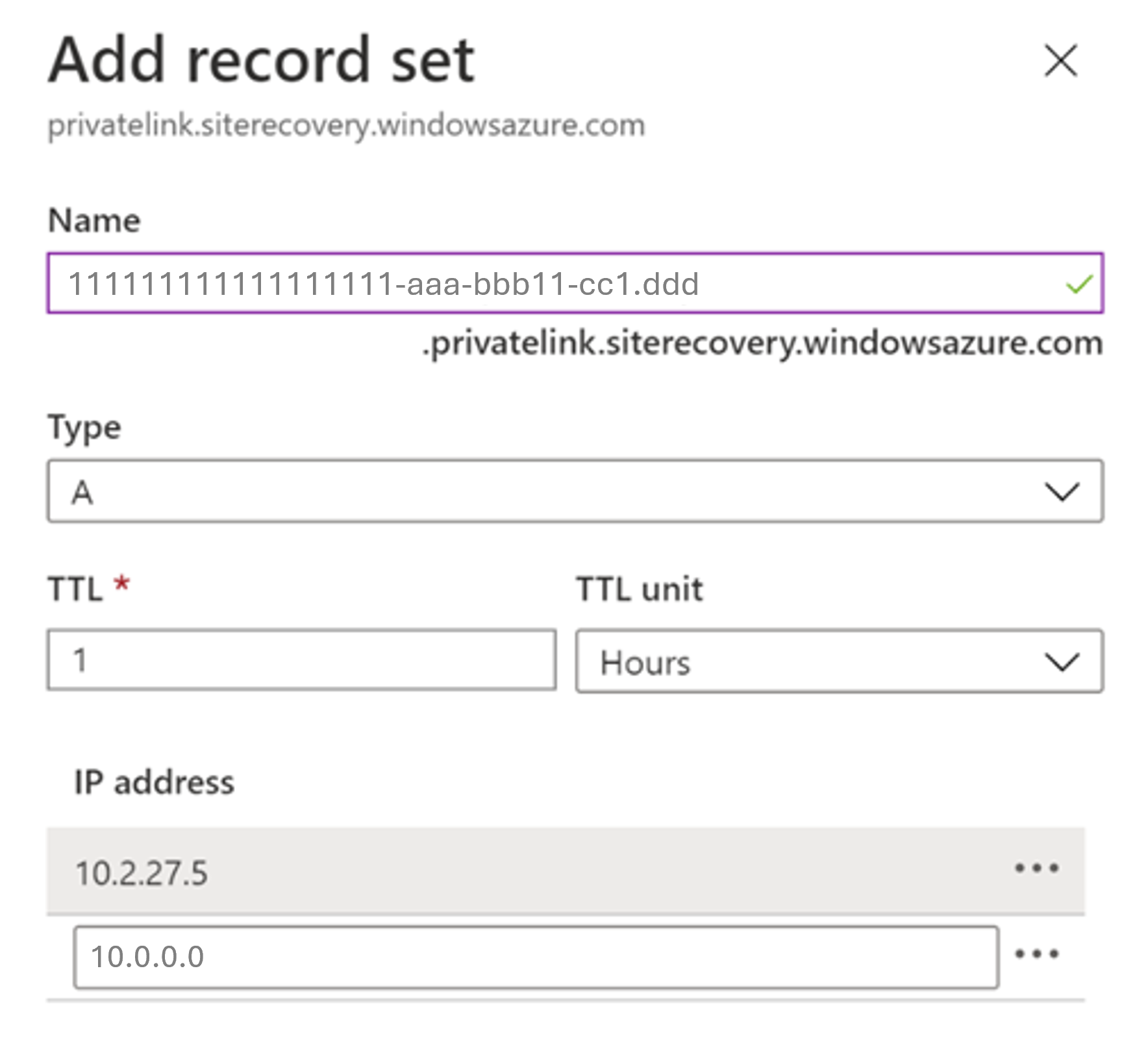

Ga naar uw privé-DNS-zone en ga naar de sectie Overzicht in het linkerdeelvenster. Selecteer Recordset om records toe te voegen.

Voeg op de pagina Recordset toevoegen een vermelding toe voor elke volledig gekwalificeerde domeinnaam en privé-IP-adres als een A-typerecord . U kunt een lijst met de volledig gekwalificeerde domeinnamen en IP-adressen ophalen op de pagina Privé-eindpunt in Overzicht. Zoals u in de volgende schermopname kunt zien, wordt de eerste volledig gekwalificeerde domeinnaam van het privé-eindpunt toegevoegd aan de recordset in de privé-DNS-zone.

Deze volledig gekwalificeerde domeinnamen komen overeen met dit patroon:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.siterecovery.windowsazure.com

Volgende stappen

Nu u privé-eindpunten hebt ingeschakeld voor de replicatie van uw virtuele machine, raadpleegt u deze andere artikelen voor aanvullende en gerelateerde informatie: