Query's of detectieregels bouwen met volglijsten in Microsoft Sentinel

Correleer uw volglijstgegevens met alle Microsoft Sentinel-gegevens met tabellaire Kusto-operators, zoals join en lookup. Wanneer u een volglijst maakt, definieert u de SearchKey. De zoeksleutel is de naam van een kolom in uw volglijst die u verwacht te gebruiken als join met andere gegevens of als een frequent object van zoekopdrachten.

Gebruik SearchKey als sleutel voor joins in uw query's voor optimale queryprestaties.

Belangrijk

Microsoft Sentinel is algemeen beschikbaar binnen het geïntegreerde beveiligingsbewerkingsplatform van Microsoft in de Microsoft Defender-portal. Voor preview is Microsoft Sentinel beschikbaar in de Defender-portal zonder Microsoft Defender XDR of een E5-licentie. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Query's bouwen met volglijsten

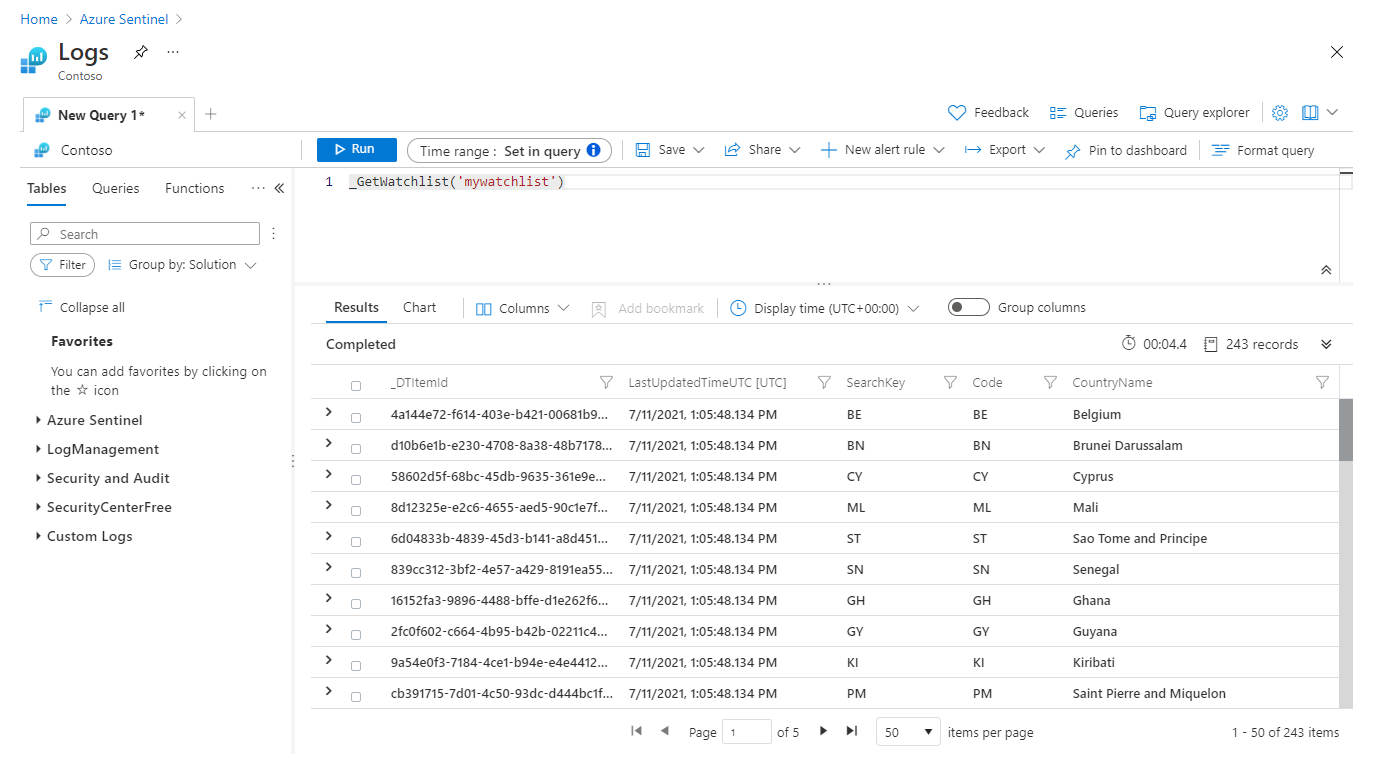

Als u een volglijst in een zoekquery wilt gebruiken, schrijft u een Kusto-query die gebruikmaakt van de functie _GetWatchlist('watchlist-name') en gebruikt u SearchKey als sleutel voor uw join.

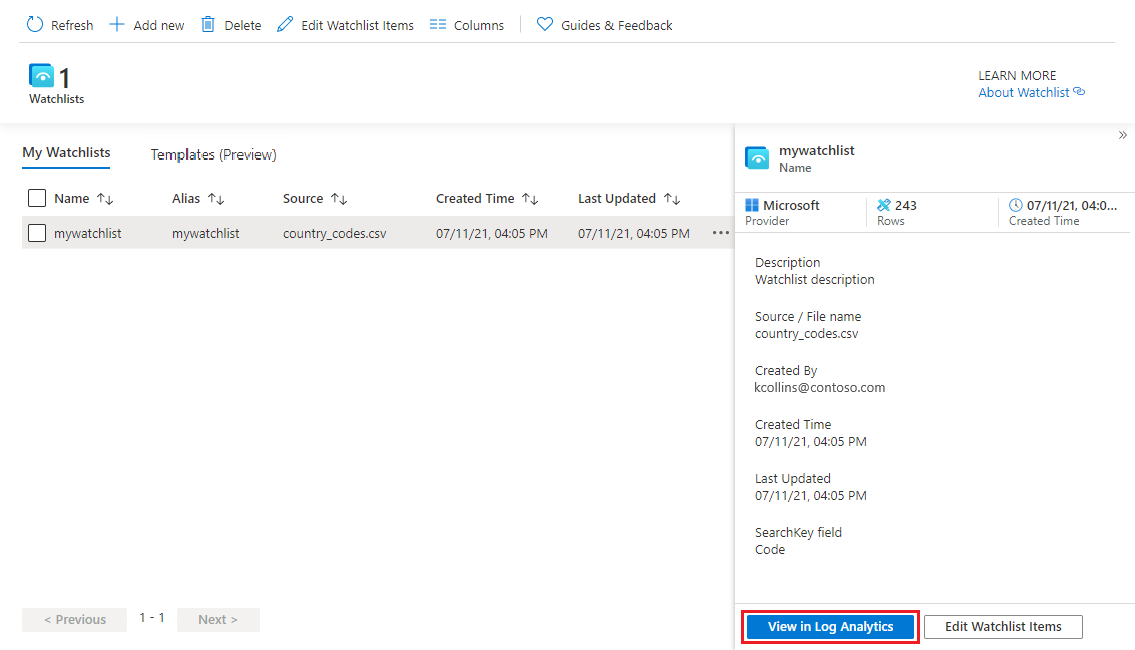

Selecteer voor Microsoft Sentinel in Azure Portal onder Configuratie de optie Volglijst.

Voor Microsoft Sentinel in de Defender-portal selecteert u Microsoft Sentinel>Configuration>Watchlist.Selecteer de volglijst die u wilt gebruiken.

Selecteer Weergeven in logboeken.

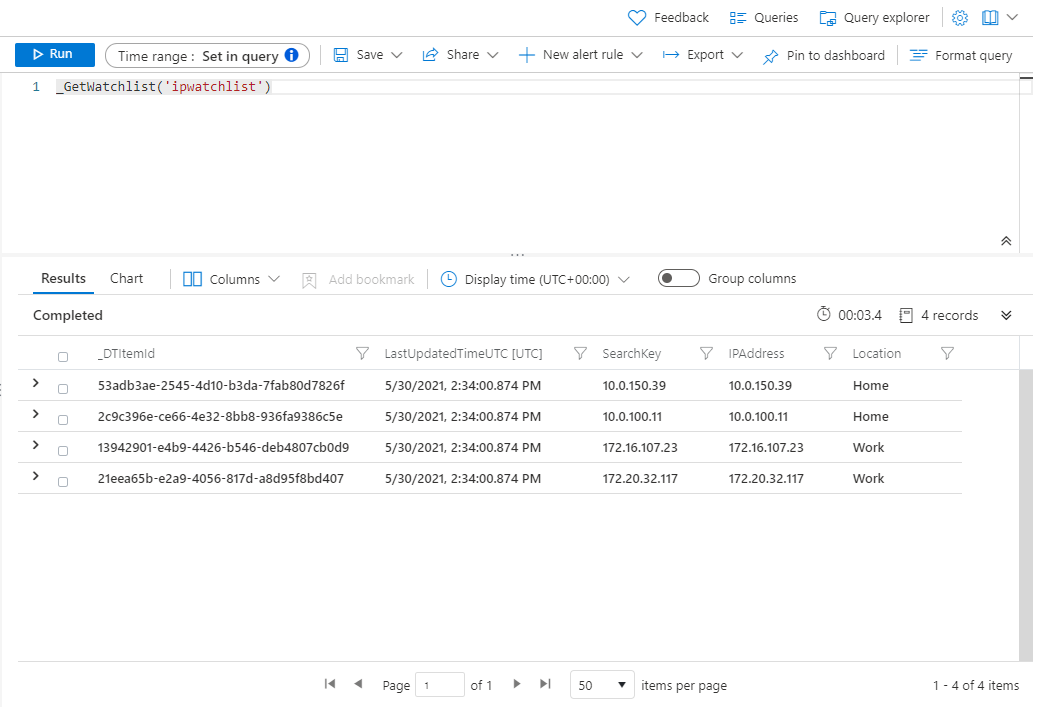

Bekijk het tabblad Resultaten . De items in de volglijst worden automatisch geëxtraheerd voor uw query.

In het onderstaande voorbeeld ziet u de resultaten van de extractie van de velden Naam en IP-adres . De SearchKey wordt weergegeven als een eigen kolom.

De tijdstempel voor uw query's wordt genegeerd in zowel de querygebruikersinterface als in geplande waarschuwingen.

Schrijf een query die gebruikmaakt van de functie _GetWatchlist('watchlist-name') en gebruik SearchKey als sleutel voor uw join.

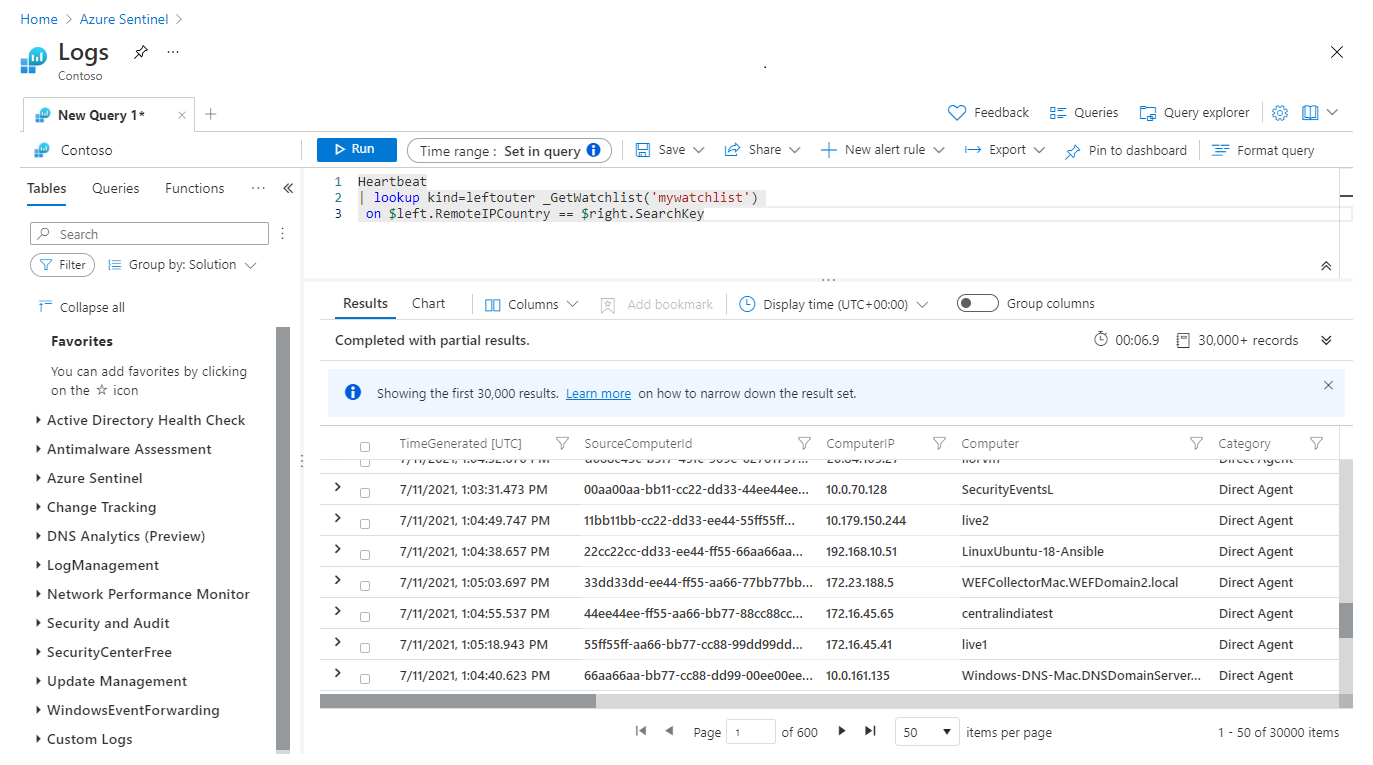

Met de volgende voorbeeldquery wordt bijvoorbeeld de

RemoteIPCountrykolom in deHeartbeattabel samengevoegd met de zoeksleutel die is gedefinieerd voor de volglijst met de naammywatchlist.Heartbeat | lookup kind=leftouter _GetWatchlist('mywatchlist') on $left.RemoteIPCountry == $right.SearchKeyIn de volgende afbeelding ziet u de resultaten van deze voorbeeldquery in Log Analytics.

Een analyseregel maken met een volglijst

Als u volglijsten wilt gebruiken in analyseregels, maakt u een regel met behulp van de functie _GetWatchlist('watchlist-name') in de query.

Selecteer Analyse onder Configuratie.

Selecteer Maken en het type regel dat u wilt maken.

Voer op het tabblad Algemeen de juiste informatie in.

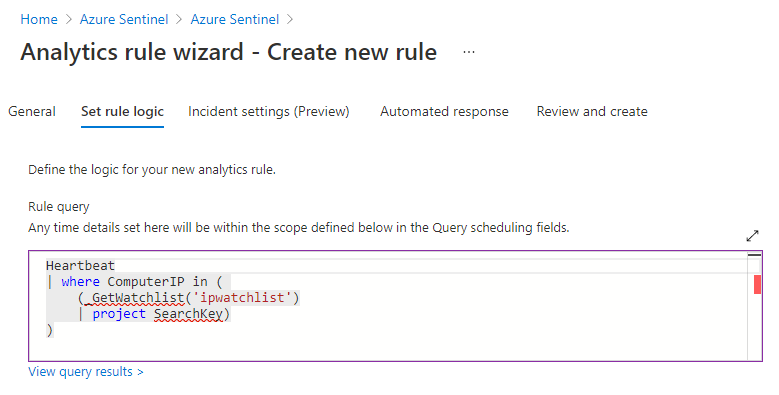

Gebruik op het tabblad Regellogica instellen onder Regelquery de

_GetWatchlist('<watchlist>')functie in de query.Stel dat u een volglijst hebt met de naam

ipwatchlistdie u hebt gemaakt op basis van een CSV-bestand met de volgende waarden:IPAddress,Location10.0.100.11,Home172.16.107.23,Work10.0.150.39,Home172.20.32.117,WorkHet CSV-bestand ziet er ongeveer als volgt uit.

Als u de

_GetWatchlistfunctie voor dit voorbeeld wilt gebruiken, zou uw query zijn_GetWatchlist('ipwatchlist').

In dit voorbeeld bevatten we alleen gebeurtenissen van IP-adressen in de volglijst:

//Watchlist as a variable let watchlist = (_GetWatchlist('ipwatchlist') | project IPAddress); Heartbeat | where ComputerIP in (watchlist)In de volgende voorbeeldquery wordt de volglijst inline gebruikt met de query en de zoeksleutel die is gedefinieerd voor de volglijst.

//Watchlist inline with the query //Use SearchKey for the best performance Heartbeat | where ComputerIP in ( (_GetWatchlist('ipwatchlist') | project SearchKey) )In de volgende afbeelding ziet u deze laatste query die in de regelquery wordt gebruikt.

Voltooi de rest van de tabbladen in de wizard Analyseregels.

Volglijsten worden elke 12 dagen vernieuwd in uw werkruimte, waarbij het TimeGenerated veld wordt bijgewerkt. Zie Aangepaste analyseregels maken om bedreigingen te detecteren voor meer informatie.

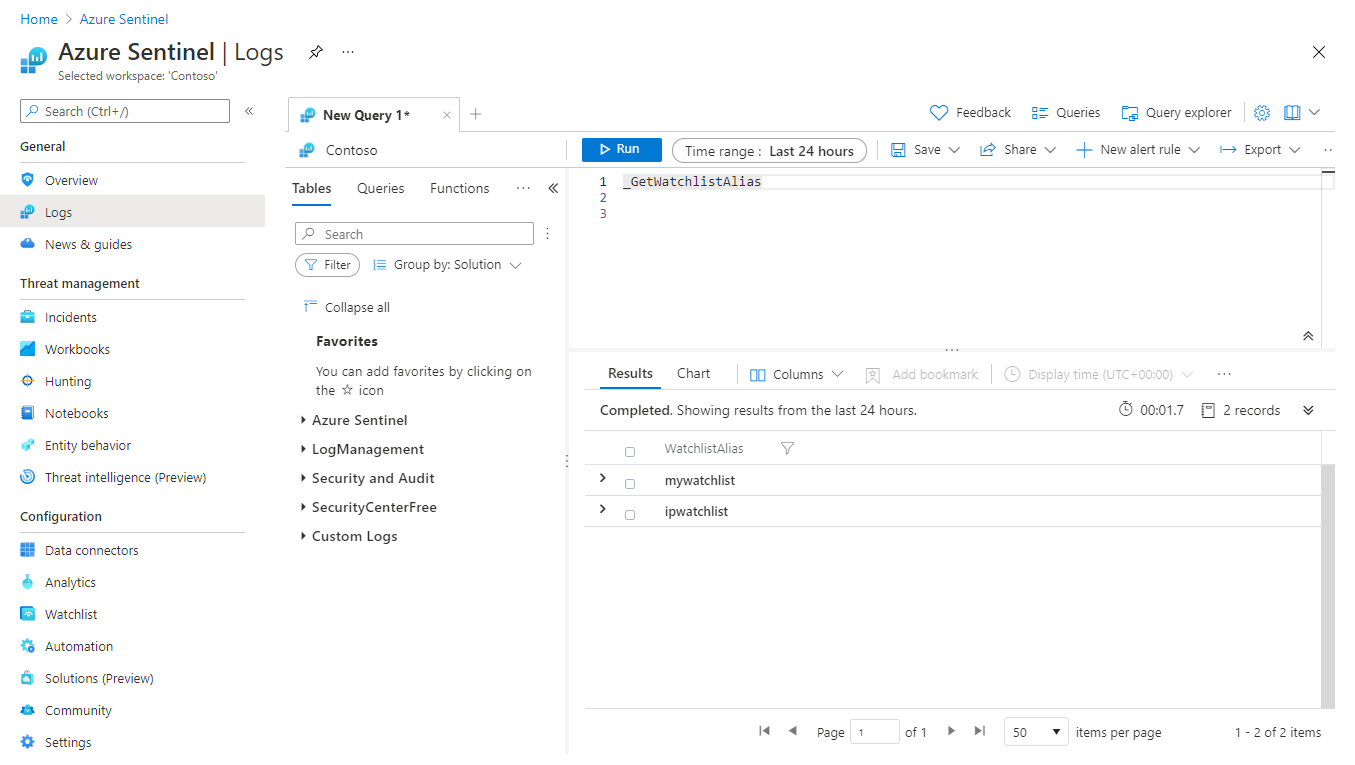

Lijst met watchlist-aliassen weergeven

Mogelijk moet u een lijst met watchlistaliassen zien om een volglijst te identificeren die moet worden gebruikt in een query- of analyseregel.

Voor Microsoft Sentinel in Azure Portal selecteert u Logboeken onder Algemeen.

Selecteer In de Defender-portal onderzoek en antwoord>opsporing>geavanceerde opsporing.Voer op de pagina Nieuwe query de volgende query uit:

_GetWatchlistAliasBekijk de lijst met aliassen op het tabblad Resultaten .

Zie de Kusto-documentatie voor meer informatie over de volgende items die in de voorgaande voorbeelden worden gebruikt:

Zie het overzicht van Kusto-querytaal (KQL) voor meer informatie over KQL.

Andere resources:

Gerelateerde inhoud

In dit document hebt u geleerd hoe u volglijsten in Microsoft Sentinel kunt gebruiken om gegevens te verrijken en onderzoeken te verbeteren. Zie de volgende artikelen voor meer informatie over Microsoft Sentinel:

- Volglijsten maken

- Meer informatie over hoe u inzicht krijgt in uw gegevens en potentiële bedreigingen.

- Ga aan de slag met het detecteren van bedreigingen met Microsoft Sentinel.

- Werkmappen gebruiken om uw gegevens te bewaken.