Uw SAP-systeem verbinden met Microsoft Sentinel

Om ervoor te zorgen dat de Microsoft Sentinel-oplossing voor SAP-toepassingen correct werkt, moet u eerst uw SAP-gegevens in Microsoft Sentinel ophalen. U kunt dit doen door de Microsoft Sentinel SAP-gegevensconnectoragent te implementeren of door verbinding te maken met de microsoft Sentinel-gegevensconnector zonder agent voor SAP. Selecteer de optie bovenaan de pagina die overeenkomt met uw omgeving.

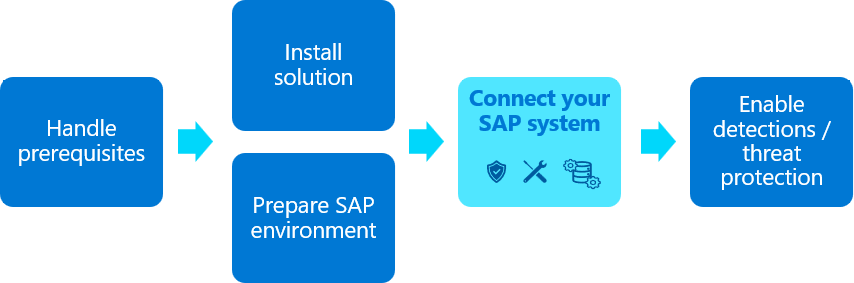

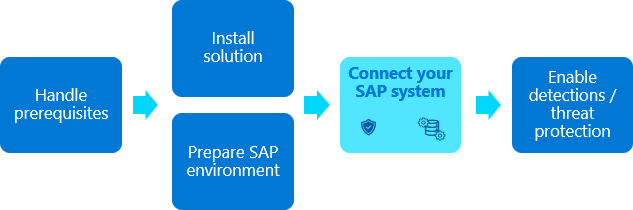

In dit artikel wordt de derde stap beschreven bij het implementeren van een van de Microsoft Sentinel-oplossingen voor SAP-toepassingen.

Inhoud in dit artikel is relevant voor uw beveiligings-, infrastructuur- en SAP BASIS-teams . Zorg ervoor dat u de stappen in dit artikel uitvoert in de volgorde waarin ze worden weergegeven.

Inhoud in dit artikel is relevant voor uw beveiligingsteam met behulp van informatie van uw SAP BASIS-teams .

Belangrijk

De oplossing zonder agent van Microsoft Sentinel is in beperkte preview als een vooraf uitgebracht product, dat aanzienlijk kan worden gewijzigd voordat deze commercieel wordt uitgebracht. Microsoft geeft geen garanties, uitgedrukt of impliciet, met betrekking tot de informatie die hier wordt verstrekt. Toegang tot de oplossing zonder agent vereist ook registratie en is alleen beschikbaar voor goedgekeurde klanten en partners tijdens de preview-periode. Zie Microsoft Sentinel voor SAP gaat zonder agent voor meer informatie.

Vereisten

Voordat u uw SAP-systeem verbindt met Microsoft Sentinel:

- Zorg ervoor dat aan alle implementatievereisten wordt voldaan. Zie Vereisten voor het implementeren van de Microsoft Sentinel-oplossing voor SAP-toepassingen voor meer informatie.

Zorg ervoor dat de Microsoft Sentinel-oplossing voor SAP-toepassingenis geïnstalleerd in uw Microsoft Sentinel-werkruimte

Zorg ervoor dat uw SAP-systeem volledig is voorbereid voor de implementatie.

Als u de agent voor de gegevensconnector implementeert om te communiceren met Microsoft Sentinel via SNC, moet u ervoor zorgen dat u uw systeem hebt voltooid om SNC te gebruiken voor beveiligde verbindingen.

Zorg ervoor dat de microsoft Sentinel SAP Agentless-oplossingis geïnstalleerd in uw Microsoft Sentinel-werkruimte

Zorg ervoor dat uw SAP-systeem volledig is voorbereid voor de implementatie.

Zorg ervoor dat uw DCR is geconfigureerd zoals beschreven in De oplossing installeren vanuit de inhoudshub.

Bekijk een demovideo

Bekijk een van de volgende videodemonstraties van het implementatieproces dat in dit artikel wordt beschreven.

Een uitgebreide informatie over de portalopties:

Bevat meer informatie over het gebruik van Azure KeyVault. Geen audio, alleen demonstratie met bijschriften:

Een virtuele machine maken en toegang tot uw referenties configureren

U wordt aangeraden een toegewezen virtuele machine te maken voor de agentcontainer van uw gegevensconnector om optimale prestaties te garanderen en mogelijke conflicten te voorkomen. Zie Systeemvereisten voor de agentcontainer van de gegevensconnector voor meer informatie.

U wordt aangeraden uw SAP- en verificatiegeheimen op te slaan in een Azure-sleutelkluis. Hoe u toegang krijgt tot uw sleutelkluis, is afhankelijk van de locatie waar uw virtuele machine (VM) is geïmplementeerd:

| Implementatiemethode | Toegangsmethode |

|---|---|

| Container op een Virtuele Azure-machine | U wordt aangeraden een door het Azure-systeem toegewezen beheerde identiteit te gebruiken voor toegang tot Azure Key Vault. Als een door het systeem toegewezen beheerde identiteit niet kan worden gebruikt, kan de container ook worden geverifieerd bij Azure Key Vault met behulp van een service-principal voor geregistreerde toepassingen of, als laatste redmiddel, een configuratiebestand. |

| Een container op een on-premises VM of een VM in een cloudomgeving van derden | Verifieer bij Azure Key Vault met behulp van een service-principal voor geregistreerde toepassingen van Microsoft Entra ID. |

Als u geen geregistreerde toepassing of een service-principal kunt gebruiken, gebruikt u een configuratiebestand om uw referenties te beheren, hoewel deze methode niet de voorkeur heeft. Zie De gegevensconnector implementeren met behulp van een configuratiebestand voor meer informatie.

Zie voor meer informatie:

- Verificatie in Azure Key Vault

- Wat zijn beheerde identiteiten voor Azure-resources?

- Overzicht van toepassings- en service-principalobjecten in Microsoft Entra ID

Uw virtuele machine wordt doorgaans gemaakt door uw infrastructuurteam . Het configureren van toegang tot referenties en het beheren van sleutelkluizen wordt doorgaans uitgevoerd door uw beveiligingsteam .

Een beheerde identiteit maken met een Virtuele Azure-machine

Voer de volgende opdracht uit om een virtuele machine te maken in Azure, waarbij u de werkelijke namen uit uw omgeving vervangt door de

<placeholders>volgende:az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>Zie quickstart: Een virtuele Linux-machine maken met de Azure CLI voor meer informatie.

Belangrijk

Nadat de VIRTUELE machine is gemaakt, moet u alle beveiligingsvereisten en beveiligingsprocedures toepassen die van toepassing zijn in uw organisatie.

Met deze opdracht maakt u de VM-resource, die uitvoer produceert die er als volgt uitziet:

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }Kopieer de GUID systemAssignedIdentity , omdat deze wordt gebruikt in de volgende stappen. Dit is uw beheerde identiteit.

Maak een sleutelkluis.

In deze procedure wordt beschreven hoe u een sleutelkluis maakt om uw agentconfiguratiegegevens op te slaan, inclusief uw SAP-verificatiegeheimen. Als u een bestaande sleutelkluis gebruikt, gaat u rechtstreeks naar stap 2.

Uw sleutelkluis maken:

Voer de volgende opdrachten uit, waarbij u de werkelijke namen vervangt door de

<placeholder>waarden.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>Kopieer de naam van uw sleutelkluis en de naam van de resourcegroep. U hebt deze nodig wanneer u de toegangsmachtigingen voor de sleutelkluis toewijst en het implementatiescript uitvoert in de volgende stappen.

Toegangsmachtigingen voor key vault toewijzen

Wijs in uw sleutelkluis de rol Geheimenlezer van Azure Key Vault toe aan de identiteit die u eerder hebt gemaakt en gekopieerd.

Wijs in dezelfde sleutelkluis de volgende Azure-rollen toe aan de gebruiker die de agent voor de gegevensconnector configureert:

- Key Vault-inzender voor het implementeren van de agent

- Key Vault Secrets Officer, om nieuwe systemen toe te voegen

De gegevensconnectoragent implementeren vanuit de portal (preview)

Nu u een virtuele machine en een sleutelkluis hebt gemaakt, is de volgende stap het maken van een nieuwe agent en het maken van verbinding met een van uw SAP-systemen. Hoewel u meerdere agents voor gegevensconnectors op één computer kunt uitvoeren, raden we u aan om slechts één agent te gebruiken, de prestaties te bewaken en vervolgens het aantal connectors langzaam te verhogen.

In deze procedure wordt beschreven hoe u een nieuwe agent maakt en deze verbindt met uw SAP-systeem met behulp van de Azure- of Defender-portals. Het is raadzaam dat uw beveiligingsteam deze procedure uitvoert met hulp van het SAP BASIS-team .

Het implementeren van de gegevensconnectoragent vanuit de portal wordt ondersteund vanuit zowel De Azure-portal als de Defender-portal wanneer Microsoft Sentinel wordt toegevoegd aan de Defender-portal.

Hoewel de implementatie ook wordt ondersteund vanaf de opdrachtregel, wordt u aangeraden de portal te gebruiken voor typische implementaties. Gegevensconnectoragents die zijn geïmplementeerd met behulp van de opdrachtregel, kunnen alleen worden beheerd via de opdrachtregel en niet via de portal. Zie Een SAP-gegevensconnectoragent implementeren vanaf de opdrachtregel voor meer informatie.

Belangrijk

Het implementeren van de container en het maken van verbindingen met SAP-systemen vanuit de portal is momenteel in PREVIEW. De Aanvullende voorwaarden voor Azure-previews omvatten aanvullende juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta of preview zijn of die anders nog niet algemeen beschikbaar zijn.

Vereisten:

Als u uw gegevensconnectoragent wilt implementeren via de portal, hebt u het volgende nodig:

- Verificatie via een beheerde identiteit of een geregistreerde toepassing

- Referenties die zijn opgeslagen in een Azure Key Vault

Als u deze vereisten niet hebt, implementeert u in plaats daarvan de SAP-gegevensconnectoragent vanaf de opdrachtregel .

Als u de agent voor de gegevensconnector wilt implementeren, hebt u ook sudo- of hoofdbevoegdheden nodig op de machine van de gegevensconnectoragent.

Als u Netweaver/ABAP-logboeken wilt opnemen via een beveiligde verbinding met behulp van SNC (Secure Network Communications), hebt u het volgende nodig:

- Het pad naar het binaire bestand en

libsapcrypto.sodesapgenpsebibliotheek - De details van uw clientcertificaat

Zie Uw systeem configureren voor het gebruik van SNC voor beveiligde verbindingen voor meer informatie.

- Het pad naar het binaire bestand en

De agent voor de gegevensconnector implementeren:

Meld u als gebruiker met sudo-bevoegdheden aan bij de zojuist gemaakte VM waarop u de agent installeert.

Download en/of draag de SAP NetWeaver SDK over naar de computer.

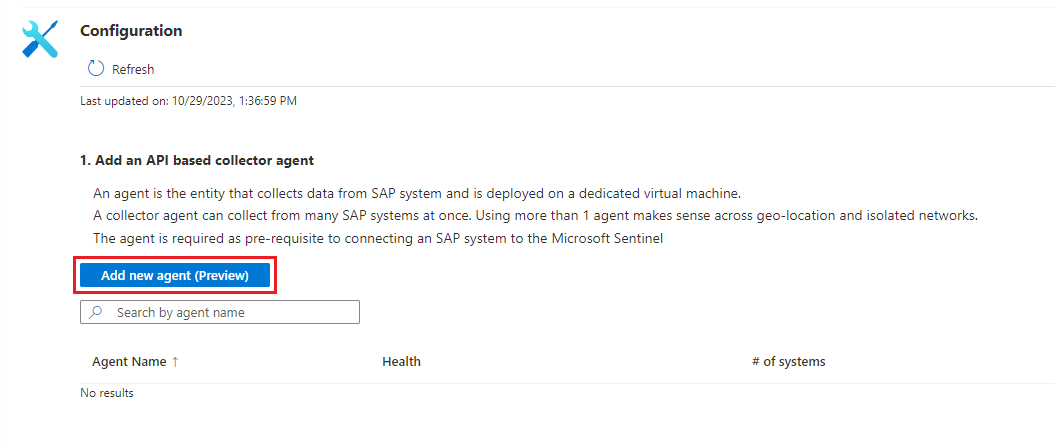

Selecteer configuratiegegevensconnectors >in Microsoft Sentinel.

Voer SAP in de zoekbalk in. Selecteer Microsoft Sentinel voor SAP in de zoekresultaten en open vervolgens de connectorpagina.

Selecteer in het gebied Configuratie de optie Nieuwe agent toevoegen (preview).

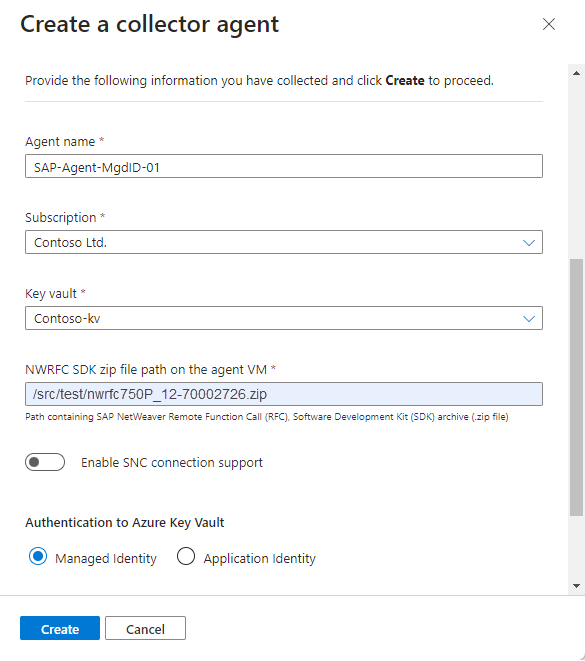

Voer in het deelvenster Een collectoragent maken de volgende agentgegevens in:

Name Beschrijving Agentnaam Voer een betekenisvolle agentnaam in voor uw organisatie. We raden geen specifieke naamconventie aan, behalve dat de naam alleen de volgende typen tekens kan bevatten: - a-z

- A-Z

- 0-9

- _ (onderstrepingsteken)

- . (punt)

- - (streepje)

Abonnementssleutelkluis / Selecteer het abonnement en de sleutelkluis in de desbetreffende vervolgkeuzelijsten. ZIP-bestandspad NWRFC SDK op de VM van de agent Voer het pad in uw VM in dat het SAP NetWeaver Remote Function Call (RFC) SOFTWARE Development Kit (SDK)-archief (.zip-bestand) bevat.

Zorg ervoor dat dit pad het SDK-versienummer bevat in de volgende syntaxis:<path>/NWRFC<version number>.zipVoorbeeld:/src/test/nwrfc750P_12-70002726.zip.Ondersteuning voor SNC-verbindingen inschakelen Selecteer deze optie om NetWeaver/ABAP-logboeken op te nemen via een beveiligde verbinding met behulp van SNC.

Als u deze optie selecteert, voert u het pad in dat hetsapgenpsebinaire bestand enlibsapcrypto.sode bibliotheek bevat, onder het pad naar de cryptografische BIBLIOTHEEK van SAP op de agent-VM.

Als u een SNC-verbinding wilt gebruiken, moet u in deze fase ondersteuning voor SNC-verbindingen inschakelen selecteren, omdat u niet terug kunt gaan en een SNC-verbinding kunt inschakelen nadat u de agent hebt geïmplementeerd. Als u deze instelling later wilt wijzigen, wordt u aangeraden in plaats daarvan een nieuwe agent te maken.Verificatie bij Azure Key Vault Als u wilt verifiëren bij uw sleutelkluis met behulp van een beheerde identiteit, laat u de standaardoptie Beheerde identiteit geselecteerd. Als u wilt verifiëren bij uw sleutelkluis met behulp van een geregistreerde toepassing, selecteert u Toepassingsidentiteit.

U moet de beheerde identiteit of geregistreerde toepassing van tevoren hebben ingesteld. Zie Een virtuele machine maken en toegang tot uw referenties configureren voor meer informatie.Voorbeeld:

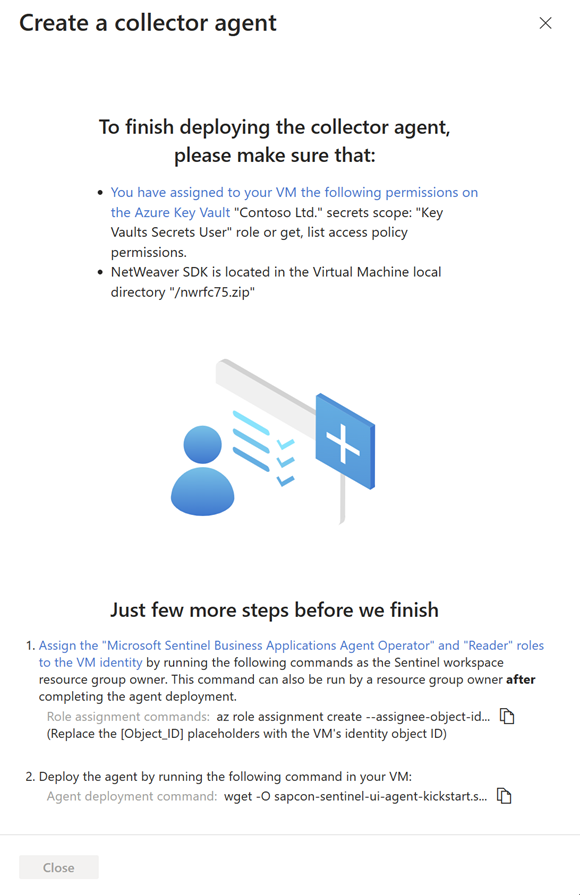

Selecteer Maken en bekijk de aanbevelingen voordat u de implementatie voltooit:

Voor het implementeren van de SAP-gegevensconnectoragent moet u de VM-identiteit van uw agent met specifieke machtigingen verlenen aan de Microsoft Sentinel-werkruimte, met behulp van de rollen Agent voor Microsoft Sentinel Business Applications Agent en Lezer .

Als u de opdrachten in deze stap wilt uitvoeren, moet u de eigenaar van de resourcegroep zijn in uw Microsoft Sentinel-werkruimte. Als u geen eigenaar van een resourcegroep in uw werkruimte bent, kan deze procedure ook worden uitgevoerd nadat de agentimplementatie is voltooid.

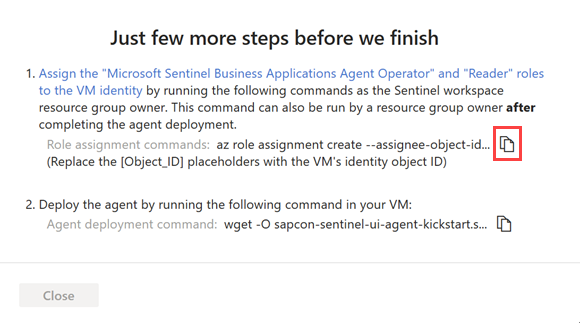

Kopieer onder Nog een paar stappen voordat we klaar zijn de opdrachten voor roltoewijzing uit stap 1 en voer deze uit op uw agent-VM, waarbij u de tijdelijke aanduiding vervangt door de

[Object_ID]id van uw VM-id. Voorbeeld:

Ga als volgende te werk om de id van uw VM-id in Azure te vinden:

Voor een beheerde identiteit wordt de object-id weergegeven op de pagina Identiteit van de virtuele machine.

Ga voor een service-principal naar Enterprise-toepassing in Azure. Selecteer Alle toepassingen en selecteer vervolgens uw virtuele machine. De object-id wordt weergegeven op de pagina Overzicht .

Met deze opdrachten wordt de Azure-rol Agent voor Microsoft Sentinel Business Applications EnReader toegewezen aan de beheerde identiteit of toepassingsidentiteit van uw VIRTUELE machine, inclusief alleen het bereik van de opgegeven agentgegevens in de werkruimte.

Belangrijk

Als u de rollen Agent voor Microsoft Sentinel Business Applications Agent en Lezer toewijst via de CLI, worden de rollen alleen toegewezen aan het bereik van de opgegeven agentgegevens in de werkruimte. Dit is de veiligste en daarom aanbevolen optie.

Als u de rollen moet toewijzen via Azure Portal, raden we u aan om de rollen toe te wijzen op een klein bereik, zoals alleen in de Microsoft Sentinel-werkruimte.

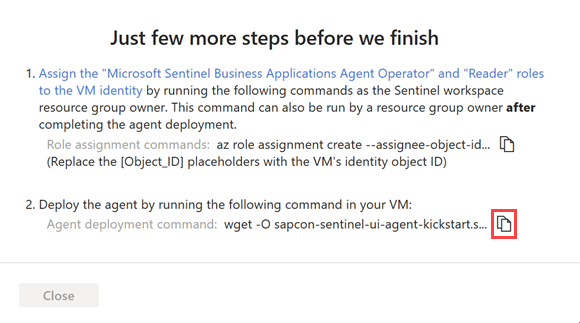

Selecteer Kopiëren

naast de opdracht Agent-implementatie in stap 2. Voorbeeld:

naast de opdracht Agent-implementatie in stap 2. Voorbeeld:

Kopieer de opdrachtregel naar een afzonderlijke locatie en selecteer Sluiten.

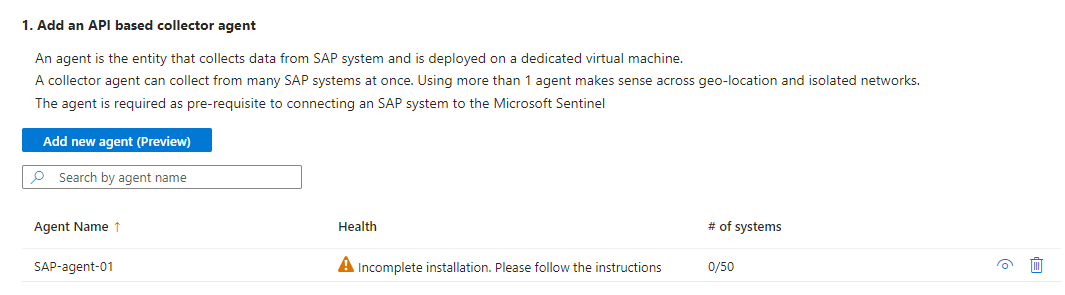

De relevante agentgegevens worden geïmplementeerd in Azure Key Vault en de nieuwe agent is zichtbaar in de tabel onder Een op API gebaseerde collectoragent toevoegen.

In deze fase is de status van de agent onvolledige installatie. Volg de instructies". Zodra de agent is geïnstalleerd, verandert de status in Agent in orde. Deze update kan maximaal 10 minuten duren. Voorbeeld:

Notitie

In de tabel worden de naam en status van de agent weergegeven voor alleen de agents die u implementeert via Azure Portal. Agents die zijn geïmplementeerd met behulp van de opdrachtregel, worden hier niet weergegeven. Zie in plaats daarvan het tabblad Opdrachtregel voor meer informatie.

Open op de VM waarop u de agent wilt installeren een terminal en voer de opdracht Agent-implementatie uit die u in de vorige stap hebt gekopieerd. Voor deze stap zijn sudo- of hoofdbevoegdheden vereist op de machine van de gegevensconnectoragent.

Het script werkt de onderdelen van het besturingssysteem bij en installeert de Azure CLI, Docker-software en andere vereiste hulpprogramma's, zoals jq, netcat en curl.

Geef indien nodig extra parameters op voor het script om de containerimplementatie aan te passen. Zie de kickstartscriptreferentie voor meer informatie over beschikbare opdrachtregelopties.

Als u de opdracht opnieuw wilt kopiëren, selecteert u Weergave

rechts van de kolom Status en kopieert u de opdracht naast de opdracht Agentimplementatie rechtsonder.

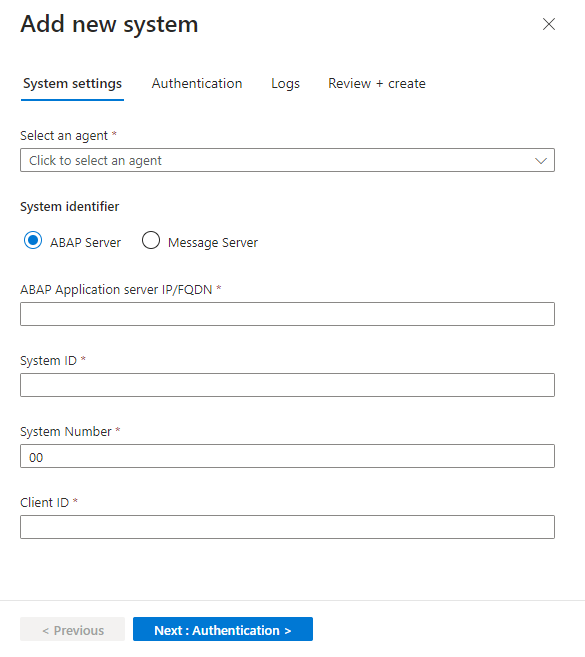

rechts van de kolom Status en kopieert u de opdracht naast de opdracht Agentimplementatie rechtsonder.Selecteer op de microsoft Sentinel-oplossing voor de gegevensconnectorpagina van de SAP-toepassing in het gebied Configuratie het selectievakje Nieuw systeem toevoegen (preview) en voer de volgende gegevens in:

Selecteer onder Een agent selecteren de agent die u eerder hebt gemaakt.

Selecteer onder Systeem-id het servertype:

- ABAP-server

- Berichtserver voor het gebruik van een berichtserver als onderdeel van een ABAP SAP Central Services (ASCS).

Ga door door met het definiëren van gerelateerde details voor uw servertype:

- Voer voor een ABAP-server het IP-adres/FQDN van de ABAP-toepassingsserver, de systeem-id en het nummer en de client-id in.

- Voer voor een berichtserver het IP-adres/FQDN van de berichtserver, het poortnummer of de servicenaam en de aanmeldingsgroep in

Wanneer u klaar bent, selecteert u Volgende: Verificatie.

Voorbeeld:

Voer op het tabblad Verificatie de volgende details in:

- Voer voor basisverificatie de gebruiker en het wachtwoord in.

- Als u een SNC-verbinding hebt geselecteerd bij het instellen van de agent, selecteert u SNC en voert u de certificaatgegevens in.

Wanneer u klaar bent, selecteert u Volgende: Logboeken.

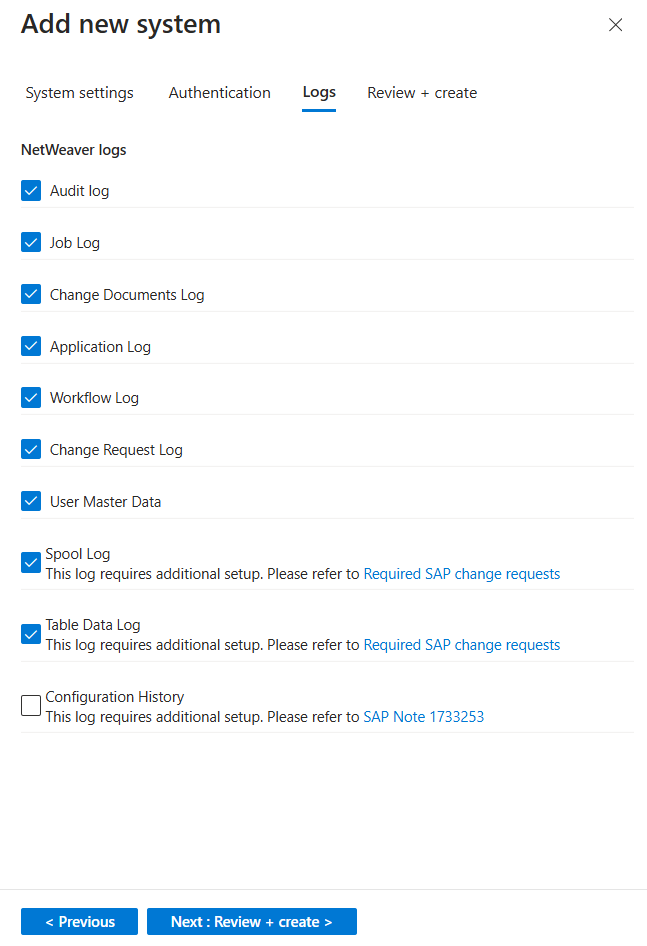

Selecteer op het tabblad Logboeken de logboeken die u wilt opnemen in SAP en selecteer vervolgens Volgende: Controleren en maken. Voorbeeld:

(Optioneel) Voor optimale resultaten bij het bewaken van de SAP PAHI-tabel selecteert u Configuratiegeschiedenis. Zie Controleren of de PAHI-tabel regelmatig wordt bijgewerkt voor meer informatie.

Controleer de instellingen die u hebt gedefinieerd. Selecteer Vorige om instellingen te wijzigen of selecteer Implementeren om het systeem te implementeren.

De door u gedefinieerde systeemconfiguratie wordt geïmplementeerd in de Azure-sleutelkluis die u tijdens de implementatie hebt gedefinieerd. U kunt nu de systeemdetails in de tabel bekijken onder Een SAP-systeem configureren en deze toewijzen aan een collectoragent. In deze tabel worden de naam van de bijbehorende agent, SAP-systeem-id (SID) en de status weergegeven voor systemen die u hebt toegevoegd via de portal of anderszins.

In deze fase is de status van het systeem in behandeling. Als de agent is bijgewerkt, wordt de configuratie opgehaald uit Azure Key Vault en wordt de status gewijzigd in Systeem in orde. Deze update kan maximaal 10 minuten duren.

Verbinding maken met uw gegevensconnector zonder agent

Ga in Microsoft Sentinel naar de pagina Configuratiegegevensconnectors > en zoek de SAP ABAP- en S/4-gegevensconnector via de cloudconnector (preview).

Selecteer in het gebied Configuratie onder Een SAP-integratiepakket verbinden met Microsoft Sentinel de optie Verbinding toevoegen.

Voer in het deelvenster Verbindingsloze verbinding de volgende gegevens in:

Veld Beschrijving RFC-doelnaam De naam van de RFC-bestemming, afkomstig van uw BTP-bestemming. Client-id zonder SAP-agent De clientid-waarde die is opgehaald uit het JSON-bestand van de Process Integration Runtime-servicesleutel. SAP-clientgeheim zonder agent De clientecret-waarde die is opgehaald uit het JSON-bestand van de Process Integration Runtime-servicesleutel. URL van autorisatieserver De tokenurlurl-waarde uit het JSON-bestand van de Process Integration Runtime-servicesleutel. Bijvoorbeeld: https://your-tenant.authentication.region.hana.ondemand.com/oauth/tokenEindpunt van integration suite De URL-waarde die afkomstig is uit het JSON-bestand van de Process Integration Runtime-servicesleutel. Bijvoorbeeld: https://your-tenant.it-account-rt.cfapps.region.hana.ondemand.com

Connectiviteit en status controleren

Nadat u de SAP-gegevensconnector hebt geïmplementeerd, controleert u de status en connectiviteit van uw agent. Zie De status en rol van uw SAP-systemen bewaken voor meer informatie.

Volgende stap

Zodra de connector is geïmplementeerd, gaat u verder met het configureren van de Microsoft Sentinel-oplossing voor sap-toepassingen. Het configureren van details in de volglijsten is een essentiële stap bij het inschakelen van detecties en bedreigingsbeveiliging.