Microsoft Sentinel en Microsoft Purview integreren

Microsoft Purview biedt organisaties inzicht in waar gevoelige informatie wordt opgeslagen en helpt bij het prioriteren van risicogegevens voor beveiliging. Integreer Microsoft Purview met Microsoft Sentinel om het grote aantal incidenten en bedreigingen in Microsoft Sentinel te beperken en inzicht te verkrijgen in de meest kritieke gebieden om te beginnen.

Begin met het opnemen van uw Microsoft Purview-logboeken in Microsoft Sentinel via een gegevensconnector. Gebruik vervolgens een Microsoft Sentinel-werkmap om gegevens weer te geven, zoals gescande assets, gevonden classificaties en labels die zijn toegepast door Microsoft Purview. Gebruik analyseregels om waarschuwingen te maken voor wijzigingen binnen de vertrouwelijkheid van gegevens.

Pas de Microsoft Purview-werkmap- en analyseregels aan zodat deze het beste aansluiten bij de behoeften van uw organisatie en combineer Microsoft Purview-logboeken met gegevens die zijn opgenomen uit andere bronnen om verrijkte inzichten te creëren in Microsoft Sentinel.

Vereisten

Voordat u begint, moet u ervoor zorgen dat u zowel een Microsoft Sentinel-werkruimte als Microsoft Purview onboarded hebt en dat uw gebruiker de volgende rollen heeft:

De rol Eigenaar of Inzender van Microsoft Purview-account om diagnostische instellingen in te stellen en de gegevensconnector te configureren.

De rol Microsoft Sentinel-inzender, met schrijfmachtigingen voor het inschakelen van gegevensconnector, het weergeven van de werkmap en het maken van analyseregels.

De Microsoft Purview-oplossing die is geïnstalleerd in uw Log Analytics-werkruimte die is ingeschakeld voor Microsoft Sentinel.

De Microsoft Purview-oplossing is een set gebundelde inhoud, waaronder een gegevensconnector, werkmap en analyseregels die specifiek zijn geconfigureerd voor Microsoft Purview-gegevens. Zie Microsoft Sentinel-inhoud en -oplossingen voor meer informatie en ontdek en beheer Microsoft Sentinel out-of-the-box-inhoud.

Instructies voor het inschakelen van uw gegevensconnector zijn ook beschikbaar in Microsoft Sentinel, op de microsoft Purview-gegevensconnectorpagina .

Beginnen met het opnemen van Microsoft Purview-gegevens in Microsoft Sentinel

Configureer diagnostische instellingen om microsoft Purview-gegevensgevoeligheidslogboeken naar Microsoft Sentinel te laten stromen en voer vervolgens een Microsoft Purview-scan uit om te beginnen met het opnemen van uw gegevens.

Diagnostische instellingen verzenden logboek gebeurtenissen pas nadat een volledige scan is uitgevoerd of wanneer een wijziging wordt gedetecteerd tijdens een incrementele scan. Het duurt doorgaans ongeveer 10-15 minuten voordat de logboeken worden weergegeven in Microsoft Sentinel.

Ga als volgt te werk om gegevensgevoeligheidslogboeken naar Microsoft Sentinel te laten stromen:

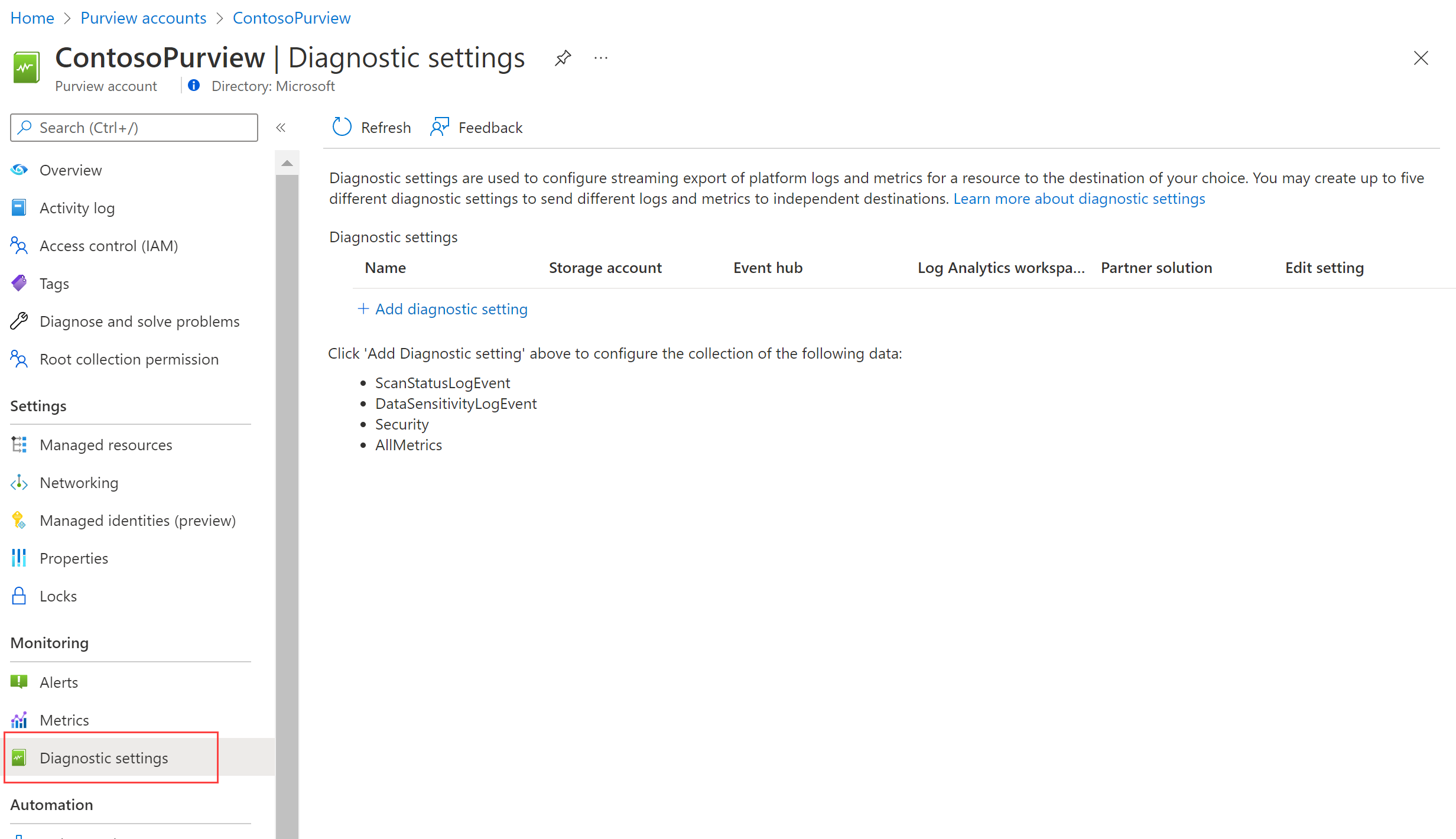

Navigeer naar uw Microsoft Purview-account in Azure Portal en selecteer Diagnostische instellingen.

Selecteer + Diagnostische instelling toevoegen en configureer de nieuwe instelling voor het verzenden van logboeken van Microsoft Purview naar Microsoft Sentinel:

- Voer een betekenisvolle naam in voor uw instelling.

- Selecteer onder Logboeken De optie DataSensitivityLogEvent.

- Selecteer onder Doeldetails de optie Verzenden naar Log Analytics-werkruimte en selecteer de abonnements- en werkruimtegegevens die worden gebruikt voor Microsoft Sentinel.

Selecteer Opslaan.

Zie Microsoft Sentinel verbinden met andere Microsoft-services met behulp van verbindingen op basis van diagnostische instellingen voor meer informatie.

Een Microsoft Purview-scan uitvoeren en gegevens weergeven in Microsoft Sentinel:

Voer in Microsoft Purview een volledige scan van uw resources uit. Zie Gegevensbronnen scannen in Microsoft Purview voor meer informatie.

Nadat uw Microsoft Purview-scans zijn voltooid, gaat u terug naar de Microsoft Purview-gegevensconnector in Microsoft Sentinel en bevestigt u dat de gegevens zijn ontvangen.

Recente gegevens weergeven die zijn gedetecteerd door Microsoft Purview

De Microsoft Purview-oplossing biedt twee standaardregelsjablonen voor analyses die u kunt inschakelen, waaronder een algemene regel en een aangepaste regel.

- De algemene versie, Gevoelige gegevens die in de afgelopen 24 uur zijn gedetecteerd, controleert op de detectie van classificaties in uw gegevensomgeving tijdens een Microsoft Purview-scan.

- De aangepaste versie, Gevoelige gegevens gedetecteerd in de afgelopen 24 uur : aangepast, bewaakt en genereert waarschuwingen telkens wanneer de opgegeven classificatie, zoals burgerservicenummer, is gedetecteerd.

Gebruik deze procedure om de query's van de Analyseregels van Microsoft Purview aan te passen om assets te detecteren met specifieke classificatie, vertrouwelijkheidslabel, bronregio en meer. Combineer de gegevens die zijn gegenereerd met andere gegevens in Microsoft Sentinel om uw detecties en waarschuwingen te verrijken.

Notitie

Microsoft Sentinel-analyseregels zijn KQL-query's waarmee waarschuwingen worden geactiveerd wanneer verdachte activiteit is gedetecteerd. Pas uw regels aan en groepeer deze samen om incidenten te maken voor uw SOC-team dat moet worden onderzocht.

De microsoft Purview Analytics-regelsjablonen wijzigen

Open in Microsoft Sentinel de Microsoft Purview-oplossing en zoek en selecteer vervolgens de gevoelige gegevens die zijn gedetecteerd in de laatste 24 uur - Aangepaste regel. Selecteer in het zijdeelvenster Regel maken om een nieuwe regel te maken op basis van de sjabloon.

Ga naar de pagina Configuration>Analytics en selecteer Actieve regels. Zoek naar een regel met de naam Gevoelige gegevens gedetecteerd in de afgelopen 24 uur - Aangepast.

Analyseregels die door Microsoft Sentinel-oplossingen zijn gemaakt, zijn standaard ingesteld op uitgeschakeld. Zorg ervoor dat u de regel voor uw werkruimte inschakelt voordat u doorgaat:

Selecteer de regel. Selecteer Bewerken in het zijvenster.

Schakel in de wizard Analyseregels onder aan het tabblad Algemeen de optie Statusin op Ingeschakeld.

Pas op het tabblad Regellogica instellen de regelquery aan om een query uit te voeren op de gegevensvelden en -classificaties waarvoor u waarschuwingen wilt genereren. Zie voor meer informatie over wat er in uw query kan worden opgenomen:

- Ondersteunde gegevensvelden zijn de kolommen van de tabel PurviewDataSensitivityLogs

- Ondersteunde classificaties

Opgemaakte query's hebben de volgende syntaxis:

| where {data-field} contains {specified-string}.Voorbeeld:

PurviewDataSensitivityLogs | where Classification contains “Social Security Number” | where SourceRegion contains “westeurope” | where SourceType contains “Amazon” | where TimeGenerated > ago (24h)Zie voor meer informatie over de volgende items die in het voorgaande voorbeeld worden gebruikt, in de Kusto-documentatie:

Zie het overzicht van Kusto-querytaal (KQL) voor meer informatie over KQL.

Andere resources:

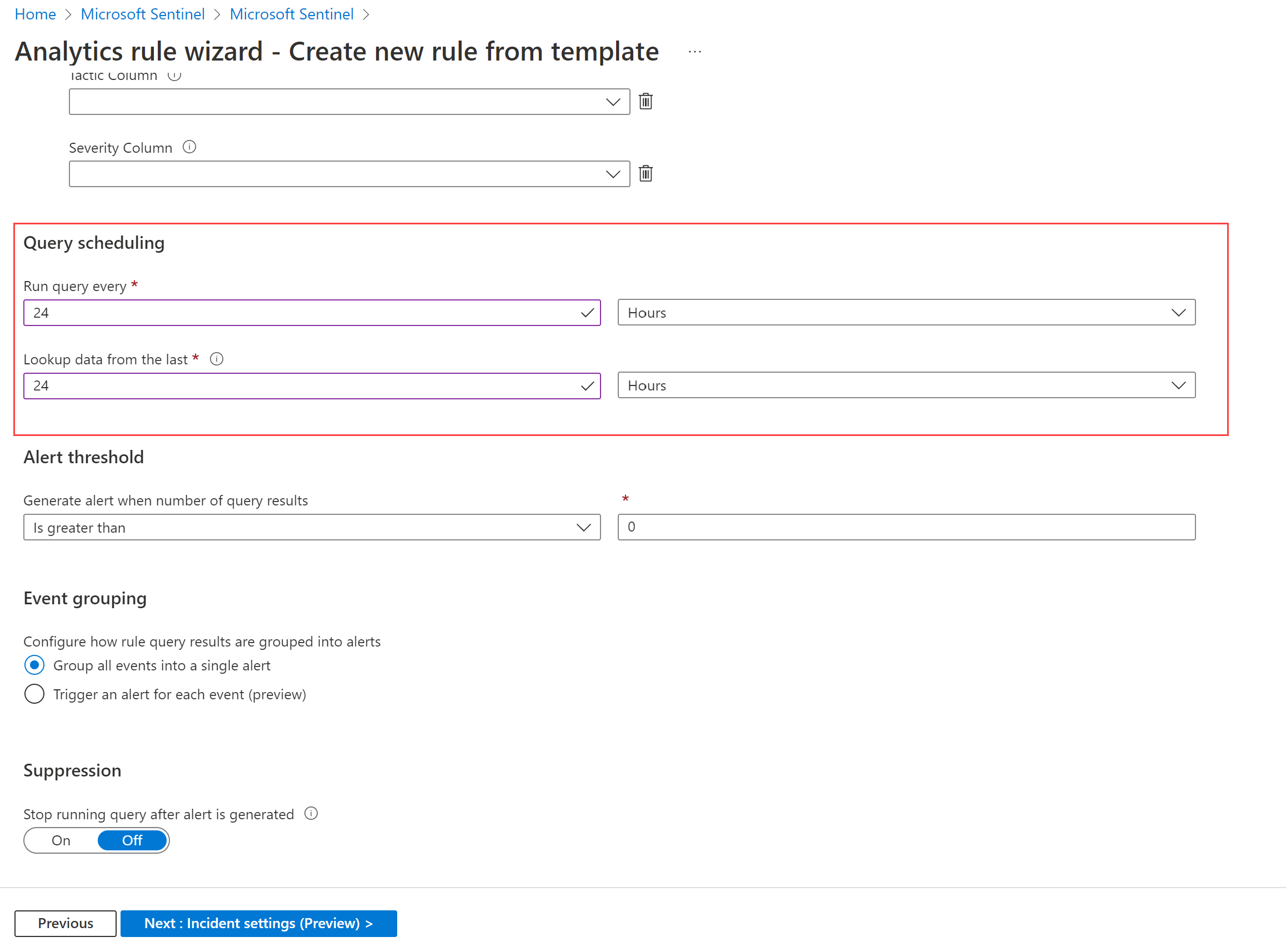

Definieer onder Queryplanning instellingen zodat de regels gegevens weergeven die in de afgelopen 24 uur zijn gedetecteerd. U wordt ook aangeraden gebeurtenisgroepering in te stellen om alle gebeurtenissen in één waarschuwing te groeperen .

Pas indien nodig de instellingen voor incidenten en de tabbladen Automatische reactie aan. Controleer bijvoorbeeld op het tabblad Incidenteninstellingen of Incidenten maken op basis van waarschuwingen die door deze analyseregel worden geactiveerd, is geselecteerd.

Selecteer Opslaan op het tabblad Controleren en maken.

Zie Aangepaste analyseregels maken om bedreigingen te detecteren voor meer informatie.

Microsoft Purview-gegevens weergeven in Microsoft Sentinel-werkmappen

Open in Microsoft Sentinel de Microsoft Purview-oplossing en zoek en selecteer vervolgens de Microsoft Purview-werkmap . Selecteer In het zijdeelvenster Configuratie om de werkmap toe te voegen aan uw werkruimte.

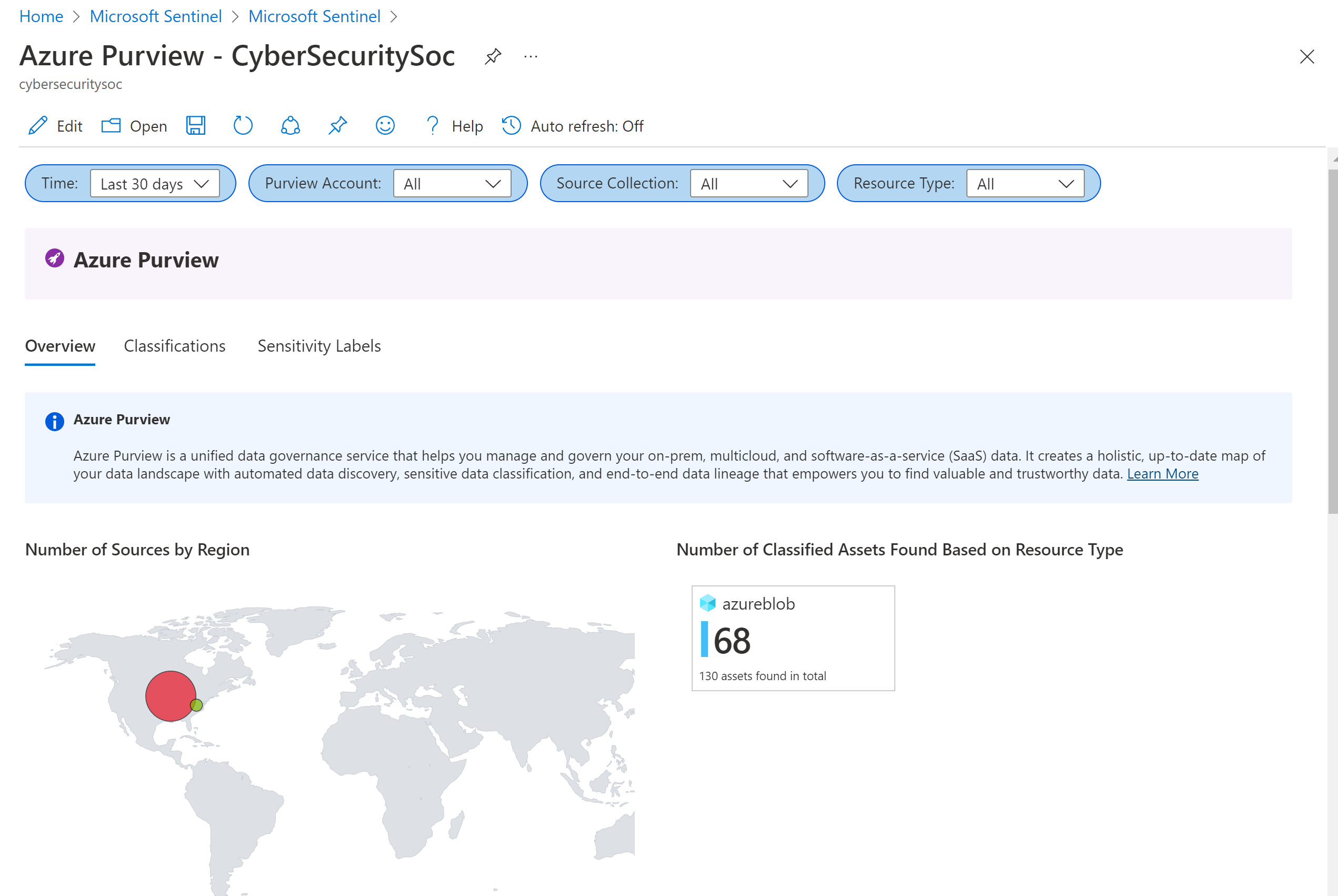

Selecteer in Microsoft Sentinel, onder Bedreigingsbeheer>, Werkmappen mijn werkmappen en zoek de Microsoft Purview-werkmap. Sla de werkmap op in uw werkruimte en selecteer Opgeslagen werkmap weergeven. Voorbeeld:

In de Microsoft Purview-werkmap worden de volgende tabbladen weergegeven:

- Overzicht: Geeft de regio's en resourcetypen weer waarin de gegevens zich bevinden.

- Classificaties: geeft assets weer die opgegeven classificaties bevatten, zoals creditcardnummers.

- Vertrouwelijkheidslabels: Geeft de assets weer met vertrouwelijke labels en de assets die momenteel geen labels hebben.

Inzoomen in de Microsoft Purview-werkmap:

- Selecteer een specifieke gegevensbron om naar die resource in Azure te gaan.

- Selecteer een koppeling naar een assetpad om meer details weer te geven, met alle gegevensvelden die worden gedeeld in de opgenomen logboeken.

- Selecteer een rij in de tabellen Gegevensbron, Classificatie of Vertrouwelijkheidslabel om de gegevens op assetniveau te filteren zoals geconfigureerd.

Incidenten onderzoeken die worden geactiveerd door Microsoft Purview-gebeurtenissen

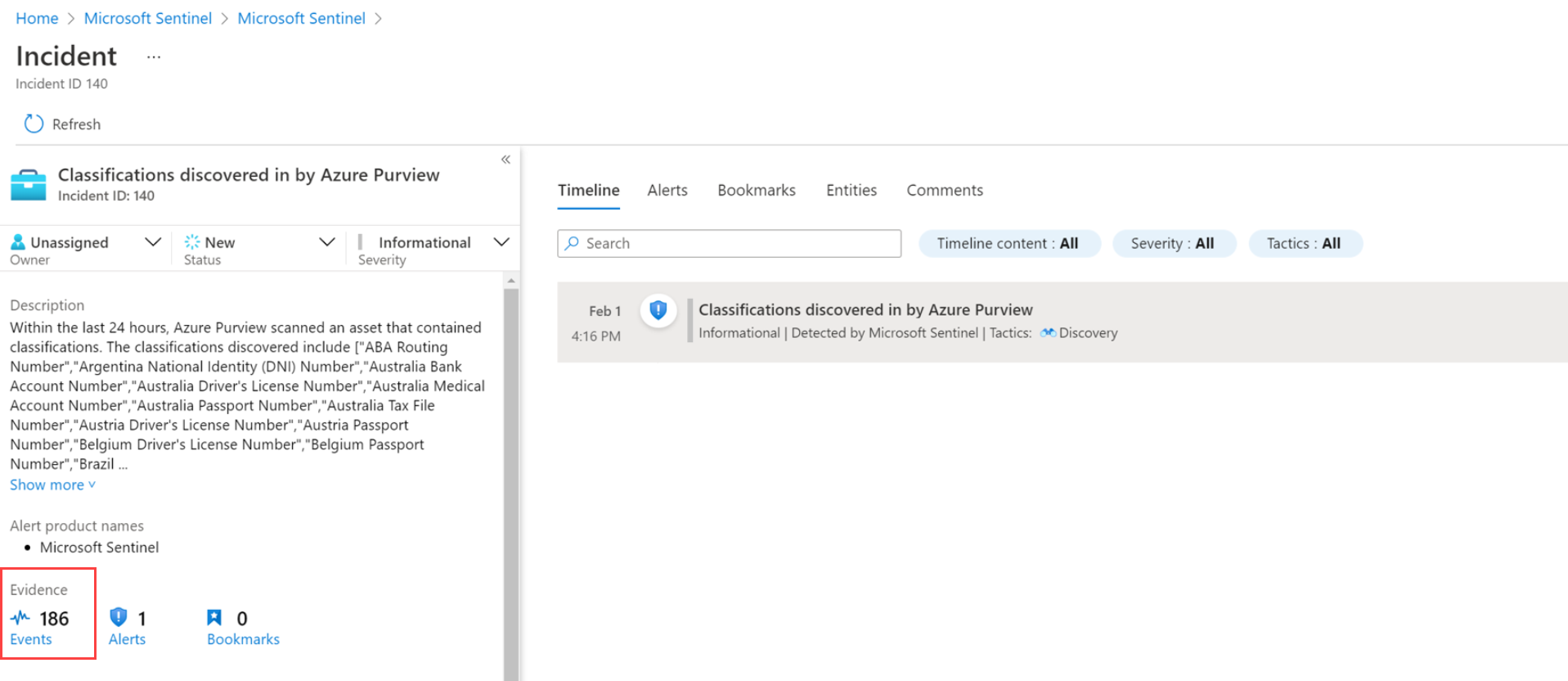

Bij het onderzoeken van incidenten die zijn geactiveerd door de Analyseregels van Microsoft Purview, vindt u gedetailleerde informatie over de assets en classificaties die zijn gevonden in de gebeurtenissen van het incident.

Voorbeeld:

Gerelateerde inhoud

Zie voor meer informatie: