Inzicht in de beveiligingsdekking door het MITRE ATT&CK-framework®

MITRE ATT&CK is een openbaar toegankelijke knowledge base van tactieken en technieken die vaak worden gebruikt door aanvallers en wordt gemaakt en onderhouden door het observeren van echte waarnemingen. Veel organisaties gebruiken de MITRE ATT&CK-knowledge base om specifieke bedreigingsmodellen en methodologieën te ontwikkelen die worden gebruikt om de beveiligingsstatus in hun omgevingen te verifiëren.

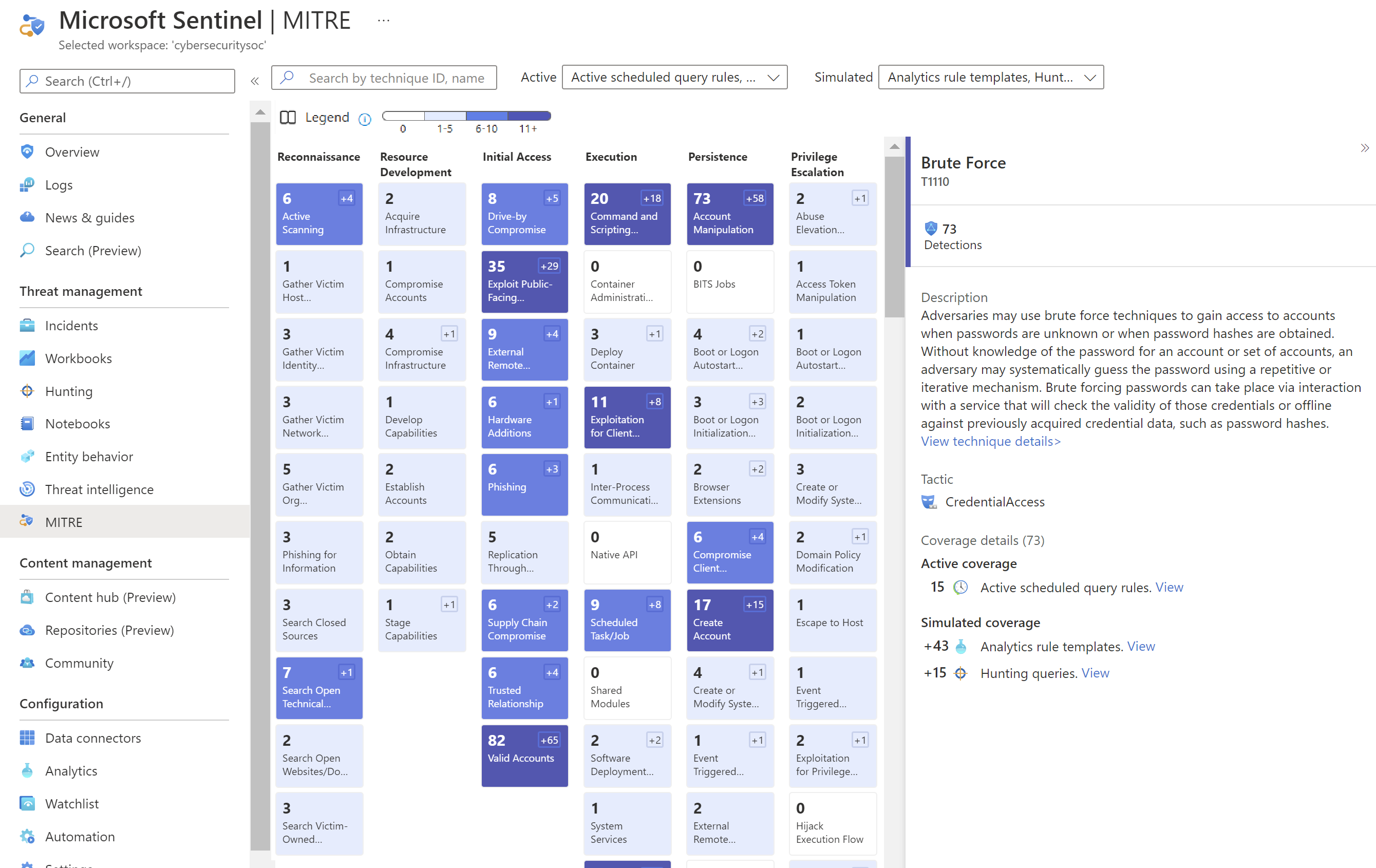

Microsoft Sentinel analyseert opgenomen gegevens, niet alleen om bedreigingen te detecteren en u te helpen onderzoeken, maar ook om de aard en dekking van de beveiligingsstatus van uw organisatie te visualiseren.

In dit artikel wordt beschreven hoe u de MITRE-pagina in Microsoft Sentinel gebruikt om de analyseregels (detecties) weer te geven die al actief zijn in uw werkruimte en welke detecties u kunt configureren, om inzicht te krijgen in de beveiligingsdekking van uw organisatie, op basis van de tactieken en technieken van het MITRE ATT&CK-framework®.

Belangrijk

De MITRE-pagina in Microsoft Sentinel is momenteel beschikbaar als PREVIEW-versie. De aanvullende voorwaarden van Azure Preview bevatten juridische voorwaarden die van toepassing zijn op Azure-functies die zich in bèta, preview of anderszins nog niet in algemene beschikbaarheid bevinden.

Vereisten

Voordat u de MITRE-dekking voor uw organisatie in Microsoft Sentinel kunt bekijken, moet u ervoor zorgen dat u aan de volgende vereisten voldoet:

- Een actief Microsoft Sentinel-exemplaar.

- Benodigde machtigingen voor het weergeven van inhoud in Microsoft Sentinel. Zie voor meer informatie Rollen en machtigingen in Microsoft Sentinel.

- Gegevensconnectors die zijn geconfigureerd voor het opnemen van relevante beveiligingsgegevens in Microsoft Sentinel. Zie Microsoft Sentinel-gegevensconnectors voor meer informatie.

- Actieve geplande queryregels en bijna realtime regels (NRT) die zijn ingesteld in Microsoft Sentinel. Zie Detectie van bedreigingen in Microsoft Sentinel voor meer informatie.

- Bekendheid met het MITRE ATT&CK-framework en de tactieken en technieken.

MITRE ATT&CK-frameworkversie

Microsoft Sentinel is momenteel afgestemd op het MITRE ATT&CK-framework, versie 13.

Huidige MITRE-dekking weergeven

Standaard worden zowel actieve geplande queryregels als bijna realtimeregels (NRT) aangegeven in de dekkingsmatrix.

Voer een van de volgende handelingen uit, afhankelijk van de portal die u gebruikt:

Selecteer miTRE ATT&CK (preview) in Azure Portal onder Bedreigingsbeheer.

Gebruik een van de volgende methoden:

Gebruik de legenda om te begrijpen hoeveel detecties momenteel actief zijn in uw werkruimte voor specifieke technieken.

Gebruik de zoekbalk om te zoeken naar een specifieke techniek in de matrix, met behulp van de naam of id van de techniek, om de beveiligingsstatus van uw organisatie voor de geselecteerde techniek weer te geven.

Selecteer een specifieke techniek in de matrix om meer details weer te geven in het detailvenster. Gebruik daar de koppelingen om naar een van de volgende locaties te gaan:

Selecteer in het gebied Beschrijving de optie Volledige techniekdetails weergeven ... voor meer informatie over de geselecteerde techniek in de knowledge base van het MITRE ATT&CK-framework.

Schuif omlaag in het deelvenster en selecteer koppelingen naar een van de actieve items om naar het relevante gebied in Microsoft Sentinel te gaan.

Selecteer bijvoorbeeld Opsporingsquery's om naar de opsporingspagina te gaan. Daar ziet u een gefilterde lijst met de opsporingsquery's die zijn gekoppeld aan de geselecteerde techniek en die u kunt configureren in uw werkruimte.

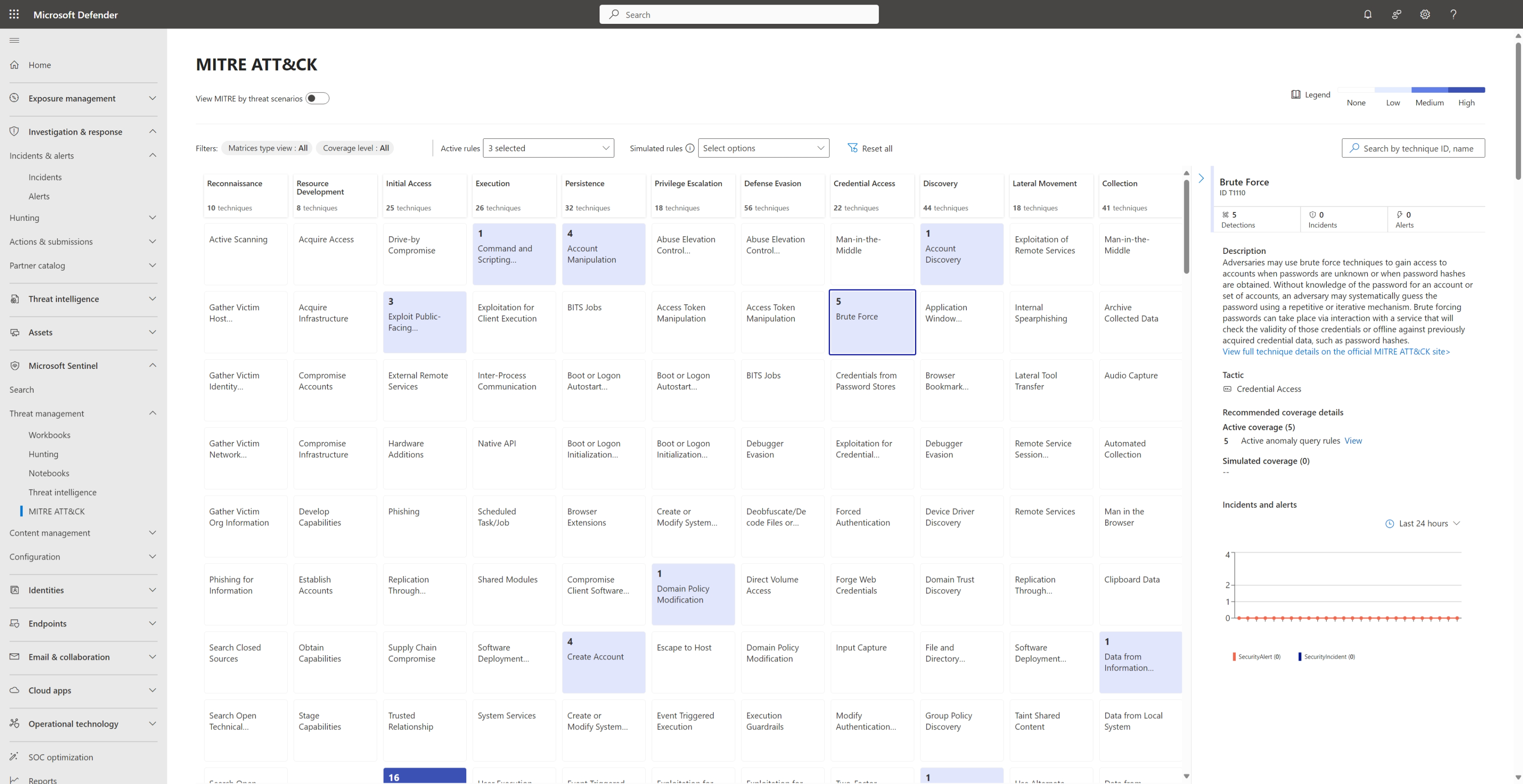

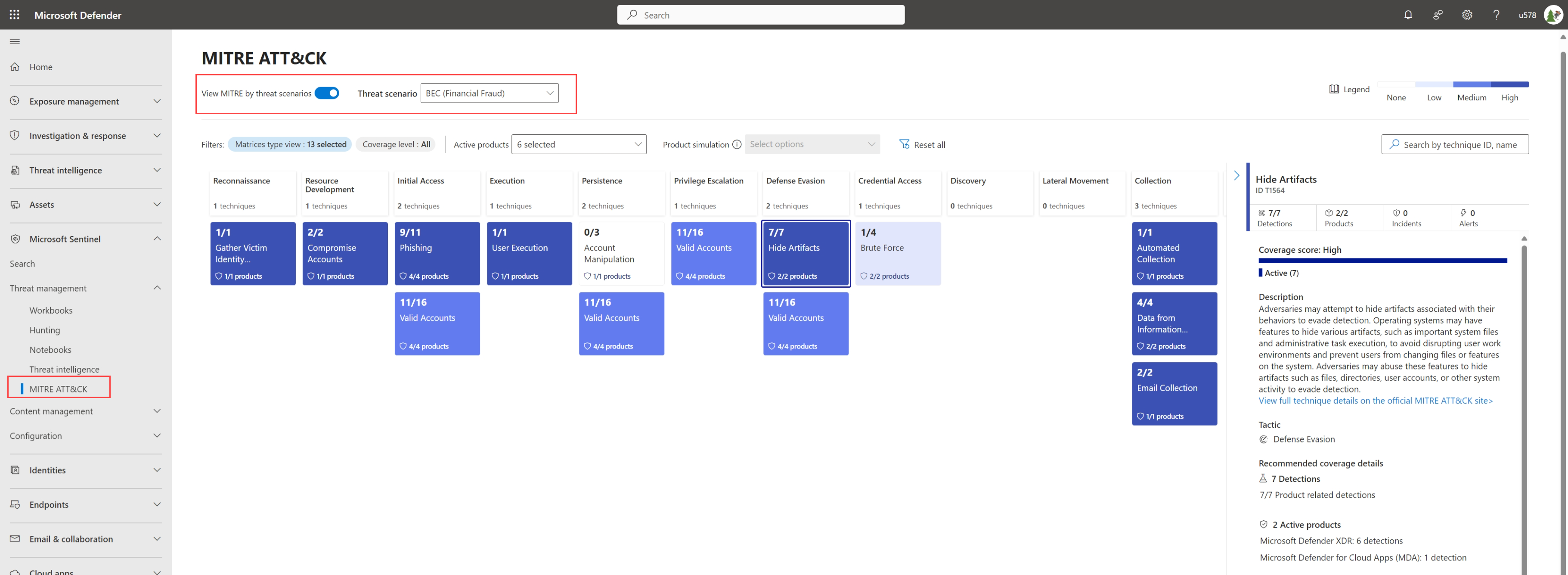

In de Defender-portal worden in het detailvenster ook aanbevolen dekkingsgegevens weergegeven, waaronder de verhouding van actieve detecties en beveiligingsservices (producten) van alle aanbevolen detecties en services voor de geselecteerde techniek.

Mogelijke dekking simuleren met beschikbare detecties

In de MITRE-dekkingsmatrix verwijst gesimuleerde dekking naar detecties die beschikbaar zijn, maar momenteel niet geconfigureerd in uw Microsoft Sentinel-werkruimte. Bekijk uw gesimuleerde dekking om inzicht te krijgen in de mogelijke beveiligingsstatus van uw organisatie, was het u om alle detecties te configureren die voor u beschikbaar zijn.

Selecteer in Microsoft Sentinel onder Bedreigingsbeheer MITRE ATTA&CK (preview) en selecteer vervolgens items in het menu Gesimuleerde regels om de mogelijke beveiligingsstatus van uw organisatie te simuleren.

Gebruik hier de elementen van de pagina zoals u anders de gesimuleerde dekking voor een specifieke techniek zou bekijken.

Het MITRE ATT&CK-framework gebruiken in analyseregels en incidenten

Als u een geplande regel met MITRE-technieken hebt toegepast die regelmatig worden uitgevoerd in uw Microsoft Sentinel-werkruimte, verbetert u de beveiligingsstatus die voor uw organisatie wordt weergegeven in de MITRE-dekkingsmatrix.

Analyseregels:

- Wanneer u analyseregels configureert, selecteert u specifieke MITRE-technieken die u op uw regel wilt toepassen.

- Bij het zoeken naar analyseregels filtert u de regels die worden weergegeven op techniek om uw regels sneller te vinden.

Zie Bedreigingen out-of-the-box detecteren en aangepaste analyseregels maken om bedreigingen te detecteren voor meer informatie.

Incidenten:

Wanneer incidenten worden gemaakt voor waarschuwingen die worden weergegeven door regels waarop MITRE-technieken zijn geconfigureerd, worden de technieken ook toegevoegd aan de incidenten.

Zie Incidenten onderzoeken met Microsoft Sentinel voor meer informatie. Als uw werkruimte is toegevoegd aan het SecOps-platform (Unified Security Operations) van Microsoft, onderzoekt u in plaats daarvan incidenten in de Microsoft Defender-portal .

Opsporing van bedreigingen:

- Wanneer u een nieuwe opsporingsquery maakt, selecteert u de specifieke tactieken en technieken die u op uw query wilt toepassen.

- Bij het zoeken naar actieve opsporingsquery's filtert u de query's die worden weergegeven op tactieken door een item in de lijst boven het raster te selecteren. Selecteer een query om tactiek- en techniekdetails weer te geven in het detailvenster aan de zijkant

- Wanneer u bladwijzers maakt, gebruikt u de techniektoewijzing die is overgenomen van de opsporingsquery of maakt u uw eigen toewijzing.

Zie Hunt for threats with Microsoft Sentinel and Keep track of data during hunting with Microsoft Sentinel (Zoeken naar bedreigingen met Microsoft Sentinel) voor meer informatie.

Gerelateerde inhoud

Zie voor meer informatie: