Automatisch incidenten maken van Microsoft-beveiligingswaarschuwingen

Waarschuwingen die worden geactiveerd in Microsoft-beveiligingsoplossingen die zijn verbonden met Microsoft Sentinel, zoals Microsoft Defender voor Cloud Apps en Microsoft Defender for Identity, maken niet automatisch incidenten in Microsoft Sentinel. Wanneer u een Microsoft-oplossing verbindt met Microsoft Sentinel, wordt elke waarschuwing die in die service wordt gegenereerd, standaard opgenomen en opgeslagen in de tabel SecurityAlert in uw Microsoft Sentinel-werkruimte. Vervolgens kunt u die gegevens gebruiken, zoals andere onbewerkte gegevens die u opneemt in Microsoft Sentinel.

U kunt Microsoft Sentinel eenvoudig configureren om automatisch incidenten te maken telkens wanneer een waarschuwing wordt geactiveerd in een verbonden Microsoft-beveiligingsoplossing door de instructies in dit artikel te volgen.

Belangrijk

Dit artikel is niet van toepassing als u het volgende hebt:

- Integratie van Microsoft Defender XDR-incidenten is ingeschakeld, of

- Onboarding van Microsoft Sentinel naar de Microsoft Defender-portal.

In deze scenario's maakt Microsoft Defender XDR incidenten op basis van waarschuwingen die zijn gegenereerd in Microsoft-services.

Als u regels voor het maken van incidenten gebruikt voor andere Microsoft-beveiligingsoplossingen of -producten die niet zijn geïntegreerd in Defender XDR, zoals Microsoft Purview Intern risicobeheer, en u van plan bent om onboarding uit te voeren in de Defender-portal, vervangt u de regels voor het maken van incidenten door geplande analyseregels.

Vereisten

Verbind uw beveiligingsoplossing door de juiste oplossing te installeren vanuit de Content Hub in Microsoft Sentinel en de gegevensconnector in te stellen. Zie Microsoft Sentinel out-of-the-box-inhoud en Microsoft Sentinel-gegevensconnectors ontdekken en beheren voor meer informatie.

Automatische incidentgeneratie inschakelen in gegevensconnector

De meest directe manier om automatisch incidenten te maken op basis van waarschuwingen die zijn gegenereerd door Microsoft-beveiligingsoplossingen, is door de gegevensconnector van de oplossing te configureren voor het maken van incidenten:

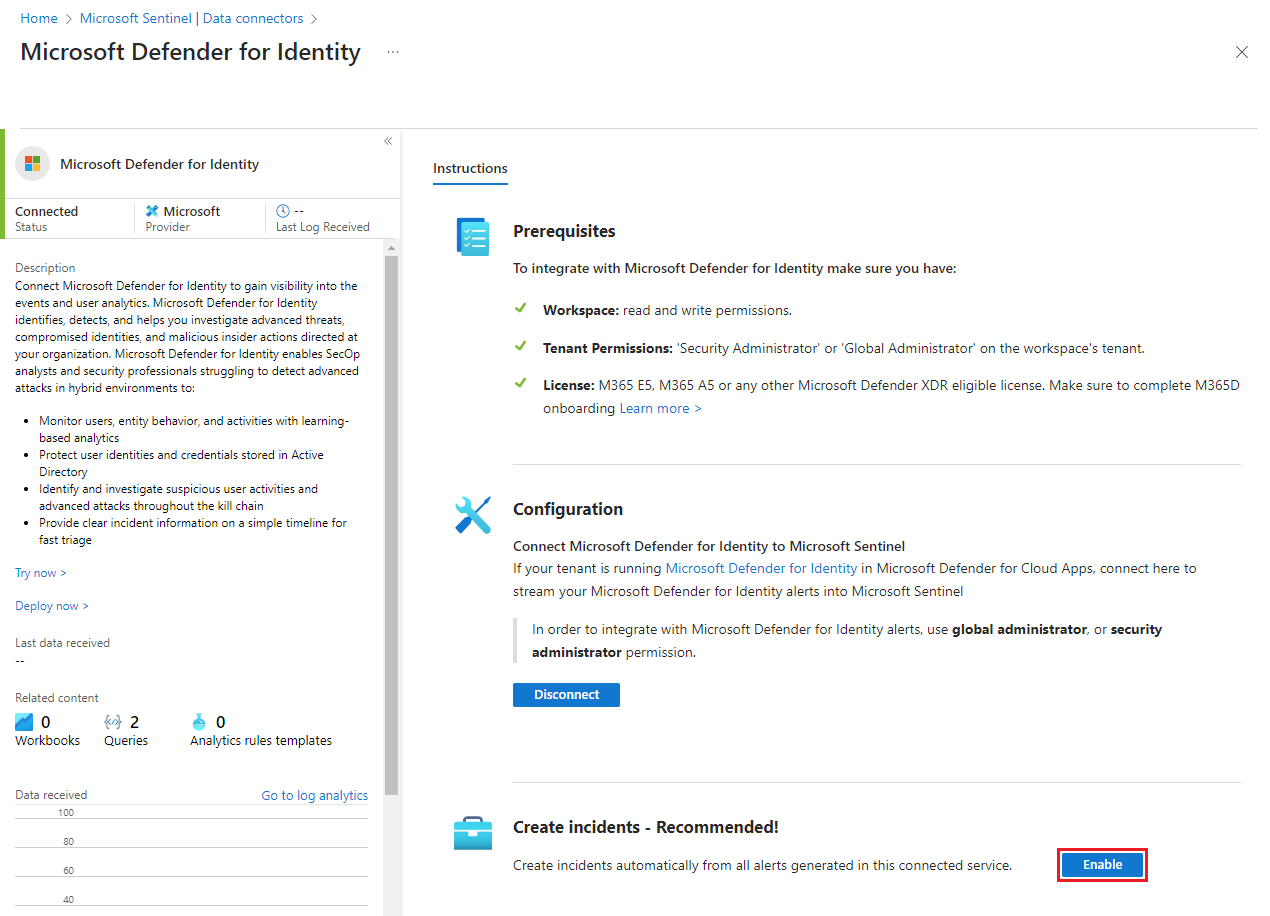

Verbinding maken met een gegevensbron van een Microsoft-beveiligingsoplossing.

Selecteer onder Incidenten maken - Aanbevolen inschakelen om de standaardanalyseregel in te schakelen waarmee automatisch incidenten worden gemaakt op basis van waarschuwingen die zijn gegenereerd in de verbonden beveiligingsservice. U kunt deze regel vervolgens bewerken onder Analyse en vervolgens Actieve regels.

Belangrijk

Als u deze sectie niet ziet zoals wordt weergegeven, hebt u waarschijnlijk incidentintegratie ingeschakeld in uw Microsoft Defender XDR-connector of hebt u Microsoft Sentinel toegevoegd aan de Defender-portal.

In beide gevallen is dit artikel niet van toepassing op uw omgeving, omdat uw incidenten worden gemaakt door de Microsoft Defender-correlatie-engine in plaats van door Microsoft Sentinel.

Regels voor het maken van incidenten maken op basis van een Microsoft-beveiligingssjabloon

Microsoft Sentinel biedt kant-en-klare regelsjablonen voor het maken van Microsoft-beveiligingsregels. Elke Microsoft-bronoplossing heeft een eigen sjabloon. Er is bijvoorbeeld een voor Microsoft Defender voor Eindpunt, een voor Microsoft Defender voor Cloud enzovoort. Maak een regel op basis van elke sjabloon die overeenkomt met de oplossingen in uw omgeving, waarvoor u automatisch incidenten wilt maken. Wijzig de regels om specifiekere opties te definiëren voor het filteren welke waarschuwingen moeten resulteren in incidenten. U kunt er bijvoorbeeld voor kiezen om automatisch Microsoft Sentinel-incidenten te maken op basis van waarschuwingen met hoge ernst van Microsoft Defender for Identity.

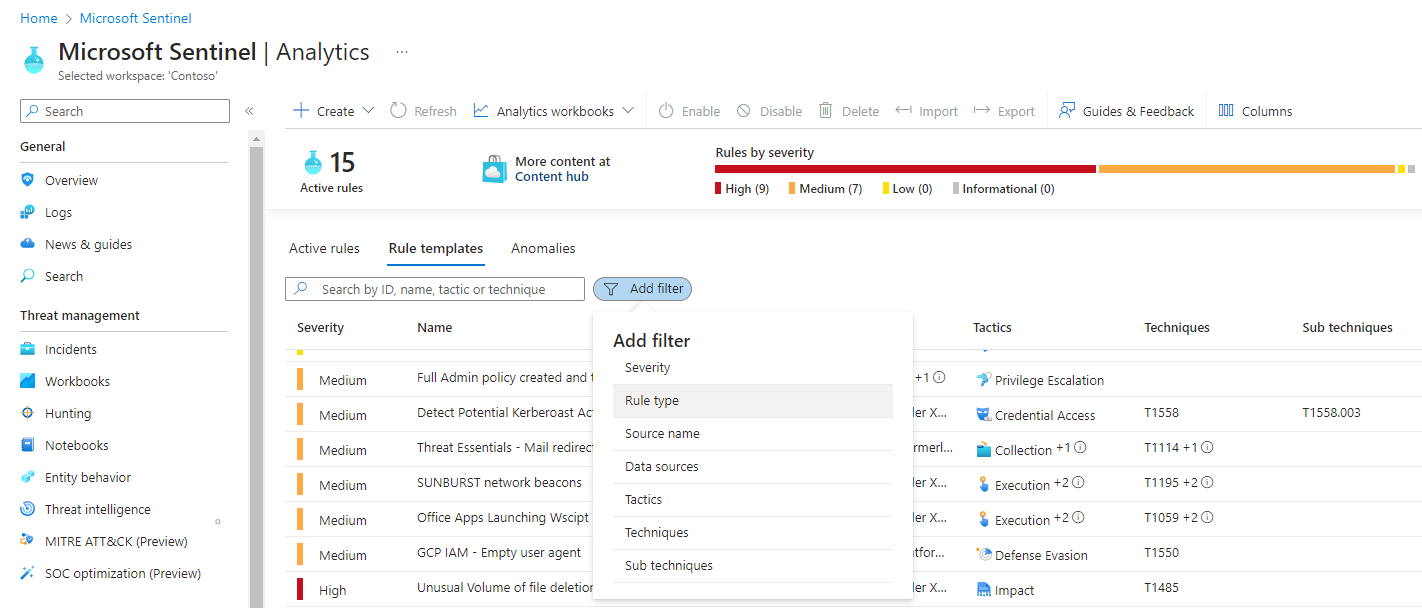

Selecteer Analytics in het navigatiemenu van Microsoft Sentinel onder Configuratie.

Selecteer het tabblad Regelsjablonen om alle analyseregelsjablonen weer te geven. Ga naar de Inhoudshub in Microsoft Sentinel voor meer regelsjablonen.

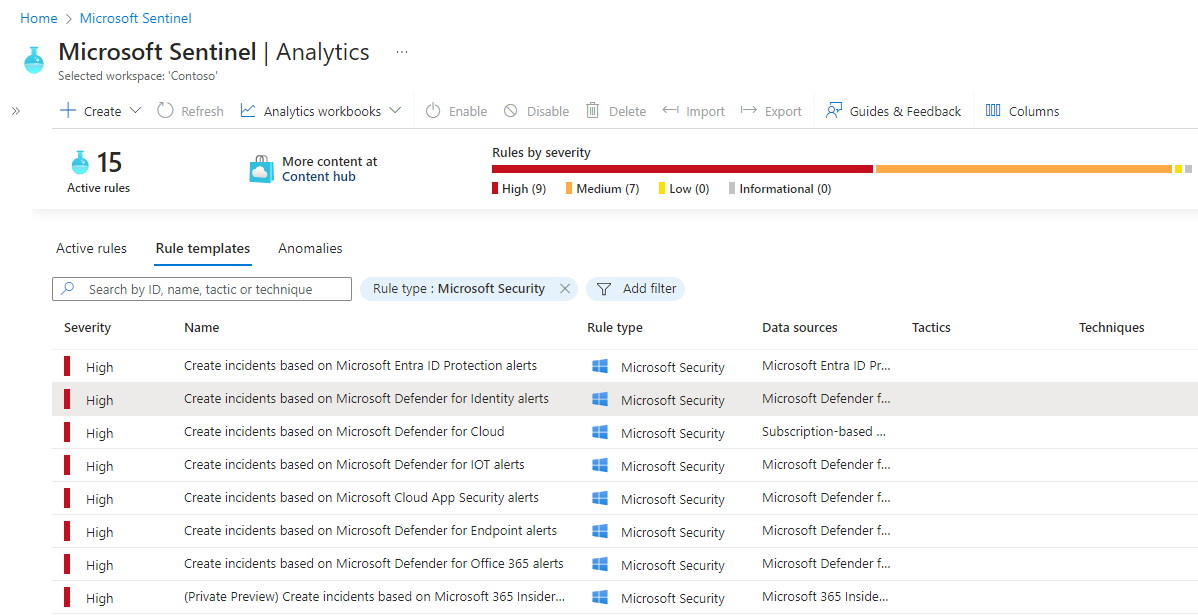

Filter de lijst voor het type Microsoft-beveiligingsregel om de analyseregelsjablonen voor het maken van incidenten van Microsoft-waarschuwingen te bekijken.

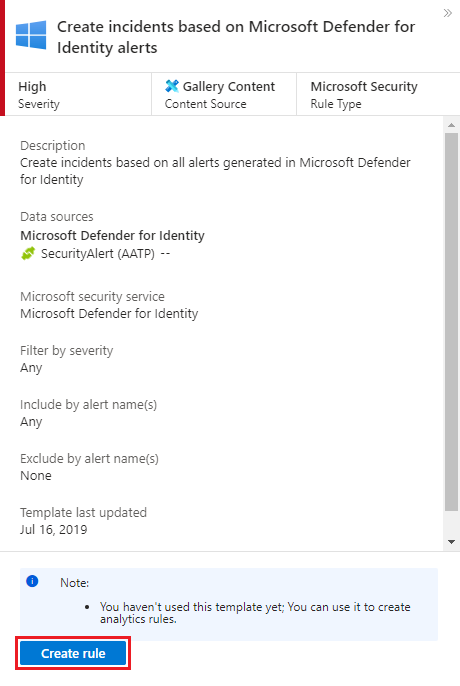

Selecteer de regelsjabloon voor de waarschuwingsbron waarvoor u incidenten wilt maken. Selecteer vervolgens in het detailvenster regel maken.

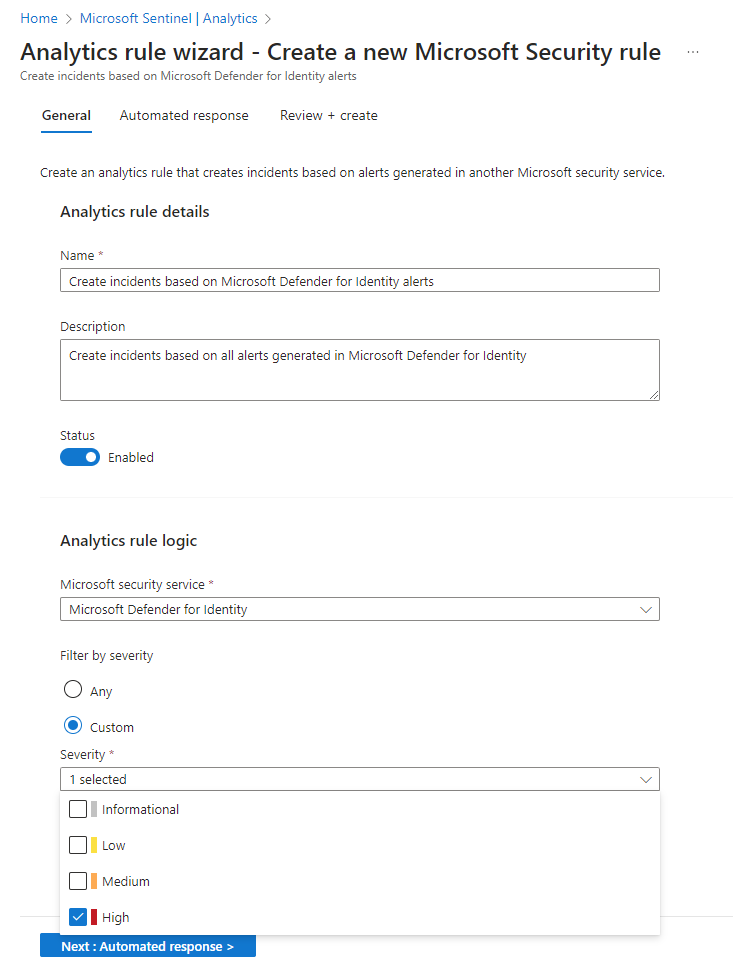

Wijzig de regeldetails en filter de waarschuwingen die incidenten maken op ernst van de waarschuwing of op tekst in de naam van de waarschuwing.

Als u bijvoorbeeld Microsoft Defender for Identity kiest in het veld Microsoft-beveiligingsservice en Hoog kiest in het veld Filteren op ernst, worden alleen beveiligingswaarschuwingen met hoge ernst automatisch incidenten in Microsoft Sentinel gemaakt.

Net als bij andere typen analyseregels selecteert u het tabblad Geautomatiseerde reactie om automatiseringsregels te definiëren die worden uitgevoerd wanneer incidenten door deze regel worden gemaakt.

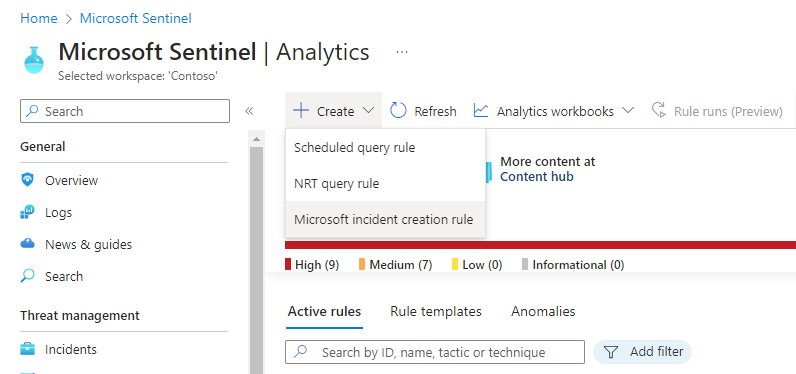

Regels voor het maken van incidenten helemaal opnieuw maken

U kunt ook een nieuwe Microsoft-beveiligingsregel maken waarmee waarschuwingen van verschillende Microsoft-beveiligingsservices worden gefilterd. Selecteer op de pagina Analytics de optie Regel voor het maken van Microsoft-incidenten maken>.

U kunt meer dan één Microsoft Security Analytics-regel maken per Type Microsoft-beveiligingsservice . Hiermee worden geen dubbele incidenten gemaakt als u filters toepast op elke regel die elkaar uitsluit.

Volgende stappen

- Als u aan de slag wilt met Microsoft Sentinel, hebt u een abonnement op Microsoft Azure nodig. Als u geen abonnement hebt, kunt u zich aanmelden voor een gratis proefversie.

- Leer hoe u uw gegevens onboardt naar Microsoft Sentinel en inzicht krijgt in uw gegevens en potentiële bedreigingen.