Gegevens streamen en filteren van Windows DNS-servers met de AMA-connector

In dit artikel wordt beschreven hoe u de AMA-connector (Azure Monitor Agent) gebruikt voor het streamen en filteren van gebeurtenissen uit uw DNS-serverlogboeken (Windows Domain Name System). Vervolgens kunt u uw gegevens diep analyseren om uw DNS-servers te beschermen tegen bedreigingen en aanvallen. De AMA en de DNS-extensie zijn geïnstalleerd op uw Windows Server om gegevens uit uw ANALYTISCHE DNS-logboeken te uploaden naar uw Microsoft Sentinel-werkruimte.

DNS is een veelgebruikt protocol, dat wordt toegewezen tussen hostnamen en leesbare IP-adressen van computers. Omdat DNS niet is ontworpen met de beveiliging in het achterhoofd, is de service zeer gericht op schadelijke activiteiten, waardoor de logboekregistratie een essentieel onderdeel van beveiligingsbewaking is. Enkele bekende bedreigingen die gericht zijn op DNS-servers zijn DDoS-aanvallen gericht op DNS-servers, DNS DDoS-amplification, DNS-hijacking en meer.

Hoewel sommige mechanismen zijn geïntroduceerd om de algehele beveiliging van dit protocol te verbeteren, zijn DNS-servers nog steeds een zeer gerichte service. Organisaties kunnen DNS-logboeken bewaken om meer inzicht te krijgen in de netwerkactiviteit en om verdacht gedrag of aanvallen te identificeren die gericht zijn op resources binnen het netwerk. De Windows DNS-gebeurtenissen via AMA-connector biedt dit type zichtbaarheid. Gebruik bijvoorbeeld de connector om clients te identificeren die schadelijke domeinnamen proberen op te lossen, de aanvraagbelastingen op DNS-servers te bekijken en te bewaken of dynamische DNS-registratiefouten weer te geven.

Notitie

De Windows DNS-gebeurtenissen via AMA-connector ondersteunt momenteel alleen activiteiten voor analytische gebeurtenissen.

Vereisten

Controleer voordat u begint of u het volgende hebt:

- Een Log Analytics-werkruimte ingeschakeld voor Microsoft Sentinel.

- De Windows Server DNS-oplossing die in uw werkruimte is geïnstalleerd.

- Windows Server 2012 R2 met controle-hotfix en hoger.

- Een Windows DNS-server.

Als u gebeurtenissen wilt verzamelen van een systeem dat geen virtuele Machine van Azure is, moet u ervoor zorgen dat Azure Arc is geïnstalleerd. Installeer en schakel Azure Arc in voordat u de Azure Monitor Agent-connector inschakelt. Deze vereiste omvat:

- Windows-servers geïnstalleerd op fysieke machines

- Windows-servers geïnstalleerd op on-premises virtuele machines

- Windows-servers geïnstalleerd op virtuele machines in niet-Azure-clouds

De Windows DNS via AMA-connector configureren via de portal

Gebruik de optie voor het instellen van de portal om de connector te configureren met behulp van één DCR (Data Collection Rule) per werkruimte. Gebruik daarna geavanceerde filters om specifieke gebeurtenissen of informatie te filteren, waarbij u alleen de waardevolle gegevens uploadt die u wilt bewaken, kosten en bandbreedtegebruik wilt verlagen.

Als u meerdere DCR's moet maken, gebruikt u in plaats daarvan de API . Als u de API gebruikt om meerdere DCR's te maken, wordt nog steeds slechts één DCR weergegeven in de portal.

De connector configureren:

Open in Microsoft Sentinel de pagina Gegevensconnectors en zoek de Windows DNS-gebeurtenissen via de AMA-connector .

Selecteer de verbindingslijnpagina openen onder aan het zijvenster.

Selecteer in het gebied Configuratie de optie Regel voor het verzamelen van gegevens maken. U kunt één DCR per werkruimte maken.

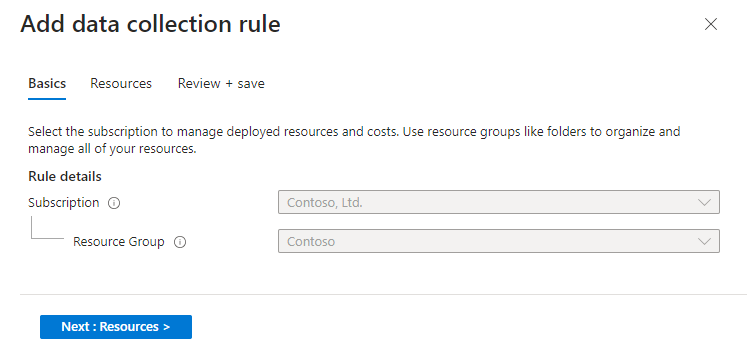

De DCR-naam, het abonnement en de resourcegroep worden automatisch ingesteld op basis van de naam van de werkruimte, het huidige abonnement en de resourcegroep waaruit de connector is geselecteerd. Voorbeeld:

Selecteer het tabblad >Resources Resource(s) toevoegen.

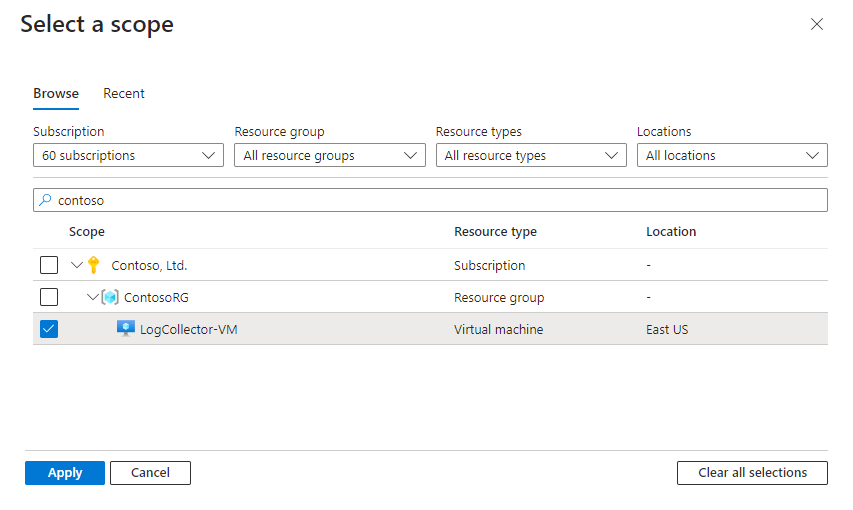

Selecteer de VM's waarop u de connector wilt installeren om logboeken te verzamelen. Voorbeeld:

Controleer uw wijzigingen en selecteer Toepassen opslaan>.

De Windows DNS via AMA-connector configureren via API

Gebruik de API-installatieoptie om de connector te configureren met behulp van meerdere DCR's per werkruimte. Als u liever één DCR wilt gebruiken, gebruikt u in plaats daarvan de portaloptie .

Als u de API gebruikt om meerdere DCR's te maken, wordt nog steeds slechts één DCR weergegeven in de portal.

Gebruik het volgende voorbeeld als sjabloon om een DCR te maken of bij te werken:

Aanvraag-URL en header

PUT

https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{dataCollectionRuleName}?api-version=2019-11-01-preview

Aanvraagtekst

{

"properties": {

"dataSources": {

"windowsEventLogs": [],

"extensions": [

{

"streams": [

"Microsoft-ASimDnsActivityLogs"

],

"extensionName": "MicrosoftDnsAgent",

"extensionSettings": {

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"260"

]

}

]

}

]

},

"name": "SampleDns"

}

]

},

"destinations": {

"logAnalytics": [

{

"workspaceResourceId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroup}/providers/Microsoft.OperationalInsights/workspaces/{sentinelWorkspaceName}",

"workspaceId": {WorkspaceGuid}",

"name": "WorkspaceDestination"

}

]

},

"dataFlows": [

{

"streams": [

"Microsoft-ASimDnsActivityLogs"

],

"destinations": [

" WorkspaceDestination "

]

}

],

},

"location": "eastus2",

"tags": {},

"kind": "Windows",

"id":"/subscriptions/{subscriptionId}/resourceGroups/{resourceGroup}/providers/Microsoft.Insights/dataCollectionRules/{workspaceName}-microsoft-sentinel-asimdnsactivitylogs ",

"name": " {workspaceName}-microsoft-sentinel-asimdnsactivitylogs ",

"type": "Microsoft.Insights/dataCollectionRules",

}

Geavanceerde filters gebruiken in uw DCR's

Gebeurtenislogboeken van DNS-servers kunnen een groot aantal gebeurtenissen bevatten. U wordt aangeraden geavanceerde filters te gebruiken om overbodige gebeurtenissen te filteren voordat de gegevens worden geüpload, zodat u waardevolle tijd en kosten kunt besparen. De filters verwijderen de overbodige gegevens uit de stroom gebeurtenissen die naar uw werkruimte zijn geüpload en zijn gebaseerd op een combinatie van meerdere velden.

Zie Beschikbare velden voor filteren voor meer informatie.

Geavanceerde filters maken via de portal

Gebruik de volgende procedure om filters te maken via de portal. Zie Geavanceerde filtervoorbeelden voor meer informatie over het maken van filters met de API.

Filters maken via de portal:

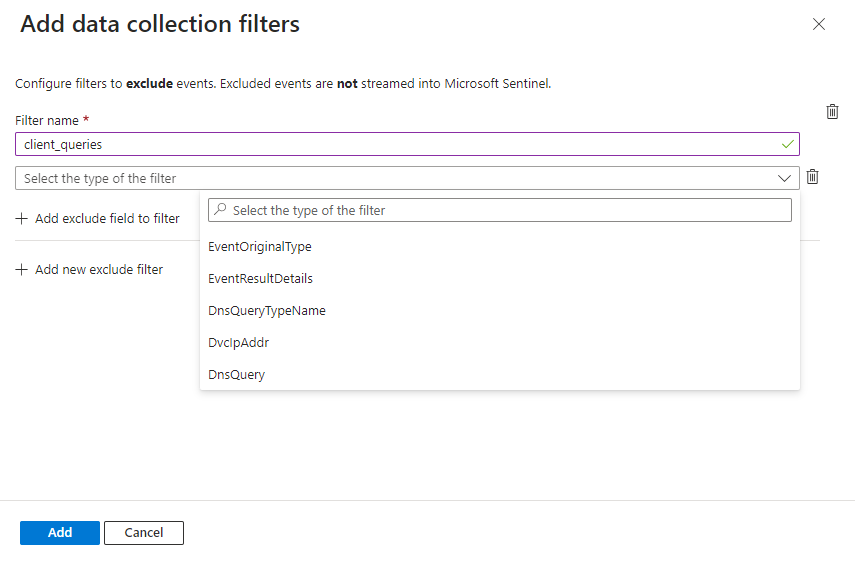

Selecteer op de connectorpagina in het gebied Configuratie de optie Filters voor gegevensverzameling toevoegen.

Voer een naam in voor het filter en selecteer het filtertype. Dit is een parameter die het aantal verzamelde gebeurtenissen vermindert. Parameters worden genormaliseerd volgens het genormaliseerde DNS-schema. Zie Beschikbare velden voor filteren voor meer informatie.

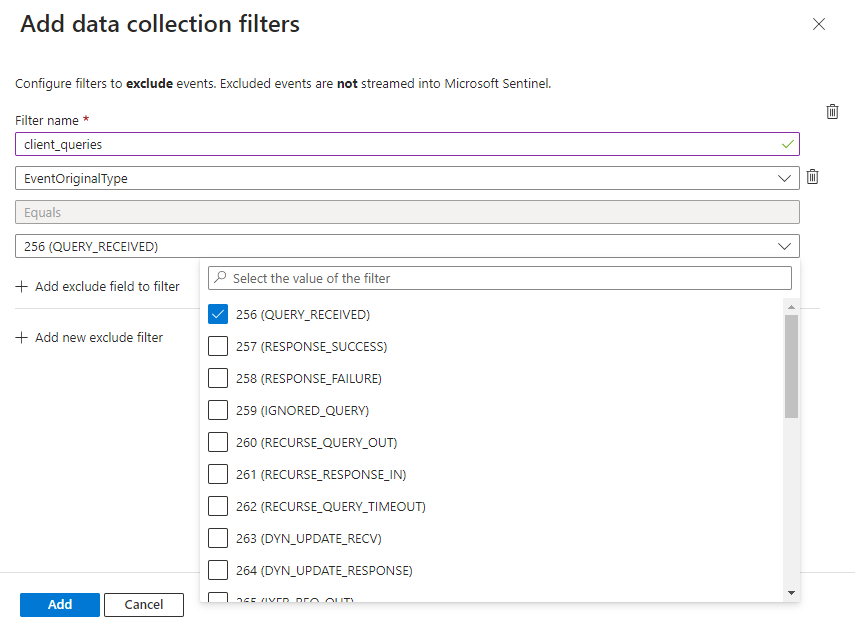

Selecteer de waarden waarvoor u het veld wilt filteren uit de waarden die worden vermeld in de vervolgkeuzelijst.

Als u complexe filters wilt toevoegen, selecteert u Het veld Uitsluiten toevoegen om te filteren en het relevante veld toe te voegen.

- Gebruik door komma's gescheiden lijsten om meerdere waarden voor elk veld te definiëren.

- Als u samengestelde filters wilt maken, gebruikt u verschillende velden met een AND-relatie.

- Als u verschillende filters wilt combineren, gebruikt u een OR-relatie tussen deze filters.

Filters ondersteunen ook jokertekens als volgt:

- Voeg een punt toe na elk sterretje (

*.). - Gebruik geen spaties tussen de lijst met domeinen.

- Jokertekens zijn alleen van toepassing op de subdomeinen van het domein, inclusief

www.domain.com, ongeacht het protocol. Als u bijvoorbeeld in een geavanceerd filter gebruikt*.domain.com:- Het filter is van toepassing op

www.domain.comensubdomain.domain.com, ongeacht of het protocol HTTPS, FTP, enzovoort is. - Het filter is niet van toepassing op

domain.com. Als u een filter wiltdomain.comtoepassen, geeft u het domein rechtstreeks op zonder een jokerteken te gebruiken.

- Het filter is van toepassing op

Als u meer nieuwe filters wilt toevoegen, selecteert u het filter Nieuwe uitsluiting toevoegen.

Wanneer u klaar bent met het toevoegen van filters, selecteert u Toevoegen.

Selecteer Wijzigingen toepassen om de filters op uw connectors op te slaan en te implementeren op de hoofdpagina van de connector. Als u bestaande filters of velden wilt bewerken of verwijderen, selecteert u de pictogrammen voor bewerken of verwijderen in de tabel onder het gebied Configuratie .

Als u velden of filters wilt toevoegen na de eerste implementatie, selecteert u gegevensverzamelingsfilters opnieuw toevoegen.

Geavanceerde filtervoorbeelden

Gebruik de volgende voorbeelden om veelgebruikte geavanceerde filters te maken via de portal of API.

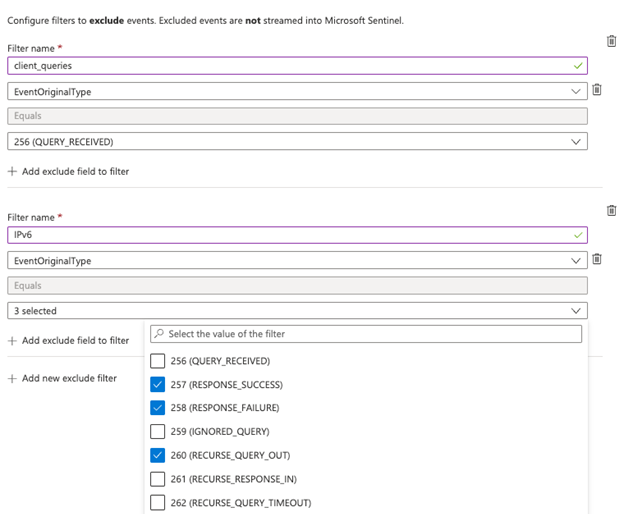

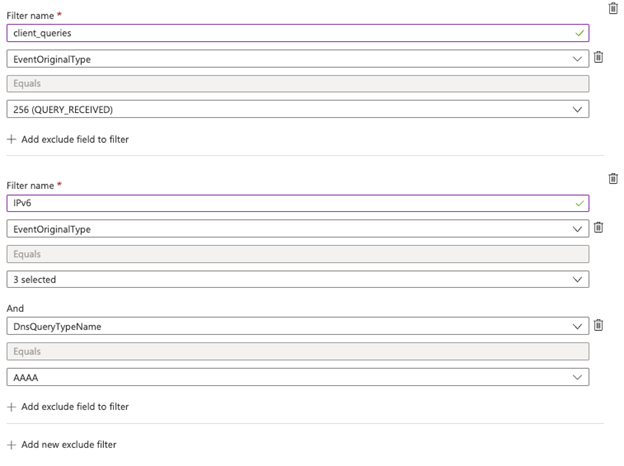

Verzamel geen specifieke gebeurtenis-id's

Met dit filter wordt de connector geïnstrueerd om EventID 256 of EventID 257 of EventID 260 niet te verzamelen met IPv6-adressen.

De Microsoft Sentinel-portal gebruiken:

Maak een filter met het veld EventOriginalType , met behulp van de operator Equals , met de waarden 256, 257 en 260.

Maak een filter met het veld EventOriginalType dat hierboven is gedefinieerd en gebruik de operator And , inclusief het veld DnsQueryTypeName ingesteld op AAAA.

De API gebruiken:

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"256", "257", "260"

]

},

{

"Field": "DnsQueryTypeName",

"FieldValues": [

"AAAA"

]

}

]

},

{

"FilterName": "EventResultDetails",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"230"

]

},

{

"Field": "EventResultDetails",

"FieldValues": [

"BADKEY","NOTZONE"

]

}

]

}

]

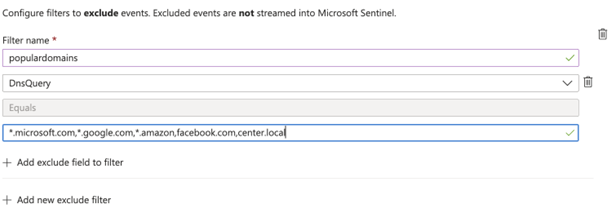

Gebeurtenissen met specifieke domeinen niet verzamelen

Met dit filter wordt de connector geïnstrueerd om geen gebeurtenissen te verzamelen van subdomeinen van microsoft.com, google.com, amazon.com of gebeurtenissen van facebook.com of center.local.

De Microsoft Sentinel-portal gebruiken:

Stel het veld DnsQuery in met behulp van de operator Gelijk aan, met de lijst *.microsoft.com,*.google.com,facebook.com,*.amazon.com,center.local.

Bekijk deze overwegingen voor het gebruik van jokertekens.

Als u verschillende waarden in één veld wilt definiëren, gebruikt u de OPERATOR OR .

De API gebruiken:

Bekijk deze overwegingen voor het gebruik van jokertekens.

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "DnsQuery",

"FieldValues": [

"*.microsoft.com", "*.google.com", "facebook.com", "*.amazon.com","center.local"

]

},

}

}

]

Normalisatie met behulp van ASIM

Deze connector is volledig genormaliseerd met ASIM-parsers (Advanced Security Information Model). De connector streamt gebeurtenissen die afkomstig zijn uit de analytische logboeken in de genormaliseerde tabel met de naam ASimDnsActivityLogs. Deze tabel fungeert als vertaler, met behulp van één geïntegreerde taal, die wordt gedeeld door alle DNS-connectors.

Voor een bronagnostische parser waarmee alle DNS-gegevens worden samengevoegd en ervoor zorgt dat uw analyse wordt uitgevoerd op alle geconfigureerde bronnen, gebruikt u de ASIM DNS-parser_Im_Dns.

De ASIM-parser vormt een aanvulling op de systeemeigen ASimDnsActivityLogs tabel. Hoewel de systeemeigen tabel compatibel is met ASIM, is de parser nodig om mogelijkheden toe te voegen, zoals aliassen, alleen beschikbaar tijdens query's en om te combineren ASimDnsActivityLogs met andere DNS-gegevensbronnen.

Het ASIM DNS-schema vertegenwoordigt de activiteit van het DNS-protocol, zoals vastgelegd in de Windows DNS-server in de analytische logboeken. Het schema wordt beheerd door officiële parameterlijsten en RFC's die velden en waarden definiëren.

Zie de lijst met Windows DNS-servervelden die zijn vertaald in de genormaliseerde veldnamen.

Gerelateerde inhoud

In dit artikel hebt u geleerd hoe u de Windows DNS-gebeurtenissen instelt via de AMA-connector om gegevens te uploaden en uw Windows DNS-logboeken te filteren. Zie de volgende artikelen voor meer informatie over Microsoft Sentinel:

- Meer informatie over het verkrijgen van inzicht in uw gegevens en mogelijke bedreigingen.

- Ga aan de slag met het detecteren van bedreigingen met Microsoft Sentinel.

- Werkmappen gebruiken om uw gegevens te bewaken.