Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opnemen in Microsoft Sentinel

In dit artikel wordt beschreven hoe u de aangepaste logboeken via AMA-connector gebruikt om snel logboeken in tekstbestandsindelingen te filteren en op te nemen vanuit netwerk- of beveiligingstoepassingen die zijn geïnstalleerd op Windows- of Linux-machines.

Veel toepassingen registreren gegevens naar tekstbestanden in plaats van standaardservices voor logboekregistratie, zoals Windows-gebeurtenislogboek of Syslog. U kunt de Azure Monitor Agent (AMA) gebruiken om gegevens te verzamelen in tekstbestanden met niet-standaardindelingen van zowel Windows- als Linux-computers. De AMA kan ook transformaties op de gegevens op het moment van verzameling effect hebben om deze te parseren in verschillende velden.

Zie Aangepaste logboeken via AMA-gegevensconnector - Gegevensopname configureren voor Microsoft Sentinel vanuit specifieke toepassingen voor meer informatie over de toepassingen waarvoor Microsoft Sentinel oplossingen heeft voor het verzamelen van logboeken.

Zie Logboeken verzamelen uit een tekstbestand met Azure Monitor Agent voor meer algemene informatie over het opnemen van aangepaste logboeken uit tekstbestanden.

Belangrijk

De aangepaste logboeken via AMA-gegevensconnector zijn momenteel beschikbaar in PREVIEW. Zie de aanvullende gebruiksvoorwaarden voor Microsoft Azure Previews voor aanvullende juridische voorwaarden die van toepassing zijn op Azure-functies die bèta, preview of anderszins nog niet beschikbaar zijn.

-

Microsoft Sentinel is algemeen beschikbaar binnen het geïntegreerde beveiligingsbewerkingsplatform van Microsoft in de Microsoft Defender-portal. Voor preview is Microsoft Sentinel beschikbaar in de Defender-portal zonder Microsoft Defender XDR of een E5-licentie. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Vereisten

Voordat u begint, moet u beschikken over de resources die zijn geconfigureerd en de juiste machtigingen zijn toegewezen, zoals beschreven in deze sectie.

Vereisten voor Microsoft Sentinel

Installeer de Microsoft Sentinel-oplossing die overeenkomt met uw toepassing en zorg ervoor dat u over de machtigingen beschikt om de stappen in dit artikel uit te voeren. U vindt deze oplossingen in de Inhoudshub in Microsoft Sentinel en ze bevatten allemaal de aangepaste logboeken via de AMA-connector .

Zie Specifieke instructies per toepassing voor de lijst met toepassingen met oplossingen in de inhoudshub. Als er geen oplossing beschikbaar is voor uw toepassing, installeert u de aangepaste logboeken via de AMA-oplossing .

Zie Microsoft Sentinel out-of-the-box-inhoud ontdekken en beheren voor meer informatie.

Een Azure-account hebben met de volgende rollen voor op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC):

Ingebouwde rol Bereik Reden - Inzender voor virtuele machines

- Azure Connected Machine

Resourcebeheerder- Virtuele machines (VM's)

- Virtuele-machineschaalsets

- Servers met Azure Arc

De agent implementeren Elke rol die de actie bevat

Microsoft.Resources/deployments/*- Abonnement

- Resourcegroep

- Bestaande regel voor gegevensverzameling

Azure Resource Manager-sjablonen implementeren Bijdrager voor bewaking - Abonnement

- Resourcegroep

- Bestaande regel voor gegevensverzameling

Regels voor gegevensverzameling maken of bewerken

Vereisten voor doorstuurserver voor logboeken

Bepaalde aangepaste toepassingen worden gehost op gesloten apparaten die nodig zijn om hun logboeken naar een externe logboekverzamelaar/doorstuurserver te verzenden. In een dergelijk scenario zijn de volgende vereisten van toepassing op de doorstuurserver voor logboeken:

U moet een aangewezen Virtuele Linux-machine hebben als een doorstuurserver voor logboeken om logboeken te verzamelen.

Als uw logboek-doorstuurserver geen virtuele Azure-machine is, moet de Azure Arc Connected Machine-agent erop zijn geïnstalleerd.

Op de VM voor Linux-logboeken moet Python 2.7 of 3 zijn geïnstalleerd. Gebruik de

python --versionofpython3 --versionopdracht om te controleren. Als u Python 3 gebruikt, controleert u of deze is ingesteld als de standaardopdracht op de computer of voert u scripts uit met de opdracht 'python3' in plaats van 'python'.De doorstuurserver voor logboeken moet de

syslog-ngdaemon ofrsyslogdaemon hebben ingeschakeld.Raadpleeg de Azure Monitor Agent Performance Benchmark voor ruimtevereisten voor de doorstuurserver. U kunt dit blogbericht ook bekijken, inclusief ontwerpen voor schaalbare opname.

Uw logboekbronnen, beveiligingsapparaten en apparaten moeten worden geconfigureerd om hun logboekberichten te verzenden naar de syslog-daemon van de logboek doorstuurserver in plaats van naar hun lokale syslog-daemon.

Vereisten voor machinebeveiliging

Configureer de beveiliging van de logboekstuurmachine volgens het beveiligingsbeleid van uw organisatie. Configureer uw netwerk bijvoorbeeld zo dat dit overeenkomt met uw beveiligingsbeleid voor het bedrijfsnetwerk en wijzig de poorten en protocollen in de daemon zodat deze overeenkomen met uw vereisten. Als u de configuratie van uw machinebeveiliging wilt verbeteren, beveiligt u uw VIRTUELE machine in Azure of bekijkt u deze aanbevolen procedures voor netwerkbeveiliging.

Als uw apparaten logboeken verzenden via TLS, bijvoorbeeld omdat uw logboekstuurserver zich in de cloud bevindt, moet u de syslog-daemon (rsyslog of syslog-ng) configureren om te communiceren in TLS. Zie voor meer informatie:

De gegevensconnector configureren

Het installatieproces voor de aangepaste logboeken via AMA-gegevensconnector omvat de volgende stappen:

Maak de doeltabel in Log Analytics (of Geavanceerde opsporing als u zich in de Defender-portal bevindt).

De naam van de tabel moet eindigen en

_CLmag alleen bestaan uit de volgende twee velden:- TimeGenerated (van het type DateTime): de tijdstempel van het maken van het logboekbericht.

- RawData (van het type Tekenreeks): het logboekbericht in zijn geheel.

(Als u logboeken verzamelt van een logboek-doorstuurserver en niet rechtstreeks vanaf het apparaat dat als host fungeert voor de toepassing, noemt u dit veld Bericht in plaats van RawData.)

Installeer de Azure Monitor-agent en maak een DCR (Data Collection Rule) met behulp van een van de volgende methoden:

Als u logboeken verzamelt met behulp van een logboekstuurserver, configureert u de syslog-daemon op die computer om te luisteren naar berichten van andere bronnen en opent u de vereiste lokale poorten. Zie De doorstuurserver configureren voor het accepteren van logboeken voor meer informatie.

Selecteer het juiste tabblad voor instructies.

Regel voor gegevensverzameling maken (DCR)

Als u aan de slag wilt gaan, opent u de aangepaste logboeken via de AMA-gegevensconnector in Microsoft Sentinel en maakt u een regel voor gegevensverzameling (DCR).

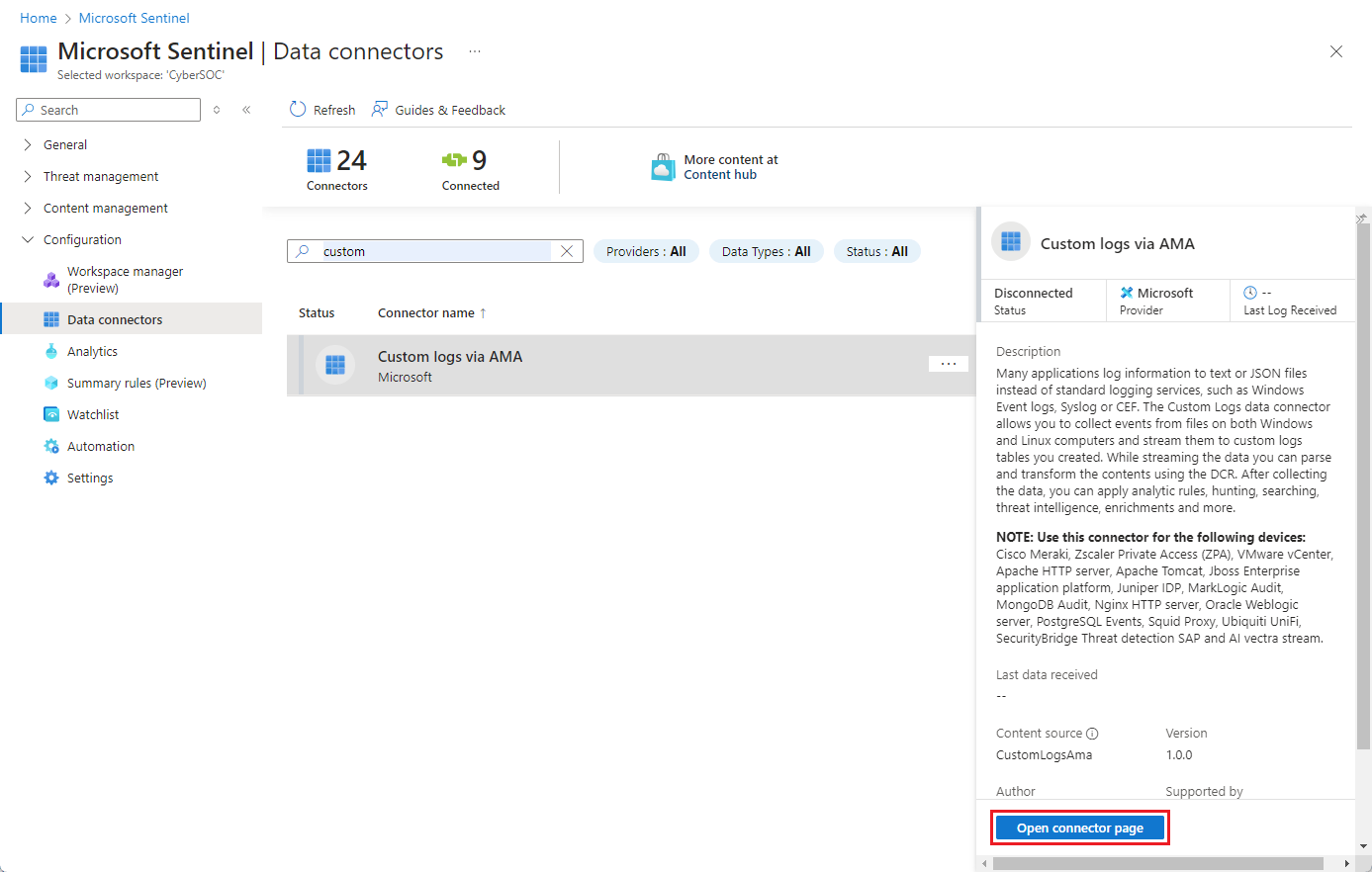

Voor Microsoft Sentinel in Azure Portal selecteert u gegevensconnectors onder Configuratie.

Voor Microsoft Sentinel in de Defender-portal selecteert u Microsoft Sentinel>Configuration>Data-connectors.Typ aangepast in het zoekvak. Selecteer in de resultaten de aangepaste logboeken via de AMA-connector .

Selecteer De connectorpagina openen in het detailvenster.

Selecteer in het gebied Configuratie de optie +Regel voor gegevensverzameling maken.

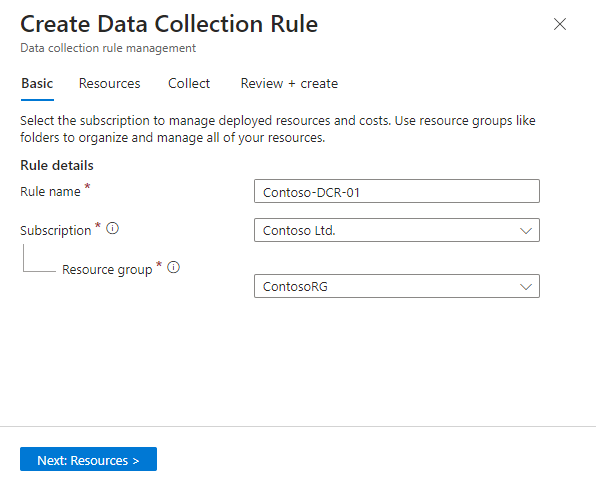

Op het tabblad Basis :

- Typ een DCR-naam.

- Selecteer uw abonnement.

- Selecteer de resourcegroep waar u de DCR wilt zoeken.

Selecteer Volgende: Resources >.

VM-resources definiëren

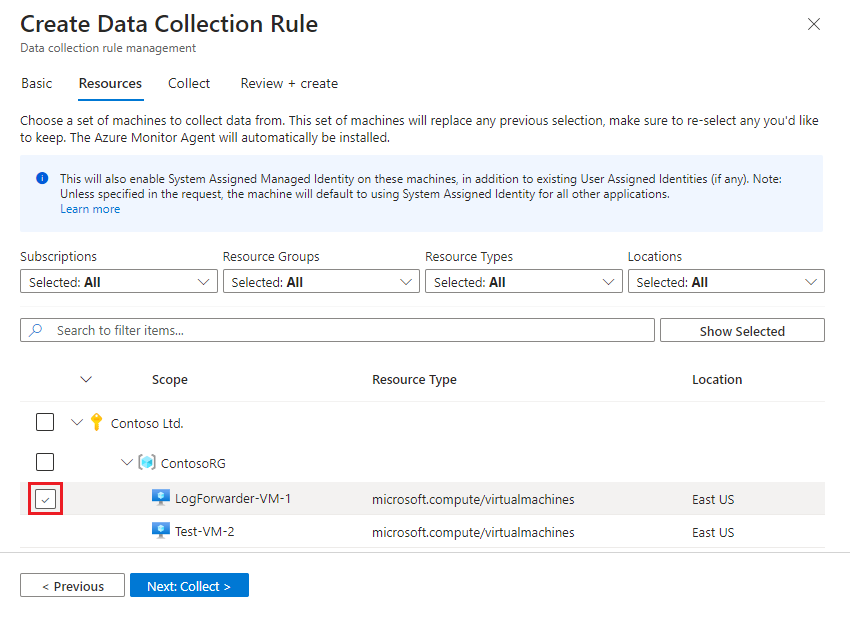

Selecteer op het tabblad Resources de machines waaruit u de logboeken wilt verzamelen. Dit zijn de computers waarop uw toepassing is geïnstalleerd, of uw machines voor doorstuurservers voor logboeken. Als de machine die u zoekt niet wordt weergegeven in de lijst, is het mogelijk geen Azure-VM waarop de Azure Connected Machine-agent is geïnstalleerd.

Gebruik de beschikbare filters of het zoekvak om de computer te vinden die u zoekt. Vouw een abonnement in de lijst uit om de resourcegroepen en een resourcegroep weer te geven om de VM's te bekijken.

Selecteer de computer van waaruit u logboeken wilt verzamelen. Het selectievakje wordt weergegeven naast de naam van de virtuele machine wanneer u de muisaanwijzer erop plaatst.

Als op de machines die u hebt geselecteerd, de Azure Monitor-agent nog niet is geïnstalleerd, wordt de agent geïnstalleerd wanneer de DCR wordt gemaakt en geïmplementeerd.

Controleer uw wijzigingen en selecteer Volgende: Verzamelen >.

DcR configureren voor uw toepassing

Selecteer op het tabblad Verzamelen uw toepassing of apparaattype in de vervolgkeuzelijst Apparaattype selecteren (optioneel) of laat deze staan als aangepaste nieuwe tabel als uw toepassing of apparaat niet wordt weergegeven.

Als u een van de vermelde toepassingen of apparaten hebt gekozen, wordt het veld Tabelnaam automatisch gevuld met de juiste tabelnaam. Als u aangepaste nieuwe tabel hebt gekozen, voert u een tabelnaam in onder Tabelnaam. De naam moet eindigen met het

_CLachtervoegsel.Voer in het veld Bestandspatroon het pad en de bestandsnaam in van de te verzamelen tekstbestanden. Zie Specifieke instructies per toepassingstype voor de standaardbestandsnamen en -paden voor elk toepassingstype. U hoeft niet de standaardbestandsnamen of paden te gebruiken en u kunt jokertekens gebruiken in de bestandsnaam.

Als u in stap 1 een aangepaste nieuwe tabel hebt gekozen, voert u in het veld Transformeren een Kusto-query in die een transformatie van uw keuze toepast op de gegevens.

Als u een van de vermelde toepassingen of apparaten in stap 1 hebt gekozen, wordt dit veld automatisch gevuld met de juiste transformatie. Bewerk niet de transformatie die daar wordt weergegeven. Afhankelijk van het gekozen type moet deze waarde een van de volgende zijn:

source(de standaardinstelling: geen transformatie)source | project-rename Message=RawData(voor apparaten die logboeken naar een doorstuurserver verzenden)

Controleer uw selecties en selecteer Volgende: Beoordelen en maken.

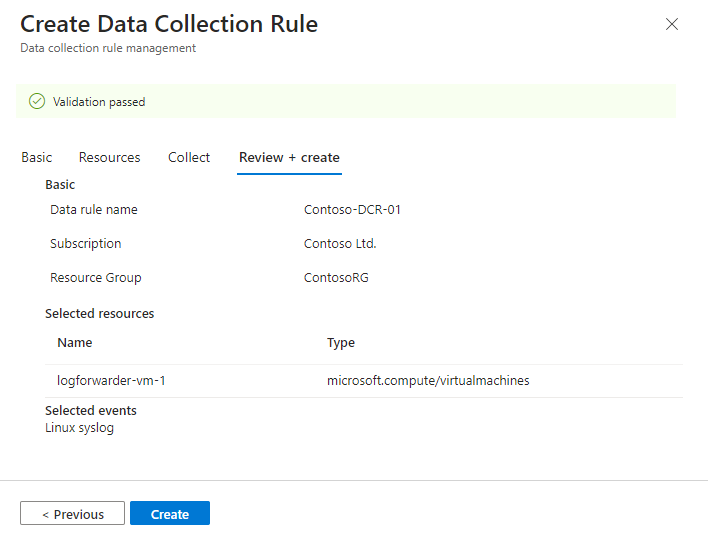

De regel controleren en maken

Nadat u alle tabbladen hebt voltooid, controleert u wat u hebt ingevoerd en maakt u de regel voor gegevensverzameling.

Selecteer Maken op het tabblad Controleren en maken.

De connector installeert de Azure Monitor-agent op de machines die u hebt geselecteerd bij het maken van uw DCR.

Controleer de meldingen in Azure Portal of Microsoft Defender Portal om te zien wanneer de DCR is gemaakt en de agent is geïnstalleerd.

Selecteer Vernieuwen op de connectorpagina om de DCR weer te geven die in de lijst wordt weergegeven.

De logboekstuurserver configureren voor het accepteren van logboeken

Als u logboeken verzamelt van een apparaat met behulp van een logboek-doorstuurserver, configureert u de syslog-daemon in de logboekstuurserver om te luisteren naar berichten van andere computers en opent u de benodigde lokale poorten.

Kopieer de volgende opdrachtregel:

sudo wget -O Forwarder_AMA_installer.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Forwarder_AMA_installer.py&&sudo python Forwarder_AMA_installer.pyMeld u aan bij de machine voor het doorsturen van logboeken waar u de AMA zojuist hebt geïnstalleerd.

Plak de opdracht die u in de laatste stap hebt gekopieerd om het installatiescript te starten.

Het script configureert dersyslogofsyslog-ngdaemon om het vereiste protocol te gebruiken en start de daemon opnieuw op. Het script opent poort 514 om te luisteren naar binnenkomende berichten in zowel UDP- als TCP-protocollen. Als u deze instelling wilt wijzigen, raadpleegt u het configuratiebestand syslog daemon op basis van het daemon-type dat op de computer wordt uitgevoerd:- Rsyslog:

/etc/rsyslog.conf - Syslog-ng:

/etc/syslog-ng/syslog-ng.conf

Als u Python 3 gebruikt en deze niet is ingesteld als de standaardopdracht op de computer, vervangt

python3pythonu deze in de geplakte opdracht. Zie vereisten voor de doorstuurserver voor logboeken.Notitie

Om scenario's met volledige schijven te voorkomen waarbij de agent niet kan functioneren, raden we u aan om de

syslog-ngofrsyslogconfiguratie niet in te stellen om overbodige logboeken op te slaan. Een scenario met volledige schijf verstoort de functie van de geïnstalleerde AMA. Zie RSyslog of Syslog-ng voor meer informatie.- Rsyslog:

Het beveiligingsapparaat of apparaat configureren

Neem contact op met de oplossingsprovider voor meer informatie of waar informatie niet beschikbaar is voor het apparaat of apparaat.