Aanbevolen playbook-use cases, sjablonen en voorbeelden

In dit artikel vindt u voorbeelden van gebruiksvoorbeelden voor Microsoft Sentinel-playbooks, evenals voorbeeldplaybooks en aanbevolen playbooksjablonen.

Aanbevolen playbook use cases

We raden u aan om te beginnen met Microsoft Sentinel-playbooks voor de volgende SOC-scenario's, waarvoor kant-en-klare playbooksjablonen beschikbaar zijn.

Verrijking: Gegevens verzamelen en koppelen aan een incident om slimmere beslissingen te nemen

Als uw Microsoft Sentinel-incident wordt gemaakt op basis van een waarschuwings- en analyseregel waarmee IP-adresentiteiten worden gegenereerd, configureert u het incident om een automatiseringsregel te activeren om een playbook uit te voeren en meer informatie te verzamelen.

Configureer uw playbook met de volgende stappen:

Start het playbook wanneer het incident wordt gemaakt. De entiteiten die in het incident worden weergegeven, worden opgeslagen in de dynamische velden van de incidenttrigger.

Configureer voor elk IP-adres het playbook om een query uit te voeren op een externe Bedreigingsinformatieprovider, zoals Virus Total, om meer gegevens op te halen.

Voeg de geretourneerde gegevens en inzichten toe als opmerkingen van het incident om uw onderzoek te verrijken.

Bidirectionele synchronisatie voor Microsoft Sentinel-incidenten met andere ticketingsystemen

Uw Microsoft Sentinel-incidentgegevens synchroniseren met een ticketingsysteem, zoals ServiceNow:

Maak een automatiseringsregel voor het maken van incidenten.

Voeg een playbook toe dat wordt geactiveerd wanneer er een nieuw incident wordt gemaakt.

Configureer het playbook om een nieuw ticket te maken in ServiceNow met behulp van de ServiceNow-connector.

Zorg ervoor dat uw teams eenvoudig van het ServiceNow-ticket naar uw Microsoft Sentinel-incident kunnen springen door het playbook zo te configureren dat de naam van het incident, de belangrijke velden en een URL naar het Microsoft Sentinel-incident in het ServiceNow-ticket worden opgenomen.

Indeling: de incidentenwachtrij beheren vanuit uw SOC-chatplatform

Als uw Microsoft Sentinel-incident wordt gemaakt op basis van een waarschuwings- en analyseregel waarmee gebruikers- en IP-adresentiteiten worden gegenereerd, configureert u het incident om een automatiseringsregel te activeren om een playbook uit te voeren en neemt u contact op met uw team via uw standaardcommunicatiekanalen.

Configureer uw playbook met de volgende stappen:

Start het playbook wanneer het incident wordt gemaakt. De entiteiten die in het incident worden weergegeven, worden opgeslagen in de dynamische velden van de incidenttrigger.

Configureer het playbook om een bericht te verzenden naar uw communicatiekanaal voor beveiligingsbewerkingen, zoals in Microsoft Teams of Slack , om ervoor te zorgen dat uw beveiligingsanalisten op de hoogte zijn van het incident.

Configureer het playbook om alle informatie in de waarschuwing per e-mail te verzenden naar uw senior netwerkbeheerder en beveiligingsbeheerder. Het e-mailbericht bevat knoppen voor de optie Blokkeren en Negeren van gebruikers.

Configureer het playbook om te wachten totdat een antwoord van de beheerders is ontvangen en ga door met uitvoeren.

Als de beheerders Blokkeren selecteren, configureert u het playbook om een opdracht naar de firewall te verzenden om het IP-adres in de waarschuwing te blokkeren en een andere naar Microsoft Entra-id om de gebruiker uit te schakelen.

Onmiddellijk reageren op bedreigingen met minimale menselijke afhankelijkheden

Deze sectie bevat twee voorbeelden, die reageren op bedreigingen van een aangetaste gebruiker en een geïnfecteerde computer.

In het geval van een aangetaste gebruiker, zoals gedetecteerd door Microsoft Entra ID Protection:

Start uw playbook wanneer er een nieuw Microsoft Sentinel-incident wordt gemaakt.

Configureer het playbook voor elke gebruikersentiteit in het incident dat wordt verdacht als gecompromitteerd:

Stuur een Teams-bericht naar de gebruiker en vraag om bevestiging dat de gebruiker de verdachte actie heeft ondernomen.

Neem contact op met Microsoft Entra ID Protection om de status van de gebruiker te bevestigen als gecompromitteerd. Microsoft Entra ID Protection labelt de gebruiker als riskant en past afdwingingsbeleid toe dat al is geconfigureerd, bijvoorbeeld om te vereisen dat de gebruiker MFA gebruikt bij de volgende aanmelding.

Notitie

Deze specifieke Microsoft Entra-actie initieert geen afdwingingsactiviteiten voor de gebruiker, noch wordt er een configuratie van het afdwingingsbeleid gestart. Er wordt alleen aan Microsoft Entra ID Protection aangegeven dat alle al gedefinieerde beleidsregels moeten worden toegepast, indien van toepassing. Elke afdwinging is volledig afhankelijk van het juiste beleid dat wordt gedefinieerd in Microsoft Entra ID Protection.

In het geval van een geïnfecteerde computer, zoals gedetecteerd door Microsoft Defender voor Eindpunt:

Start uw playbook wanneer er een nieuw Microsoft Sentinel-incident wordt gemaakt.

Configureer uw playbook met de actie Entiteiten - Hosts ophalen om de verdachte machines te parseren die zijn opgenomen in de incidententiteiten.

Configureer uw playbook om een opdracht uit te geven voor Microsoft Defender voor Eindpunt om de computers in de waarschuwing te isoleren.

Handmatig reageren tijdens een onderzoek of tijdens het jagen zonder context te verlaten

Gebruik de entiteitstrigger om direct actie te ondernemen op afzonderlijke bedreigingsactoren die u tijdens een onderzoek ontdekt, één voor één, rechtstreeks vanuit uw onderzoek. Deze optie is ook beschikbaar in de context voor het opsporen van bedreigingen, niet verbonden met een bepaald incident.

Selecteer een entiteit in context en voer daar acties uit, bespaar tijd en verminder de complexiteit.

Playbooks met entiteitstriggers ondersteunen acties zoals:

- Een gecompromitteerde gebruiker blokkeren.

- Verkeer blokkeren van een schadelijk IP-adres in uw firewall.

- Een geïnfecteerde host isoleren in uw netwerk.

- Voeg een IP-adres toe aan een veilige/onveilige adressenwachtlijst of aan uw externe CMDB (Configuration Management Database).

- Haal een bestandshashrapport op uit een externe bron voor bedreigingsinformatie en voeg het toe aan een incident als opmerking.

Aanbevolen playbooksjablonen

Deze sectie bevat aanbevolen playbooks en andere vergelijkbare playbooks zijn beschikbaar in de Content Hub of in de GitHub-opslagplaats van Microsoft Sentinel.

Playbooksjablonen voor meldingen

Meldingsplaybooks worden geactiveerd wanneer een waarschuwing of incident wordt gemaakt en een melding naar een geconfigureerde bestemming verzenden:

| Playbook | Map in GitHub-opslagplaats |

Oplossing in Content Hub/ Azure Marketplace |

|---|---|---|

| Een bericht posten in een Microsoft Teams-kanaal | Post-Message-Teams | Sentinel SOAR Essentials-oplossing |

| Een e-mailmelding van Outlook verzenden | Standaard-e-mail verzenden | Sentinel SOAR Essentials-oplossing |

| Een bericht posten in een Slack-kanaal | Post-Message-Slack | Sentinel SOAR Essentials-oplossing |

| Adaptieve Microsoft Teams-kaart verzenden bij het maken van incidenten | Send-Teams-adaptive-card-on-incident-creation | Sentinel SOAR Essentials-oplossing |

Playbooksjablonen blokkeren

Het blokkeren van playbooks wordt geactiveerd wanneer er een waarschuwing of incident wordt gemaakt, entiteitsgegevens verzamelen, zoals het account, IP-adres en de host, en deze blokkeren voor verdere acties:

| Playbook | Map in GitHub-opslagplaats |

Oplossing in Content Hub/ Azure Marketplace |

|---|---|---|

| Een IP-adres blokkeren in Azure Firewall | AzureFirewall-BlockIP-addNewRule | Azure Firewall-oplossing voor Sentinel |

| Een Microsoft Entra-gebruiker blokkeren | Block-AADUser | Microsoft Entra-oplossing |

| Een Microsoft Entra-gebruikerswachtwoord opnieuw instellen | Reset-AADUserPassword | Microsoft Entra-oplossing |

| Apparaat isoleren of unisolate gebruiken Microsoft Defender voor Eindpunt |

Isolate-MDEMachine Unisolate-MDEMachine |

Microsoft Defender voor Eindpunt oplossing |

Playbooksjablonen maken, bijwerken of sluiten

Playbooks maken, bijwerken of sluiten kunnen incidenten maken, bijwerken of sluiten in Microsoft Sentinel, Microsoft 365-beveiligingsservices of andere ticketsystemen:

| Playbook | Map in GitHub-opslagplaats |

Oplossing in Content Hub/ Azure Marketplace |

|---|---|---|

| Een incident maken met Microsoft Forms | CreateIncident-MicrosoftForms | Sentinel SOAR Essentials-oplossing |

| Waarschuwingen koppelen aan incidenten | relateAlertsToIncident-basedOnIP | Sentinel SOAR Essentials-oplossing |

| Een Service Now-incident maken | Create-SNOW-record | ServiceNow-oplossing |

Veelgebruikte playbookconfiguraties

Deze sectie bevat voorbeeldschermafbeeldingen voor veelgebruikte playbookconfiguraties, waaronder het bijwerken van een incident, het gebruik van incidentgegevens, het toevoegen van opmerkingen aan een incident of het uitschakelen van een gebruiker.

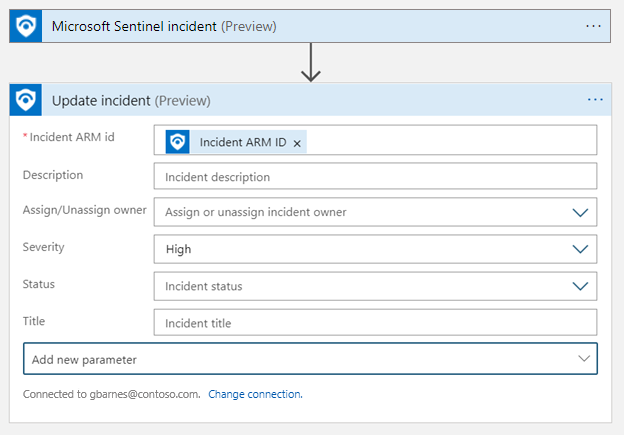

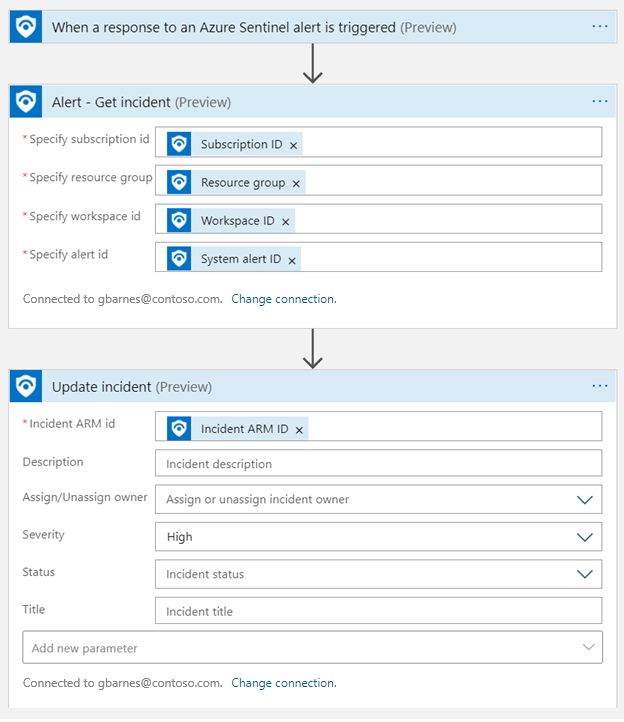

Een incident bijwerken

Deze sectie bevat voorbeeldschermafbeeldingen van hoe u een playbook kunt gebruiken om een incident bij te werken op basis van een nieuw incident of een nieuwe waarschuwing.

Een incident bijwerken op basis van een nieuw incident (incidenttrigger):

Een incident bijwerken op basis van een nieuwe waarschuwing (waarschuwingstrigger):

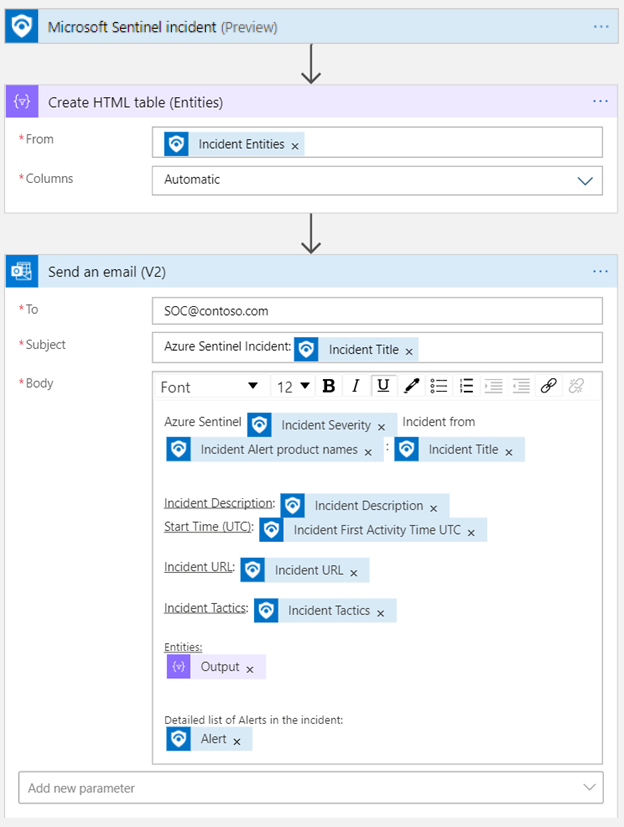

Incidentdetails gebruiken in uw stroom

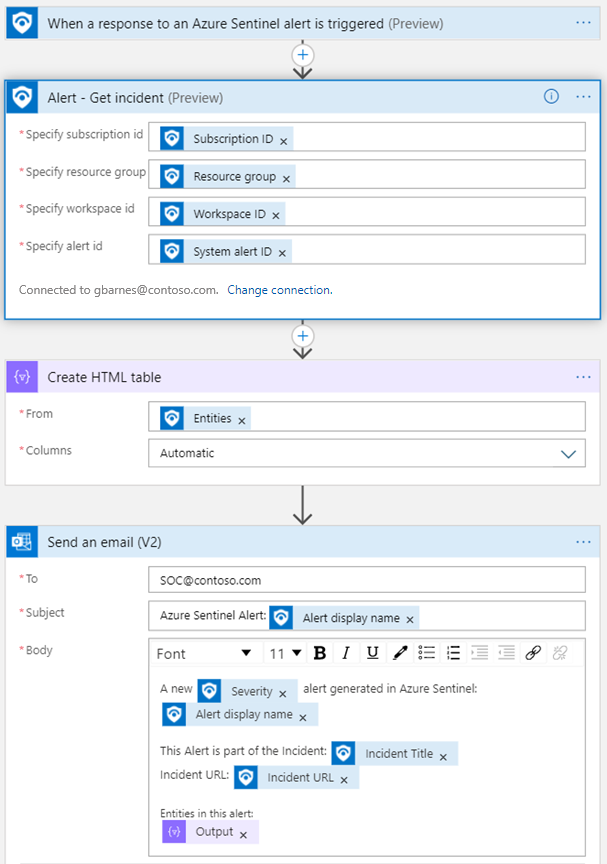

In deze sectie vindt u voorbeeldschermafbeeldingen van hoe u uw playbook kunt gebruiken voor het gebruik van incidentdetails elders in uw stroom:

Incidentgegevens per e-mail verzenden met behulp van een playbook dat wordt geactiveerd door een nieuw incident:

Incidentdetails per e-mail verzenden met behulp van een playbook dat wordt geactiveerd door een nieuwe waarschuwing:

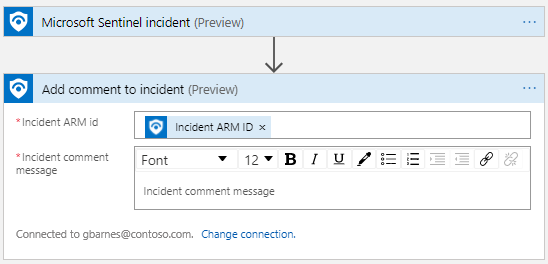

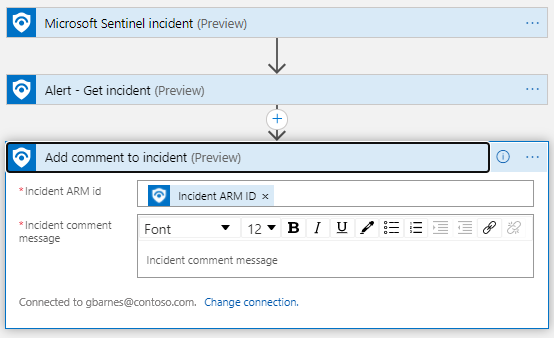

Een opmerking toevoegen aan een incident

Deze sectie bevat voorbeeldschermafbeeldingen van hoe u uw playbook kunt gebruiken om opmerkingen toe te voegen aan een incident:

Voeg een opmerking toe aan een incident met behulp van een playbook dat wordt geactiveerd door een nieuw incident:

Voeg een opmerking toe aan een incident met behulp van een playbook dat wordt geactiveerd door een nieuwe waarschuwing:

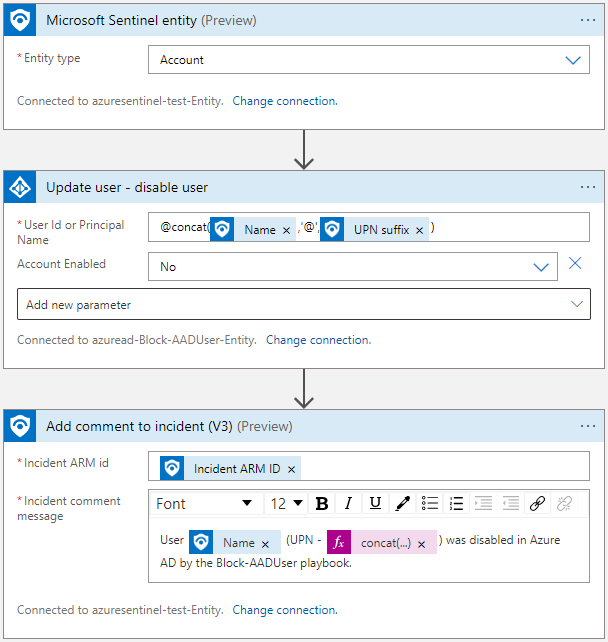

Een gebruiker uitschakelen

In de volgende schermopname ziet u een voorbeeld van hoe u uw playbook kunt gebruiken om een gebruikersaccount uit te schakelen, op basis van een Microsoft Sentinel-entiteittrigger: