Microsoft Sentinel-playbooks maken en beheren

Playbooks zijn verzamelingen procedures die vanuit Microsoft Sentinel kunnen worden uitgevoerd als reactie op een heel incident, op een afzonderlijke waarschuwing of op een specifieke entiteit. Een playbook kan helpen bij het automatiseren en organiseren van uw reactie en kan worden gekoppeld aan een automatiseringsregel die automatisch wordt uitgevoerd wanneer specifieke waarschuwingen worden gegenereerd of wanneer incidenten worden gemaakt of bijgewerkt. Playbooks kunnen ook handmatig op aanvraag worden uitgevoerd op specifieke incidenten, waarschuwingen of entiteiten.

In dit artikel wordt beschreven hoe u Microsoft Sentinel-playbooks maakt en beheert. U kunt deze playbooks later koppelen aan analyseregels of automatiseringsregels, of deze handmatig uitvoeren op specifieke incidenten, waarschuwingen of entiteiten.

Notitie

Playbooks in Microsoft Sentinel zijn gebaseerd op werkstromen die zijn gebouwd in Azure Logic Apps, wat betekent dat u alle krachtige, aanpasbare en ingebouwde sjablonen van logische apps krijgt. Er kunnen extra kosten van toepassing zijn. Ga naar de pagina met prijzen van Azure Logic Apps voor informatie over prijzen.

Belangrijk

Microsoft Sentinel is algemeen beschikbaar binnen het geïntegreerde beveiligingsbewerkingsplatform van Microsoft in de Microsoft Defender-portal. Voor preview is Microsoft Sentinel beschikbaar in de Defender-portal zonder Microsoft Defender XDR of een E5-licentie. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Vereisten

Een Azure-account en -abonnement. Als u nog geen abonnement hebt, meld u dan aan voor een gratis Azure-account.

Als u playbooks wilt maken en beheren, hebt u toegang nodig tot Microsoft Sentinel met een van de volgende Azure-rollen:

Logische apps Azure-rollen Beschrijving Verbruik Inzender voor logische apps Logische apps bewerken en beheren. Verbruik Logische app-operator Logische apps lezen, inschakelen en uitschakelen. Standaard Logic Apps Standard Operator Werkstromen inschakelen, opnieuw indienen en uitschakelen. Standaard Logic Apps Standard Developer Werkstromen maken en bewerken. Standaard Standaardbijdrager voor Logic Apps Alle aspecten van een werkstroom beheren. Voor meer informatie raadpleegt u de volgende documentatie:

Voordat u uw playbook maakt, raden we u aan Azure Logic Apps voor Microsoft Sentinel-playbooks te lezen.

Een playbook maken

Volg deze stappen om een nieuw playbook te maken in Microsoft Sentinel:

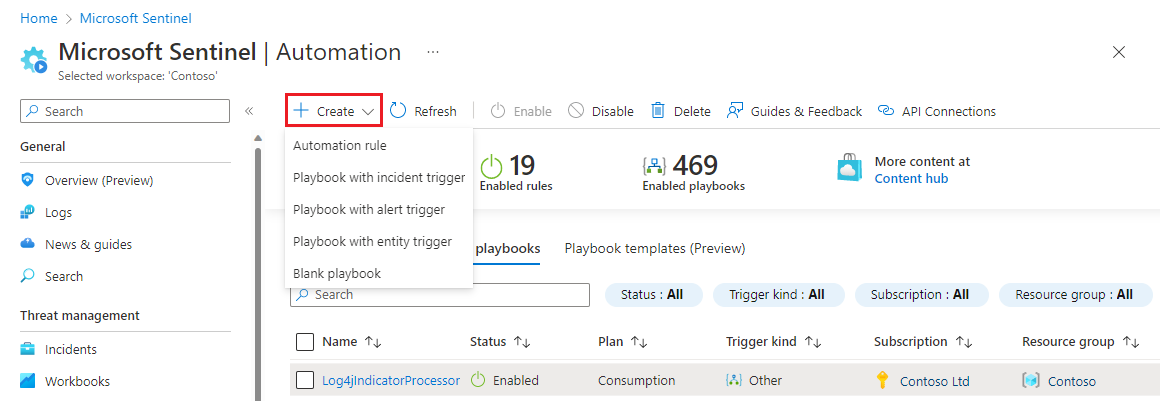

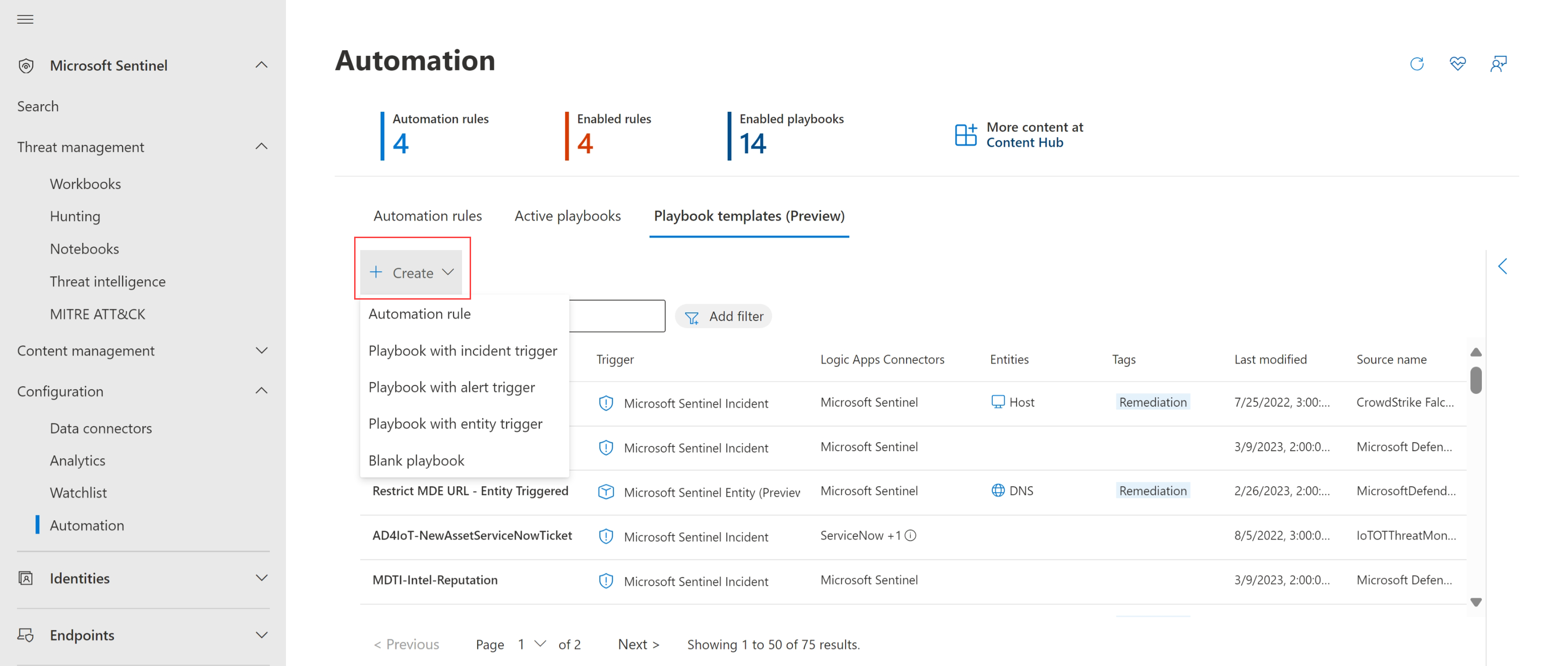

Ga in Azure Portal of in de Defender-portal naar uw Microsoft Sentinel-werkruimte. Selecteer Automation in het werkruimtemenu onder Configuratie.

Selecteer in het bovenste menu Maken en selecteer vervolgens een van de volgende opties:

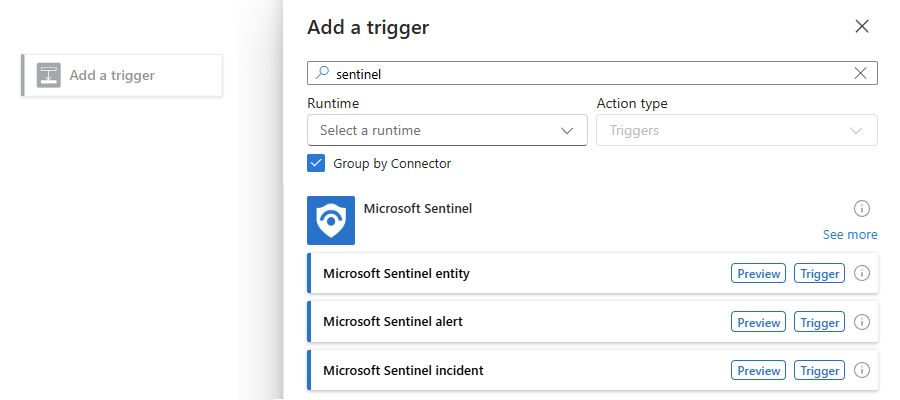

Als u een playbook Verbruik maakt, selecteert u een van de volgende opties, afhankelijk van de trigger die u wilt gebruiken en volgt u vervolgens de stappen voor een logische app Verbruik:

- Playbook met incidenttrigger

- Playbook met waarschuwingstrigger

- Playbook met entiteittrigger

Deze handleiding gaat verder met het Playbook met entiteitstrigger.

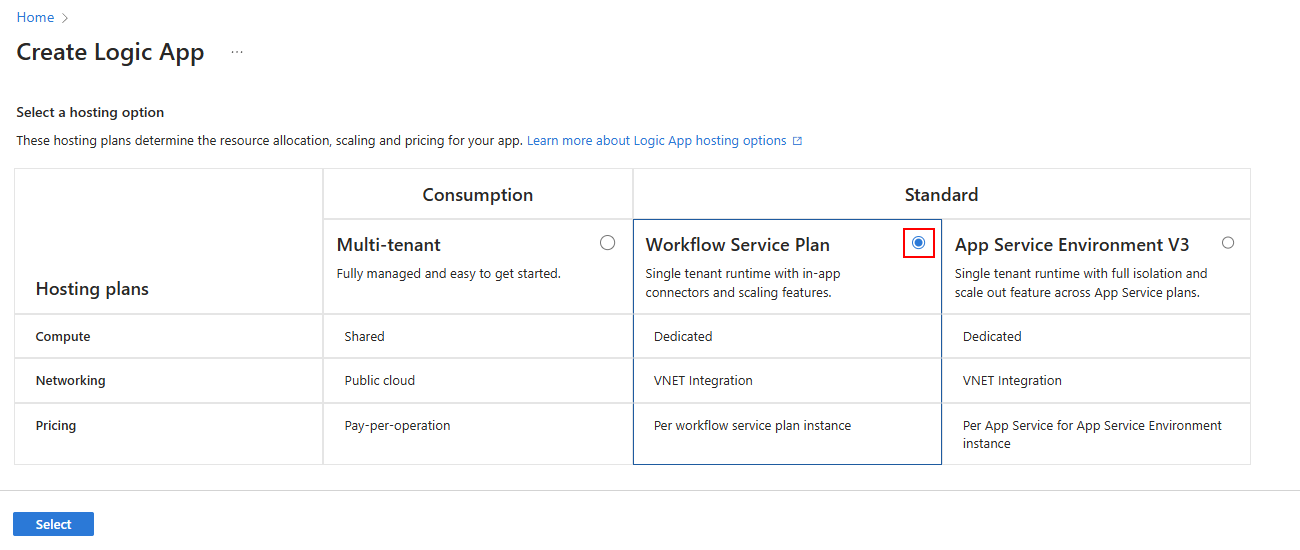

Als u een Standard-playbook maakt, selecteert u Leeg playbook en volgt u de stappen voor het type logische standaard-app.

Zie Ondersteunde typen logische apps en ondersteunde triggers en acties in Microsoft Sentinel-playbooks voor meer informatie.

De logische app van uw playbook voorbereiden

Selecteer een van de volgende tabbladen voor meer informatie over het maken van een logische app voor uw playbook, afhankelijk van of u een logische app voor Verbruik of Standard gebruikt. Zie Ondersteunde typen logische apps voor meer informatie.

Tip

Als uw playbooks toegang nodig hebben tot beveiligde resources die zich binnen of verbonden met een virtueel Azure-netwerk bevinden, maakt u een standaardwerkstroom voor logische apps.

Standaardwerkstromen worden uitgevoerd in Azure Logic Apps met één tenant en ondersteunen het gebruik van privé-eindpunten voor inkomend verkeer, zodat uw werkstromen privé en veilig kunnen communiceren met virtuele netwerken. Standaardwerkstromen ondersteunen ook integratie van virtuele netwerken voor uitgaand verkeer. Zie Verkeer beveiligen tussen virtuele netwerken en Azure Logic Apps met één tenant met behulp van privé-eindpunten voor meer informatie.

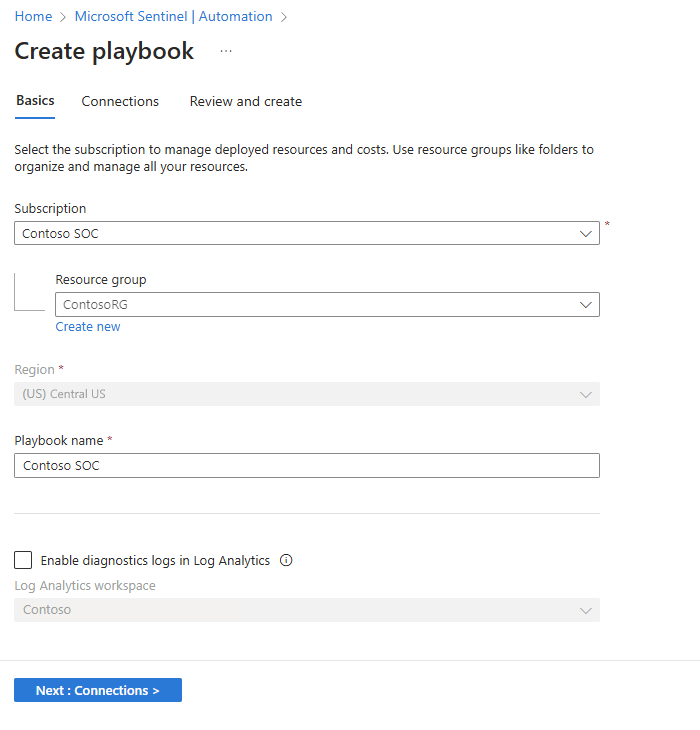

Nadat u de trigger hebt geselecteerd, die een incident, waarschuwing of entiteitstrigger bevat, wordt de wizard Playbook maken weergegeven, bijvoorbeeld:

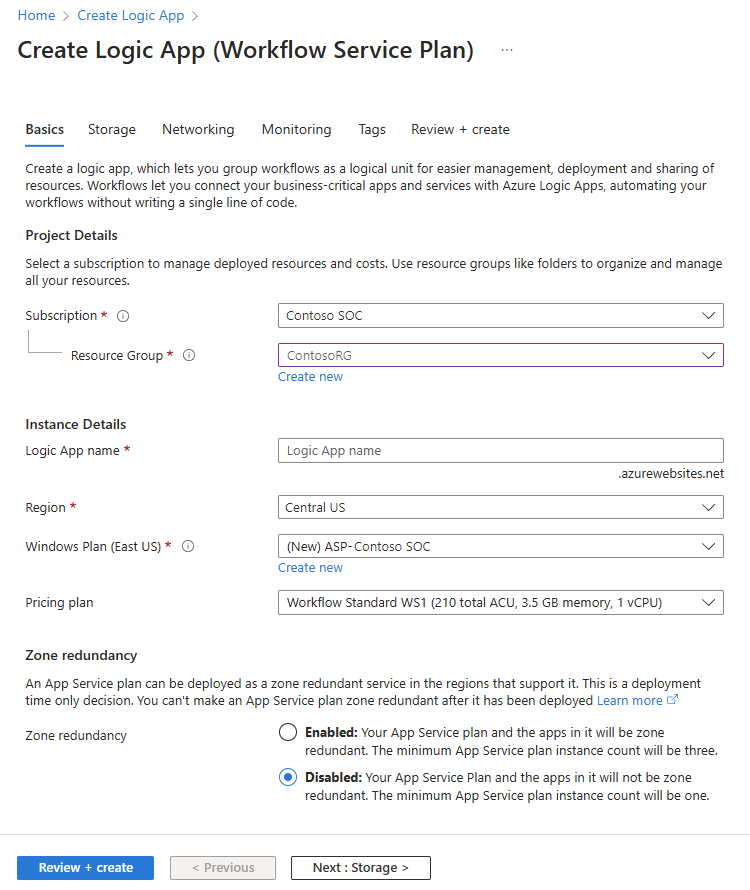

Volg deze stappen om uw playbook te maken:

Geef op het tabblad Basisbeginselen u de volgende gegevens op:

Selecteer voor Abonnement en resourcegroep de gewenste waarden in hun respectieve lijsten.

De waarde Regio is ingesteld op dezelfde regio als de bijbehorende Log Analytics-werkruimte.

Voer een naam in voor de playbooknaam voor uw playbook.

Als u de activiteit van dit playbook wilt bewaken voor diagnostische doeleinden, selecteert u Diagnostische logboeken inSchakelen in Log Analytics en selecteert u vervolgens een Log Analytics-werkruimte , tenzij u al een werkruimte hebt geselecteerd.

Selecteer Volgende: Verbindingen >.

Op het tabblad Verbindingen raden we u aan de standaardwaarden te verlaten, waarmee een logische app wordt geconfigureerd om verbinding te maken met Microsoft Sentinel met een beheerde identiteit.

Zie Playbooks verifiëren bij Microsoft Sentinel voor meer informatie.

Als u wilt doorgaan, selecteert u Volgende: Controleren en maken >.

Controleer uw configuratieopties op het tabblad Controleren en maken en selecteer Playbook maken.

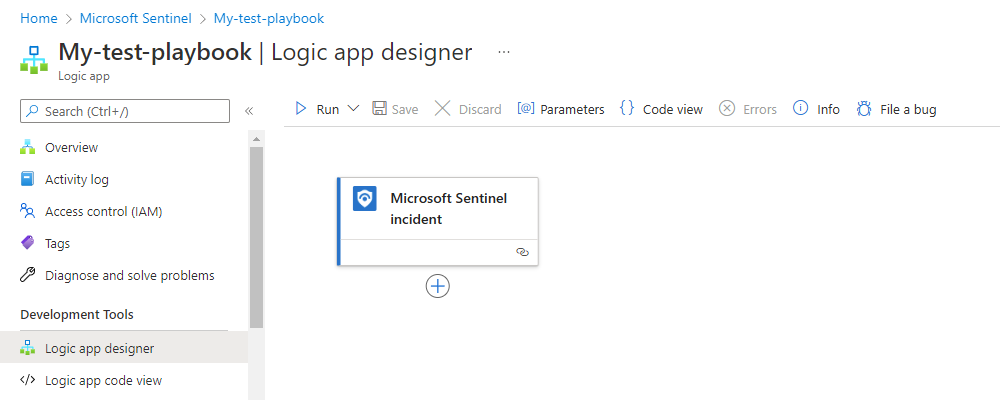

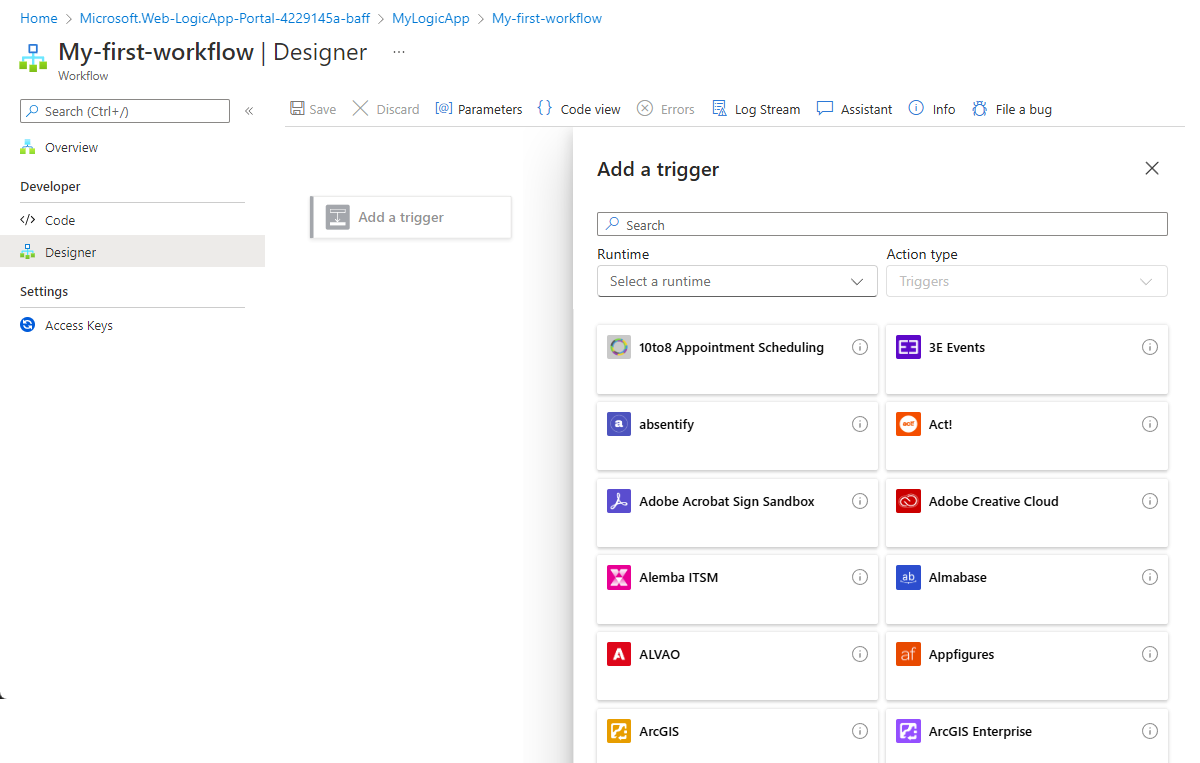

Het duurt enkele minuten voordat Azure uw playbook maakt en implementeert. Nadat de implementatie is voltooid, wordt uw playbook geopend in de werkstroomontwerper Verbruik voor Azure Logic Apps. De trigger die u eerder hebt geselecteerd, wordt automatisch weergegeven als de eerste stap in uw werkstroom, dus u kunt nu doorgaan met het bouwen van de werkstroom.

Selecteer in de ontwerpfunctie de Trigger Microsoft Sentinel, als deze nog niet is geselecteerd.

Volg deze stappen in het deelvenster Verbinding maken om de vereiste informatie op te geven om verbinding te maken met Microsoft Sentinel.

Voor verificatie selecteert u een van de volgende methoden die van invloed zijn op de volgende verbindingsparameters:

Wijze Description OAuth Open Authorization (OAuth) is een technologiestandaard waarmee u een app of service kunt autoriseren om u aan te melden bij een andere app of service zonder persoonlijke gegevens weer te geven, zoals wachtwoorden. OAuth 2.0 is het industrieprotocol voor autorisatie en verleent beperkte toegang tot beveiligde resources. Zie de volgende bronnen voor meer informatie:

- Wat is OAuth?

- OAuth 2.0-autorisatie met Microsoft Entra-idService/principal Een service-principal vertegenwoordigt een entiteit die toegang nodig heeft tot resources die zijn beveiligd door een Microsoft Entra-tenant. Zie Het service-principal-object voor meer informatie. Beheerde identiteit Een identiteit die automatisch wordt beheerd in Microsoft Entra-id. Apps kunnen deze identiteit gebruiken voor toegang tot resources die ondersteuning bieden voor Microsoft Entra-verificatie en om Microsoft Entra-tokens te verkrijgen zonder referenties te hoeven beheren.

Voor optimale beveiliging raadt Microsoft het gebruik van een beheerde identiteit aan voor verificatie, indien mogelijk. Deze optie biedt superieure beveiliging en helpt verificatiegegevens veilig te houden, zodat u deze gevoelige informatie niet hoeft te beheren. Zie de volgende bronnen voor meer informatie:

- Wat zijn beheerde identiteiten voor Azure-resources?

- Verifieer toegang en verbindingen met Azure-resources met beheerde identiteiten in Azure Logic Apps.Zie Verificatieprompts voor meer informatie.

Geef op basis van de geselecteerde verificatieoptie de benodigde parameterwaarden op voor de bijbehorende optie.

Zie de naslaginformatie over de Microsoft Sentinel-connector voor meer informatie over deze parameters.

Selecteer voor tenant-id uw Microsoft Entra-tenant-id.

Wanneer u klaar bent, selecteert u Aanmelden.

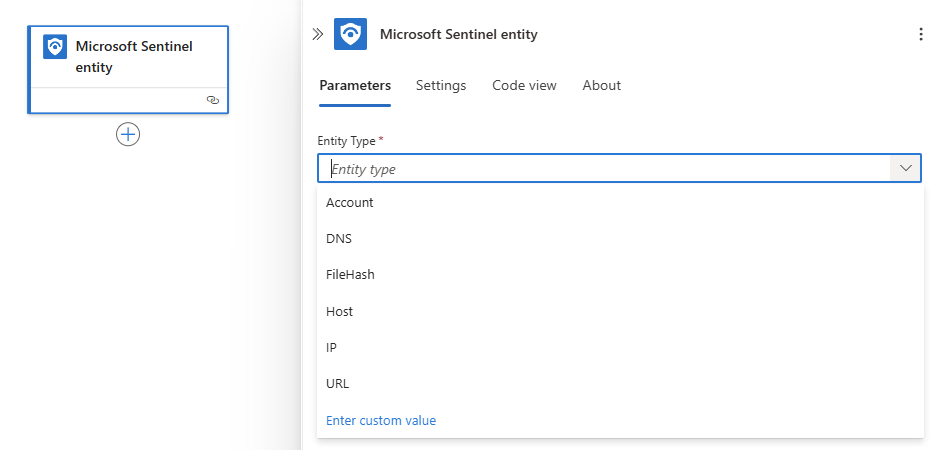

Als u eerder Playbook met entiteittrigger hebt gekozen, selecteert u het type entiteit dat u wilt ontvangen als invoer voor dit playbook.

Verificatieprompts

Wanneer u een trigger of volgende actie toevoegt waarvoor verificatie is vereist, wordt u mogelijk gevraagd een keuze te maken uit de beschikbare verificatietypen die worden ondersteund door de bijbehorende resourceprovider. In dit voorbeeld is een Microsoft Sentinel-trigger de eerste bewerking die u aan uw werkstroom toevoegt. De resourceprovider is Dus Microsoft Sentinel, die ondersteuning biedt voor verschillende verificatieopties. Voor meer informatie raadpleegt u de volgende documentatie:

- Playbooks verifiëren bij Microsoft Sentinel

- Ondersteunde triggers en acties in Microsoft Sentinel-playbooks

Acties toevoegen aan uw playbook

Nu u een werkstroom voor uw playbook hebt, definieert u wat er gebeurt wanneer u het playbook aanroept. Voeg acties, logische voorwaarden, lussen of voorwaarden voor switchcases toe door het plusteken (+) in de ontwerpfunctie te selecteren. Zie Een werkstroom maken met een trigger of actie voor meer informatie.

Met deze selectie opent u het deelvenster Een actie toevoegen waar u kunt bladeren of zoeken naar services, toepassingen, systemen, besturingsstroomacties en meer. Nadat u uw zoektermen hebt ingevoerd of de gewenste resource hebt geselecteerd, worden in de lijst met resultaten de beschikbare acties weergegeven.

Wanneer u in een veld selecteert, krijgt u bij elke actie de volgende opties:

Dynamische inhoud (bliksempictogram): Kies uit een lijst met beschikbare uitvoer van de voorgaande acties in de werkstroom, waaronder de Microsoft Sentinel-trigger. Deze uitvoer kan bijvoorbeeld de kenmerken bevatten van een waarschuwing of incident dat is doorgegeven aan het playbook, inclusief de waarden en kenmerken van alle toegewezen entiteiten en aangepaste details in de waarschuwing of het incident. U kunt verwijzingen toevoegen aan de huidige actie door deze uitvoer te selecteren.

Zie de volgende secties voor voorbeelden van het gebruik van dynamische inhoud:

Expressie-editor (functiepictogram): Kies uit een grote bibliotheek met functies om meer logica toe te voegen aan uw werkstroom.

Zie Ondersteunde triggers en acties in Microsoft Sentinel-playbooks voor meer informatie.

Dynamische inhoud: Entiteitsplaybooks zonder incident-id

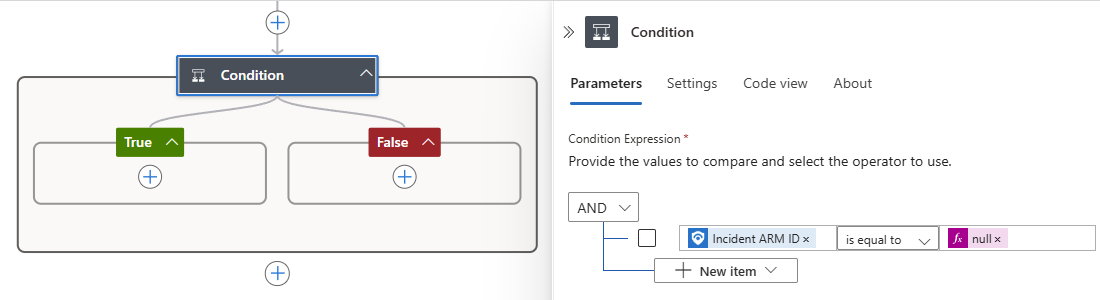

Playbooks die zijn gemaakt met de trigger van de Microsoft Sentinel-entiteit gebruiken vaak het veld ARM-id voor incidenten, bijvoorbeeld om een incident bij te werken nadat u actie hebt ondernomen op de entiteit. Als een dergelijk playbook wordt geactiveerd in een scenario dat niet is verbonden met een incident, zoals bij het opsporen van bedreigingen, is er geen incident-id om dit veld in te vullen. In plaats daarvan wordt het veld gevuld met een null-waarde. Als gevolg hiervan kan het playbook niet worden uitgevoerd tot voltooiing.

Om deze fout te voorkomen, wordt u aangeraden een voorwaarde te maken waarmee wordt gecontroleerd op een waarde in het veld Incident-id voordat de werkstroom andere acties uitvoert. U kunt een andere set acties voorschrijven die moeten worden uitgevoerd als het veld een null-waarde heeft, omdat het playbook niet wordt uitgevoerd vanuit een incident.

Volg in uw werkstroom, voorafgaand aan de eerste actie die verwijst naar het veld ARM-id voor incidenten, deze algemene stappen om een voorwaardeactie toe te voegen.

Selecteer in het deelvenster Voorwaarde, op de rij Voorwaarde , het linkerveld Kies een waardeveld en selecteer vervolgens de optie voor dynamische inhoud (bliksempictogram).

Gebruik in de lijst met dynamische inhoud onder Microsoft Sentinel-incident het zoekvak om ARM-id voor incidenten te zoeken en te selecteren.

Tip

Als de uitvoer niet wordt weergegeven in de lijst, selecteert u naast de naam van de trigger meer.

In het middelste veld, in de lijst met operatoren, is de selectie niet gelijk aan.

Kies rechts een waardeveld en selecteer de optie expressie-editor (functiepictogram).

Voer in de editor null in en selecteer Toevoegen.

Wanneer u klaar bent, ziet uw voorwaarde er ongeveer als volgt uit:

Dynamische inhoud: Werken met aangepaste details

In de microsoft Sentinel-incidenttrigger is de uitvoer van aangepaste waarschuwingsgegevens een matrix van JSON-objecten waarin elk een aangepast detail van een waarschuwing vertegenwoordigt. Aangepaste details zijn sleutel-waardeparen waarmee u informatie uit gebeurtenissen in de waarschuwing kunt weergeven, bijhouden en analyseren als onderdeel van het incident.

Dit veld in de waarschuwing kan worden aangepast, dus het schema is afhankelijk van het type gebeurtenis dat wordt weergegeven. Als u het schema wilt genereren dat bepaalt hoe de uitvoer van de aangepaste details moet worden geparseerd, geeft u de gegevens op van een exemplaar van deze gebeurtenis:

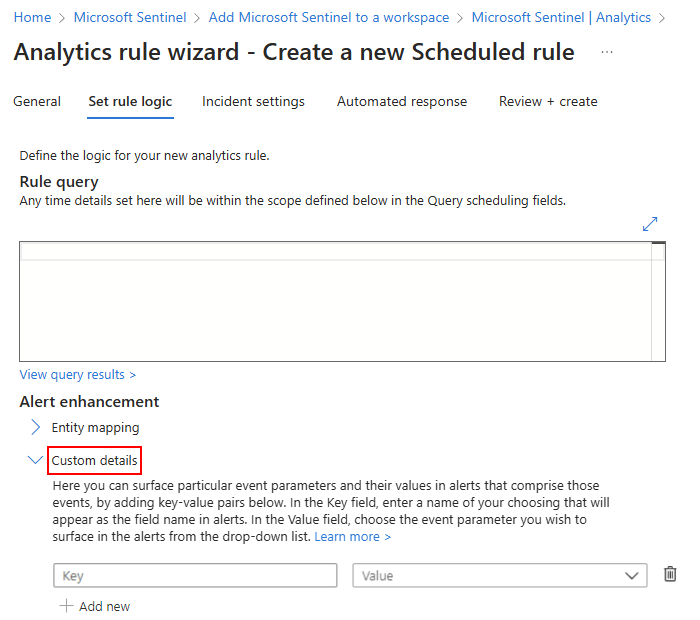

Selecteer Analytics in het menu van de Microsoft Sentinel-werkruimte onder Configuratie.

Volg de stappen om een bestaande geplande queryregel of NRT-queryregel te maken of te openen.

Vouw op het tabblad Regellogica instellen de sectie Aangepaste details uit, bijvoorbeeld:

De volgende tabel bevat meer informatie over deze sleutel-waardeparen:

Artikel Locatie Description Code Linkerkolom Vertegenwoordigt de aangepaste velden die u maakt. Value Rechterkolom Vertegenwoordigt de velden van de gebeurtenisgegevens die de aangepaste velden vullen. Als u het schema wilt genereren, geeft u de volgende JSON-voorbeeldcode op:

{ "FirstCustomField": [ "1", "2" ], "SecondCustomField": [ "a", "b" ] }De code toont de sleutelnamen als matrices en de waarden als items in de matrices. Waarden worden weergegeven als de werkelijke waarden, niet de kolom die de waarden bevat.

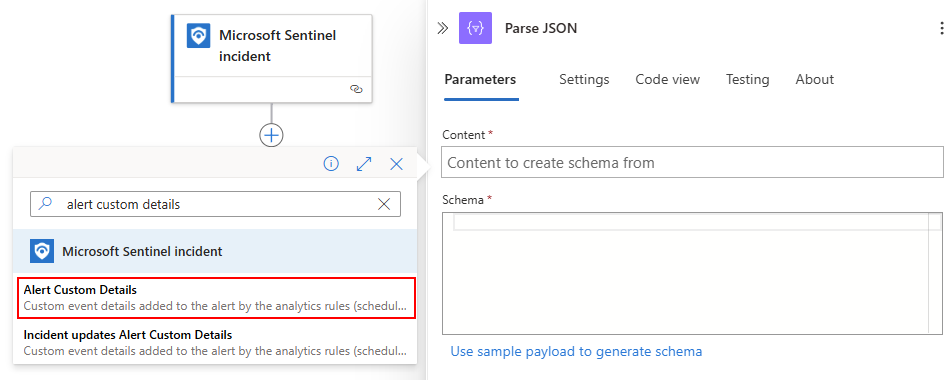

Als u aangepaste velden voor incidenttriggers wilt gebruiken, volgt u deze stappen voor uw werkstroom:

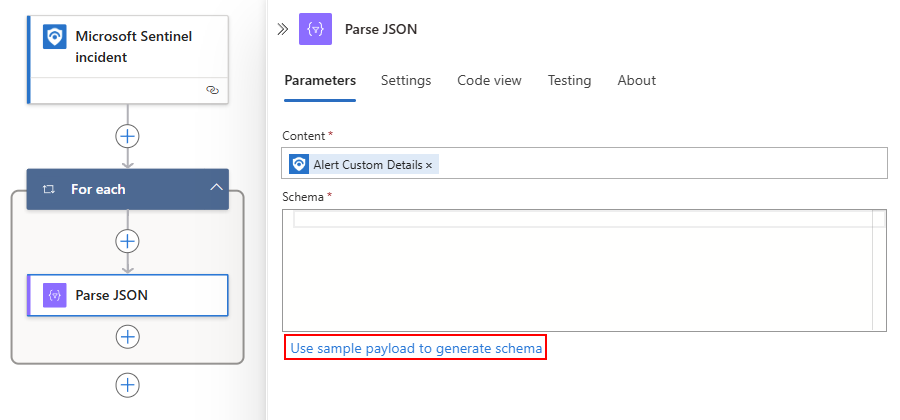

Voeg in de werkstroomontwerper, onder de trigger van het Microsoft Sentinel-incident, de ingebouwde actie met de naam JSON parseren toe.

Selecteer in de parameter Inhoud van de actie en selecteer de optie voor de lijst met dynamische inhoud (bliksempictogram).

Zoek en selecteer in de lijst in de sectie incidenttrigger aangepaste details, bijvoorbeeld:

Met deze selectie wordt automatisch een Voor elke lus rond JSON parseren toegevoegd omdat een incident een matrix met waarschuwingen bevat.

Selecteer in het deelvenster JSON-informatie parseren voorbeeldpayload gebruiken om een schema te genereren, bijvoorbeeld:

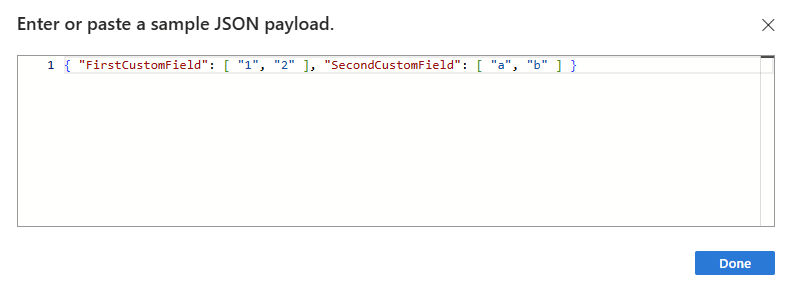

Geef in het vak Enter of plak een voorbeeld van een JSON-nettolading op en selecteer Gereed.

U kunt bijvoorbeeld een voorbeeldpayload vinden door in Log Analytics te zoeken naar een ander exemplaar van deze waarschuwing en vervolgens het aangepaste detailobject te kopiëren, dat u kunt vinden onder Uitgebreide eigenschappen. Als u toegang wilt krijgen tot Log Analytics-gegevens, gaat u naar de pagina Logboeken in Azure Portal of naar de pagina Geavanceerde opsporing in de Defender-portal.

In het volgende voorbeeld ziet u de eerdere JSON-voorbeeldcode:

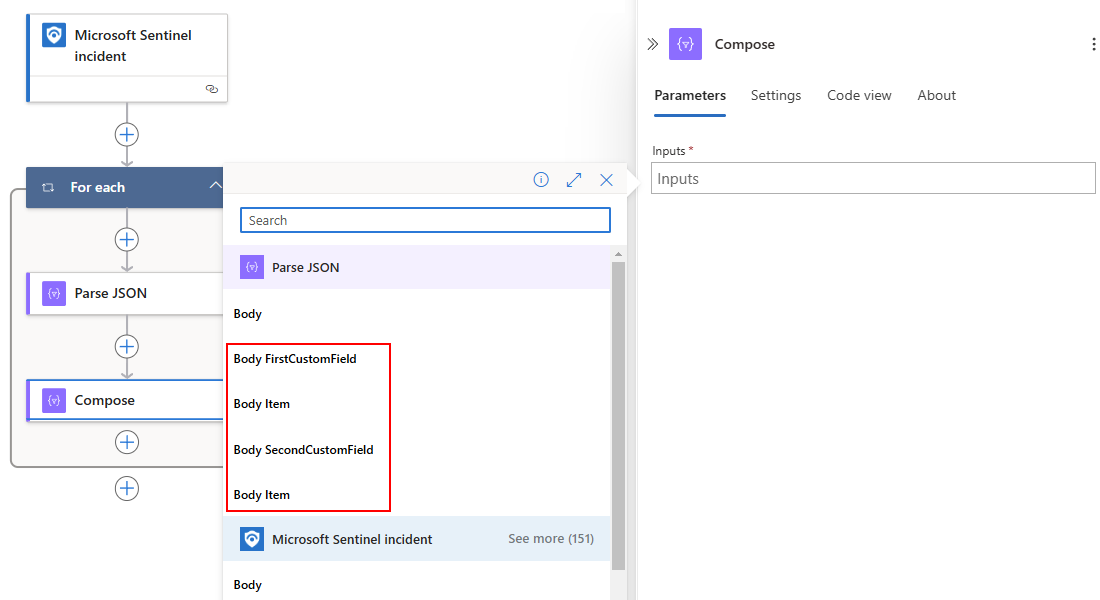

Wanneer u klaar bent, bevat het schemavak nu het gegenereerde schema op basis van het voorbeeld dat u hebt opgegeven. Met de actie JSON parseren worden aangepaste velden gemaakt die u nu kunt gebruiken als dynamische velden met matrixtype in de volgende acties van uw werkstroom.

In het volgende voorbeeld ziet u een matrix en de bijbehorende items, zowel in het schema als in de lijst met dynamische inhoud voor een volgende actie met de naam Opstellen:

Uw playbooks beheren

Selecteer het tabblad Active Playbooks van Automation > om alle playbooks weer te geven waartoe u toegang hebt, gefilterd op de abonnementsweergave.

Nadat u de onboarding naar de Microsoft Defender-portal hebt uitgevoerd, wordt op het tabblad Actieve playbooks standaard een vooraf gedefinieerd filter weergegeven met het abonnement van de onboarded werkruimte. Bewerk in Azure Portal de abonnementen die u weergeeft in het menu Directory + abonnement in de koptekst van de algemene Azure-pagina.

Terwijl op het tabblad Actieve playbooks alle actieve playbooks worden weergegeven die beschikbaar zijn voor geselecteerde abonnementen, kan standaard alleen een playbook worden gebruikt binnen het abonnement waartoe het behoort, tenzij u Microsoft Sentinel-machtigingen specifiek verleent aan de resourcegroep van het playbook.

Op het tabblad Actieve playbooks worden uw playbooks weergegeven met de volgende details:

| Kolomnaam | Beschrijving |

|---|---|

| Status | Geeft aan of het playbook is ingeschakeld of uitgeschakeld. |

| Plannen | Geeft aan of het playbook gebruikmaakt van het resourcetype Standard of Consumption Azure Logic Apps. Playbooks van het standaardtype gebruiken de LogicApp/Workflow naamconventie, die aangeeft hoe een Standard-playbook een werkstroom vertegenwoordigt die naast andere werkstromen in één logische app bestaat. Zie Azure Logic Apps voor Microsoft Sentinel-playbooks voor meer informatie. |

| Soort trigger | Hiermee wordt de trigger in Azure Logic Apps aangegeven waarmee dit playbook wordt gestart: - Microsoft Sentinel Incident/Waarschuwing/Entiteit: het playbook wordt gestart met een van de Sentinel-triggers, waaronder incident, waarschuwing of entiteit - Microsoft Sentinel Action gebruiken: Het playbook wordt gestart met een niet-Microsoft Sentinel-trigger, maar maakt gebruik van een Microsoft Sentinel-actie - Overige: Het playbook bevat geen Microsoft Sentinel-onderdelen - Niet geïnitialiseerd: het playbook is gemaakt, maar bevat geen onderdelen, noch triggers geen acties. |

Selecteer een playbook om de Azure Logic Apps-pagina te openen, waarin meer informatie over het playbook wordt weergegeven. Op de pagina Azure Logic Apps:

- Een logboek weergeven van alle keren dat het playbook werd uitgevoerd

- Uitvoeringsresultaten weergeven, inclusief geslaagde en mislukte uitvoeringen en andere details

- Als u over de relevante machtigingen beschikt, opent u de werkstroomontwerper in Azure Logic Apps om het playbook rechtstreeks te bewerken

Gerelateerde inhoud

Nadat u uw playbook hebt gemaakt, koppelt u het aan regels die moeten worden geactiveerd door gebeurtenissen in uw omgeving of voert u uw playbooks handmatig uit op specifieke incidenten, waarschuwingen of entiteiten.

Zie voor meer informatie: