Technische mogelijkheden van Azure-beveiliging

Dit artikel bevat een inleiding tot beveiligingsservices in Azure waarmee u uw gegevens, resources en toepassingen in de cloud kunt beveiligen en kunt voldoen aan de beveiligingsbehoeften van uw bedrijf.

Azure-platform

Microsoft Azure is een cloudplatform dat bestaat uit infrastructuur- en toepassingsservices, met geïntegreerde gegevensservices en geavanceerde analyses, en ontwikkelhulpprogramma's en -services die worden gehost in de openbare clouddatacentra van Microsoft. Klanten gebruiken Azure voor veel verschillende capaciteiten en scenario's, van eenvoudige reken-, netwerk- en opslagservices tot mobiele en web-app-services, tot volledige cloudscenario's zoals Internet of Things, en kunnen worden gebruikt met opensource-technologieën en kunnen worden geïmplementeerd als hybride cloud of worden gehost in het datacenter van een klant. Azure biedt cloudtechnologie als bouwstenen om bedrijven te helpen kosten te besparen, snel te innoveren en systemen proactief te beheren. Wanneer u IT-assets verder bouwt of migreert naar een cloudprovider, vertrouwt u op de mogelijkheden van die organisatie om uw toepassingen en gegevens te beveiligen met de services en de besturingselementen die ze bieden om de beveiliging van uw cloudassets te beheren.

Microsoft Azure is de enige cloudcomputingprovider die een veilig, consistent toepassingsplatform en infrastructuur als een service biedt voor teams om te werken binnen hun verschillende cloudvaardighedensets en projectcomplexiteitsniveaus, met geïntegreerde gegevensservices en analyses die informatie blootleggen van gegevens waar deze zich ook bevinden, op zowel Microsoft- als niet-Microsoft-platforms, open frameworks en hulpprogramma's, die de keuze bieden voor integratie van de cloud met on-premises en het implementeren van Azure-cloud services binnen on-premises datacenters. Als onderdeel van de vertrouwde Microsoft-cloud vertrouwen klanten op Azure voor toonaangevende beveiliging, betrouwbaarheid, naleving, privacy en het enorme netwerk van personen, partners en processen ter ondersteuning van organisaties in de cloud.

Met Microsoft Azure kunt u het volgende doen:

Innovatie versnellen met de cloud

Zakelijke beslissingen en apps met inzichten

Bouw vrij en implementeer overal

Hun bedrijf beschermen

Identiteit en gebruikerstoegang beheren en beheren

Met Azure kunt u zakelijke en persoonlijke gegevens beveiligen door u in staat te stellen gebruikersidentiteiten en referenties te beheren en de toegang te beheren.

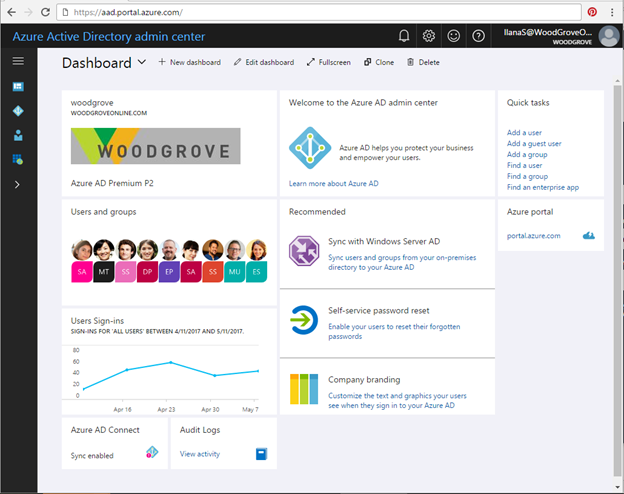

Microsoft Entra ID

Microsoft-oplossingen voor identiteits- en toegangsbeheer helpen IT bij het beveiligen van toegang tot toepassingen en resources in het datacenter van het bedrijf en in de cloud, waardoor extra validatieniveaus mogelijk zijn, zoals meervoudige verificatie en beleid voor voorwaardelijke toegang. Het controleren van verdachte activiteiten via geavanceerde beveiligingsrapportage, controle en waarschuwingen, helpt om potentiële beveiligingsproblemen te verminderen. Microsoft Entra ID P1 of P2 biedt eenmalige aanmelding voor duizenden cloud-apps en toegang tot web-apps die u on-premises uitvoert.

Beveiligingsvoordelen van Microsoft Entra ID omvatten de mogelijkheid om:

Maak en beheer één enkele identiteit voor elke gebruiker in uw hybride onderneming, zodat gebruikers, groepen en apparaten gesynchroniseerd blijven.

Eenmalige aanmelding bieden tot uw toepassingen, inclusief duizenden vooraf geïntegreerde SaaS-apps.

Schakel beveiliging van toepassingstoegang in door meervoudige verificatie op basis van regels af te dwingen voor zowel on-premises als cloudtoepassingen.

Veilige externe toegang tot on-premises webtoepassingen inrichten via de Microsoft Entra-toepassingsproxy.

Hier volgen de belangrijkste mogelijkheden voor Azure-identiteitsbeheer:

Eenmalige aanmelding

Meervoudige verificatie

Beveiligingsbewaking, waarschuwingen en rapporten op basis van machine learning

Identiteits- en toegangsbeheer van consumenten

Apparaatregistratie

Privileged Identity Management

Identiteitsbeveiliging

Eenmalige aanmelding

Eenmalige aanmelding (SSO) betekent dat u toegang hebt tot alle toepassingen en resources die u nodig hebt om zaken te doen, door u slechts één keer aan te melden met één gebruikersaccount. Nadat u zich hebt aangemeld, hebt u toegang tot alle toepassingen die u nodig hebt zonder dat u een tweede keer hoeft te verifiëren (bijvoorbeeld een wachtwoord typen).

Veel organisaties vertrouwen op SaaS-toepassingen (Software as a Service), zoals Microsoft 365, Box en Salesforce voor productiviteit van eindgebruikers. In het verleden moesten IT-medewerkers afzonderlijk gebruikersaccounts maken en bijwerken in elke SaaS-toepassing en moesten gebruikers een wachtwoord onthouden voor elke SaaS-toepassing.

Microsoft Entra ID breidt on-premises Active Directory uit naar de cloud, zodat gebruikers hun primaire organisatieaccount kunnen gebruiken om zich niet alleen aan te melden bij hun apparaten en bedrijfsresources die lid zijn van een domein, maar ook alle web- en SaaS-toepassingen die nodig zijn voor hun taak.

Gebruikers hoeven niet alleen meerdere sets gebruikersnamen en wachtwoorden te beheren, maar toegang tot toepassingen kan automatisch worden ingericht of de inrichting ongedaan maken op basis van organisatiegroepen en hun status als werknemer. Microsoft Entra ID introduceert besturingselementen voor beveiliging en toegangsbeheer waarmee u de toegang van gebruikers centraal kunt beheren in SaaS-toepassingen.

Meervoudige verificatie

Microsoft Entra multifactor authentication (MFA) is een verificatiemethode waarvoor meer dan één verificatiemethode is vereist en een kritieke tweede beveiligingslaag wordt toegevoegd aan aanmeldingen en transacties van gebruikers. MFA helpt bij het beveiligen van de toegang tot gegevens en toepassingen tijdens het voldoen aan de vraag van gebruikers voor een eenvoudig aanmeldingsproces. Het biedt sterke verificatie via een scala aan verificatieopties: telefoongesprek, sms-bericht of mobiele app-melding of verificatiecode en OAuth-tokens van derden.

Beveiligingsbewaking, waarschuwingen en rapporten op basis van machine learning

Beveiligingsbewaking en waarschuwingen en op machine learning gebaseerde rapporten die inconsistente toegangspatronen identificeren, kunnen u helpen uw bedrijf te beveiligen. U kunt de toegangs- en gebruiksrapporten van Microsoft Entra ID gebruiken om inzicht te krijgen in de integriteit en beveiliging van de adreslijst van uw organisatie. Met deze informatie kan een adreslijstbeheerder beter bepalen waar mogelijke beveiligingsrisico's kunnen liggen, zodat ze adequaat kunnen plannen om deze risico's te beperken.

In Azure Portal worden rapporten op de volgende manieren gecategoriseerd:

Anomalierapporten: bevatten aanmeldingsevenementen die afwijkend zijn. Ons doel is om u bewust te maken van dergelijke activiteiten en u in staat te stellen om te bepalen of een gebeurtenis verdacht is.

Geïntegreerde toepassingsrapporten: geef inzicht in hoe cloudtoepassingen in uw organisatie worden gebruikt. Microsoft Entra ID biedt integratie met duizenden cloudtoepassingen.

Foutrapporten: geeft fouten aan die kunnen optreden bij het inrichten van accounts voor externe toepassingen.

Gebruikersspecifieke rapporten: apparaat- en aanmeldingsgegevens voor een specifieke gebruiker weergeven.

Activiteitenlogboeken: bevatten een record van alle gecontroleerde gebeurtenissen binnen de afgelopen 24 uur, de afgelopen 7 of de afgelopen 30 dagen, en groepsactiviteitswijzigingen, wachtwoordherstel en registratieactiviteit.

Identiteits- en toegangsbeheer van consumenten

Azure Active Directory B2C is een maximaal beschikbare, globale identiteitsbeheerservice voor consumententoepassingen die worden geschaald naar honderden miljoenen identiteiten. De service kan worden geïntegreerd in zowel mobiele als webplatforms. Uw klanten kunnen zich bij al uw toepassingen aanmelden via verschillende aanpasbare methoden met hun bestaande sociale accounts of door nieuwe aanmeldingsgegevens te maken.

Voorheen schreven toepassingsontwikkelaars die consumenten in hun toepassingen wilden registreren en aanmelden, hun eigen code. Bovendien gebruikten ze on-premises databases of systemen om gebruikersnamen en wachtwoorden op te slaan. Azure Active Directory B2C biedt uw organisatie een betere manier om consumentenidentiteitsbeheer te integreren in toepassingen met behulp van een beveiligd, op standaarden gebaseerd platform en een grote set uitbreidbare beleidsregels.

Wanneer u Azure Active Directory B2C gebruikt, kunnen uw gebruikers zich registreren voor uw toepassingen met behulp van hun bestaande sociale accounts (Facebook, Google, Amazon, LinkedIn) of door nieuwe referenties te maken (e-mailadres en wachtwoord of gebruikersnaam en wachtwoord).

Apparaatregistratie

Microsoft Entra-apparaatregistratie vormt de basis voor op apparaten gebaseerde scenario's voor voorwaardelijke toegang . Wanneer een apparaat is geregistreerd, biedt Microsoft Entra-apparaatregistratie het apparaat een identiteit die wordt gebruikt om het apparaat te verifiëren wanneer de gebruiker zich aanmeldt. Het geverifieerde apparaat en de kenmerken van het apparaat kunnen vervolgens worden gebruikt om beleid voor voorwaardelijke toegang af te dwingen voor toepassingen die worden gehost in de cloud en on-premises.

In combinatie met een MDM-oplossing (Mobile Device Management), zoals Intune, worden de apparaatkenmerken in Microsoft Entra ID bijgewerkt met aanvullende informatie over het apparaat. Hiermee kunt u regels voor voorwaardelijke toegang maken die toegang van apparaten afdwingen om te voldoen aan uw standaarden voor beveiliging en naleving.

Privileged Identity Management

Met Microsoft Entra Privileged Identity Management kunt u uw bevoorrechte identiteiten en toegang tot resources in Microsoft Entra ID beheren, beheren en bewaken, evenals andere Microsoft-onlineservices zoals Microsoft 365 of Microsoft Intune.

Soms moeten gebruikers bevoorrechte bewerkingen uitvoeren in Azure- of Microsoft 365-resources of andere SaaS-apps. Dit betekent vaak dat organisaties hen permanente bevoegde toegang moeten geven in Microsoft Entra-id. Dit is een groeiend beveiligingsrisico voor resources in de cloud, omdat organisaties niet voldoende kunnen controleren wat deze gebruikers doen met hun beheerdersbevoegdheden. Als bovendien een gebruikersaccount met bevoegde toegang wordt aangetast, kan één inbreuk invloed hebben op de algehele cloudbeveiliging. Microsoft Entra Privileged Identity Management helpt dit risico op te lossen.

Met Microsoft Entra Privileged Identity Management kunt u:

Zien welke gebruikers Microsoft Entra-beheerders zijn

Beheertoegang op aanvraag tot Microsoft Online Services zoals Microsoft 365 en Intune inschakelen

Rapporten ophalen over de beheerderstoegangsgeschiedenis en wijzigingen in beheerderstoewijzingen

Waarschuwingen ontvangen over toegang tot een bevoorrechte rol

Identiteitsbeveiliging

Microsoft Entra ID Protection is een beveiligingsservice die een geconsolideerd overzicht biedt van risicodetecties en mogelijke beveiligingsproblemen die van invloed zijn op de identiteiten van uw organisatie. Identity Protection maakt gebruik van de bestaande anomaliedetectiemogelijkheden van Microsoft Entra ID (beschikbaar via de afwijkende activiteitenrapporten van Microsoft Entra ID) en introduceert nieuwe risicodetectietypen waarmee afwijkingen in realtime kunnen worden gedetecteerd.

Beveiligde toegang tot resources

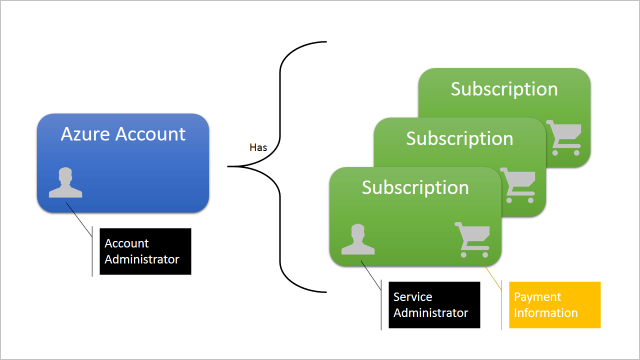

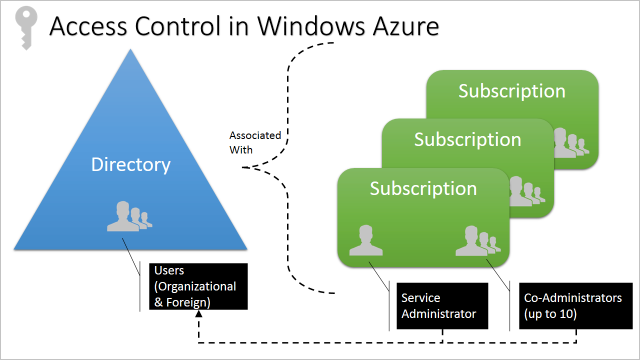

Toegangsbeheer in Azure begint vanuit het oogpunt van facturering. De eigenaar van een Azure-account dat wordt geopend door de Azure-portal te bezoeken, is de accountbeheerder (AA). Abonnementen zijn een container voor facturering, maar ze fungeren ook als een beveiligingsgrens: elk abonnement heeft een servicebeheerder (SA) die Azure-resources in dat abonnement kan toevoegen, verwijderen en wijzigen met behulp van de Azure-portal. De standaard-SA van een nieuw abonnement is de AA, maar de AA kan de SA wijzigen in Azure Portal.

Abonnementen hebben ook een koppeling met een adreslijst. De map definieert een set gebruikers. Dit kunnen gebruikers zijn van het werk of de school die de directory hebben gemaakt, of ze kunnen externe gebruikers zijn (dat wil wel Microsoft-accounts). Abonnementen zijn toegankelijk via een subset van die directorygebruikers die zijn toegewezen als servicebeheerder (SA) of co-beheerder (CA); De enige uitzondering hierop is dat Microsoft-accounts (voorheen Windows Live ID) om verouderde redenen kunnen worden toegewezen als SA of CA zonder aanwezig te zijn in de map.

Beveiligingsgerichte bedrijven moeten zich richten op het geven van de juiste machtigingen aan werknemers. Te veel machtigingen kunnen een account beschikbaar maken voor aanvallers. Te weinig machtigingen betekenen dat werknemers hun werk niet efficiënt kunnen uitvoeren. Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) helpt dit probleem op te lossen door gedetailleerd toegangsbeheer voor Azure aan te bieden.

Met op rollen gebaseerd toegangsbeheer van Azure kunt u taken scheiden binnen uw team en alleen de mate van toegang verlenen aan gebruikers die nodig is om de taken uit te voeren. In plaats van iedereen onbeperkte machtigingen te geven in uw Azure-abonnement of -resources, kunt u alleen bepaalde acties toestaan. Gebruik bijvoorbeeld Azure RBAC om een werknemer virtuele machines in een abonnement te laten beheren, terwijl een andere werknemer SQL-databases binnen hetzelfde abonnement kan beheren.

Gegevensbeveiliging en -versleuteling

Een van de sleutels voor gegevensbeveiliging in de cloud is het controleren van de mogelijke statussen waarin uw gegevens kunnen optreden en welke besturingselementen beschikbaar zijn voor die status. Voor best practices voor azure-gegevensbeveiliging en -versleuteling zijn de aanbevelingen rond de volgende statussen van gegevens.

- At-rest: dit omvat alle informatieopslagobjecten, containers en typen die statisch bestaan op fysieke media, hetzij magnetisch of optische schijf.

- In transit: wanneer gegevens worden overgedragen tussen onderdelen, locaties of programma's, zoals via het netwerk, via een servicebus (van on-premises naar de cloud en omgekeerd, inclusief hybride verbindingen zoals ExpressRoute), of tijdens een invoer-/uitvoerproces, wordt het beschouwd als in beweging.

Versleuteling 'at rest'

Versleuteling-at-rest wordt uitgebreid besproken in Azure Data Encryption at Rest.

Versleuteling in-transit

Het beveiligen van gegevens die onderweg zijn, moet essentieel zijn voor uw strategie voor gegevensbescherming. Omdat gegevens van en naar verschillende locaties worden verplaatst, is de algemene aanbeveling dat u altijd SSL/TLS-protocollen gebruikt om gegevens over verschillende locaties uit te wisselen. In sommige gevallen wilt u mogelijk het volledige communicatiekanaal tussen uw on-premises en cloudinfrastructuur isoleren met behulp van een virtueel particulier netwerk (VPN).

Voor het verplaatsen van gegevens tussen uw on-premises infrastructuur en Azure moet u rekening houden met de juiste beveiliging, zoals HTTPS of VPN.

Voor organisaties die toegang moeten beveiligen vanaf meerdere on-premises werkstations naar Azure, gebruikt u site-naar-site-VPN van Azure.

Gebruik punt-naar-site-VPN voor organisaties die toegang moeten beveiligen vanaf één on-premises werkstation naar Azure.

Grotere gegevenssets kunnen worden verplaatst via een toegewezen WAN-koppeling met hoge snelheid, zoals ExpressRoute. Als u Ervoor kiest Om ExpressRoute te gebruiken, kunt u de gegevens ook versleutelen op toepassingsniveau met behulp van SSL/TLS of andere protocollen voor extra beveiliging.

Als u via Azure Portal met Azure Storage werkt, vinden alle transacties plaats via HTTPS. Storage REST API via HTTPS kan ook worden gebruikt om te communiceren met Azure Storage en Azure SQL Database.

Meer informatie over de optie Azure VPN vindt u in het artikel Planning en ontwerp voor VPN Gateway.

Gegevensversleuteling op bestandsniveau afdwingen

Azure Rights Management (Azure RMS) maakt gebruik van versleuteling, identiteit en autorisatiebeleid om uw bestanden en e-mail te beveiligen. Azure RMS werkt op meerdere apparaten: telefoons, tablets en pc's door zowel binnen uw organisatie als buiten uw organisatie te beveiligen. Deze mogelijkheid is mogelijk omdat Azure RMS een beveiligingsniveau toevoegt dat bij de gegevens blijft, zelfs wanneer deze de grenzen van uw organisatie verlaat.

Uw toepassing beveiligen

Hoewel Azure verantwoordelijk is voor het beveiligen van de infrastructuur en het platform waarop uw toepassing wordt uitgevoerd, is het uw verantwoordelijkheid om uw toepassing zelf te beveiligen. Met andere woorden, u moet uw toepassingscode en inhoud op een veilige manier ontwikkelen, implementeren en beheren. Zonder dit kan uw toepassingscode of inhoud nog steeds kwetsbaar zijn voor bedreigingen.

Web Application Firewall

Web Application Firewall (WAF) is een functie van Application Gateway die gecentraliseerde beveiliging van uw webtoepassingen biedt tegen veelvoorkomende aanvallen en beveiligingsproblemen.

Web Application Firewall is gebaseerd op regels uit de OWASP-kernregelsets. Webtoepassingen zijn in toenemende mate het doel van aanvallen die gebruikmaken van veelvoorkomende bekende beveiligingsproblemen. Veelvoorkomende aanvallen zijn hierbij onder andere aanvallen met SQL-injecties en aanvallen via scripting op meerdere sites. Het kan een hele uitdaging zijn om dergelijke aanvallen in toepassingscode te voorkomen en dit kan tevens veel onderhoud, patching en controle vereisen op meerdere lagen van de toepassingstopologie. Een gecentraliseerde firewall voor webtoepassingen maakt het beveiligingsbeheer veel eenvoudiger en biedt toepassingsbeheerders meer veiligheid tegen bedreigingen of aanvallen. Een WAF-oplossing kan ook sneller reageren op een beveiligingsrisico door een patch voor een bekend beveiligingsprobleem toe te passen op een centrale locatie in plaats van elke afzonderlijke webtoepassing te beveiligen. Bestaande toepassingsgateways kunnen eenvoudig worden geconverteerd naar een toepassingsgateway met Web Application Firewall.

Hieronder ziet u enkele voorbeelden van veelvoorkomende beveiligingsproblemen waartegen Web Application Firewall bescherming biedt:

Beveiliging tegen SQL-injecties

Beveiliging tegen scripting op meerdere sites

Beveiliging tegen veelvoorkomende aanvallen via internet, zoals opdrachtinjectie, het smokkelen van HTTP-aanvragen, het uitsplitsen van HTTP-antwoorden en aanvallen waarbij een extern bestand wordt ingesloten

Beveiliging tegen schendingen van het HTTP-protocol

Beveiliging tegen afwijkingen van het HTTP-protocol, zoals een gebruikersagent voor de host en Accept-headers die ontbreken

Beveiliging tegen bots, crawlers en scanners

Detectie van veelvoorkomende onjuiste configuraties van toepassingen (bijvoorbeeld Apache, IIS, enzovoort)

Notitie

Raadpleeg de volgende Core Rule Sets voor een gedetailleerde lijst van regels en waartegen ze beveiliging bieden.

Azure biedt verschillende gebruiksvriendelijke functies om inkomend en uitgaand verkeer voor uw app te beveiligen. Azure helpt klanten hun toepassingscode te beveiligen door extern geleverde functionaliteit te bieden om uw webtoepassing te scannen op beveiligingsproblemen. Zie Azure-app Services voor meer informatie.

Azure-app Service maakt gebruik van dezelfde Antimalware-oplossing die wordt gebruikt door Azure Cloud Services en Virtual Machines. Raadpleeg onze antimalwaredocumentatie voor meer informatie hierover.

Uw netwerk beveiligen

Microsoft Azure bevat een robuuste netwerkinfrastructuur ter ondersteuning van uw toepassings- en serviceconnectiviteitsvereisten. Netwerkconnectiviteit is mogelijk tussen resources die zich in Azure bevinden, tussen on-premises en door Azure gehoste resources, en van en naar internet en Azure.

Met de Azure-netwerkinfrastructuur kunt u Azure-resources veilig met elkaar verbinden met virtuele netwerken (VNets). Een VNet is een weergave van uw eigen netwerk in de cloud. Een VNet is een logische isolatie van het Azure-cloudnetwerk dat is toegewezen aan uw abonnement. U kunt VNets verbinden met uw on-premises netwerken.

Als u basistoegangsbeheer op netwerkniveau nodig hebt (op basis van IP-adres en de TCP- of UDP-protocollen), kunt u netwerkbeveiligingsgroepen gebruiken. Een netwerkbeveiligingsgroep (NSG) is een eenvoudige stateful pakketfilterfirewall waarmee u de toegang kunt beheren.

Azure Firewall is een cloudeigen en intelligente netwerkfirewallbeveiligingsservice die beveiliging tegen bedreigingen biedt voor uw cloudworkloads die worden uitgevoerd in Azure. Het is een volledige stateful firewall als een service met ingebouwde hoge beschikbaarheid en onbeperkte cloudschaalbaarheid. Het biedt zowel oost-west- als noord-zuid verkeersinspectie.

Azure Firewall wordt aangeboden in twee SKU's: Standard en Premium. Azure Firewall Standard biedt L3-L7-filtering en bedreigingsinformatiefeeds rechtstreeks vanuit Microsoft Cyber Security. Azure Firewall Premium biedt geavanceerde mogelijkheden, zoals op handtekeningen gebaseerde IDPS, om snelle detectie van aanvallen mogelijk te maken door te zoeken naar specifieke patronen.

Azure-netwerken ondersteunen de mogelijkheid om het routeringsgedrag voor netwerkverkeer in uw virtuele Azure-netwerken aan te passen. U kunt dit doen door door de gebruiker gedefinieerde routes in Azure te configureren.

Geforceerde tunneling is een mechanisme dat u kunt gebruiken om ervoor te zorgen dat uw services geen verbinding met apparaten op internet mogen initiëren.

ondersteuning voor Azure s toegewezen WAN-verbinding met uw on-premises netwerk en een virtueel Azure-netwerk met ExpressRoute. De koppeling tussen Azure en uw site maakt gebruik van een toegewezen verbinding die niet via het openbare internet gaat. Als uw Azure-toepassing wordt uitgevoerd in meerdere datacenters, kunt u Azure Traffic Manager gebruiken om aanvragen van gebruikers intelligent te routeren tussen exemplaren van de toepassing. U kunt ook verkeer routeren naar services die niet worden uitgevoerd in Azure als ze toegankelijk zijn vanaf internet.

Azure biedt ook ondersteuning voor privé- en beveiligde connectiviteit met uw PaaS-resources (bijvoorbeeld Azure Storage en SQL Database) vanuit uw virtuele Azure-netwerk met Azure Private Link. PaaS-resource wordt toegewezen aan een privé-eindpunt in uw virtuele netwerk. De koppeling tussen het privé-eindpunt in uw virtuele netwerk en uw PaaS-resource maakt gebruik van het Microsoft backbone-netwerk en gaat niet via het openbare internet. U hoeft uw service niet langer bloot te stellen aan het openbare internet. U kunt Azure Private Link ook gebruiken voor toegang tot door Azure gehoste services van klanten en partners in uw virtuele netwerk. Daarnaast kunt u met Azure Private Link uw eigen private link-service maken in uw virtuele netwerk en deze privé leveren aan uw klanten in hun virtuele netwerken. Het instellen en gebruiken van Azure Private Link is consistent voor Azure PaaS-services, services die eigendom zijn van klanten en gedeelde partnerservices.

Beveiliging van virtuele machines

Met Azure Virtual Machines kunt u op een flexibele manier een breed scala aan computingoplossingen implementeren. Met ondersteuning voor Microsoft Windows, Linux, Microsoft SQL Server, Oracle, IBM, SAP en Azure BizTalk Services kunt u elke workload en elke taal implementeren op vrijwel elk besturingssysteem.

Met Azure kunt u antimalwaresoftware gebruiken van beveiligingsleveranciers zoals Microsoft, Symantec, Trend Micro en Resource om uw virtuele machines te beschermen tegen schadelijke bestanden, adware en andere bedreigingen.

Microsoft Antimalware voor Azure Cloud Services en Virtual Machines is een realtime-beveiligingsmogelijkheid waarmee virussen, spyware en andere schadelijke software kunnen worden geïdentificeerd en verwijderd. Microsoft Antimalware biedt configureerbare waarschuwingen wanneer bekende schadelijke of ongewenste software zichzelf probeert te installeren of uit te voeren op uw Azure-systemen.

Azure Backup is een schaalbare oplossing die uw toepassingsgegevens beveiligt met nul kapitaalinvesteringen en minimale operationele kosten. Toepassingsfouten kunnen uw gegevens beschadigen, en menselijke fouten kunnen fouten introduceren in uw toepassingen. Met Azure Backup worden uw virtuele machines met Windows en Linux beveiligd.

Azure Site Recovery helpt bij het organiseren van replicatie, failover en herstel van workloads en apps, zodat deze beschikbaar zijn vanaf een secundaire locatie als uw primaire locatie uitvalt.

Naleving garanderen: controlelijst voor due diligence voor cloudservices

Microsoft heeft de controlelijst voor Due Diligence voor Cloud Services ontwikkeld om organisaties te helpen due diligence uit te oefenen wanneer ze overwegen om over te stappen naar de cloud. Het biedt een structuur voor een organisatie van elke omvang en elk type , particuliere bedrijven en organisaties in de publieke sector, waaronder overheid op alle niveaus en non-profitorganisaties, om hun eigen prestatie-, service-, gegevensbeheer- en governancedoelstellingen en -vereisten te identificeren. Hierdoor kunnen ze de aanbiedingen van verschillende cloudserviceproviders vergelijken, die uiteindelijk de basis vormen voor een cloudserviceovereenkomst.

De controlelijst biedt een kader dat een component by-component uitlijnt met een nieuwe internationale standaard voor cloudserviceovereenkomsten, ISO/IEC 19086. Deze standaard biedt een uniforme set overwegingen voor organisaties om hen te helpen beslissingen te nemen over cloudimplementatie en een gemeenschappelijke basis te creëren voor het vergelijken van cloudserviceaanbiedingen.

De controlelijst bevordert een grondig gecontroleerde overstap naar de cloud, met gestructureerde richtlijnen en een consistente, herhaalbare benadering voor het kiezen van een cloudserviceprovider.

Cloudimplementatie is niet langer een technologiebeslissing. Omdat controlelijstvereisten betrekking hebben op elk aspect van een organisatie, dienen ze om alle belangrijke interne besluitvormers bijeen te roepen: de CIO en CISO, evenals juridische, risicobeheer-, inkoop- en complianceprofessionals. Dit verhoogt de efficiëntie van het besluitvormingsproces en grondbeslissingen in goede redenering, waardoor de kans op onvoorziene obstakels voor de acceptatie wordt verminderd.

Daarnaast is de controlelijst:

Toont belangrijke discussieonderwerpen voor besluitvormers aan het begin van het cloudacceptatieproces.

Ondersteunt grondige zakelijke discussies over regelgeving en de eigen doelstellingen van de organisatie voor privacy, persoonlijke informatie en gegevensbeveiliging.

Helpt organisaties bij het identificeren van mogelijke problemen die van invloed kunnen zijn op een cloudproject.

Biedt een consistente set vragen, met dezelfde termen, definities, metrische gegevens en producten voor elke provider, om het proces van het vergelijken van aanbiedingen van verschillende cloudserviceproviders te vereenvoudigen.

Validatie van azure-infrastructuur en toepassingsbeveiliging

Azure Operational Security verwijst naar de services, besturingselementen en functies die beschikbaar zijn voor gebruikers voor het beveiligen van hun gegevens, toepassingen en andere assets in Microsoft Azure.

Azure Operational Security is gebaseerd op een framework dat de kennis bevat die is opgedaan via een aantal verschillende mogelijkheden die uniek zijn voor Microsoft, waaronder de Microsoft Security Development Lifecycle (SDL), het Microsoft Security Response Center-programma en diepgaande kennis van het landschap van bedreigingen voor cyberbeveiliging.

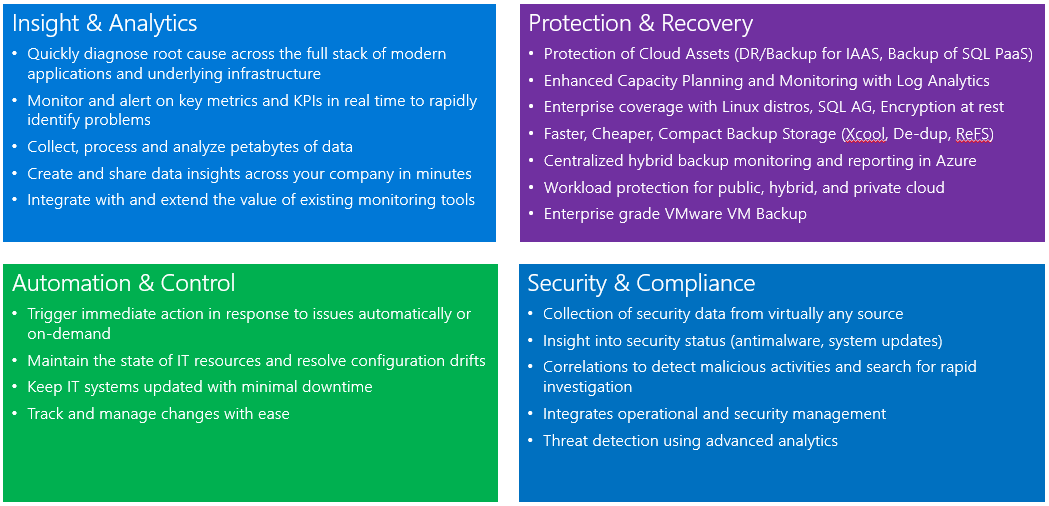

Microsoft Azure Monitor

Azure Monitor is de IT-beheeroplossing voor de hybride cloud. Alleen gebruikt of om uw bestaande System Center-implementatie uit te breiden, biedt Azure Monitor-logboeken u de maximale flexibiliteit en controle voor cloudbeheer van uw infrastructuur.

Met Azure Monitor kunt u elk exemplaar in elke cloud beheren, waaronder on-premises, Azure, AWS, Windows Server, Linux, VMware en OpenStack, tegen lagere kosten dan concurrerende oplossingen. Azure Monitor is gebouwd voor de eerste wereld in de cloud en biedt een nieuwe benadering voor het beheren van uw onderneming die de snelste, meest rendabele manier is om nieuwe zakelijke uitdagingen te ontmoeten en nieuwe workloads, toepassingen en cloudomgevingen aan te bieden.

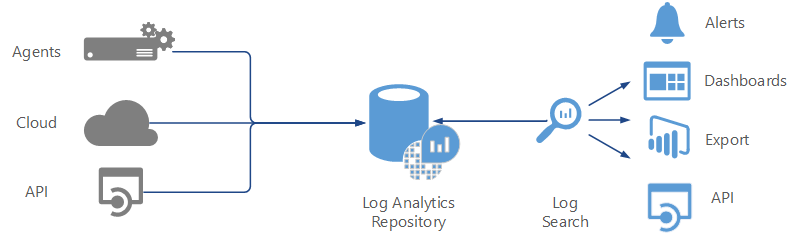

Azure Monitor-logboeken

Azure Monitor-logboeken bieden bewakingsservices door gegevens van beheerde resources te verzamelen in een centrale opslagplaats. Deze gegevens kunnen gebeurtenissen, prestatiegegevens en aangepaste gegevens omvatten die via de API worden geleverd. Na verzameling zijn de gegevens beschikbaar voor waarschuwingen, analyse en export.

Met deze methode kunt u gegevens uit verschillende bronnen samenvoegen, zodat u gegevens uit uw Azure-services kunt combineren met uw bestaande on-premises omgeving. De methode maakt ook een duidelijk onderscheid tussen het verzamelen van gegevens en het bewerken hiervan. Zo zijn alle bewerkingen beschikbaar voor alle soorten gegevens.

Microsoft Sentinel

Microsoft Sentinel is een schaalbare, cloudeigen, SIEM-oplossing (Security Information and Event Management) en security orchestration, automation and response (SOAR). Microsoft Sentinel levert intelligente beveiligingsanalyses en bedreigingsinformatie in de hele onderneming en biedt één oplossing voor aanvalsdetectie, zichtbaarheid van bedreigingen, proactieve opsporing en reactie op bedreigingen.

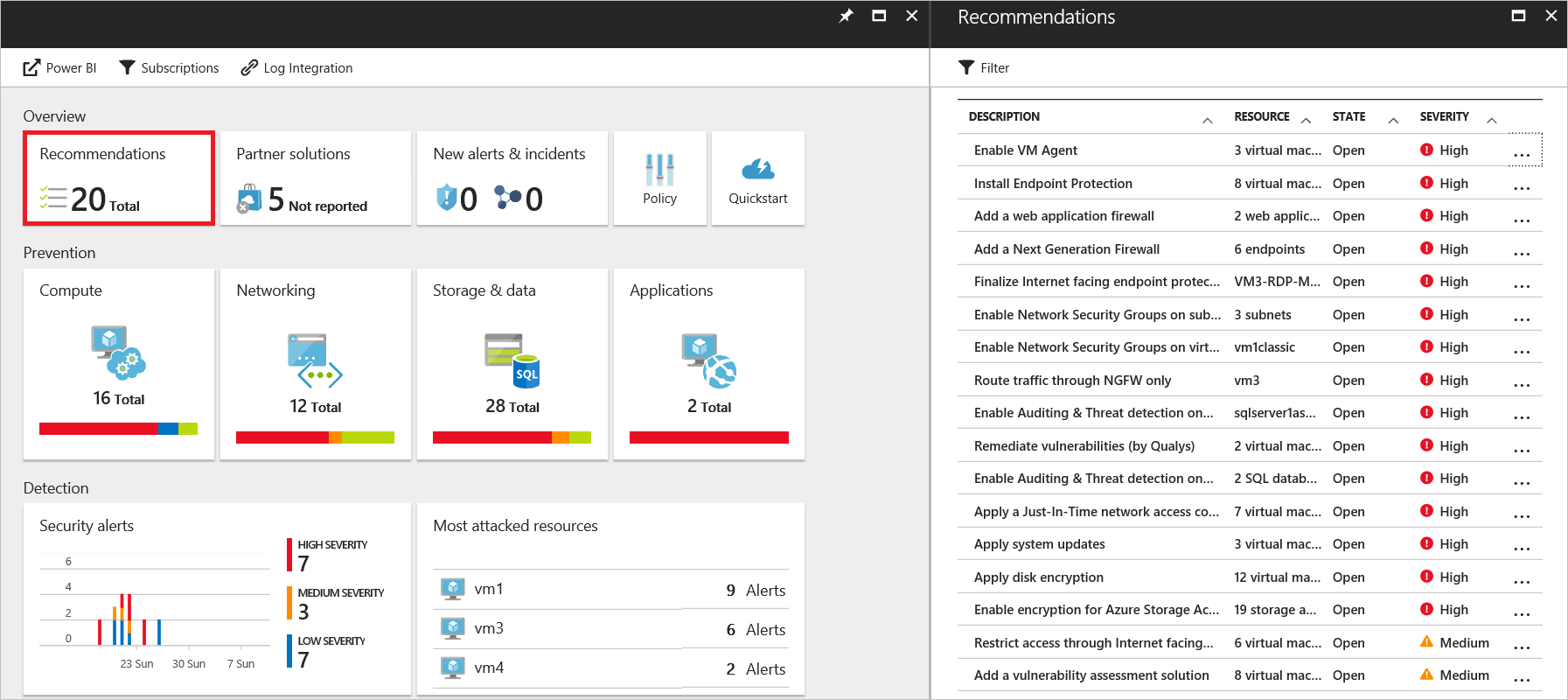

Microsoft Defender for Cloud

Microsoft Defender voor Cloud helpt u bedreigingen te voorkomen, te detecteren en erop te reageren, met meer inzicht in en controle over de beveiliging van uw Azure-resources. Het biedt geïntegreerde beveiligingsbewaking en beleidsbeheer voor uw Azure-abonnementen, helpt bedreigingen te detecteren die anders onopgemerkt zouden blijven, en werkt met een uitgebreid ecosysteem van beveiligingsoplossingen.

Defender voor Cloud analyseert de beveiligingsstatus van uw Azure-resources om potentiële beveiligingsproblemen te identificeren. Een lijst met aanbevelingen begeleidt u bij het configureren van benodigde besturingselementen.

Voorbeelden zijn:

Inrichting van antimalware om schadelijke software te identificeren en te verwijderen

Netwerkbeveiligingsgroepen en -regels configureren om verkeer naar VM's te beheren

Inrichten van Web Application Firewalls om te beschermen tegen aanvallen die zijn gericht op uw webtoepassingen

Implementatie van ontbrekende systeemupdates

Aanpassing van besturingssysteemconfiguraties die niet overeenkomen met de aanbevolen basislijnen

Defender voor Cloud verzamelt, analyseert en integreert logboekgegevens van uw Azure-resources, het netwerk en partneroplossingen, zoals antimalwareprogramma's en firewalls. Wanneer er dreigingen worden gedetecteerd, wordt een beveiligingswaarschuwing gemaakt. Voorbeelden zijn detectie van:

Geïnfecteerde VM's die communiceren met bekende schadelijke IP-adressen

Geavanceerde malware die is gedetecteerd met Windows Foutrapportage

Beveiligingsaanvallen op VM's

Beveiligingswaarschuwingen van geïntegreerde antimalwareprogramma's en firewalls

Azure Monitor

Azure Monitor biedt aanwijzingen voor informatie over specifieke typen resources. Het biedt visualisatie, query, routering, waarschuwingen, automatisch schalen en automatisering van gegevens uit de Azure-infrastructuur (activiteitenlogboek) en elke afzonderlijke Azure-resource (diagnostische logboeken).

Cloudtoepassingen zijn complex met veel bewegende onderdelen. Bewaking biedt gegevens om ervoor te zorgen dat uw toepassing actief blijft en in een goede status blijft. Het helpt u ook potentiële problemen te voorkomen of eerdere problemen op te lossen.

Daarnaast kunt u bewakingsgegevens gebruiken om diepgaande inzichten te krijgen over uw toepassing. Deze kennis kan u helpen bij het verbeteren van de prestaties van toepassingen of onderhoud, of het automatiseren van acties waarvoor anders handmatige interventie is vereist.

Daarnaast kunt u bewakingsgegevens gebruiken om diepgaande inzichten te krijgen over uw toepassing. Deze kennis kan u helpen bij het verbeteren van de prestaties van toepassingen of onderhoud, of het automatiseren van acties waarvoor anders handmatige interventie is vereist.

Het controleren van uw netwerkbeveiliging is essentieel voor het detecteren van netwerkproblemen en het garanderen van naleving van uw IT-beveiligings- en regelgevingsmodel. Met de weergave Beveiligingsgroep kunt u de geconfigureerde netwerkbeveiligingsgroep en beveiligingsregels ophalen, evenals de effectieve beveiligingsregels. Wanneer de lijst met regels is toegepast, kunt u bepalen welke poorten openstaan en ss-netwerkproblemen.

Network Watcher

Network Watcher is een regionale service waarmee u voorwaarden kunt bewaken en diagnosticeren op netwerkniveau in, naar en vanuit Azure. U kunt de beschikbare diagnostische en visualisatiehulpprogramma's voor netwerken in Network Watcher gebruiken om uw netwerk in Azure te begrijpen, te analyseren en inzichten voor uw netwerk te verkrijgen. Deze service omvat pakketopname, volgende hop, IP-stroomverificatie, weergave van beveiligingsgroepen, NSG-stroomlogboeken. Bewaking op scenarioniveau biedt een end-to-end-weergave van netwerkresources in tegenstelling tot afzonderlijke bewaking van netwerkresources.

Opslaganalyse

Opslaganalyse kunt metrische gegevens opslaan die geaggregeerde transactiestatistieken en capaciteitsgegevens over aanvragen voor een opslagservice bevatten. Transacties worden gerapporteerd op zowel het niveau van de API-bewerking als op het niveau van de opslagservice en de capaciteit wordt gerapporteerd op het niveau van de opslagservice. Metrische gegevens kunnen worden gebruikt voor het analyseren van het gebruik van opslagservices, het diagnosticeren van problemen met aanvragen voor de opslagservice en het verbeteren van de prestaties van toepassingen die gebruikmaken van een service.

Analyses van toepassingen

Application Insights is een uitbreidbare APM-service (Application Performance Management) voor webontwikkelaars op meerdere platforms. Hiermee kunt u uw livewebtoepassing controleren. Afwijkende prestaties worden automatisch gedetecteerd. Het bevat krachtige analysehulpprogramma's om u te helpen bij het diagnosticeren van problemen en om te begrijpen wat gebruikers doen met uw app. De service is bedoeld om u te helpen de prestaties en bruikbaarheid van uw apps continu te verbeteren. Het werkt voor apps op een groot aantal platforms, waaronder .NET, Node.js en Java EE, on-premises of in de cloud. Het kan worden geïntegreerd met uw DevOps-proces en heeft verbindingspunten met verschillende ontwikkelhulpprogramma's.

Met deze service kunt u het volgende controleren:

Aantal aanvragen, reactietijden en foutpercentages - ga na welke pagina's het populairst zijn op welke tijdstippen van de dag en waar uw gebruikers zich bevinden. Ontdek welke pagina's het beste presteren. Als uw reactietijden en foutpercentages omhoog gaan wanneer er meer aanvragen binnenkomen, hebt u mogelijk te weinig resources.

Aantal afhankelijkheidsrelaties, reactietijden en foutpercentages - controleer of externe services zorgen voor vertraging.

Uitzonderingen - analyseer de cumulatieve statistische gegevens of kies specifieke gegevens en zoom in op de stack-trace en verwante aanvragen. Zowel server- als browseruitzonderingen worden gerapporteerd.

Paginaweergaven en de prestaties bij het laden van pagina’s - deze gegevens worden gerapporteerd door de browsers van uw gebruikers.

AJAX-aanroepen van webpagina's - ga na wat het aantal aanroepen, de reactietijden en de foutpercentages zijn.

Aantal gebruikers en sessies.

Prestatiemeteritems van uw Windows- of Linux-servers, zoals die voor CPU-, geheugen- en netwerkgebruik.

Diagnostische gegevens van hosts van Docker of Azure.

Diagnostische traceerlogboeken van uw app - met behulp hiervan kunt u de samenhang vaststellen tussen traceergebeurtenissen en aanvragen.

Aangepaste gebeurtenissen en metrische gegevens die u zelf schrijft in de client- of servercode om zakelijke gebeurtenissen bij te houden, zoals verkochte items of gewonnen games.

De infrastructuur voor uw toepassing bestaat meestal uit veel onderdelen, zoals een virtuele machine, een opslagaccount en een virtueel netwerk, of een webtoepassing, database, databaseserver en services van derden. Deze onderdelen moet u niet zien als afzonderlijke entiteiten, maar als onderdelen die één entiteit vormen en aan elkaar zijn gerelateerd en afhankelijk zijn van elkaar. U implementeert, beheert en bewaakt deze onderdelen als groep. Met Azure Resource Manager kunt u als groep met de resources in uw oplossing werken.

U kunt alle resources voor uw oplossing implementeren, bijwerken of verwijderen in een enkele, gecoördineerde bewerking. Voor implementatie gebruikt u een sjabloon. Deze sjabloon kan voor verschillende omgevingen worden gebruikt, zoals testen, faseren en productie. Resource Manager biedt beveiliging, controle en tagfuncties die u na de implementatie helpen bij het beheren van uw resources.

De voordelen van het gebruik van Resource Manager

Resource Manager biedt diverse voordelen:

U kunt alle resources voor uw oplossing implementeren, beheren en bewaken als groep, in plaats van deze resources afzonderlijk te verwerken.

U kunt gedurende de ontwikkelingscyclus uw oplossing herhaaldelijk implementeren en erop vertrouwen dat uw resources consistent worden geïmplementeerd.

U kunt uw infrastructuur beheren via declaratieve sjablonen in plaats van scripts.

U kunt de afhankelijkheden tussen resources definiëren, zodat ze in de juiste volgorde worden geïmplementeerd.

U kunt toegangsbeheer toepassen op alle services in uw resourcegroep, omdat op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) systeemeigen is geïntegreerd in het beheerplatform.

U kunt tags toepassen op de resources om alle resources in uw abonnement op een logische manier te organiseren.

U kunt de facturering van uw organisatie transparanter maken door te kijken naar de kosten voor een groep resources met dezelfde tag.

Notitie

Resource Manager biedt een nieuwe manier om uw oplossingen te implementeren en te beheren. Als u het eerdere implementatiemodel hebt gebruikt en meer wilt weten over de wijzigingen, raadpleegt u Resource Manager-implementatie en klassieke implementatie.

Volgende stap

De Microsoft-cloudbeveiligingsbenchmark bevat een verzameling aanbevelingen voor beveiliging die u kunt gebruiken om de services die u in Azure gebruikt te beveiligen.