SAP legacy middleware veilig beschikbaar maken met Azure PaaS

Het inschakelen van interne systemen en externe partners om te communiceren met SAP-back-ends is een algemene vereiste. Bestaande SAP-landschappen zijn vaak afhankelijk van de verouderde middleware SAP Process Orchestration (PO) of Process Integration (PI) voor hun integratie- en transformatiebehoeften. Ter vereenvoudiging gebruikt dit artikel de term SAP Process Orchestration om naar beide aanbiedingen te verwijzen.

In dit artikel worden configuratieopties voor Azure beschreven, met nadruk op internetgerichte implementaties.

Notitie

SAP vermeldt SAP Integration Suite, met name SAP Cloud Integration, uitgevoerd op Business Technology Platform (BTP) als opvolger voor SAP PO en PI. Zowel het BTP-platform als de services zijn beschikbaar in Azure. Zie SAP Discovery Center voor meer informatie. Zie SAP OSS-notitie 1648480 voor meer informatie over de tijdlijn voor onderhoudsondersteuning voor de verouderde onderdelen.

Overzicht

Bestaande implementaties op basis van SAP middleware hebben vaak gebruikgemaakt van de eigen dispatchingtechnologie van SAP, SAP Web Dispatcher genoemd. Deze technologie werkt op laag 7 van het OSI-model. Het fungeert als een omgekeerde proxy en voorziet in taakverdelingsbehoeften voor downstream-SAP-toepassingsworkloads zoals SAP Enterprise Resource Planning (ERP), SAP Gateway of SAP Process Orchestration.

Verzendmethoden omvatten traditionele omgekeerde proxy's, zoals Apache, PaaS-opties (Platform as a Service), zoals Azure Load Balancer, en de mening van SAP Web Dispatcher. De algemene concepten die in dit artikel worden beschreven, zijn van toepassing op de vermelde opties. Zie de wiki van SAP voor hulp bij het gebruik van niet-SAP-load balancers.

Notitie

Bij alle beschreven instellingen in dit artikel wordt ervan uitgegaan dat er een hub-and-spoke-netwerktopologie wordt gebruikt, waarbij gedeelde services worden geïmplementeerd in de hub. Op basis van de ernst van SAP hebt u mogelijk nog meer isolatie nodig. Zie de SAP-ontwerphandleiding voor perimeternetwerken voor meer informatie.

Primaire Azure-services

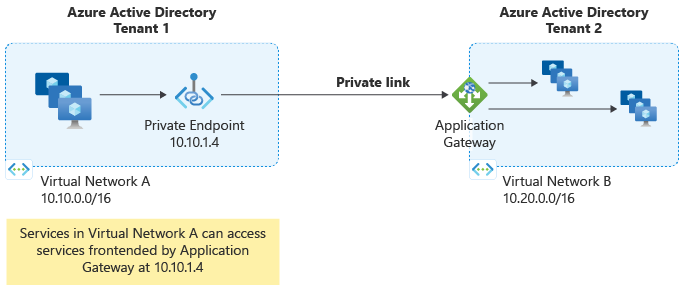

Azure-toepassing Gateway verwerkt openbare http-routering op internet en interne privé-HTTP-routering, samen met versleutelde tunneling tussen Azure-abonnementen. Voorbeelden hiervan zijn beveiliging en automatisch schalen.

Azure-toepassing Gateway is gericht op het beschikbaar maken van webtoepassingen, zodat deze een WEB Application Firewall (WAF) biedt. Workloads in andere virtuele netwerken die communiceren met SAP via Azure-toepassing Gateway, kunnen worden verbonden via privékoppelingen, zelfs tussen tenants.

Azure Firewall verwerkt openbare internetgebaseerde en interne privéroutering voor verkeerstypen op laag 4 tot en met 7 van het OSI-model. Het biedt filter- en bedreigingsinformatie die rechtstreeks vanuit Microsoft Security wordt feed.

Azure API Management verwerkt openbare internetgebaseerde en interne privéroutering specifiek voor API's. Het biedt aanvraagbeperking, gebruiksquotum en limieten, governancefuncties zoals beleid en API-sleutels voor het opsplitsen van services per client.

Azure VPN Gateway en Azure ExpressRoute fungeren als toegangspunten voor on-premises netwerken. Ze worden afgekort in de diagrammen als VPN en XR.

Overwegingen bij het instellen

De behoeften van de integratiearchitectuur verschillen, afhankelijk van de interface die een organisatie gebruikt. SAP-eigen technologieën zoals Intermediate Document (IDoc) framework, Business Application Programming Interface (BAPI), transactionele Remote Function Calls (tRFCs) of gewone RFC's vereisen een specifieke runtime-omgeving. Ze werken op laag 4 tot en met 7 van het OSI-model, in tegenstelling tot moderne API's die doorgaans afhankelijk zijn van HTP-communicatie (laag 7 van het OSI-model). Daarom kunnen de interfaces niet op dezelfde manier worden behandeld.

Dit artikel is gericht op moderne API's en HTTP, waaronder integratiescenario's zoals Toepasselijkheidsverklaring 2 (AS2). File Transfer Protocol (FTP) fungeert als voorbeeld voor het afhandelen van niet-HTTP-integratiebehoeften. Zie Opties voor taakverdeling voor meer informatie over Microsoft-oplossingen voor taakverdeling.

Notitie

SAP publiceert toegewezen connectors voor eigen interfaces. Raadpleeg bijvoorbeeld de documentatie van SAP voor Java en .NET. Ze worden ook ondersteund door Microsoft-gateways . Houd er rekening mee dat IDocs ook kan worden gepost via HTTP.

Beveiligingsproblemen vereisen het gebruik van firewalls voor protocollen op een lager niveau en WAF's om HTTP-verkeer aan te pakken met Tls (Transport Layer Security). Om effectief te zijn, moeten TLS-sessies worden beëindigd op WAF-niveau. Om zero-trust-benaderingen te ondersteunen, raden we u aan om later opnieuw te versleutelen om end-to-encryption te bieden.

Integratieprotocollen zoals AS2 kunnen waarschuwingen genereren met behulp van standaard WAF-regels. We raden u aan om de toepassingsgateway WAF-triagewerkmap te gebruiken om te identificeren en beter te begrijpen waarom de regel wordt geactiveerd, zodat u effectief en veilig kunt herstellen. Open Web Application Security Project (OWASP) biedt de standaardregels. Zie de SAP on Azure-webcast voor een gedetailleerde videosessie over dit onderwerp met nadruk op de blootstelling aan SAP Fiori.

U kunt de beveiliging verder verbeteren met behulp van wederzijdse TLS (mTLS), ook wel wederzijdse verificatie genoemd. In tegenstelling tot normale TLS wordt de clientidentiteit geverifieerd.

Notitie

Voor vm-pools (virtuele machines) is een load balancer vereist. Voor een betere leesbaarheid worden in de diagrammen in dit artikel geen load balancer weergegeven.

Notitie

Als u geen SAP-specifieke taakverdelingsfuncties nodig hebt die SAP Web Dispatcher biedt, kunt u deze vervangen door Azure Load Balancer. Deze vervanging biedt het voordeel van een beheerde PaaS-aanbieding in plaats van een IaaS-installatie (Infrastructure as a Service).

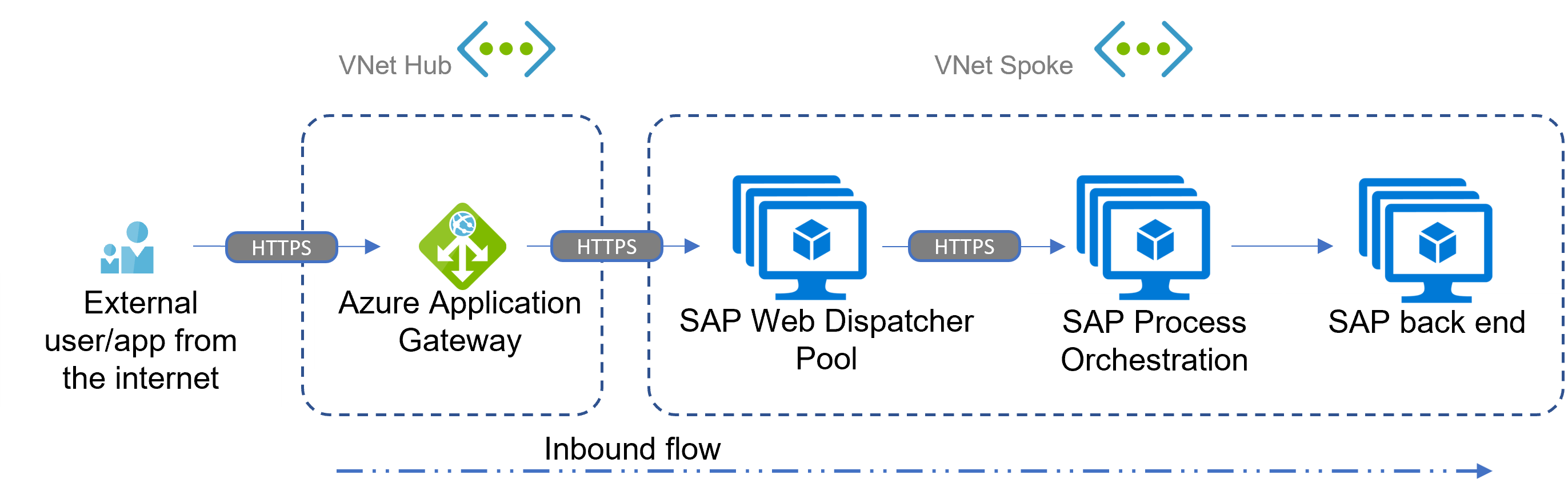

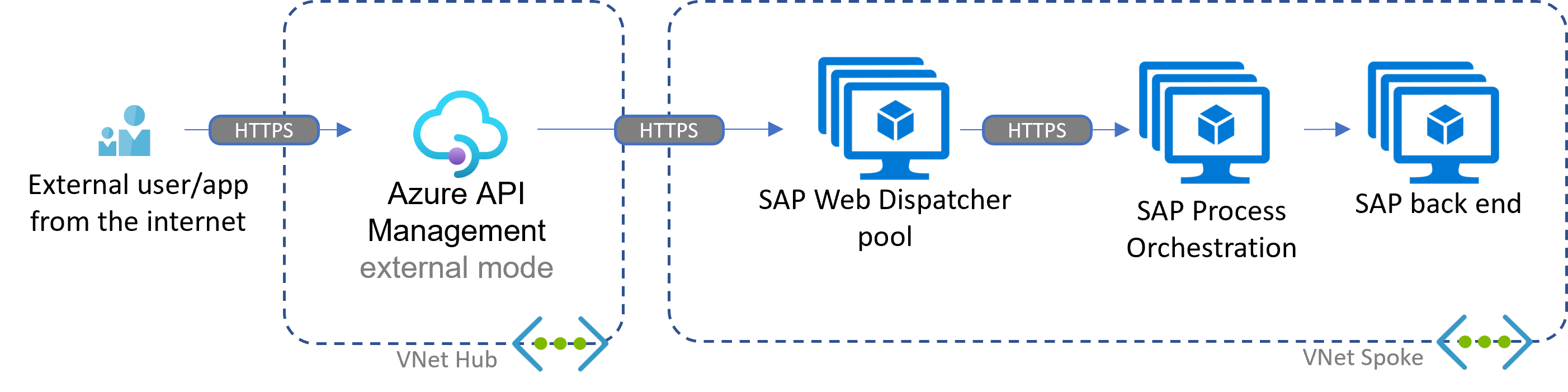

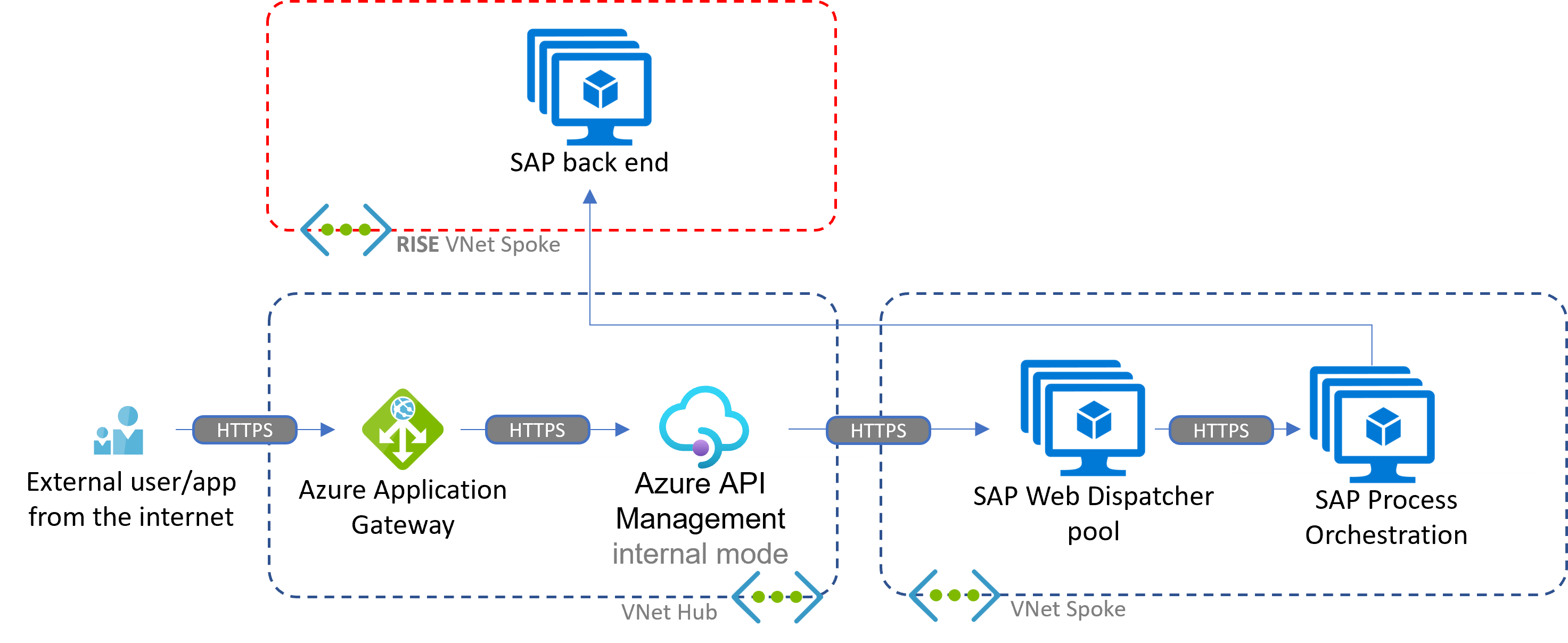

Scenario: Inkomende HTTP-connectiviteit gericht

SAP Web Dispatcher biedt geen WAF. Daarom raden we Azure-toepassing Gateway aan voor een veiligere installatie. SAP Web Dispatcher en Process Orchestration blijven verantwoordelijk om de SAP-back-end te beschermen tegen overbelasting van aanvragen met richtlijnen voor de grootte en gelijktijdige aanvraaglimieten. Er is geen beperkingsmogelijkheid beschikbaar in de SAP-workloads.

U kunt onbedoelde toegang voorkomen via toegangsbeheerlijsten in SAP Web Dispatcher.

Een van de scenario's voor SAP Process Orchestration-communicatie is een binnenkomende stroom. Verkeer kan afkomstig zijn van on-premises, externe apps of gebruikers of een intern systeem. Het volgende voorbeeld is gericht op HTTPS.

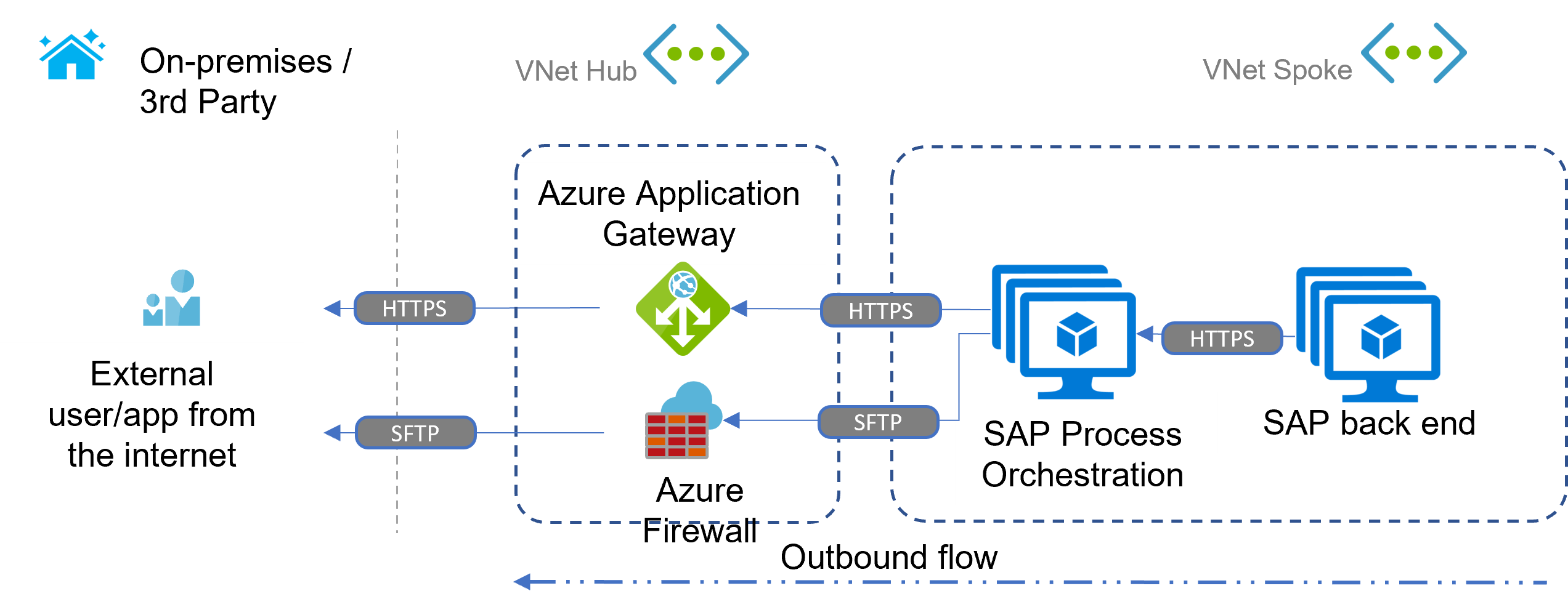

Scenario: Uitgaande HTTP/FTP-connectiviteit gericht

Voor de richting van omgekeerde communicatie kan SAP Process Orchestration gebruikmaken van routering van virtuele netwerken om on-premises workloads of internetdoelen te bereiken via de internetonderbreking. Azure-toepassing Gateway fungeert als een omgekeerde proxy in dergelijke scenario's. Voor niet-HTTP-communicatie kunt u Overwegen Om Azure Firewall toe te voegen. Zie Scenario: Bestandsgebaseerde en vergelijking van gatewayonderdelen verderop in dit artikel voor meer informatie.

In het volgende uitgaande scenario ziet u twee mogelijke methoden. Er wordt HTTPS gebruikt via Azure-toepassing Gateway die een webservice aanroept (bijvoorbeeld SOAP-adapter). De andere maakt gebruik van FTP via SSH (SFTP) via Azure Firewall die bestanden overdraagt naar de SFTP-server van een zakelijke partner.

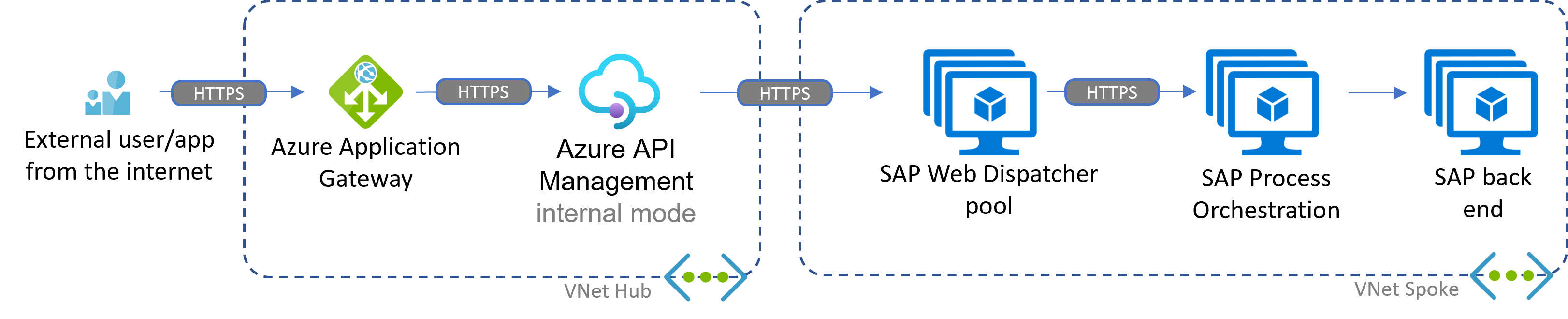

Scenario: API Management gericht

In vergelijking met de scenario's voor binnenkomende en uitgaande connectiviteit voegt de introductie van Azure API Management in de interne modus (alleen privé-IP en integratie van virtueel netwerk) ingebouwde mogelijkheden toe, zoals:

- Beperking.

- API-governance.

- Aanvullende beveiligingsopties, zoals moderne verificatiestromen.

- Microsoft Entra ID-integratie .

- De mogelijkheid om SAP-API's toe te voegen aan een centrale API-oplossing in het hele bedrijf.

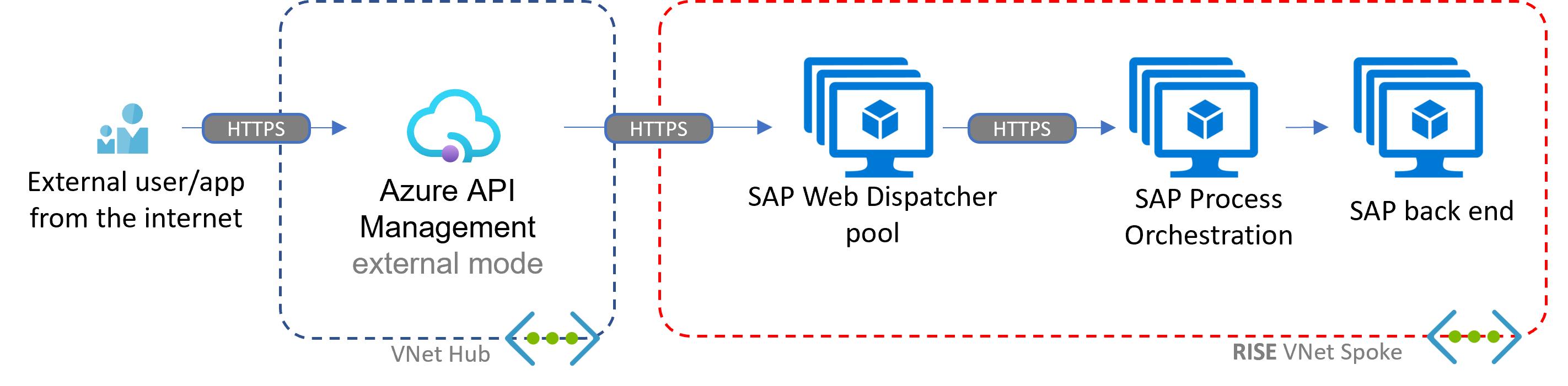

Wanneer u geen WAF nodig hebt, kunt u Azure API Management implementeren in de externe modus met behulp van een openbaar IP-adres. Deze implementatie vereenvoudigt de installatie terwijl de beperkings- en API-governancemogelijkheden behouden blijven. Basisbeveiliging wordt geïmplementeerd voor alle Azure PaaS-aanbiedingen.

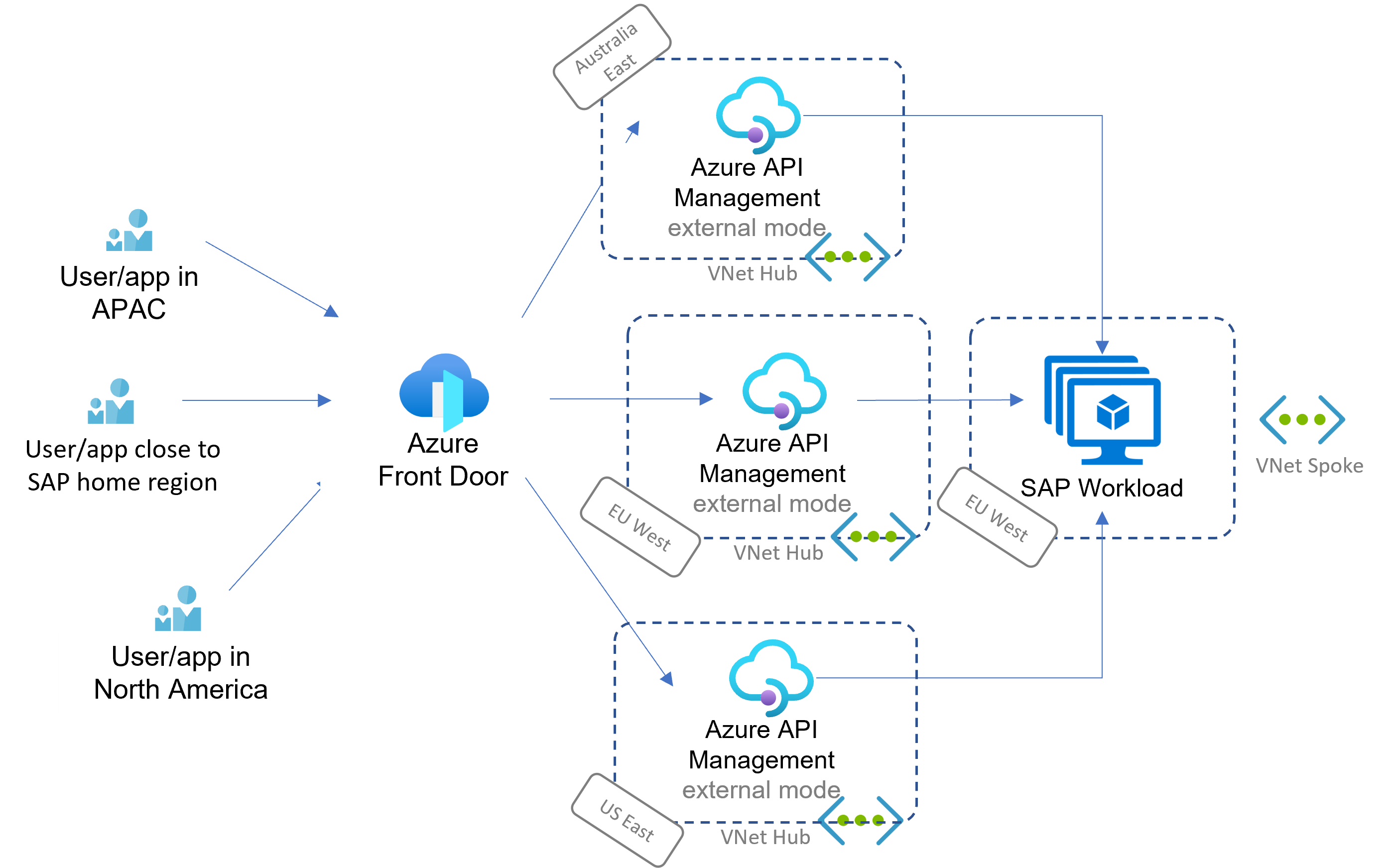

Scenario: Globaal bereik

Azure-toepassing Gateway is een regiogebonden service. Vergeleken met de voorgaande scenario's zorgt Azure Front Door voor wereldwijde routering tussen regio's, waaronder een firewall voor webtoepassingen. Zie deze vergelijking voor meer informatie over de verschillen.

Het volgende diagram verkort SAP Web Dispatcher, SAP Process Orchestration en de back-end in één afbeelding voor een betere leesbaarheid.

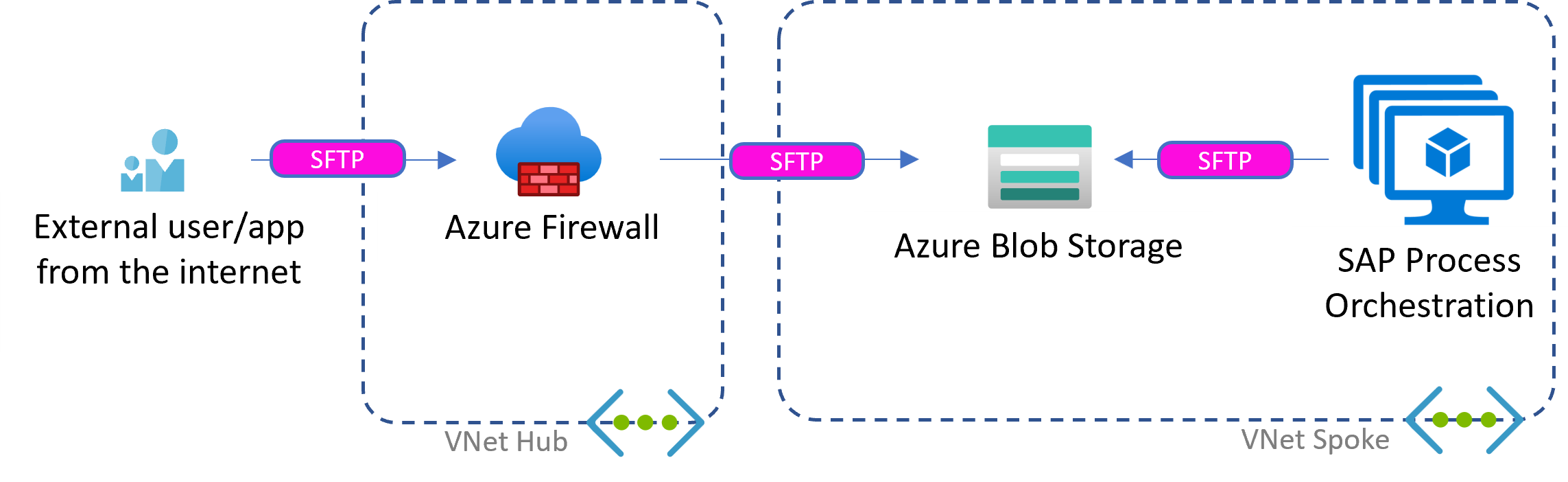

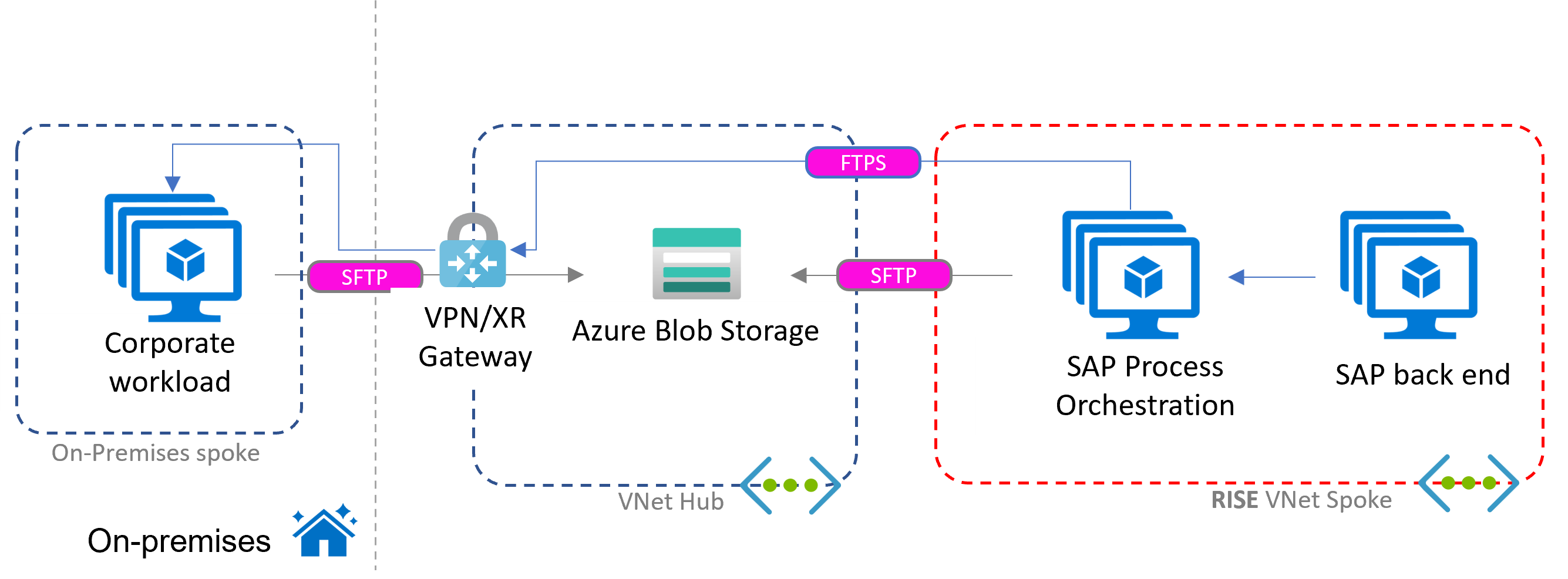

Scenario: op basis van bestanden

Niet-HTTP-protocollen zoals FTP kunnen niet worden aangepakt met Azure API Management, Application Gateway of Azure Front Door, zoals wordt weergegeven in de voorgaande scenario's. In plaats daarvan neemt het beheerde Azure Firewall-exemplaar of het equivalente NVA (Network Virtual Appliance) de rol over van het beveiligen van binnenkomende aanvragen.

Bestanden moeten worden opgeslagen voordat SAP ze kan verwerken. We raden u aan SFTP te gebruiken. Azure Blob Storage biedt systeemeigen ondersteuning voor SFTP.

Indien nodig zijn er alternatieve SFTP-opties beschikbaar in Azure Marketplace.

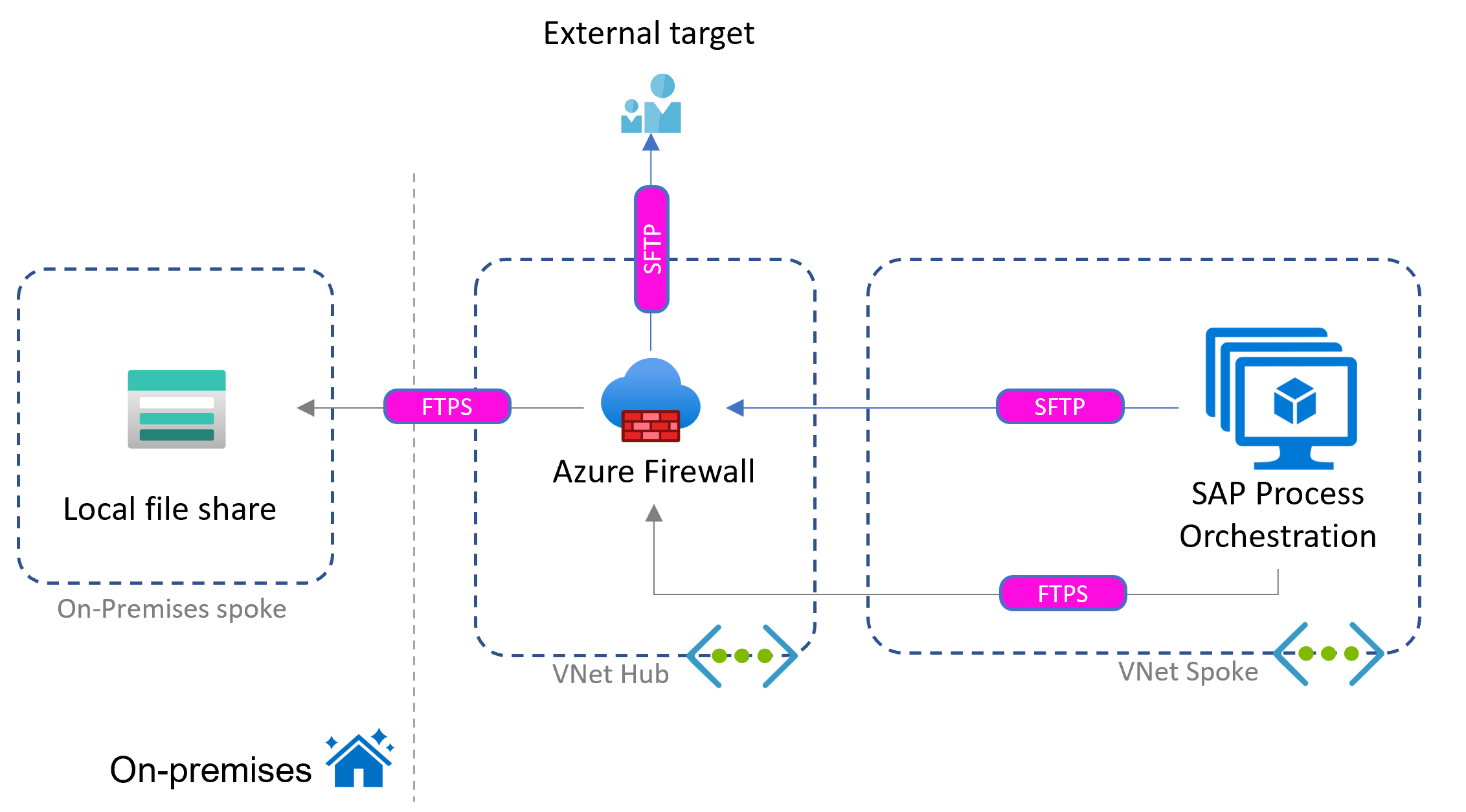

In het volgende diagram ziet u een variant van dit scenario met integratiedoelen extern en on-premises. Verschillende typen beveiligde FTP illustreren het communicatiepad.

Zie NFS-bestandsshares in Azure Files voor inzicht in NFS-bestandsshares (NFS) als alternatief voor Blob Storage.

Scenario: SAP RISE-specifiek

SAP RISE-implementaties zijn technisch identiek aan de eerder beschreven scenario's, met uitzondering dat SAP zelf de doel-SAP-workload beheert. De beschreven concepten kunnen hier worden toegepast.

In de volgende diagrammen ziet u twee instellingen als voorbeelden. Zie de referentiehandleiding voor SAP RISE voor meer informatie.

Belangrijk

Neem contact op met SAP om ervoor te zorgen dat communicatiepoorten voor uw scenario zijn toegestaan en geopend in NSG's.

BINNENKOMEND HTTP-verkeer

In de eerste installatie bepaalt de klant de integratielaag, waaronder SAP Process Orchestration en het volledige binnenkomende pad. Alleen het uiteindelijke SAP-doel wordt uitgevoerd op het RISE-abonnement. Communicatie met de door RISE gehoste workload wordt geconfigureerd via peering van virtuele netwerken, meestal via de hub. Een mogelijke integratie kan IDocs zijn geplaatst in de SAP ERP-webservice /sap/bc/idoc_xml door een externe partij.

In dit tweede voorbeeld ziet u een installatie waarbij SAP RISE de hele integratieketen uitvoert, met uitzondering van de API Management-laag.

Bestand uitgaand

In dit scenario schrijft het sap-beheerde procesindelingexemplaar bestanden naar de door de klant beheerde bestandsshare in Azure of naar een on-premises workload. De klant verwerkt de aparte sessies.

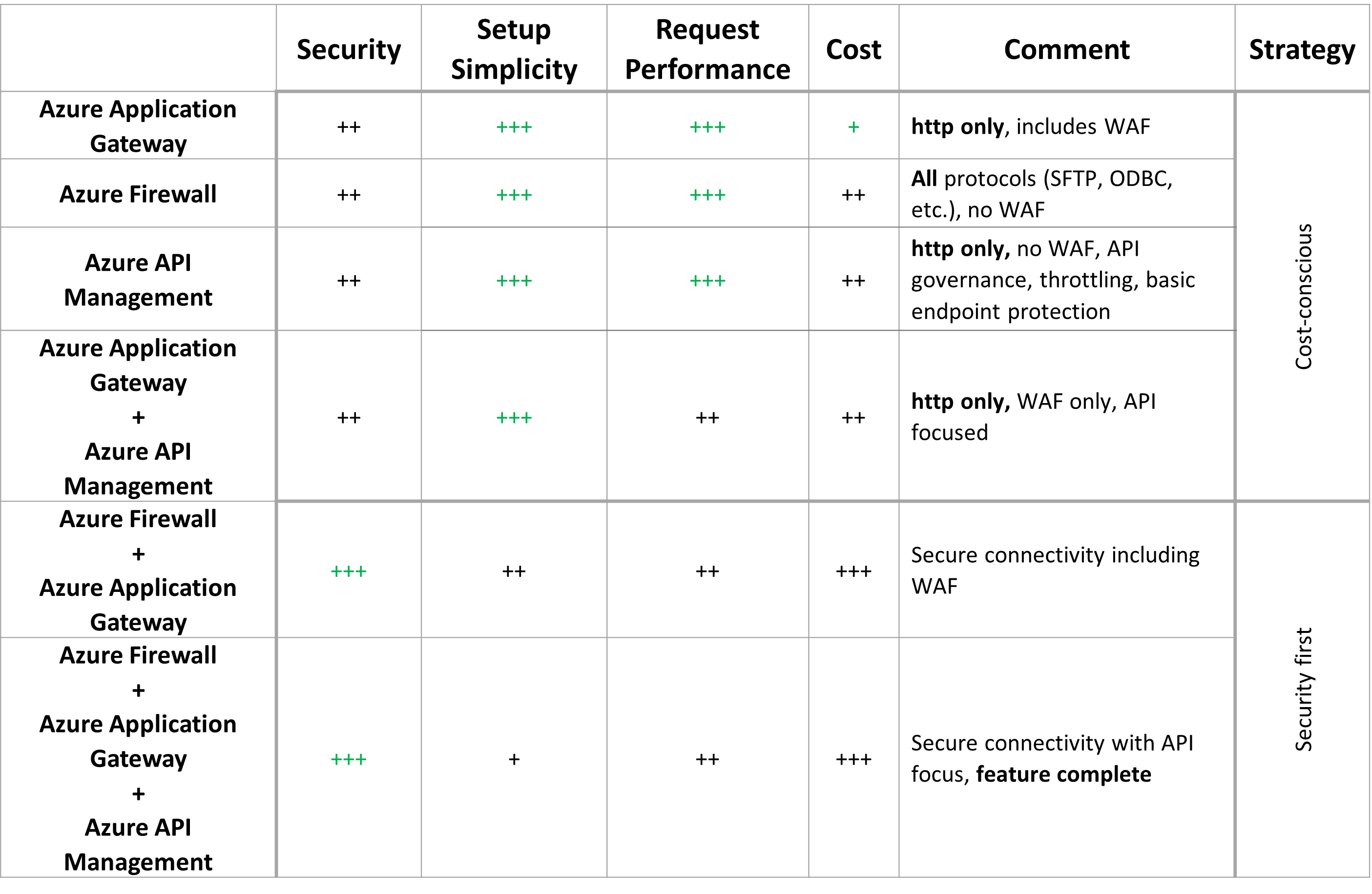

Vergelijking van gateway-instellingen

Notitie

Prestatie- en kostengegevens gaan uit van lagen op productieniveau. Zie de Azure-prijscalculator voor meer informatie. Zie ook de volgende artikelen: Prestaties van Azure Firewall, ondersteuning voor intensief verkeer van Application Gateway en capaciteit van een Azure API Management-exemplaar.

Afhankelijk van de integratieprotocollen die u gebruikt, hebt u mogelijk meerdere onderdelen nodig. Zie Azure Firewall en Application Gateway voor virtuele netwerken voor meer informatie over de voordelen van de verschillende combinaties van koppelen Azure-toepassing Gateway met Azure Firewall.

Integratieregel van duim

Als u wilt bepalen welke integratiescenario's die in dit artikel worden beschreven, het beste aan uw vereisten voldoen, evalueert u deze per geval. Overweeg de volgende mogelijkheden in te schakelen:

Gelijktijdige aanvraaglimieten voor SAP Web Dispatcher

Wederzijdse TLS om de client en de ontvanger te verifiëren

Azure Firewall voor niet-HTTP-integraties

Hoge beschikbaarheid en herstel na noodgevallen voor OP VM's gebaseerde SAP-integratieworkloads

Moderne verificatiemechanismen zoals OAuth2, indien van toepassing

Een beheerd sleutelarchief zoals Azure Key Vault voor alle betrokken referenties, certificaten en sleutels

Alternatieven voor SAP Process Orchestration met Azure Integration Services

Met het Azure Integration Services-portfolio kunt u systeemeigen de integratiescenario's aanpakken die door SAP Process Orchestration worden behandeld. Zie deze blogserie voor meer informatie over het ontwerpen van SAP IFlow-patronen via cloudeigen middelen. De connectorhandleiding bevat meer informatie over AS2 en EDIFACT.

Bekijk de Azure Logic Apps-connectors voor uw gewenste SAP-interfaces voor meer informatie.

Volgende stappen

API's beveiligen met Application Gateway en API Management

API Management integreren in een intern virtueel netwerk met Application Gateway

Informatie over application gateway WAF voor SAP

Inzicht in de gevolgen van het combineren van Azure Firewall en Azure-toepassing Gateway