Uw implementatie van het SAP-automatiseringsframework plannen

Er zijn meerdere overwegingen voor het plannen van SAP-implementaties met behulp van het SAP Deployment Automation Framework. Dit zijn onder andere abonnementsplanning, ontwerp van virtueel netwerkbeheer voor referenties.

Zie Inleiding tot een SAP-acceptatiescenario voor algemene sap-ontwerpoverwegingen in Azure.

Notitie

De Terraform-implementatie maakt gebruik van Terraform-sjablonen die door Microsoft worden geleverd vanuit de SAP Deployment Automation Framework-opslagplaats. De sjablonen gebruiken parameterbestanden met uw systeemspecifieke informatie om de implementatie uit te voeren.

Abonnementsplanning

U moet het besturingsvlak en de workloadzones in verschillende abonnementen implementeren. Het besturingsvlak moet zich in een hubabonnement bevinden dat wordt gebruikt om de beheeronderdelen van het SAP Automation-framework te hosten.

De SAP-systemen moeten worden gehost in spoke-abonnementen, die zijn toegewezen aan de SAP-systemen. Een voorbeeld van het partitioneren van de systemen is het hosten van de ontwikkelsystemen in een afzonderlijk abonnement met een toegewezen virtueel netwerk en de productiesystemen worden gehost in hun eigen abonnement met een toegewezen virtueel netwerk.

Deze aanpak biedt zowel een beveiligingsgrens als een duidelijke scheiding van taken en verantwoordelijkheden. Het SAP-basisteam kan bijvoorbeeld systemen implementeren in de workloadzones en het infrastructuurteam kan het besturingsvlak beheren.

Planning van besturingsvlak

U kunt de implementatie- en configuratieactiviteiten uitvoeren vanuit Azure Pipelines of met behulp van de opgegeven shellscripts rechtstreeks vanaf door Azure gehoste virtuele Linux-machines. Deze omgeving wordt het besturingsvlak genoemd. Zie Azure DevOps instellen voor SAP Deployment Automation Framework voor het instellen van Azure DevOps voor het implementatieframework. Zie Virtuele Linux-machines instellen voor SAP Deployment Automation Framework voor informatie over het instellen van een virtuele Linux-machine als de implementatiefunctie.

Voordat u uw besturingsvlak ontwerpt, moet u rekening houden met de volgende vragen:

- In welke regio's moet u SAP-systemen implementeren?

- Is er een speciaal abonnement voor het besturingsvlak?

- Is er een toegewezen implementatiereferentie (service-principal) voor het besturingsvlak?

- Is er een bestaand virtueel netwerk of is er een nieuw virtueel netwerk nodig?

- Hoe wordt uitgaand internet geleverd voor de virtuele machines?

- Gaat u Azure Firewall implementeren voor uitgaande internetverbinding?

- Zijn privé-eindpunten vereist voor opslagaccounts en de sleutelkluis?

- Gaat u een bestaande privé-DNS-zone voor de virtuele machines gebruiken of het besturingsvlak gebruiken voor het hosten van Privé-DNS?

- Gaat u Azure Bastion gebruiken voor veilige externe toegang tot de virtuele machines?

- Gaat u de webtoepassing sap Deployment Automation Framework gebruiken voor het uitvoeren van configuratie- en implementatieactiviteiten?

Besturingsvlak

Het besturingsvlak biedt de volgende services:

- Implementatie-VM's, die Terraform-implementaties en Ansible-configuratie uitvoeren. Fungeert als zelf-hostende Azure DevOps-agents.

- Een sleutelkluis, die de implementatiereferenties (service-principals) bevat die door Terraform worden gebruikt bij het uitvoeren van de implementaties.

- Azure Firewall voor het bieden van uitgaande internetverbinding.

- Azure Bastion voor beveiligde externe toegang tot de geïmplementeerde virtuele machines.

- Een SAP Deployment Automation Framework-configuratie azure-webtoepassing voor het uitvoeren van configuratie- en implementatieactiviteiten.

Het besturingsvlak wordt gedefinieerd met behulp van twee configuratiebestanden, één voor de implementatie en één voor de SAP-bibliotheek.

Het configuratiebestand voor de implementatie definieert de regio- en omgevingsnaam en informatie over het virtuele netwerk. Voorbeeld:

# Deployer Configuration File

environment = "MGMT"

location = "westeurope"

management_network_logical_name = "DEP01"

management_network_address_space = "10.170.20.0/24"

management_subnet_address_prefix = "10.170.20.64/28"

firewall_deployment = true

management_firewall_subnet_address_prefix = "10.170.20.0/26"

bastion_deployment = true

management_bastion_subnet_address_prefix = "10.170.20.128/26"

use_webapp = true

webapp_subnet_address_prefix = "10.170.20.192/27"

deployer_assign_subscription_permissions = true

deployer_count = 2

use_service_endpoint = false

use_private_endpoint = false

public_network_access_enabled = true

DNS-overwegingen

Houd rekening met de volgende vragen wanneer u de DNS-configuratie voor het automation-framework plant:

- Is er een bestaande privé-DNS waarmee de oplossingen kunnen worden geïntegreerd of moet u een aangepaste privé-DNS-zone gebruiken voor de implementatieomgeving?

- Gaat u vooraf gedefinieerde IP-adressen voor de virtuele machines gebruiken of azure deze dynamisch laten toewijzen?

U kunt integreren met een bestaande privé-DNS-zone door de volgende waarden in uw tfvars bestanden op te geven:

management_dns_subscription_id = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx"

#management_dns_resourcegroup_name = "RESOURCEGROUPNAME"

use_custom_dns_a_registration = false

Zonder deze waarden wordt een privé-DNS-zone gemaakt in de resourcegroep van de SAP-bibliotheek.

Zie de uitgebreide uitleg over het configureren van de implementatie voor meer informatie.

CONFIGURATIE van SAP-bibliotheek

De SAP-bibliotheekresourcegroep biedt opslag voor SAP-installatiemedia, Bill of Material-bestanden, Terraform-statusbestanden en, optioneel, de privé-DNS-zones. Het configuratiebestand definieert de regio- en omgevingsnaam voor de SAP-bibliotheek. Zie De SAP-bibliotheek configureren voor automatisering voor informatie en voorbeelden van parameters.

Planning van workloadzone

De meeste SAP-toepassingslandschappen worden gepartitioneerd in verschillende lagen. In SAP Deployment Automation Framework worden deze lagen workloadzones genoemd. U hebt bijvoorbeeld verschillende workloadzones voor ontwikkeling, kwaliteitscontrole en productiesystemen. Zie Workloadzones voor meer informatie.

De workloadzone biedt de volgende gedeelde services voor de SAP-toepassingen:

- Azure Virtual Network, voor virtuele netwerken, subnetten en netwerkbeveiligingsgroepen.

- Azure Key Vault voor het opslaan van de virtuele machine en SAP-systeemreferenties.

- Azure Storage-accounts voor diagnostische gegevens over opstarten en cloudwitness.

- Gedeelde opslag voor de SAP-systemen, Azure Files of Azure NetApp Files.

Voordat u de indeling van uw workloadzone ontwerpt, moet u rekening houden met de volgende vragen:

- In welke regio's moet u workloads implementeren?

- Hoeveel workloadzones heeft uw scenario nodig (ontwikkeling, kwaliteitscontrole en productie)?

- Implementeert u in nieuwe virtuele netwerken of gebruikt u bestaande virtuele netwerken?

- Welk opslagtype hebt u nodig voor de gedeelde opslag (Azure Files NFS of Azure NetApp Files)?

- Gaat u NAT Gateway implementeren voor uitgaande internetverbinding?

De standaardnaamconventie voor workloadzones is [ENVIRONMENT]-[REGIONCODE]-[NETWORK]-INFRASTRUCTURE. Is bijvoorbeeld DEV-WEEU-SAP01-INFRASTRUCTURE voor een ontwikkelomgeving die wordt gehost in de regio Europa - west met behulp van het virtuele SAP01-netwerk. PRD-WEEU-SAP02-INFRASTRUCTURE is bedoeld voor een productieomgeving die wordt gehost in de regio Europa - west met behulp van het virtuele SAP02-netwerk.

De SAP01 en SAP02 aanduidingen definiëren de logische namen voor de virtuele Azure-netwerken. Ze kunnen worden gebruikt om de omgevingen verder te partitioneren. Stel dat u twee virtuele Azure-netwerken nodig hebt voor dezelfde workloadzone. U hebt bijvoorbeeld een scenario met meerdere abonnementen waarin u ontwikkelomgevingen in twee abonnementen host. U kunt de verschillende logische namen voor elk virtueel netwerk gebruiken. U kunt bijvoorbeeld en DEV-WEEU-SAP01-INFRASTRUCTURE DEV-WEEU-SAP02-INFRASTRUCTURE.

Zie Een implementatie van een workloadzone configureren voor automatisering voor meer informatie.

Implementaties op basis van Windows

Wanneer u windows-implementaties uitvoert, moeten de virtuele machines in het virtuele netwerk van de workloadzone kunnen communiceren met Active Directory om de virtuele SAP-machines aan het Active Directory-domein toe te voegen. De opgegeven DNS-naam moet kunnen worden omgezet door Active Directory.

Sap Deployment Automation Framework maakt geen accounts in Active Directory, dus de accounts moeten vooraf worden gemaakt en opgeslagen in de sleutelkluis van de werkbelastingzone.

| Referentie | Naam | Opmerking |

|---|---|---|

| Account waarmee activiteiten voor domeindeelname kunnen worden uitgevoerd | [ID]-ad-svc-account | DEV-WEEU-SAP01-ad-svc-account |

| Wachtwoord voor het account waarmee de domeindeelname wordt uitgevoerd | [ID]-ad-svc-account-password | DEV-WEEU-SAP01-ad-svc-account-password |

sidadm accountwachtwoord |

[ID]-[SID]-win-sidadm_password_id | DEV-WEEU-SAP01-W01-winsidadm_password_id |

| Wachtwoord voor SID-serviceaccount | [ID]-[SID]-svc-sidadm-password | DEV-WEEU-SAP01-W01-svc-sidadm-password |

| SQL Server-serviceaccount | [ID]-[SID]-sql-svc-account | DEV-WEEU-SAP01-W01-sql-svc-account |

| Wachtwoord voor SQL Server-serviceaccount | [ID]-[SID]-sql-svc-password | DEV-WEEU-SAP01-W01-sql-svc-password |

| Sql Server Agent-serviceaccount | [ID]-[SID]-sql-agent-account | DEV-WEEU-SAP01-W01-sql-agent-account |

| Wachtwoord voor SQL Server Agent-serviceaccount | [ID]-[SID]-sql-agent-password | DEV-WEEU-SAP01-W01-sql-agent-password |

DNS-instellingen

Voor scenario's met hoge beschikbaarheid is een DNS-record nodig in Active Directory voor het SAP Central Services-cluster. De DNS-record moet worden gemaakt in de Active Directory DNS-zone. De naam van de DNS-record wordt gedefinieerd als [sid]>scs[scs instance number]cl1. Wordt bijvoorbeeld w01scs00cl1 gebruikt voor het cluster, met W01 voor de SID en 00 voor het exemplaarnummer.

Referentiebeheer

Het automation-framework maakt gebruik van service-principals voor infrastructuurimplementatie. U wordt aangeraden voor elke workloadzone verschillende implementatiereferenties (service-principals) te gebruiken. In het framework worden deze referenties opgeslagen in de sleutelkluis van de implementatie. Vervolgens haalt het framework deze referenties dynamisch op tijdens het implementatieproces.

Beheer van SAP- en virtuele-machinereferenties

Het Automation-framework maakt gebruik van de sleutelkluis voor de werkbelastingzone voor het opslaan van de referenties van de automatiseringsgebruiker en de SAP-systeemreferenties. De volgende tabel bevat de namen van de referenties van de virtuele machine.

| Referentie | Naam | Opmerking |

|---|---|---|

| Persoonlijke sleutel | [ID]-sshkey | DEV-WEEU-SAP01-sid-sshkey |

| Openbare sleutel | [ID]-sshkey-pub | DEV-WEEU-SAP01-sid-sshkey-pub |

| Username | [ID]-gebruikersnaam | DEV-WEEU-SAP01-sid-username |

| Wachtwoord | [ID]-wachtwoord | DEV-WEEU-SAP01-sid-password |

sidadm wachtwoord |

[ID]-[SID]-sap-password | DEV-WEEU-SAP01-X00-sap-password |

sidadm accountwachtwoord |

[ID]-[SID]-winsidadm_password_id | DEV-WEEU-SAP01-W01-winsidadm_password_id |

| Wachtwoord voor SID-serviceaccount | [ID]-[SID]-svc-sidadm-password | DEV-WEEU-SAP01-W01-svc-sidadm-password |

Service-principal maken

Ga als volgende te werk om uw service-principal te maken:

Meld u aan bij de Azure CLI met een account met machtigingen voor het maken van een service-principal

Maak een nieuwe service-principal door de opdracht

az ad sp create-for-rbacuit te voeren. Zorg ervoor dat u een beschrijvingsnaam gebruikt voor--name. Voorbeeld:az ad sp create-for-rbac --role="Contributor" --scopes="/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" --name="DEV-Deployment-Account"Noteer de uitvoer. Voor de volgende stap hebt u de toepassings-id (

appId), het wachtwoord (password) en de tenant-id (tenant) nodig. Voorbeeld:{ "appId": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx", "displayName": "DEV-Deployment-Account", "name": "http://DEV-Deployment-Account", "password": "xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx", "tenant": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" }Wijs de rol Administrator voor gebruikerstoegang toe aan uw service-principal. Voorbeeld:

az role assignment create --assignee <your-application-ID> --role "User Access Administrator" --scope /subscriptions/<your-subscription-ID>/resourceGroups/<your-resource-group-name>

Zie de Azure CLI-documentatie voor het maken van een service-principal voor meer informatie.

Belangrijk

Als u de rol Beheerder voor gebruikerstoegang niet toewijst aan de service-principal, kunt u geen machtigingen toewijzen met behulp van de automatisering.

Machtigingenbeheer

In een vergrendelde omgeving moet u mogelijk nog een machtiging toewijzen aan de service-principals. U moet bijvoorbeeld de rol Gebruikerstoegangsbeheerder toewijzen aan de service-principal.

Vereiste machtigingen

In de volgende tabel ziet u de vereiste machtigingen voor de service-principals.

| Referentie | Gebied | Vereiste machtigingen | Duur |

|---|---|---|---|

| SPN van besturingsvlak | Abonnement op besturingsvlak | Inzender | |

| SPN van besturingsvlak | Resourcegroep Deployer | Inzender | |

| SPN van besturingsvlak | Resourcegroep Deployer | Beheerder van gebruikerstoegang | Tijdens de installatie |

| SPN van besturingsvlak | SAP-bibliotheekresourcegroep | Inzender | |

| SPN van besturingsvlak | SAP-bibliotheekresourcegroep | Beheerder van gebruikerstoegang | |

| SPN van workloadzone | Doelabonnement | Inzender | |

| SPN van workloadzone | Resourcegroep workloadzone | Inzender, beheerder van gebruikerstoegang | |

| SPN van workloadzone | Abonnement op besturingsvlak | Lezer | |

| SPN van workloadzone | Virtueel netwerk van besturingsvlak | Netwerkbijdrager | |

| SPN van workloadzone | SAP-bibliotheekopslagaccount tfstate |

Inzender voor opslagaccount | |

| SPN van workloadzone | SAP-bibliotheekopslagaccount sapbits |

Lezer | |

| SPN van workloadzone | Privé-DNS-zone | Privé-DNS zonebijdrager | |

| Webtoepassingsidentiteit | Doelabonnement | Lezer | |

| Identiteit van virtuele clustermachine | Resourcegroep | Fencing-rol |

Firewallconfiguratie

| Onderdeel | Adressen | Duur | Opmerkingen |

|---|---|---|---|

| SDAF | github.com/Azure/sap-automation, , github.com/Azure/sap-automation-samplesgithubusercontent.com |

Installatie van deployer | |

| Terraform | releases.hashicorp.com, , registry.terraform.iocheckpoint-api.hashicorp.com |

Installatie van deployer | Zie Terraform installeren. |

| Azure-CLI | Azure CLI installeren | Installatie van de implementatie en tijdens implementaties | De firewallvereisten voor de Azure CLI-installatie worden gedefinieerd in Azure CLI installeren. |

| PIT | bootstrap.pypa.io |

Installatie van deployer | Zie Ansible installeren. |

| Ansible | pypi.org, , pythonhosted.orgfiles.pythonhosted.org, , galaxy.ansible.com'https://ansible-galaxy-ng.s3.dualstack.us-east-1.amazonaws.com' |

Installatie van deployer | |

| PowerShell Gallery | onegetcdn.azureedge.net, , psg-prod-centralus.azureedge.netpsg-prod-eastus.azureedge.net |

Installatie van Windows-systemen | Zie PowerShell Gallery. |

| Windows-onderdelen | download.visualstudio.microsoft.com, , download.visualstudio.microsoft.comdownload.visualstudio.com |

Installatie van Windows-systemen | Zie Visual Studio-onderdelen. |

| SAP-downloads | softwaredownloads.sap.com |

SAP-software downloaden | Zie SAP-downloads. |

| Azure DevOps-agent | https://vstsagentpackage.azureedge.net |

Installatie van Azure DevOps |

U kunt de connectiviteit met de URL's testen vanaf een virtuele Linux-machine in Azure met behulp van een PowerShell-script dat gebruikmaakt van de functie run-command in Azure om de connectiviteit met de URL's te testen.

In het volgende voorbeeld ziet u hoe u de connectiviteit met de URL's kunt testen met behulp van een interactief PowerShell-script.

$sdaf_path = Get-Location

if ( $PSVersionTable.Platform -eq "Unix") {

if ( -Not (Test-Path "SDAF") ) {

$sdaf_path = New-Item -Path "SDAF" -Type Directory

}

}

else {

$sdaf_path = Join-Path -Path $Env:HOMEDRIVE -ChildPath "SDAF"

if ( -not (Test-Path $sdaf_path)) {

New-Item -Path $sdaf_path -Type Directory

}

}

Set-Location -Path $sdaf_path

git clone https://github.com/Azure/sap-automation.git

cd sap-automation

cd deploy

cd scripts

if ( $PSVersionTable.Platform -eq "Unix") {

./Test-SDAFURLs.ps1

}

else {

.\Test-SDAFURLs.ps1

}

DevOps-structuur

Het implementatieframework maakt gebruik van drie afzonderlijke opslagplaatsen voor de implementatieartefacten. Voor uw eigen parameterbestanden kunt u deze bestanden het beste bewaren in een opslagplaats voor broncodebeheer die u beheert.

Hoofdopslagplaats

Deze opslagplaats bevat de Terraform-parameterbestanden en de bestanden die nodig zijn voor de Ansible-playbooks voor alle workloadzone- en systeemimplementaties.

U kunt deze opslagplaats maken door de bootstrapopslagplaats voor SAP Deployment Automation Framework te klonen in uw opslagplaats voor broncodebeheer.

Belangrijk

Deze opslagplaats moet de standaardopslagplaats voor uw Azure DevOps-project zijn.

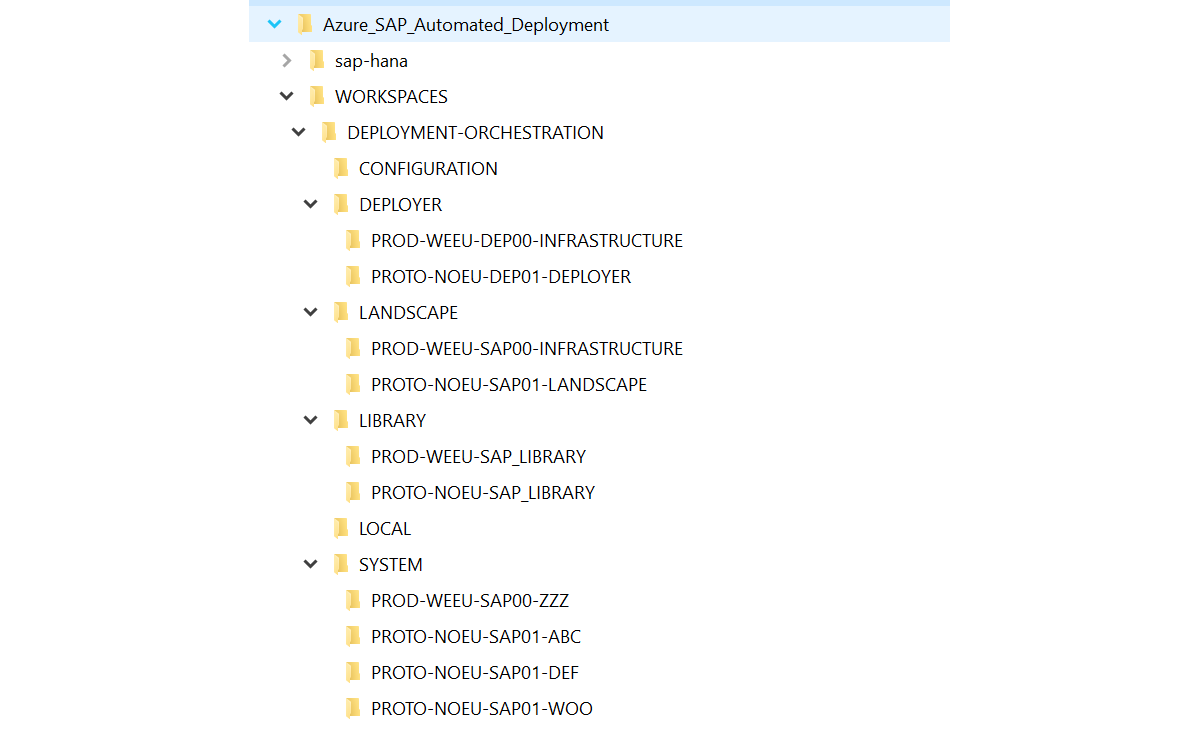

Mapstructuur

In de volgende voorbeeldmaphiërarchie ziet u hoe u uw configuratiebestanden samen met de automation-frameworkbestanden kunt structuren.

| Mapnaam | Inhoud | Beschrijving |

|---|---|---|

| BOMS | BoM-bestanden | Wordt gebruikt voor handmatig downloaden van BoM |

| DEPLOYER | Configuratiebestanden voor de implementatie | Een map met implementatieconfiguratiebestanden voor alle implementaties die door de omgeving worden beheerd. Geef elke submap een naam door de naamconventie van Omgeving - Regio - Virtueel netwerk. BIJVOORBEELD PROD-WEEU-DEP00-INFRASTRUCTURE. |

| BIBLIOTHEEK | Configuratiebestanden voor SAP-bibliotheek | Een map met SAP-bibliotheekconfiguratiebestanden voor alle implementaties die door de omgeving worden beheerd. Geef elke submap een naam door de naamconventie van Omgeving - Regio - Virtueel netwerk. BIJVOORBEELD PROD-WEEU-SAP-LIBRARY. |

| LANDSCHAP | Configuratiebestanden voor de workloadzone | Een map met configuratiebestanden voor alle workloadzones die door de omgeving worden beheerd. Geef elke submap een naam door de naamconventieomgeving - Regio - Virtueel netwerk. BIJVOORBEELD PROD-WEEU-SAP00-INFRASTRUCTURE. |

| SYSTEEM | Configuratiebestanden voor de SAP-systemen | Een map met configuratiebestanden voor alle IMPLEMENTATIEs van SAP System Identification (SID) die door de omgeving worden beheerd. Geef elke submap een naam door de naamconventieomgeving - Regio - Virtueel netwerk - SID. Bijvoorbeeld PROD-WEEU-SAPO00-ABC. |

De naam van het parameterbestand wordt de naam van het Terraform-statusbestand. Zorg ervoor dat u om deze reden een unieke parameterbestandsnaam gebruikt.

Codeopslagplaats

Deze opslagplaats bevat de Terraform-automatiseringssjablonen, de Ansible-playbooks en de implementatiepijplijnen en scripts. Houd voor de meeste gebruiksvoorbeelden rekening met deze opslagplaats als alleen-lezen en wijzig deze niet.

Als u deze opslagplaats wilt maken, kloont u de SAP Deployment Automation Framework-opslagplaats naar uw opslagplaats voor broncodebeheer.

Geef deze opslagplaats sap-automationeen naam.

Voorbeeldopslagplaats

Deze opslagplaats bevat de voorbeeldbestanden Bill of Materials en de terraform-voorbeeldconfiguratiebestanden.

Als u deze opslagplaats wilt maken, kloont u de opslagplaats met SAP Deployment Automation Framework-voorbeelden naar uw opslagplaats voor broncodebeheer.

Geef deze opslagplaats sampleseen naam.

Ondersteunde implementatiescenario's

Het automation-framework ondersteunt implementatie in zowel nieuwe als bestaande scenario's.

Azure-regio's

Voordat u een oplossing implementeert, is het belangrijk om te overwegen welke Azure-regio's moeten worden gebruikt. Afhankelijk van uw specifieke scenario kunnen verschillende Azure-regio's binnen het bereik vallen.

Het automation-framework ondersteunt implementaties in meerdere Azure-regio's. Elke regiohost:

- De implementatie-infrastructuur.

- De SAP-bibliotheek met statusbestanden en installatiemedia.

- 1-N-werkbelastingzones.

- 1-N SAP-systemen in de workloadzones.

Implementatieomgevingen

Als u meerdere workloadzones in een regio ondersteunt, gebruikt u een unieke id voor uw implementatieomgeving en SAP-bibliotheek. Gebruik de id niet voor de workloadzone. Gebruik bijvoorbeeld MGMT voor beheerdoeleinden.

Het automatiseringsframework biedt ook ondersteuning voor het hebben van de implementatieomgeving en SAP-bibliotheek in afzonderlijke abonnementen dan de workloadzones.

De implementatieomgeving biedt de volgende services:

- Een of meer virtuele machines voor implementatie, die de infrastructuurimplementaties uitvoeren met behulp van Terraform en de systeemconfiguratie en SAP-installatie uitvoeren met behulp van Ansible-playbooks.

- Een sleutelkluis, die identiteitsinformatie over de service-principal bevat voor gebruik door Terraform-implementaties.

- Een Azure Firewall-onderdeel dat uitgaande internetverbinding biedt.

Het configuratiebestand voor de implementatie definieert de regio- en omgevingsnaam en informatie over het virtuele netwerk. Voorbeeld:

# The environment value is a mandatory field, it is used for partitioning the environments, for example (PROD and NP)

environment = "MGMT"

# The location/region value is a mandatory field, it is used to control where the resources are deployed

location = "westeurope"

# management_network_address_space is the address space for management virtual network

management_network_address_space = "10.10.20.0/25"

# management_subnet_address_prefix is the address prefix for the management subnet

management_subnet_address_prefix = "10.10.20.64/28"

# management_firewall_subnet_address_prefix is the address prefix for the firewall subnet

management_firewall_subnet_address_prefix = "10.10.20.0/26"

# management_bastion_subnet_address_prefix is a mandatory parameter if bastion is deployed and if the subnets are not defined in the workload or if existing subnets are not used

management_bastion_subnet_address_prefix = "10.10.20.128/26"

deployer_enable_public_ip = false

firewall_deployment = true

bastion_deployment = true

Zie de uitgebreide uitleg over het configureren van de implementatie voor meer informatie.

Structuur van workloadzone

De meeste SAP-configuraties hebben meerdere workloadzones voor verschillende toepassingslagen. U hebt bijvoorbeeld verschillende workloadzones voor ontwikkeling, kwaliteitscontrole en productie.

U maakt of verleent toegang tot de volgende services in elke workloadzone:

- Azure Virtual Networks, voor virtuele netwerken, subnetten en netwerkbeveiligingsgroepen.

- Azure Key Vault, voor systeemreferenties en de implementatieservice-principal.

- Azure Storage-accounts voor diagnostische gegevens over opstarten en cloudwitness.

- Gedeelde opslag voor de SAP-systemen, Azure Files of Azure NetApp Files.

Voordat u de indeling van uw workloadzone ontwerpt, moet u rekening houden met de volgende vragen:

- Hoeveel workloadzones is voor uw scenario vereist?

- In welke regio's moet u workloads implementeren?

- Wat is uw implementatiescenario?

Zie Een implementatie van een workloadzone configureren voor automatisering voor meer informatie.

SAP-systeeminstallatie

Het SAP-systeem bevat alle Azure-onderdelen die nodig zijn om de SAP-toepassing te hosten.

Voordat u het SAP-systeem configureert, moet u rekening houden met de volgende vragen:

- Welke back-end van de database wilt u gebruiken?

- Hoeveel databaseservers hebt u nodig?

- Is voor uw scenario hoge beschikbaarheid vereist?

- Hoeveel toepassingsservers hebt u nodig?

- Hoeveel web-dispatchers hebt u nodig, indien van toepassing?

- Hoeveel centrale services-exemplaren hebt u nodig?

- Welke grootte hebt u nodig voor de virtuele machine?

- Welke installatiekopieën van virtuele machines wilt u gebruiken? Is de installatiekopieën in Azure Marketplace of aangepast?

- Implementeert u in een nieuw of bestaand implementatiescenario?

- Wat is uw IP-toewijzingsstrategie? Wilt u dat Azure IP-adressen instelt of aangepaste instellingen gebruikt?

Zie Het SAP-systeem configureren voor automatisering voor meer informatie.

Implementatiestroom

Wanneer u een implementatie plant, is het belangrijk om rekening te houden met de algehele stroom. Er zijn drie belangrijke stappen van een SAP-implementatie in Azure met het automatiseringsframework.

Implementeer het besturingsvlak. Met deze stap worden onderdelen geïmplementeerd ter ondersteuning van het SAP-automatiseringsframework in een opgegeven Azure-regio.

- Maak de implementatieomgeving.

- Gedeelde opslag maken voor Terraform-statusbestanden.

- Maak gedeelde opslag voor SAP-installatiemedia.

Implementeer de workloadzone. Met deze stap worden de onderdelen van de workloadzone geïmplementeerd, zoals het virtuele netwerk en sleutelkluizen.

Implementeer het systeem. Deze stap omvat de infrastructuur voor de implementatie van het SAP-systeem en de SAP-configuratie en SAP-installatie.

Naamconventies

Het automation-framework maakt gebruik van een standaardnaamconventie. Als u een aangepaste naamconventie wilt gebruiken, moet u uw aangepaste namen plannen en definiëren vóór de implementatie. Zie De naamconventie configureren voor meer informatie.

Grootte van schijf aanpassen

Als u aangepaste schijfgrootten wilt configureren, moet u ervoor zorgen dat u de aangepaste installatie plant vóór de implementatie.