Zie Een Azure-abonnement overdragen naar een andere Microsoft Entra-map.

Organisaties hebben mogelijk verschillende Azure-abonnementen. Elk abonnement is gekoppeld aan een bepaalde Microsoft Entra-directory. Om het beheer eenvoudiger te maken, kunt u een abonnement overdragen naar een andere Microsoft Entra-directory. Wanneer u een abonnement overdraagt naar een andere Microsoft Entra-map, worden sommige resources niet overgedragen naar de doelmap. Alle roltoewijzingen en aangepaste rollen in op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) worden bijvoorbeeld permanent verwijderd uit de bronmap en worden niet overgebracht naar de doelmap.

In dit artikel worden de basisstappen beschreven die u kunt volgen om een abonnement over te dragen naar een andere Microsoft Entra-directory en enkele van de resources opnieuw te maken na de overdracht.

Notitie

Voor CSP-abonnementen (Cloud Solution Providers) van Azure wordt het wijzigen van de Microsoft Entra-directory voor het abonnement niet ondersteund.

Overzicht

Het overdragen van een Azure-abonnement naar een andere Microsoft Entra-directory is een complex proces dat zorgvuldig moet worden gepland en uitgevoerd. Voor veel Azure-services zijn beveiligingsprincipalen (identiteiten) vereist om normaal te werken of zelfs andere Azure-resources te beheren. In dit artikel wordt geprobeerd de meeste Azure-services te behandelen die sterk afhankelijk zijn van beveiligingsprinciplen, maar die niet volledig zijn.

Belangrijk

In sommige scenario's is er voor het overdragen van een abonnement downtime nodig om het proces te voltooien. Er is een zorgvuldige planning vereist om te beoordelen of er downtime nodig is voor uw overdracht.

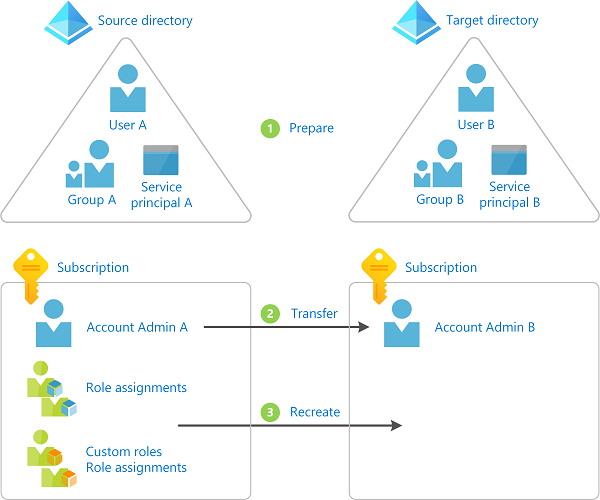

In het volgende diagram ziet u de basisstappen die u moet volgen wanneer u een abonnement overdraagt naar een andere map.

Voorbereiden op de overdracht

Het Azure-abonnement overdragen naar een andere directory

Resources opnieuw maken in de doeldirectory, zoals roltoewijzingen, aangepaste rollen en beheerde identiteiten

Beslissen of een abonnement moet worden overgedragen naar een andere map

Hier volgen enkele redenen waarom u mogelijk een abonnement wilt overdragen:

- Vanwege een bedrijfsfusie of -overname wilt u een overgenomen abonnement beheren in uw primaire Microsoft Entra-map.

- Iemand in uw organisatie heeft een abonnement gemaakt en u wilt het beheer consolideren in een bepaalde Microsoft Entra-map.

- U hebt toepassingen die afhankelijk zijn van een bepaalde abonnements-id of -URL en het is niet eenvoudig om de configuratie of code van de toepassing te wijzigen.

- Een deel van uw bedrijf is opgesplitst in een afzonderlijk bedrijf en u moet een aantal van uw resources verplaatsen naar een andere Microsoft Entra-map.

- U wilt een aantal van uw resources in een andere Microsoft Entra-map beheren voor beveiligingsisolatie.

Andere manieren

Het overdragen van een abonnement vereist downtime om het proces te voltooien. Afhankelijk van uw scenario kunt u de volgende alternatieve benaderingen overwegen:

- Maak de resources opnieuw en kopieer gegevens naar de doelmap en het doelabonnement.

- Gebruik een architectuur met meerdere mappen en laat het abonnement in de bronmap staan. Gebruik Azure Lighthouse om resources te delegeren, zodat gebruikers in de doelmap toegang hebben tot het abonnement in de bronmap. Voor meer informatie raadpleegt u Azure Lighthouse in bedrijfsscenario's.

Abonnementsoverdrachten blokkeren

Afhankelijk van uw organisatie wilt u mogelijk de overdracht van abonnementen naar verschillende mappen in uw organisatie blokkeren . Als u in plaats daarvan de overdracht van abonnementen wilt blokkeren, kunt u een abonnementsbeleid configureren. Zie Azure-abonnementsbeleid beheren voor meer informatie.

Inzicht in de impact van de overdracht van een abonnement

Verschillende Azure-resources hebben een afhankelijkheid van een abonnement of map. Afhankelijk van uw situatie bevat de volgende tabel de bekende impact van het overdragen van een abonnement. Door de stappen in dit artikel uit te voeren, kunt u enkele van de resources die al bestonden vóór de abonnementsoverdracht opnieuw maken.

Belangrijk

Deze sectie bevat de bekende Azure-services of -resources die afhankelijk zijn van uw abonnement. Omdat resourcetypen in Azure voortdurend veranderen, zijn er mogelijk extra afhankelijkheden die hier niet worden vermeld, waardoor uw omgeving een belangrijke wijziging kan veroorzaken.

| Service of resource | Beïnvloed | Herstelbaar | Bent u getroffen? | Wat kunt u doen |

|---|---|---|---|---|

| Roltoewijzingen | Ja | Ja | Lijst met roltoewijzingen weergeven | Alle roltoewijzingen worden definitief verwijderd. U moet gebruikers, groepen en service-principals toewijzen aan bijbehorende objecten in de doelmap. U moet de roltoewijzingen opnieuw maken. |

| Aangepaste rollen | Ja | Ja | Aangepaste rollen opvragen | Alle aangepaste rollen worden permanent verwijderd. U moet de aangepaste rollen en eventuele roltoewijzingen opnieuw maken. |

| Door het systeem toegewezen beheerde identiteiten | Ja | Ja | Lijst met beheerde identiteiten | U moet de beheerde identiteiten uitschakelen en opnieuw inschakelen. U moet de roltoewijzingen opnieuw maken. |

| Door de gebruiker toegewezen beheerde identiteiten | Ja | Ja | Lijst met beheerde identiteiten | U moet de beheerde identiteiten verwijderen, opnieuw maken en koppelen aan de juiste resource. U moet de roltoewijzingen opnieuw maken. |

| Azure Key Vault | Ja | Ja | Raadpleeg Lijst met toegangsbeleid voor Key Vault. | U moet de tenant-ID bijwerken die is gekoppeld aan de sleutelkluizen. U moet toegangsbeleidsregels verwijderen en opnieuw toevoegen. |

| Azure SQL-databases met Microsoft Entra-verificatie-integratie ingeschakeld | Ja | Nr. | Azure SQL-databases controleren met Microsoft Entra-verificatie | U kunt geen Azure SQL-database overdragen als Microsoft Entra-verificatie is ingeschakeld voor een andere map. Voor meer informatie raadpleegt u Microsoft Entra-verificatie gebruiken. |

| Integratie van Microsoft Entra-verificatie met Azure Database for MySQL ingeschakeld | Ja | Nr. | U kunt geen Azure Database for MySQL (enkele en flexibele server) overdragen als Microsoft Entra-verificatie is ingeschakeld voor een andere map. | |

| Flexibele server van Azure Database for PostgreSQL met Microsoft Entra-verificatie-integratie ingeschakeld of met door klant beheerde sleutel ingeschakeld | Ja | Nr. | U kunt een Azure Database for PostgreSQL met Microsoft Entra-verificatie of met een door de klant beheerde sleutel niet overdragen naar een andere map. U moet deze functies eerst uitschakelen, de server overdragen en deze functies vervolgens opnieuw inschakelen. | |

| Azure Storage en Azure Data Lake Storage Gen2 | Ja | Ja | U moet ACL's opnieuw maken. | |

| Azure Files | Ja | In de meeste scenario's | U moet ACL's opnieuw maken. Voor opslagaccounts waarvoor Microsoft Entra Kerberos-verificatie is ingeschakeld, moet u Microsoft Entra Kerberos-verificatie uitschakelen en opnieuw inschakelen na de overdracht. Voor Microsoft Entra Domain Services wordt het overdragen naar een andere Microsoft Entra-directory waar Microsoft Entra Domain Services niet is ingeschakeld, niet ondersteund. | |

| Azure File Sync | Ja | Ja | De opslagsynchronisatieservice en/of het opslagaccount kunnen worden verplaatst naar een andere map. Voor meer informatie raadpleegt u Veelgestelde vragen (FAQ) over Azure-bestanden | |

| Azure Managed Disks | Ja | Ja | Als u Schijfversleutelingssets gebruikt om Beheerde schijven te versleutelen met door de klant beheerde sleutels, moet u de door het systeem toegewezen identiteiten uitschakelen en opnieuw inschakelen die zijn gekoppeld aan Schijfversleutelingssets. En u moet de roltoewijzingen opnieuw maken om de vereiste machtigingen opnieuw te verlenen aan Schijfversleutelingssets in de sleutelkluizen. | |

| Azure Kubernetes Service | Ja | Nr. | U kunt uw AKS-cluster en de bijbehorende resources niet overdragen naar een andere map. Voor meer informatie raadpleegt u Veelgestelde vragen over Azure Kubernetes Service (AKS) | |

| Azure Policy | Ja | Nr. | Alle Azure Policy-objecten, waaronder aangepaste definities, toewijzingen, uitzonderingen en nalevingsgegevens. | U moet definities exporteren, importeren en opnieuw toewijzen. Maak vervolgens nieuwe beleidstoewijzingen en eventuele benodigde beleidsvrijstellingen. |

| Microsoft Entra Domain Services. | Ja | Nr. | U kunt een door Microsoft Entra Domain Services beheerd domein niet overdragen naar een andere map. Voor meer informatie raadpleegt u Veelgestelde vragen (FAQ) over Microsoft Entra Domain Services | |

| App-registraties | Ja | Ja | ||

| Microsoft Dev Box | Ja | Nr. | U kunt een ontwikkelomgeving en de bijbehorende resources niet overdragen naar een andere map. Zodra een abonnement naar een andere tenant wordt verplaatst, kunt u geen acties uitvoeren in uw ontwikkelomgeving | |

| Azure Deployment Environments | Ja | Nr. | U kunt een omgeving en de bijbehorende resources niet overdragen naar een andere map. Zodra een abonnement naar een andere tenant wordt verplaatst, kunt u geen acties uitvoeren in uw omgeving | |

| Azure Service Fabric | Ja | Nr. | U moet het cluster opnieuw maken. Voor meer informatie raadpleegt u Veelgestelde vragen over SF-clusters of Veelgestelde vragen over beheerde SF-clusters | |

| Azure Service Bus | Ja | Ja | U moet de beheerde identiteiten verwijderen, opnieuw maken en koppelen aan de juiste resource. U moet de roltoewijzingen opnieuw maken. | |

| Azure Synapse Analytics-werkruimte | Ja | Ja | U moet de tenant-ID bijwerken die is gekoppeld aan de Synapse Analytics-werkruimte. Als de werkruimte is gekoppeld aan een Git-opslagplaats, moet u de Git-configuratie van de werkruimte bijwerken. Voor meer informatie raadpleegt u Synapse Analytics-werkruimte herstellen na het overdragen van een abonnement naar een andere Microsoft Entra-directory (tenant). | |

| Azure Databricks | Ja | Nr. | Op dit moment biedt Azure Databricks geen ondersteuning voor het verplaatsen van werkruimten naar een nieuwe tenant. Voor meer informatie raadpleegt u Uw Azure Databricks-account beheren. | |

| Azure Compute Gallery | Ja | Ja | Repliceer de afbeeldingsversies in de galerij naar andere regio's of kopieer een afbeelding uit een andere galerij. | |

| Azure-resourcevergrendelingen | Ja | Ja | Resourcevergrendelingen weergeven | Azure-resourcevergrendelingen handmatig exporteren met behulp van Azure Portal of Azure CLI. |

Waarschuwing

Als u versleuteling-at-rest gebruikt voor een resource, zoals een opslagaccount of SQL-database, die afhankelijk is van een sleutelkluis die wordt overgedragen, kan dit leiden tot een onherstelbaar scenario. Als deze situatie zich voordoet, moet u een andere sleutelkluis gebruiken of tijdelijk door de klant beheerde sleutels uitschakelen om dit onherstelbare scenario te voorkomen.

Als u een lijst wilt ophalen met de Azure-resources die worden beïnvloed wanneer u een abonnement overdraagt, kunt u ook een query uitvoeren in Azure Resource Graph. Voor een voorbeeldquery raadpleegt u Lijst met beïnvloede resources bij het overdragen van een Azure-abonnement.

Vereisten

Als u deze stappen wilt uitvoeren, hebt u het volgende nodig:

- Bash in Azure Cloud Shell of Azure CLI

- Eigenaar van het factureringsaccount van het abonnement dat u wilt overdragen in de bronmap

- Een gebruikersaccount in zowel de bron- als de doelmap voor de gebruiker die de map wijzigt

Stap 1: voorbereiden op de overdracht

Aanmelden bij bronmap

Meld u als beheerder aan bij Azure.

U kunt een lijst met uw abonnementen opvragen met de opdracht az account list.

az account list --output tableGebruik az account set om het actieve abonnement in te stellen dat u wilt overdragen.

az account set --subscription "Marketing"

De Azure Resource Graph-extensie installeren

Met de Azure CLI-extensie voor Azure Resource Graph, resource-graph kunt u de opdracht az graph gebruiken om query's uit te voeren op resources die worden beheerd door Azure Resource Manager. U hebt deze opdracht in latere stappen nodig.

Gebruik az extension list om te zien of de extensie resource-graph is geïnstalleerd.

az extension listAls u een preview-versie of een oudere versie van de resource-graph-extensie gebruikt, gebruikt u az extension update om de extensie bij te werken.

az extension update --name resource-graphAls de resource-graph-extensie niet is geïnstalleerd, gebruikt u az extension add om de extensie te installeren.

az extension add --name resource-graph

Alle roltoewijzingen opslaan

Gebruik az role assignment list om alle roltoewijzingen weer te geven (inclusief overgenomen roltoewijzingen).

Om de lijst gemakkelijker te controleren, kunt u de uitvoer exporteren als JSON, TSV of een tabel. Voor meer informatie raadpleegt u Roltoewijzingen weergeven met behulp van Azure RBAC en Azure CLI.

az role assignment list --all --include-inherited --output json > roleassignments.json az role assignment list --all --include-inherited --output tsv > roleassignments.tsv az role assignment list --all --include-inherited --output table > roleassignments.txtSla de lijst met roltoewijzingen op.

Wanneer u een abonnement overdraagt, worden alle roltoewijzingen definitief verwijderd, zodat het belangrijk is om een kopie op te slaan.

Bekijk de lijst met roltoewijzingen. Mogelijk zijn er roltoewijzingen die u niet nodig hebt in de doelmap.

Aangepaste rollen opslaan

Gebruik az role definition list om uw aangepaste rollen weer te geven. Voor meer informatie raadpleegt u Aangepaste Azure-rollen maken of bijwerken met behulp van Azure CLI.

az role definition list --custom-role-only true --output json --query '[].{roleName:roleName, roleType:roleType}'Sla elke aangepaste rol die u nodig hebt op in de doelmap als een afzonderlijk JSON-bestand.

az role definition list --name <custom_role_name> > customrolename.jsonMaak kopieën van de aangepaste rolbestanden.

Wijzig elke kopie naar de volgende indeling.

U gebruikt deze bestanden later om de aangepaste rollen opnieuw te maken in de doelmap.

{ "Name": "", "Description": "", "Actions": [], "NotActions": [], "DataActions": [], "NotDataActions": [], "AssignableScopes": [] }

Toewijzingen van gebruikers, groepen en service-principals bepalen

Bepaal op basis van uw lijst met roltoewijzingen de gebruikers, groepen en service-principals waarnaar u in de doelmap wilt toewijzen.

U kunt het type principal identificeren door de

principalTypeeigenschap in elke roltoewijzing te bekijken.Maak zo nodig in de doelmap alle gebruikers, groepen of service-principals die u nodig hebt.

Roltoewijzingen voor beheerde identiteiten weergeven

Beheerde identiteiten worden niet bijgewerkt wanneer een abonnement wordt overgedragen naar een andere map. Als gevolg hiervan worden alle bestaande door het systeem toegewezen of door de gebruiker toegewezen beheerde identiteiten verbroken. Na de overdracht kunt u alle door het systeem toegewezen beheerde identiteiten opnieuw inschakelen. Voor door de gebruiker toegewezen beheerde identiteiten moet u deze opnieuw maken en koppelen in de doelmap.

Bekijk de lijst met Azure-services die beheerde identiteiten ondersteunen om te zien waar u mogelijk beheerde identiteiten gebruikt.

Gebruik az ad sp list om uw door het systeem toegewezen en door de gebruiker toegewezen beheerde identiteiten weer te geven.

az ad sp list --all --filter "servicePrincipalType eq 'ManagedIdentity'"Bepaal in de lijst met beheerde identiteiten welke door het systeem zijn toegewezen en welke door de gebruiker zijn toegewezen. U kunt de volgende criteria gebruiken om het type te bepalen.

Criteria Type beheerde identiteit alternativeNameseigenschap bevatisExplicit=FalseDoor het systeem toegewezen alternativeNameseigenschap bevat nietisExplicitDoor het systeem toegewezen alternativeNameseigenschap bevatisExplicit=TrueDoor de gebruiker toegewezen U kunt az identity list ook gebruiken om alleen door de gebruiker toegewezen beheerde identiteiten weer te geven. Voor meer informatie raadpleegt u Een door de gebruiker toegewezen beheerde identiteit maken, weergeven of verwijderen met behulp van de Azure CLI.

az identity listHaal een lijst op met de

objectIdwaarden voor uw beheerde identiteiten.Zoek in uw lijst met roltoewijzingen om te zien of er roltoewijzingen zijn voor uw beheerde identiteiten.

Sleutelkluizen vermelden

Wanneer u een sleutelkluis maakt, wordt deze automatisch gekoppeld aan de standaard Microsoft Entra-tenant-ID voor het abonnement waarin deze wordt gemaakt. Alle vermeldingen van het toegangsbeleid zijn ook gekoppeld aan deze tenant-ID. Voor meer informatie raadpleegt u Een Azure Key Vault verplaatsen naar een ander abonnement.

Waarschuwing

Als u versleuteling-at-rest gebruikt voor een resource, zoals een opslagaccount of SQL-database, die afhankelijk is van een sleutelkluis die wordt overgedragen, kan dit leiden tot een onherstelbaar scenario. Als deze situatie zich voordoet, moet u een andere sleutelkluis gebruiken of tijdelijk door de klant beheerde sleutels uitschakelen om dit onherstelbare scenario te voorkomen.

Als u een sleutelkluis hebt, gebruikt u az keyvault show om het toegangsbeleid weer te geven. Voor meer informatie raadpleegt u Een Key Vault-toegangsbeleid toewijzen.

az keyvault show --name MyKeyVault

Azure SQL-databases weergeven met Microsoft Entra-verificatie

Gebruik az sql server ad-admin list en de extensie az graph om te zien of u Azure SQL-databases gebruikt waarvoor Microsoft Entra-verificatie-integratie is ingeschakeld. Voor meer informatie raadpleegt u Microsoft Entra-verificatie configureren en beheren met SQL.

az sql server ad-admin list --ids $(az graph query -q "resources | where type == 'microsoft.sql/servers' | project id" --query data[*].[id] -o tsv)

Lijst van ACL's

Als u Azure Data Lake Storage Gen2 gebruikt, vermeldt u de ACL's die worden toegepast op een bestand met behulp van Azure Portal of PowerShell.

Als u Azure Files gebruikt, vermeldt u de ACL's die worden toegepast op een bestand.

Andere bekende resources weergeven

Gebruik az account show om uw abonnements-ID (in

bash) op te halen.subscriptionId=$(az account show --output tsv --query id)Gebruik de extensie az graph om andere Azure-resources weer te geven met bekende Microsoft Entra-directoryafhankelijkheden (in

bash).az graph query -q 'resources | where type != "microsoft.azureactivedirectory/b2cdirectories" | where identity <> "" or properties.tenantId <> "" or properties.encryptionSettingsCollection.enabled == true | project name, type, kind, identity, tenantId, properties.tenantId' --subscriptions $subscriptionId --output yaml

Stap 2: het abonnement overdragen

In deze stap brengt u het abonnement over van de bronmap naar de doelmap. De stappen verschillen afhankelijk van of u ook het eigendom van de facturering wilt overdragen.

Waarschuwing

Wanneer u het abonnement overdraagt, worden alle roltoewijzingen in de bronmap definitief verwijderd en kunnen ze niet worden hersteld. U kunt niet teruggaan nadat u het abonnement hebt overgedragen. Zorg ervoor dat u de vorige stappen hebt voltooid voordat u deze stap gaat uitvoeren.

Bepaal of u het eigendom van de facturering ook wilt overdragen naar een ander account.

Draag het abonnement over naar een andere map.

- Als u het huidige eigendom van de facturering wilt behouden, volgt u de stappen in Een Azure-abonnement koppelen of toevoegen aan uw Microsoft Entra-tenant.

- Als u ook het eigendom van de facturering wilt overdragen, volgt u de stappen in Eigendom van facturering van een Azure-abonnement overdragen naar een ander account. Als u het abonnement wilt overdragen naar een andere map, selecteert u het selectievakje Microsoft Entra-tenant van abonnement.

Zodra u klaar bent met het overdragen van het abonnement, keert u terug naar dit artikel om de resources opnieuw te maken in de doelmap.

Stap 3: Resources opnieuw maken

Aanmelden bij doelmap

Meld u in de doelmap aan als de gebruiker die de overdrachtsaanvraag heeft geaccepteerd.

Alleen de gebruiker in het nieuwe account die de overdrachtsaanvraag heeft geaccepteerd, heeft toegang om de resources te beheren.

U kunt een lijst met uw abonnementen opvragen met de opdracht az account list.

az account list --output tableGebruik az account set om het actieve abonnement in te stellen dat u wilt gebruiken.

az account set --subscription "Contoso"

Aangepast rollen maken

Gebruik az role definition create om elke aangepaste rol te maken op basis van de bestanden die u eerder hebt gemaakt. Voor meer informatie raadpleegt u Aangepaste Azure-rollen maken of bijwerken met behulp van Azure CLI.

az role definition create --role-definition <role_definition>

Rollen toewijzen

Gebruik az role assignment create om rollen toe te wijzen aan gebruikers, groepen en service-principals. Zie Azure-rollen toewijzen met behulp van Azure CLI voor meer informatie.

az role assignment create --role <role_name_or_id> --assignee <assignee> --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Door het systeem toegewezen beheerde identiteiten bijwerken

Door het systeem toegewezen beheerde identiteiten uitschakelen en opnieuw inschakelen.

Azure-service Meer informatie Virtuele machines Beheerde identiteiten voor Azure-resources op een virtuele Azure-machine configureren met behulp van Azure CLI Virtuele-machineschaalsets Beheerde identiteiten voor Azure-resources configureren op een virtuele-machineschaalset met Azure CLI Overige services Services die beheerde identiteiten voor Azure-resources ondersteunen Gebruik az role assignment create om rollen toe te wijzen aan door het systeem toegewezen beheerde identiteiten. Voor meer informatie raadpleegt u Een beheerde identiteit toegang tot een resource toewijzen met behulp van Azure CLI.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Door de gebruiker toegewezen beheerde identiteiten bijwerken

Door de gebruiker toegewezen beheerde identiteiten verwijderen, opnieuw maken en koppelen.

Gebruik az role assignment create om rollen toe te wijzen aan door gebruikers toegewezen beheerde identiteiten. Voor meer informatie raadpleegt u Een beheerde identiteit toegang tot een resource toewijzen met behulp van Azure CLI.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Sleutelkluizen bijwerken

In deze sectie worden de basisstappen beschreven voor het bijwerken van uw sleutelkluizen. Voor meer informatie raadpleegt u Een Azure Key Vault verplaatsen naar een ander abonnement.

Werk de tenant-ID bij naar de doelmap, die is gekoppeld aan alle bestaande sleutelkluizen in het abonnement.

Alle bestaande vermeldingen van het toegangsbeleid te verwijderen.

Voeg nieuwe vermeldingen voor toegangsbeleid toe die zijn gekoppeld aan de doelmap.

ACL's bijwerken

Als u Azure Data Lake Storage Gen2 gebruikt, wijst u de juiste ACL's toe. Zie Toegangsbeheer in Azure Data Lake Storage Gen2 voor meer informatie.

Als u Azure Files gebruikt, wijst u de juiste ACL's toe.

Andere beveiligingsmethoden controleren

Zelfs als de Azure-roltoewijzingen tijdens de overdracht worden verwijderd, hebben gebruikers in het account van de oorspronkelijke eigenaar mogelijk nog toegang tot het abonnement via andere beveiligingsmethodes, waaronder:

- Toegangssleutels voor services zoals Storage.

- Beheercertificaten die de gebruiker beheerderstoegang verlenen voor de abonnementsresources.

- Referenties voor externe toegang voor services zoals Azure Virtual Machines.

Als u de toegang wilt verwijderen van gebruikers in de bronmap, zodat ze geen toegang hebben in de doelmap, kunt u overwegen referenties te roteren. Totdat de referenties zijn bijgewerkt, hebben gebruikers na de overdracht nog steeds toegang.

Toegangssleutels voor opslagaccount roteren. Zie Toegangssleutels voor een opslagaccount beheren voor meer informatie.

Als u toegangssleutels gebruikt voor andere services, zoals Azure SQL Database of Azure Service Bus Messaging, roteert u de toegangssleutels.

Voor resources die geheimen gebruiken, opent u de instellingen voor de resource en werkt u het geheim bij.

Werk het certificaat bij voor resources die gebruikmaken van certificaten.