Toegang verhogen om alle Azure-abonnementen en beheergroepen te beheren

Als globale beheerder in Microsoft Entra-id hebt u mogelijk geen toegang tot alle abonnementen en beheergroepen in uw tenant. In dit artikel worden de manieren beschreven waarop u de toegang tot alle abonnementen en beheergroepen kunt uitbreiden.

Notitie

Voor informatie over het weergeven of verwijderen van persoonlijke gegevens raadpleegt u algemene verzoeken van betrokkenen voor de AVG, Azure-verzoeken van betrokkenen voor de AVG of Verzoeken van Betrokkenen van Windows voor de AVG, afhankelijk van uw specifieke gebied en behoeften. Zie de AVG-sectie van het Microsoft Trust Center en de AVG-sectie van de Service Trust Portal voor algemene informatie over de AVG.

Waarom zou u uw toegang moeten verhogen?

Als u een globale beheerder bent, kan het voorkomen dat u de volgende acties wilt uitvoeren:

- Opnieuw toegang krijgen tot een Azure-abonnement of -beheergroep wanneer een gebruiker geen toegang meer heeft

- Een andere gebruiker of uzelf toegang te verlenen tot een Azure-abonnement of -beheergroep

- Alle Azure-abonnementen of -beheergroepen in een organisatie bekijken

- Een automation-app (zoals een facturerings- of controle-app) toegang geven tot alle Azure-abonnementen of -beheergroepen

Hoe werkt verhoogde toegang?

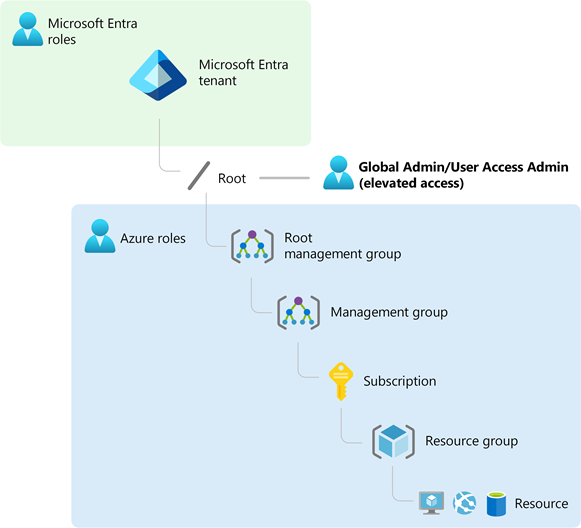

Microsoft Entra ID en Azure-resources zijn onafhankelijk van elkaar beveiligd. Dit betekent dat Microsoft Entra-roltoewijzingen geen toegang verlenen tot Azure-resources en Azure-roltoewijzingen geen toegang verlenen tot Microsoft Entra ID. Als u echter een globale beheerder bent in Microsoft Entra ID, kunt u uzelf toegang geven tot alle Azure-abonnementen en -beheergroepen in uw tenant. Gebruik deze mogelijkheid als u geen toegang hebt tot Azure-abonnementsresources, zoals virtuele machines of opslagaccounts, en u uw globale beheerdersrechten wilt gebruiken om toegang te krijgen tot deze resources.

Wanneer u uw toegang verhoogt, krijgt u de rol Administrator voor gebruikerstoegang in Azure bij het hoofdbereik (/). Hiermee kunt u alle resources weergeven en toegang toewijzen in elk abonnement of beheergroep in de tenant. Toewijzingen van de rol Administrator voor gebruikerstoegang kunnen worden verwijderd met Azure PowerShell, Azure CLI of de REST API.

U moet deze verhoogde toegang verwijderen nadat u de wijzigingen hebt aangebracht voor het hoofdbereik.

Stappen uitvoeren in het hoofdbereik

Stap 1: Toegang verhogen voor een globale beheerder

Volg deze stappen om de toegang voor een globale beheerder te verhogen met behulp van Azure Portal.

Meld u aan bij de Azure Portal als globale beheerder.

Als u Microsoft Entra Privileged Identity Management gebruikt, activeert u de roltoewijzing globale beheerder.

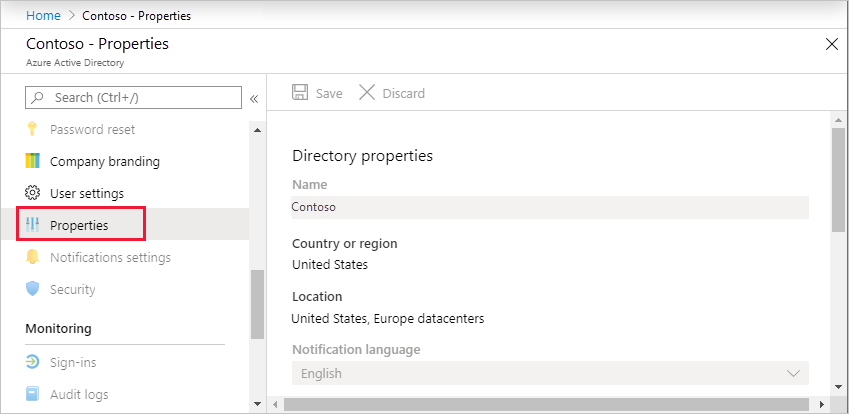

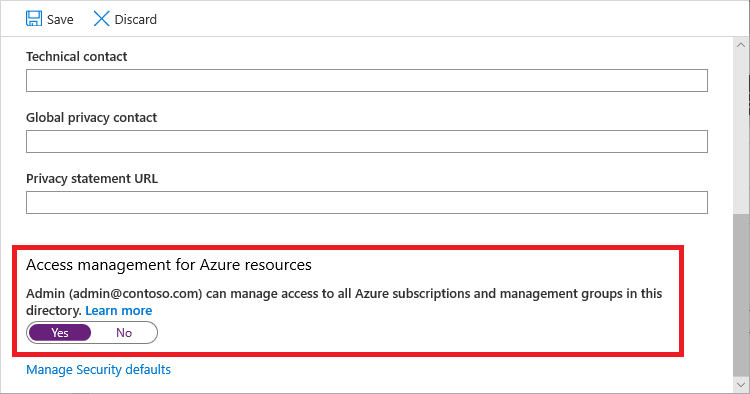

Blader naar Microsoft Entra ID>Manage>Properties.

Stel onder Toegangsbeheer voor Azure-resources de wisselknop in op Ja.

Wanneer u de wisselknop instelt op Ja, wordt de rol Administrator voor gebruikerstoegang in Azure RBAC toegewezen aan het hoofdbereik (/). Hiermee verleent u toestemming om rollen toe te wijzen in alle Azure-abonnementen en -beheergroepen die zijn gekoppeld aan deze Microsoft Entra-tenant. Deze wisselknop is alleen beschikbaar voor gebruikers aan wie de rol Globale beheerder is toegewezen in Microsoft Entra-id.

Wanneer u de wisselknop instelt op Nee, wordt de rol Gebruikerstoegangsbeheerder in Azure RBAC verwijderd uit uw gebruikersaccount. U kunt geen rollen meer toewijzen in alle Azure-abonnementen en -beheergroepen die zijn gekoppeld aan deze Microsoft Entra-tenant. U kunt alleen de Azure-abonnementen en -beheergroepen waartoe u toegang hebt gekregen bekijken en beheren.

Notitie

Als u Privileged Identity Management gebruikt, verandert het uitschakelen van uw roltoewijzing niet in Nee van het toegangsbeheer voor Azure-resources. Als u de minst bevoegde toegang wilt behouden, raden we u aan deze wisselknop in te stellen op Nee voordat u uw roltoewijzing deactiveert.

Selecteer Opslaan om uw instelling op te slaan.

Deze instelling is geen globale eigenschap en is alleen van toepassing op de momenteel aangemelde gebruiker. U kunt de toegang voor alle leden van de rol Globale beheerder niet verhogen.

Meld u af en weer aan om uw toegang te vernieuwen.

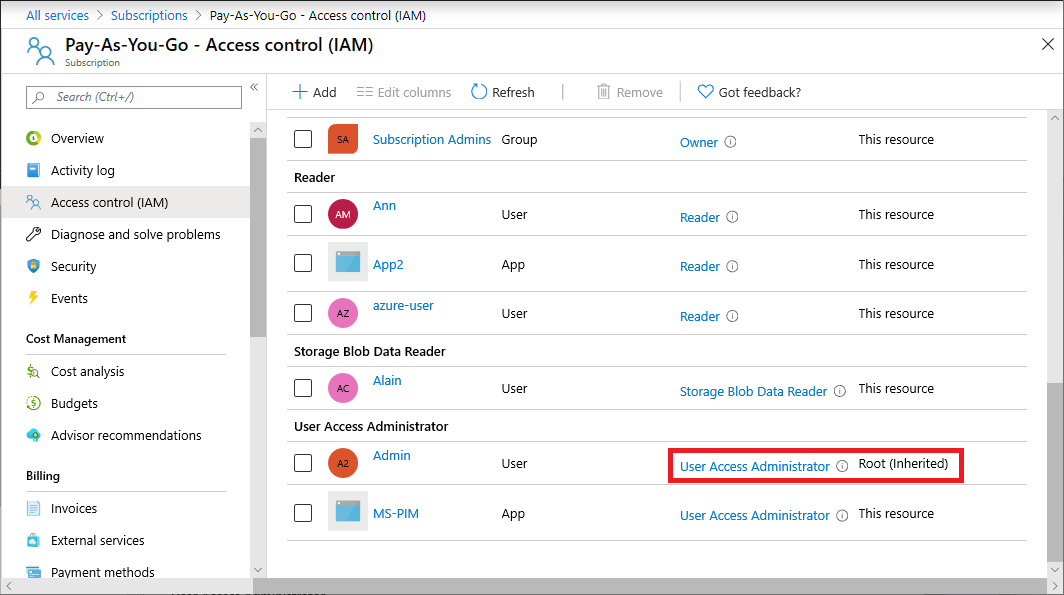

U hebt nu toegang tot alle abonnementen en beheergroepen in uw tenant. Wanneer u de pagina Toegangsbeheer (IAM) bekijkt, ziet u dat u de rol User Access Administrator bij het hoofdbereik hebt gekregen.

Breng de wijzigingen aan die u moet aanbrengen bij verhoogde toegang.

Zie Azure-rollen toewijzen met behulp van Azure Portal voor meer informatie over het toewijzen van rollen. Als u Privileged Identity Management gebruikt, raadpleegt u Ontdek Azure-resources om Azure-resourcerollen te beheren of toe te wijzen.

Voer de stappen in de volgende sectie uit om uw verhoogde toegang te verwijderen.

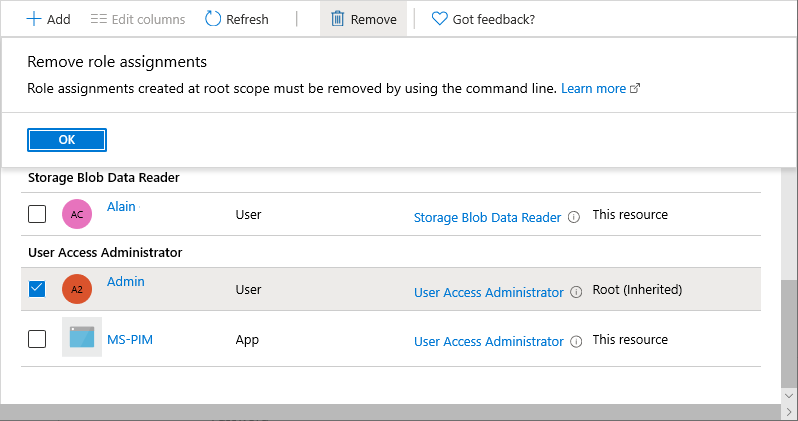

Stap 2: verhoogde toegang verwijderen

Voer de volgende stappen uit om de roltoewijzing Gebruikerstoegangsbeheerder bij het hoofdbereik (/) te verwijderen.

Meld u aan als dezelfde gebruiker die is gebruikt om de toegang te verhogen.

Blader naar Microsoft Entra ID>Manage>Properties.

Stel het toegangsbeheer voor Azure-resources in op Nee. Omdat dit een instelling per gebruiker is, moet u zijn aangemeld als dezelfde gebruiker als die is gebruikt om de toegang te verhogen.

Als u de roltoewijzing Gebruikerstoegangsbeheerder probeert te verwijderen op de pagina Toegangsbeheer (IAM), ziet u het volgende bericht. Als u de roltoewijzing wilt verwijderen, moet u de wisselknop terugzetten op Nee of Azure PowerShell, Azure CLI of de REST API gebruiken.

Meld u af als globale beheerder.

Als u Privileged Identity Management gebruikt, moet u de roltoewijzing globale beheerder deactiveren.

Notitie

Als u Privileged Identity Management gebruikt, verandert het uitschakelen van uw roltoewijzing niet in Nee van het toegangsbeheer voor Azure-resources. Als u de minst bevoegde toegang wilt behouden, raden we u aan deze wisselknop in te stellen op Nee voordat u uw roltoewijzing deactiveert.

Gebruikers met verhoogde toegang weergeven

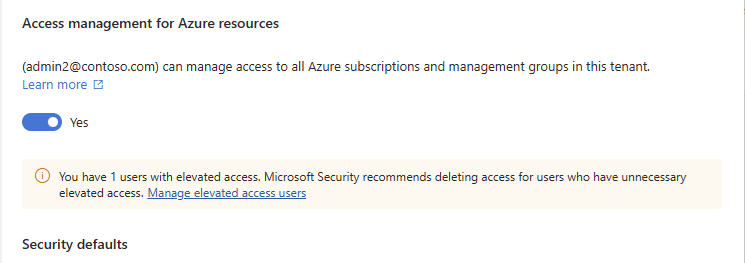

Als u gebruikers met verhoogde toegang hebt, worden banners weergegeven op een aantal locaties van Azure Portal. In deze sectie wordt beschreven hoe u kunt bepalen of u gebruikers hebt met verhoogde toegang in uw tenant. Deze mogelijkheid wordt in fasen geïmplementeerd, dus deze is mogelijk nog niet beschikbaar in uw tenant.

Optie 1

Blader in Azure Portal naar Microsoft Entra ID>Manage>Properties.

Zoek onder Toegangsbeheer voor Azure-resources naar de volgende banner.

You have X users with elevated access. Microsoft Security recommends deleting access for users who have unnecessary elevated access. Manage elevated access usersSelecteer de koppeling Gebruikers met verhoogde toegang beheren om een lijst met gebruikers met verhoogde toegang weer te geven.

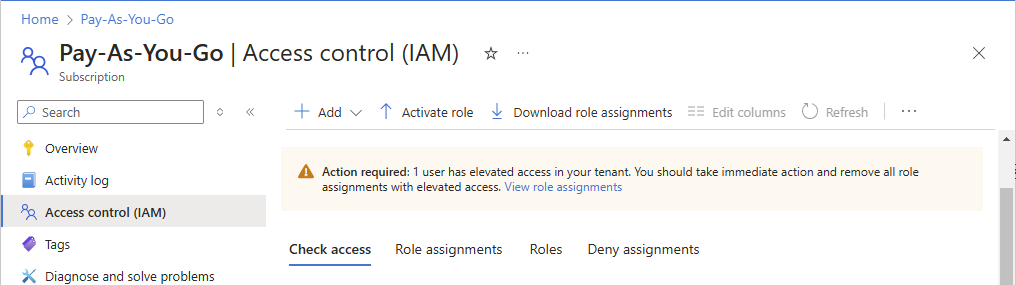

Optie 2

Blader in Azure Portal naar een abonnement.

Klik op Toegangsbeheer (IAM) .

Zoek boven aan de pagina naar de volgende banner.

Action required: X users have elevated access in your tenant. You should take immediate action and remove all role assignments with elevated access. View role assignmentsSelecteer de koppeling Roltoewijzingen weergeven om een lijst met gebruikers met verhoogde toegang weer te geven.

Verhoogde toegang voor gebruikers verwijderen

Als u gebruikers met verhoogde toegang hebt, moet u onmiddellijk actie ondernemen en die toegang verwijderen. Als u deze roltoewijzingen wilt verwijderen, moet u ook verhoogde toegang hebben. In deze sectie wordt beschreven hoe u verhoogde toegang voor gebruikers in uw tenant verwijdert met behulp van Azure Portal. Deze mogelijkheid wordt in fasen geïmplementeerd, dus deze is mogelijk nog niet beschikbaar in uw tenant.

Meld u aan bij de Azure Portal als globale beheerder.

Blader naar Microsoft Entra ID>Manage>Properties.

Stel onder Toegangsbeheer voor Azure-resources de wisselknop in op Ja , zoals eerder beschreven in stap 1: Toegang verhogen voor een globale beheerder.

Selecteer de koppeling Gebruikers met verhoogde toegang beheren .

Het deelvenster Gebruikers met verhoogde toegang wordt weergegeven met een lijst met gebruikers met verhoogde toegang in uw tenant.

Als u verhoogde toegang voor gebruikers wilt verwijderen, voegt u een vinkje toe naast de gebruiker en selecteert u Verwijderen.

Vermeldingen van toegangslogboeken uitbreiden in de logboeken van directoryactiviteit

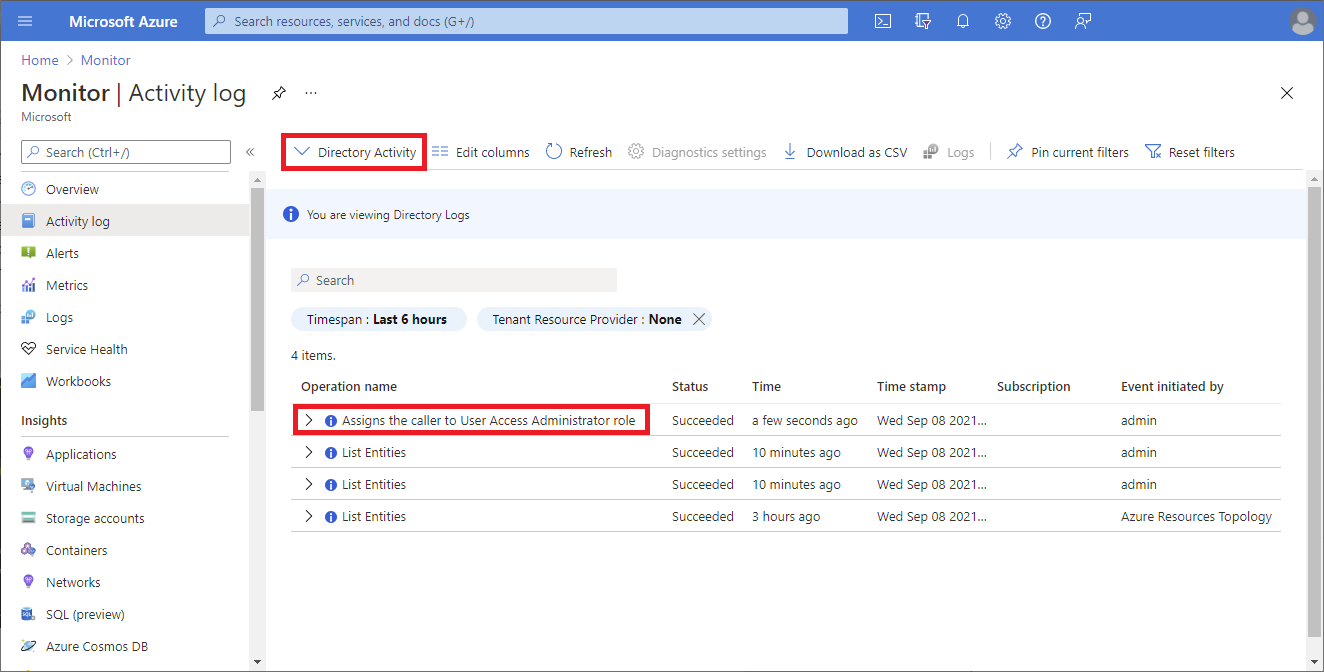

Wanneer de toegang is verhoogd, wordt een vermelding toegevoegd aan de logboeken. Als globale beheerder in Microsoft Entra-id wilt u mogelijk controleren wanneer de toegang is verhoogd en wie dit heeft gedaan. Vermeldingen voor toegangslogboeken verhogen worden niet weergegeven in de standaardactiviteitenlogboeken, maar worden in plaats daarvan weergegeven in de logboeken voor adreslijstactiviteiten. In deze sectie worden verschillende manieren beschreven waarop u de vermeldingen in het toegangslogboek kunt bekijken.

Vermeldingen in toegangslogboeken uitbreiden met behulp van De Azure-portal

Meld u aan bij de Azure Portal als globale beheerder.

Blader naar activiteitenlogboek bewaken>.

Wijzig de lijst Met activiteiten in Directory-activiteit.

Zoek naar de volgende bewerking, waarmee de toegangsactie wordt geëxtificeerd.

Assigns the caller to User Access Administrator role

Vermeldingen in toegangslogboeken uitbreiden met behulp van Azure CLI

Gebruik de opdracht az login om u aan te melden als globale beheerder.

Gebruik de az rest-opdracht om de volgende aanroep uit te voeren, waarbij u moet filteren op een datum, zoals wordt weergegeven met het voorbeeld van een tijdstempel en een bestandsnaam opgeven waarin u de logboeken wilt opslaan.

Hiermee

urlwordt een API aangeroepen om de logboeken op te halen in Microsoft.Insights. De uitvoer wordt opgeslagen in uw bestand.az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txtZoek in het uitvoerbestand naar

elevateAccess.Het logboek ziet er ongeveer als volgt uit waar u de tijdstempel kunt zien van wanneer de actie heeft plaatsgevonden en wie de actie heeft aangeroepen.

"submissionTimestamp": "2021-08-27T15:42:00.1527942Z", "subscriptionId": "", "tenantId": "33333333-3333-3333-3333-333333333333" }, { "authorization": { "action": "Microsoft.Authorization/elevateAccess/action", "scope": "/providers/Microsoft.Authorization" }, "caller": "user@example.com", "category": { "localizedValue": "Administrative", "value": "Administrative" },

Toegang tot een groep delegeren om vermeldingen in toegangslogboeken te verhogen met behulp van Azure CLI

Als u periodiek toegangslogboekvermeldingen wilt kunnen ophalen, kunt u de toegang tot een groep delegeren en vervolgens Azure CLI gebruiken.

Blader naar Microsoft Entra-id-groepen>.

Maak een nieuwe beveiligingsgroep en noteer de groepsobject-id.

Gebruik de opdracht az login om u aan te melden als globale beheerder.

Gebruik de opdracht az role assignment create om de rol Lezer toe te wijzen aan de groep die alleen logboeken kan lezen op tenantniveau, die te vinden zijn op

Microsoft/Insights.az role assignment create --assignee "{groupId}" --role "Reader" --scope "/providers/Microsoft.Insights"Voeg een gebruiker toe die logboeken leest aan de eerder gemaakte groep.

Een gebruiker in de groep kan nu periodiek de az rest-opdracht uitvoeren om vermeldingen in het toegangslogboek weer te geven.

az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txt