Zelfstudie: Een DNS-infrastructuur voor privé-eindpunten maken met Azure Private Resolver voor een on-premises workload

Wanneer een Privé-eindpunt van Azure wordt gemaakt, wordt standaard Azure Privé-DNS Zones voor naamomzetting gebruikt. Voor on-premises workloads voor toegang tot het eindpunt zijn een doorstuurserver naar een virtuele machine in Azure die als host fungeert voor DNS- of on-premises DNS-records voor het privé-eindpunt vereist. Azure Private Resolver vermindert de noodzaak om een VIRTUELE machine in Azure te implementeren voor DNS of de DNS-records voor privé-eindpunten op een on-premises DNS-server te beheren.

In deze zelfstudie leert u het volgende:

- Maak een virtueel Azure-netwerk voor het cloudnetwerk en een gesimuleerd on-premises netwerk met peering van virtuele netwerken.

- Maak een Azure-web-app om een cloudresource te simuleren.

- Maak een azure-privé-eindpunt voor de web-app in het virtuele Azure-netwerk.

- Maak een Azure Private Resolver in het cloudnetwerk.

- Maak een virtuele Azure-machine in het gesimuleerde on-premises netwerk om de DNS-omzetting naar de web-app te testen.

Notitie

Een virtueel Azure-netwerk met peering wordt gebruikt om een on-premises netwerk te simuleren voor de doeleinden van deze zelfstudie. In een productiescenario is een Express Route of site-naar-site-VPN vereist om verbinding te maken met het virtuele Azure-netwerk voor toegang tot het privé-eindpunt.

Het gesimuleerde netwerk wordt geconfigureerd met de privé-resolver van Azure als dns-server van het virtuele netwerk. In een productiescenario gebruiken de on-premises resources een lokale DNS-server voor naamomzetting. Een voorwaardelijke doorstuurserver naar de privé-resolver van Azure wordt gebruikt op de on-premises DNS-server om de DNS-records van het privé-eindpunt om te zetten. Zie de documentatie van uw provider voor meer informatie over de configuratie van voorwaardelijke doorstuurservers voor uw DNS-server.

Vereisten

- Een Azure-account met een actief abonnement. Gratis een account maken

Aanmelden bij Azure

Meld u met uw Azure-account aan bij Azure Portal.

Overzicht

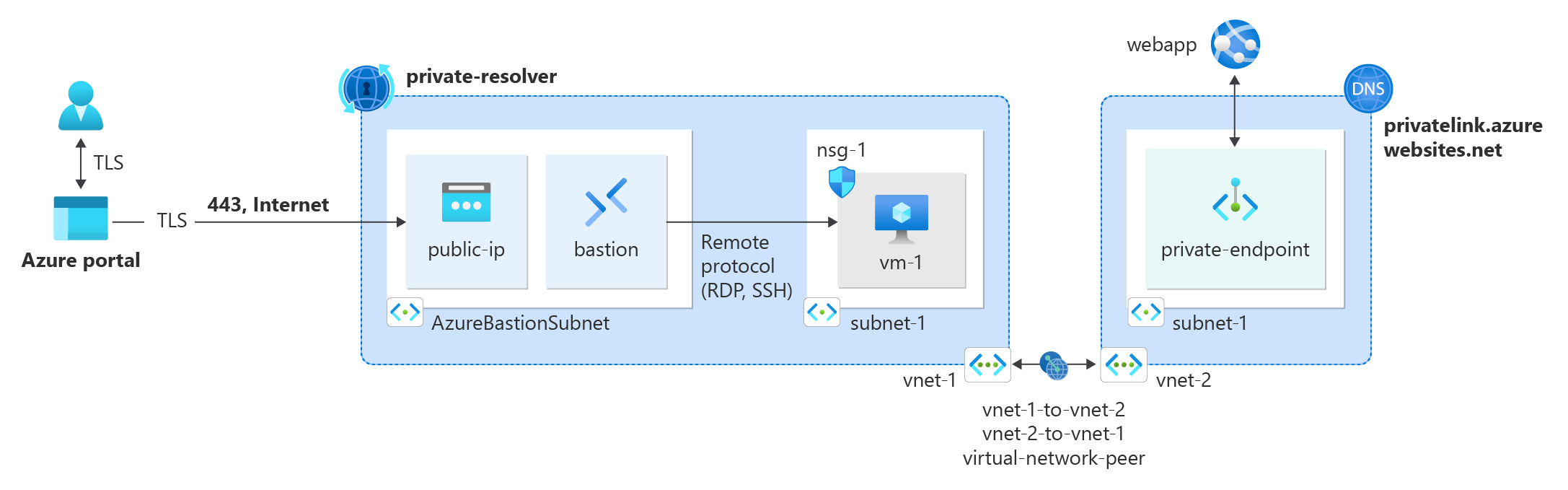

Een virtueel netwerk voor de Azure-web-app en een gesimuleerd on-premises netwerk wordt gebruikt voor de resources in de zelfstudie. U maakt twee virtuele netwerken en koppelt deze om een Express Route- of VPN-verbinding tussen on-premises en Azure te simuleren. Een Azure Bastion-host wordt geïmplementeerd in het gesimuleerde on-premises netwerk om verbinding te maken met de virtuele testmachine. De virtuele testmachine wordt gebruikt om de privé-eindpuntverbinding met de web-app en DNS-omzetting te testen.

De volgende resources worden in deze zelfstudie gebruikt om een on-premises en cloudnetwerkinfrastructuur te simuleren:

| Bron | Name | Beschrijving |

|---|---|---|

| Gesimuleerd on-premises virtueel netwerk | vnet-1 | Het virtuele netwerk dat een on-premises netwerk simuleert. |

| Virtueel cloudnetwerk | vnet-2 | Het virtuele netwerk waarin de Azure-web-app wordt geïmplementeerd. |

| Bastion-host | bastion | Bastion-host die wordt gebruikt om verbinding te maken met de virtuele machine in het gesimuleerde on-premises netwerk. |

| Virtuele machine testen | vm-1 | Virtuele machine die wordt gebruikt om de privé-eindpuntverbinding met de web-app en DNS-omzetting te testen. |

| Peer van virtueel netwerk | vnet-1-to-vnet-2 | Peer van virtueel netwerk tussen het gesimuleerde on-premises netwerk en het virtuele cloudnetwerk. |

| Peer van virtueel netwerk | vnet-2-to-vnet-1 | Peer van virtueel netwerk tussen het virtuele cloudnetwerk en een gesimuleerd on-premises netwerk. |

Een virtueel netwerk en een Azure Bastion-host maken

Met de volgende procedure maakt u een virtueel netwerk met een resourcesubnet, een Azure Bastion-subnet en een Bastion-host:

Zoek en selecteer virtuele netwerken in de portal.

Selecteer + Maken op de pagina Virtuele netwerken.

Voer op het tabblad Basisbeginselen van Virtueel netwerk maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer Nieuw maken.

Voer test-rg in voor de naam.

Selecteer OK.Exemplaardetails Naam Voer vnet-1 in. Regio Selecteer VS - oost 2.

Selecteer Volgendeom door te gaan naar het tabblad Beveiliging.

Selecteer Azure Bastion in de sectie Azure Bastion inschakelen.

Bastion gebruikt uw browser om verbinding te maken met VM's in uw virtuele netwerk via Secure Shell (SSH) of RdP (Remote Desktop Protocol) met behulp van hun privé-IP-adressen. De VM's hebben geen openbare IP-adressen, clientsoftware of speciale configuratie nodig. Zie Wat is Azure Bastion? voor meer informatie.

Notitie

De prijzen per uur beginnen vanaf het moment dat Bastion wordt geïmplementeerd, ongeacht het uitgaande gegevensgebruik. Zie Prijzen en SKU's voor meer informatie. Als u Bastion implementeert als onderdeel van een zelfstudie of test, raden we u aan deze resource te verwijderen nadat u deze hebt gebruikt.

Voer in Azure Bastion de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Azure Bastion-hostnaam Voer bastion in. Openbaar IP-adres van Azure Bastion Selecteer Een openbaar IP-adres maken.

Voer public-ip-bastion in naam in.

Selecteer OK.

Selecteer Volgendeom door te gaan naar het tabblad IP-adressen.

Selecteer in het adresruimtevak in Subnetten het standaardsubnet .

Voer in het subnet Bewerken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Subnetdoel Laat de standaardwaarde standaard staan. Naam Voer subnet-1 in. IPv4 IPv4-adresbereik Laat de standaardwaarde 10.0.0.0/16 staan. Beginadres Laat de standaardwaarde 10.0.0.0 staan. Tekengrootte Laat de standaardwaarde /24 (256 adressen) staan. Selecteer Opslaan.

Selecteer Beoordelen en maken onderaan het venster. Wanneer de validatie is geslaagd, selecteert u Maken.

Het duurt enkele minuten voordat de Implementatie van de Bastion-host is voltooid. De Bastion-host wordt verderop in de zelfstudie gebruikt om verbinding te maken met de on-premises virtuele machine om het privé-eindpunt te testen. U kunt doorgaan met de volgende stappen wanneer het virtuele netwerk wordt gemaakt.

Virtueel cloudnetwerk maken

Herhaal de vorige stappen om een virtueel cloudnetwerk te maken voor het privé-eindpunt van de Azure-web-app. Vervang de waarden door de volgende waarden voor het virtuele cloudnetwerk:

Notitie

De sectie Azure Bastion-implementatie kan worden overgeslagen voor het virtuele cloudnetwerk. De Bastion-host is alleen vereist voor het gesimuleerde on-premises netwerk.

| Instelling | Weergegeven als |

|---|---|

| Naam | vnet-2 |

| Locatie | US - oost 2 |

| Adresruimte | 10.1.0.0/16 |

| Subnetnaam | subnet-1 |

| Subnetadresbereik | 10.1.0.0/24 |

Peer van virtueel netwerk maken

Gebruik de volgende stappen om een netwerkpeering in twee richtingen te maken tussen vnet1 en vnet2.

Voer in het zoekvak boven aan de portal het virtuele netwerk in. Selecteer Virtuele netwerken in de zoekresultaten.

Selecteer vnet-1.

Selecteer peerings in Instellingen.

Selecteer + Toevoegen.

Voer de volgende gegevens in of selecteer deze in Peering toevoegen:

Instelling Weergegeven als Samenvatting van extern virtueel netwerk Naam van peeringkoppeling Voer vnet-2-naar-vnet-1 in. Implementatiemodel voor het virtuele netwerk Laat de standaardwaarde van Resource Manager staan. Abonnement Selecteer uw abonnement. Virtueel netwerk Selecteer vnet-2. Instellingen voor peering van externe virtuele netwerken 'vnet-2' toegang geven tot 'vnet-1' Laat de standaardwaarde geselecteerd. Toestaan dat 'vnet-2' doorgestuurd verkeer van 'vnet-1' ontvangt Schakel het selectievakje in. Gateway of routeserver in 'vnet-2' toestaan om verkeer door te sturen naar 'vnet-1' Laat de standaardwaarde uitgeschakeld. Schakel 'vnet-2' in om de externe gateway of routeserver van vnet-1 te gebruiken Laat de standaardwaarde uitgeschakeld. Samenvatting van peering van lokale virtuele netwerken Naam van peeringkoppeling Voer vnet-1-naar-vnet-2 in. Peering-instellingen voor lokale virtuele netwerken 'vnet-1' toegang geven tot 'vnet-2' Laat de standaardwaarde geselecteerd. Toestaan dat 'vnet-1' doorgestuurd verkeer van vnet-2 ontvangt Schakel het selectievakje in. Gateway of routeserver in 'vnet-1' toestaan verkeer door te sturen naar 'vnet-2' Laat de standaardwaarde uitgeschakeld. Schakel 'vnet-1' in om de externe gateway of routeserver van vnet-2 te gebruiken Laat de standaardwaarde uitgeschakeld.

Selecteer Toevoegen.

Een web-app maken

Voer App Service in het zoekvak boven aan de portal in. Selecteer App Services in de zoekresultaten.

Selecteer + Maken.

Voer de volgende informatie in of selecteer deze op het tabblad Basisbeginselen van Web-app maken.

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Exemplaardetails Naam Voer een unieke naam in voor de web-app. De naam webapp8675 wordt gebruikt voor de voorbeelden in deze zelfstudie. Publiceren Selecteer Code. Runtimestack Selecteer .NET 6 (LTS). Besturingssysteem Selecteer Windows. Regio Selecteer VS - oost 2. Prijsplannen Windows-abonnement (VS - west 2) Laat de standaardnaam staan. Prijsoverzicht Selecteer Grootte wijzigen. Selecteer productie voor de workload in Specificatiekiezer.

Selecteer P1V2 in aanbevolen prijscategorieën.

Selecteer Toepassen.

Selecteer Volgende: Implementatie.

Selecteer Volgende: Netwerken.

Wijzig 'Openbare toegang inschakelen' in onwaar.

Selecteer Controleren + maken.

Selecteer Maken.

Privé-eindpunt maken

Een privé-Eindpunt van Azure maakt een netwerkinterface voor een ondersteunde Azure-service in uw virtuele netwerk. Met het privé-eindpunt kan de Azure-service worden geopend vanuit een privéverbinding in uw virtuele Azure-netwerk of on-premises netwerk.

U maakt een privé-eindpunt voor de web-app die u eerder hebt gemaakt.

Voer in het zoekvak boven aan de portal privé-eindpunt in. Selecteer Privé-eindpunten in de zoekresultaten.

Selecteer + Maken.

Voer de volgende gegevens in of selecteer deze op het tabblad Basisbeginselen van Een privé-eindpunt maken:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement Resourcegroep Selecteer test-rg. Exemplaardetails Naam Voer een privé-eindpunt in. Netwerkinterfacenaam Laat de standaardnaam staan. Regio Selecteer VS - oost 2. Selecteer Volgende: Resource.

Voer de volgende gegevens in of selecteer deze op het tabblad Resource :

Instelling Weergegeven als Verbindingsmethode Selecteer Verbinding maken met een Azure-resource in mijn directory. Abonnement Selecteer uw abonnement. Brontype Selecteer Microsoft.Web/sites. Bron Selecteer uw web-app. De naam webapp8675 wordt gebruikt voor de voorbeelden in deze zelfstudie. Subresource van doel Selecteer sites. Selecteer Volgende: Virtueel netwerk.

Voer de volgende gegevens in of selecteer deze op het tabblad Virtueel netwerk :

Instelling Weergegeven als Netwerken Virtueel netwerk Selecteer vnet-2 (test-rg). Subnet Selecteer subnet-1. Netwerkbeleid voor privé-eindpunten Laat de standaardwaarde Uitgeschakeld staan. Privé-IP-configuratie Selecteer Statisch IP-adres toewijzen. Naam Voer ipconfig-1 in. Privé-IP-adres Voer 10.1.0.10 in. Selecteer Volgende: DNS.

Laat de standaardwaarden op het tabblad DNS staan.

Selecteer Volgende: Tags en vervolgens Volgende: Beoordelen en maken.

Selecteer Maken.

Een privé-resolver maken

U maakt een privé-resolver in het virtuele netwerk waarin het privé-eindpunt zich bevindt. De resolver ontvangt DNS-aanvragen van de gesimuleerde on-premises workload. Deze aanvragen worden doorgestuurd naar de door Azure geleverde DNS. De door Azure geleverde DNS zet de Azure Privé-DNS-zone voor het privé-eindpunt om en retourneert het IP-adres naar de on-premises workload.

Voer in het zoekvak boven aan de portal de privé-resolver van DNS in. Selecteer privé-DNS-resolvers in de zoekresultaten.

Selecteer + Maken.

Voer de volgende informatie in of selecteer deze op het tabblad Basisbeginselen van het maken van een privé-DNS-resolver:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Test-rg selecteren Exemplaardetails Naam Voer een privé-resolver in. Regio Selecteer (VS) VS - oost 2. Virtueel netwerk Virtual Network Selecteer vnet-2. Selecteer Volgende: Binnenkomende eindpunten.

Selecteer + Een eindpunt toevoegen in binnenkomende eindpunten.

Voer de volgende gegevens in of selecteer deze in Een binnenkomend eindpunt toevoegen:

Instelling Weergegeven als Naam Eeindpunt Voer het inkomende eindpunt in. Subnet Selecteer Nieuw maken.

Voer de subnet-resolver in Naam in.

Laat het standaardadresbereik van het subnet staan.

Selecteer Maken.Selecteer Opslaan.

Selecteer Controleren + maken.

Selecteer Maken.

Wanneer de implementatie van de privé-resolver is voltooid, gaat u verder met de volgende stappen.

DNS instellen voor gesimuleerd netwerk

Met de volgende stappen stelt u de privé-resolver in als de primaire DNS-server voor het gesimuleerde on-premises netwerk vnet-1.

In een productieomgeving zijn deze stappen niet nodig en moeten ze alleen de DNS-omzetting voor het privé-eindpunt simuleren. Uw lokale DNS-server heeft een voorwaardelijke doorstuurserver naar dit IP-adres om de DNS-records van het privé-eindpunt van het on-premises netwerk om te zetten.

Voer in het zoekvak boven aan de portal de privé-resolver van DNS in. Selecteer privé-DNS-resolvers in de zoekresultaten.

Selecteer privé-resolver.

Selecteer Inkomende eindpunten in Instellingen.

Noteer het IP-adres van het eindpunt met de naam inkomend eindpunt. In het voorbeeld voor deze zelfstudie is het IP-adres 10.1.1.4.

Voer in het zoekvak boven aan de portal het virtuele netwerk in. Selecteer Virtuele netwerken in de zoekresultaten.

Selecteer vnet-1.

Selecteer DNS-servers in Instellingen.

Selecteer Aangepast in DNS-servers.

Voer het IP-adres in dat u eerder hebt genoteerd. In het voorbeeld voor deze zelfstudie is het IP-adres 10.1.1.4.

Selecteer Opslaan.

Virtuele testmachine maken

Met de volgende procedure maakt u een virtuele testmachine (VM) met de naam vm-1 in het virtuele netwerk.

Zoek en selecteer virtuele machines in de portal.

Selecteer + Maken in virtuele machines en vervolgens de virtuele Azure-machine.

Voer op het tabblad Basisbeginselen van Een virtuele machine maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Exemplaardetails Virtual machine name Voer vm-1 in. Regio Selecteer VS - oost 2. Beschikbaarheidsopties Selecteer Geen infrastructuurredundantie vereist. Beveiligingstype Laat de standaardwaarde van Standard staan. Afbeelding Selecteer Windows Server 2022 Datacenter - x64 Gen2. VM-architectuur Laat de standaardwaarde x64 staan. Tekengrootte Selecteer een grootte. Beheerdersaccount Authentication type Selecteer Wachtwoord. Username Voer azureuser in. Wachtwoord Voer een wachtwoord in. Wachtwoord bevestigen Voer het wachtwoord opnieuw in. Regels voor binnenkomende poort Openbare poorten voor inkomend verkeer Selecteer Geen. Selecteer het tabblad Netwerken boven aan de pagina.

Voer de volgende gegevens in of selecteer deze op het tabblad Netwerken :

Instelling Weergegeven als Netwerkinterface Virtueel netwerk Selecteer vnet-1. Subnet Selecteer subnet-1 (10.0.0.0/24). Openbare IP Selecteer Geen. NIC-netwerkbeveiligingsgroep Selecteer Geavanceerd. Netwerkbeveiligingsgroep configureren Selecteer Nieuw maken.

Voer nsg-1 in als naam.

Laat de rest op de standaardwaarden staan en selecteer OK.Laat de rest van de instellingen op de standaardwaarden staan en selecteer Beoordelen en maken.

Controleer de instellingen en selecteer Maken.

Notitie

Virtuele machines in een virtueel netwerk met een bastionhost hebben geen openbare IP-adressen nodig. Bastion biedt het openbare IP-adres en de VM's gebruiken privé-IP's om binnen het netwerk te communiceren. U kunt de openbare IP-adressen verwijderen van virtuele machines in gehoste virtuele bastionnetwerken. Zie Een openbaar IP-adres loskoppelen van een Virtuele Azure-machine voor meer informatie.

Notitie

Azure biedt een standaard ip-adres voor uitgaande toegang voor VM's waaraan geen openbaar IP-adres is toegewezen of zich in de back-endpool van een interne Azure-load balancer bevinden. Het standaard ip-mechanisme voor uitgaande toegang biedt een uitgaand IP-adres dat niet kan worden geconfigureerd.

Het standaard IP-adres voor uitgaande toegang is uitgeschakeld wanneer een van de volgende gebeurtenissen plaatsvindt:

- Er wordt een openbaar IP-adres toegewezen aan de VIRTUELE machine.

- De VIRTUELE machine wordt in de back-endpool van een standaard load balancer geplaatst, met of zonder uitgaande regels.

- Er wordt een Azure NAT Gateway-resource toegewezen aan het subnet van de VIRTUELE machine.

Virtuele machines die u maakt met behulp van virtuele-machineschaalsets in de flexibele indelingsmodus, hebben geen standaardtoegang voor uitgaand verkeer.

Zie Voor meer informatie over uitgaande verbindingen in Azure standaard uitgaande toegang in Azure en SNAT (Source Network Address Translation) gebruiken voor uitgaande verbindingen.

Privé-eindpuntconnectiviteit testen

In deze sectie gebruikt u de virtuele machine die u in de vorige stap hebt gemaakt om verbinding te maken met de web-app in het privé-eindpunt.

Voer in het zoekvak boven aan de portal virtuele machine in. Selecteer Virtuele machines in de zoekresultaten.

Selecteer vm-1.

Selecteer Op de overzichtspagina voor vm-1 verbinding maken en vervolgens Bastion.

Voer de gebruikersnaam en het wachtwoord in die u hebt ingevoerd bij het maken van de virtuele machine.

Selecteer de knop Verbinding maken .

Open Windows PowerShell op de server nadat u verbinding hebt gemaakt.

Voer

nslookup <webapp-name>.azurewebsites.netin. Vervang <de naam> van de web-app door de naam van de web-app die u in de vorige stappen hebt gemaakt. U ontvangt een bericht dat lijkt op de volgende uitvoer:Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: webapp.privatelink.azurewebsites.net Address: 10.1.0.10 Aliases: webapp.azurewebsites.netEr wordt een privé-IP-adres van 10.1.0.10 geretourneerd voor de naam van de web-app. Dit adres bevindt zich in het subnet-1-subnet van het virtuele vnet-2-netwerk dat u eerder hebt gemaakt.

Open Microsoft Edge en voer de URL van uw web-app in.

https://<webapp-name>.azurewebsites.netControleer of de standaardpagina van de web-app wordt weergegeven.

Sluit de verbinding met vm-1.

Open een webbrowser op uw lokale computer en voer de URL van uw web-app in.

https://<webapp-name>.azurewebsites.netControleer of u een 403-pagina ontvangt. Deze pagina geeft aan dat de web-app niet extern toegankelijk is.

Wanneer u klaar bent met het gebruik van de resources die u hebt gemaakt, kunt u de resourcegroep en alle bijbehorende resources verwijderen.

Zoek en selecteer Resourcegroepen in de Azure-portal.

Selecteer op de pagina Resourcegroepen de resourcegroep test-rg .

Selecteer op de pagina test-rg de optie Resourcegroep verwijderen.

Voer test-rg in Voer de naam van de resourcegroep in om het verwijderen te bevestigen en selecteer vervolgens Verwijderen.

Volgende stappen

In deze zelfstudie hebt u geleerd hoe u een privé-resolver en een privé-eindpunt implementeert. U hebt de verbinding met het privé-eindpunt getest vanuit een gesimuleerd on-premises netwerk.

Ga naar het volgende artikel om te lezen hoe u dit doet...