Gegevensversleuteling configureren

VAN TOEPASSING OP:  Azure Database for PostgreSQL - Flexibele server

Azure Database for PostgreSQL - Flexibele server

Dit artikel bevat stapsgewijze instructies voor het configureren van gegevensversleuteling voor een flexibele Azure Database for PostgreSQL-server.

Belangrijk

Selectie van door het systeem of door de klant beheerde versleutelingssleutel voor gegevensversleuteling van een flexibele Azure Database for PostgreSQL-server kan alleen worden gemaakt wanneer de server wordt geïmplementeerd.

In dit artikel leert u hoe u een nieuwe server maakt en de opties voor gegevensversleuteling configureert. Voor bestaande servers, waarvan de gegevensversleuteling is geconfigureerd voor het gebruik van door de klant beheerde versleutelingssleutel, leert u:

- Een andere door de gebruiker toegewezen beheerde identiteit selecteren waarmee de service toegang heeft tot de versleutelingssleutel.

- Een andere versleutelingssleutel opgeven of de versleutelingssleutel die momenteel wordt gebruikt voor gegevensversleuteling roteren.

Zie de gegevensversleuteling voor meer informatie over gegevensversleuteling in de context van Azure Database for PostgreSQL - Flexible Server.

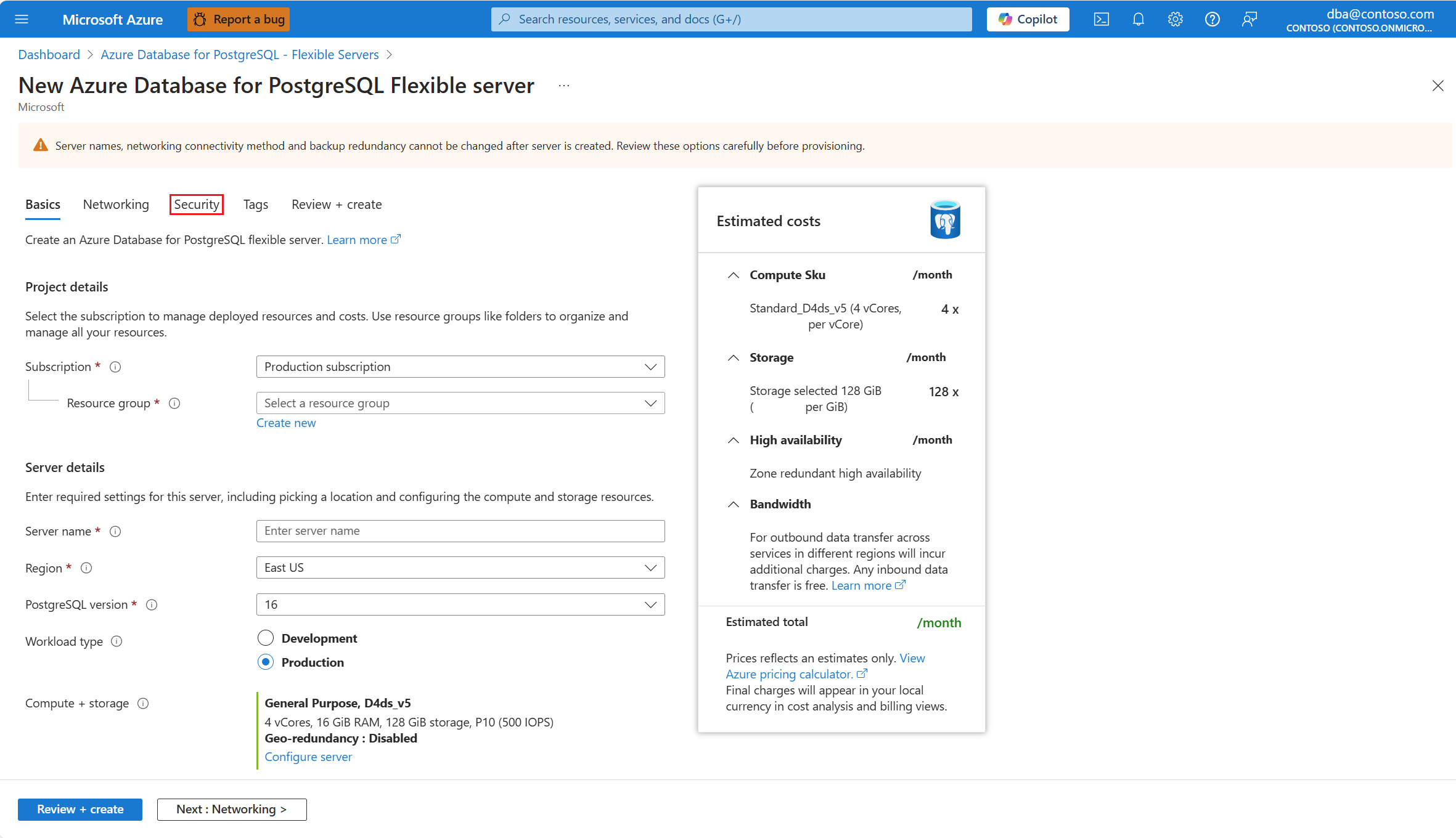

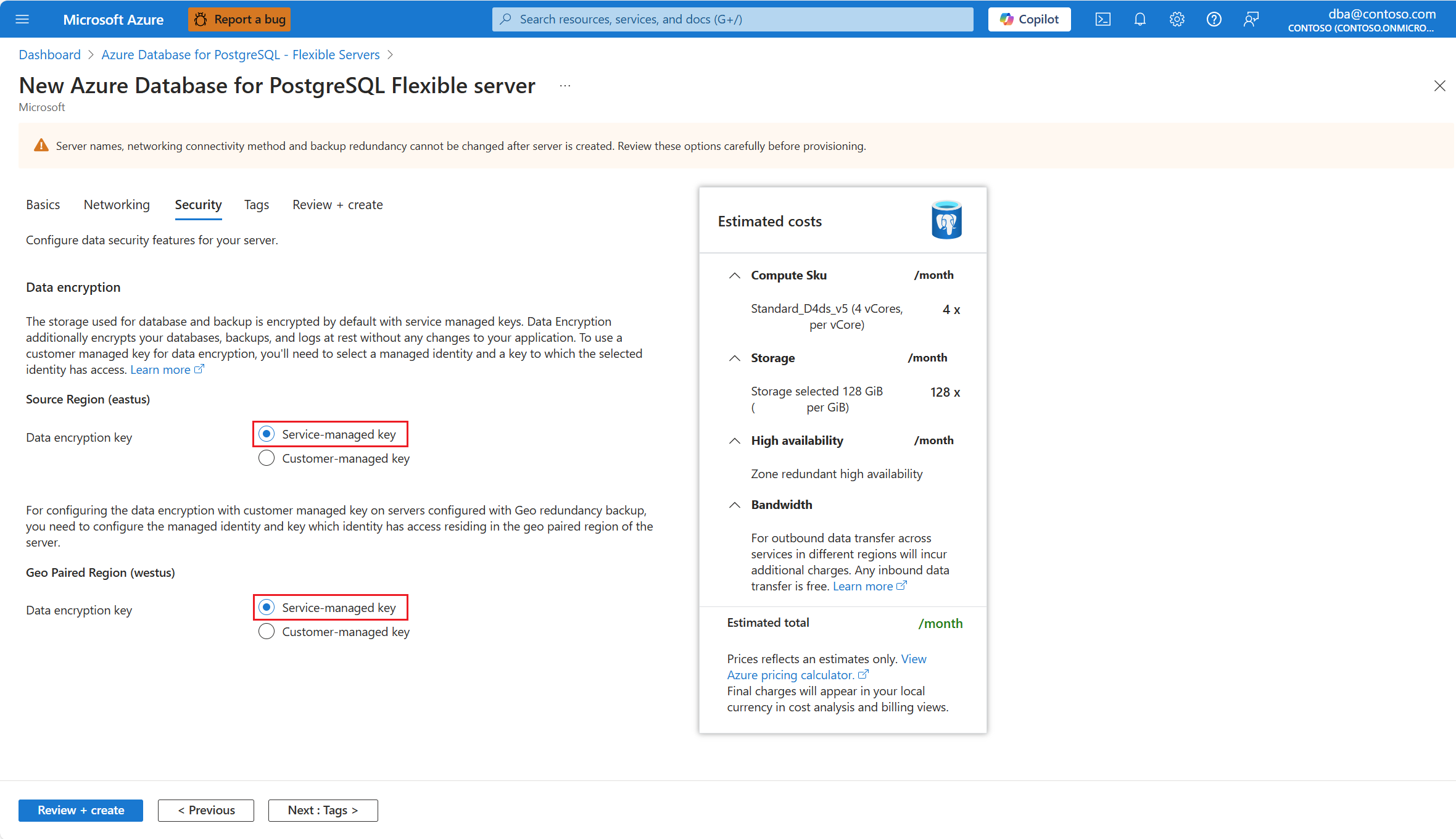

Gegevensversleuteling configureren met door het systeem beheerde sleutel tijdens het inrichten van de server

Tijdens het inrichten van een nieuw exemplaar van Azure Database for PostgreSQL Flexible Server, op het tabblad Beveiliging .

Selecteer in de gegevensversleutelingssleutel het keuzerondje met de door de service beheerde sleutel .

Als u geografisch redundante back-upopslag samen met de server inschakelt, verandert het aspect van het tabblad Beveiliging enigszins omdat de server twee afzonderlijke versleutelingssleutels gebruikt. Een voor de primaire regio waarin u uw server implementeert en een voor de gekoppelde regio waarnaar de back-ups van de server asynchroon worden gerepliceerd.

Gegevensversleuteling configureren met door de klant beheerde sleutel tijdens het inrichten van de server

Maak één door de gebruiker toegewezen beheerde identiteit als u er nog geen hebt. Als op uw server geografisch redundante back-ups zijn ingeschakeld, moet u maken naar verschillende identiteiten. Elk van deze identiteiten wordt gebruikt voor toegang tot elk van de twee gegevensversleutelingssleutels.

Notitie

Hoewel dit niet vereist is, raden we u aan om de door de gebruiker beheerde identiteit in dezelfde regio als uw server te maken om regionale tolerantie te behouden. En als op uw server geografisch back-upredundantie is ingeschakeld, wordt u aangeraden dat de tweede door de gebruiker beheerde identiteit, die wordt gebruikt voor toegang tot de gegevensversleutelingssleutel voor geografisch redundante back-ups, wordt gemaakt in de gekoppelde regio van de server.

Maak één Azure Key Vault of maak één beheerde HSM als u nog geen sleutelarchief hebt gemaakt. Zorg ervoor dat u aan de vereisten voldoet. Volg ook de aanbevelingen voordat u het sleutelarchief configureert, en voordat u de sleutel maakt en de vereiste machtigingen toewijst aan de door de gebruiker toegewezen beheerde identiteit. Als op uw server geografisch redundante back-ups zijn ingeschakeld, moet u een tweede sleutelarchief maken. Dit tweede sleutelarchief wordt gebruikt om de gegevensversleutelingssleutel te bewaren waarmee uw back-ups worden gekopieerd naar de gekoppelde regio van de server worden versleuteld.

Notitie

Het sleutelarchief dat wordt gebruikt om de gegevensversleutelingssleutel te behouden, moet worden geïmplementeerd in dezelfde regio als uw server. En als op uw server geo-back-upredundantie is ingeschakeld, moet het sleutelarchief dat de gegevensversleutelingssleutel voor geografisch redundante back-ups bewaart, worden gemaakt in de gekoppelde regio van de server.

Maak één sleutel in uw sleutelarchief. Als voor uw server geografisch redundante back-ups zijn ingeschakeld, hebt u één sleutel nodig in elk van de sleutelarchieven. Met een van deze sleutels versleutelen we alle gegevens van uw server (inclusief alle systeem- en gebruikersdatabases, tijdelijke bestanden, serverlogboeken, write-ahead logboeksegmenten en back-ups). Met de tweede sleutel versleutelen we de kopieën van de back-ups die asynchroon worden gekopieerd over de gekoppelde regio van uw server.

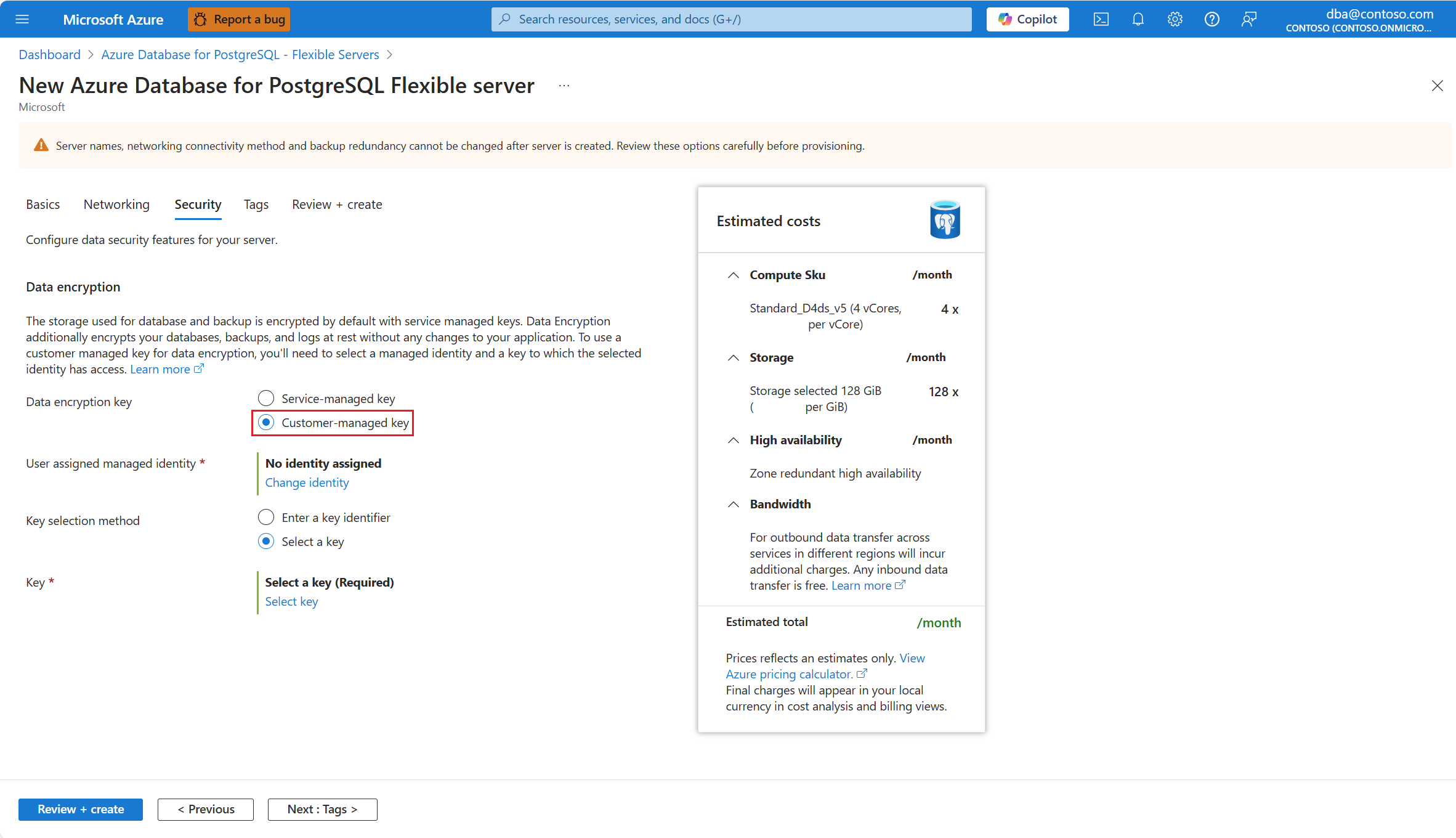

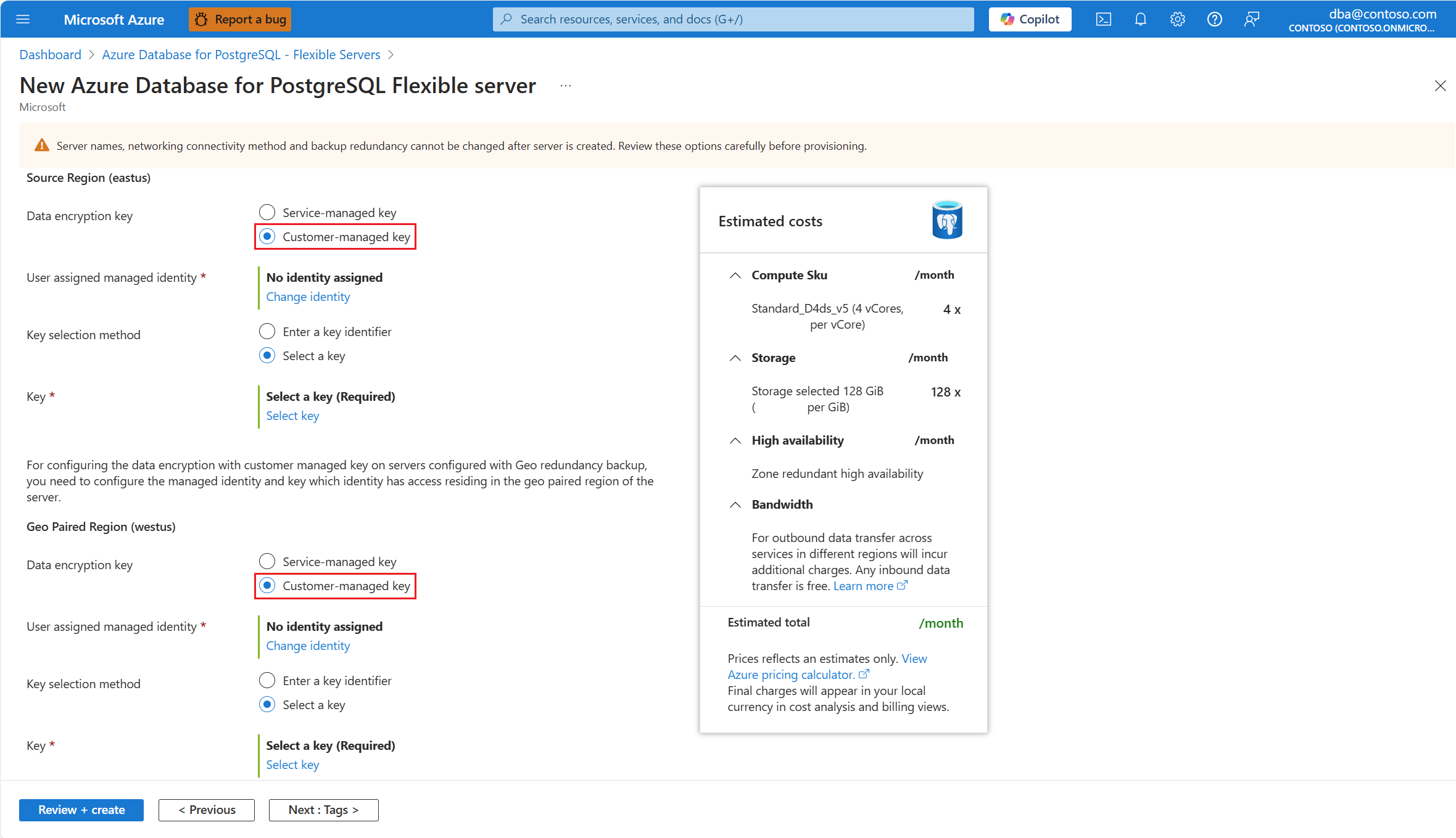

Tijdens het inrichten van een nieuw exemplaar van Azure Database for PostgreSQL Flexible Server, op het tabblad Beveiliging .

Selecteer in de gegevensversleutelingssleutel het keuzerondje met de door de service beheerde sleutel .

Als u geografisch redundante back-upopslag samen met de server inschakelt, verandert het aspect van het tabblad Beveiliging enigszins omdat de server twee afzonderlijke versleutelingssleutels gebruikt. Een voor de primaire regio waarin u uw server implementeert en een voor de gekoppelde regio waarnaar de back-ups van de server asynchroon worden gerepliceerd.

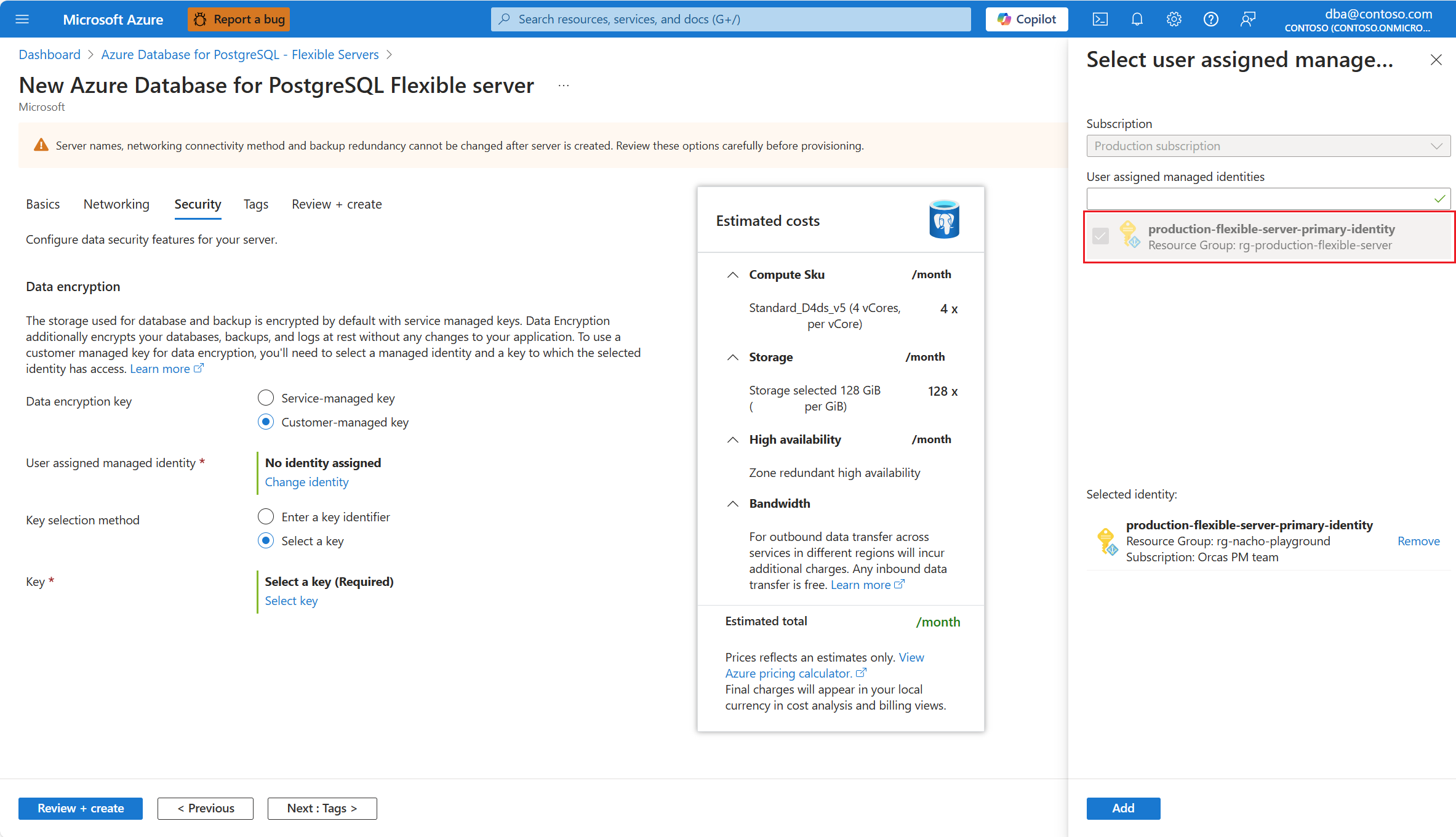

Selecteer In Door de gebruiker toegewezen beheerde identiteit de optie Identiteit wijzigen.

Selecteer in de lijst met door de gebruiker toegewezen beheerde identiteiten de server die u wilt gebruiken voor toegang tot de gegevensversleutelingssleutel die is opgeslagen in een Azure Key Vault.

Selecteer Toevoegen.

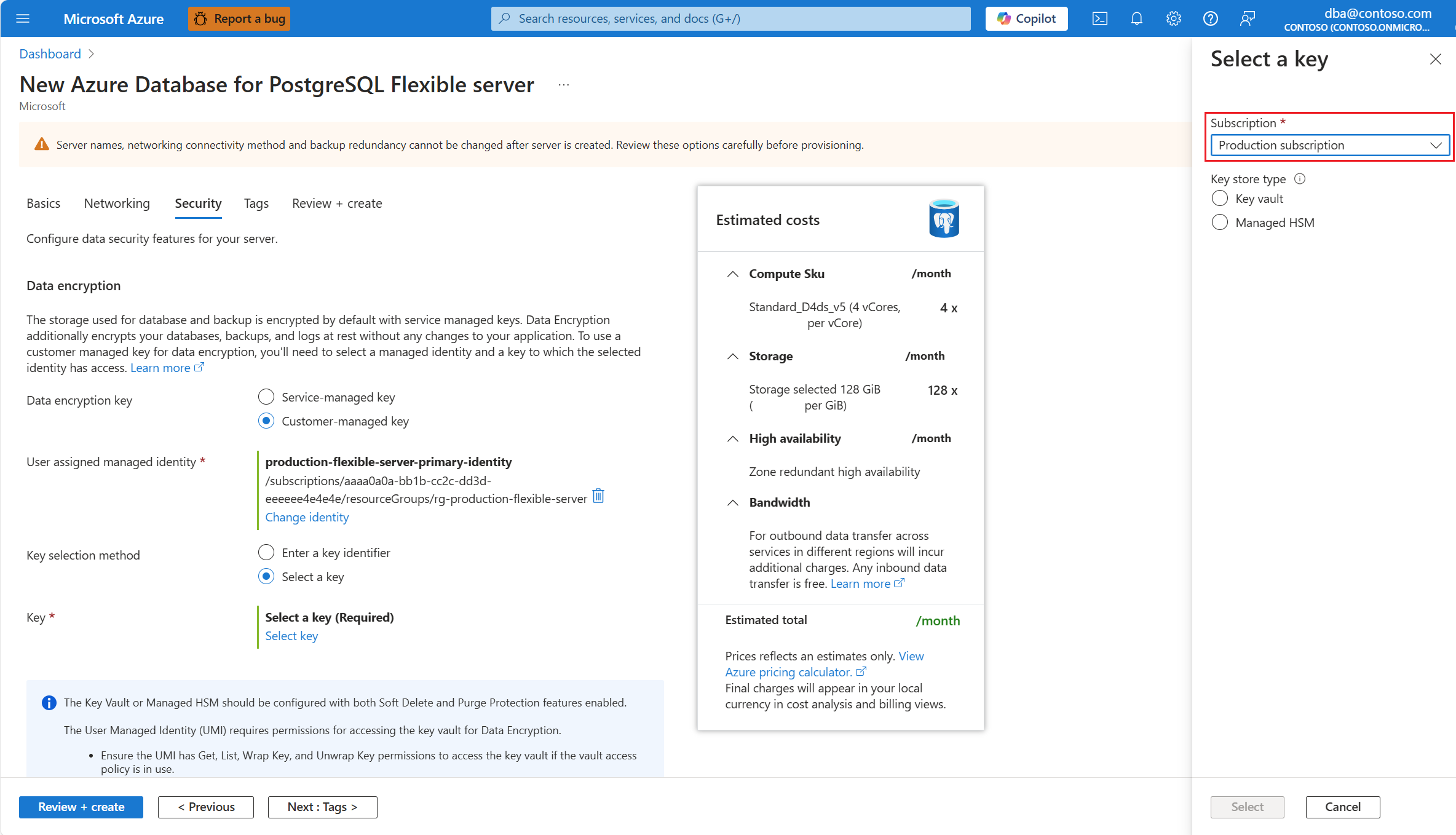

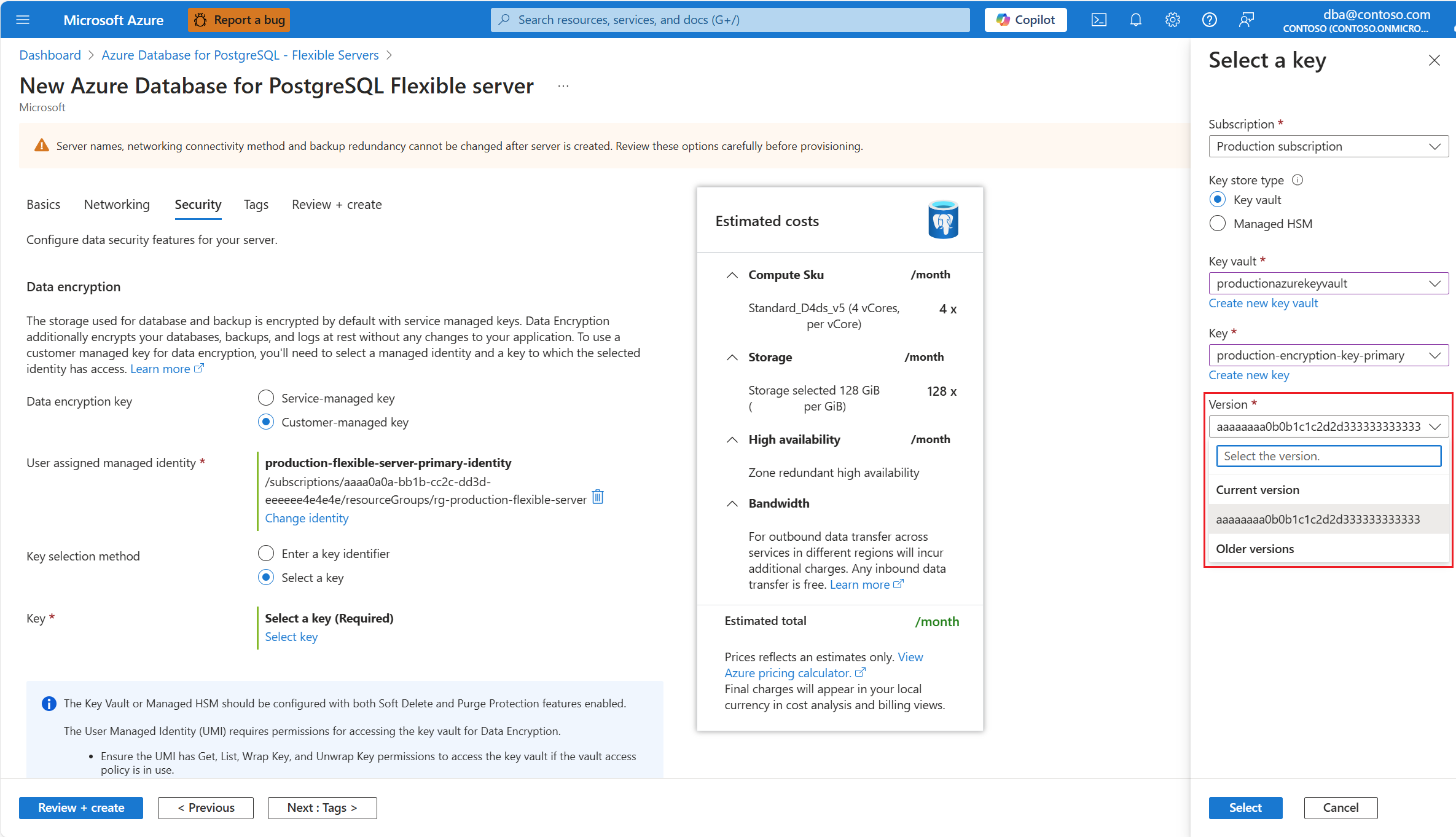

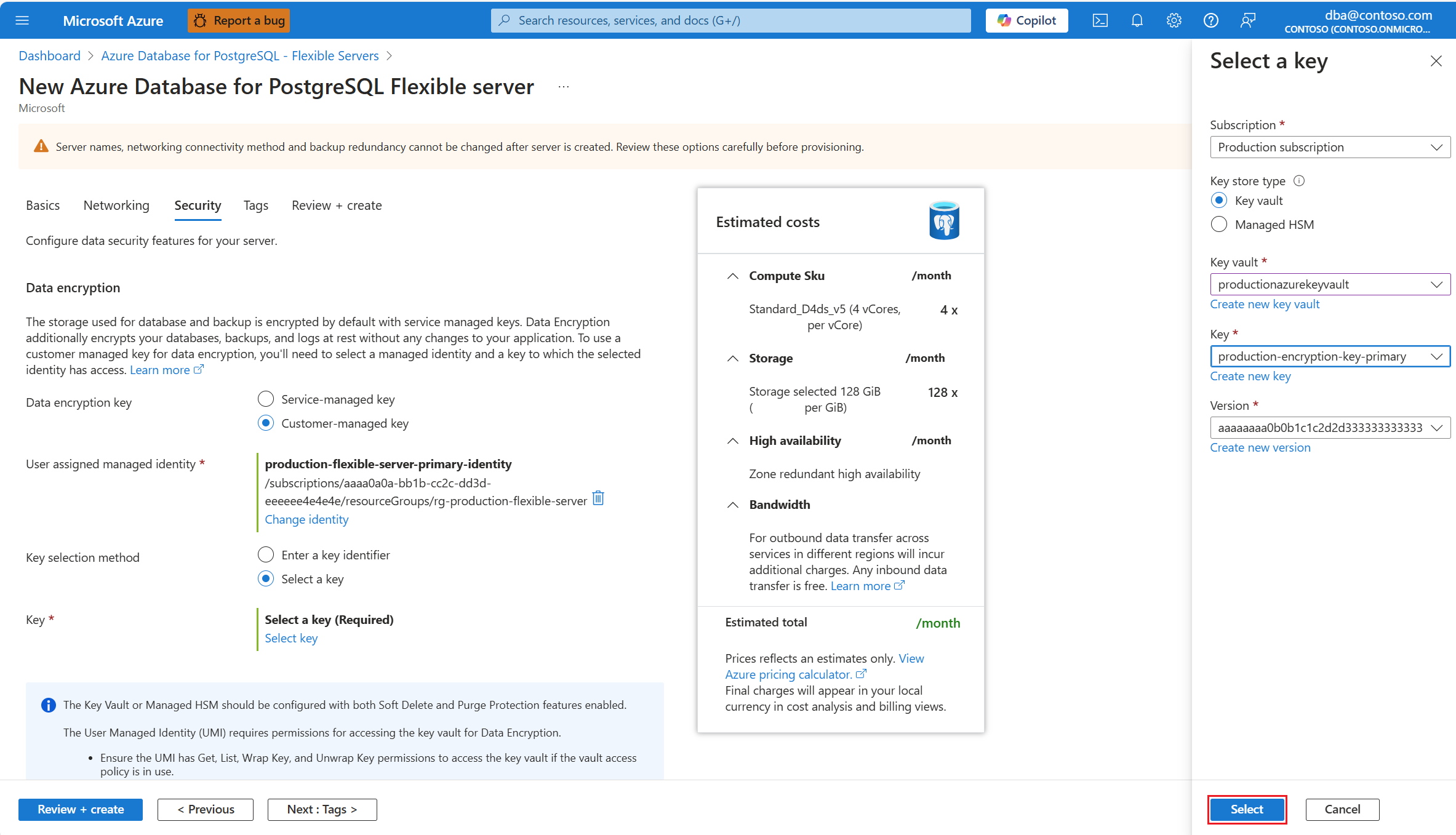

Selecteer Een sleutel selecteren.

Het abonnement wordt automatisch ingevuld met de naam van het abonnement waarop uw server op het punt staat te worden gemaakt. Het sleutelarchief dat de gegevensversleutelingssleutel bewaart, moet bestaan in hetzelfde abonnement als de server.

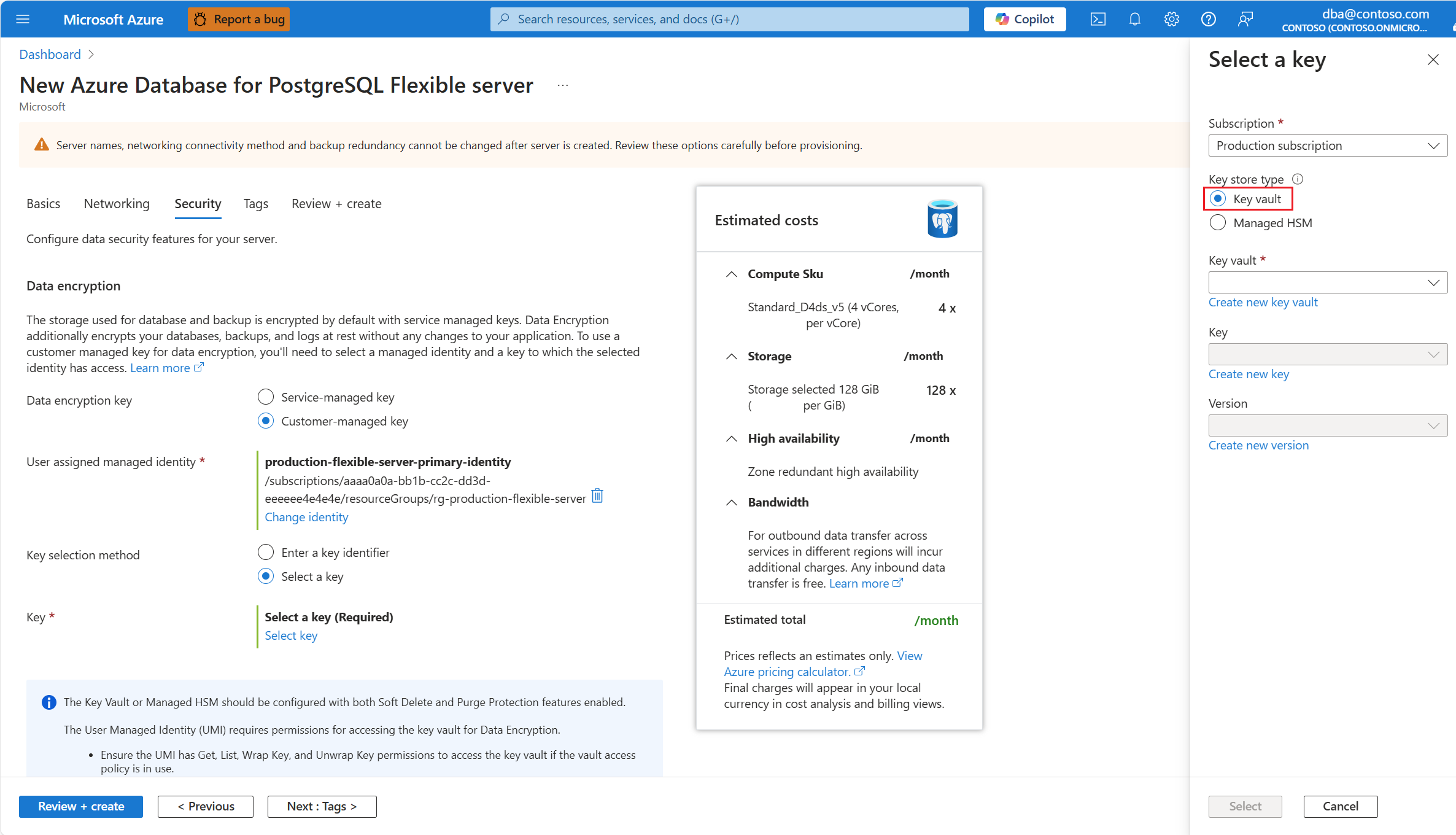

Selecteer in het sleutelarchieftype het keuzerondje dat overeenkomt met het type sleutelarchief waarin u de gegevensversleutelingssleutel wilt opslaan. In dit voorbeeld kiezen we Key Vault, maar de ervaring is vergelijkbaar als u Beheerde HSM kiest.

Vouw Key Vault (of Beheerde HSM, als u dat opslagtype hebt geselecteerd) uit en selecteer het exemplaar waarin de gegevensversleutelingssleutel bestaat.

Notitie

Wanneer u de vervolgkeuzelijst uitvouwt, worden er geen beschikbare items weergegeven. Het duurt enkele seconden totdat alle exemplaren van de sleutelkluis worden vermeld die in dezelfde regio als de server zijn geïmplementeerd.

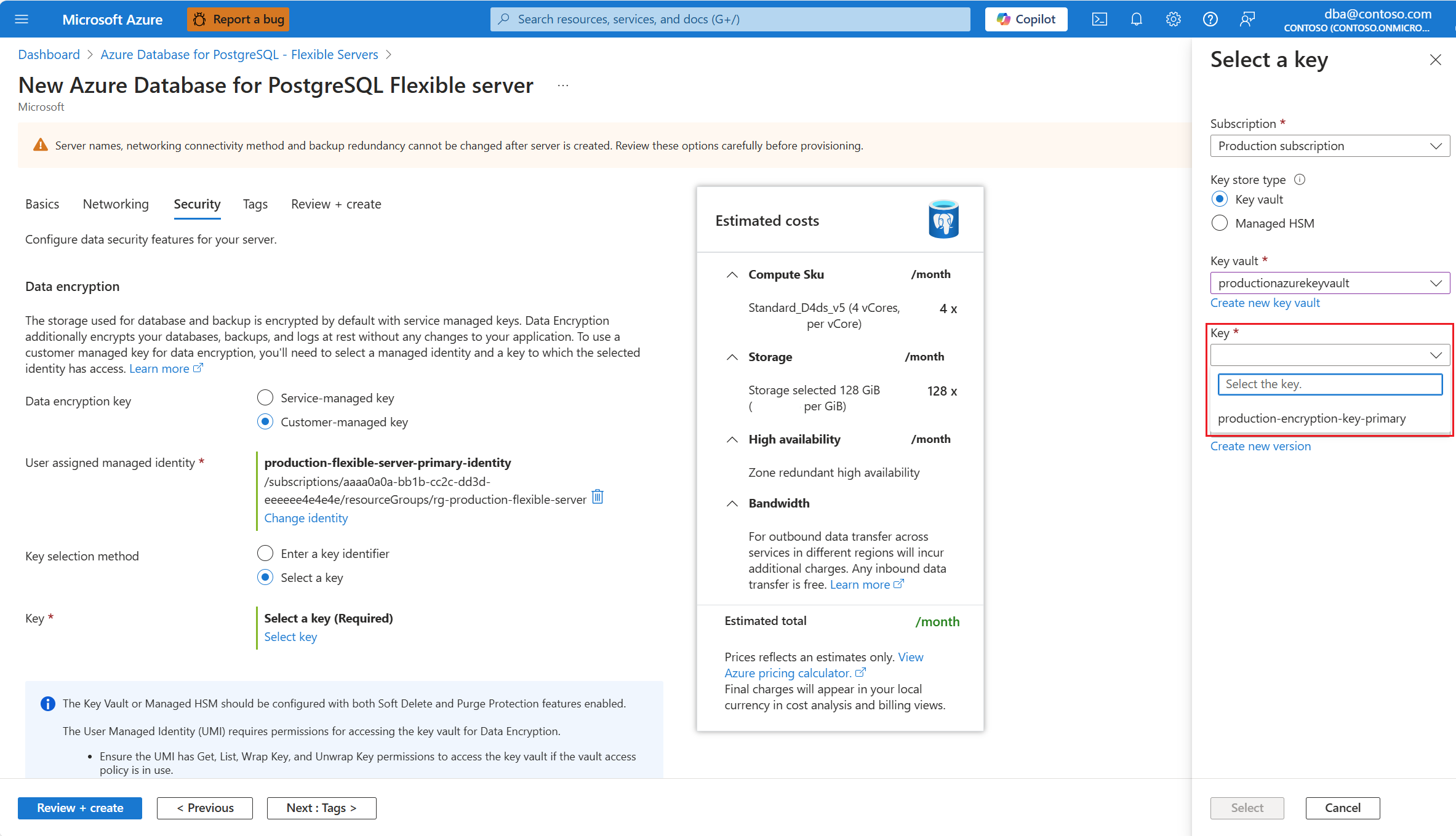

Vouw Sleutel uit en selecteer de naam van de sleutel die u wilt gebruiken voor gegevensversleuteling.

Vouw versie uit en selecteer de id van de versie van de sleutel die u wilt gebruiken voor gegevensversleuteling.

Selecteer Selecteren.

Configureer alle andere instellingen van de nieuwe server en selecteer Beoordelen en maken.

Gegevensversleuteling configureren met door de klant beheerde sleutel op bestaande servers

Het enige punt waarop u kunt beslissen of u een door het systeem beheerde sleutel of een door de klant beheerde sleutel voor gegevensversleuteling wilt gebruiken, is bij het maken van de server. Zodra u die beslissing hebt genomen en de server hebt gemaakt, kunt u niet schakelen tussen de twee opties. Het enige alternatief, als u van het ene naar het andere wilt overschakelen, moet u een van de beschikbare back-ups van de server herstellen naar een nieuwe server. Tijdens het configureren van de herstelbewerking kunt u de configuratie van gegevensversleuteling van de nieuwe server wijzigen.

Voor bestaande servers die zijn geïmplementeerd met gegevensversleuteling met behulp van een door de klant beheerde sleutel, kunt u verschillende configuratiewijzigingen uitvoeren. Dingen die kunnen worden gewijzigd, zijn de verwijzingen naar de sleutels die worden gebruikt voor versleuteling en verwijzingen naar de door de service toegewezen beheerde identiteiten die door de service worden gebruikt voor toegang tot de sleutels die in de sleutelarchieven worden bewaard.

U moet verwijzingen bijwerken die uw flexibele Azure Database for PostgreSQL-server heeft met een sleutel:

- Wanneer de sleutel die in het sleutelarchief is opgeslagen, handmatig of automatisch wordt gedraaid.

- Wanneer u dezelfde sleutel of een andere sleutel wilt gebruiken die is opgeslagen in een ander sleutelarchief.

U moet de door de gebruiker toegewezen beheerde identiteiten bijwerken die worden gebruikt door uw flexibele Azure Database for PostgreSQL-server voor toegang tot de versleutelingssleutels:

- Wanneer u een andere identiteit wilt gebruiken

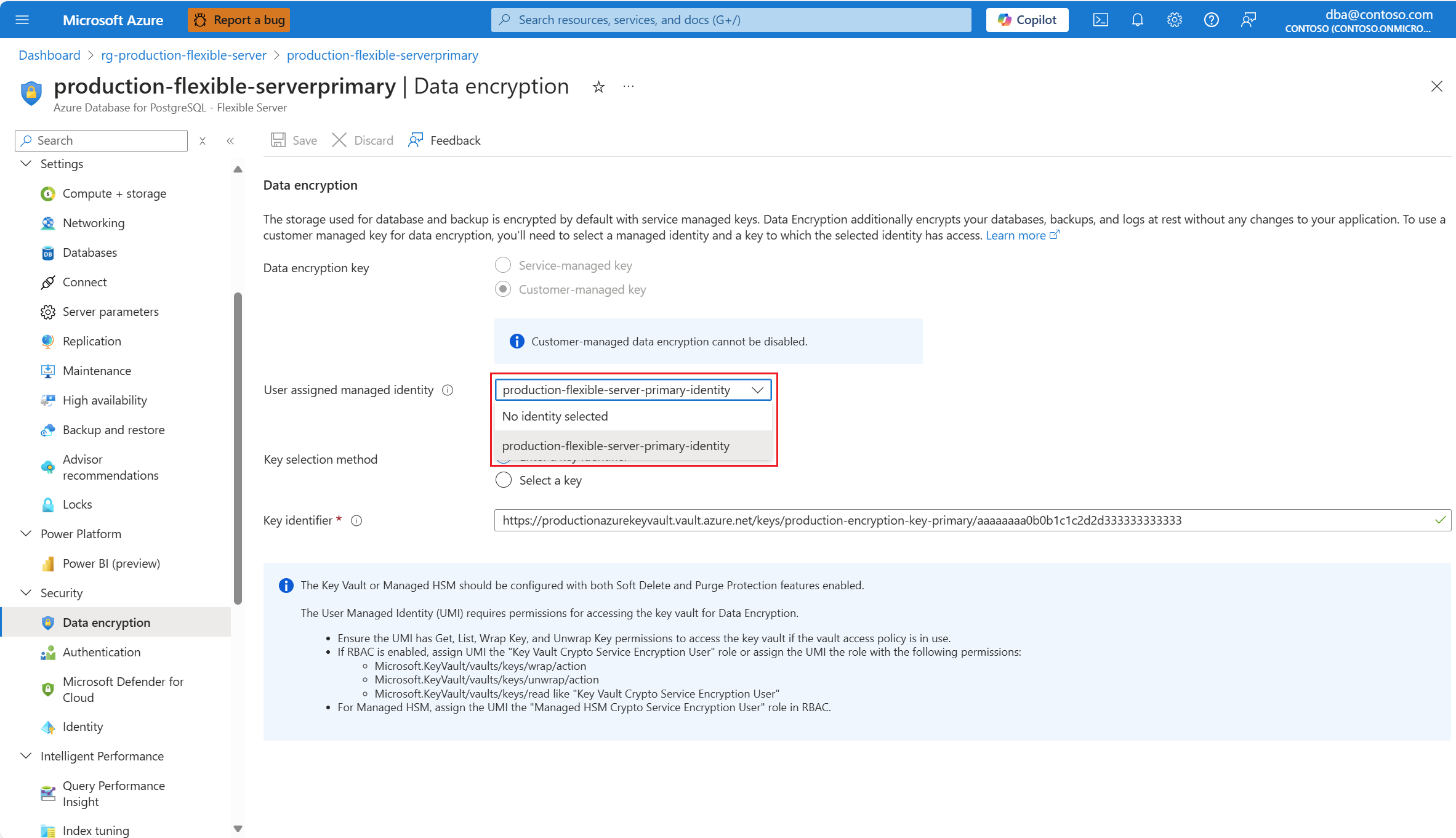

Selecteer uw flexibele Azure Database for PostgreSQL-server.

Selecteer gegevensversleuteling in het resourcemenu onder de sectie Beveiliging.

Als u de door de gebruiker toegewezen beheerde identiteit wilt wijzigen waarmee de server toegang heeft tot het sleutelarchief waarin de sleutel wordt bewaard, vouwt u de vervolgkeuzelijst Door de gebruiker toegewezen beheerde identiteit uit en selecteert u een van de beschikbare identiteiten.

Notitie

Identiteiten die in de keuzelijst met invoervak worden weergegeven, zijn alleen de identiteiten waaraan uw flexibele Azure Database for PostgreSQL-server is toegewezen. Hoewel dit niet vereist is, raden we u aan om regionale tolerantie te behouden. We raden u aan om door gebruikers beheerde identiteiten te selecteren in dezelfde regio als uw server. En als op uw server geografisch back-upredundantie is ingeschakeld, wordt u aangeraden dat de tweede door de gebruiker beheerde identiteit, die wordt gebruikt voor toegang tot de gegevensversleutelingssleutel voor geografisch redundante back-ups, bestaat in de gekoppelde regio van de server.

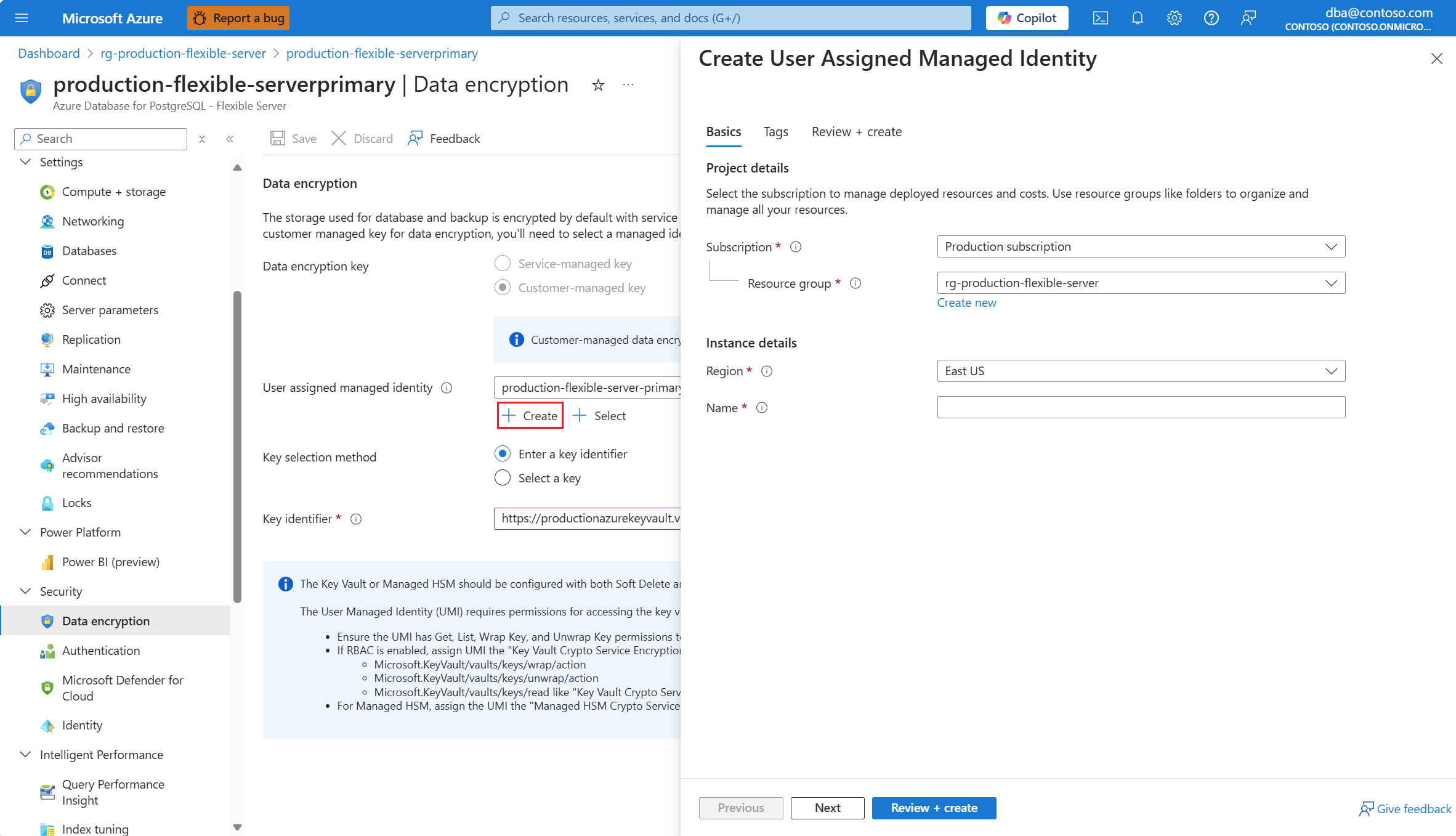

Als de door de gebruiker toegewezen beheerde identiteit die u wilt gebruiken voor toegang tot de gegevensversleutelingssleutel niet is toegewezen aan uw flexibele Azure Database for PostgreSQL-server en deze zelfs niet bestaat als een Azure-resource met het bijbehorende object in Microsoft Entra-id, kunt u deze maken door Maken te selecteren.

Vul in het deelvenster Door gebruiker toegewezen beheerde identiteit maken de details in van de door de gebruiker toegewezen beheerde identiteit die u wilt maken en wijs deze automatisch toe aan uw flexibele Azure Database for PostgreSQL-server voor toegang tot de gegevensversleutelingssleutel.

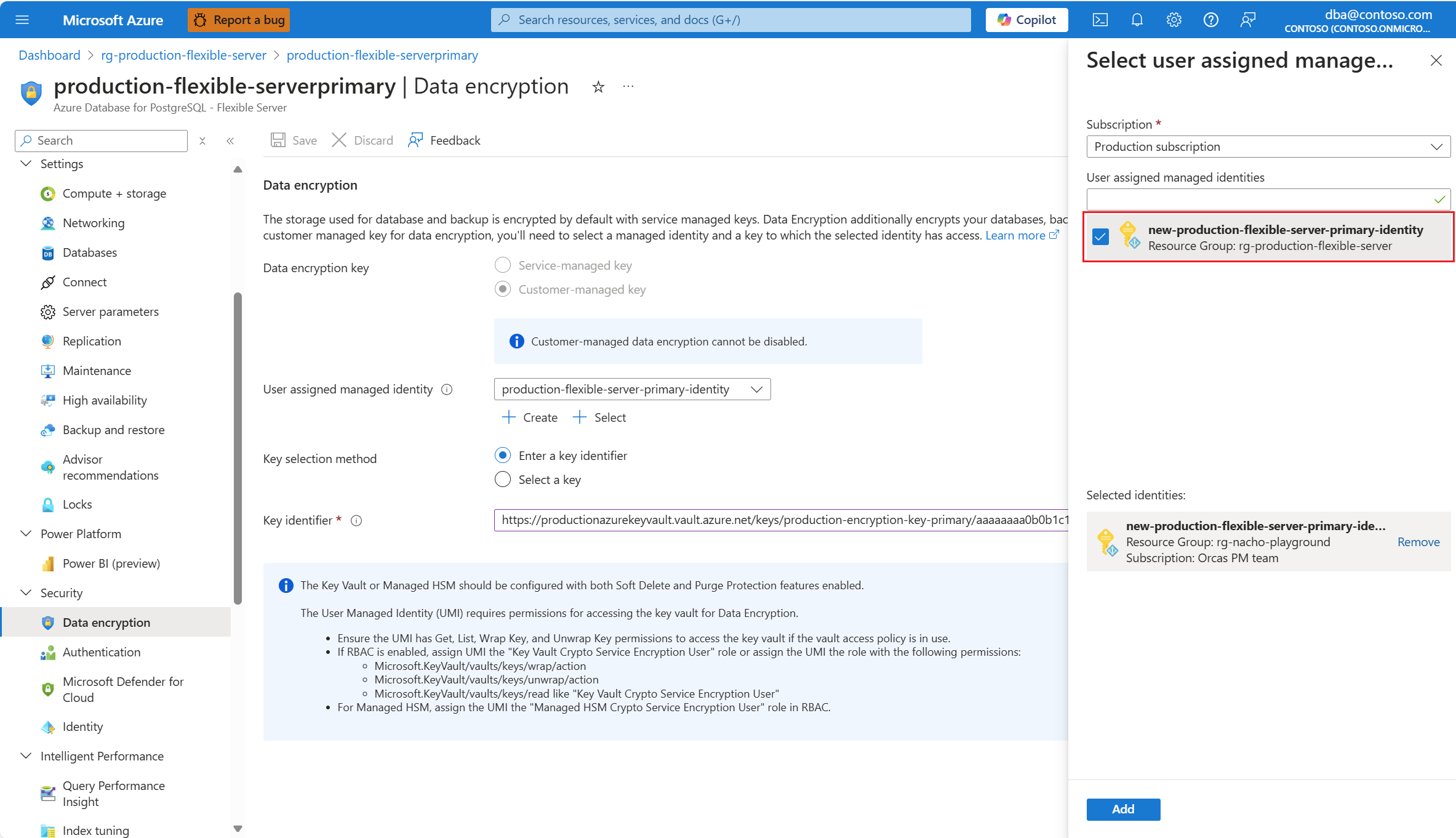

Als de door de gebruiker toegewezen beheerde identiteit die u wilt gebruiken voor toegang tot de gegevensversleutelingssleutel niet is toegewezen aan uw flexibele Azure Database for PostgreSQL-server, maar deze bestaat wel als een Azure-resource met het bijbehorende object in Microsoft Entra-id, kunt u deze toewijzen door Selecteren te selecteren.

Selecteer in de lijst met door de gebruiker toegewezen beheerde identiteiten de server die u wilt gebruiken voor toegang tot de gegevensversleutelingssleutel die is opgeslagen in een Azure Key Vault.

Selecteer Toevoegen.

Als u de sleutel roteert of een andere sleutel wilt gebruiken, moet u de flexibele Server van Azure Database for PostgreSQL bijwerken zodat deze verwijst naar de nieuwe sleutelversie of nieuwe sleutel. Hiervoor kunt u de resource-id van de sleutel kopiëren en in het vak Sleutel-id plakken.

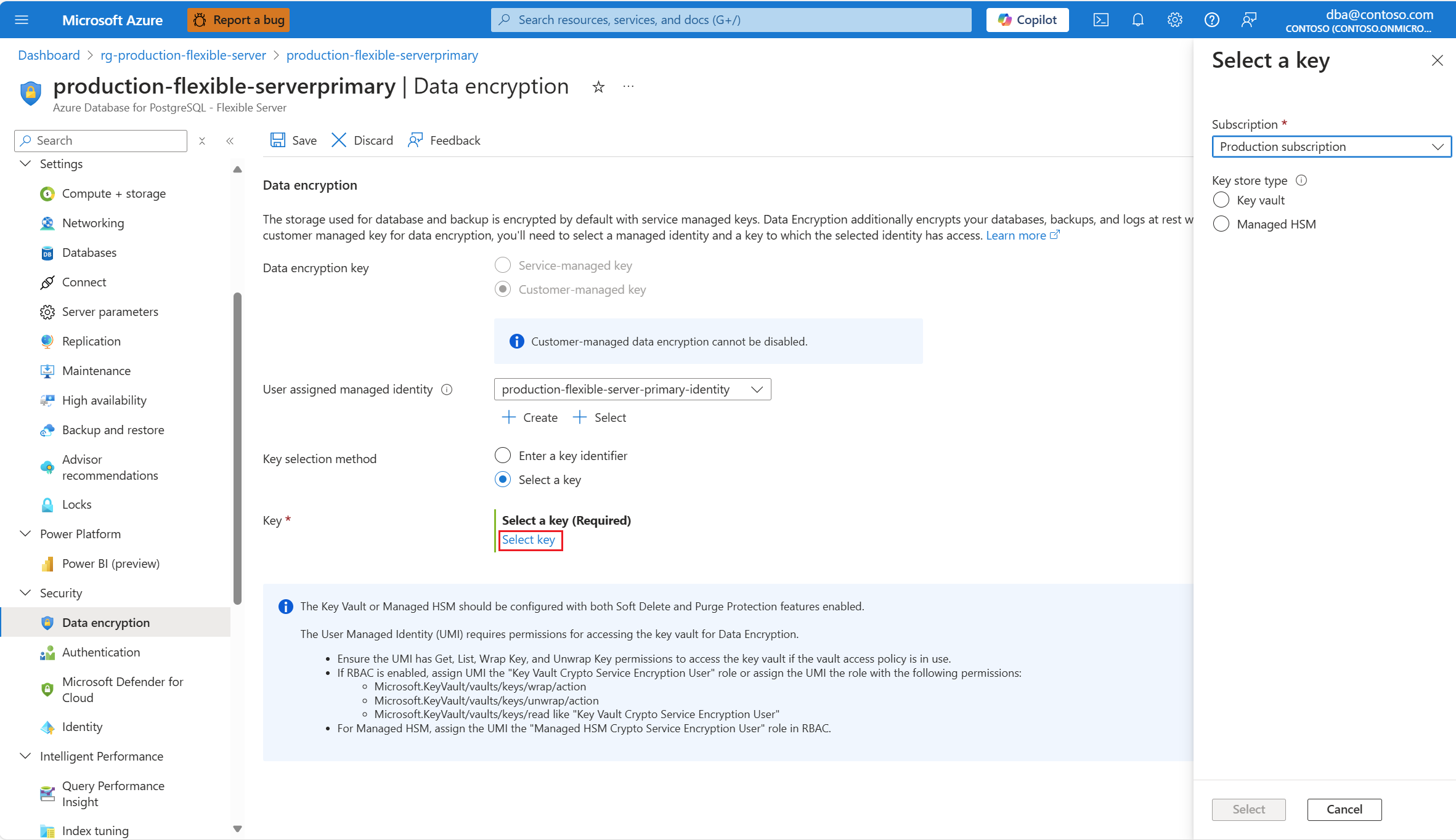

Als de gebruiker die toegang heeft tot Azure Portal, machtigingen heeft voor toegang tot de sleutel die is opgeslagen in het sleutelarchief, kunt u een alternatieve methode gebruiken om de nieuwe sleutel of nieuwe sleutelversie te kiezen. Selecteer hiervoor in de toetsselectiemethode het keuzerondje Een toets selecteren.

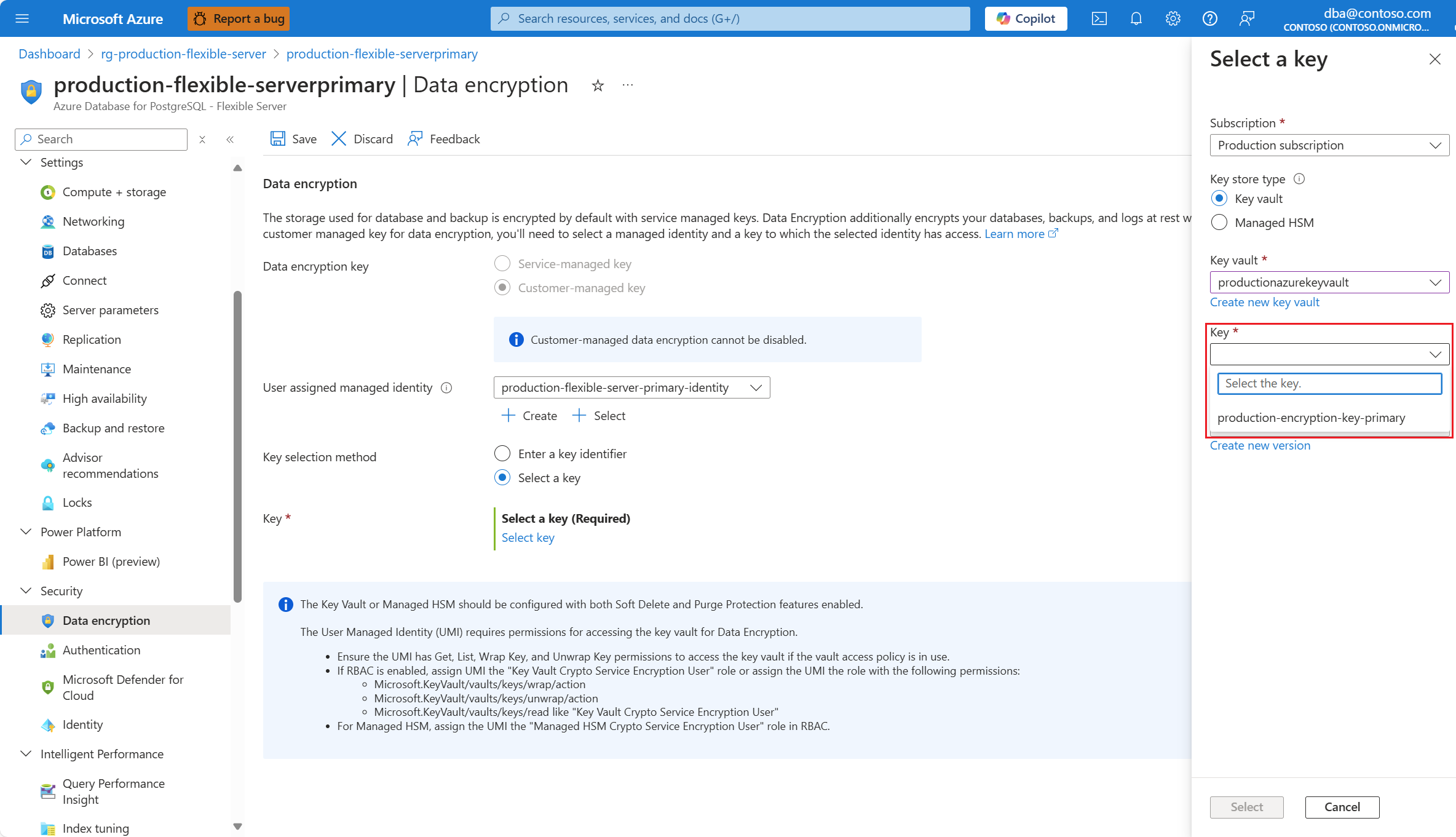

Selecteer Toets selecteren.

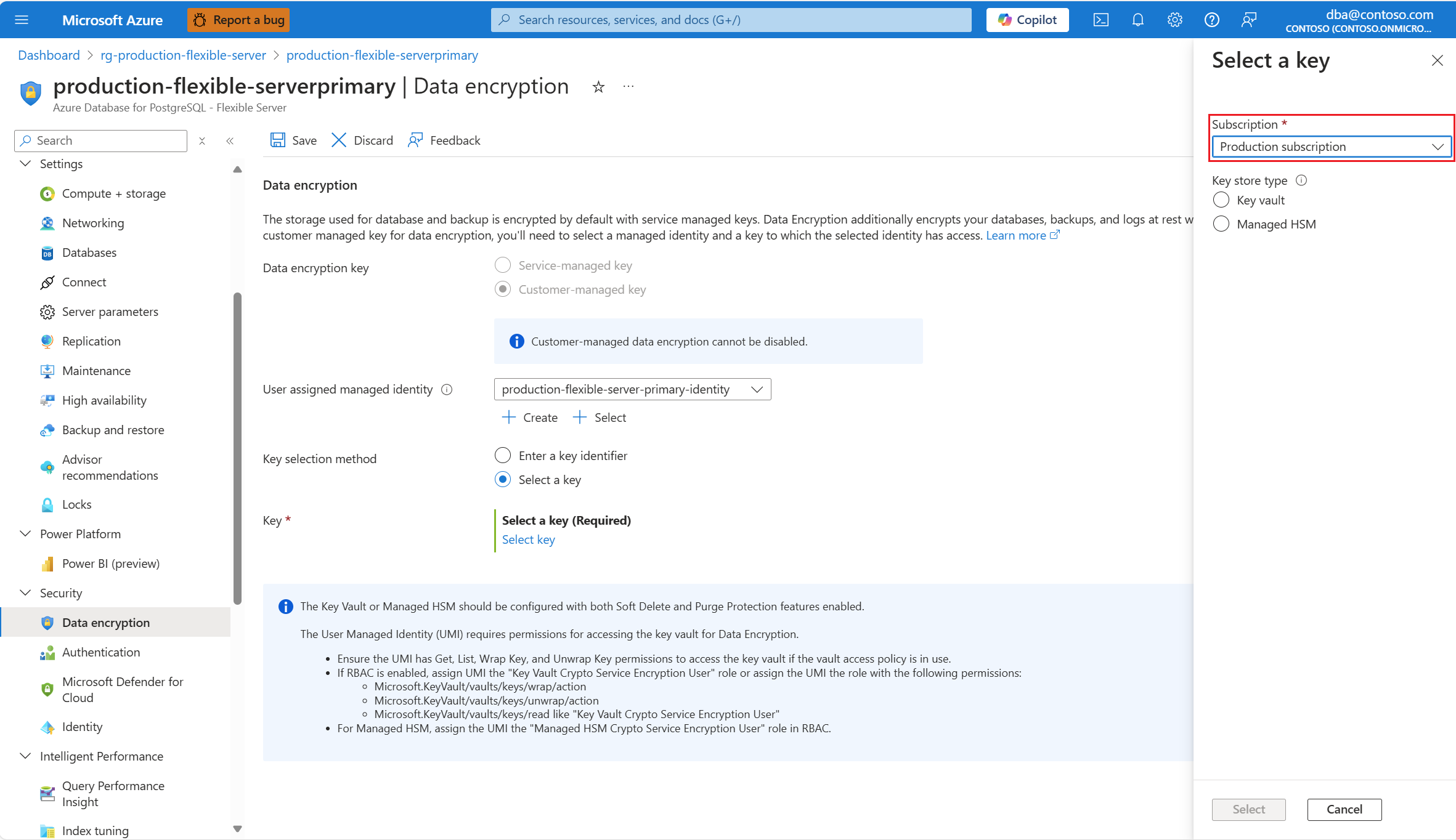

Het abonnement wordt automatisch ingevuld met de naam van het abonnement waarop uw server op het punt staat te worden gemaakt. Het sleutelarchief dat de gegevensversleutelingssleutel bewaart, moet bestaan in hetzelfde abonnement als de server.

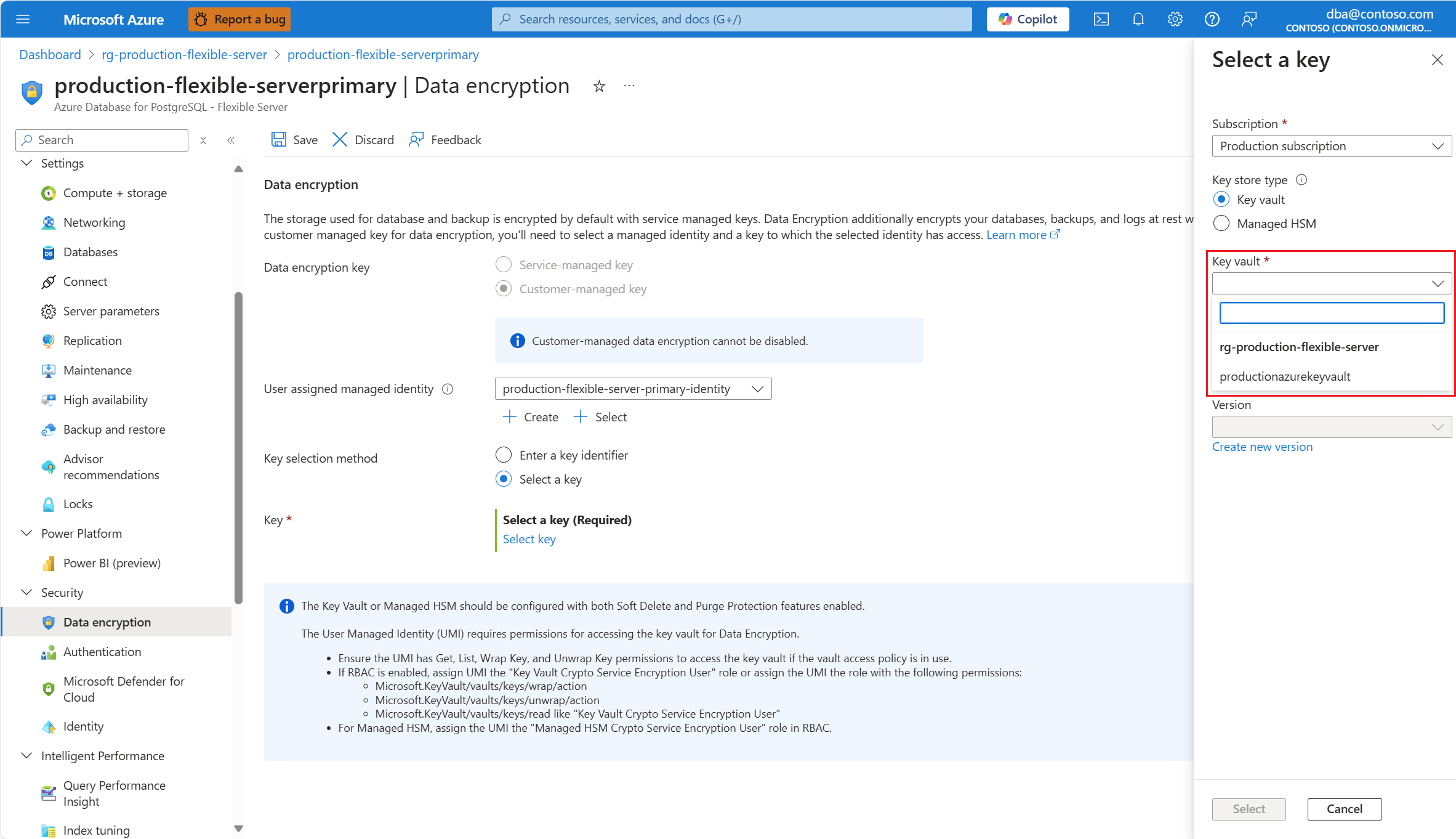

Selecteer in het sleutelarchieftype het keuzerondje dat overeenkomt met het type sleutelarchief waarin u de gegevensversleutelingssleutel wilt opslaan. In dit voorbeeld kiezen we Key Vault, maar de ervaring is vergelijkbaar als u Beheerde HSM kiest.

Vouw Key Vault (of Beheerde HSM, als u dat opslagtype hebt geselecteerd) uit en selecteer het exemplaar waarin de gegevensversleutelingssleutel bestaat.

Notitie

Wanneer u de vervolgkeuzelijst uitvouwt, worden er geen beschikbare items weergegeven. Het duurt enkele seconden totdat alle exemplaren van de sleutelkluis worden vermeld die in dezelfde regio als de server zijn geïmplementeerd.

Vouw Sleutel uit en selecteer de naam van de sleutel die u wilt gebruiken voor gegevensversleuteling.

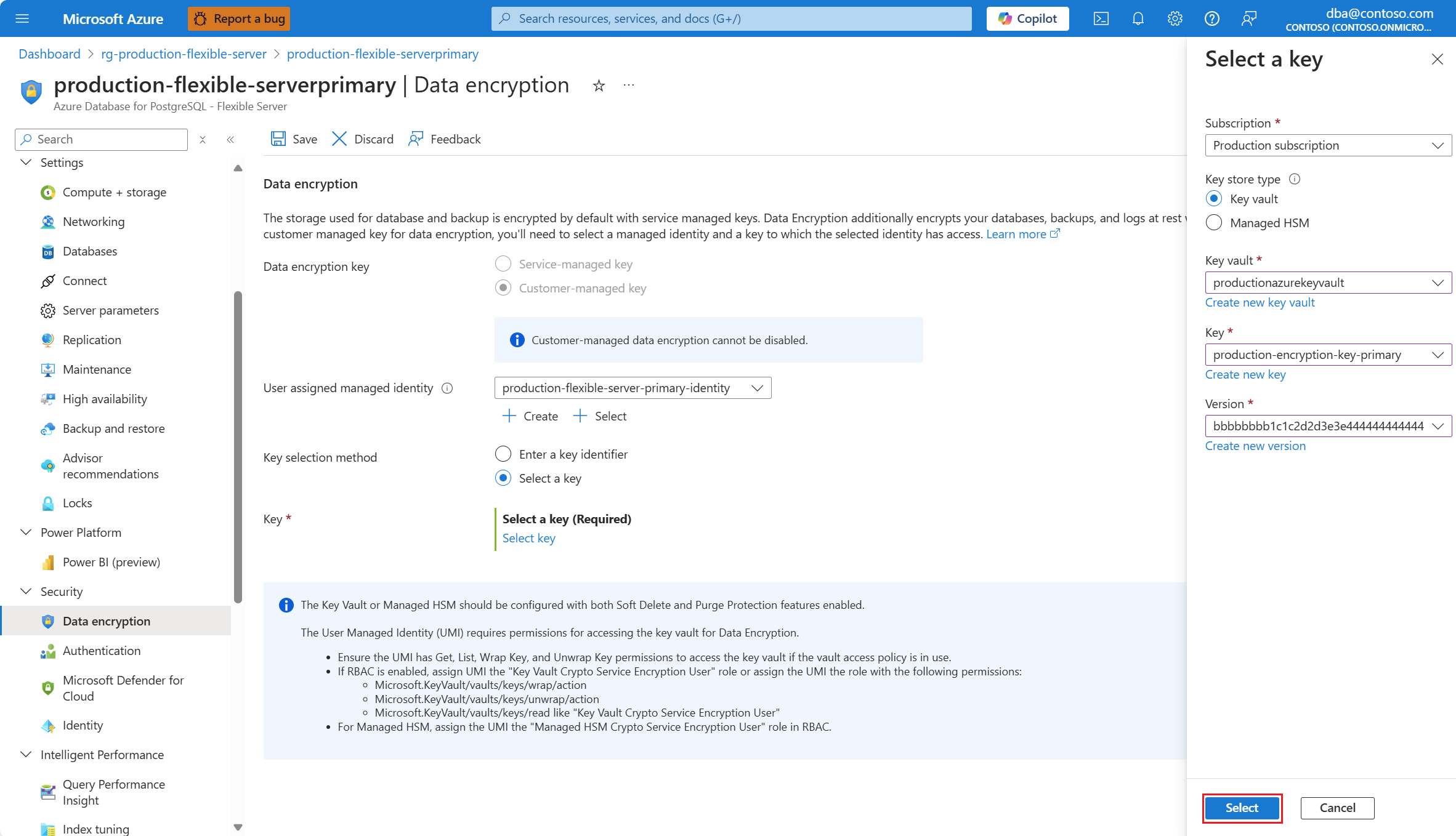

Vouw versie uit en selecteer de id van de versie van de sleutel die u wilt gebruiken voor gegevensversleuteling.

Selecteer Selecteren.

Zodra u tevreden bent met de aangebrachte wijzigingen, selecteert u Opslaan.