[OPENBARE PREVIEW] quickstart: Azure-beveiligingsbasislijn voor Linux controleren met een testmachine

In deze handleiding gebruikt u Azure Policy om een testmachine te controleren op basis van de Azure-beveiligingsbasislijn voor Linux.

In het bijzonder gaat u het volgende doen:

- Een lege resourcegroep maken

- Een -beleid importeren definitie en deze toewijzen aan de lege resourcegroep

- Maak een VM- in de resourcegroep en bekijk de controleresultaten

Als u geen Azure-account hebt, kunt u een gratis proefversiemaken.

Overwegingen voor preview

Deze implementatie van de beveiligingsbasislijn is een vroege preview-.

Zie de sectie gerelateerde resources aan het einde van dit artikel voor feedbackkanalen.

Bekende problemen of beperkingen van de preview:

- We raden u aan het beleid in een testomgeving te testen

- Beleidsdefinitie wordt handmatig geïmporteerd in Azure, niet ingebouwd (zodra de implementatie wordt gestart, wordt het een ingebouwd beleid voor Azure Policy. De regionale implementatie op deze pagina wordt bijgewerkt)

- Naast typische connectiviteitsvereisten voor Azure-services hebben beheerde machines toegang nodig tot:

https://github.com/Azure/azure-osconfig/releases/download/ignite_2024/AzureLinuxBaseline.zip - De huidige basislijn is gebaseerd op de CIS Distro Independent Benchmark - versie 2.0.0 en heeft ongeveer 63% dekking van die basislijn

- Aanpassing van basislijninstellingen is beperkt tot effect van het beleid - AuditIfNotExist versus DeployIfNotExist (automatisch herstel is in beperkte openbare preview)

Voorwaarden

Voordat u de stappen in dit artikel uitvoert, moet u ervoor zorgen dat u het volgende al hebt:

- Een Azure-account waar u toegang hebt om een resourcegroep, beleidstoewijzingen en een virtuele machine te maken.

- Uw voorkeursomgeving voor interactie met Azure, zoals:

- [Aanbevolen] Azure Cloud Shell gebruiken (op https://shell.azure.com of uw lokale equivalent)

- OF Uw eigen machine- en shellomgeving gebruiken met Azure CLI geïnstalleerd en aangemeld

- OF Azure Portal gebruiken (op https://portal.azure.com of uw lokale equivalent)

Controleer of u bent aangemeld bij uw testomgeving

Gebruik de accountgegevens in de portal om uw huidige context te bekijken.

Een resourcegroep maken

Fooi

Het gebruik van 'VS - oost' (eastus) als voorbeeldlocatie in dit artikel is willekeurig. U kunt elke beschikbare Azure-locatie kiezen.

- Blader in Azure Portal naar Resourcegroepen

- Selecteer + maken

- Kies een naam en regio, zoals 'my-demo-rg' en 'VS - oost'

- Ga door naar Beoordelen en maken

De beleidsdefinitie importeren

De preview-beleidsdefinitie is momenteel niet ingebouwd in Azure. De volgende stappen illustreren het importeren als een aangepaste beleidsdefinitie.

- Download de JSON- van de beleidsdefinitie naar uw computer en open deze in de teksteditor van uw voorkeur. In een latere stap kopieert en plakt u de inhoud van dit bestand.

- Typ beleid in de zoekbalk van Azure Portal en selecteer Policy in de resultaten van services.

- Ga in het overzicht van Azure Policy naar Ontwerp>Definities.

- Selecteer + Beleidsdefinitieen vul het resulterende formulier als volgt in:

- definitielocatie: <uw Azure-testabonnement kiezen>

- naam: [preview]: Azure-beveiligingsbasislijn voor Linux (door OSConfig)

- Category: Bestaande > Gastconfiguratie gebruiken

- beleidsregel: de vooraf ingevulde inhoud verwijderen en plak in de JSON uit het bestand in stap 1

Het beleid toewijzen aan uw lege testresourcegroep

- Selecteer op de pagina Beleidsdefinitie Beleid toewijzen. Hiermee gaat u naar de werkstroom voor het toewijzen van het beleid

-

tabblad Basisinformatie:

-

Bereik: selecteer uw test resourcegroep (bijvoorbeeld my-demo-rg)

- Zorg ervoor dat niet om het hele abonnement of de verkeerde resourcegroep te selecteren

- beleidsdefinitie: [preview]: Azure-beveiligingsbasislijn voor Linux (per OSConfig)

- toewijzingsnaam: Controleren [preview]: Azure-beveiligingsbasislijn voor Linux (door OSConfig)

-

Bereik: selecteer uw test resourcegroep (bijvoorbeeld my-demo-rg)

- tabblad Parameters

- Optioneel: ga door naar het tabblad Parameters om te controleren welke parameters beschikbaar zijn. Als u test met een machine met Arc in plaats van een virtuele Machine van Azure, moet u 'Arc-machines opnemen' wijzigen in waar.

- Optioneel: Kies het effect van het beleid:

- 'AuditIfNotExist': het beleid wordt alleen controle

- !! Waarschuwing: de automatische herstelbewerking stelt de beleidsdefinities in op de gewenste status en kan onderbrekingen veroorzaken- dit is een beperkte openbare preview!!

- DeployIfNotExist betekent dat deze wordt uitgevoerd in modus voor automatisch herstel- deze niet gebruiken in productie

-

tabblad Herstel

- Kies de optie om beheerde identiteit te makenen kies 'Door systeem beheerd'

-

tabblad Controleren en maken

- Selecteer Maken

- Ga terug op de pagina beleidsdefinitie naar de beleidstoewijzing die u zojuist hebt gemaakt, onder het tabblad Toewijzingen

Een test-VM (virtuele machine) maken en voorbereiden op machineconfiguratie

- Maak een virtuele Linux-machine met de volgende opties:

- naam van virtuele machine: my-demo-vm-01

- resourcegroep: de lege resourcegroep die u eerder hebt gemaakt, bijvoorbeeld my-demo-rg

- Image: Ubuntu Server 22.04 of RedHat Enterprise Linux (RHEL) 9

- VM-architectuur: x64

- VM-grootte: uw keuze, maar houd er rekening mee dat kleinere VM-grootten uit de B-serie, zoals Standard_B2s, een rendabele optie kunnen zijn voor het testen

- Nadat de VM is gemaakt, werkt u de VM bij zodat deze werkt met machineconfiguratie:

- Een door het systeem toegewezen identiteit toevoegen, als deze nog niet aanwezig is

- Voeg de machineconfiguratie-extensie toe (gelabeld in de portal als Azure Automanage Machine Configuration)

Fooi

De stappen voor de extensie voor beheerde identiteiten en machineconfiguratie zijn handmatig uitgevoerd in deze handleiding om wachten te verminderen en om contextwijzigingen te verminderen. Op schaal kunnen deze worden voldaan met behulp van het ingebouwde beleidsinitiatief Deploy prerequisites to enable Guest Configuration policies on virtual machines.

BELANGRIJK: Neem een pauze voordat u doorgaat

Er worden nu automatisch verschillende stappen uitgevoerd. Elk van deze stappen kan enkele minuten duren. Wacht daarom minstens 15 minuten voordat u doorgaat.

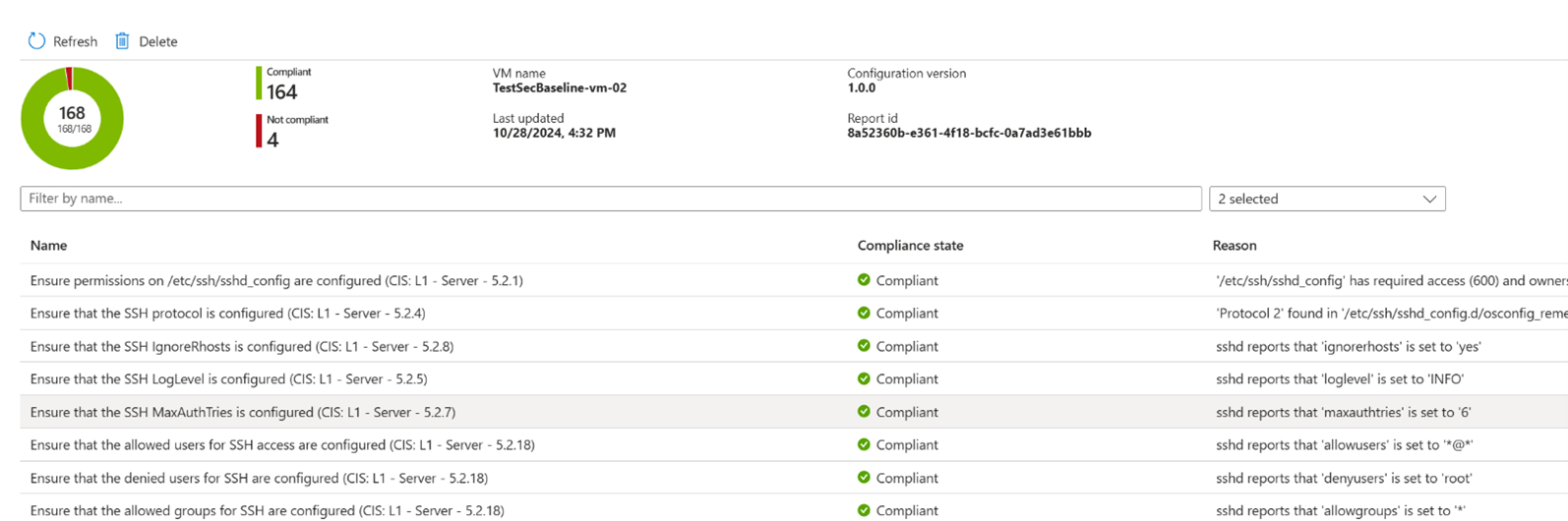

Resultaten bekijken

In de volgende voorbeelden ziet u hoe u dit kunt doen:

- Aantal machines op nalevingsstatus (handig op productieschaal, waar u mogelijk duizenden machines hebt)

- Lijst met machines met nalevingsstatus voor elke

- Gedetailleerde lijst met basislijnregels met nalevingsstatus en bewijs (ook wel bekend als Redenen) voor elk

Fooi

Verwacht dat rode niet-compatibele het volgende oplevert. Het gebruiksscenario voor alleen controle gaat over het detecteren van het verschil tussen bestaande systemen en de Azure-beveiligingsbasislijn.

- Ga naar de overzichtspagina van Azure Policy

- Klik in het linkernavigatievenster op Naleving

- Klik op uw 'Mijn demoopdracht van...' beleidstoewijzing

- Houd er rekening mee dat deze pagina beide mogelijkheden biedt:

- Aantal machines op nalevingsstatus

- Lijst met machines met nalevingsstatus voor elke

- Wanneer u klaar bent om een gedetailleerde lijst met basislijnregels met nalevingsstatus en bewijs te zien, gaat u als volgt te werk:

- Selecteer in de lijst met machines (weergegeven onder Resourcecompatibiliteit) de naam van uw testmachine

- Klik op Resource weergeven om naar de overzichtspagina van de machine te gaan

- Zoek en selecteer in het linkernavigatievenster Configuratiebeheer

- Selecteer in de lijst met configuraties de configuratie waarvan de naam begint met LinuxSecurityBaseline...

- Gebruik in de weergave configuratiedetails de vervolgkeuzelijst filter om Selecteer alle als u zowel nalevings- als niet-compatibele regels wilt zien

Optioneel: Meer testmachines toevoegen om schaal te ervaren

In dit artikel is het beleid toegewezen aan een resourcegroep die aanvankelijk leeg was en vervolgens één virtuele machine heeft gekregen. Hoewel het systeem end-to-end aan het werk is, biedt het geen idee van bewerkingen op schaal. In de nalevingsweergave voor beleidstoewijzingen kan een cirkeldiagram van één computer bijvoorbeeld kunstmatig aanvoelen.

Overweeg om meer testmachines toe te voegen aan de resourcegroep, of dit nu handmatig of via automatisering is. Deze machines kunnen Azure-VM's of machines met Arc zijn. Naarmate u ziet dat deze machines voldoen aan de naleving (of zelfs mislukken), kunt u een scherper beeld krijgen van het operationeel maken van de Azure-beveiligingsbasislijn op schaal.

Resources opschonen

Als u doorlopende kosten wilt voorkomen, kunt u overwegen de resourcegroep te verwijderen die in dit artikel wordt gebruikt. De Azure CLI-opdracht wordt bijvoorbeeld az group delete --name "my-demo-rg".

Verwante inhoud

- Als u feedback wilt geven, functieaanvragen, enzovoort wilt bespreken, neemt u contact op met: linux_sec_config_mgmt@service.microsoft.com

- Lees meer over de lanceringsblog aangekondigd op Ignite 2024

- aanmelden voor de beperkte preview van automatische herstel om samen met ons samen te werken en de toekomst van deze mogelijkheid vorm te geven