Overzicht van Network Fabric Services

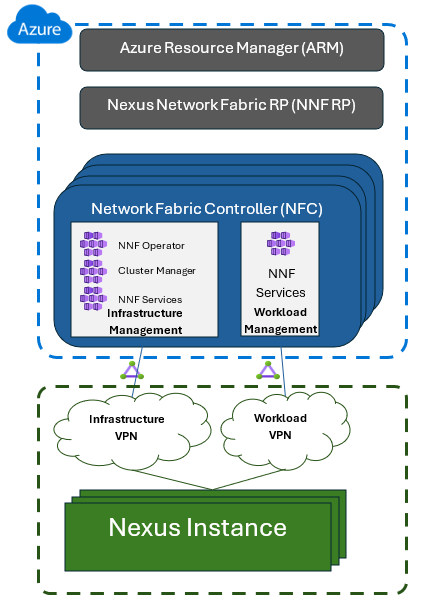

De Network Fabric Controller (NFC) fungeert als host voor NNF-services (Nexus Network Fabric), geïllustreerd in het onderstaande diagram. Deze services maken beveiligde internettoegang mogelijk voor on-premises toepassingen en services. Communicatie tussen on-premises toepassingen en NNF-services wordt mogelijk gemaakt via een gespecialiseerde Express Route-service (VPN). Met deze instelling kunnen on-premises services verbinding maken met de NNF-services via Express Route aan het ene uiteinde en toegang krijgen tot internetservices aan de andere kant.

Verbeterde beveiliging met Nexus Network Fabric Proxy Management

De Nexus Network Fabric maakt gebruik van een robuuste, cloudeigen proxy die is ontworpen om de Nexus-infrastructuur en de bijbehorende workloads te beschermen. Deze proxy is voornamelijk gericht op het voorkomen van aanvallen op gegevensexfiltratie en het onderhouden van een gecontroleerde acceptatielijst met URL's voor NNF-exemplaarverbindingen. In combinatie met de under-cloudproxy biedt de NNF-proxy uitgebreide beveiliging voor workloadnetwerken. Er zijn twee verschillende aspecten van dit systeem: de Infrastructuurbeheerproxy, die al het infrastructuurverkeer afhandelt, en de workloadbeheerproxy, speciaal bedoeld voor het faciliteren van communicatie tussen workloads en openbare of Azure-eindpunten.

Geoptimaliseerde tijdsynchronisatie met Managed Network Time Protocol (NTP)

Network Time Protocol (NTP) is een essentieel netwerkprotocol dat de tijdsinstellingen van computersystemen op pakketgeschakelde netwerken uitlijnt. In het Azure Operator Nexus-exemplaar is NTP een instrument om ervoor te zorgen dat de consistente tijdsinstellingen voor alle rekenknooppunten en netwerkapparaten worden gegarandeerd. Dit synchronisatieniveau is essentieel voor de netwerkfuncties (NF's) die binnen de infrastructuur werken. Het draagt aanzienlijk bij aan de effectiviteit van telemetrie- en beveiligingsmaatregelen, met behoud van de integriteit en coördinatie van het systeem.

Nexus Network Fabric Resources

Hieronder volgen belangrijke bronnen voor Nexus Network Fabric.

InternetGateways

InternetGateways is een essentiële resource in de netwerkarchitectuur, die fungeert als de verbindingsbrug tussen een virtueel netwerk en internet. Hiermee kunnen virtuele machines en andere entiteiten binnen een virtueel netwerk naadloos communiceren met externe services. Deze services variëren van websites en API's tot verschillende cloudservices, waardoor InternetGateways een veelzijdig en essentieel onderdeel vormen.

Eigenschappen

| Eigenschappen | Beschrijving |

|---|---|

| Naam | Fungeert als de unieke id voor de internetgateway. |

| Locatie | Hiermee geeft u de Azure-regio op waar de internetgateway wordt geïmplementeerd, wat zorgt voor regionale naleving en optimalisatie. |

| Subnetten | Definieert de subnetten die zijn gekoppeld aan de internetgateway en bepaalt de netwerksegmenten die het services. |

| Openbaar IP-adres | Hiermee wijst u een openbaar IP-adres toe aan de gateway, waardoor externe netwerkinteracties worden ingeschakeld. |

| Routes | Geeft een overzicht van de routeringsregels en configuraties voor het beheren van verkeer via de gateway. |

Gebruiksgevallen

- Internettoegang: vereenvoudigt de internetverbinding voor virtuele netwerkbronnen, die essentieel zijn voor updates, downloads en toegang tot externe services.

- Hybride Verbinding maken iviteit: ideaal voor hybride scenario's, waardoor beveiligde verbindingen tussen on-premises netwerken en Azure-resources mogelijk zijn.

- Taakverdeling: verbetert de netwerkprestaties en -beschikbaarheid door gelijkmatig verkeer over meerdere gateways te verdelen.

- Beveiliging afdwingen: maakt de implementatie van robuust beveiligingsbeleid mogelijk, zoals beperkingen voor uitgaand verkeer en versleutelingsmandaten.

InternetGatewayRules

InternetGatewayRules vertegenwoordigt een set regels die zijn gekoppeld aan een internetgateway in de beheerde netwerkinfrastructuur. Deze regels stellen richtlijnen vast voor het toestaan of beperken van verkeer tijdens het doorlopen van de internetgateway, wat een framework biedt voor netwerkverkeersbeheer.

Eigenschappen

| Eigenschappen | Beschrijving |

|---|---|

| Naam | Fungeert als de unieke id voor elke regel. |

| Prioriteit | Hiermee stelt u de evaluatievolgorde van de regels in, waarbij regels met een hogere prioriteit voorrang krijgen. |

| Actie | Bepaalt de actie (bijvoorbeeld toestaan, weigeren) voor verkeer dat voldoet aan de regelcriteria. |

| Ip-adresbereik van bron | Identificeert het oorspronkelijke IP-adresbereik dat van toepassing is op de regel. |

| Doel-IP-adresbereik | Hiermee definieert u het doel-IP-adresbereik voor de regel. |

| Protocol | Hiermee geeft u het netwerkprotocol (bijvoorbeeld TCP, UDP) dat relevant is voor de regel. |

| Poortbereik | Details van het poortbereik voor de regel, indien van toepassing. |

Gebruiksgevallen

Verkeersfiltering: Met InternetGatewayRules kunnen organisaties zowel binnenkomend als uitgaand netwerkverkeer beheren op basis van specifieke criteria. Ze kunnen bijvoorbeeld bepaalde IP-bereiken blokkeren of alleen bepaalde protocollen toestaan.

Beveiligingsbeleid afdwingen: deze regels zijn van groot belang bij het implementeren van beveiligingsmaatregelen, zoals het beperken van verkeer om de netwerkbeveiliging te verbeteren. Een organisatie kan bekende schadelijke IP-bereiken blokkeren of verkeer beperken tot specifieke poorten voor bepaalde services.

Nalevingsgarantie: De regels kunnen ook worden gebruikt om te voldoen aan wettelijke normen door het beperken van soorten verkeer, waardoor gegevensprivacy en toegangsbeheer worden ondersteund.

Verkeerstaakverdeling: InternetGatewayRules kan netwerkverkeer verdelen over meerdere gateways om het resourcegebruik te optimaliseren. Dit omvat het prioriteren of beperken van verkeer op basis van bedrijfsbehoeften.

Veelgestelde vragen

Is ondersteuning beschikbaar voor HTTP-eindpunten?

De standaardconfiguratie van Azure ondersteunt alleen HTTPS-eindpunten om beveiligde communicatie te garanderen. HTTP-eindpunten worden niet ondersteund als onderdeel van deze beveiligingsmaatregel. Door HTTPS te prioriteren, behoudt Azure hoge standaarden voor gegevensintegriteit en privacy.

Hoe kan ik gegevensexfiltratie beschermen?

Om de beveiliging tegen gegevensexfiltratie te versterken, ondersteuning voor Azure de toelage van specifieke FQDN's (Fully Qualified Domain Names) op de proxy. Deze extra beveiligingsmaatregel zorgt ervoor dat uw netwerk alleen toegankelijk is voor goedgekeurd verkeer, waardoor het potentieel voor onbevoegde gegevensverplaatsing aanzienlijk wordt geminimaliseerd.