Vertrouwelijke containers met Azure Red Hat OpenShift (preview)

Vertrouwelijke containers bieden een robuuste oplossing voor het beveiligen van gevoelige gegevens in cloudomgevingen. Met behulp van op hardware gebaseerde vertrouwde uitvoeringsomgevingen (TEE's) biedt Confidential Containers een beveiligde enclave binnen het hostsysteem, waarbij toepassingen en hun gegevens worden geïsoleerd tegen mogelijke bedreigingen. Deze isolatie zorgt ervoor dat zelfs als het hostsysteem wordt aangetast, de vertrouwelijke gegevens beveiligd blijven.

In dit artikel worden de voordelen beschreven van het gebruik van Vertrouwelijke containers om gevoelige gegevens te beveiligen en wordt uitgelegd hoe Confidential Containers werken in Azure Red Hat OpenShift.

Voordelen van het gebruik van vertrouwelijke containers

Vertrouwelijke containers bieden verschillende belangrijke voordelen:

Verbeterde gegevensbeveiliging: Door toepassingen en hun gegevens binnen een beveiligde enclave te isoleren, beschermen vertrouwelijke containers gevoelige informatie tegen onbevoegde toegang, zelfs als het hostsysteem is aangetast.

Naleving van regelgeving: branches zoals gezondheidszorg, financiën en overheid zijn onderworpen aan strenge regelgeving op het gebied van gegevensprivacy. Vertrouwelijke containers kunnen organisaties helpen aan deze nalevingsvereisten te voldoen door een robuust mechanisme te bieden voor het beveiligen van gevoelige gegevens.

Verbeterd vertrouwen en vertrouwen: Vertrouwelijke containers kunnen vertrouwen tussen cloudserviceproviders en hun klanten bevorderen door de toezegging voor gegevensbeveiliging en privacy te demonstreren.

Verminderd risico op gegevensschendingen: Het gebruik van vertrouwelijke containers kan het risico op gegevensschendingen aanzienlijk verminderen, wat verwoestende gevolgen kan hebben voor organisaties.

Verbeterde efficiëntie: Vertrouwelijke containers kunnen de ontwikkeling en implementatie van toepassingen stroomlijnen door een veilige en efficiënte omgeving te bieden voor het uitvoeren van gevoelige workloads.

Typische gebruiksvoorbeelden

In de volgende tabel worden de meest voorkomende use cases voor het implementeren van vertrouwelijke containers beschreven.

| Gebruiksscenario | Branche | Opmerking |

|---|---|---|

| Naleving van de regelgever Voldoen aan strikte voorschriften voor gegevensbescherming en privacy. |

Overheid, Financiën, Gezondheidszorg | Een zorgverlener die vertrouwelijke containers gebruikt om patiëntgegevens te verwerken en op te slaan in overeenstemming met HIPAA-voorschriften. |

| Omgevingen met meerdere tenants Het hosten van toepassingen en gegevens van meerdere clients met sterke isolatie. |

SaaS-providers, cloudserviceproviders | Een cloudserviceprovider die geïsoleerde omgevingen biedt voor verschillende clients binnen dezelfde infrastructuur. |

| Training voor beveiligde AI-/ML-modellen AI-modellen trainen op gevoelige gegevens zonder de gegevens weer te geven. |

AI/ML, elke branche die gevoelige gegevens gebruikt voor AI | Een financiële instelling traint fraudedetectiemodellen op klanttransactiegegevens. |

Hoe vertrouwelijke containers werken

Confidential Containers is een functie van Red Hat OpenShift sandboxed containers, die een geïsoleerde omgeving bieden voor het uitvoeren van toepassingen in containers. De kern van Confidential Containers is de Confidential Virtual Machine (CVM). Deze gespecialiseerde virtuele machine, die binnen een TRUSTED Execution Environment (TEE) werkt, brengt een beveiligde enclave tot stand voor toepassingen en de bijbehorende gegevens. TEEs, op hardware gebaseerde geïsoleerde omgevingen die zijn versterkt met verbeterde beveiligingsfuncties, zorgen ervoor dat zelfs als het hostsysteem wordt aangetast, de gegevens die zich in de CVM bevinden, beschermd blijven.

Azure Red Hat OpenShift fungeert als orchestrator, die toezicht houdt op de sandboxing van workloads (pods) via het gebruik van virtuele machines. Wanneer u CVM's gebruikt, biedt Azure Red Hat OpenShift vertrouwelijke containermogelijkheden voor uw workloads. Zodra een workload Vertrouwelijke containers is gemaakt, implementeert Azure Red Hat OpenShift deze in een CVM die wordt uitgevoerd binnen de TEE, waardoor een veilige en geïsoleerde omgeving wordt geboden voor uw gevoelige gegevens.

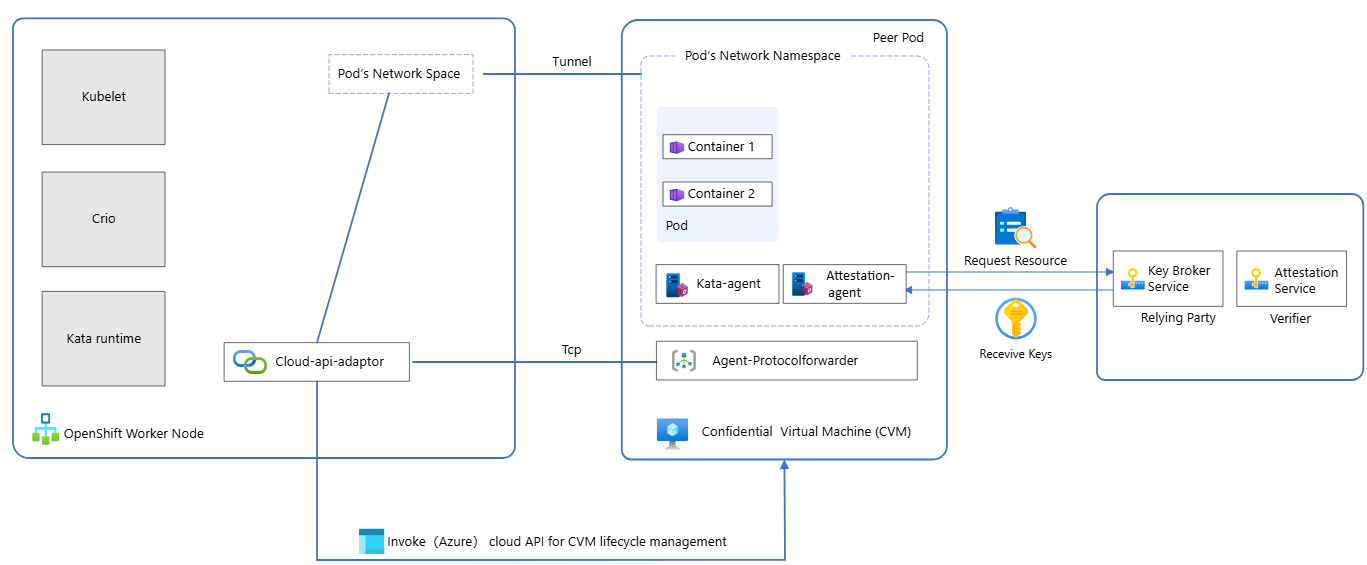

In het diagram ziet u de drie belangrijkste stappen voor het gebruik van vertrouwelijke containers op een ARO-cluster:

- OpenShift Sandboxed Containers Operator wordt geïmplementeerd op het ARO-cluster.

- Kata Runtime-container op een ARO-werkknooppunt maakt gebruik van de cloud-API-adapter om een peerpod te maken op een vertrouwelijke VM.

- De externe attestation-agent op de peerpod initieert de attestation van de containerinstallatiekopieën voordat de kata-agent deze implementeert, zodat de integriteit van de installatiekopieën wordt gewaarborgd.

Attest

Attestation vormt een fundamenteel onderdeel van Confidential Containers, met name binnen de context van zero-trust-beveiliging. Voordat u een workload als een workload Confidential Containers implementeert, is het noodzakelijk om de betrouwbaarheid van de TEE tee te controleren waar de workload wordt uitgevoerd. Attestation zorgt ervoor dat de TEE inderdaad veilig is en beschikt over de mogelijkheid om uw vertrouwelijke gegevens te beveiligen.

Het trustproject

Het trustproject biedt de attestation-mogelijkheden die essentieel zijn voor Vertrouwelijke containers. Het voert attestation-bewerkingen uit en levert geheimen aan de TEE na een geslaagde verificatie. De belangrijkste onderdelen van de trust omvatten:

Beheerders: deze onderdelen werken binnen de CVM, met inbegrip van de Attestation Agent (AA) die verantwoordelijk is voor het verzenden van bewijs om de betrouwbaarheid van de omgeving te onderbouwen.

Key Broker Service (KBS): deze service fungeert als invoerpunt voor externe attestation, het doorsturen van bewijs naar de Attestation Service (AS) voor verificatie.

Attestation Service (AS): Deze service valideert het TEE-bewijs.

De operator Confidential Compute Attestation

De Confidential Compute Attestation Operator, een integraal onderdeel van de Azure Red Hat OpenShift Confidential Containers-oplossing, vereenvoudigt de implementatie en het beheer van trustservices binnen een Azure Red Hat OpenShift-cluster. Het stroomlijnt de configuratie van trustservices en het beheer van geheimen voor workloads met vertrouwelijke containers.

Een geïntegreerd perspectief

Een typische implementatie van Confidential Containers omvat Azure Red Hat OpenShift die werkt met de Confidential Compute Attestation-operator die is geïmplementeerd in een afzonderlijke, vertrouwde omgeving. De werkbelasting wordt uitgevoerd binnen een CVM die binnen een TEE werkt en profiteert van de garanties voor versleuteld geheugen en integriteit die door de TEE worden geboden. Beheerders die in de CVM verblijven, voeren attestation uit en verwerven vereiste geheimen, waardoor de veiligheid en vertrouwelijkheid van uw gegevens worden beschermd.

Volgende stappen

Nu u de voordelen en verschillende use cases voor Vertrouwelijke containers kent, bekijkt u Vertrouwelijke containers implementeren in een ARO-cluster (Azure Red Hat OpenShift).