Overzicht van uitgaand verkeer van Azure Red Hat OpenShift

Uitgaande vergrendeling biedt toegang tot de URL's en eindpunten die een Azure Red Hat OpenShift-cluster nodig heeft om effectief te kunnen functioneren.

Uitgaande vergrendeling zorgt ervoor dat u toegang hebt tot URL's, zoals management.azure.com, zodat u een ander werkknooppunt kunt maken dat wordt ondersteund door virtuele Azure-machines. De vergrendeling van uitgaand verkeer zorgt voor toegang, zelfs als het uitgaande (uitgaande) verkeer wordt beperkt door een firewallapparaat of een ander middel.

Bij uitgaand vergrendelen wordt een verzameling domeinen gebruikt die vereist zijn voor een Azure Red Hat OpenShift-cluster om deze domeinen te laten functioneren en proxy's aan te roepen via de Azure Red Hat OpenShift-service. De domeinen, die regiospecifiek zijn, kunnen niet worden geconfigureerd door klanten.

Uitgaand verkeer is niet afhankelijk van internettoegang van klanten voor Azure Red Hat OpenShift-services. Om clusters een Azure Red Hat OpenShift-service te bereiken, wordt clusterverkeer afgesloten via een privé-Eindpunt van Azure dat is gemaakt in de clusterresourcegroep waar alle Azure Red Hat OpenShift-resources beschikbaar zijn.

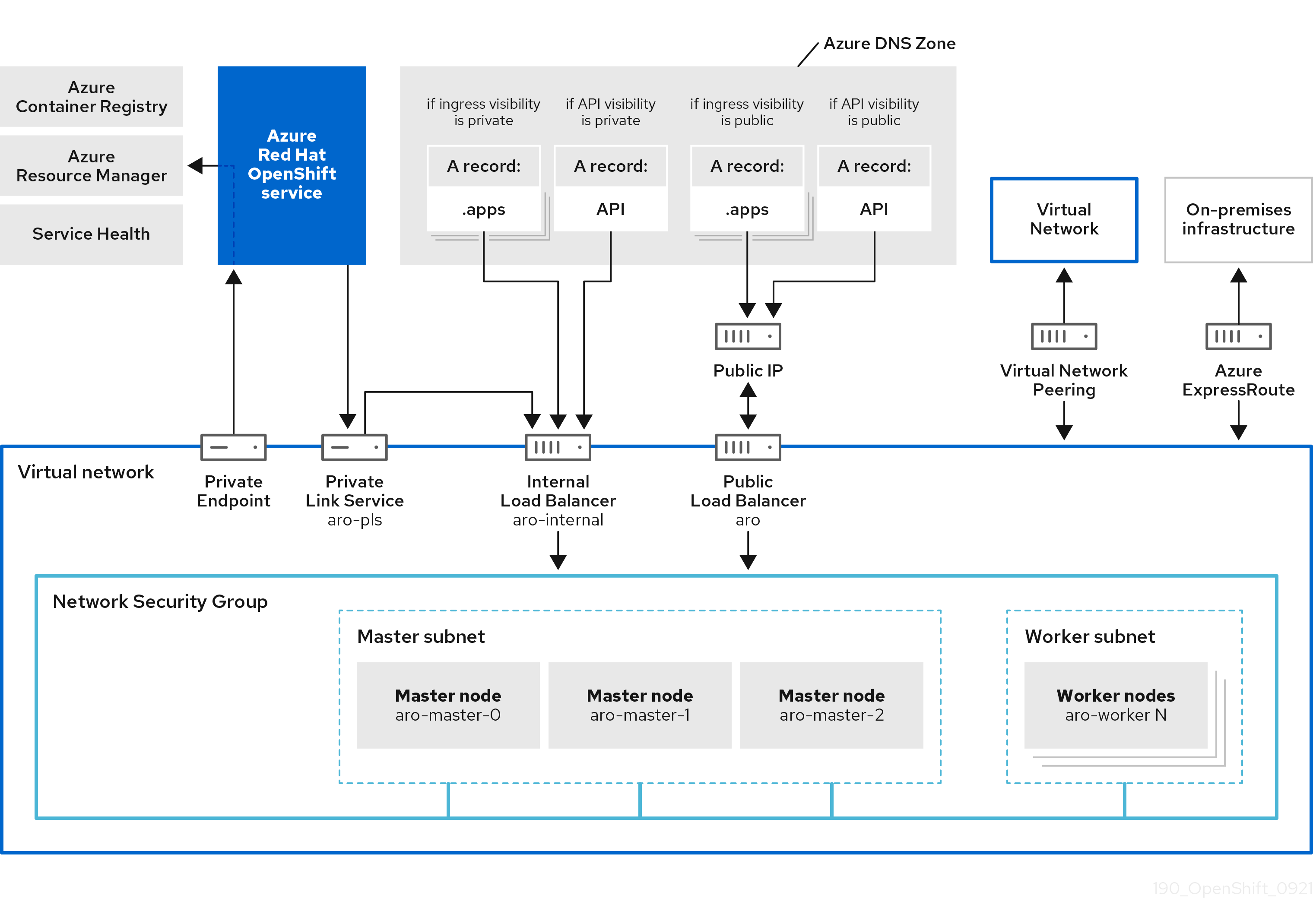

In de volgende afbeelding ziet u de architectuurwijzigingen die uitgaand vergrendelen omvatten.

Een bekende subset van domeinen (die de Azure Red Hat OpenShift-clusters moeten functioneren) valideert het doel van het clusterverkeer. Ten slotte wordt het verkeer via de Azure Red Hat OpenShift-service doorgegeven om verbinding te maken met deze URL's en eindpunten.

Uitgaand verkeer vergrendelen inschakelen

Om te kunnen functioneren, is uitgaand vergrendelen afhankelijk van de SNI-extensie (Server Name Indication) naar de TLS (Transport Layer Security). Alle workloads van klanten die communiceren met de bekende subset van domeinen, moeten SNI hebben ingeschakeld.

Uitgaande vergrendeling is standaard ingeschakeld voor het maken van een nieuw cluster. Als u uitgaand verkeer echter wilt inschakelen voor bestaande clusters, moet SNI zijn ingeschakeld voor de workloads van de klant. Als u uitgaande vergrendeling van uw bestaande clusters wilt inschakelen, dient u een ondersteuningsaanvraag in bij Microsoft Ondersteuning of Red Hat-ondersteuning.

Controleren of uitgaand verkeer vergrendelen is ingeschakeld op een cluster

Als u wilt controleren of uitgaand verkeer is ingeschakeld voor een cluster, meldt u zich aan bij uw Azure-cluster en voert u de volgende opdracht uit:

$ oc get cluster.aro.openshift.io cluster -o go-template='{{ if .spec.gatewayDomains }}{{ "Egress Lockdown Feature Enabled" }}{{ else }}{{ "Egress Lockdown Feature Disabled" }}{{ end }}{{ "\n" }}'

Afhankelijk van of uitgaande vergrendeling is ingeschakeld of uitgeschakeld, ziet u een van de volgende berichten:

Egress Lockdown Feature EnabledEgress Lockdown Feature Disabled

Relatie tot opslagvergrendeling

Opslagvergrendeling is een andere functie van Azure Red Hat OpenShift die de clusterbeveiliging verbetert. Opslagaccounts die zijn gemaakt met het cluster, worden geconfigureerd om openbare toegang te beperken. Uitzonderingen worden toegevoegd voor de Subnetten van de Azure Red Hat OpenShift-resourceinrichting en het subnet van de gateway voor uitgaand verkeer. Clusteronderdelen die gebruikmaken van deze opslag, bijvoorbeeld OpenShift Image Registry, zijn afhankelijk van de vergrendelingsfunctionaliteit voor uitgaand verkeer in plaats van rechtstreeks toegang te krijgen tot de opslagaccounts.

Volgende stappen

Zie Uitgaand verkeer beheren voor uw Azure Red Hat OpenShift-cluster (preview) voor meer informatie over het beheren van uitgaand verkeer voor uw Azure Red Hat OpenShift-cluster (preview).