NSG-stroomlogboeken beheren met behulp van Azure Policy

Belangrijk

Op 30 september 2027 worden stroomlogboeken voor netwerkbeveiligingsgroepen (NSG) buiten gebruik gesteld. Als onderdeel van deze buitengebruikstelling kunt u vanaf 30 juni 2025 geen nieuwe NSG-stroomlogboeken meer maken. U wordt aangeradente migreren naar stroomlogboeken van virtuele netwerken, waardoor de beperkingen van NSG-stroomlogboeken worden opgelost. Na de buitengebruikstellingsdatum worden verkeersanalyses die zijn ingeschakeld met NSG-stroomlogboeken niet meer ondersteund en worden bestaande resources voor NSG-stroomlogboeken in uw abonnementen verwijderd. NSG-stroomlogboekrecords worden echter niet verwijderd en blijven hun respectieve bewaarbeleid volgen. Zie de officiële aankondiging voor meer informatie.

Met Azure Policy kunt u organisatiestandaarden afdwingen en naleving op schaal beoordelen. Veelvoorkomende use-cases voor Azure Policy zijn onder andere het implementeren van governance voor consistentie van resources, naleving van de regelgeving, beveiliging, kosten en beheer. Zie Wat is Azure Policy? en quickstart voor meer informatie over Azure Policy: Een beleidstoewijzing maken om niet-compatibele resources te identificeren.

In dit artikel leert u hoe u twee ingebouwde beleidsregels gebruikt voor het beheren van uw configuratie van NSG-stroomlogboeken (netwerkbeveiligingsgroep). Het eerste beleid markeert een netwerkbeveiligingsgroep waarvoor geen stroomlogboeken zijn ingeschakeld. Het tweede beleid implementeert automatisch NSG-stroomlogboeken waarvoor geen stroomlogboeken zijn ingeschakeld.

Netwerkbeveiligingsgroepen controleren met behulp van een ingebouwd beleid

De stroomlogboeken moeten worden geconfigureerd voor elk netwerkbeveiligingsgroepsbeleid controleert alle bestaande netwerkbeveiligingsgroepen in een bereik door alle Azure Resource Manager-objecten van het type Microsoft.Network/networkSecurityGroupste controleren. Dit beleid controleert vervolgens op gekoppelde stroomlogboeken via de eigenschap stroomlogboeken van de netwerkbeveiligingsgroep en markeert een netwerkbeveiligingsgroep waarvoor geen stroomlogboeken zijn ingeschakeld.

Volg deze stappen om uw stroomlogboeken te controleren met behulp van het ingebouwde beleid:

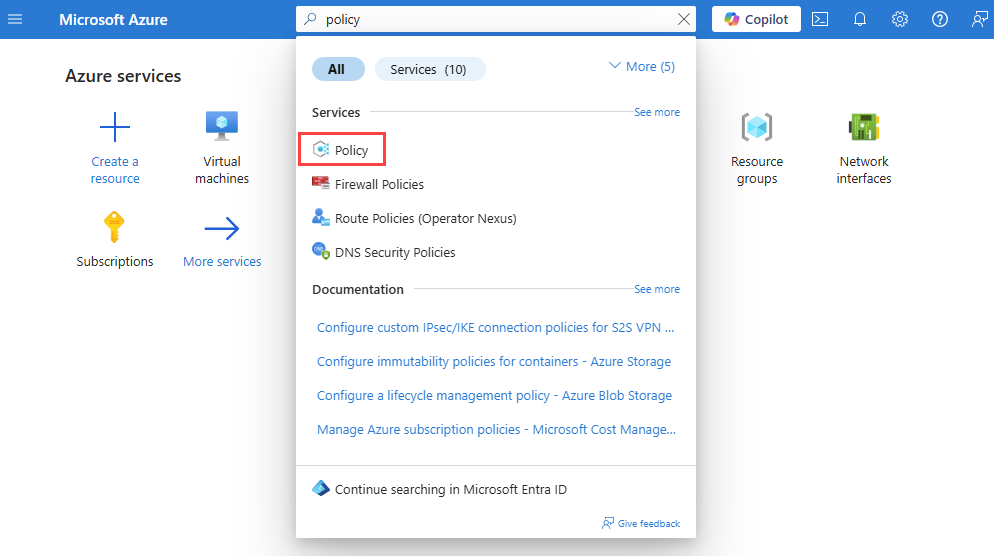

Meld u aan bij het Azure-portaal.

Voer in het zoekvak boven aan de portal beleid in. Selecteer Beleid in de zoekresultaten.

Selecteer Toewijzingen en selecteer vervolgens Beleid toewijzen.

Selecteer het beletselteken (...) naast Bereik om uw Azure-abonnement te kiezen met de netwerkbeveiligingsgroepen die u wilt controleren door het beleid. U kunt ook de resourcegroep kiezen die de netwerkbeveiligingsgroepen bevat. Nadat u uw selecties hebt geselecteerd, kiest u de knop Selecteren .

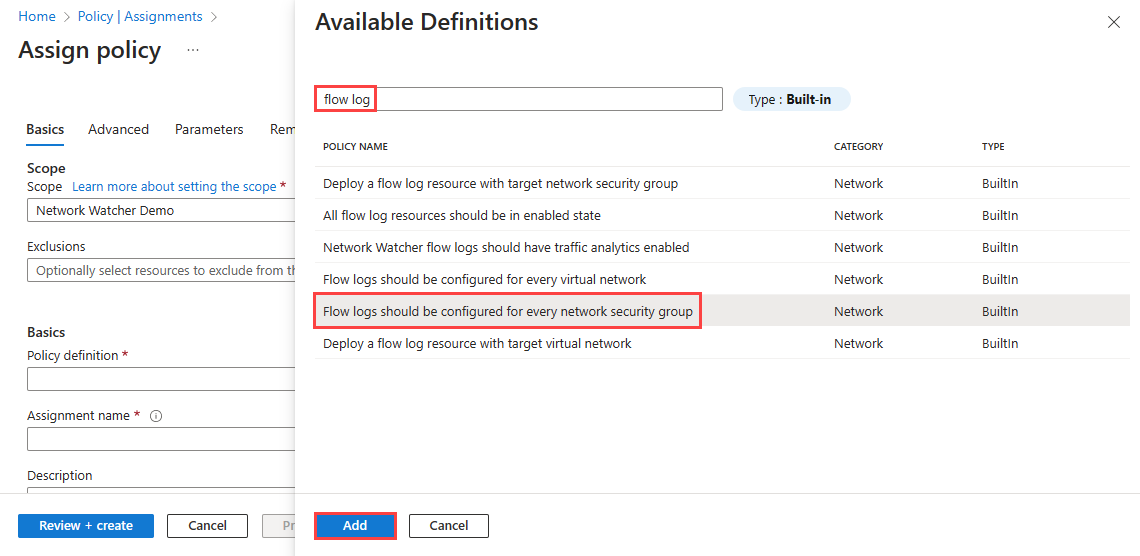

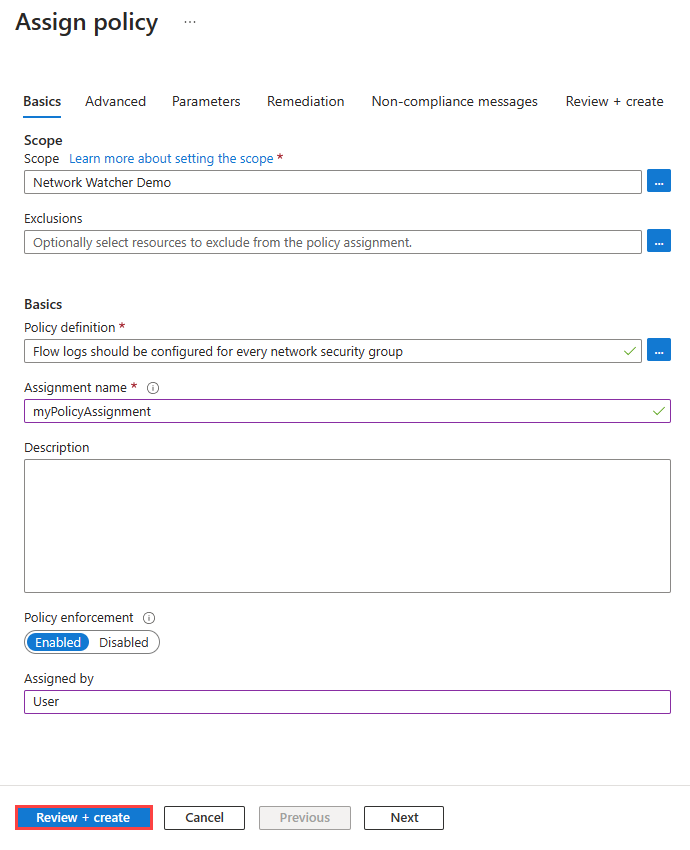

Selecteer het beletselteken (...) naast beleidsdefinitie om het ingebouwde beleid te kiezen dat u wilt toewijzen. Voer het stroomlogboek in het zoekvak in en selecteer vervolgens het ingebouwde filter. Selecteer in de zoekresultaten stroomlogboeken moeten worden geconfigureerd voor elke netwerkbeveiligingsgroep en selecteer vervolgens Toevoegen.

Voer een naam in de naam van de toewijzing in en voer uw naam in Toegewezen door.

Voor dit beleid zijn geen parameters vereist. Het bevat ook geen roldefinities, dus u hoeft geen roltoewijzingen te maken voor de beheerde identiteit op het tabblad Herstel .

Selecteer Controleren en maken en selecteer vervolgens Maken.

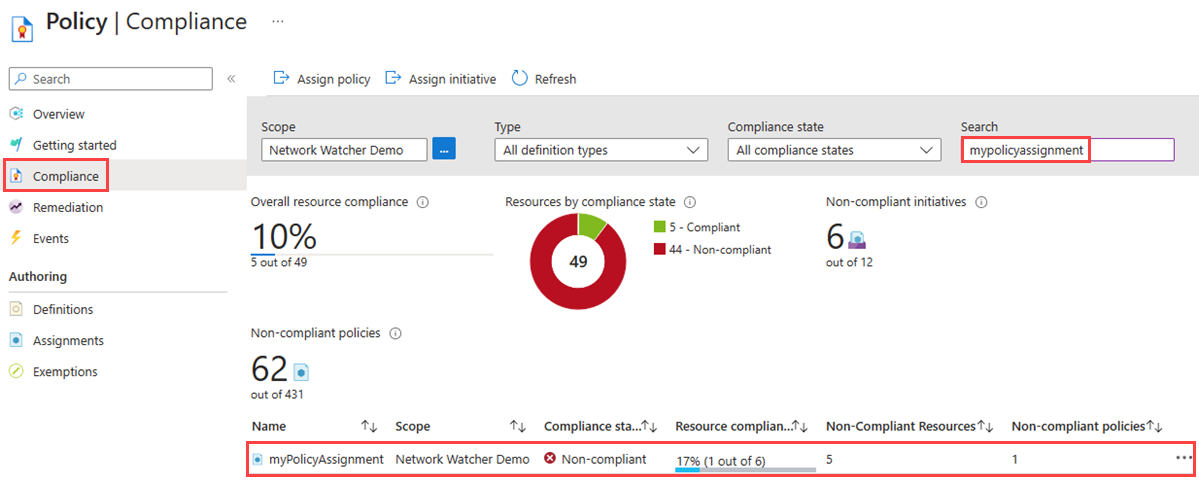

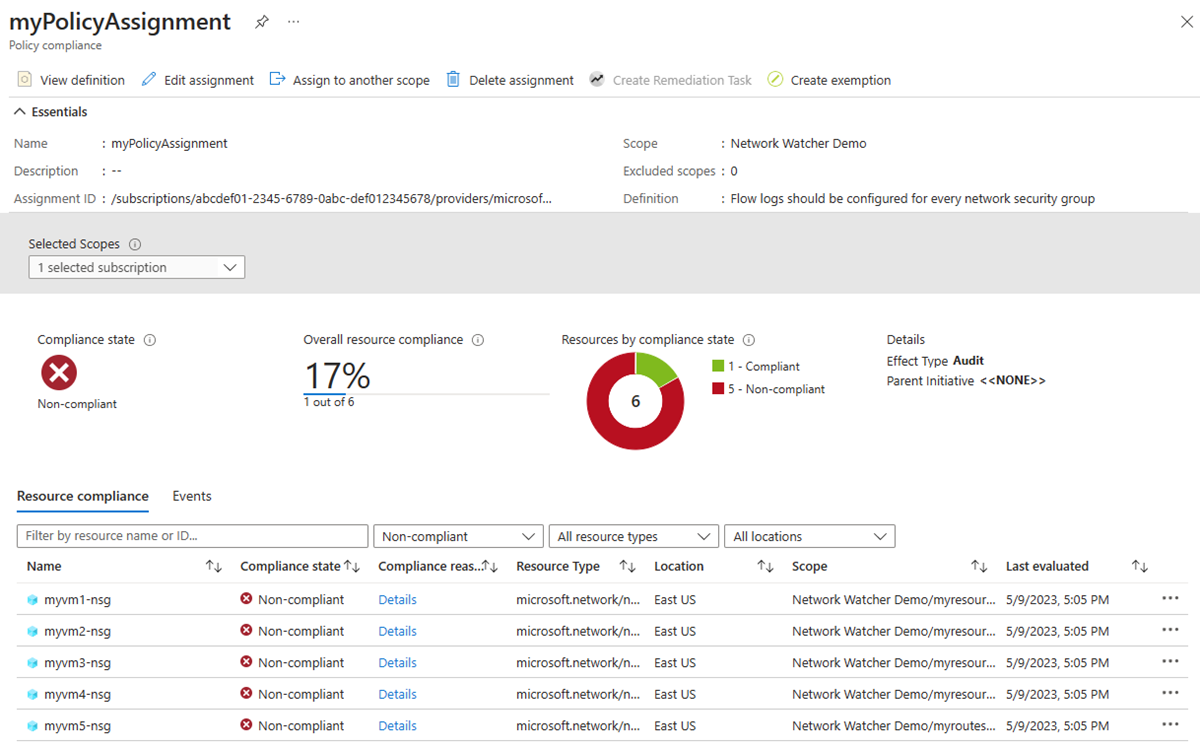

Selecteer Naleving. Zoek de naam van uw opdracht en selecteer deze.

Selecteer Resourcecompatibiliteit om een lijst op te halen met alle niet-compatibele netwerkbeveiligingsgroepen.

NSG-stroomlogboeken implementeren en configureren met behulp van een ingebouwd beleid

De resource Een stroomlogboek implementeren met het doelbeleid voor netwerkbeveiligingsgroepen controleert alle bestaande netwerkbeveiligingsgroepen in een bereik door alle Azure Resource Manager-objecten van het type Microsoft.Network/networkSecurityGroupste controleren. Vervolgens wordt gecontroleerd op gekoppelde stroomlogboeken via de eigenschap stroomlogboeken van de netwerkbeveiligingsgroep. Als de eigenschap niet bestaat, implementeert het beleid een stroomlogboek.

Het deployIfNotExists-beleid toewijzen:

Meld u aan bij het Azure-portaal.

Voer in het zoekvak boven aan de portal beleid in. Selecteer Beleid in de zoekresultaten.

Selecteer Toewijzingen en selecteer vervolgens Beleid toewijzen.

Selecteer het beletselteken (...) naast Bereik om uw Azure-abonnement te kiezen met de netwerkbeveiligingsgroepen die u wilt controleren door het beleid. U kunt ook de resourcegroep kiezen die de netwerkbeveiligingsgroepen bevat. Nadat u uw selecties hebt geselecteerd, kiest u de knop Selecteren .

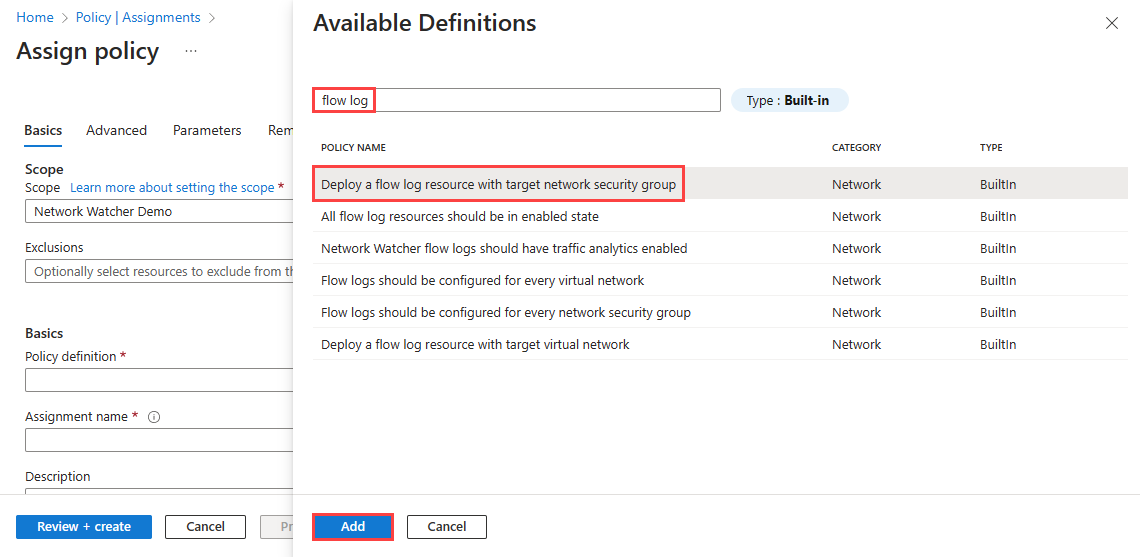

Selecteer het beletselteken (...) naast beleidsdefinitie om het ingebouwde beleid te kiezen dat u wilt toewijzen. Voer het stroomlogboek in het zoekvak in en selecteer vervolgens het ingebouwde filter. Selecteer in de zoekresultaten een stroomlogboekresource implementeren met de doelnetwerkbeveiligingsgroep en selecteer vervolgens Toevoegen.

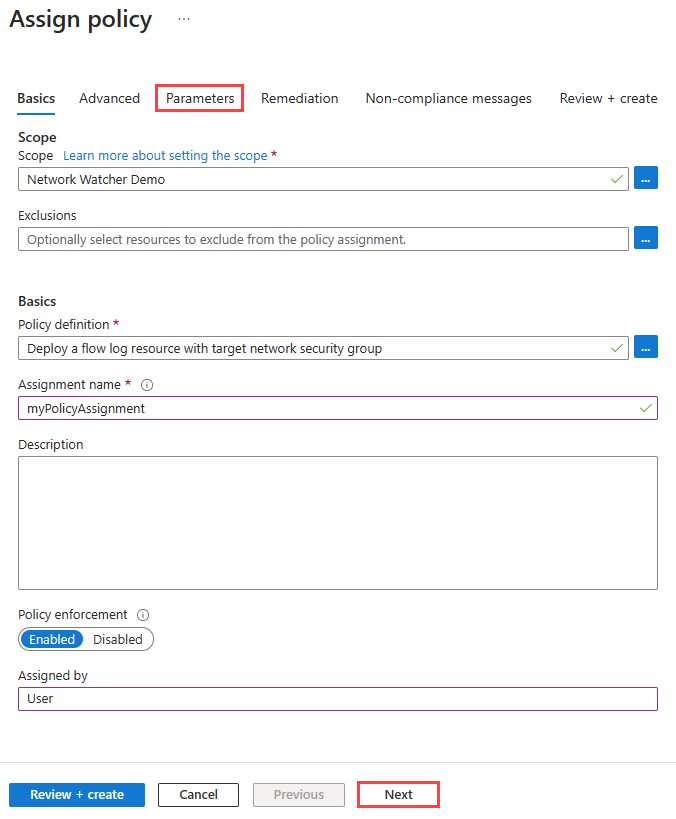

Voer een naam in de naam van de toewijzing in en voer uw naam in Toegewezen door.

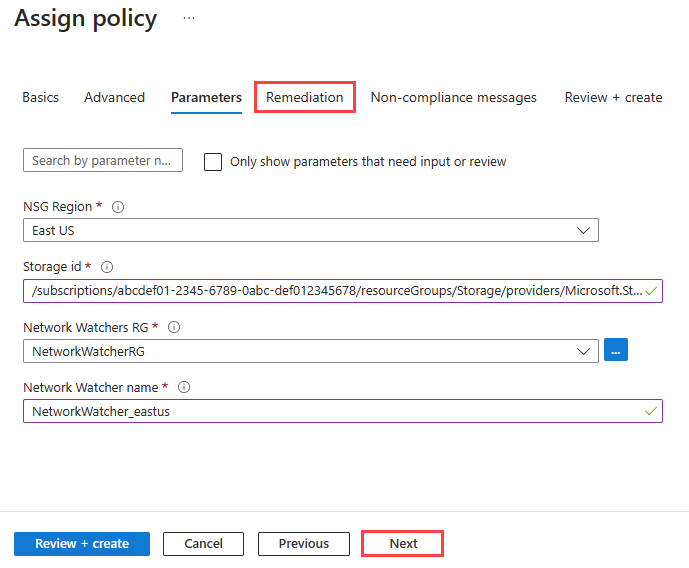

Selecteer de knop Volgende twee keer of selecteer het tabblad Parameters . Voer vervolgens de volgende waarden in of selecteer deze:

Instelling Weergegeven als NSG-regio Selecteer de regio van uw netwerkbeveiligingsgroep die u wilt gebruiken met het beleid. Opslag-id Voer de volledige resource-id van het opslagaccount in. Het opslagaccount moet zich in dezelfde regio bevinden als de netwerkbeveiligingsgroep. De indeling van de opslagresource-id is /subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Storage/storageAccounts/<StorageAccountName>.Network Watchers RG Selecteer de resourcegroep van uw Azure Network Watcher-exemplaar. Network Watcher-naam Voer de naam in van uw Network Watcher-exemplaar. Selecteer Volgende of het tabblad Herstel . Voer de volgende waarden in of selecteer deze:

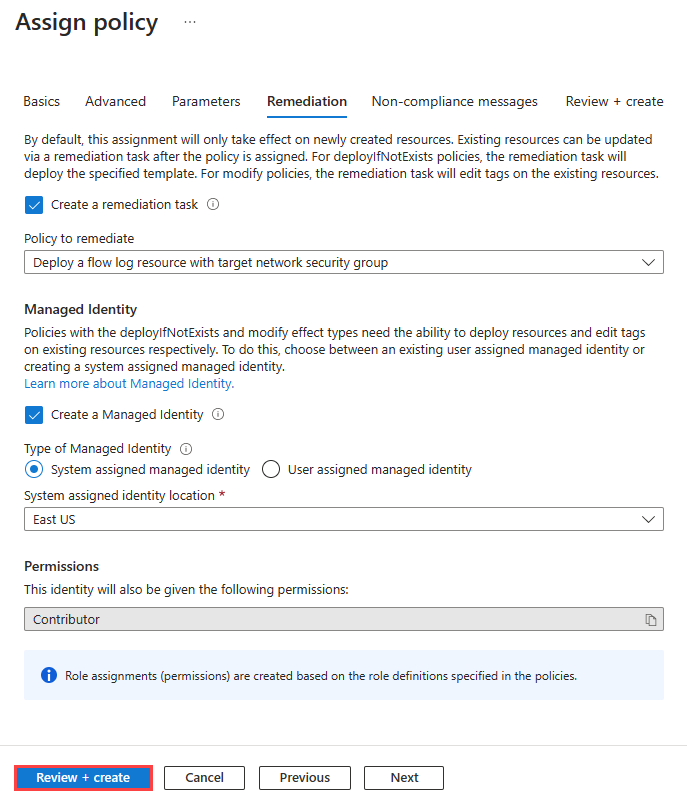

Instelling Weergegeven als Een hersteltaak maken Schakel het selectievakje in als u wilt dat het beleid van invloed is op bestaande resources. Een beheerde identiteit maken Schakel het selectievakje in. Type beheerde identiteit Selecteer het type beheerde identiteit dat u wilt gebruiken. Door het systeem toegewezen identiteitslocatie Selecteer de regio van uw door het systeem toegewezen identiteit. Scope Selecteer het bereik van uw door de gebruiker toegewezen identiteit. Bestaande door de gebruiker toegewezen identiteiten Selecteer uw door de gebruiker toegewezen identiteit. Notitie

U hebt de machtiging Inzender of Eigenaar nodig om dit beleid te kunnen gebruiken.

Selecteer Controleren en maken en selecteer vervolgens Maken.

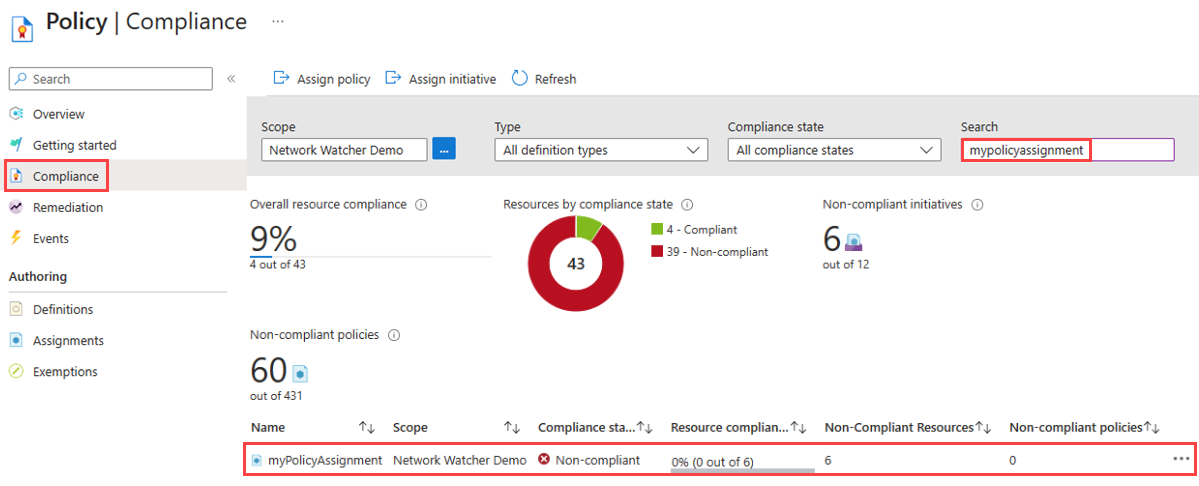

Selecteer Naleving. Zoek de naam van uw opdracht en selecteer deze.

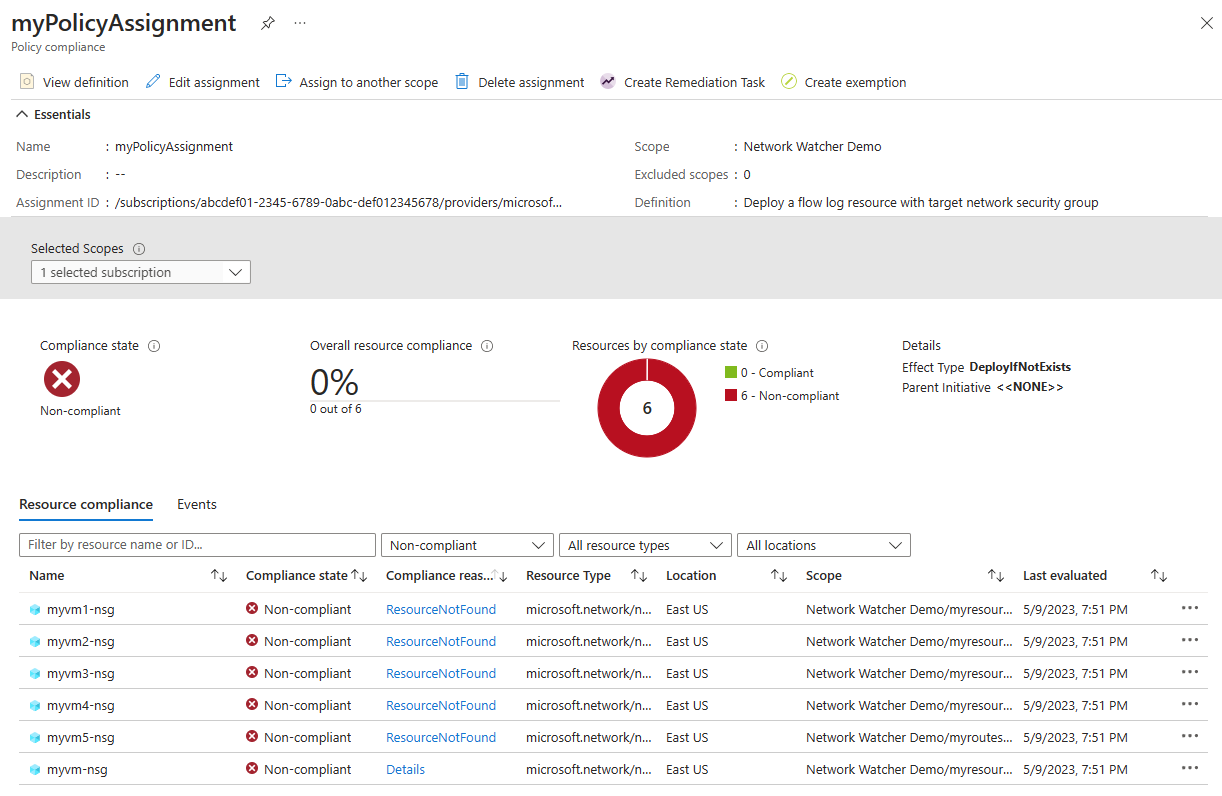

Selecteer Resourcecompatibiliteit om een lijst op te halen met alle niet-compatibele netwerkbeveiligingsgroepen.

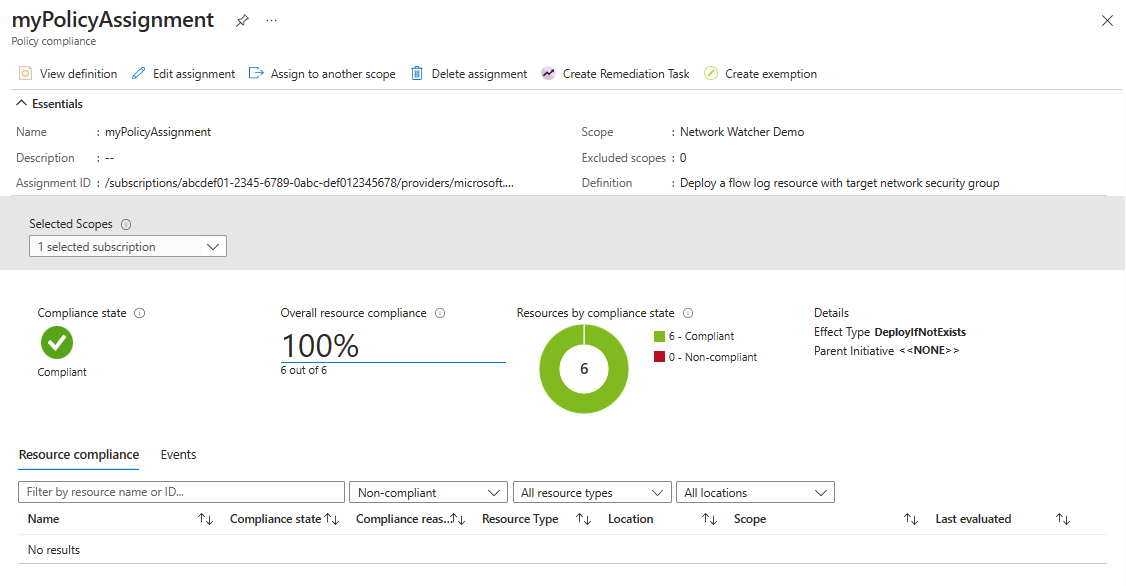

Laat het beleid uitgevoerd om stroomlogboeken te evalueren en te implementeren voor alle niet-compatibele netwerkbeveiligingsgroepen. Selecteer vervolgens opnieuw Resourcecompatibiliteit om de status van netwerkbeveiligingsgroepen te controleren (u ziet geen niet-compatibele netwerkbeveiligingsgroepen als het beleid het herstel heeft voltooid).

Gerelateerde inhoud

- Zie Stroomlogboeken voor netwerkbeveiligingsgroepen voor meer informatie over NSG-stroomlogboeken.

- Zie Traffic Analytics beheren met Behulp van Azure Policy voor meer informatie over het gebruik van ingebouwd beleid met traffic analytics.

- Zie NSG-stroomlogboeken configureren met behulp van een Azure Resource Manager-sjabloon (ARM) voor meer informatie over het gebruik van een ARM-sjabloon (Azure Resource Manager).