Gegevensversleuteling voor Azure Database for MySQL - Flexible Server met behulp van Azure Portal

In deze zelfstudie leert u hoe u gegevensversleuteling instelt en beheert voor Azure Database for MySQL Flexible Server.

In deze zelfstudie leert u het volgende:

Gegevensversleuteling instellen voor Azure Database for MySQL Flexible Server.

Configureer gegevensversleuteling voor herstel.

Configureer gegevensversleuteling voor replicaservers.

Notitie

Azure Key Vault-toegangsconfiguratie ondersteunt nu twee typen machtigingsmodellen: op rollen gebaseerd toegangsbeheer van Azure en toegangsbeleid voor de kluis. In de zelfstudie wordt beschreven hoe u gegevensversleuteling configureert voor Azure Database for MySQL Flexible Server met behulp van kluistoegangsbeleid. U kunt er echter voor kiezen om Azure RBAC als machtigingsmodel te gebruiken om toegang te verlenen tot Azure Key Vault. Hiervoor hebt u een ingebouwde of aangepaste rol nodig met minder dan drie machtigingen en deze toe te wijzen via het tabblad Toegangsbeheer (IAM) in de sleutelkluis: a) KeyVault/vaults/keys/wrap/action b) KeyVault/vaults/keys/unwrap/action c) KeyVault/vaults/keys/read. Voor beheerde HSM van Azure Key Vault moet u ook de roltoewijzing Managed HSM Crypto Service Encryption User toewijzen in RBAC.

Vereisten

Een Azure-account met een actief abonnement.

Als u geen Azure-abonnement hebt, maakt u een gratis Azure-account voordat u begint.

Notitie

Met een gratis Azure-account kunt u azure Database for MySQL Flexible Server nu 12 maanden gratis uitproberen. Zie Een gratis Azure-account gebruiken om Gratis Azure Database for MySQL - Flexible Server te proberen voor meer informatie.

De juiste machtigingen instellen voor sleutelbewerkingen

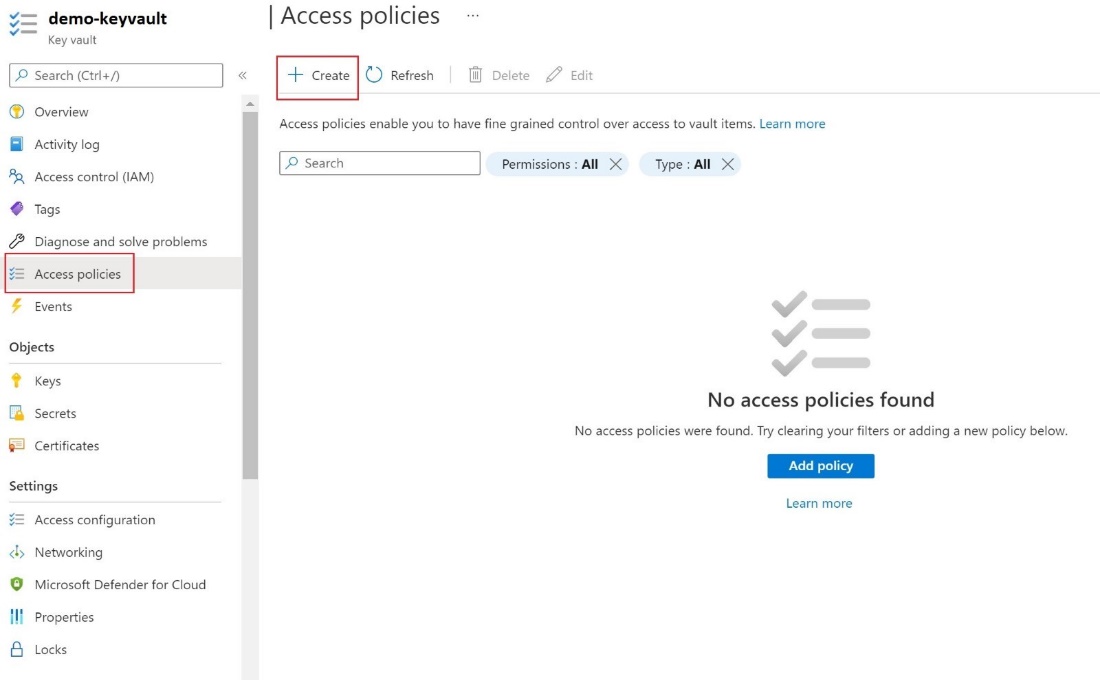

Selecteer toegangsbeleid in Key Vault en selecteer vervolgens Maken.

Selecteer op het tabblad Machtigingen de volgende sleutelmachtigingen : Ophalen , Weergeven , Sleutel teruglopen, Sleutel uitpakken.

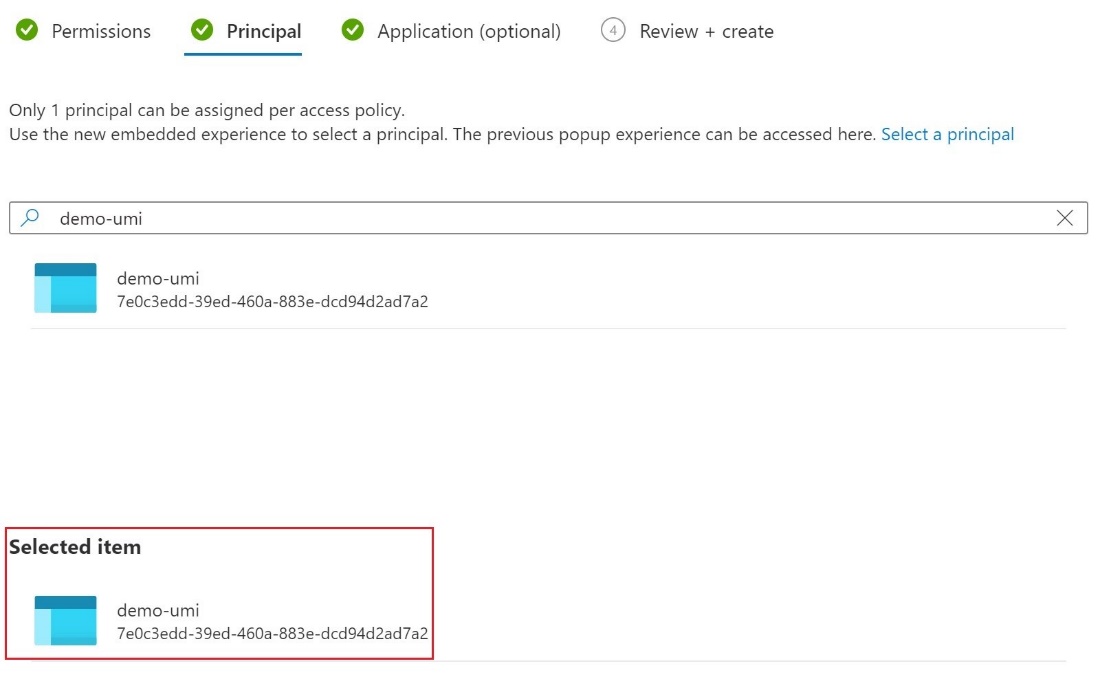

Selecteer op het tabblad Principal de door de gebruiker toegewezen beheerde identiteit.

Selecteer Maken.

Door de klant beheerde sleutel configureren

Voer de volgende stappen uit om de door de klant beheerde sleutel in te stellen.

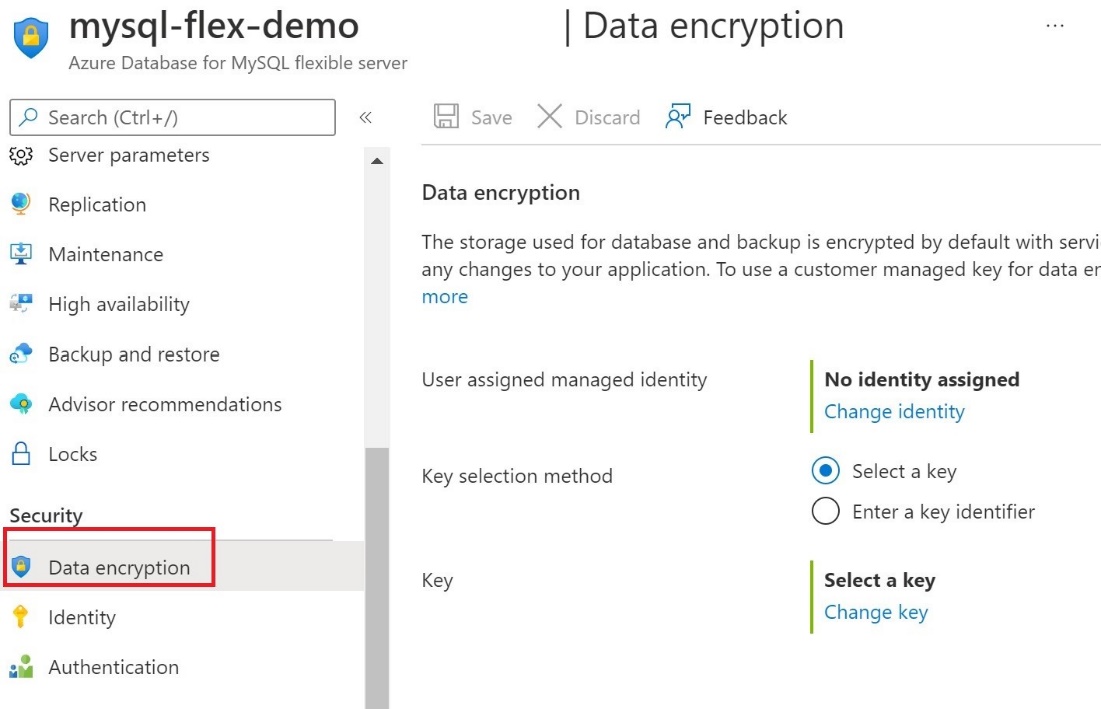

Navigeer in de portal naar uw exemplaar van Azure Database for MySQL Flexible Server en selecteer vervolgens onder Beveiliging gegevensversleuteling.

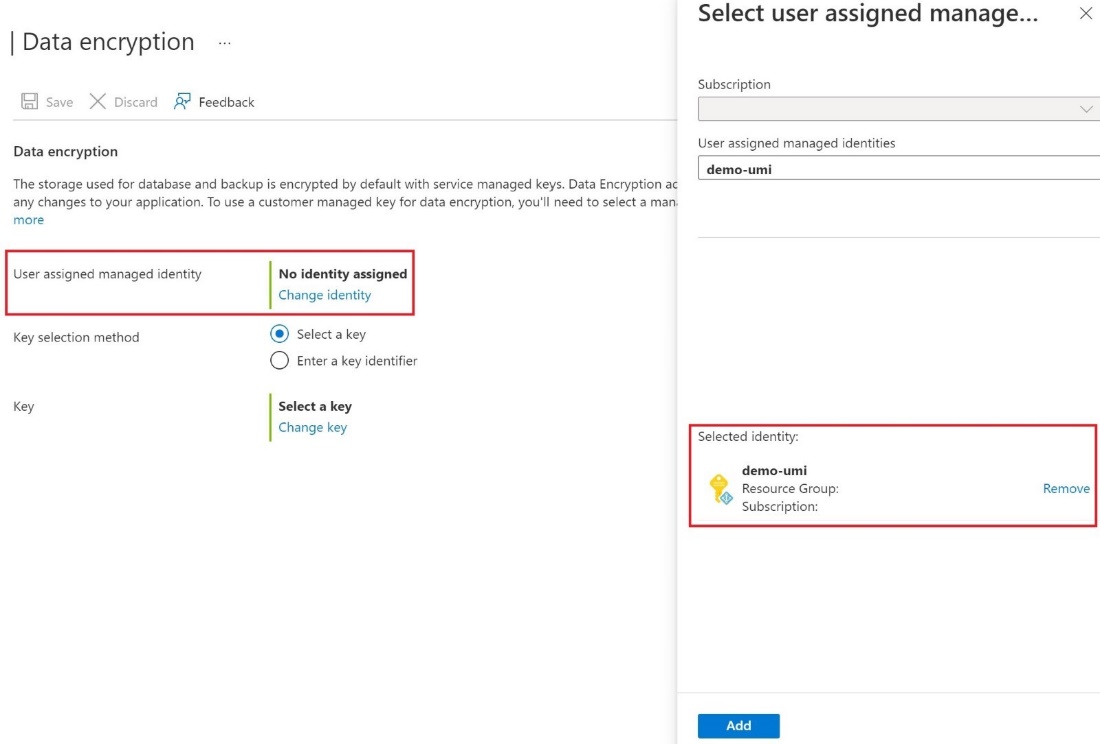

Selecteer Op de pagina Gegevensversleuteling onder Geen identiteit toegewezen , selecteer Identiteit wijzigen,

Selecteer in het dialoogvenster Door de gebruiker toegewezen* beheerde identiteit selecteren de demo-umi-identiteit en selecteer vervolgens Toevoegen**.

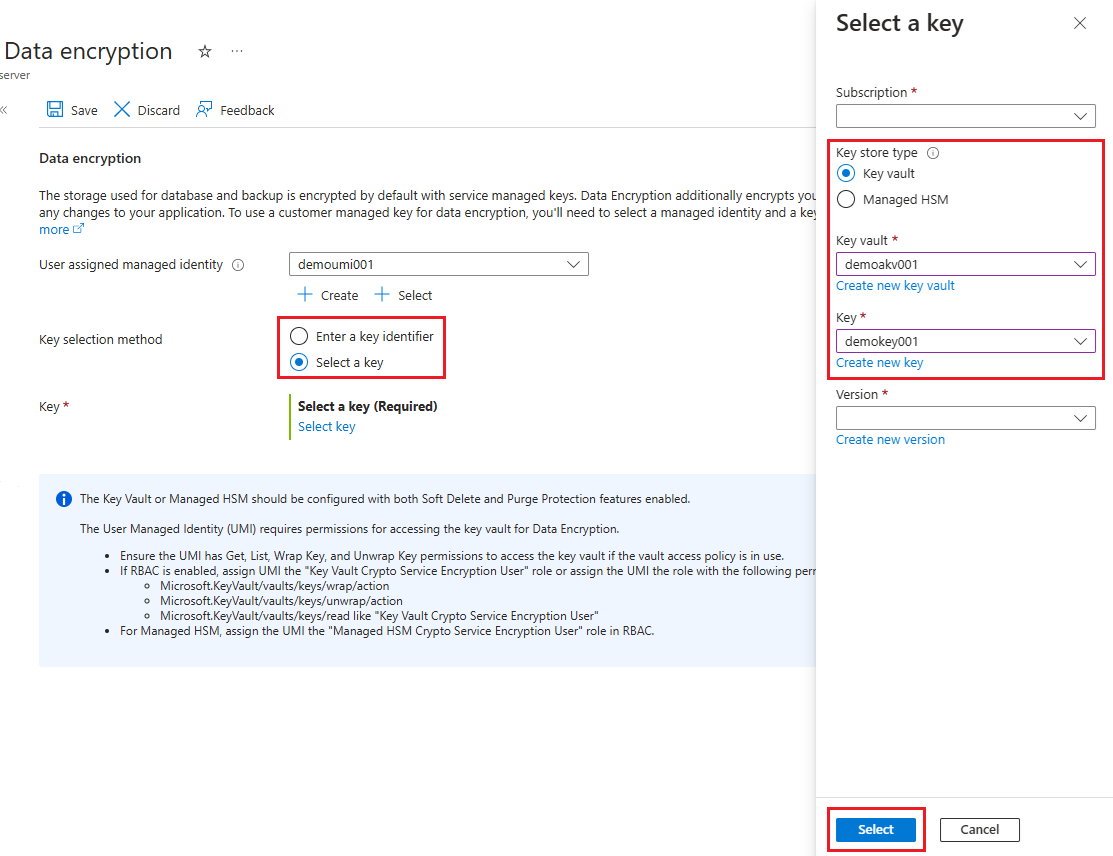

Selecteer rechts van de sleutelselectiemethode een sleutel en geef een sleutelkluis en sleutelpaar op of selecteer Een sleutel-id invoeren.

Selecteer Opslaan.

Gegevensversleuteling gebruiken voor herstel

Voer de volgende stappen uit om gegevensversleuteling te gebruiken als onderdeel van een herstelbewerking.

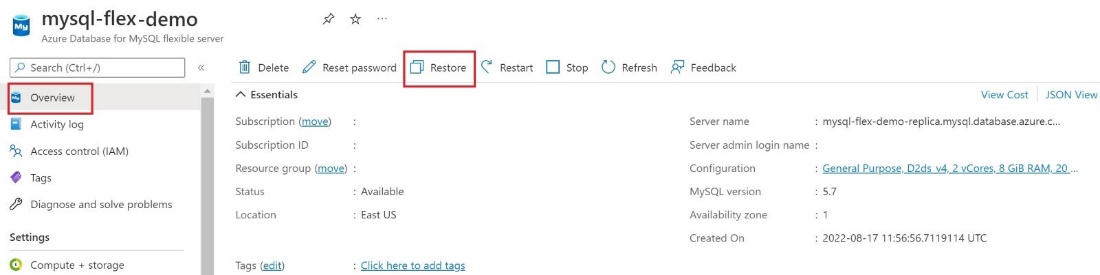

Ga in Azure Portal naar de pagina Overzicht voor uw server en selecteer Herstellen.

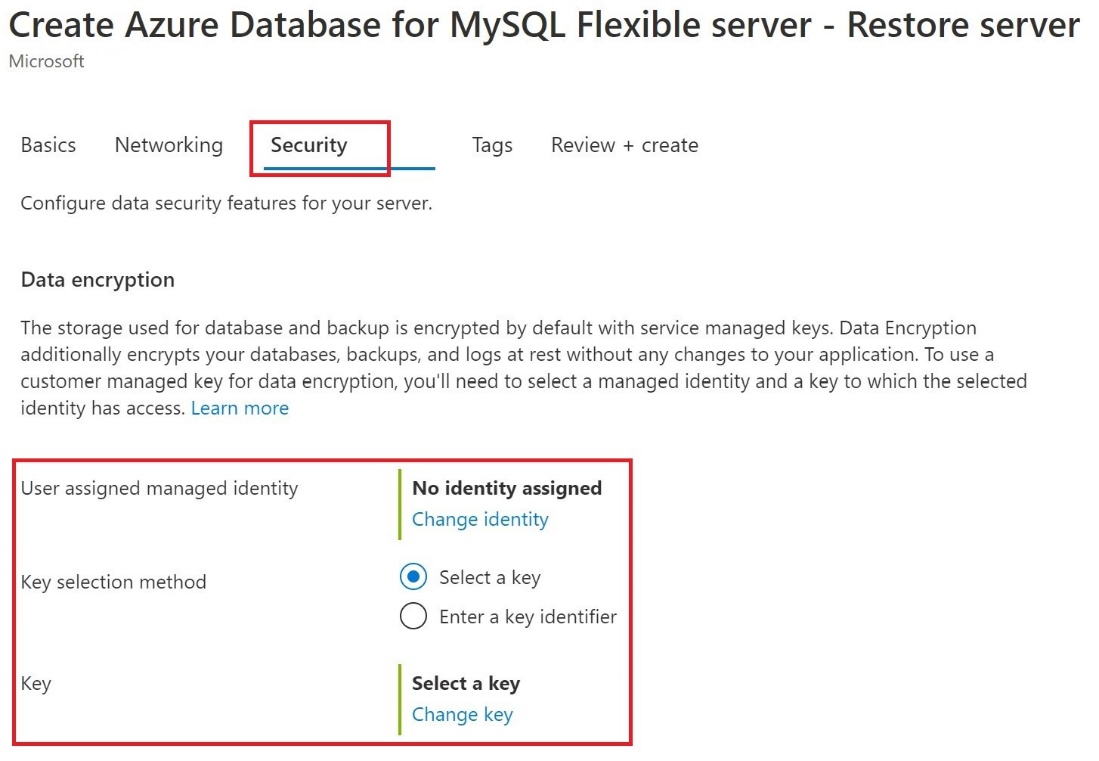

Op het tabblad Beveiliging geeft u de identiteit en de sleutel op.

Selecteer Identiteit wijzigen en selecteer de door de gebruiker toegewezen beheerde identiteit en selecteer Toevoegenom de sleutel te selecteren. U kunt een sleutelkluis en sleutelpaar selecteren of een sleutel-id invoeren

Gegevensversleuteling gebruiken voor replicaservers

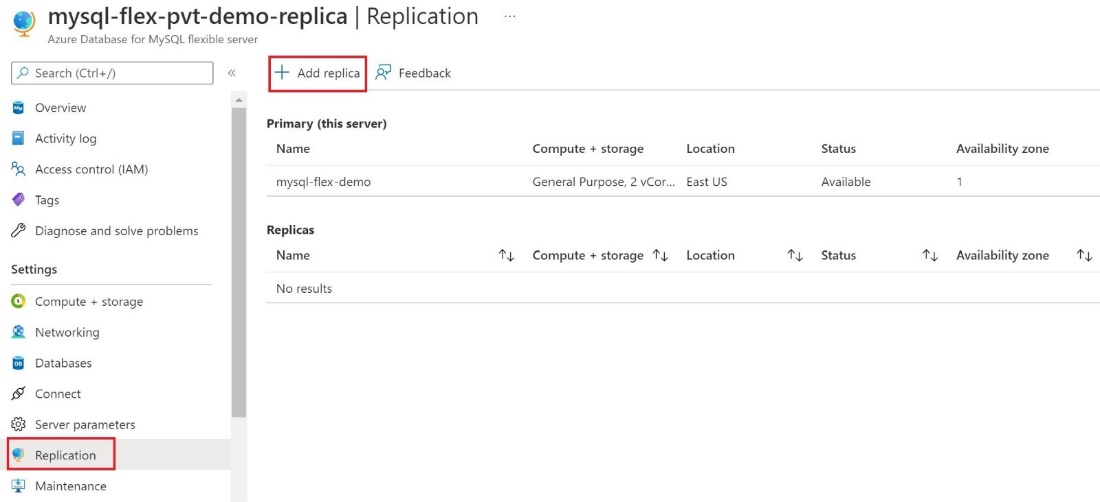

Nadat uw Azure Database for MySQL Flexible Server-exemplaar is versleuteld met de beheerde sleutel van een klant die is opgeslagen in Key Vault, wordt elke nieuw gemaakte kopie van de server ook versleuteld.

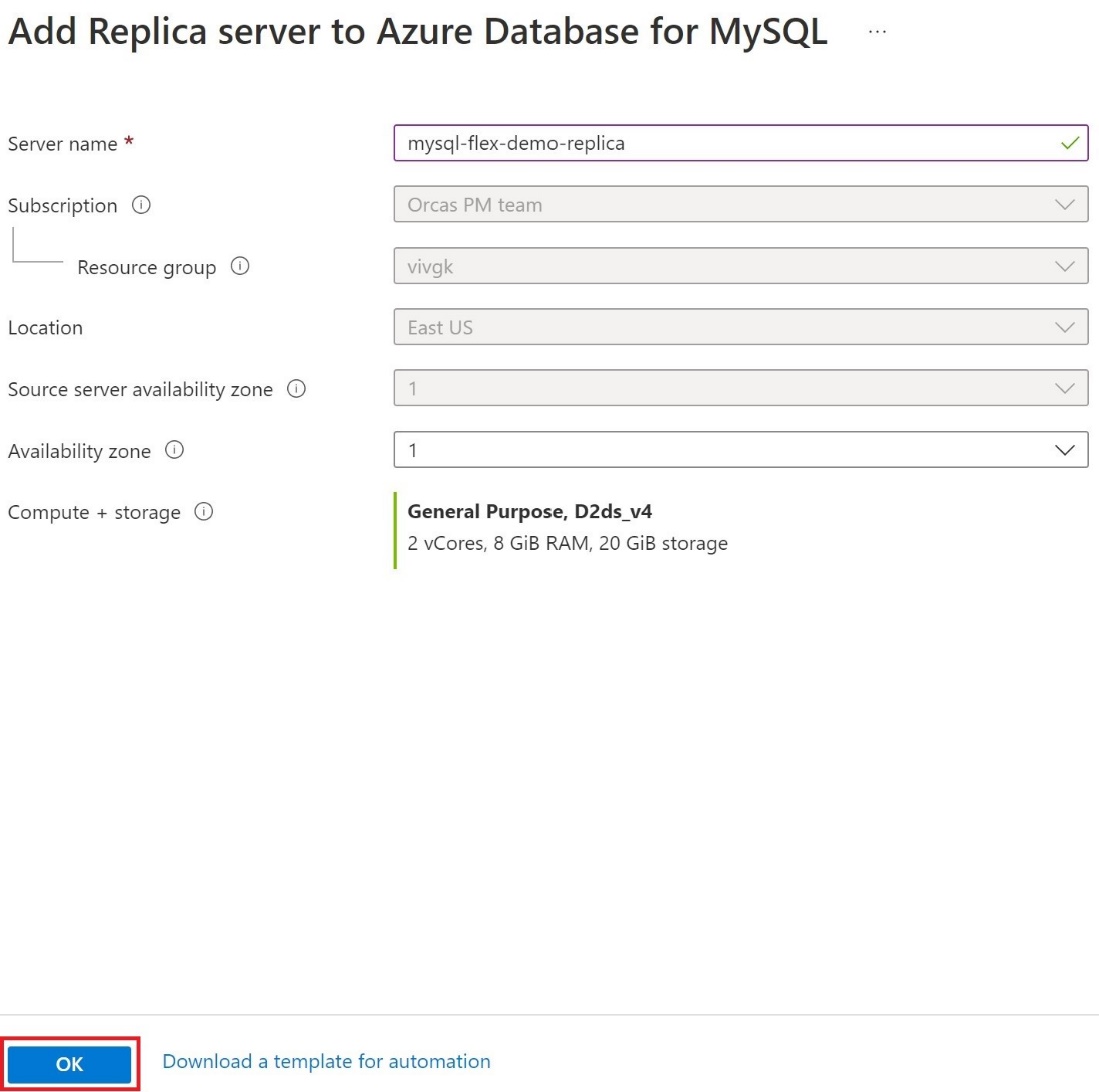

Als u replicatie wilt configureren, selecteert u Replicatie onder Instellingen en selecteert u vervolgens Replica toevoegen.

Selecteer in het dialoogvenster Replicaserver toevoegen aan Azure Database for MySQL de juiste optie Compute en opslag en selecteer VERVOLGENS OK.

Belangrijk

Bij het versleutelen van Azure Database for MySQL Flexible Server met een door de klant beheerde sleutel die al een replica(s) heeft, raden we u aan de replica('s) ook te configureren door de beheerde identiteit en sleutel toe te voegen.