Microsoft Entra-verificatie voor Azure Database for MySQL - Flexibele server

Microsoft Entra-verificatie is een mechanisme voor het maken van verbinding met Azure Database for MySQL Flexible Server met behulp van identiteiten die zijn gedefinieerd in Microsoft Entra-id. Met Microsoft Entra-verificatie kunt u databasegebruikersidentiteiten en andere Microsoft-services op een centrale locatie beheren, waardoor het beheer van machtigingen wordt vereenvoudigd.

Vergoedingen

- Verificatie van gebruikers in Azure Services op een uniforme manier

- Beheer van wachtwoordbeleid en wachtwoordrotatie op één plaats

- Meerdere vormen van verificatie die worden ondersteund door Microsoft Entra ID, waardoor wachtwoorden niet meer hoeven te worden opgeslagen

- Klanten kunnen databasemachtigingen beheren met behulp van externe (Microsoft Entra ID)-groepen.

- Microsoft Entra-verificatie maakt gebruik van MySQL-databasegebruikers om identiteiten op databaseniveau te verifiëren

- Ondersteuning van verificatie op basis van tokens voor toepassingen die verbinding maken met Azure Database for MySQL Flexible Server

Gebruik de onderstaande stappen om Microsoft Entra-verificatie te configureren en te gebruiken

Selecteer de gewenste verificatiemethode voor toegang tot de flexibele server. Standaard is de geselecteerde verificatie alleen ingesteld op MySQL-verificatie. Selecteer alleen Microsoft Entra-verificatie of MySQL- en Microsoft Entra-verificatie om Microsoft Entra-verificatie in te schakelen.

Selecteer de door de gebruiker beheerde identiteit (UMI) met de volgende bevoegdheden om Microsoft Entra-verificatie te configureren:

- User.Read.All: staat toegang tot Microsoft Entra-gebruikersgegevens toe.

- GroupMember.Read.All: hiermee heeft u toegang tot microsoft Entra-groepsinformatie.

- Application.Read.ALL: hiermee hebt u toegang tot microsoft Entra-service-principalgegevens (toepassingsinformatie).

Voeg Microsoft Entra Admin toe. Dit kunnen Microsoft Entra-gebruikers of -groepen zijn, die toegang hebben tot een flexibele server.

Maak databasegebruikers in uw database die zijn toegewezen aan Microsoft Entra-identiteiten.

Maak verbinding met uw database door een token op te halen voor een Microsoft Entra-identiteit en u aan te melden.

Notitie

Zie Microsoft Entra-verificatie instellen voor Azure Database for MySQL Flexible Server voor gedetailleerde stapsgewijze instructies over het configureren van Microsoft Entra-verificatie met Azure Database for MySQL Flexibele server

Architectuur

Door de gebruiker beheerde identiteiten zijn vereist voor Microsoft Entra-verificatie. Wanneer een door de gebruiker toegewezen identiteit is gekoppeld aan de flexibele server, geeft de Managed Identity Resource Provider (MSRP) intern een certificaat uit aan die identiteit. Wanneer de beheerde identiteit wordt verwijderd, wordt de bijbehorende service-principal automatisch verwijderd.

De service gebruikt vervolgens de beheerde identiteit om toegangstokens aan te vragen voor services die ondersteuning bieden voor Microsoft Entra-verificatie. Azure Database ondersteunt momenteel alleen een door de gebruiker toegewezen beheerde identiteit (UMI) voor Azure Database for MySQL Flexible Server. Zie Beheerde identiteitstypen in Azure voor meer informatie.

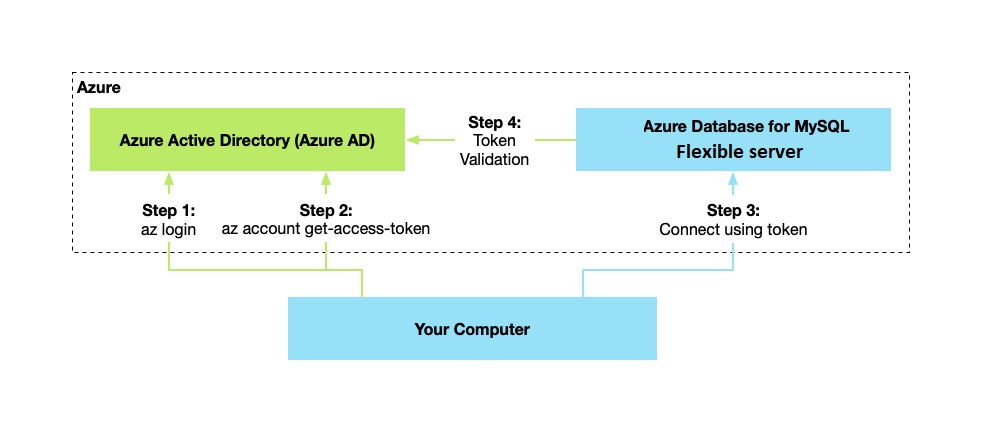

In het volgende diagram op hoog niveau ziet u hoe verificatie werkt met Behulp van Microsoft Entra-verificatie met Azure Database for MySQL Flexible Server. De pijlen geven communicatiepaden aan.

- Uw toepassing kan een token aanvragen bij het Azure Instance Metadata Service-identiteitseindpunt.

- Wanneer u de client-id en het certificaat gebruikt, wordt een aanroep naar Microsoft Entra-id uitgevoerd om een toegangstoken aan te vragen.

- Een JSON-toegangstoken (JWT) wordt geretourneerd door Microsoft Entra ID. Uw toepassing verzendt het toegangstoken op een aanroep naar uw flexibele server.

- De flexibele server valideert het token met Microsoft Entra-id.

Beheerdersstructuur

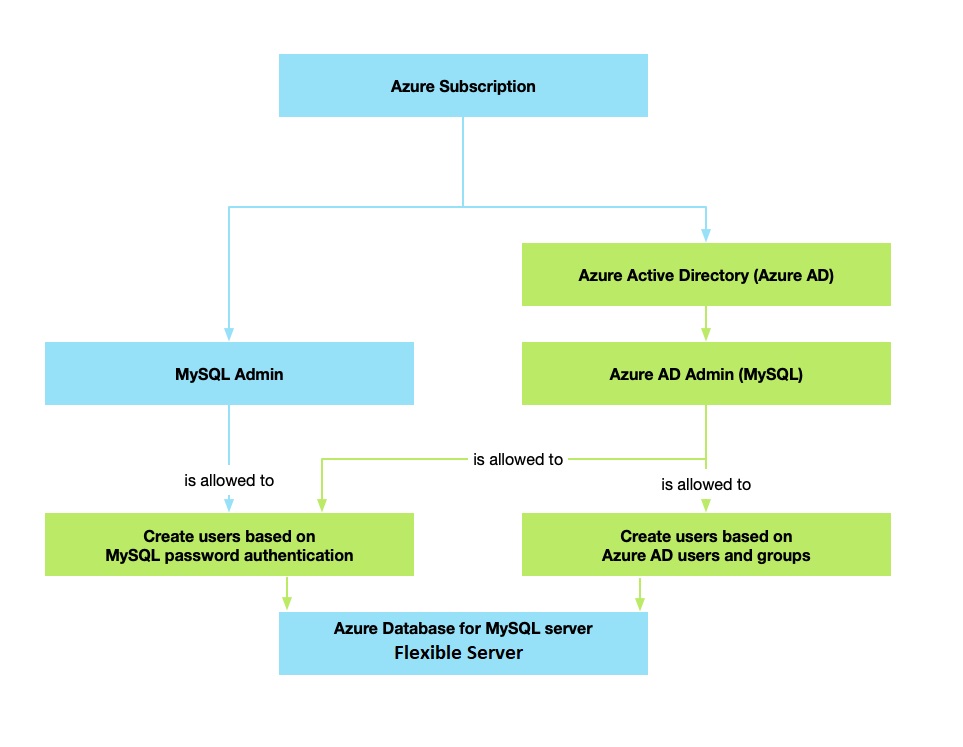

Er zijn twee beheerdersaccounts voor Azure Database for MySQL Flexible Server bij het gebruik van Microsoft Entra-verificatie: de oorspronkelijke MySQL-beheerder en de Microsoft Entra-beheerder.

Alleen de beheerder op basis van een Microsoft Entra-account kan de eerste Microsoft Entra-id in een gebruikersdatabase maken. De aanmelding van de Microsoft Entra-beheerder kan een Microsoft Entra-gebruiker of een Microsoft Entra-groep zijn. Wanneer de beheerder een groepsaccount is, kan het worden gebruikt door elk groepslid, waardoor meerdere Microsoft Entra-beheerders voor de flexibele server kunnen worden ingeschakeld. Het gebruik van een groepsaccount als beheerder verbetert de beheerbaarheid doordat u groepsleden centraal kunt toevoegen en verwijderen in Microsoft Entra ID zonder de gebruikers of machtigingen op de flexibele server te wijzigen. Er kan slechts één Microsoft Entra-beheerder (een gebruiker of groep) tegelijk worden geconfigureerd.

Verificatiemethoden voor toegang tot de flexibele server zijn onder andere:

Alleen MySQL-verificatie: dit is de standaardoptie. Alleen de systeemeigen MySQL-verificatie met een MySQL-aanmelding en -wachtwoord kunnen worden gebruikt voor toegang tot de flexibele server.

Alleen Microsoft Entra-verificatie- MySQL-systeemeigen verificatie is uitgeschakeld en gebruikers kunnen zich alleen verifiëren met behulp van hun Microsoft Entra-gebruiker en -token. Als u deze modus wilt inschakelen, wordt de serverparameter aad_auth_only ingesteld op AAN.

Verificatie met MySQL en Microsoft Entra-id: zowel systeemeigen MySQL-verificatie als Microsoft Entra-verificatie worden ondersteund. Als u deze modus wilt inschakelen, wordt de serverparameter aad_auth_only ingesteld op UIT.

Machtigingen

De volgende machtigingen zijn vereist om de UMI toe te staan om te lezen uit Microsoft Graph als de serveridentiteit. U kunt ook de door de gebruiker toegewezen beheerde identiteit de rol Directory Readers geven.

Belangrijk

Alleen een gebruiker met ten minste de rol Beheerder van bevoorrechte rol kan deze machtigingen verlenen.

- User.Read.All: staat toegang tot Microsoft Entra-gebruikersgegevens toe.

- GroupMember.Read.All: hiermee heeft u toegang tot microsoft Entra-groepsinformatie.

- Application.Read.ALL: hiermee hebt u toegang tot microsoft Entra-service-principalgegevens (toepassingsinformatie).

Raadpleeg Overzicht van Microsoft Graph-machtigingen voor hulp bij het verlenen en gebruiken van de machtigingen

Nadat u de machtigingen aan de UMI hebt verleend, worden deze ingeschakeld voor alle servers die zijn gemaakt met de UMI die is toegewezen als een serveridentiteit.

Tokenvalidatie

Microsoft Entra-verificatie in Azure Database for MySQL Flexible Server zorgt ervoor dat de gebruiker bestaat op de MySQL-server en controleert de geldigheid van het token door de inhoud van het token te valideren. De volgende tokenvalidatiestappen worden uitgevoerd:

- Token is ondertekend door Microsoft Entra-id en is niet geknoeid.

- Het token is uitgegeven door Microsoft Entra ID voor de tenant die is gekoppeld aan de server.

- Token is niet verlopen.

- Token is voor de Flexible Server-resource (en niet voor een andere Azure-resource).

Verbinding maken met Behulp van Microsoft Entra-identiteiten

Microsoft Entra-verificatie ondersteunt de volgende methoden om verbinding te maken met een database met behulp van Microsoft Entra-identiteiten:

- Wachtwoord voor Microsoft Entra

- Microsoft Entra geïntegreerd

- Microsoft Entra Universal met MFA

- Active Directory-toepassingscertificaten of clientgeheimen gebruiken

- Beheerde identiteit

Zodra u zich bij Active Directory hebt geverifieerd, haalt u een token op. Dit token is uw wachtwoord voor aanmelden.

Notitie

Deze beheerbewerking, zoals het toevoegen van nieuwe gebruikers, wordt alleen ondersteund voor Microsoft Entra-gebruikersrollen.

Notitie

Zie Microsoft Entra-verificatie instellen voor Azure Database for MySQL - Flexible Server voor meer informatie over het maken van verbinding met een Active Directory-token.

Andere overwegingen

U kunt op elk gewenst moment slechts één Microsoft Entra-beheerder per flexibele server configureren.

Alleen een Microsoft Entra-beheerder voor MySQL kan in eerste instantie verbinding maken met de flexibele server met behulp van een Microsoft Entra-account. De Active Directory-beheerder kan volgende Microsoft Entra-databasegebruikers of een Microsoft Entra-groep configureren. Wanneer de beheerder een groepsaccount is, kan het worden gebruikt door elk groepslid, waardoor meerdere Microsoft Entra-beheerders voor de flexibele server kunnen worden ingeschakeld. Het gebruik van een groepsaccount als beheerder verbetert de beheerbaarheid doordat u groepsleden centraal kunt toevoegen en verwijderen in Microsoft Entra ID zonder de gebruikers of machtigingen in de flexibele server te wijzigen.

Als een gebruiker wordt verwijderd uit Microsoft Entra ID, kan die gebruiker niet meer worden geverifieerd met Microsoft Entra-id. Daarom is het verkrijgen van een toegangstoken voor die gebruiker niet meer mogelijk. Hoewel de overeenkomende gebruiker zich nog steeds in de database bevindt, is het niet mogelijk om verbinding te maken met de server met die gebruiker.

Notitie

Aanmelden met de verwijderde Microsoft Entra-gebruiker kan nog steeds worden uitgevoerd totdat het token verloopt (maximaal 60 minuten van het verlenen van tokens). Als u de gebruiker verwijdert uit Azure Database for MySQL Flexible Server, wordt deze toegang onmiddellijk ingetrokken.

Als de Microsoft Entra-beheerder van de server wordt verwijderd, is de server niet meer gekoppeld aan een Microsoft Entra-tenant en worden daarom alle Microsoft Entra-aanmeldingen uitgeschakeld voor de server. Als u een nieuwe Microsoft Entra-beheerder van dezelfde tenant toevoegt, worden Microsoft Entra-aanmeldingen opnieuw ingeschakeld.

Een flexibele server komt overeen met toegangstokens voor de gebruikers van Azure Database for MySQL Flexible Server met behulp van de unieke Microsoft Entra-gebruikers-id van de gebruiker in plaats van de gebruikersnaam. Dit betekent dat als een Microsoft Entra-gebruiker wordt verwijderd in Microsoft Entra ID en een nieuwe gebruiker met dezelfde naam wordt gemaakt, de Flexibele server van mening is dat een andere gebruiker. Als een gebruiker wordt verwijderd uit De Microsoft Entra-id en vervolgens een nieuwe gebruiker met dezelfde naam wordt toegevoegd, kan de nieuwe gebruiker geen verbinding maken met de bestaande gebruiker.

Notitie

De abonnementen van een flexibele server waarvoor Microsoft Entra-verificatie is ingeschakeld, kunnen niet worden overgedragen naar een andere tenant of directory.